掌握DNS解析:从基础到BIND部署全解析

一、DNS 基础认知

1.1 DNS 核心概念与作用

DNS(Domain Name System,域名系统)是互联网的核心基础设施,主要作用是将人类易记的域名(如 www.example.com)转换为计算机可识别的 IP 地址(如 192.168.1.100),解决 “IP 难记、域名易记” 的矛盾。其核心价值体现在:

- 地址解析:实现 “域名→IP” 的正向解析和 “IP→域名” 的反向解析;

- 负载均衡:通过多 IP 映射同一域名,分散服务访问压力(如电商网站多服务器部署);

- 服务高可用:通过主从 DNS 服务器架构,避免单点故障导致域名解析失效;

- 域名管理:按层级划分域名(如 .com 顶级域、example.com 二级域),实现全球域名统一管理。

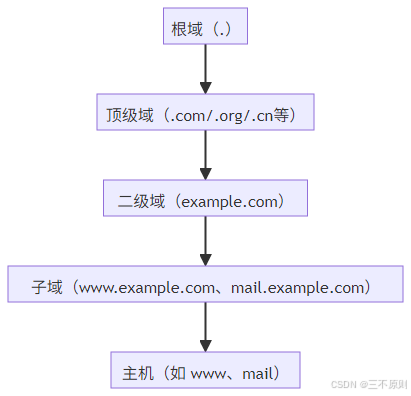

1.2 DNS 域名层级结构

DNS 采用树状层级结构,从顶层到底层依次为:

- 根域(.):全球共 13 组根 DNS 服务器,负责指向顶级域服务器;

- 顶级域:分为通用顶级域(.com/.org/.net)和国家顶级域(.cn/.jp/.us);

- 二级域:企业或个人注册的域名(如 example.com),是域名管理的核心层级;

- 子域:在二级域下自定义的域名(如 www.example.com 用于 Web 服务,mail.example.com 用于邮件服务)。

1.3 DNS 解析类型与流程

1.3.1 核心解析类型

| 解析类型 | 作用 | 示例 |

| A 记录 | 域名映射 IPv4 地址(最常用) | www.example.com. 3600 IN A 192.168.1.100 |

| AAAA 记录 | 域名映射 IPv6 地址 | www.example.com. 3600 IN AAAA 2001:db8::1 |

| CNAME 记录 | 域名别名(将子域指向其他域名) | blog.example.com. 3600 IN CNAME www.example.com. |

| MX 记录 | 邮件交换记录(指定邮件服务器) | example.com. 3600 IN MX 10 mail.example.com.(10 为优先级) |

| NS 记录 | 域名服务器记录(指定负责解析该域名的 DNS 服务器) | example.com. 3600 IN NS ns1.example.com. |

| PTR 记录 | 反向解析(IP 映射域名) | 100.1.168.192.in-addr.arpa. 3600 IN PTR www.example.com. |

1.3.2 DNS 解析流程(递归 + 迭代)

当用户访问 www.example.com 时,解析流程如下:

- 本地缓存查询:用户设备先查询本地 DNS 缓存(如操作系统缓存、浏览器缓存),若有记录直接返回;

- 本地 DNS 服务器查询:缓存未命中时,请求本地 DNS 服务器(如路由器分配的运营商 DNS);

- 根服务器查询:本地 DNS 服务器向根服务器请求,根服务器返回 .com 顶级域服务器地址;

- 顶级域服务器查询:本地 DNS 服务器向 .com 顶级域服务器请求,返回 example.com 二级域服务器地址;

- 权威 DNS 服务器查询:本地 DNS 服务器向 example.com 权威 DNS 服务器请求,获取 www.example.com 对应的 IP 地址;

- 结果返回:本地 DNS 服务器将 IP 地址返回给用户设备,并缓存该记录,用户设备通过 IP 访问目标服务器。

二、Linux 下 DNS 服务部署(BIND)

Linux 系统中最常用的 DNS 服务软件是 BIND(Berkeley Internet Name Domain),以下以 CentOS 8 和 Ubuntu 20.04 为例,讲解 BIND 的安装与基础配置。

2.1 环境准备

- 操作系统:CentOS 8 / Ubuntu 20.04(最小化安装,已配置静态 IP);

- 网络要求:服务器能联网(用于安装软件),关闭防火墙或开放 DNS 默认端口(UDP 53、TCP 53);

- 主机名与 IP:以 ns1.example.com(IP:192.168.1.100)作为权威 DNS 服务器,负责解析 example.com 域名。

2.2 BIND 安装

2.2.1 CentOS 8 安装

# 1. 安装BIND相关包(bind为核心服务,bind-utils含dig/nslookup等工具)

sudo dnf install -y bind bind-utils# 2. 启动BIND服务并设置开机自启

sudo systemctl start named

sudo systemctl enable named# 3. 关闭防火墙(或开放53端口)

sudo systemctl stop firewalld

sudo systemctl disable firewalld# 4. 验证服务状态(active (running) 即为成功)

sudo systemctl status named2.2.2 Ubuntu 20.04 安装

# 1. 安装BIND

sudo apt update -y

sudo apt install -y bind9 bind9utils# 2. 启动服务并设置自启

sudo systemctl start bind9

sudo systemctl enable bind9# 3. 开放53端口(UFW防火墙)

sudo ufw allow 53/tcp

sudo ufw allow 53/udp

sudo ufw reload# 4. 验证服务状态

sudo systemctl status bind92.3 BIND 核心配置文件

BIND 的配置文件主要分为两类:主配置文件(定义服务全局参数)和 区域配置文件(定义域名解析规则)。

2.3.1 主配置文件(CentOS:/etc/named.conf;Ubuntu:/etc/bind/named.conf)

主配置文件用于设置 BIND 服务的全局参数,如监听地址、允许查询的客户端、区域配置文件路径等。以下是基础配置示例:

// 1. 全局选项配置

options {listen-on port 53 { any; }; // 监听所有网卡的53端口(生产环境建议指定具体IP)listen-on-v6 port 53 { ::1; }; // IPv6监听(可选)directory "/var/named"; // 区域配置文件存储目录dump-file "/var/named/data/cache_dump.db";statistics-file "/var/named/data/named_stats.txt";memstatistics-file "/var/named/data/named_mem_stats.txt";recursing-file "/var/named/data/named.recursing";secroots-file "/var/named/data/named.secroots";allow-query { any; }; // 允许所有客户端查询(生产环境建议限制IP段,如 192.168.1.0/24)// 关闭递归查询(仅作为权威DNS服务器时配置,本地DNS需开启)recursion no;dnssec-enable yes;dnssec-validation yes;bindkeys-file "/etc/named.root.key";managed-keys-directory "/var/named/dynamic";pid-file "/run/named/named.pid";session-keyfile "/run/named/session.key";

};// 2. 日志配置(记录解析日志,便于故障排查)

logging {channel default_debug {file "data/named.run";severity dynamic;};// 开启查询日志channel query_log {file "/var/log/named/query.log" versions 3 size 50m; // 日志文件,保留3个版本,每个最大50MBseverity info;print-time yes; // 显示时间print-category yes; // 显示分类print-severity yes; // 显示级别};category queries { query_log; }; // 将查询日志写入query_log通道

};// 3. 区域配置(定义需要解析的域名)

zone "." IN { // 根域配置(从互联网获取根服务器信息)type hint;file "named.ca";

};// 正向解析区域:解析 example.com 域名到IP

zone "example.com" IN {type master; // 主DNS服务器file "example.com.zone"; // 正向解析配置文件(存储在 /var/named/ 目录)allow-update { none; }; // 禁止动态更新(生产环境如需动态DNS可配置允许的IP)

};// 反向解析区域:解析 192.168.1.0/24 网段IP到域名

zone "1.168.192.in-addr.arpa" IN {type master;file "192.168.1.zone"; // 反向解析配置文件allow-update { none; };

};include "/etc/named.rfc1912.zones"; // 包含默认区域配置(如localhost、127.0.0.1反向解析)

include "/etc/named.root.key";2.3.2 正向解析区域文件(/var/named/example.com.zone)

正向解析文件定义 example.com 域名的解析规则,需手动创建,格式如下:

$TTL 3600 // 默认缓存时间(秒),3600=1小时

@ IN SOA ns1.example.com. admin.example.com. (2024050101 ; 序列号(格式:年月日+版本,每次修改需递增)10800 ; 刷新时间(3小时,从服务器多久同步一次主服务器数据)3600 ; 重试时间(1小时,同步失败后多久重试)604800 ; 过期时间(7天,从服务器同步失败后多久停止提供服务)86400 ; 否定缓存时间(1天,域名不存在时的缓存时间)); NS 记录:指定 example.com 域名的权威DNS服务器

@ IN NS ns1.example.com.

@ IN NS ns2.example.com. ; 从DNS服务器(后续搭建); A 记录:域名映射IPv4地址

@ IN A 192.168.1.100 ; example.com 映射到主服务器IP

ns1 IN A 192.168.1.100 ; ns1.example.com 映射到主服务器IP

ns2 IN A 192.168.1.101 ; ns2.example.com 映射到从服务器IP(预留)

www IN A 192.168.1.102 ; www.example.com 映射到Web服务器IP

mail IN A 192.168.1.103 ; mail.example.com 映射到邮件服务器IP; CNAME 记录:子域名别名(blog.example.com 指向 www.example.com)

blog IN CNAME www.example.com.; MX 记录:邮件交换记录,优先级10(数值越小优先级越高)

@ IN MX 10 mail.example.com.2.3.3 反向解析区域文件(/var/named/192.168.1.zone)

反向解析文件定义 192.168.1.0/24 网段 IP 到域名的映射,格式如下:

$TTL 3600

@ IN SOA ns1.example.com. admin.example.com. (202405010110800360060480086400); NS 记录:指定反向解析的权威DNS服务器

@ IN NS ns1.example.com.

@ IN NS ns2.example.com.; PTR 记录:IP映射域名(IP反向书写,如 192.168.1.100 写为 100.1.168.192.in-addr.arpa.)

100 IN PTR ns1.example.com. ; 192.168.1.100 → ns1.example.com

102 IN PTR www.example.com. ; 192.168.1.102 → www.example.com

103 IN PTR mail.example.com. ; 192.168.1.103 → mail.example.com2.4 配置文件权限与服务重启

2.4.1 权限设置

BIND 服务运行用户为 named,需确保区域配置文件的所有者和权限正确,否则服务无法读取:

# CentOS 权限设置

sudo chown named:named /var/named/example.com.zone /var/named/192.168.1.zone

sudo chmod 640 /var/named/example.com.zone /var/named/192.168.1.zone# Ubuntu 权限设置(BIND运行用户为 bind)

sudo chown bind:bind /var/cache/bind/example.com.zone /var/cache/bind/192.168.1.zone

sudo chmod 640 /var/cache/bind/example.com.zone /var/cache/bind/192.168.1.zone2.4.2 配置语法检查与服务重启

修改配置文件后,需先检查语法是否正确,再重启服务,避免配置错误导致服务启动失败:

# CentOS 检查语法并重启

sudo named-checkconf /etc/named.conf # 检查主配置文件语法

sudo named-checkzone example.com /var/named/example.com.zone # 检查正向区域文件语法

sudo named-checkzone 1.168.192.in-addr.arpa /var/named/192.168.1.zone # 检查反向区域文件语法

sudo systemctl restart named # 重启服务# Ubuntu 检查语法并重启

sudo named-checkconf /etc/bind/named.conf

sudo named-checkzone example.com /var/cache/bind/example.com.zone

sudo named-checkzone 1.168.192.in-addr.arpa /var/cache/bind/192.168.1.zone

sudo systemctl restart bind9三、DNS 服务验证与测试

配置完成后,需通过工具验证 DNS 解析功能是否正常,常用工具包括 dig、nslookup、host。

3.1 本地验证(DNS 服务器自身测试)

在 DNS 服务器(192.168.1.100)上执行以下命令,验证正向和反向解析:

3.1.1 正向解析测试(域名→IP)

# 测试 www.example.com 解析

dig @127.0.0.1 www.example.com A# 测试 mail.example.com 解析

dig @127.0.0.1 mail.example.com A# 测试 MX 记录解析

dig @127.0.0.1 example.com MX成功标志:输出结果中 ANSWER SECTION 显示正确的 IP 或记录,例如:

;; ANSWER SECTION:

www.example.com. 3600 IN A 192.168.1.1023.1.2 反向解析测试(IP→域名)

# 测试 192.168.1.102 反向解析

dig @127.0.0.1 -x 192.168.1.102成功标志:ANSWER SECTION 显示正确的域名,例如:

;; ANSWER SECTION:

102.1.168.192.in-addr.arpa. 3600 IN PTR www.example.com.3.2 客户端验证(其他服务器 / PC 测试)

客户端需将 DNS 服务器地址指向搭建的 BIND 服务器(192.168.1.100),再进行解析测试,确保跨设备解析正常。

3.2.1 Linux 客户端配置与测试

1. 配置 DNS 服务器地址:

# 编辑DNS配置文件(CentOS/Ubuntu通用)

sudo vi /etc/resolv.conf

# 添加以下内容(优先使用192.168.1.100解析)

nameserver 192.168.1.100

nameserver 8.8.8.8 # 备用DNS(可选,防止本地DNS故障)注意:resolv.conf可能被网络管理工具自动覆盖,CentOS 可通过nmcli永久配置,Ubuntu 可修改/etc/netplan/*.yaml。

2. 测试解析:

# 测试www.example.com解析

nslookup www.example.com

# 或使用dig工具

dig www.example.com成功标志:输出结果中 “Server” 为 192.168.1.100,“Address” 显示 192.168.1.102,示例:

Server: 192.168.1.100

Address: 192.168.1.100#53Name: www.example.com

Address: 192.168.1.1023.2.2 Windows 客户端配置与测试

1. 配置 DNS 服务器地址:

- 打开 “控制面板→网络和共享中心→以太网→属性→Internet 协议版本 4(TCP/IPv4)”

- 选择 “使用下面的 DNS 服务器地址”,输入 “首选 DNS 服务器:192.168.1.100”,“备用 DNS 服务器:8.8.8.8”

- 点击 “确定” 保存。

2. 测试解析:

成功标志:显示 “名称:www.example.com” 和 “Address:192.168.1.102”,确认解析来自 192.168.1.100。

- 打开 “命令提示符”,执行:

nslookup www.example.com四、DNS 主从服务器搭建(高可用)

单台 DNS 服务器存在单点故障风险,搭建主从架构可实现 “主服务器写入、从服务器同步并提供解析”,提升服务可用性。

4.1 环境准备

| 角色 | 主机名 | IP 地址 | 操作系统 |

| 主 DNS 服务器 | ns1.example.com | 192.168.1.100 | CentOS 8 |

| 从 DNS 服务器 | ns2.example.com | 192.168.1.101 | CentOS 8 |

4.2 主服务器(ns1)配置

1. 修改区域配置文件:

sudo vi /etc/named.conf在example.com和反向解析区域中添加allow-transfer,允许从服务器同步数据:

// 正向解析区域

zone "example.com" IN {type master;file "example.com.zone";allow-update { none; };allow-transfer { 192.168.1.101; }; # 仅允许从服务器IP同步

};// 反向解析区域

zone "1.168.192.in-addr.arpa" IN {type master;file "192.168.1.zone";allow-update { none; };allow-transfer { 192.168.1.101; };

};2. 重启主服务器 BIND 服务:

sudo systemctl restart named4.3 从服务器(ns2)配置

1. 安装 BIND 服务(同主服务器,参考 2.2.1 节):

sudo dnf install -y bind bind-utils

sudo systemctl start named

sudo systemctl enable named2. 修改主配置文件:

sudo vi /etc/named.conf添加从区域配置,指向主服务器:

options {listen-on port 53 { any; };directory "/var/named";allow-query { any; };recursion no; # 作为权威从服务器,关闭递归

};// 正向解析从区域(type设为slave)

zone "example.com" IN {type slave; # 从服务器角色file "slaves/example.com.zone"; # 同步的区域文件存储路径(自动创建)masters { 192.168.1.100; }; # 主服务器IP

};// 反向解析从区域

zone "1.168.192.in-addr.arpa" IN {type slave;file "slaves/192.168.1.zone";masters { 192.168.1.100; };

};3. 创建从区域文件存储目录:

sudo mkdir -p /var/named/slaves

sudo chown named:named /var/named/slaves4. 重启从服务器 BIND 服务:

sudo systemctl restart named4.4 主从同步验证

1. 查看从服务器同步文件:

# 从服务器执行,确认同步文件已生成

ls /var/named/slaves/

# 应显示 example.com.zone 和 192.168.1.zone2. 测试从服务器解析:

# 从服务器本地测试

dig @127.0.0.1 www.example.com

# 客户端将DNS指向192.168.1.101,测试解析

nslookup www.example.com 192.168.1.101成功标志:从服务器能正常返回 192.168.1.102,说明同步与解析正常。

3. 主服务器数据更新测试:

- 在主服务器的example.com.zone中添加一条新记录:

test IN A 192.168.1.104 # 新增test.example.com解析- 递增序列号(如2024050102,必须大于原序列号):

@ IN SOA ns1.example.com. admin.example.com. (2024050102 ; 序列号+110800360060480086400)- 重启主服务器 BIND,等待从服务器同步(默认 3 小时,可手动触发):

# 从服务器手动触发同步

sudo rndc retransfer example.com- 从服务器测试test.example.com解析,能返回 192.168.1.104 即同步成功。

五、DNS 缓存服务器配置(提升解析速度)

DNS 缓存服务器通过缓存常用域名的解析结果,减少对外部 DNS 服务器的请求,提升解析速度并节省带宽,适合企业内网或中小规模网络。

5.1 核心原理

缓存服务器不存储权威解析记录,仅作为 “中间代理”:

- 客户端请求域名解析时,缓存服务器先查询本地缓存;

- 缓存命中则直接返回结果,未命中则向根服务器 / 权威服务器请求;

- 获取结果后,缓存服务器将结果存入本地缓存(按 TTL 时间保留),并返回给客户端。

5.2 配置步骤(以 CentOS 8 为例)

1. 安装 BIND 服务(同前,参考 2.2.1 节)。

2. 修改主配置文件:

sudo vi /etc/named.conf开启递归查询,配置缓存参数:

options {listen-on port 53 { 192.168.1.0/24; }; # 仅允许内网客户端访问directory "/var/named";dump-file "/var/named/data/cache_dump.db"; # 缓存 dump 文件statistics-file "/var/named/data/named_stats.txt";// 开启递归查询(缓存服务器必须开启)recursion yes;// 允许递归的客户端IP段(限制内网,防止被外部滥用)allow-recursion { 192.168.1.0/24; };// 关闭权威服务相关配置(仅作为缓存服务器)dnssec-enable no;dnssec-validation no;allow-query { 192.168.1.0/24; };

};// 仅保留根域配置(用于查询外部域名)

zone "." IN {type hint;file "named.ca";

};include "/etc/named.rfc1912.zones";3. 重启 BIND 服务:

sudo systemctl restart named5.3 缓存效果验证

1. 首次解析外部域名(如www.baidu.com):

# 客户端执行,记录解析时间

time dig @192.168.1.100 www.baidu.com首次解析耗时较长(约 100-500ms),因需向外部服务器请求。

2. 再次解析同一域名:

time dig @192.168.1.100 www.baidu.com缓存命中,耗时大幅缩短(约 1-10ms),说明缓存生效。

3. 查看缓存内容:

# 服务器执行,dump缓存到文件

sudo rndc dumpdb -cache

# 查看缓存文件

cat /var/named/data/cache_dump.db | grep "www.baidu.com"可看到www.baidu.com的缓存记录及剩余 TTL 时间。

六、常见故障排查与解决方案

DNS 服务故障通常表现为 “解析超时”“解析错误”,需从配置、网络、日志三方面定位问题。

6.1 服务启动失败

| 故障现象 | 可能原因 | 解决方案 |

| systemctl status named显示失败 | 1. 主配置文件语法错误2. 区域文件权限不足3. 端口 53 被占用 | 1. 执行named-checkconf /etc/named.conf检查语法2. 确保区域文件属主为named:named,权限 6403. 执行 `netstat -tuln |

| 从服务器同步失败(无区域文件) | 1. 主服务器allow-transfer未配置从服务器 IP2. 主从网络不通 | 1. 主服务器区域配置中添加allow-transfer { 192.168.1.101; }2. 测试主从 ping 连通性,开放 53 端口 |

6.2 解析超时 / 无结果

| 故障现象 | 可能原因 | 解决方案 |

| 客户端解析超时,提示 “server can't find” | 1. 客户端 DNS 未指向正确服务器2. 服务器allow-query限制 IP3. 区域文件无对应记录 | 1. 客户端resolv.conf添加nameserver 192.168.1.1002. 服务器allow-query添加客户端 IP 段3. 检查区域文件,添加缺失的解析记录 |

| 缓存服务器无法解析外部域名 | 1. 递归查询未开启2. 根域文件named.ca缺失 | 1. 服务器配置recursion yes和allow-recursion { 192.168.1.0/24; }2. 从/usr/share/doc/bind*/sample/var/named/named.ca复制到/var/named/ |

6.3 日志分析技巧

BIND 日志是故障排查的关键,主要日志文件包括:

- 查询日志:/var/log/named/query.log(记录所有解析请求,可定位客户端查询情况);

- 错误日志:/var/named/data/named.run(记录服务启动错误、同步失败等关键信息)。

示例:排查解析失败

# 查看最近10条查询日志,过滤失败记录

tail -10 /var/log/named/query.log | grep "REFUSED"

# 若显示“REFUSED”,说明客户端IP不在`allow-query`或`allow-recursion`范围内七、企业级实战:内网 DNS 与互联网 DNS 分离

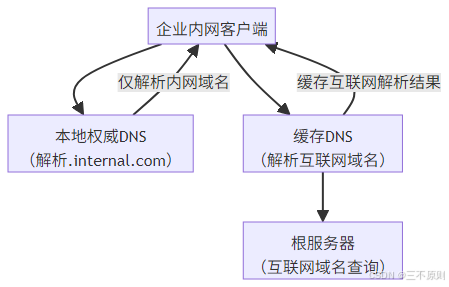

企业场景中,通常需要 “内网域名(如server1.internal.com)由本地 DNS 解析,互联网域名(如www.baidu.com)由缓存服务器或公网 DNS 解析”,实现分离管理。

7.1 架构设计

7.2 配置步骤

1. 本地权威 DNS 配置(参考第二章):

- 仅配置内网域名区域(如internal.com),解析内网服务器(如server1.internal.com → 192.168.2.10);

- 关闭递归查询,避免处理互联网域名请求。

2. 缓存 DNS 配置(参考第五章):

- 开启递归查询,仅处理互联网域名解析;

- 禁止解析内网域名(通过zone "internal.com" IN { type static-stub; server-addresses { 192.168.1.100; }; };将内网域名指向本地权威 DNS)。

3. 客户端 DNS 配置:

- 首选 DNS 设为本地权威 DNS(192.168.1.100),备用 DNS 设为缓存 DNS(192.168.1.102);

- 确保内网域名优先由本地 DNS 解析,互联网域名由缓存 DNS 解析。

7.3 验证效果

八、DNS 服务安全加固

DNS 服务作为网络入口,易遭受 DNS 劫持、DDoS 攻击等安全威胁,需通过权限控制、协议加密、攻击防护等手段提升安全性。

8.1 基础安全配置

8.1.1 权限最小化

- 文件权限控制:确保 DNS 配置文件和区域文件仅 named 用户可读写,避免权限泄露:

# 调整主配置文件权限

sudo chown root:named /etc/named.conf

sudo chmod 640 /etc/named.conf# 调整区域文件权限

sudo chown named:named /var/named/*.zone

sudo chmod 640 /var/named/*.zone- 限制客户端访问:通过 allow-query allow-recursion 仅允许信任的 IP 段(如企业内网)访问,防止外部滥用:

options {allow-query { 192.168.1.0/24; 10.0.0.0/8; }; # 仅允许内网IPallow-recursion { 192.168.1.0/24; }; # 仅允许内网递归查询

};8.1.2 禁用危险功能

- 关闭 DNS 动态更新:除非有动态域名解析需求(如 DHCP 自动更新),否则禁用 allow-update,防止恶意篡改记录:

zone "example.com" IN {type master;file "example.com.zone";allow-update { none; }; # 禁用动态更新

};- 禁用版本泄露:修改配置隐藏 BIND 版本信息,避免攻击者利用版本漏洞:

options {version "unknown"; # 客户端查询版本时返回 unknown

};8.2 DNS 协议加密(DNS over TLS/HTTPS)

传统 DNS 协议(UDP 53 端口)传输未加密,易被劫持或窃听,可通过 DNS over TLS(DoT,端口 853)或 DNS over HTTPS(DoH,端口 443)加密传输。

8.2.1 配置 DNS over TLS(DoT)

1. 准备 SSL 证书:

- 从 Let's Encrypt 申请免费证书(以 ns1.example.com 为例):

sudo dnf install -y certbot

sudo certbot certonly --standalone -d ns1.example.com

# 证书默认存储在 /etc/letsencrypt/live/ns1.example.com/2. 修改 BIND 配置:

options {# 启用 DoT,监听 853 端口tls-port 853;tls-cert-file "/etc/letsencrypt/live/ns1.example.com/cert.pem";tls-key-file "/etc/letsencrypt/live/ns1.example.com/privkey.pem";tls-ca-file "/etc/letsencrypt/live/ns1.example.com/chain.pem";

};3. 重启服务并开放端口:

sudo systemctl restart named

sudo firewall-cmd --add-port=853/tcp --permanent

sudo firewall-cmd --reload4. 客户端验证:

- 使用 kdig 工具测试 DoT 解析:

kdig -d @ns1.example.com +tls-ca +tls-host=ns1.example.com www.example.com- 成功标志:输出中显示 TLS session established,解析结果正常。

8.3 DDoS 攻击防护

DNS 服务易遭受 UDP Flood 攻击,可通过以下措施防护:

1. 限制并发连接:通过 named.conf 配置限制单 IP 并发查询数:

options {rate-limit {responses-per-second 10; # 单 IP 每秒最大响应数window 5; # 统计窗口(秒)};

};2. 使用防火墙过滤:通过 iptables 限制 UDP 53 端口的请求频率:

# 限制单 IP 每分钟最多 60 个 DNS 请求

sudo iptables -A INPUT -p udp --dport 53 -m limit --limit 60/min --limit-burst 10 -j ACCEPT

sudo iptables -A INPUT -p udp --dport 53 -j DROP3. 部署 DNS 防火墙:大规模场景可部署专业 DNS 防火墙(如 Cloudflare DNS Firewall),过滤恶意请求。

九、DNS 服务性能优化

9.1 缓存优化

- 调整缓存大小:根据服务器内存配置 max-cache-size,避免缓存过大导致内存溢出:

options {max-cache-size 1G; # 缓存最大占用 1GB 内存(内存 8GB 服务器推荐值)min-cache-ttl 300; # 最小缓存时间(5 分钟),避免频繁请求max-cache-ttl 86400; # 最大缓存时间(24 小时),过期自动清理

};- 预加载热门域名:将企业常用域名(如内网系统域名)添加到 named.conf,提前缓存:

zone "oa.internal.com" IN {type static-stub;server-addresses { 192.168.1.100; };prefetch yes; # 预加载缓存

};9.2 服务器性能调优

- 多核优化:开启 BIND 多核支持,利用服务器多 CPU 资源:

options {workers 4; # 开启 4 个工作进程(建议与 CPU 核心数一致)

};- 日志优化:关闭不必要的日志(如调试日志),减少 IO 开销:

# 仅保留查询日志和错误日志,关闭调试日志

logging {channel query_log {file "/var/log/named/query.log" versions 5 size 100M;severity info;print-time yes;};category queries { query_log; };category default { null; }; # 关闭默认日志

};十、DNS 运维监控与自动化

10.1 监控指标与工具

10.1.1 核心监控指标

| 指标类别 | 关键指标 | 监控工具 |

| 服务状态 | 进程存活、端口监听(53/853) | Zabbix、Prometheus + Node Exporter |

| 性能指标 | QPS/TPS、缓存命中率、平均解析耗时 | Prometheus + BIND Exporter |

| 安全指标 | 异常查询数、拒绝请求数 | ELK Stack(日志分析) |

10.1.2 Prometheus + Grafana 监控部署

1. 安装 BIND Exporter(采集 DNS 指标):

# 下载并启动 Exporter

wget https://github.com/prometheus-community/bind_exporter/releases/download/v0.6.0/bind_exporter-0.6.0.linux-amd64.tar.gz

tar -zxvf bind_exporter-0.6.0.linux-amd64.tar.gz

cd bind_exporter-0.6.0.linux-amd64

./bind_exporter --bind.stats-url http://127.0.0.1:8053/json # 对接 BIND 统计接口2. 配置 Prometheus 采集:

# prometheus.yml

scrape_configs:- job_name: 'dns'static_configs:- targets: ['192.168.1.100:9119'] # BIND Exporter 地址scrape_interval: 15s3. 导入 Grafana 仪表盘:

- 打开 Grafana,导入仪表盘 ID:12362(BIND DNS 专用仪表盘),可直观查看 QPS、缓存命中率等指标。

10.2 自动化运维

10.2.1 配置文件备份

- 编写脚本定期备份 named.conf 和区域文件,避免配置丢失:

#!/bin/bash

BACKUP_DIR="/data/backup/dns"

DATE=$(date +%Y%m%d)# 创建备份目录

mkdir -p $BACKUP_DIR# 备份配置文件

tar -zcvf $BACKUP_DIR/dns_backup_$DATE.tar.gz /etc/named.conf /var/named/*.zone# 删除 30 天前的备份

find $BACKUP_DIR -name "dns_backup_*.tar.gz" -mtime +30 -delete- 添加到 crontab,每天凌晨 2 点执行:

0 2 * * * /root/scripts/backup_dns.sh10.2.2 自动更新 SSL 证书(DoT/DoH)

- Let's Encrypt 证书有效期为 90 天,通过 crontab 自动续期:

# 每月 1 号执行续期

0 0 1 * * certbot renew --quiet --renew-hook "systemctl restart named"十一、总结与扩展建议

11.1 核心知识回顾

本文从基础到进阶,覆盖 Linux DNS 服务的全流程管理:

- 基础搭建:掌握 BIND 服务安装、正向 / 反向解析配置,实现域名与 IP 的映射;

- 高可用架构:通过主从服务器同步,避免单点故障,确保服务连续性;

- 性能优化:配置缓存服务器、调整参数,提升解析速度,减少外部请求;

- 安全防护:通过权限控制、协议加密、攻击防护,保障 DNS 服务安全;

- 运维监控:利用监控工具实时跟踪服务状态,通过自动化脚本降低运维成本。

11.2 扩展方向

- 大规模 DNS 集群:对于超大规模企业,可部署 DNS 集群(如 PowerDNS + MariaDB 后端),支持千万级域名解析;

- 智能 DNS:基于客户端地理位置、网络质量实现智能解析(如将南方用户指向广州节点,北方用户指向北京节点),提升访问体验;

- 与云服务集成:结合云厂商 DNS 服务(如阿里云 DNS、AWS Route 53),实现 “本地 DNS + 云 DNS” 混合架构,提升全球解析能力。

DNS 服务是网络通信的基础,需根据业务规模和安全需求持续优化架构,确保其稳定、高效、安全运行,为上层应用提供可靠的域名解析支撑。