企业内网安全守护全面指南:从基础防护到智能管理的一站式解决方案

内部员工无意间点击钓鱼邮件导致全网中毒,离职工程师用U盘带走核心代码,合作伙伴接入网络后窃取商业数据...这些内网安全事件正在成为企业数字化转型路上的暗礁。据Cybersecurity Ventures预测,到2025年,全球因网络犯罪导致的年损失将达到10.5万亿美元,其中内部威胁占比超过60%。 构建完善的内网安全管理系统,已成为企业生存发展的数字基石。

内网安全管理系统:企业数字资产的"智能保镖"

内网安全管理系统是一套集预防、监控、响应于一体的综合性安全防护体系。它通过对企业内部网络、终端设备、数据流通过程的全方位管理,构建起一个可见、可控、可管的安全数字环境。

为什么企业需要专业的内网安全管理系统?

防御升级:传统防火墙已无法应对内部威胁和新型攻击手段

合规驱动:等保2.0、GDPR等法规要求企业建立完善的内控体系

资产保护:保护核心数字资产不被窃取或破坏

效率提升:减少安全事件对业务运营的影响

内网安全建设的五个常见方案对比

方案一:基础网络隔离方案

实施方式:通过VLAN、防火墙策略实现网络区域隔离

优势:成本较低,实施简单

不足:无法应对内部横向移动,缺乏细粒度控制

适用场景:小型企业基础防护

方案二:终端防护套装

实施方式:部署防病毒软件+主机防火墙

优势:提供基础的终端防护能力

不足:各产品间缺乏协同,管理复杂

适用场景:对安全要求不高的环境

方案三:网络监控方案

实施方式:部署网络流量分析设备

优势:可见性强,能够发现异常流量

不足:加密流量分析困难,终端层面防护弱

适用场景:大型企业网络监控补充

方案四:数据防泄漏方案

实施方式:部署DLP系统监控数据流动

优势:有效防止敏感数据外泄

不足:侧重数据层,其他安全层面覆盖不足

适用场景:数据密集型企业

方案五:零信任架构

实施方式:基于"从不信任,总是验证"原则构建

优势:安全性高,适应现代办公环境

不足:实施复杂,成本高昂

适用场景:对安全性要求极高的组织

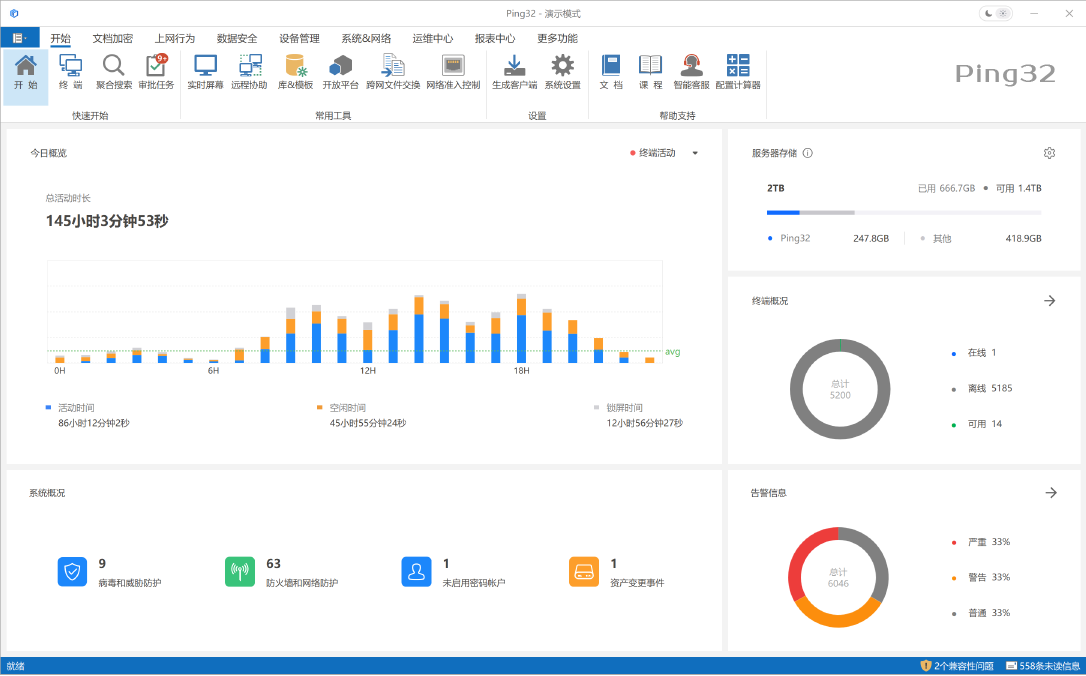

推荐方案:Ping32内网安全管理系统

在全面分析各种方案后,Ping32以内网安全管理系统以其全面性、易用性、有效性成为大多数企业的理想选择。

终端安全管理

资产清点:自动发现并管理全网终端设备资产

外设管控:精细化管理USB、蓝牙等外部设备接入

软件管理:统一管理软件安装、卸载和使用

数据防泄漏体系

透明加密:核心数据自动加密,离企无法使用

权限控制:细粒度的数据访问权限管理

外发管控:多渠道数据外发监控和阻断

操作审计:完整记录数据操作行为,支持溯源

网络行为管理

上网行为监控:全面记录和分析网络访问行为

应用控制:管理和控制应用程序网络访问权限

流量分析:实时监控和分析网络流量使用情况

运维管理支持

远程协助:提供便捷的远程问题处理能力

工单管理:规范化的运维服务流程管理

报表分析:多维度数据统计和分析展示

安全审计预警

行为分析:通过机器学习识别异常行为模式

实时监控:7×24小时实时安全监控和预警

合规报告:自动生成满足各类合规要求的报告

实施效果:让安全为企业发展护航

某制造企业在部署Ping32后实现了:

🛡️ 安全事件减少80%:有效防范内部数据泄露和外部攻击

💰 运维成本降低40%:自动化管理减少人工维护工作量

📊 合规性100%达标:轻松通过等保2.0及其他合规审计

🚀 工作效率提升35%:稳定的系统环境保障业务连续运行

客户证言:

"部署Ping32后,我们再也不用担心核心图纸泄露了。现在可以清晰地看到每个文件的操作记录,即使发生问题也能快速溯源。"——某高科技企业IT总监

选择内网安全管理系统的五个关键点

全面性:是否覆盖终端、数据、网络等多个安全层面

易用性:部署和使用是否简便,学习成本如何

性能影响:对业务系统性能的影响程度

扩展性:能否适应企业未来发展需要

服务支持:厂商的技术支持和服务能力