单点登录(SSO)

一次登录,处处访问,安全便捷的身份验证体验在当今数字化时代,我们每天都需要使用大量的应用系统。从企业内部的OA、CRM、ERP系统到外部的各种云服务,每个系统都需要独立的身份认证。单点登录(SSO)技术应运而生,它通过一次登录即可访问所有相互信任的应用系统,极大地提升了用户体验和安全性。本文将全面介绍SSO的核心概念、工作原理、实现方式及最佳实践。

什么是单点登录(SSO)?

单点登录(Single Sign-On,SSO)是一种身份认证机制,允许用户使用一组凭证(如用户名和密码)登录一次,便能访问多个相互信任的应用系统,而无需在每个系统中单独进行身份验证。

SSO的核心价值在于解决传统登录方式的多重痛点:

提升用户体验:消除重复登录,减少操作摩擦

增强系统安全:集中管理认证逻辑,便于实施统一安全策略

降低管理成本:用户信息集中维护,权限变更一键生效

提高开发效率:避免重复开发认证模块,专注业务逻辑

SSO的核心概念

要理解SSO的工作原理,首先需要了解几个核心概念:

身份提供者(Identity Provider, IdP):负责用户身份验证的中央系统。用户登录后,IdP会生成一个令牌(Token),用于证明用户的身份。

服务提供者(Service Provider, SP):依赖IdP进行身份验证的应用系统。SP不直接处理用户登录,而是通过IdP验证用户身份。

令牌(Token):用户登录成功后,IdP生成的用于在SP之间传递用户身份信息的数据结构,如JWT、SAML等。

信任关系:IdP和SP之间预先建立的信任,通常通过共享密钥或证书来实现。

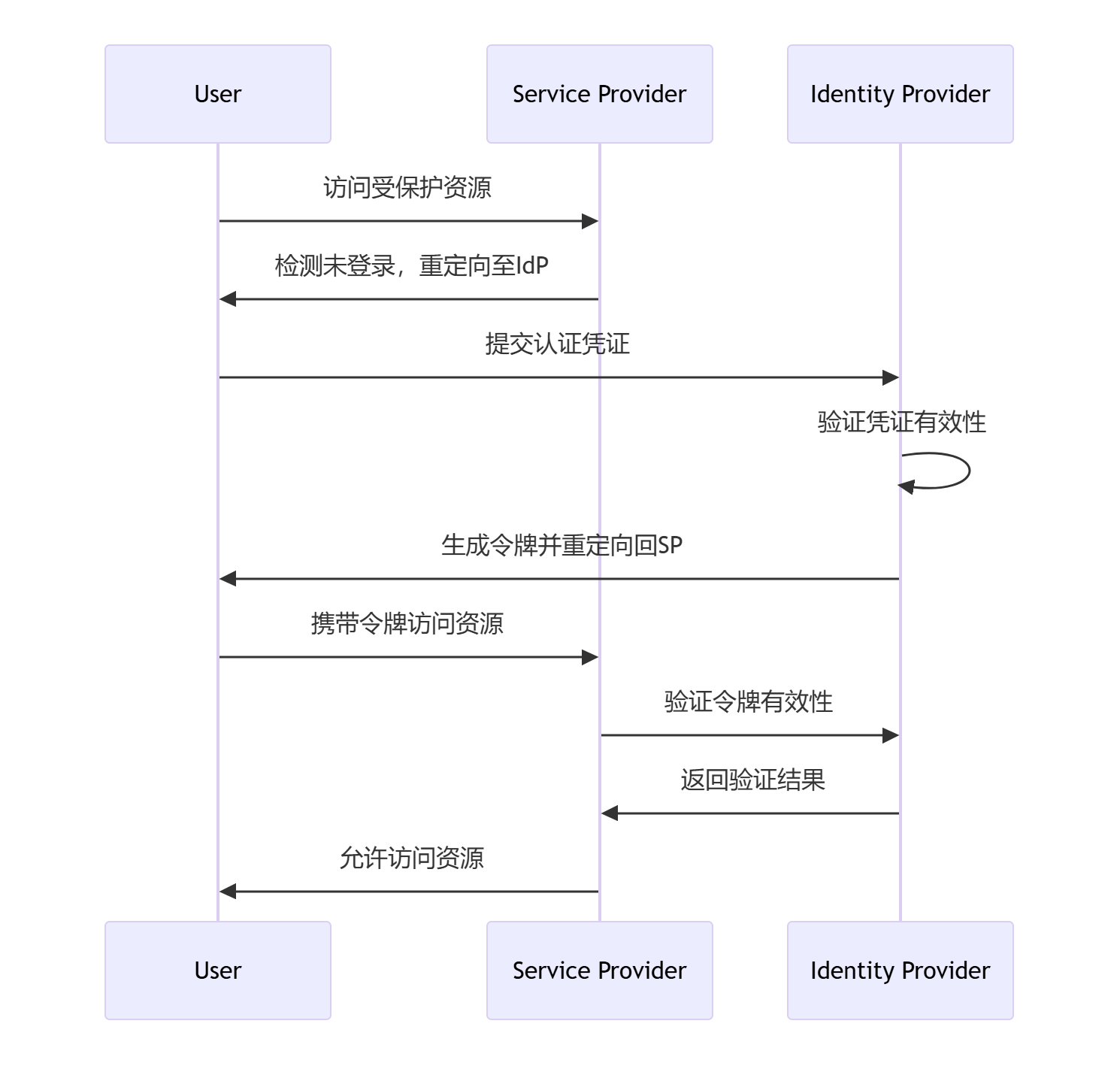

SSO的工作原理

SSO的基本流程可以概括为以下步骤:

用户访问服务提供者(SP)的受保护资源

SP检测到用户未登录,将用户重定向到身份提供者(IdP)

用户在IdP的登录页面输入凭证进行身份验证

IdP验证凭证成功后,生成令牌并返回给SP

SP验证令牌有效性,验证通过后允许用户访问资源

用户访问其他SP时,重复上述过程,但因IdP已记录登录状态,无需重新输入凭证

主流SSO实现方式

根据不同的应用场景和技术需求,SSO有多种实现方式:

1. 基于Cookie的SSO

实现原理:用户在IdP登录后,IdP在浏览器中设置一个全局的Cookie。当用户访问SP时,SP会检查是否存在这个全局Cookie,如果存在则允许用户访问。

优缺点:

优点:实现简单,适合小型系统

缺点:受限于浏览器的同源策略,跨域场景下无法直接共享Cookie;安全性较低,容易受到CSRF攻击

适用场景:同域或信任的子域系统(如a.example.com和b.example.com)。

2. 基于OAuth 2.0的SSO

实现原理:用户访问SP时,SP将用户重定向到IdP进行登录。用户登录成功后,IdP返回一个授权码(Authorization Code)给SP。SP使用授权码向IdP请求访问令牌(Access Token),并使用该令牌访问用户资源。

优缺点:

优点:支持跨域场景,适合分布式系统;安全性高,支持多种授权模式

缺点:实现复杂度较高,需要处理令牌的存储和刷新

适用场景:需要向第三方开放API的场景。

3. 基于SAML的SSO

实现原理:用户访问SP时,SP生成一个SAML请求并重定向用户到IdP。用户登录成功后,IdP生成一个SAML断言(Assertion)并返回给SP。SP验证SAML断言后,允许用户访问。

优缺点:

优点:安全性高,适合企业级应用;支持跨域场景

缺点:实现复杂度高,XML格式的SAML断言较为冗长

适用场景:企业级跨组织单点登录。

4. 基于JWT的SSO

实现原理:用户登录成功后,IdP生成一个JWT(JSON Web Token)并返回给用户。用户访问SP时,将JWT作为请求的一部分发送给SP。SP验证JWT的签名和有效期后,允许用户访问。

优缺点:

优点:轻量级,适合现代Web应用;支持跨域场景

缺点:JWT一旦签发,无法撤销,需要额外的机制(如黑名单)来管理失效的令牌

SSO协议对比

下表总结了主流SSO协议的特点和适用场景:

协议 | 特点 | 适用场景 | 典型实现 |

|---|---|---|---|

Cookie+Session | 简单直观,基于传统Web会话 | 同域或信任的子域系统 | 企业内部简单系统 |

OAuth 2.0 | 授权框架,专注资源访问授权 | 第三方应用授权 | 社交平台开放API |

OpenID Connect (OIDC) | 基于OAuth 2.0,增加身份层 | 需获取用户身份信息的场景 | 谷歌、微软账号登录 |

SAML 2.0 | 基于XML,安全规范完善 | 企业级跨组织单点登录 | 大型企业、政府系统 |

SSO的最佳实践

实施SSO系统时,应遵循以下最佳实践:

安全性实践

使用HTTPS加密通信:防止令牌和敏感信息在传输过程中被窃取

对令牌进行签名和加密:防止篡改和泄露

设置合理的令牌有效期:并使用刷新令牌机制

实施双重签名策略:生产环境强制启用SAML响应和断言双重签名

建立证书定期轮换机制:推荐3-6个月

实施动态MFA策略:新设备/异常位置触发额外验证

可扩展性与性能

设计支持多租户的SSO系统:

使用标准协议:如OAuth 2.0、SAML以便与其他系统集成

采用无状态认证服务器设计:通过无状态架构设计,认证服务器可以轻松扩展

利用分布式缓存系统:缓存会话状态信息,减少对后端存储的依赖

实施负载均衡:采用智能的负载均衡策略,避免单点过载

监控与审计

记录所有SSO事件:包括成功和失败的认证尝试

实时监控SSO系统的性能和使用情况:

监控Assertion数量异常等可疑行为:

建立灾备方案:RTO<15分钟的主备切换和每日身份数据离线备份

SSO的未来发展趋势

随着技术的发展,SSO系统也在不断进化,主要趋势包括:

无密码认证:集成FIDO2/WebAuthn标准,生物识别认证普及

智能风控:AI驱动的异常行为检测,自适应认证策略

协议演进:OIDC Federation发展,更细粒度的授权机制(如GNAP)

统一管理:混合协议环境的集中管控,可视化策略配置界面

结论

单点登录(SSO)是现代Web应用中的重要技术,能够显著提升用户体验和安全性。通过选择合适的实现方式(如OAuth 2.0、SAML或JWT),并结合最佳实践,可以构建一个高效、安全的SSO系统。

在企业数字化转型的浪潮中,SSO已经成为身份管理和访问控制的核心基础设施。它不仅解决了多系统登录的烦恼,更为企业提供了统一、安全的身份治理方案。随着无密码认证、AI风控等新技术的发展,SSO将继续演进,为数字世界提供更加便捷安全的身份体验。