天眼应急案例(二)

背景

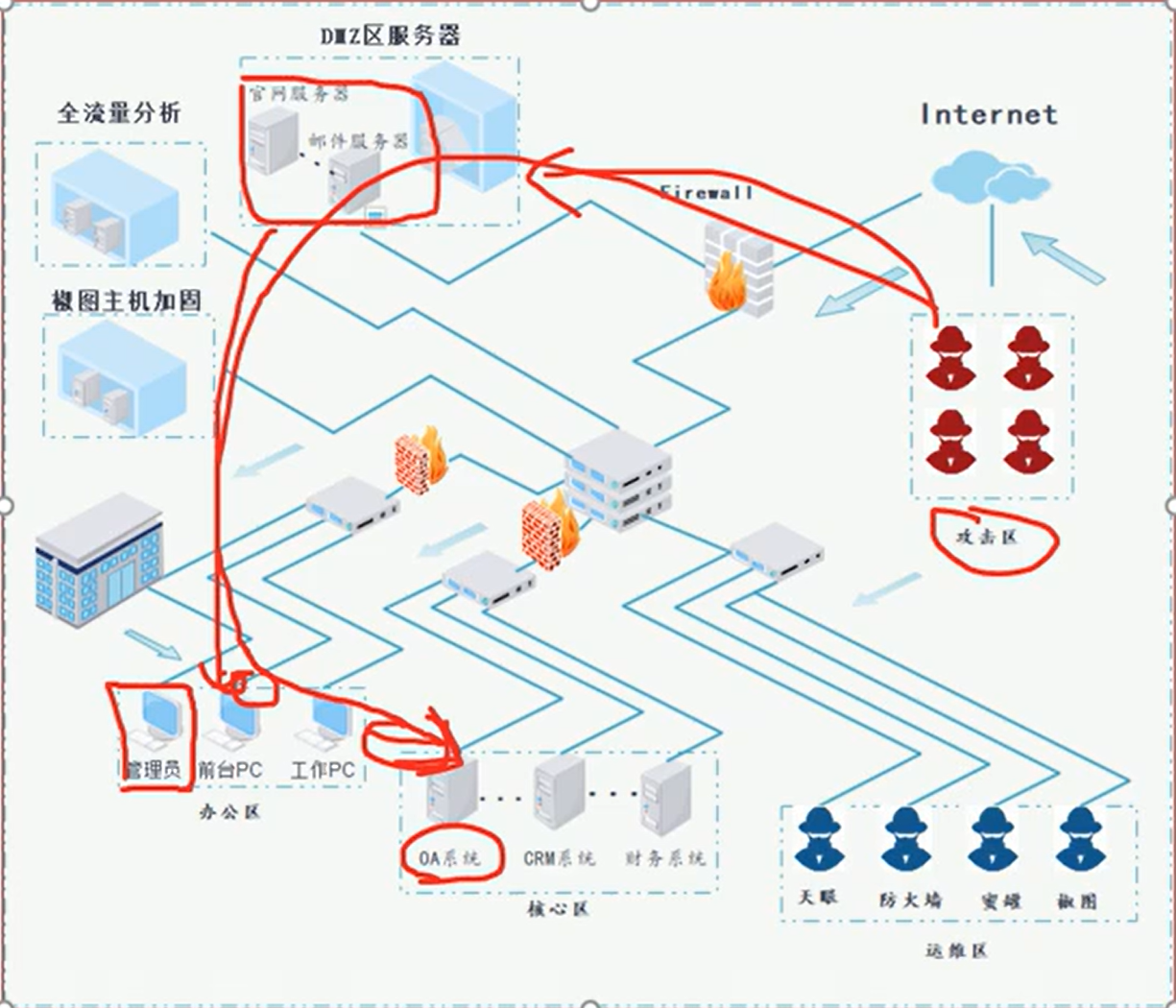

现有某公司的web服务器对外开放,攻击者通过入侵web服务器建立socks5代理入侵到办公区的网络,通过办公区继续建立代理构建代理连从而入侵到核心系统

即入侵了官网服务器,然后建立隧道到了办公区管理员主机,再建立隧道到了核心区的OA系统

应急响应时间线

- DMZ网络入侵 通过web服务器建立socks5代理入侵到办公网

- 办公网络入侵 在办公网进行扫描建立代理链入侵核心系统

- 核心网络入侵 核心系统存在weblogic等反序列化漏洞

天眼告警

一、DMZ网络入侵

信息收集找打点,成功上传webshell到DMZ服务器

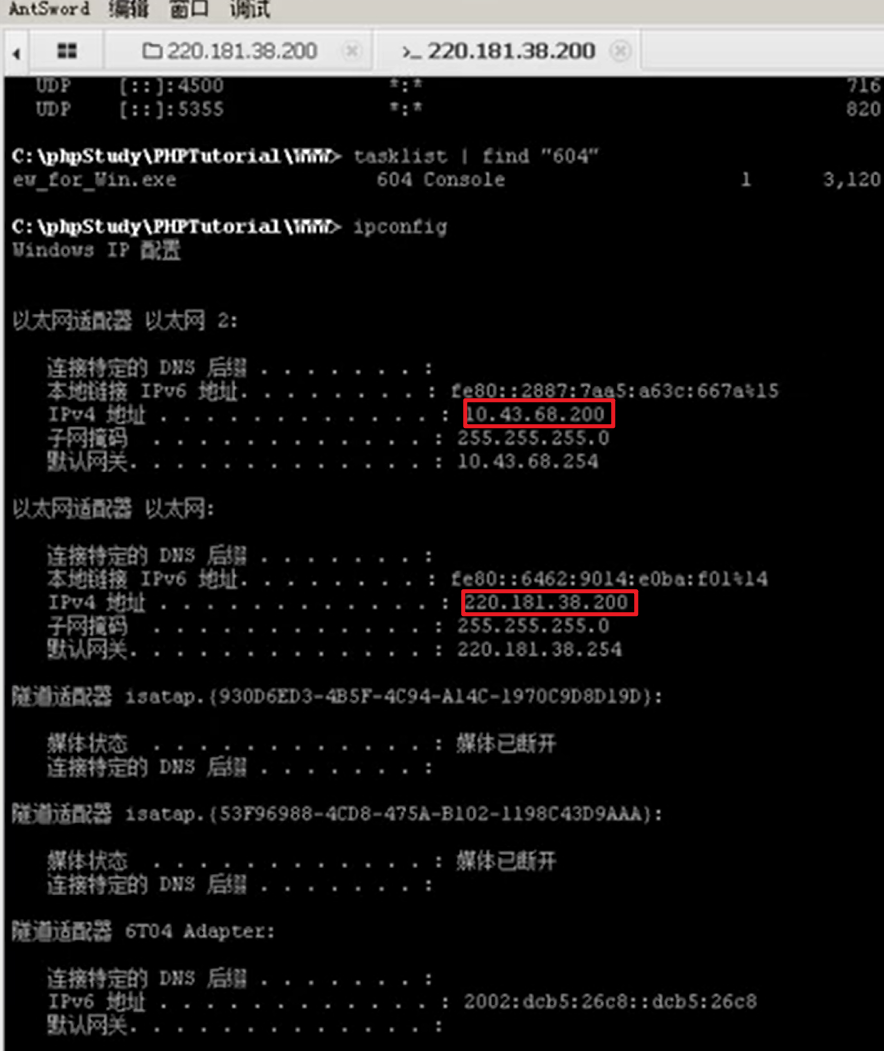

通过ew建立socks代理隧道入侵到办公网,这跟msf路由转发有什么区别呢?

ew建立socks代理隧道

(一) 正向代理监听端口

ew_for_Win.exe -s ssocksd -l 6666监听6666端口

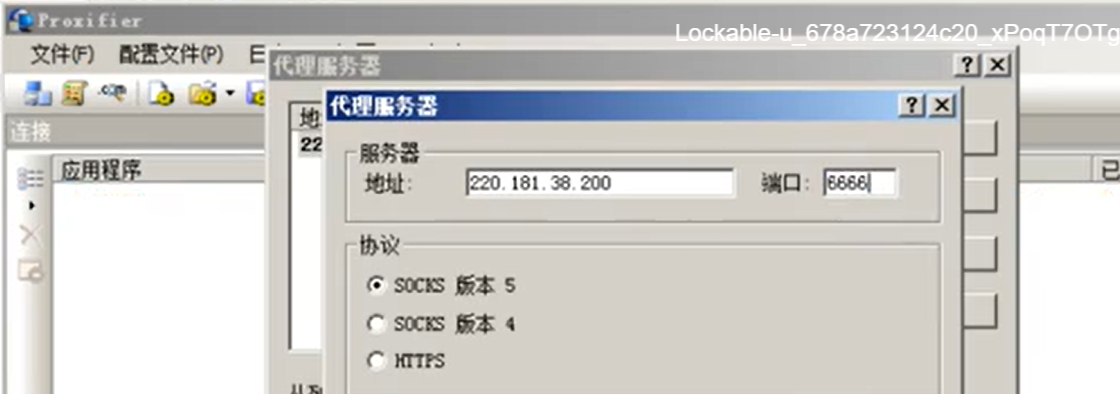

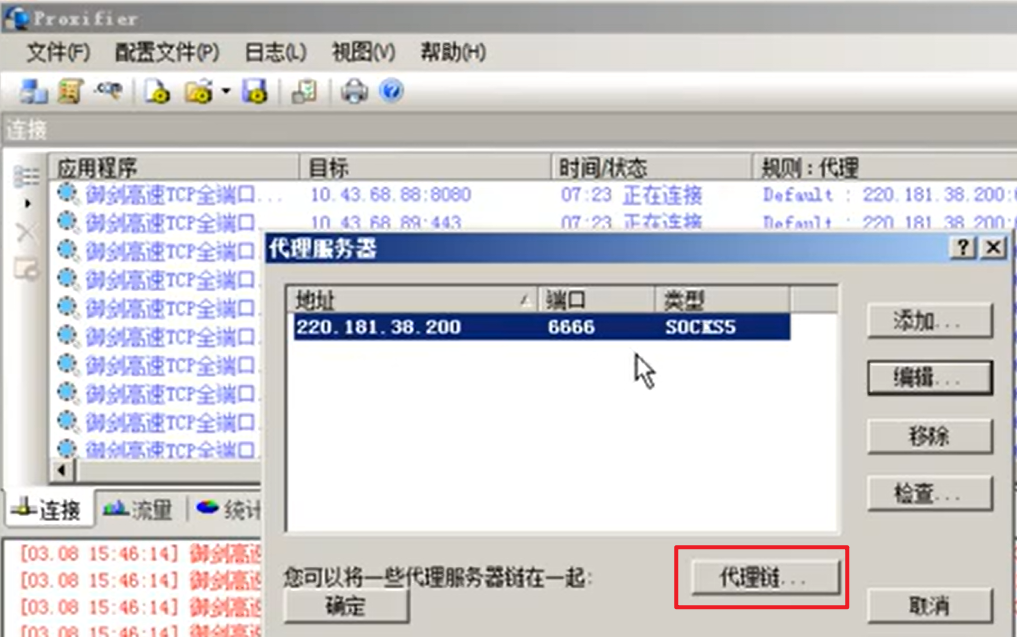

(二) 配置proxifier代理转发

(三) 扫描办公网主机

同样是双网卡,扫描另一个网卡的C段找出存活办公网主机

存活主机再扫描其开放端口敏感目录等,进一步信息收集

二、办公网络入侵

在办公网进行扫描建立代理链入侵核心系统

同样是信息收集找打点,比如弱口令登陆后台

注意此时天眼告警的受害IP是不对的,此时为跳板机IP

host地址才是真实受害IP

ew建立socks代理通道

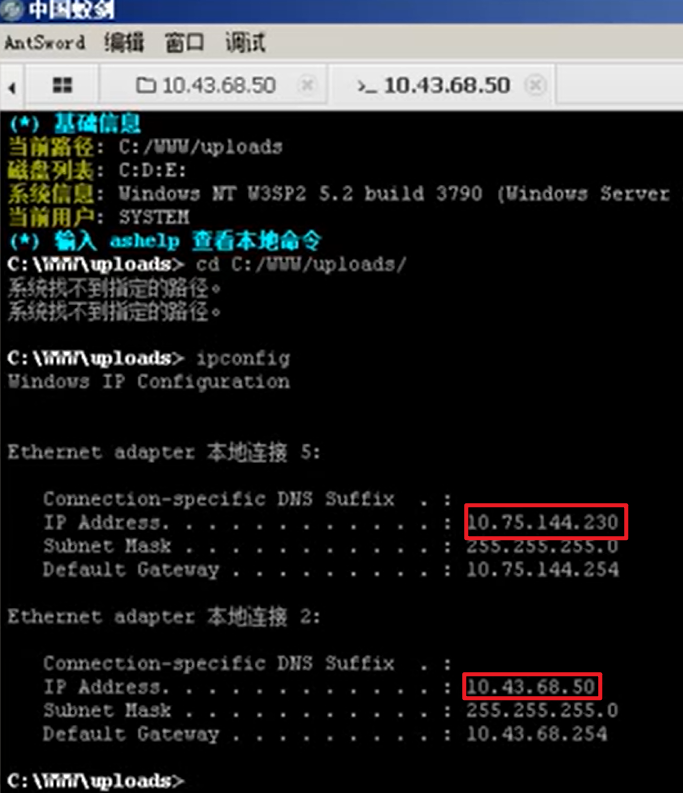

成功上传webshell到办公网

(一) 正向代理监听端口

ew_for_Win.exe -s ssocksd -l 7777监听7777端口

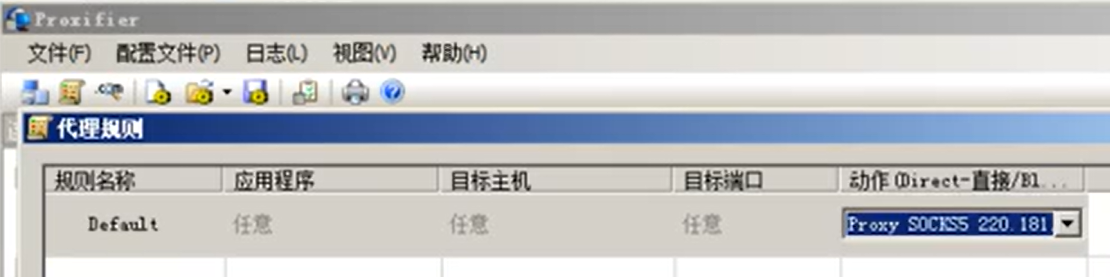

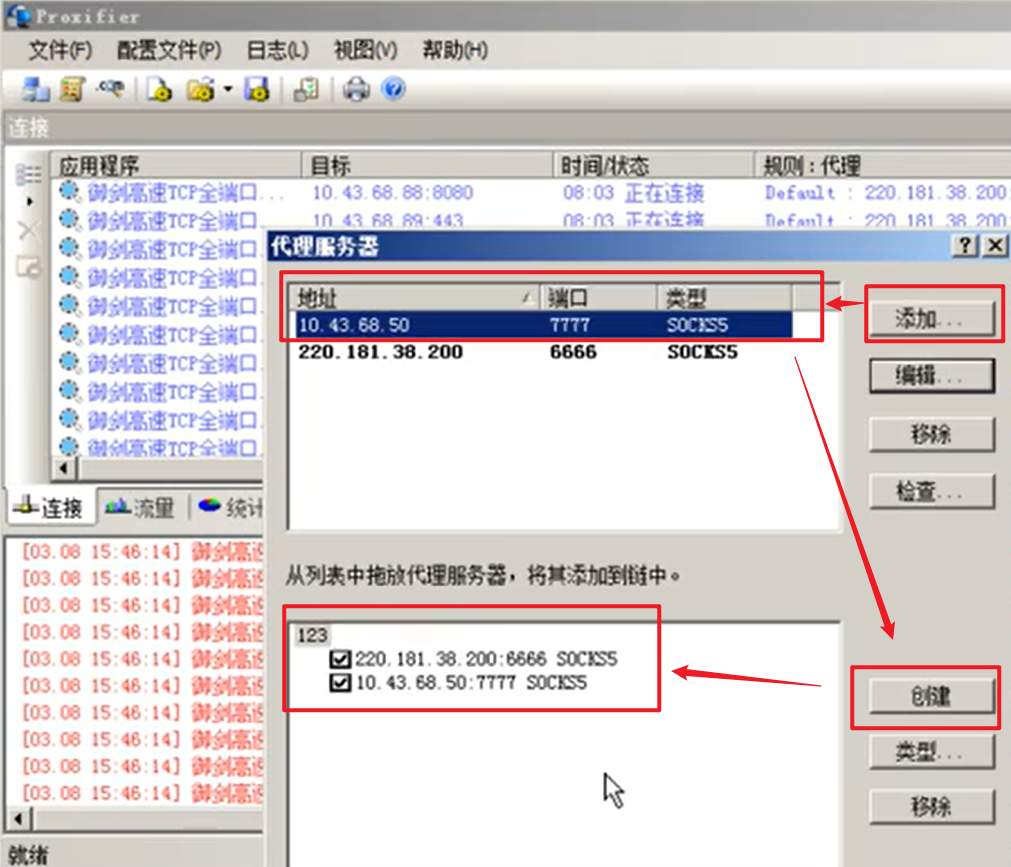

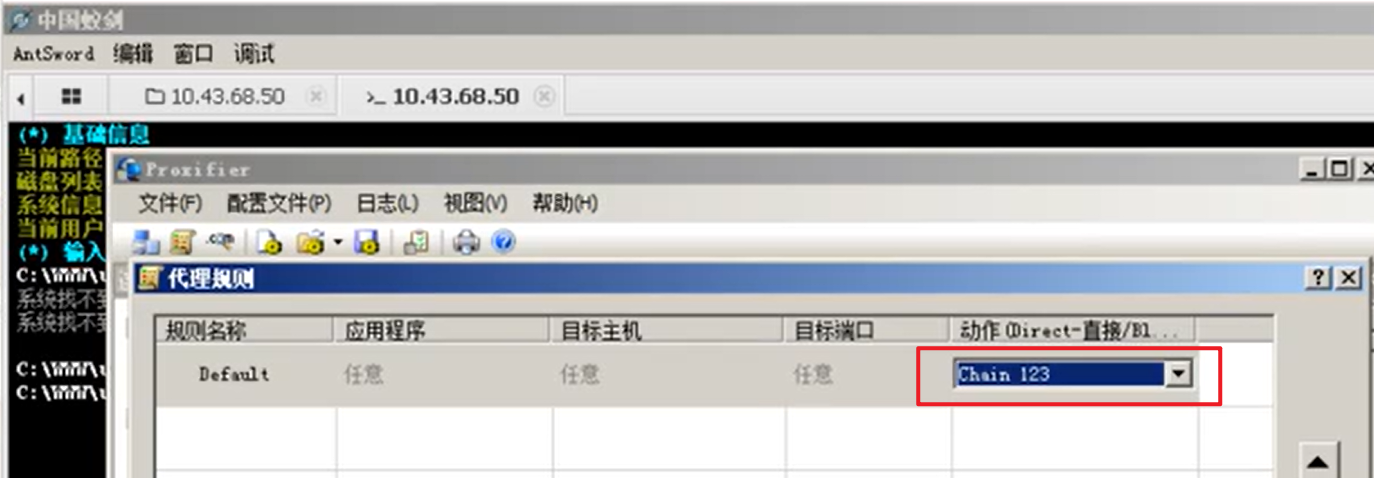

(二) 配置proxifier代理链

此时为两层代理,配置不太一样

代理规则也要改为代理链123

(三) 扫描核心网主机

同样是双网卡,扫描另一个网卡的C段找出存活核心网主机

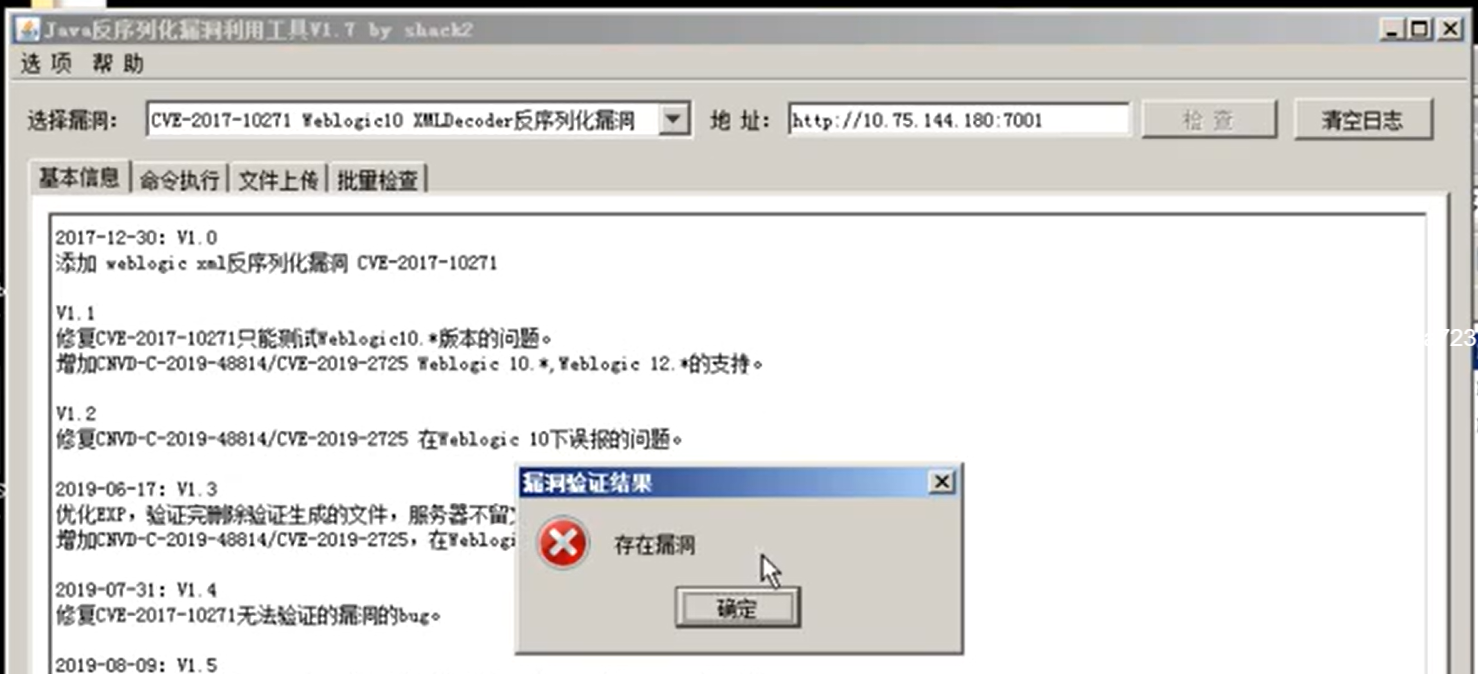

三、核心网络入侵

利用反序列化漏洞利用工具等漏扫工具进行漏扫,确定存在的漏洞

如果存在漏洞,就可以进行任意命令执行了,也可以上传webshell用蚁剑等去连

如果有内存马,则可以从以下几点进行排查

- 如果是jsp注入,日志中排查可疑jsp的访问请求,filter或者listener类型,可能会有较多的404但是带有参数的请求

- 如果是代码执行漏洞,排查中间件的error.log,查看是否有可疑的报错,判断注入时间和方法

- 根据业务使用的组件排查是否可能存在java代码执行漏洞以及是否存在过webshell,排查框架漏洞,反序列化漏洞

- 如果是servleti或者spring的controller类型,根据上报的webshell的url查找日志(日志可能被关闭,不一定有),根据url最早访问时间确定被注入时间

- 如果是filter或者listener类型,可能会有较多的404但是带有参数的请求,或者大量请求不同url但带有相同的参数,或者页面并不存在但返回200

以下是一些排查shell的工具

https://github.com/alibaba/arthas

https://github.com/cOny1/java-memshell-scanner

https://github.com/geekmc/FindShell

https://github.com/ofmkms/copagent