计算机网络---跳板机与堡垒机

在网络安全与运维管理领域,跳板机与堡垒机是保障内部资源访问安全的核心工具。两者虽有相似之处,却在功能深度、安全级别和适用场景上存在显著差异。

一、基本定义与发展历程

1. 跳板机(Jump Server)

跳板机是早期为解决“多服务器分散管理”问题而诞生的工具,本质是一台部署在网络边界的专用服务器,作为外部用户访问内部资源的“唯一入口”。

- 诞生背景:在企业服务器数量较少时,管理员通常直接通过IP+账号密码登录服务器,但随着服务器规模扩大(如几十台甚至上百台),直接访问会导致“密码记忆困难、权限混乱、操作无记录”等问题。跳板机的出现,将所有访问集中到一台机器上,管理员只需记住跳板机的账号,再通过它访问其他服务器,简化了管理流程。

- 核心定位:作为“访问中转站”,实现“集中登录”和“简单日志记录”,是运维管理的初级工具。

2. 堡垒机(Bastion Host)

堡垒机是跳板机的“升级版”,是融合了身份认证、权限控制、操作审计、风险拦截等功能的综合性安全管理平台,核心目标是“在保障访问便捷性的同时,实现对内部资源的全生命周期安全管控”。

- 诞生背景:随着网络攻击日益频繁(如暴力破解、权限滥用、操作篡改等),跳板机的“简单中转”模式暴露出严重安全缺陷(如日志不完整、权限管控粗放、自身易被攻击等)。为满足金融、医疗等行业的合规要求(如等保2.0、PCI DSS),堡垒机应运而生,通过强化安全功能填补跳板机的漏洞。

- 核心定位:作为“安全网关”,实现“精细化权限管理+全链路审计+风险主动防御”,是企业级安全合规的核心工具。

二、核心功能对比

1. 跳板机的核心功能(基础级)

- 集中访问入口:所有外部用户(管理员、开发人员)需先登录跳板机,再通过跳板机访问目标服务器(如通过SSH、RDP协议转发),避免内部服务器直接暴露在公网。

- 简单身份认证:仅支持基础认证方式,如账号密码、SSH密钥,无多因素认证(MFA)等强化机制。

- 基础日志记录:记录用户“登录跳板机的时间”“访问的目标服务器IP”,但不记录具体操作命令(如Linux的

rm、cp命令,Windows的文件删除操作),无法满足审计追溯需求。 - 粗放权限控制:通常仅控制“是否允许访问某台服务器”,不细分操作权限(如禁止删除文件、限制数据库写入等),存在权限滥用风险。

2. 堡垒机的核心功能(企业级)

堡垒机在跳板机基础上,新增了多项安全增强功能,可概括为“4A”模型(Authentication、Authorization、Accounting、Auditing):

- 统一身份认证(Authentication):支持多因素认证(如密码+动态令牌、密码+生物识别)、单点登录(SSO),对接企业LDAP/AD域,确保用户身份唯一且可信。

- 细粒度权限授权(Authorization):基于“最小权限原则”,按“用户-角色-资源”三维度分配权限。例如:开发人员仅能访问测试服务器,且禁止执行

rm -rf等高危命令;运维人员可访问生产服务器,但操作需双人审批。 - 全面操作审计(Accounting & Auditing):

- 记录全量操作日志:包括登录时间、访问的服务器IP、执行的命令/点击的按钮、操作结果等,甚至支持对图形化操作(如Windows桌面操作)进行录像。

- 日志不可篡改:采用加密存储和时间戳校验,满足等保2.0“日志留存6个月以上”的合规要求。

- 审计可视化:通过日志分析工具,快速定位“谁在何时对哪台服务器执行了高危操作”,便于事后追责。

- 风险主动防御:通过规则引擎拦截高危操作,例如:检测到

rm -rf /命令时自动阻断;发现连续5次登录失败时,临时封禁该IP;对数据库的批量数据导出操作触发告警,需管理员手动确认。

三、工作原理详解

1. 跳板机的工作流程(简单中转)

- 用户通过SSH/RDP协议,使用账号密码登录跳板机(如一台部署在DMZ区的Linux服务器)。

- 跳板机验证用户身份(仅校验账号密码是否正确),通过后允许用户在跳板机终端输入命令。

- 用户在跳板机终端输入“访问目标服务器的命令”(如

ssh 192.168.1.100),跳板机将该请求转发至目标服务器。 - 目标服务器验证用户身份(若目标服务器与跳板机共享账号,可能直接通过),返回操作结果,由跳板机传递给用户。

- 跳板机仅记录“用户登录时间”“目标服务器IP”,不记录具体操作命令。

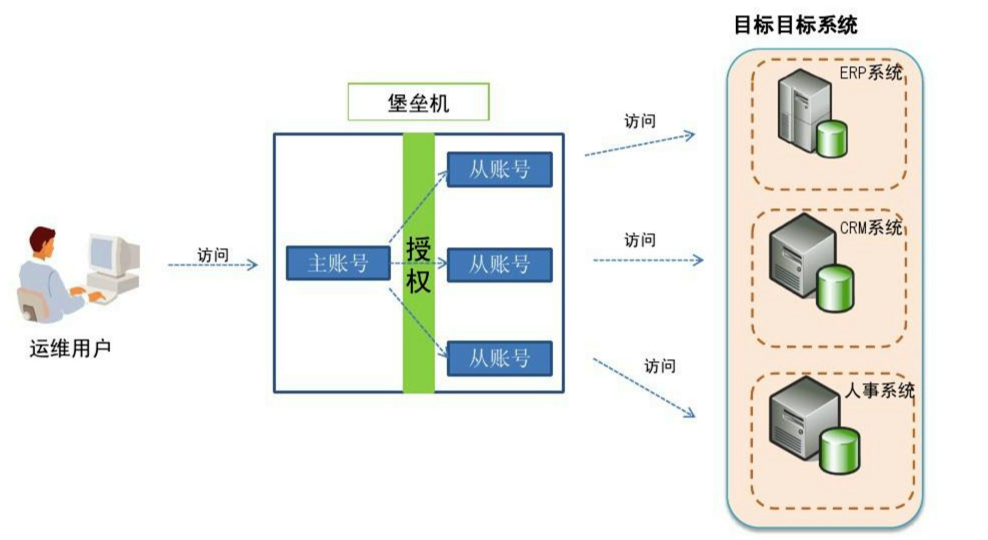

2. 堡垒机的工作流程(全程管控)

- 用户通过浏览器或专用客户端访问堡垒机平台,输入账号密码后,触发多因素认证(如手机接收动态验证码)。

- 堡垒机对接企业AD域验证身份,确认用户归属的角色(如“开发岗”“运维岗”)。

- 用户在堡垒机平台的“资源列表”中选择目标服务器(如生产数据库服务器192.168.2.5),发起访问请求。

- 堡垒机查询权限矩阵:若该用户角色被授权访问此服务器,且当前时间在允许访问的时段内(如工作日9:00-18:00),则允许访问;否则拒绝并记录告警。

- 用户在堡垒机提供的“操作窗口”(如Web终端、远程桌面代理)中执行操作,所有命令/点击行为实时被堡垒机记录(包括命令内容、执行结果、操作录像)。

- 若用户执行高危操作(如

drop database),堡垒机触发预设规则:立即阻断操作,同时向管理员发送邮件/短信告警,等待人工审批。

四、核心区别与联系

| 维度 | 跳板机 | 堡垒机 |

|---|---|---|

| 安全级别 | 基础级:仅解决“集中访问”问题,无防御能力 | 企业级:覆盖身份、权限、审计、防御全链路安全 |

| 认证方式 | 仅支持账号密码、SSH密钥等基础认证 | 支持多因素认证、SSO、域集成等强认证方式 |

| 权限控制 | 粗放:仅控制“是否能访问某台服务器” | 精细:按角色、资源、操作类型细分权限,支持临时权限 |

| 审计能力 | 弱:仅记录登录和目标服务器IP,无操作细节 | 强:记录全量操作日志(命令、录像),支持合规审计 |

| 风险防御 | 无:无法拦截高危操作,自身可能成为攻击目标 | 有:主动阻断高危操作,支持告警、审批等机制 |

| 适用场景 | 小型团队、非核心业务,对安全要求低 | 中大型企业、核心业务(如金融交易、医疗数据),需合规 |

| 技术本质 | 基于协议转发的“中转站” | 融合安全策略的“管控平台” |

联系:

- 堡垒机是跳板机的技术演进产物,两者均以“集中访问控制”为核心目标,避免内部资源直接暴露。

- 部分低端堡垒机功能接近跳板机(仅强化日志),而高端跳板机可能集成简单权限控制,两者边界并非绝对清晰。

五、典型应用场景

1. 跳板机的适用场景

- 小型创业团队:服务器数量少于10台,运维人员仅2-3人,无需复杂权限管理,仅需解决“记不住多台服务器密码”的问题。

- 临时测试环境:开发人员临时搭建的测试服务器,生命周期短(如1-2周),无需严格审计,用跳板机简化访问流程。

- 非敏感业务:如内部办公文件服务器,数据泄露影响小,用跳板机降低管理成本。

2. 堡垒机的适用场景

- 金融行业:银行、证券等机构的核心交易系统(如支付服务器、用户资金数据库),需满足PCI DSS(支付卡行业数据安全标准),要求“每一笔操作可追溯”,堡垒机的全量审计功能是刚需。

- 医疗行业:医院的电子病历系统、患者隐私数据服务器,需符合《网络安全法》对“个人信息保护”的要求,堡垒机可限制“仅授权医生能访问特定病历”,并记录所有查询操作。

- 大型企业运维:拥有数百台服务器的集团企业,需区分“总部管理员”“分公司运维”“外包人员”的权限,堡垒机的角色权限矩阵可避免权限滥用(如外包人员删除核心代码)。

六、发展趋势与总结

随着云计算和零信任架构的普及,跳板机因安全缺陷逐渐被淘汰,而堡垒机正向“云原生”“智能化”方向演进:

- 云原生堡垒机:适配公有云(如AWS、阿里云)、私有云环境,支持对容器(Docker)、K8s集群的访问管控,与云平台的IAM(身份与访问管理)系统联动。

- 智能化审计:通过AI分析操作日志,识别异常行为(如“深夜登录生产服务器并批量下载数据”),主动预警潜在风险,从“事后审计”升级为“事中拦截+事前预警”。

总结来说:跳板机是“初级访问工具”,适合简单场景;堡垒机是“高级安全平台”,满足企业级安全与合规需求。在实际应用中,需根据业务敏感程度、团队规模和合规要求选择——若涉及核心数据或需通过行业认证,堡垒机是必选项;若仅为简化小型非敏感环境的管理,跳板机可作为过渡方案,但需警惕其安全风险。