TLS 终止在真实业务中的防护价值

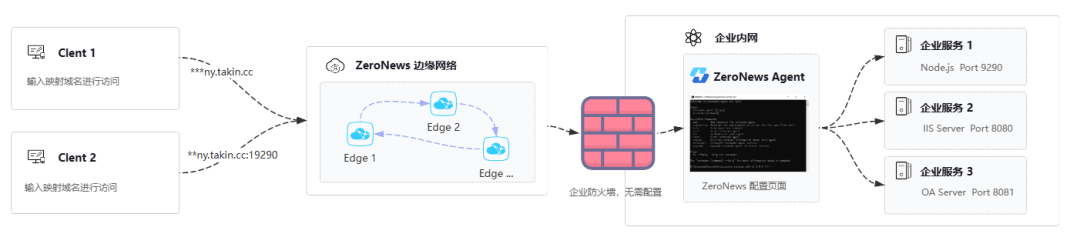

在网络应用开发和集成中,内网穿透工具如 ZeroNews 已成为连接本地环境与公网的桥梁。然而,将内部服务暴露于互联网,数据在传输过程中的 安全性 至关重要。

TLS(Transport Layer Security)协议作为保障网络通信安全的基石,在 ZeroNews 的应用中扮演着核心角色。理解其 终止模式 的选择,直接关系到业务数据的防护等级与合规性。

本文将解析 TLS 的基本原理,探讨典型业务场景,并重点对比 ZeroNews 支持的 三大 TLS 终止模式 在真实业务环境中的防护结果与价值。

TLS 在 ZeroNews 中的核心作用

TLS(传输层安全协议)用于在两个通信应用程序(如 Web 浏览器与服务器)之间提供 加密、身份验证和数据完整性 保障。其核心价值在于:

- 加密(Confidentiality):通过非对称加密协商会话密钥,后续使用对称加密算法(如 AES)对传输数据进行加密,防止数据在公网传输过程中被窃听。

- 身份认证(Authentication):利用数字证书(通常由受信任的证书颁发机构 CA 签发)验证服务器(有时也包括客户端)的身份,防止中间人攻击(MitM)。

- 数据完整性(Integrity):使用消息认证码(MAC)用于对数据完整性进行认证。确保传输的数据未被篡改。

当通过 ZeroNews 暴露本地服务(如 HTTP 应用)时,TLS 的部署贯穿整个隧道链路。TLS 终止位置 —— 即加密流量被解密的节点 —— 成为安全控制的关键边界,直接影响以下核心问题:

- 数据明文暴露范围:在何处解密?谁可访问明文?

- 密钥控制主权:私钥由企业还是服务商管理?

- 合规性满足度:是否满足金融、医疗等行业的强制加密要求?

业务场景:为何 TLS 终止的选择至关重要

在以下典型业务场景中,选择合适的 ZeroNews TLS 终止模式直接关系到业务安全与合规:

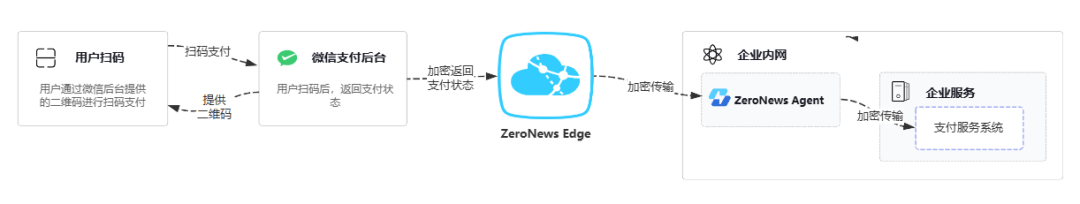

支付回调接口测试(如 WeChat, Stripe, PayPal)

场景:开发或测试支付网关的 Webhook 回调接口。这些接口处理交易状态更新,涉及敏感的支付信息和用户凭证。

风险:明文传输或加密密钥控制不当可能导致支付数据泄露、交易欺诈。

TLS 需求:端到端加密 或 严格密钥控制 至关重要,确保从支付网关到本地服务的整个链路中,敏感数据全程加密或仅在受控环境中解密。

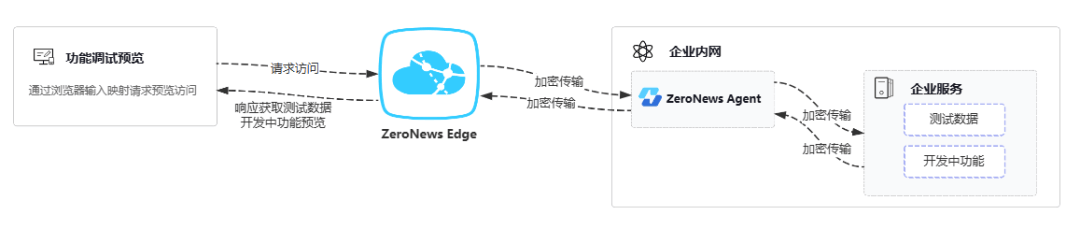

远程协作开发与演示

场景:团队成员或客户远程访问开发者本地运行的未上线 Web 应用进行预览、测试或评审。

风险:可能包含未公开的功能、测试数据甚至内部系统信息。随机分配的子域名虽提供基础 HTTPS,但免费版域名随机变化且密钥由 ZeroNews 管理。

TLS 需求:需要 基础加密 防止流量被轻易嗅探。对于敏感项目,需要 自有域名域名结合 TLS 上游服务终止 以提升可信度和降低域名劫持风险。

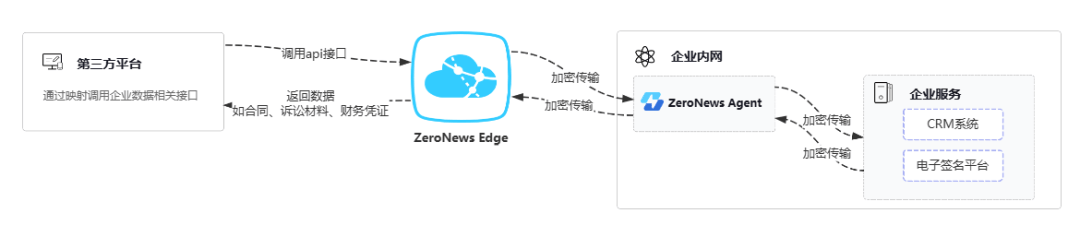

律所敏感文档传输

场景:开发或测试律所与客户管理系统(如 CRM、电子签名平台)的 API 接口,用于传输客户法律文件(如合同、诉讼材料、财务凭证)。这些接口需确保敏感文档(含个人隐私、商业机密)在第三方服务与律所内部系统间的安全交换。

风险:文档明文传输或 API 密钥泄露可能导致客户隐私泄露、商业机密被窃取,甚至引发法律纠纷或合规风险(如违反 GDPR、HIPAA)。

TLS 需求:

a、端到端加密:使用 TLS ,确保文档从第三方平台到律所系统的全链路加密,严格密钥控制;

b、API 密钥或客户端证书需存储在受控环境,避免密钥硬编码在代码或配置文件中。

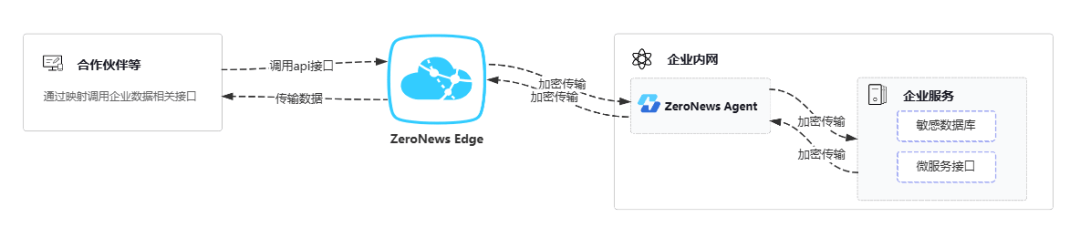

企业级 API 网关与零信任入口

场景:使用 ZeroNews 作为安全网关,将内部 API 或微服务暴露给合作伙伴或移动应用。

风险:API 传输的业务数据价值高,需满足严格的数据主权(Data Sovereignty)和合规性(如 GDPR, HIPAA)要求。

TLS 需求:企业自持私钥的端到端加密(上游终止模式)是刚性需求 。确保企业完全控制加密密钥,ZeroNews 仅提供加密隧道服务,全程不涉及数据解密操作。通过严格的安全策略加持,能最大限度确保数据的机密性,并严格遵循合规要求,让数据传输与访问过程更加安全。

三大 TLS 终止模式防护结果分析及对比

ZeroNews 支持三种主要的 TLS 终止模式,其安全防护结果对比如下:

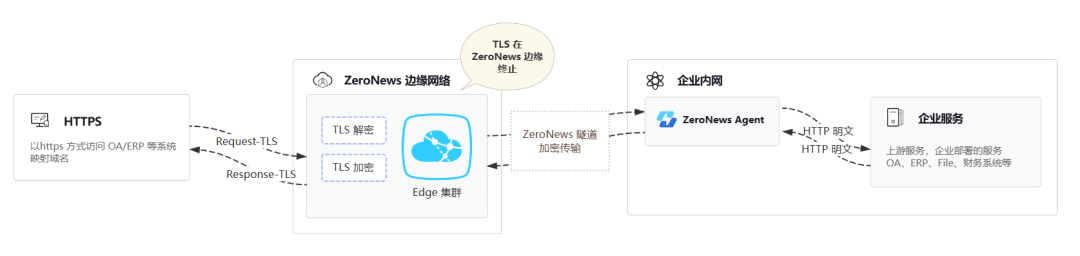

ZeroNews 边缘终止(ZeroNews Edge Termination)

实现方式 :TLS 在 ZeroNews 全球边缘节点解密,解密后的流量通过加密隧道(如 zeronews tunnel 协议)转发至用户内网服务。

防护结果分析

优点:配置简单(尤其对本地 HTTP 服务),自动处理证书(如 Let's Encrypt),减轻用户管理负担。提供 ZeroNews 的 Web 界面流量监控和重放调试功能(需注意安全风险)。

典型适用场景 :开发调试、非敏感信息的临时演示、对安全性要求不高的基础 Webhook 测试。 免费版和基础付费版主要采用此模式 。

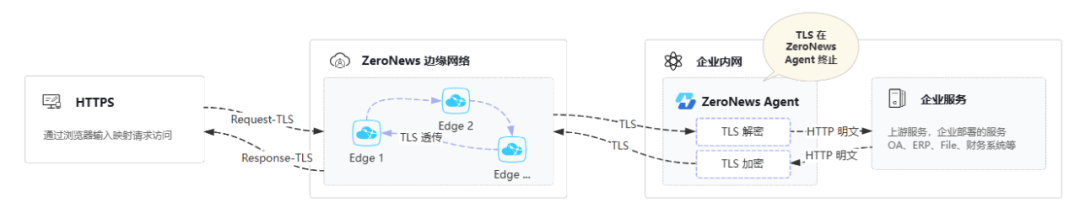

ZeroNews Agent 终止(ZeroNews Agent Termination)

实现方式:由用户自行管理证书,在 Agent 本地配置要终止 TLS 流量的域名证书, 完成对用户访问的 TLS 流量进行解密,并将解密后的流量转发至用户内网服务,同时将内网服务响应的流量进行加密转发。

防护结果分析

优点:相比边缘终止, 数据在 ZeroNews 加密隧道(ZeroNews Encrypted Tunnel)上始终保持加密状态 (ZeroNews 只看到加密隧道流量,看不到明文)。本地流量可控(明文仅在本地环境)。

缺点:用户需要自行管理证书和私钥的生命周期 (申请、安装、更新、吊销),运维复杂度增加。本地 ZeroNews Agent 成为安全关键点,需保证其运行环境安全。

典型适用场景:对 ZeroNews 平台信任度较高,但又不希望业务数据暴露明文的场景;需要使用自有域名且能接受在 ZeroNews 平台管理证书的场景。

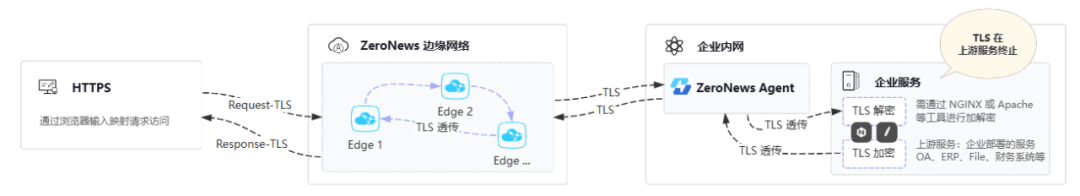

上游服务终止(真正的端到端加密)End-to-End Encryption, Passthrough/Strict TLS

实现方式:始终由用户自行管理证书,ZeroNews 对证书不可见,TLS 流量在用户上游服务(如 Nginx/Apache)进行加解密,ZeroNews 边缘网络及 Agent 仅作为流量透传,全程不接触明文数据,对数据不可见,实现端到端的安全加密转发。

防护结果分析

核心价值:实现真正的端到端加密(E2EE)。私钥 100% 企业自有,ZeroNews 不触碰、不存储用户的私钥。

全程加密无明文暴露:数据在公网、ZeroNews 加密隧道、直到抵达用户可控边界(上游服务)之前,始终处于加密状态。ZeroNews 基础设施对传输内容完全不可见。

高数据主权与合规保障 :满足金融、医疗、政府等高安全敏感行业对密钥控制和数据隐私的严格要求。

挑战:

- 全生命周期管理责任完全在用户:企业需自行负责证书的申请、购买、配置、更新、吊销等,运维负担严重。

- 依赖上游服务能力:上游服务必须能够正确配置和处理 TLS 连接。

典型适用场景:

- 处理极度敏感数据(核心支付、高机密通信、受监管数据)的业务;

- 对数据加密密钥控制有严格合规要求(如 GDPR, HIPAA, PCI DSS)的大中型企业;

- 构建零信任网络架构的安全入口。

对于 TLS 终止模式选择的决策

ZeroNews 的 TLS 终止功能为不同安全需求的业务场景提供了灵活选择。理解这三种模式( ZeroNews 边缘终止、ZeroNews Agent 终止、上游服务终止 )的防护机理与结果差异,是企业安全暴露内网服务的关键。

因此,在将 ZeroNews 应用于真实业务时,务必根据 数据的敏感性、合规要求以及团队的运维能力 ,审慎评估并选择最匹配的 TLS 终止模式。对于处理核心资产或敏感信息的企业而言,采用 ZeroNews 上游服务终止(端到端 TLS)能力,是实现业务敏捷性与强安全保障双赢的关键策略。