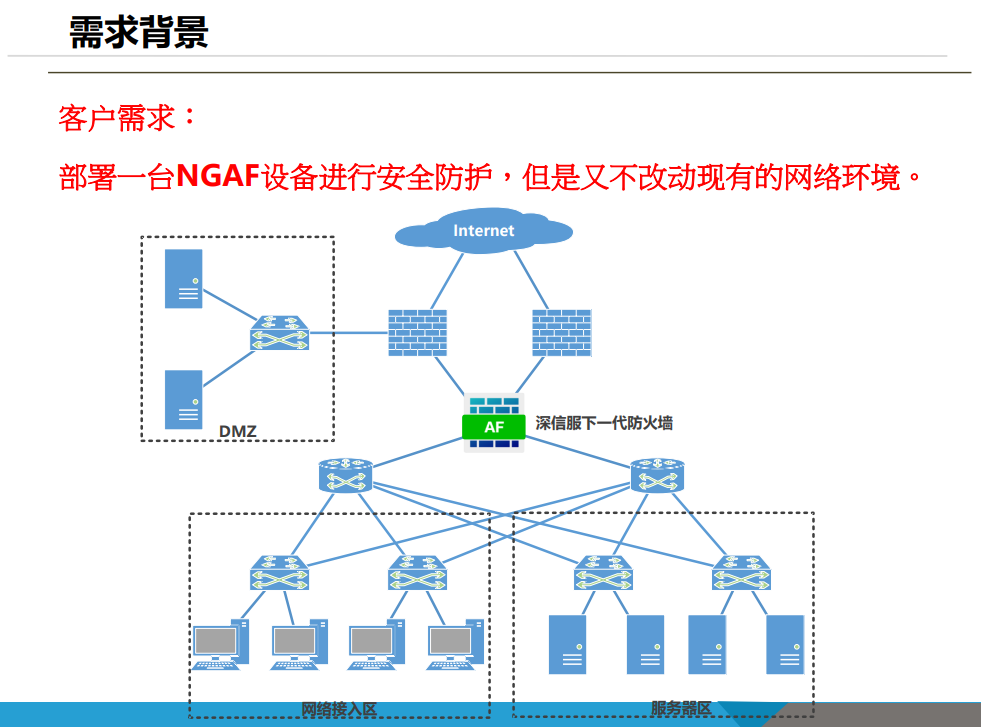

下一代防火墙组网

(一)部署模式

下一代防火墙具备灵活的网络适应能力,支持 5 种部署模式,每种模式适用于不同的网络环境和需求:

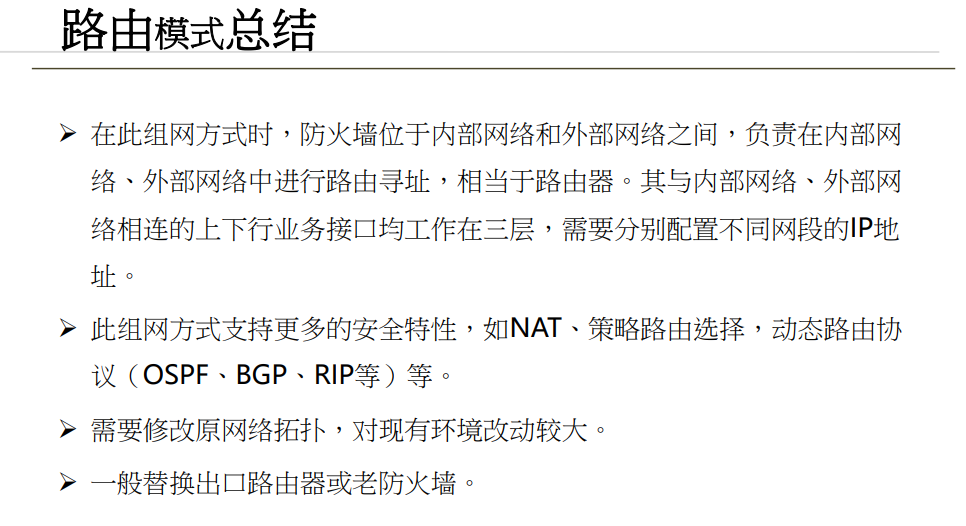

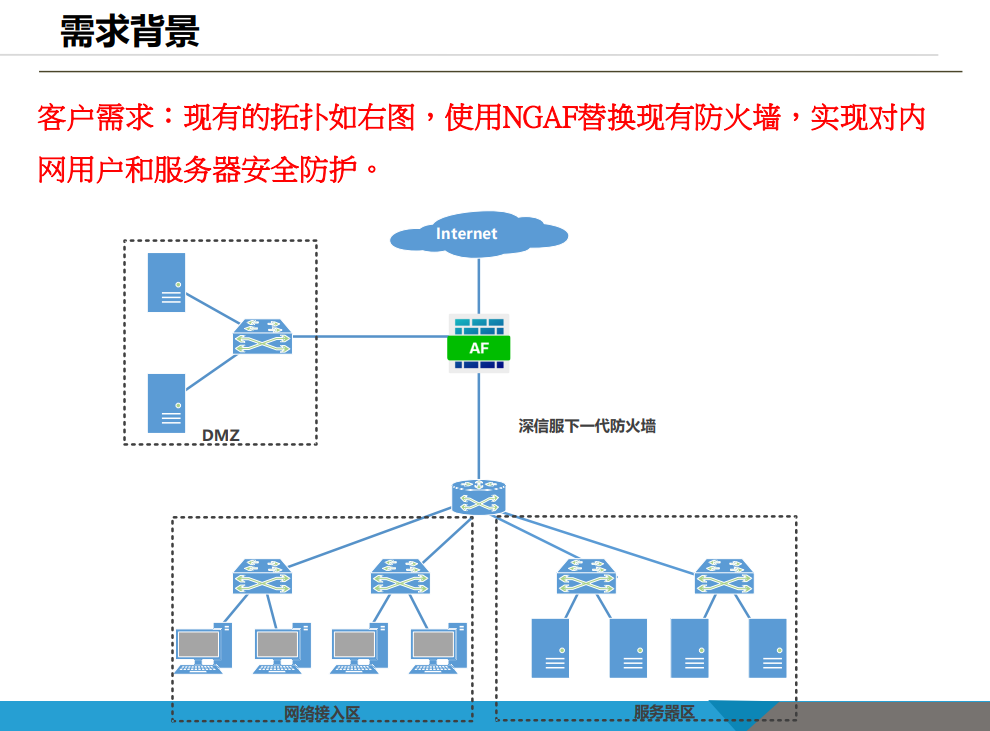

路由模式:防火墙相当于路由器,位于内、外部网络之间,负责路由寻址,上下行接口工作在三层(需配置不同网段 IP 地址)。支持 NAT、策略路由、动态路由协议(如 OSPF、BGP)等特性,适合替换出口路由器或老防火墙,但需要修改原有网络拓扑。

举例:企业出口原用普通路由器,现替换为 NGAF 并采用路由模式,防火墙 eth0 接内网(IP:192.168.1.1),eth1 接外网(IP:202.xx.xx.2),通过配置路由实现内外网数据转发。透明模式:接口为二层接口(类似交换机),无需配置 IP 地址,通过 MAC 地址表转发数据,部署时不改动现有网络拓扑。适合需要安全防护但希望保持原有网络结构的场景。

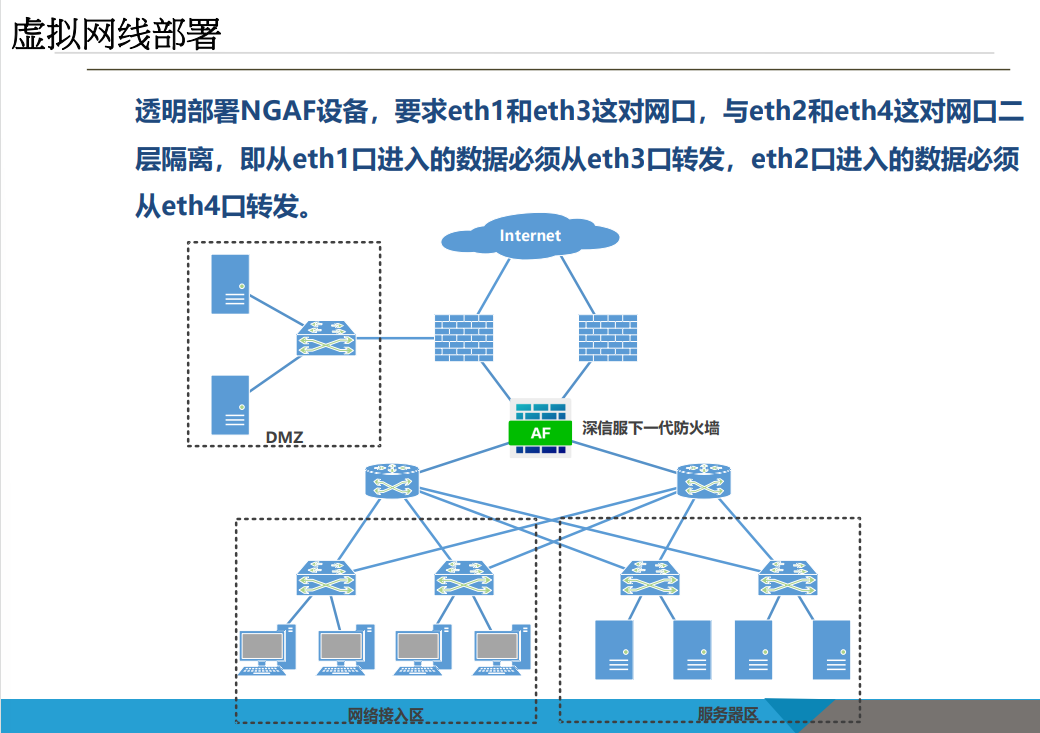

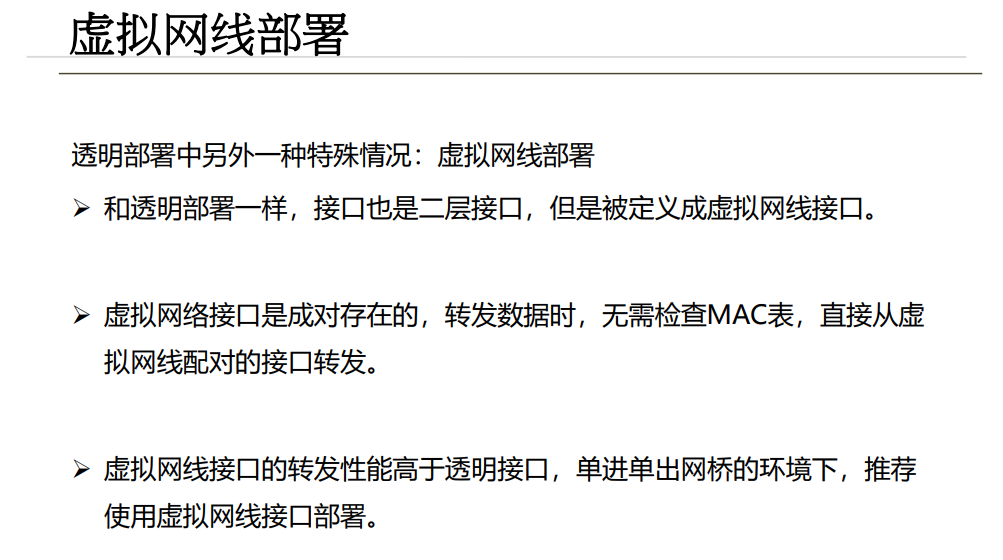

举例:现有网络中路由器直接连接核心交换机,将 NGAF 以透明模式接入两者之间,接口无需配置 IP,仅作为 “透明桥梁” 转发数据,同时进行安全检测。虚拟网线模式:透明模式的特殊形式,接口成对存在,转发数据时无需检查 MAC 表,直接从配对接口转发,性能高于透明接口。适合单进单出的网桥环境(如一条线路的接入与输出)。

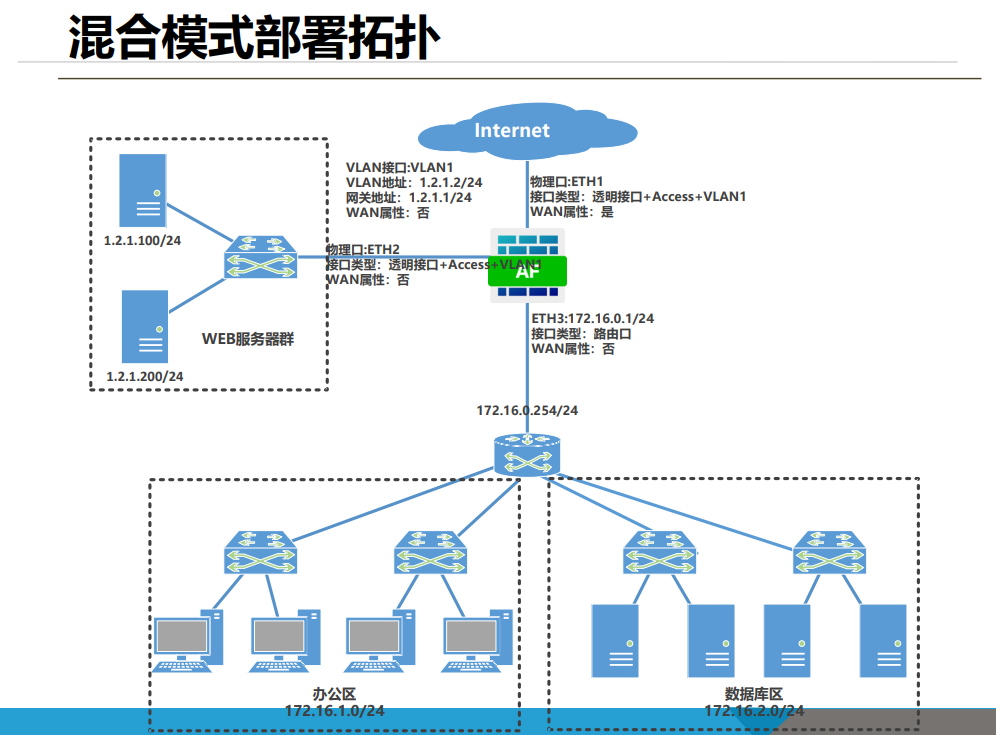

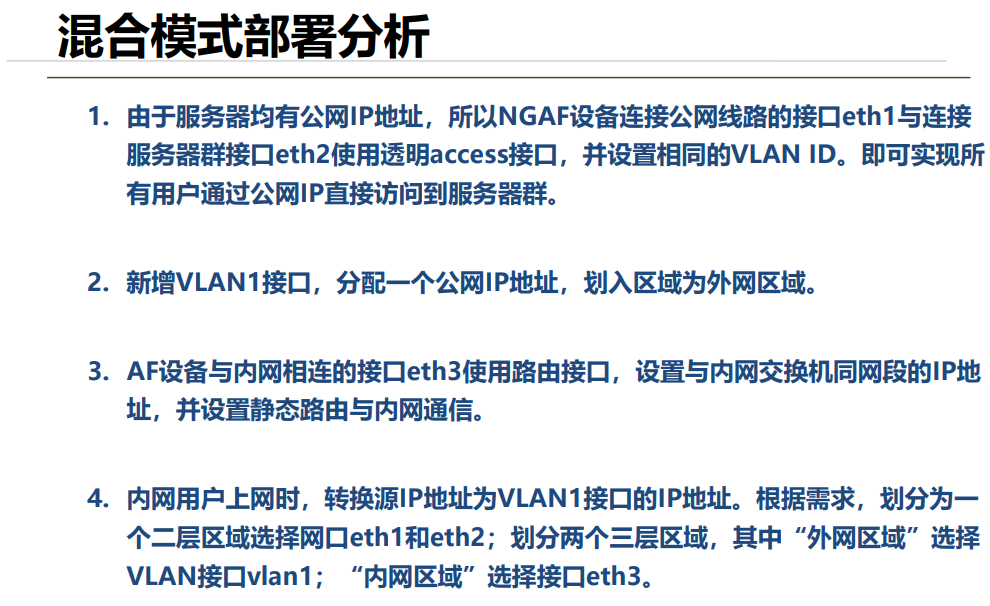

举例:企业一条专线接入,需在接入端和输出端之间部署防火墙,将 eth1 与 eth2 配置为虚拟网线接口,数据从 eth1 进入后直接从 eth2 转发,无需复杂地址查询,效率更高。混合模式:结合透明接口和路由接口的部署方式,适用于复杂网络场景(如服务器用公网 IP、内网用私网 IP)。例如:连接公网和服务器群的接口用透明模式,连接内网的接口用路由模式。

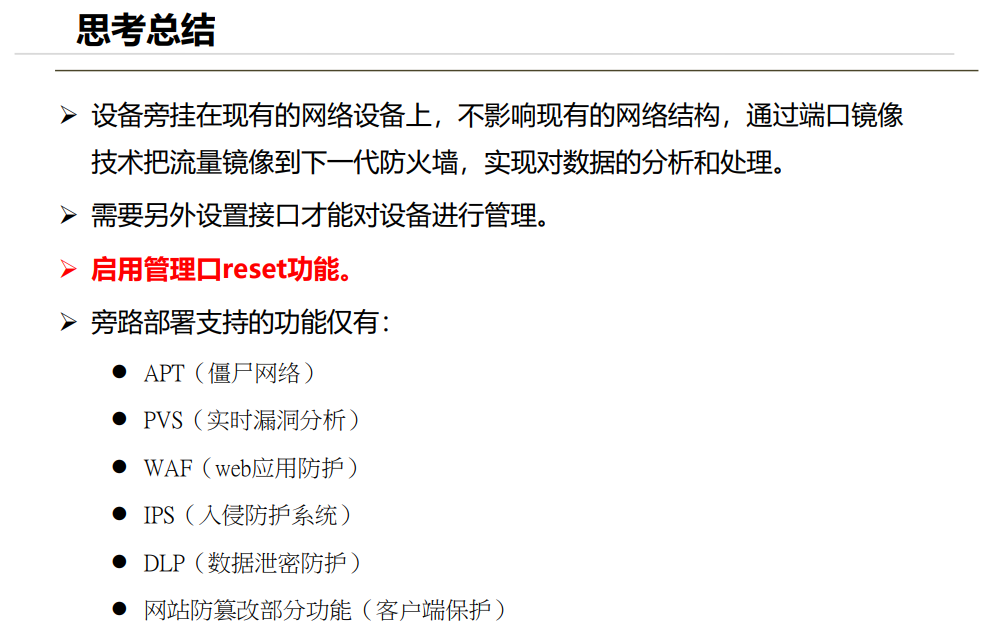

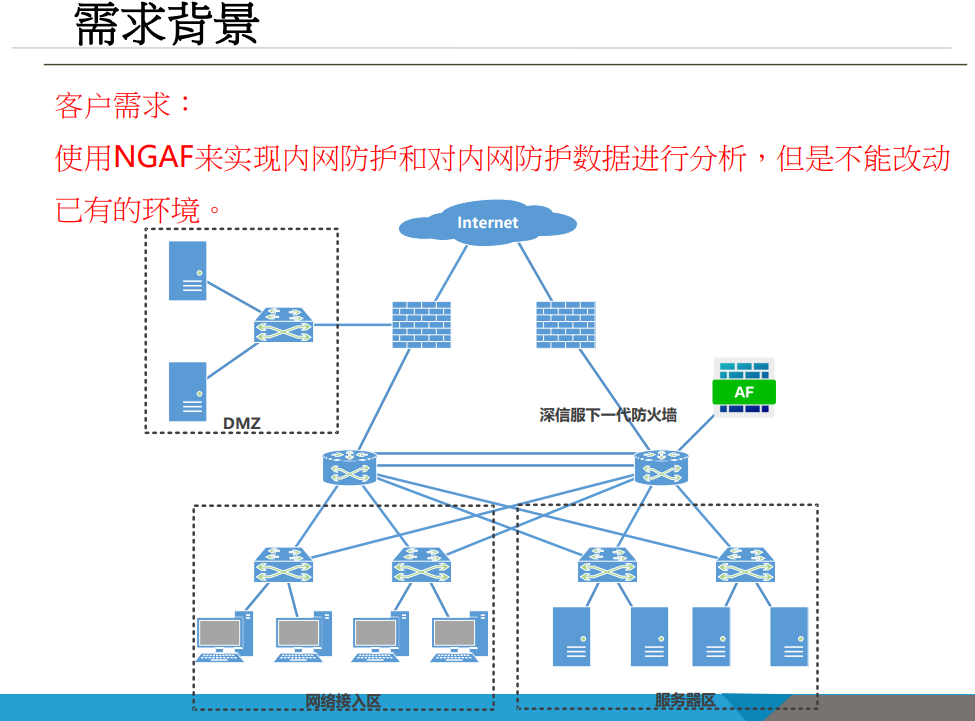

旁路模式:设备旁挂在现有网络中,通过端口镜像技术获取流量,仅用于数据分析和安全检测,不影响原有网络结构。需单独配置管理接口,支持 APT(僵尸网络)、IPS(入侵防护)等功能。

举例:在核心交换机上配置端口镜像,将所有流量镜像到 NGAF 的镜像接口,防火墙仅分析流量是否存在攻击,不直接转发数据。

(二)接口类型

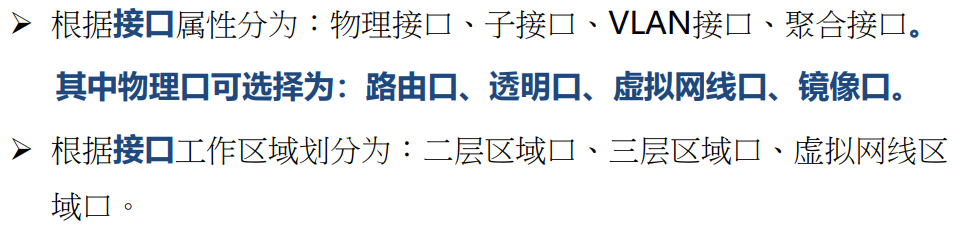

NGAF 的接口按属性可分为 4 类,接口类型决定了部署模式:

设 置 接 口 的 下 一 跳 网 关 , 用 于 链 路 故 障 检 测 , 并 不 会 自 动 生 成 0 . 0 . 0 . 0 的 缺 省 路 由 , 需 手 动 添 加 缺 省 路 由 。 接 口 的 线 路 带 宽 设 置 与 流 量 管 理 无 关 , 用 于 策 略 路 由 根 据 接 口 带 宽 占 用 比 例 选 路 。

实 时 检 测 接 口 的 链 路 状 态 , 以 及 多 条 外 网 线 路 情 况 下 , 某 条 线 路 故 障 , 流 量 自 动 切 换 到 其 它 线 路 , 均 需 开 启 链 路 故 障 检 测 。 WAN 属 性 的 接 口 必 须 开 启 链路故障检测功能

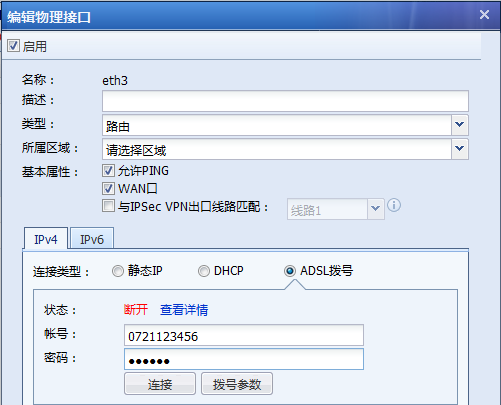

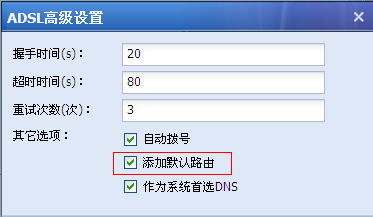

ADSL拨号:如果设置为路由接口,并且是 ADSL拨号,需要选上添加默认 路由选项,默认勾选。

管理口:Eth0为固定的管理口,接口类型为 路由口,且无法修改。Eth0可增加 管理IP地址,默认的管理IP 10.251.251.251/24无法删除。

透明接口:透明接口相当于普通的交换网口, 不需要配置IP地址,不支持路由转 发,根据MAC地址表转发数据。

部分功能要求接口是WAN属性,当 接口设置成透明WAN口时,注意设 备上架时接线方向,内外网口接反 会导致部分功能失效。

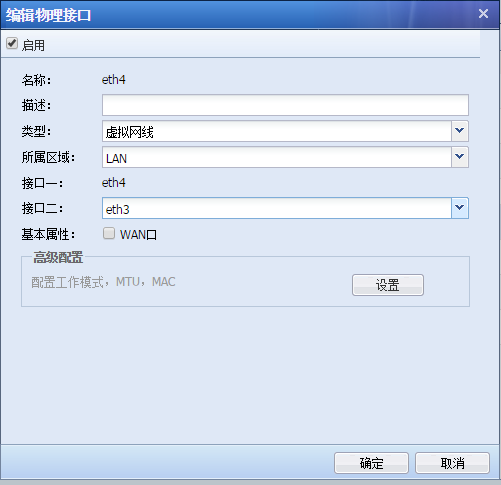

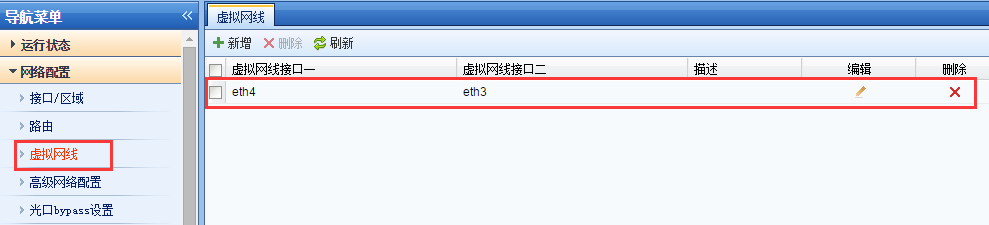

虚拟网线接口:虚拟网线接口也是普通的交换接口 ,不需要配置IP地址,不支持路由 转发,转发数据时,无需检查MAC 表,直接从虚拟网线配对的接口转 发。 虚拟网线接口的转发性能高于透明 接口,单进单出网桥的环境下,推荐使用虚拟网线接口部署。

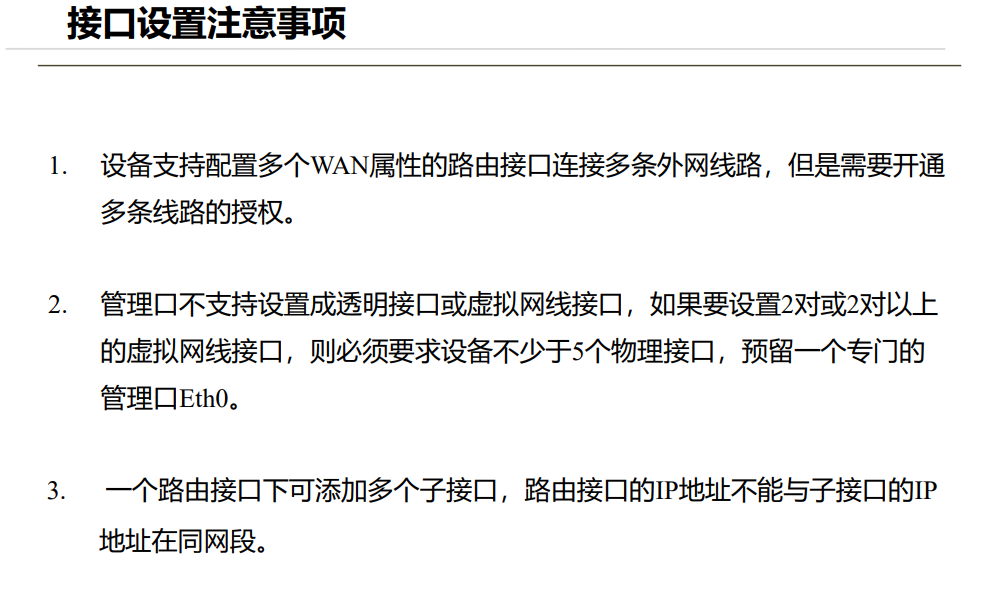

物理接口:与设备面板接口一一对应(如 eth0 为固定管理口),可配置为路由口、透明口、虚拟网线口、镜像口,前三种还可设置 WAN / 非 WAN 属性。物理接口数量由硬件型号决定,无法新增或删除。

举例:eth0 默认作为管理口,类型为路由口,IP 固定为 10.251.251.251/24,无法修改类型。

- 路由接口:如 果 设 置 为 路 由 接 口 , 则 需 要 给 该 接 口 配 置 I P 地 址 , 且 该 接 口 具 有 路 由 转 发 功 能 。

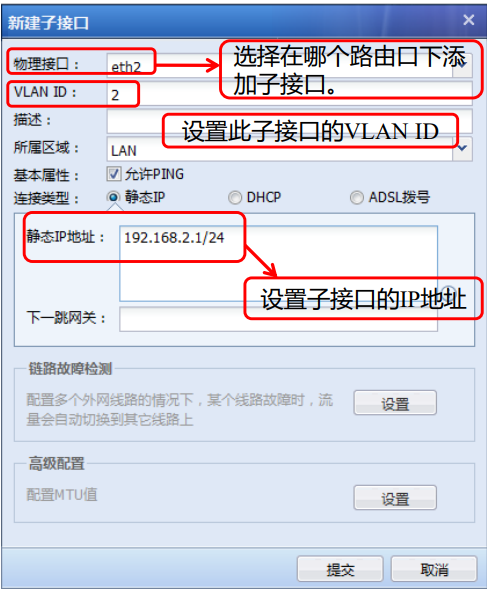

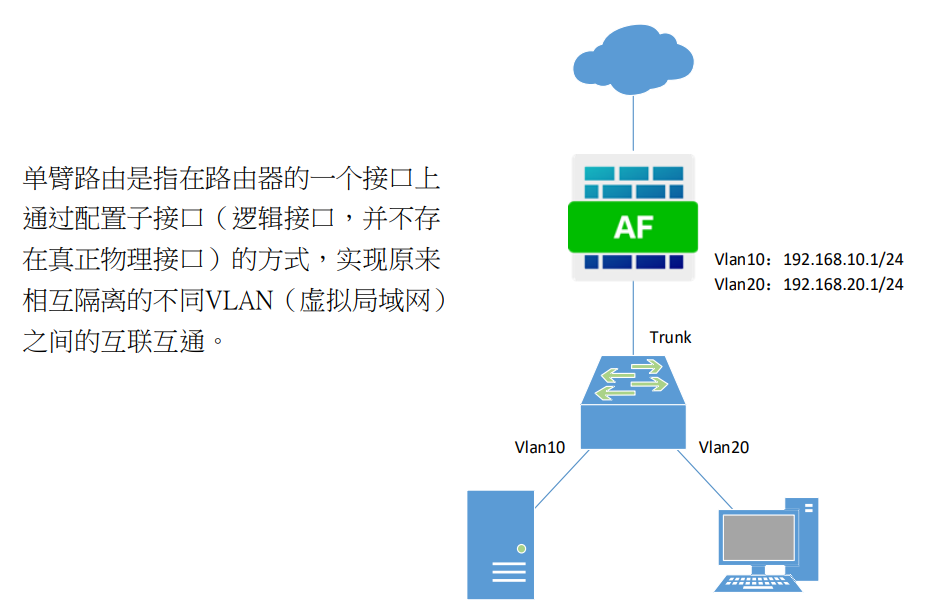

子接口:逻辑接口,仅能在路由口下添加,用于路由接口需要启用 VLAN 或 TRUNK 的场景。例如:在路由口 eth2 下添加子接口,配置 VLAN ID 10,实现不同 VLAN 数据的路由转发。

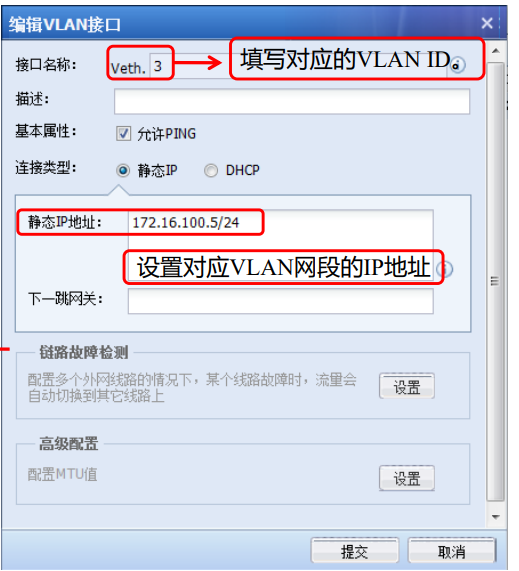

VLAN 接口:为 VLAN 定义 IP 地址后形成的逻辑接口,用于 VLAN 网段的 IP 通信。例如:为 VLAN 10 配置 IP 172.16.10.1/24,形成 VLAN 接口,作为该 VLAN 的网关。

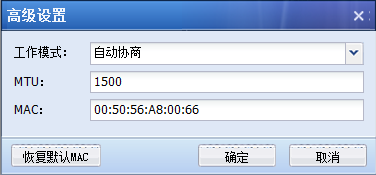

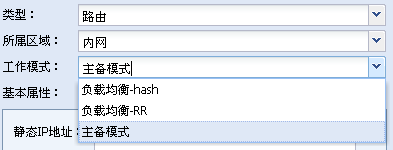

聚合接口:将多个以太网接口捆绑成的逻辑接口,支持主备模式、负载均衡等工作模式,最多支持 4 个聚合接口。举例:将 eth3 和 eth4 聚合为 aggr1,设置为主备模式,eth3 故障时自动切换到 eth4。

负载均衡--hash:按数据包源目的IP/MAC的hash值均分

负载均衡--RR:直接按数据包轮转均分到每个接口

主备模式--取eth最大号为主接口收发包, 其余为备接口

(三)区域概念

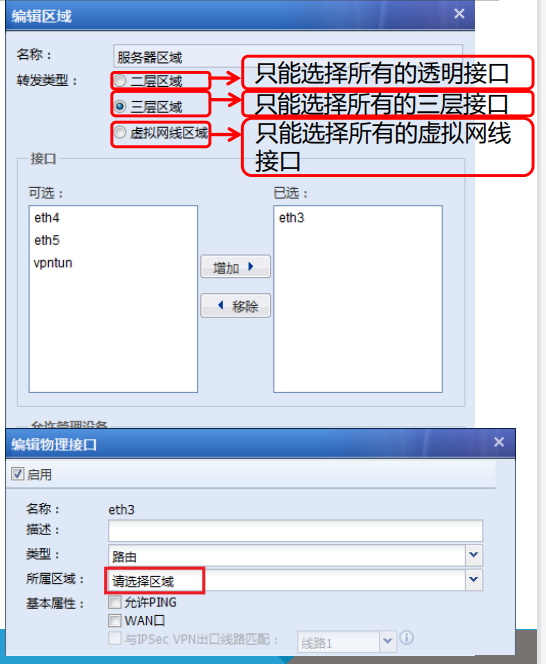

区域是本地逻辑安全区域,用于归类接口(一个接口仅属于一个区域),供防火墙、内容安全等模块调用。

定义区域时,需根据控制的需求来 规划,可以将一个接口划分到一个 区域,或将几个相同需求的接口划 分到同一个区域。

一个接口只能属于一个区域。

可以在区域中选择接口;也可以 预先设置好区域名称,在接口中 选择区域。

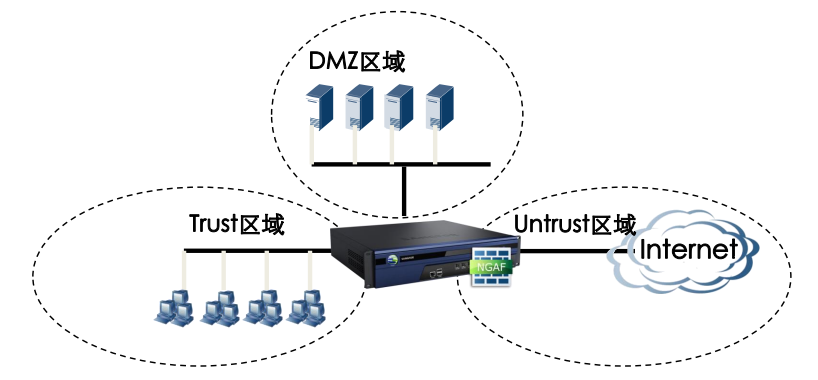

- 例如:将所有连接外网的接口划入 “Untrust 区域”,内网接口划入 “Trust 区域”,服务器接口划入 “DMZ 区域”,便于统一配置安全策略(如禁止 Untrust 区域直接访问 Trust 区域)。

(四)具体组网方案配置思路

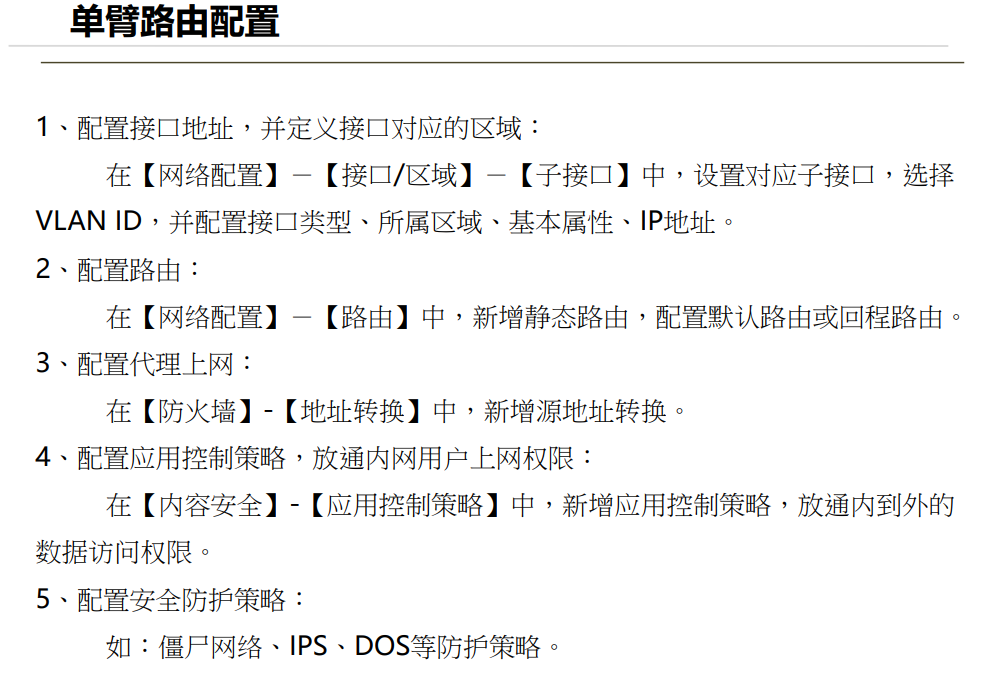

路由模式(含单臂路由)

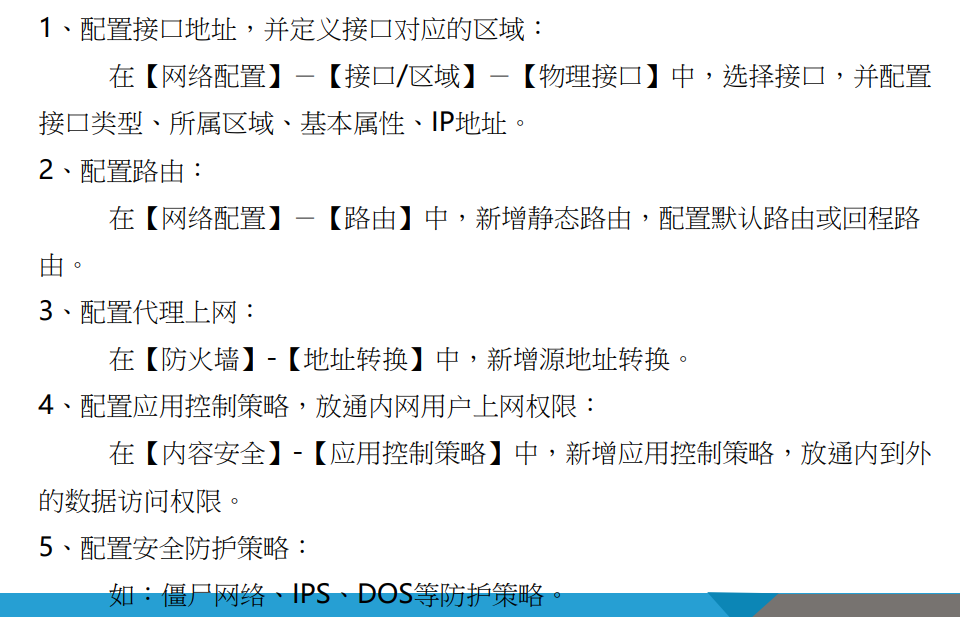

- 步骤:配置接口地址及区域→配置静态路由→配置源地址转换(代理上网)→配置应用控制策略(放通权限)→配置安全防护策略(如 IPS、DOS)至。

- 单臂路由:在一个接口上通过子接口实现不同 VLAN 互通,例如在 eth1 下配置 VLAN10(192.168.10.1)和 VLAN20(192.168.20.1)子接口,实现两个 VLAN 的通信。

透明模式

- 步骤:配置接口类型及区域→配置管理接口→配置默认路由→配置应用控制策略→配置安全防护策略至。

混合模式

- 案例:服务器用公网 IP,内网用私网 IP。配置 eth1(公网侧)和 eth2(服务器侧)为透明接口(同 VLAN),eth3(内网侧)为路由接口;新增 VLAN 接口作为公网网关,内网用户通过 NAT 转换上网至。

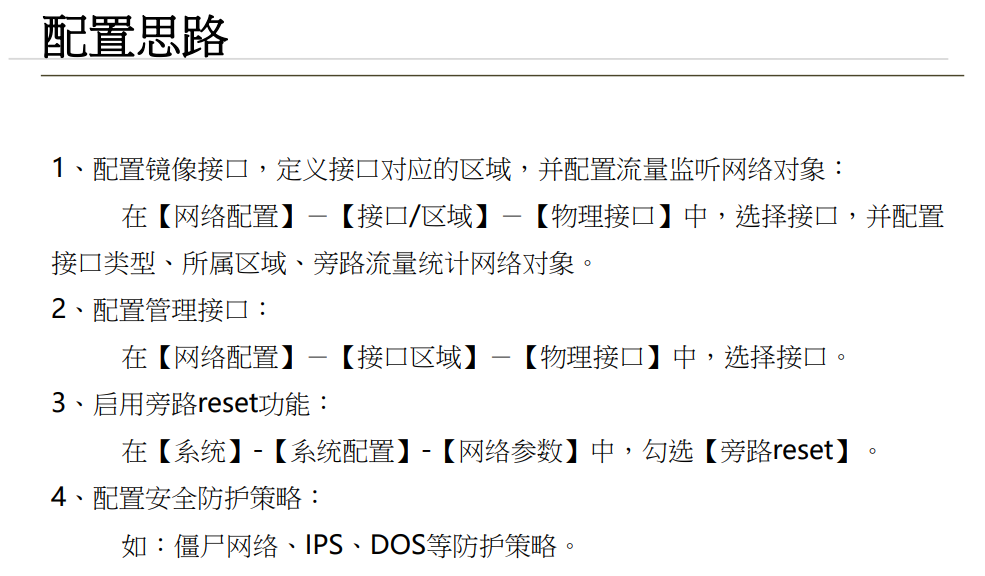

旁路模式

- 步骤:配置镜像接口及监听对象→配置管理接口→启用旁路 reset 功能→配置安全防护策略至。