网安-安全加固

安全加固

安全加固是指通过系统化的技术手段和管理措施,对信息系统、网络设备、应用程序及基础设施进行安全性增强,以降低被攻击、入侵或数据泄露的风险。其核心目标是消除已知漏洞、减少攻击面、提升整体防御能力,确保业务系统在复杂威胁环境下的稳定性和安全性。

安全加固的典型场景

攻防演练前:通过加固降低靶标系统的脆弱性,检验防御有效性。

日常运维:定期检查系统安全性,应对新型威胁(如零日漏洞)。

重大活动保障:确保业务连续性(如两会、政务系统上线)。

纵深防御

纵深防御的核心理念:通过分层防护(网络、主机、应用、数据等层级)和多维度防御(技术+管理+人员),形成“层层设防、逐级拦截”的安全体系。

威胁情报驱动:集成MITRE ATT&CK框架,预判攻击链(Kill Chain)中的薄弱环节。

自动化响应:通过SOAR平台实现攻击检测→分析→处置的自动化流程。

欺骗技术:蜜罐(Honeypot)诱捕攻击者,收集攻击手法。

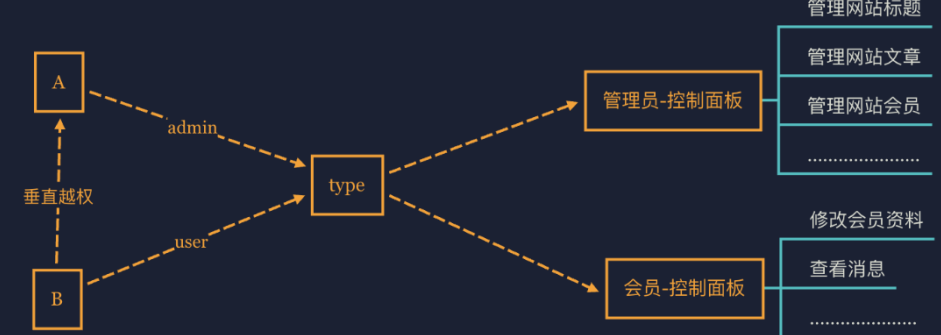

最小权限与零信任

最小权限原则仅授予用户、系统或服务完成其职责所需的最小必要权限,禁止超出范围的访问。

目标:减少因权限滥用或误操作导致的安全风险。

用户权限管理:基于角色(RBAC)分配权限,避免直接使用管理员账户;定期审查权限,及时回收离职员工或变更岗位后的权限(攻击面收敛)。

服务/进程权限:数据库、中间件等仅开放必需端口和功能(如MySQL禁用远程root登录),使用非特权账户运行服务(如Linux的www-data用户运行Web服务)。

文件系统权限:按需设置目录和文件的读写执行权限(如Linux的chmod和chown)。禁止使用root用户直接操作系统关键文件。

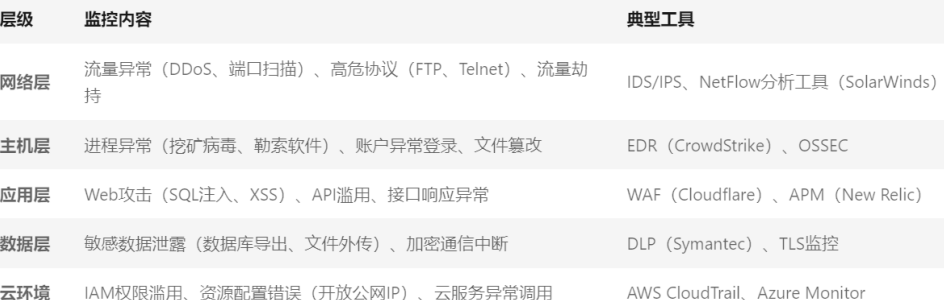

监控对象与数据

监控流程

流程一:事件触发

监控系统检测到异常(如多次登录失败、异常端口连接)。

流程二:分析验证

结合威胁情报和历史数据判断是否为真实攻击(如确认IP是否在黑名单中)。

流程三:策略调整(参考安全设备运用)

自动/手动更新防火墙规则、关闭高危端口、封禁恶意IP。

流程四:效果验证(后续观察)

监控调整后的系统状态,确保防御生效且未影响业务连续性。

监控措施

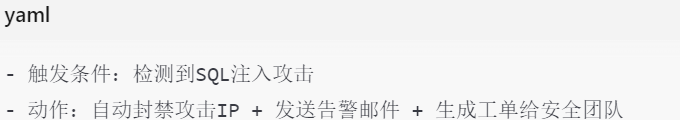

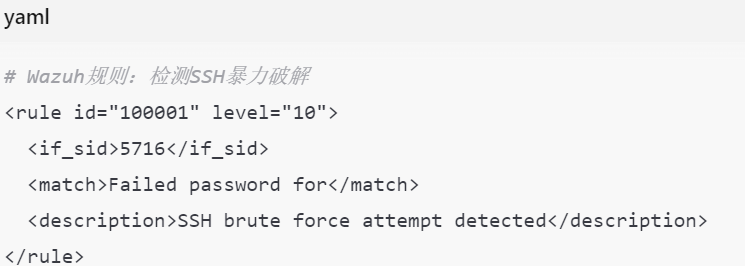

特征匹配

通过安全设备执行1day漏洞匹配,启用安全设备规则匹配,例如:

特征匹配脚本

https://www.runoob.com/w3cnote/yaml-intro.html

关键系统安全加固(内部网络隔离与分段)

网络隔离

VLAN划分

按业务敏感度划分网络区域(如办公区、生产区、DMZ)。

微隔离

使用安全组或防火墙策略限制主机间横向访问(如仅允许Web服务器访问数据库端口)。