3-防火墙

防火墙

一 防火墙概述

防火墙概述

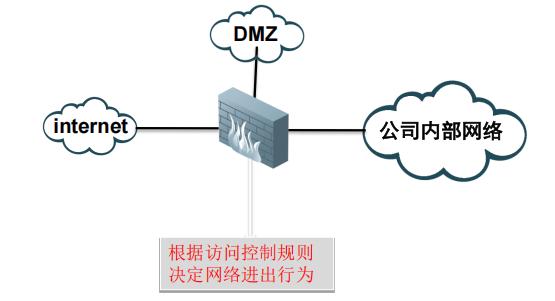

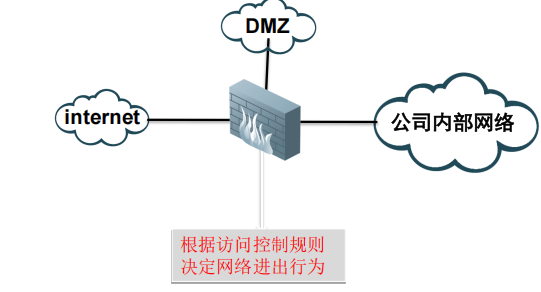

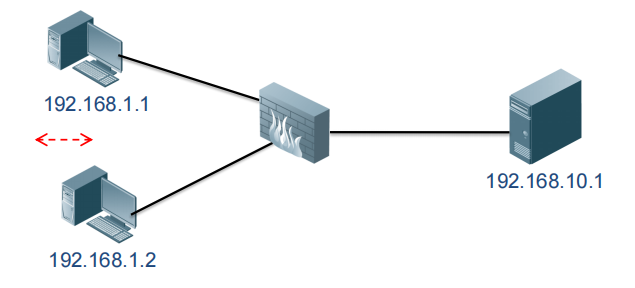

防火墙是一个位于内部网络与外部网络之间的安全系统(网络中不同区域之间),是按照一定的安全策略建立起来的硬件或软件系统,用于流量控制的系统(隔离),保护内部网络资源免受威胁(保护)。

防火墙主要用于防止黑客对安全区域网络的攻击,保护内部网络的安全运行。

二 防火墙基本术语

安全区域和接口

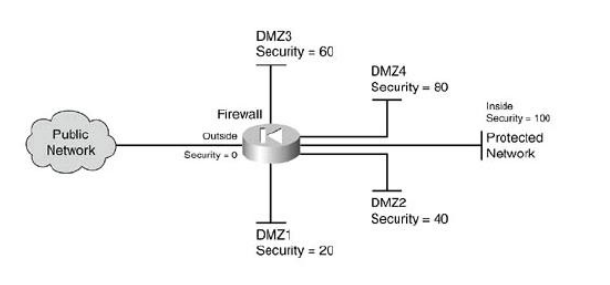

一台防火墙具有多个接口,每个接口属于一个安全区域,每个区域具有唯一的名称,所以防火墙至少具有两个接口。

一个接口一个区域,一个区域可以有多个接口。

多安全区域

多接口防火墙的每个接口指定不同的安全区域

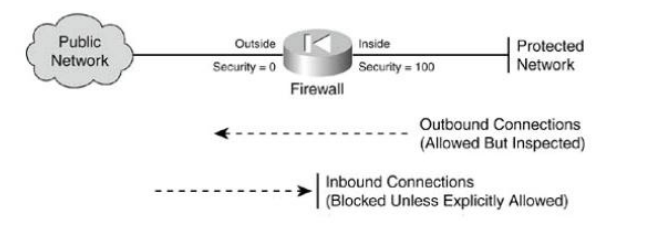

默认安全规则(ACL与安全级别)

根据访问控制规则决定网络进出行为

访问控制规划存在的形式:访问控制列表ACL和安全级别(0-100)

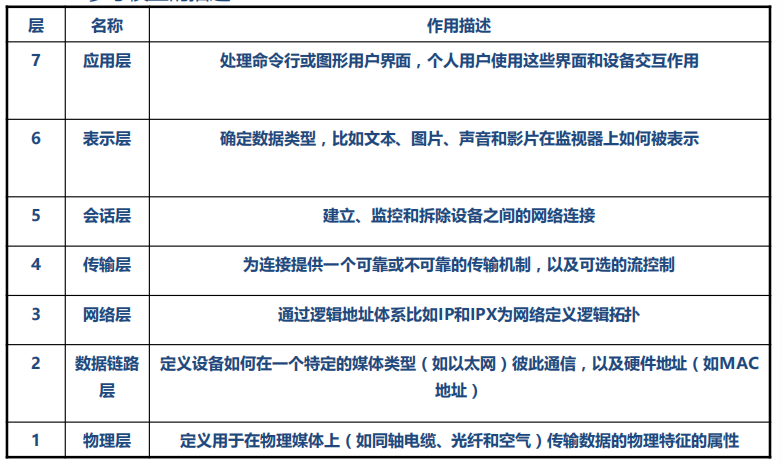

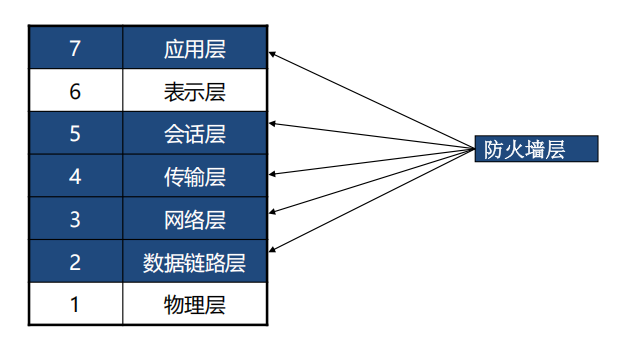

三 防火墙工作层次

OSI参考模型与防火墙

防火墙的服务层面

防火墙系统能工作在OSI 7层模型的5个层次上,能从越多的层处理信息,它在过滤处理的粒度就更细。

四 防火墙发展历程

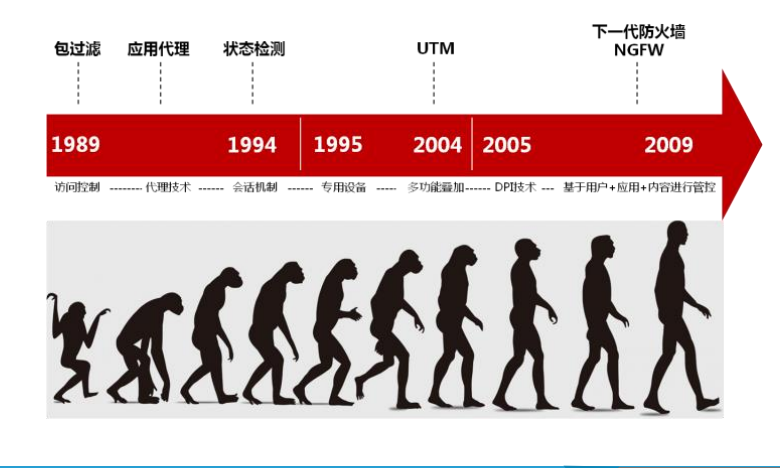

防护墙发展(下一代防火墙)

ASIC专用集成电路(贵)

五 防护墙分类

- 根据防火墙的服务层不同分类(防火墙:集线器+交换机+路由器的结合体)

- 包过滤防火墙:3、4层

- 状态防火墙:3、4、5层

- NAT防火墙:3、4层

- 应用网关防火墙:3、4、5、7层

- 基于主机(服务器和个人)的防火墙:3、4、7层

- 混合/硬件专用平台防火墙:2、3、4、5、7层 如:PIX、ASA等

六 防火墙发展历程详细

1. 简单包过滤防火墙技术

概述

- 类似交换机、路由器的ACL

- 工作层面:3、4层

实现原理

检查IP、TCP、UDP信息

优点

- 速度快、性能高,可以用硬件实现实现原理

- 检查IP、TCP、UDP信息

缺点

- 不能根据状态信息进行控制

- 前后报文无关

- 不能处理传输层以上的信息

- ACL过多配置复杂,不能处理应用层的攻击,不支持连接认证,只对某些类型的攻击比较敏感。(比如:ICMP重定向攻击)

2. 状态检测防火墙

流与会话

流,是一个单方向的概念,根据报文所携带的三元组或者五元组唯一标识。根据IP层协议的不同,流分为四大类

- TCP流:通过五元组唯一标识

- UDP流:通过五元组唯一标识

- ICMP流:通过三元组(源IP地址、目的IP地址、协议号)+ ICMP type + ICMP code唯一标识

- RAW IP流:不属于上述协议的,通过三元组标识

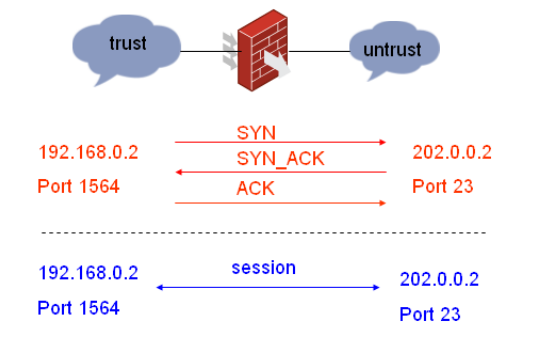

会话,以一个双向的概念,一个会话通常关联两个方向的流,一个为会话发起方,另一个为会话响应方。通过会话所属的任一方向的流特征都可以唯一确定该会话,以及方向。

概述

- 根据通信和应用程序状态确定是否允许包的通行

- 用于识别或者控制数据流是返回的数据流还是首发的数据流

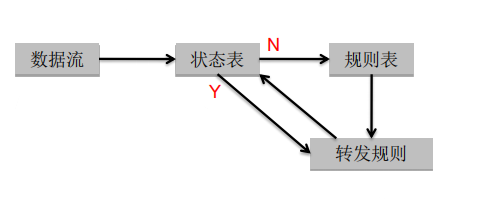

- 在数据包进入防火墙时就根据状态表进行识别和判断,无需重复查找规则

- 与过滤防火墙不同,状态防火墙保持连接状态的跟踪;连接是否处于初始化、数据传输、终止状态;它们通过查看TCP头中的SYN、RST、ACK、FIN和其他控制代码来确定连接的状态;维持一张连接状态表;数据通过时查找这张表。

- 工作层面:3、4、5层。

会话的创建

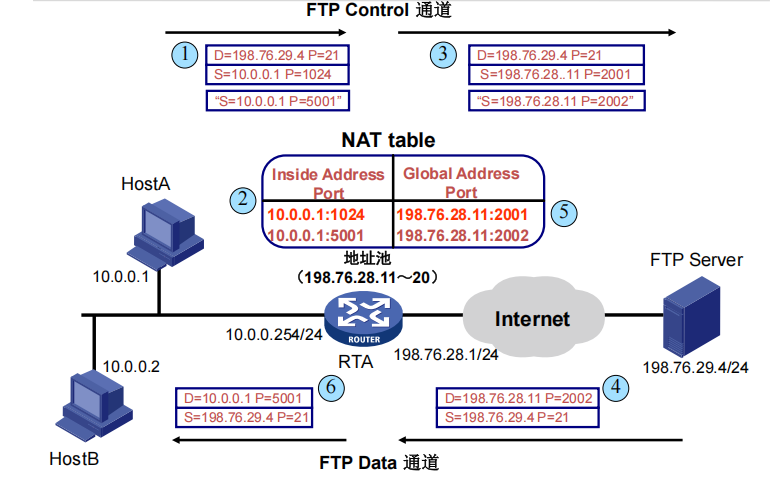

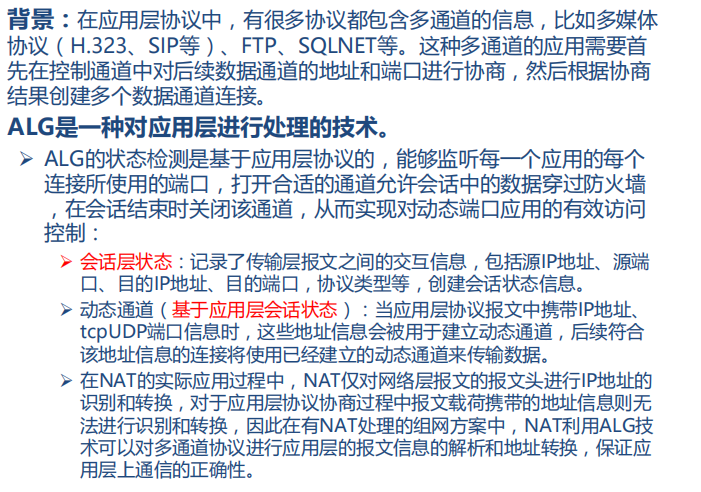

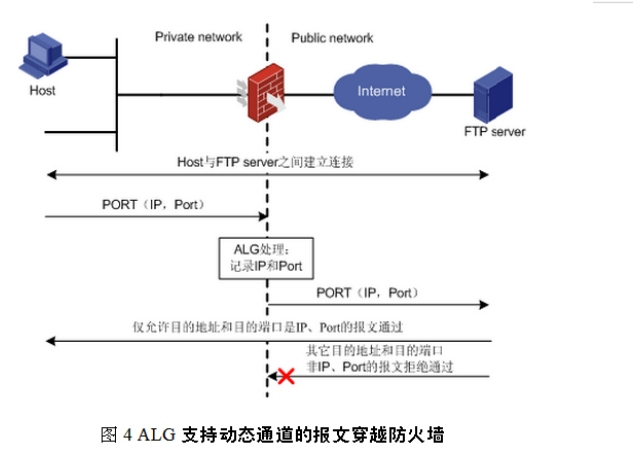

对于TCP报文,三次握手 + ALG后创建会话(NAT ALG:为了多TCP,多通道应用层协议正常进行NAT转换)

对于UDP/ICMP/Raw IP报文,首包创建会话

会话

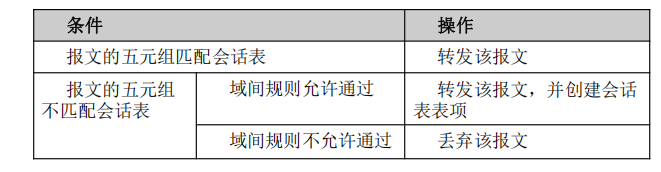

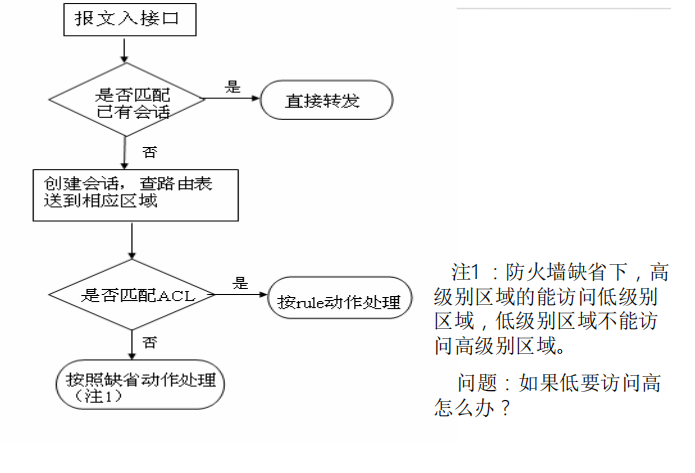

是状态防火墙,采用会话表维持通信状态。会话表包括五个元素:源IP地址、源端口、目的IP地址、目的端口和协议号(如果支持虚拟防火墙的话还有一个VPN-ID)。当防火墙收到报文后,根据上述五个元素查询会话表,并根据具体情况进行如下操作:

原理流程图

优点

- 知晓连接状态,更加安全

缺点

- 不能检测应用层协议内容,如URL过滤

- 不能阻止应用层攻击,不能连接认证

- 不是所有的协议都有状态:UDP ICMP

- 不能支持多连接或多通道连接如FTP 等

基本转发流程

3. 应用层网关防火墙技术

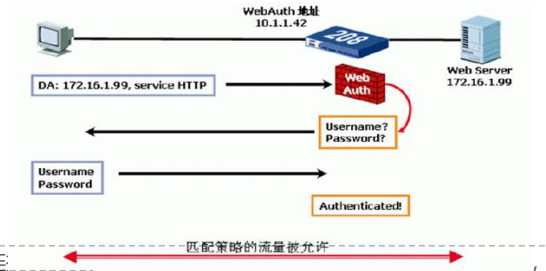

概述

- 通常称为代理防火墙,一般使用软件来完成;首先截取用户初始化连接请求并发送给用户一个认证信息的请求;认证通过后允许流量通过;存储合法用户信息xauth表;可以对应用协议以及数据进行分析检测。

- 工作层面:3、4、5、7层

原理流程图

优点

- 可以支持连接身份认证,能检测应用层数据;如,上网认证,URL过滤,关键字等行为管理(认证是上网安全的基础)

缺点

- 用软件来处理,消耗系统资源;仅支持TCP应用(如http、telnet、https、ftp);可能需要额外的客户端软件

ALG的作用

七 下一代防火墙

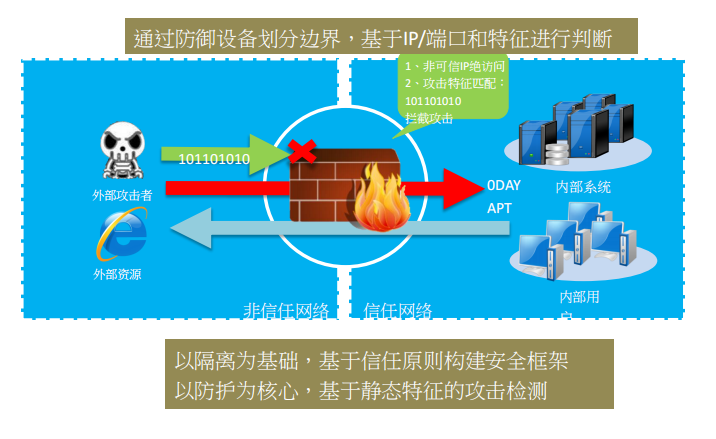

1. 传统防火墙防御模式

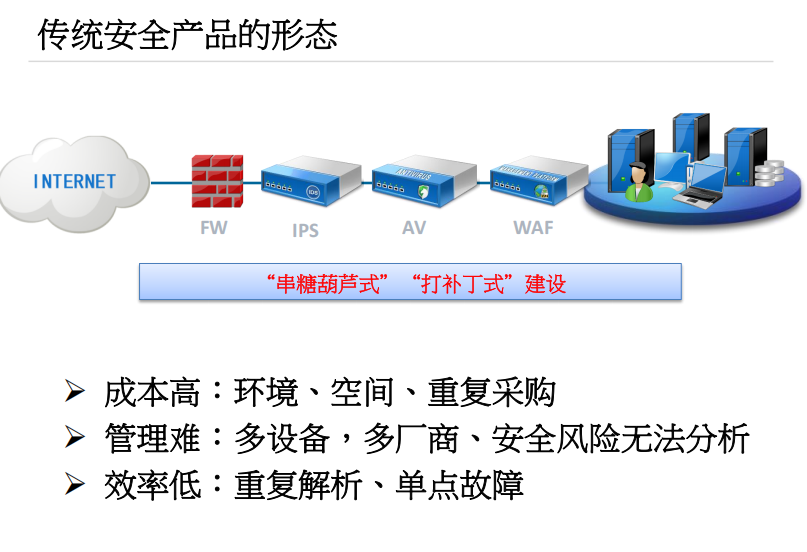

传统安全产品的形态

FW(防火墙)

IPS(Intrusion Prevention System,入侵防御系统)

- 功能原理:是一种主动的、积极的入侵防范阻止系统。它工作在网络层或应用层,通过深入分析网络流量,实时监测和分析网络中传输的数据,依据预设的规则,对可能存在的入侵行为(如端口扫描、恶意软件传播、SQL 注入等)进行检测,并在发现攻击时及时采取措施,如丢弃恶意数据包、阻断连接等,以防止攻击行为对网络或系统造成损害。

- 应用场景:常用于企业网络、数据中心等对网络安全要求较高的环境,保护内部网络免受外部攻击和内部非法访问。

AV(Antivirus,防病毒软件)

- 功能原理:主要用于检测、预防和清除计算机系统中的病毒、蠕虫、木马、恶意软件等威胁。它通过病毒特征库比对、行为监测等技术手段,扫描计算机中的文件、内存、网络流量等,发现病毒或恶意软件后进行清除或隔离,保障计算机系统的正常运行和数据安全。

- 应用场景:广泛应用于个人计算机、服务器等设备,保护设备中的数据不被病毒破坏,防止病毒在网络中传播扩散。

WAF(Web Application Firewall,Web 应用防火墙)

- 功能原理:专门针对 Web 应用进行安全防护。它位于 Web 服务器和外部网络之间,通过对 HTTP/HTTPS 流量进行分析,检测并阻止针对 Web 应用的各种攻击,如 SQL 注入攻击、跨站脚本攻击(XSS)、命令注入攻击、恶意扫描等。WAF 可以根据预设的安全策略,对请求和响应进行过滤、阻断、修改等操作,保护 Web 应用免受恶意攻击,确保 Web 服务的可用性、完整性和机密性。

- 应用场景:适用于各类 Web 应用系统,如企业官网、电子商务网站、在线支付平台、社交网络平台等,保障 Web 应用的安全运行。

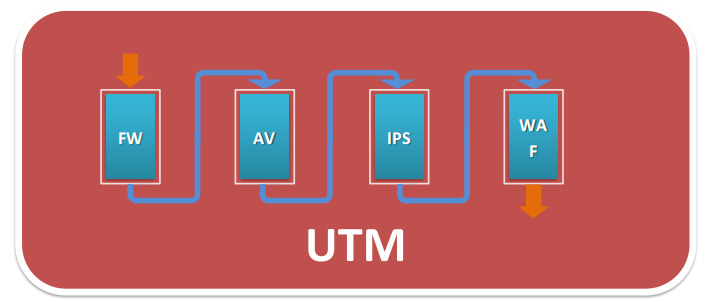

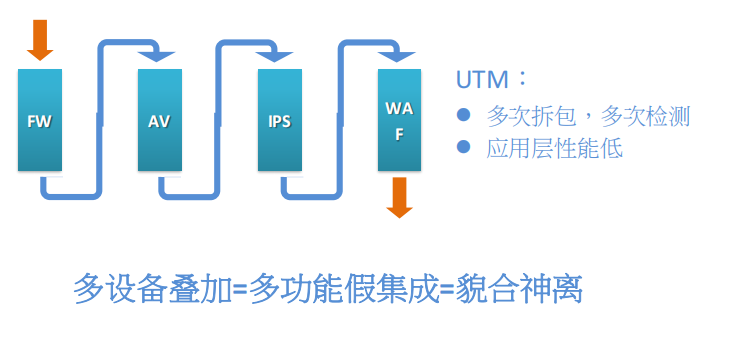

传统的安全防护UTM

UTM存在的问题

2. 下一代防火墙应对之法

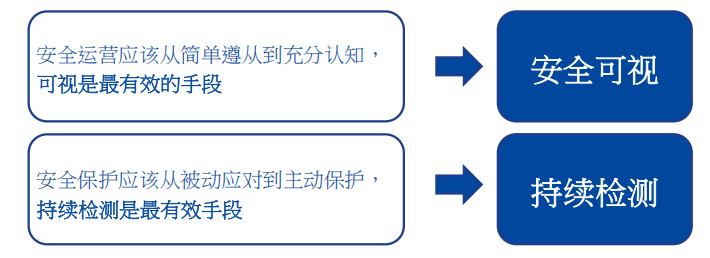

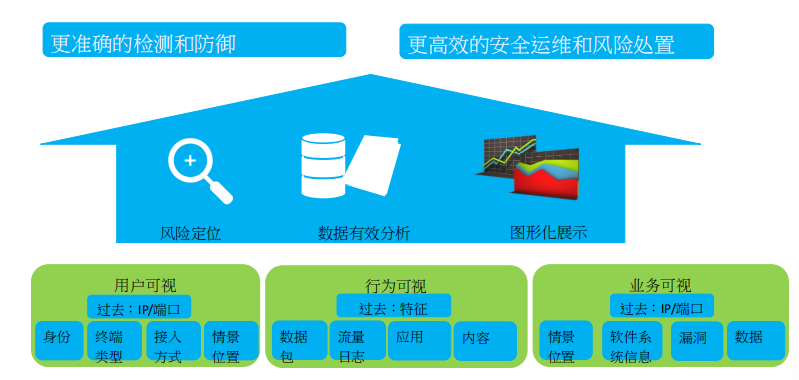

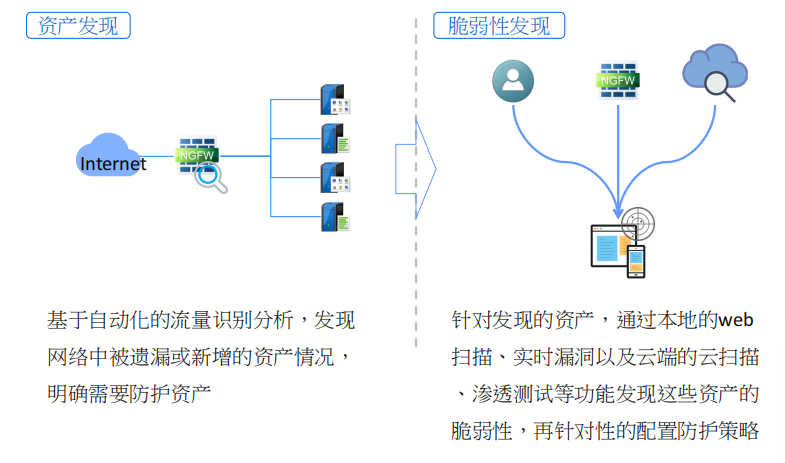

安全可视

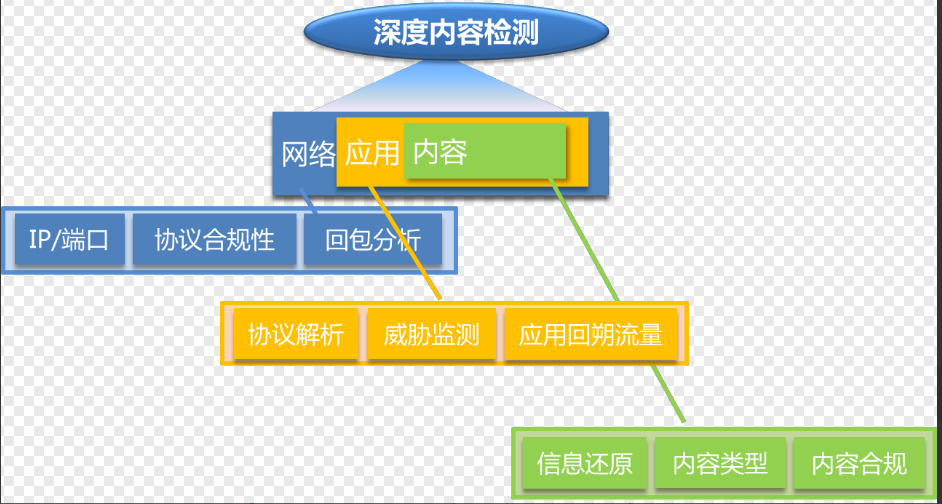

深度内容检测DPI

3. 下一代防火墙

- 下一代防火墙(FW)功能

- 传统防火墙

- 包过滤、状态检测防火墙、ALG

- 增强的应用控制(DPI)

- 入侵防护(IPS)

- 恶意代码防护

- Web防护(WAF)

- 信息泄露防护

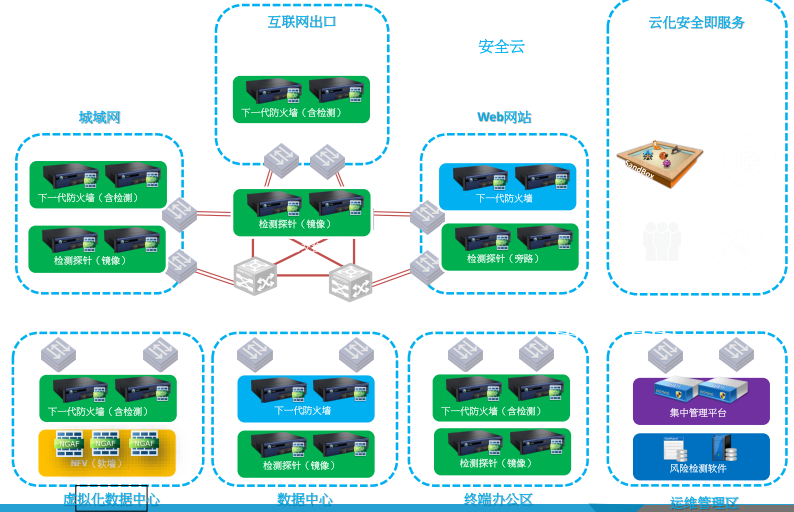

下一代防火墙应用场景

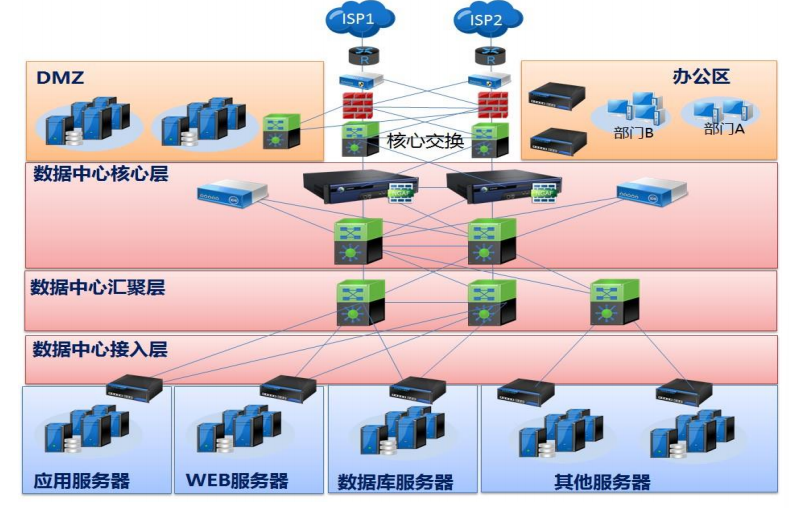

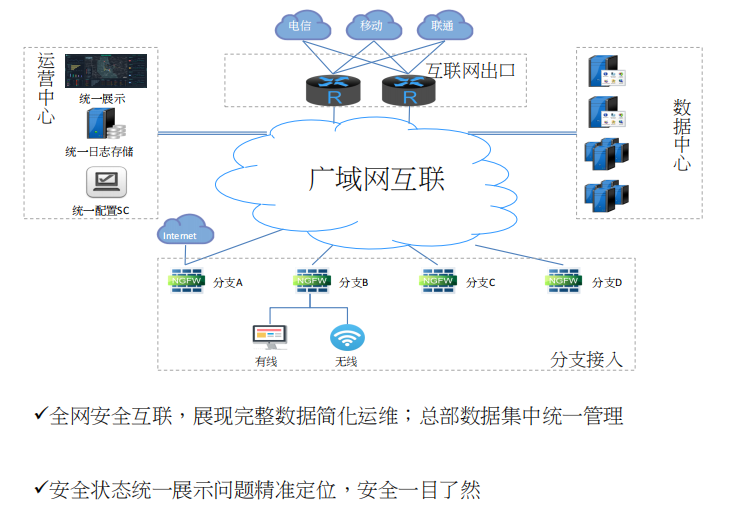

下一代防火墙应用场景全景架构图

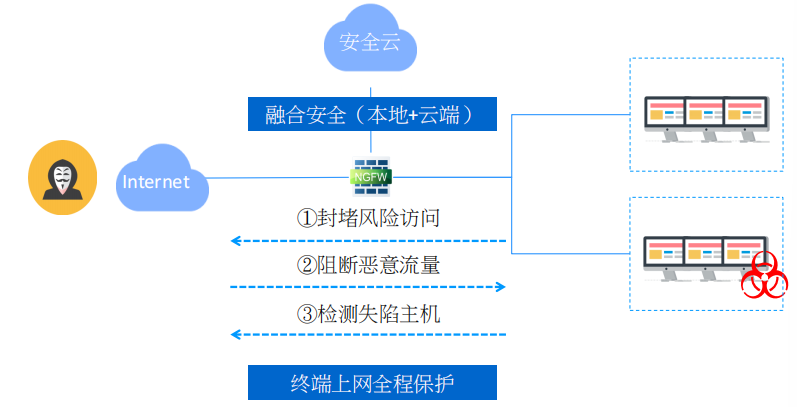

互联网出口终端安全场景

Web安全场景

数据中心安全场景

广域网接入安全场景