ctfshow_vip题目限免-----SVN漏洞,git泄露

这边题目写的有点乱,之后我会按顺序写的

版本控制泄露源码

看到题目猜测是

.git源码泄漏

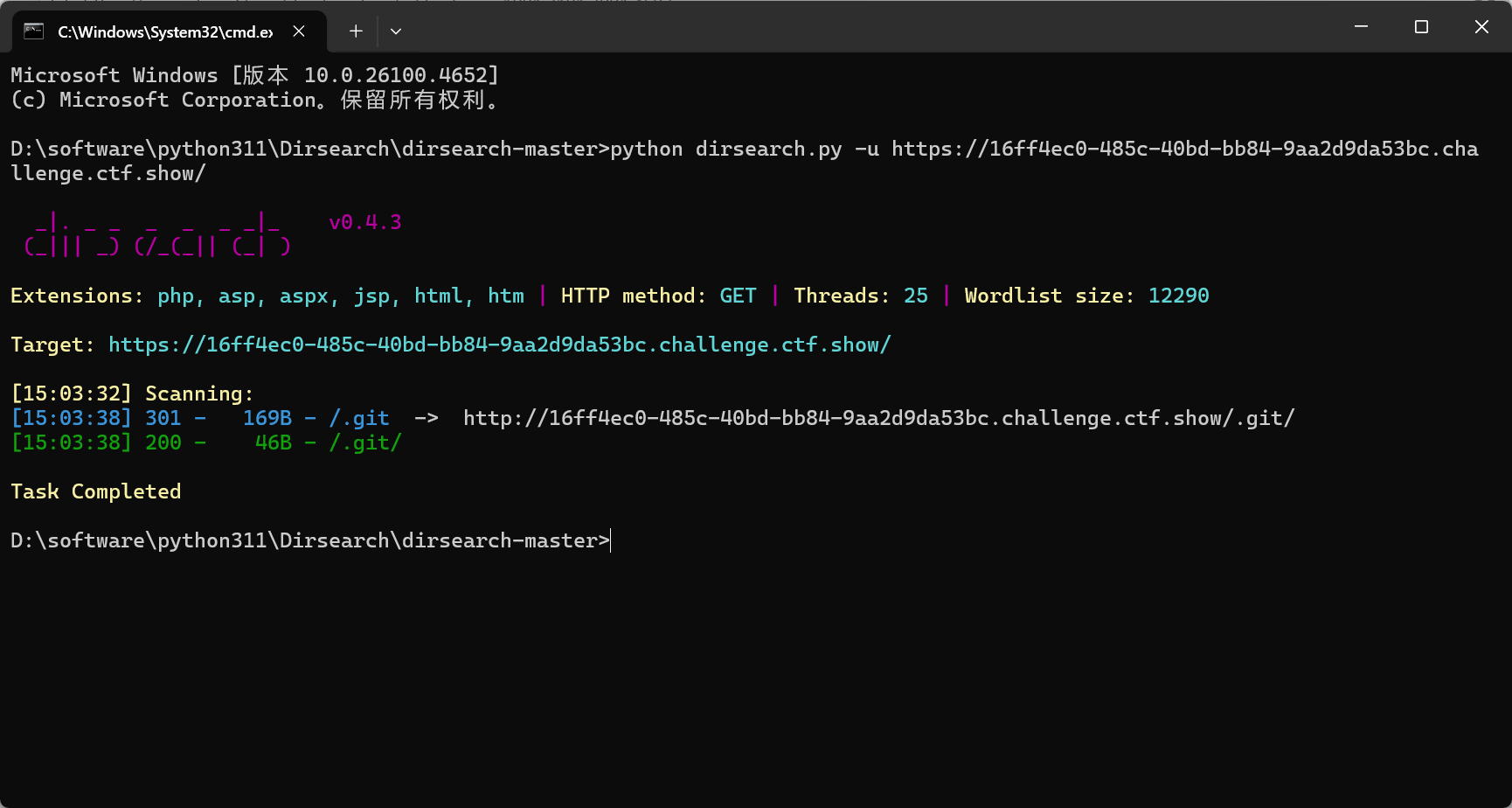

dirsearch扫一下

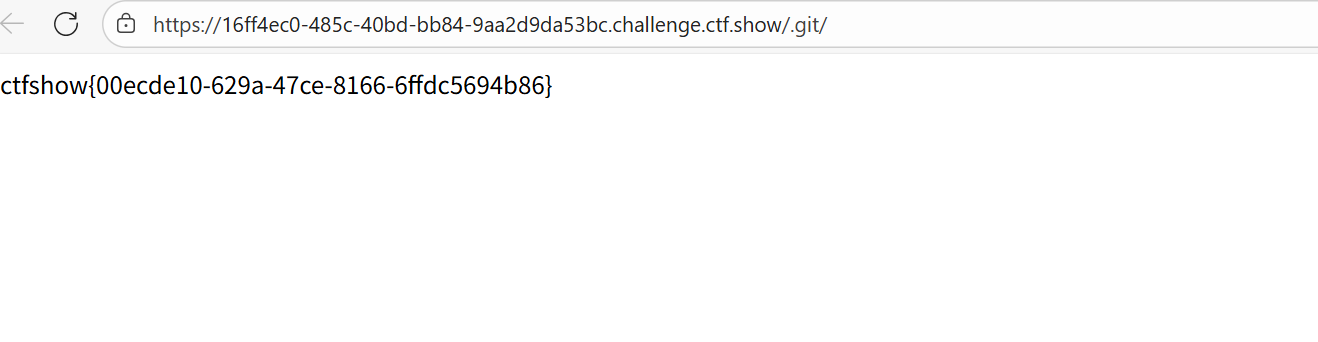

进入16ff4ec0-485c-40bd-bb84-9aa2d9da53bc.challenge.ctf.show/.git/

直接拿到flag太简单了

版本控制泄露源码2

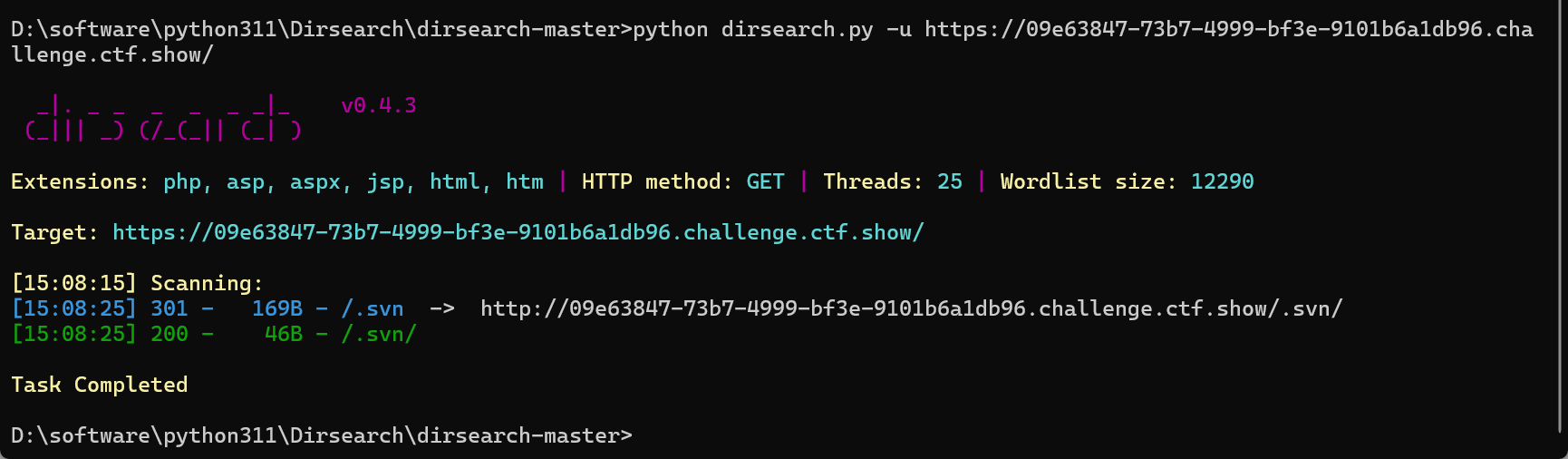

dirsearch扫一下

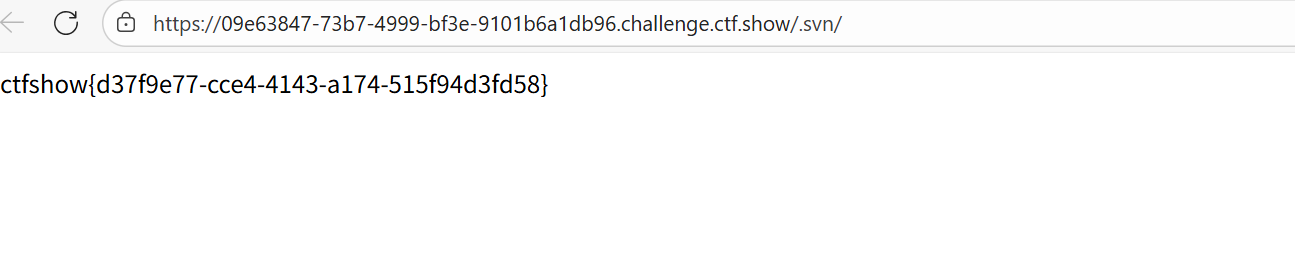

/.svn泄露

SVN漏洞

SVN漏洞是指在使用SVN(Subversion)源代码版本管理工具时,由于管理操作不规范导致的信息泄露问题。当使用svn checkout功能更新代码时,会在项目目录下生成.svn隐藏文件夹,其中包含了重要的源代码信息。如果网站管理员在发布代码时直接复制代码文件夹到WEB服务器上,而不使用svn export功能,就会导致.svn隐藏文件夹暴露在外网环境中,从而造成信息泄露。漏洞检测

检测SVN漏洞的方法包括:

-

直接在网站路径后添加/.svn/entries,如果存在漏洞,会显示数字“12”。

-

使用dirsearch等工具进行路径扫描。

-

下载并分析wc.db文件,使用SQLiteStudio软件打开wc.db文件,可以查看NODES表,通过遍历该表获取整个项目的代码和对应的真实文件名。

漏洞修复

修复SVN漏洞的方法包括:

-

使用svn export功能代替svn checkout和svn up来更新服务器上的代码。

-

设置服务器软件(如Nginx、Apache、Tomcat、IIS等)的目录权限,禁止访问.svn目录。

-

删除.svn文件夹,确保不仅限于SVN,其他版本管理软件也应检查类似问题。

脚本检测与利用

可以使用GitHub上的svnExploit脚本来检测和利用SVN漏洞:

-

检测是否存在漏洞:python SvnExploit.py -u http://xxxxxx.com/.svn

-

下载网站源码:python SvnExploit.py -u http://xxxxxx.com/.svn --dump

域名txt记录泄露

解析域名是信息搜集中的基础

这道题目应该是失效了

域名在线解析网站:在线域名解析记录检测-在线Nslookup域名解析查询工具

正常两个是可以写的,这里直接拿别人的wp

flag{just_seesee}

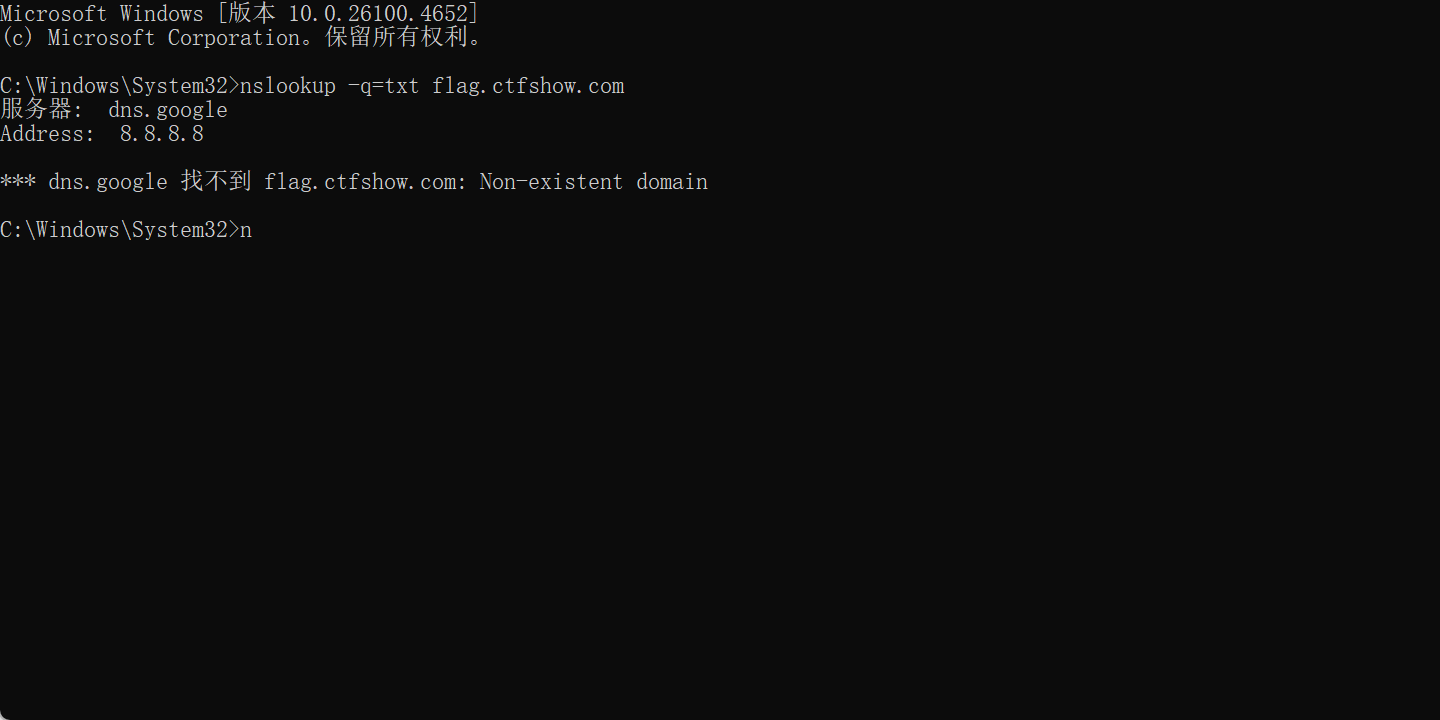

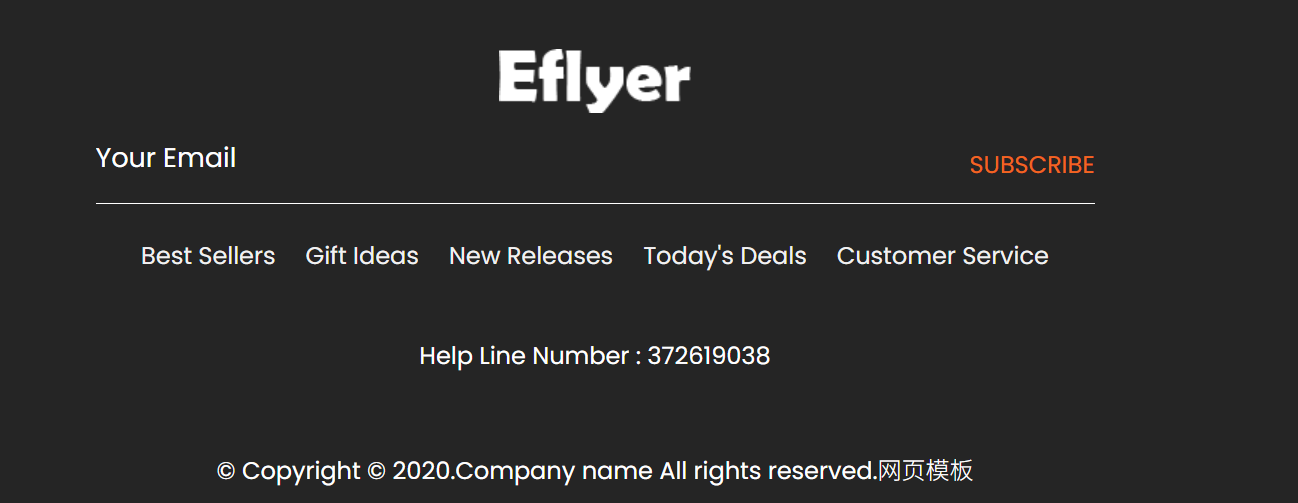

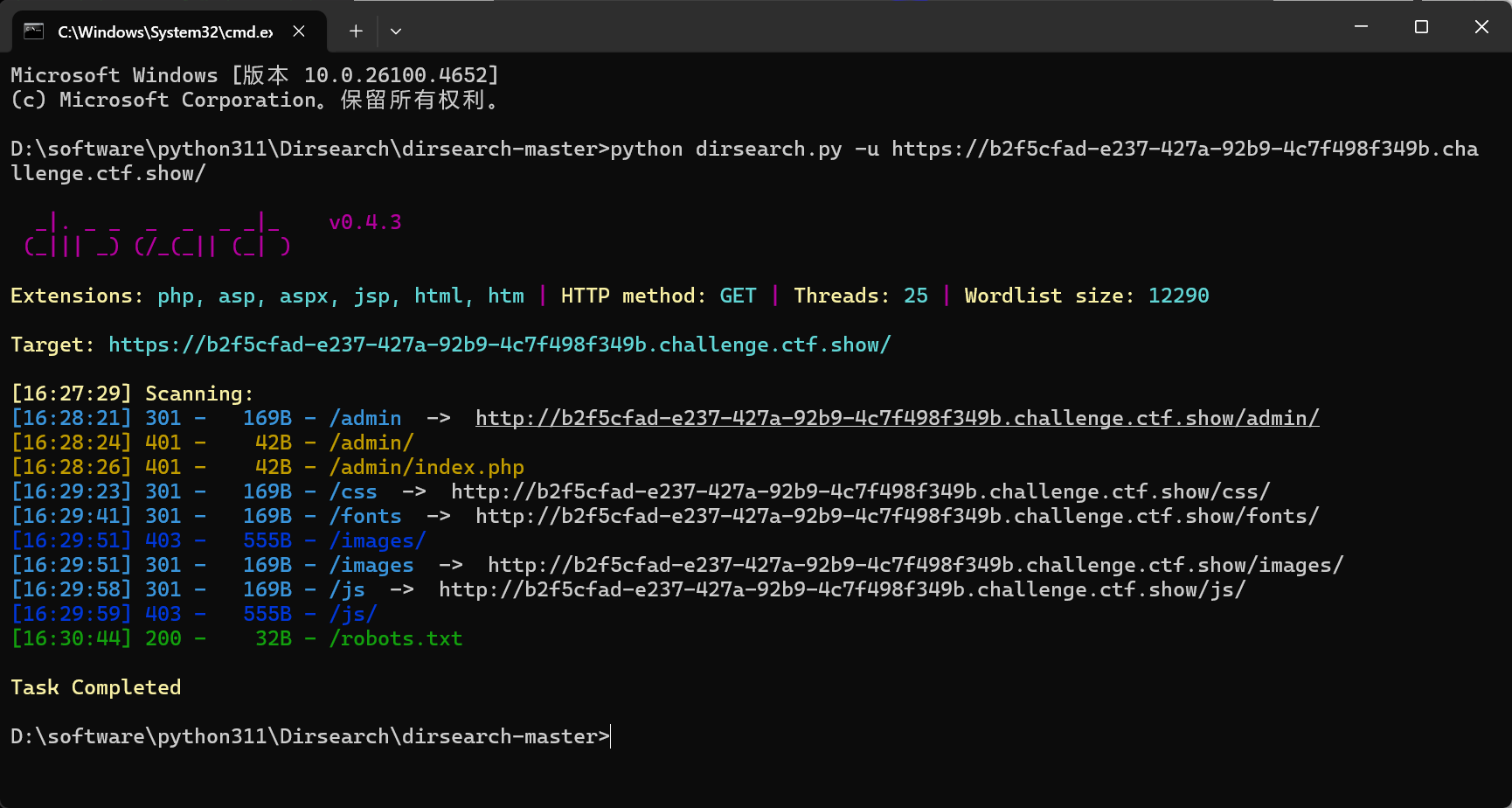

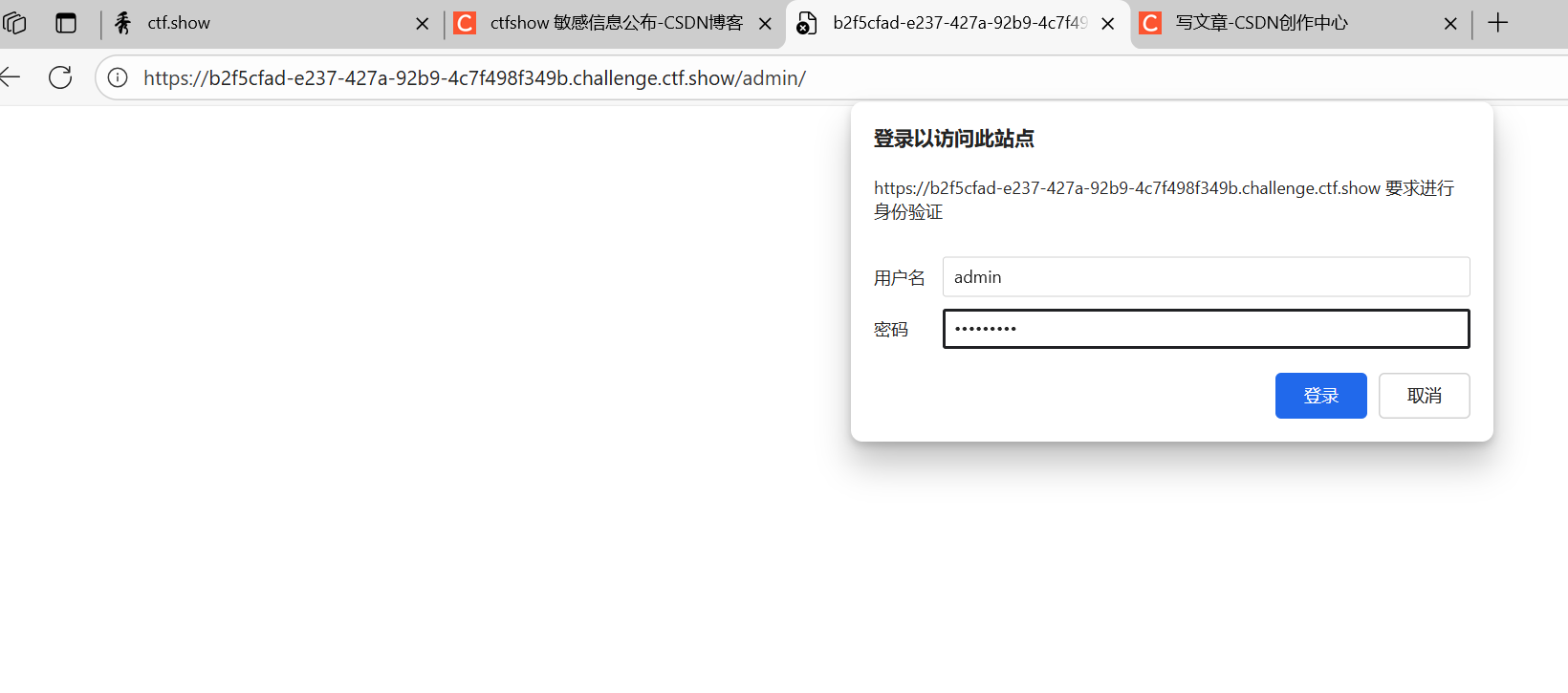

敏感信息公布

找到一串数字

dirsearch了一下

/admin/

密码就是上面找到的

不给账号很多题目都是admin然后我们直接输入

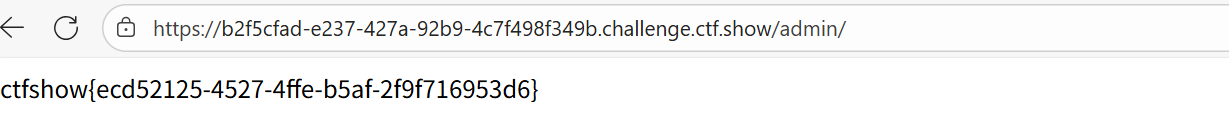

ctfshow{ecd52125-4527-4ffe-b5af-2f9f716953d6}