Web攻防-访问控制篇水平越权垂直越权未授权访问级别架构项目插件SRC复盘

知识点:

1、WEB攻防-业务逻辑-越权&访问控制&未授权

2、WEB攻防-业务逻辑-检测项目

3、WEB攻防-业务逻辑-挖掘思路报告

一、演示案例-WEB攻防-业务逻辑-越权&访问控制&未授权

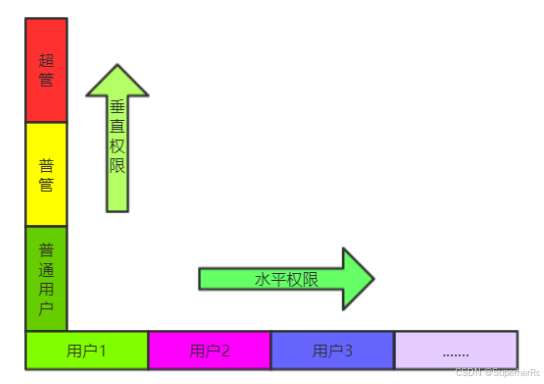

1、水平越权:同级别的用户之间权限的跨越

2、垂直越权:低级别用户到高级别用户权限的跨越

3、未授权访问:通过无级别用户能访问到需验证应用

实验:

https://portswigger.net/web-security/all-labs#access-control-vulnerabilities

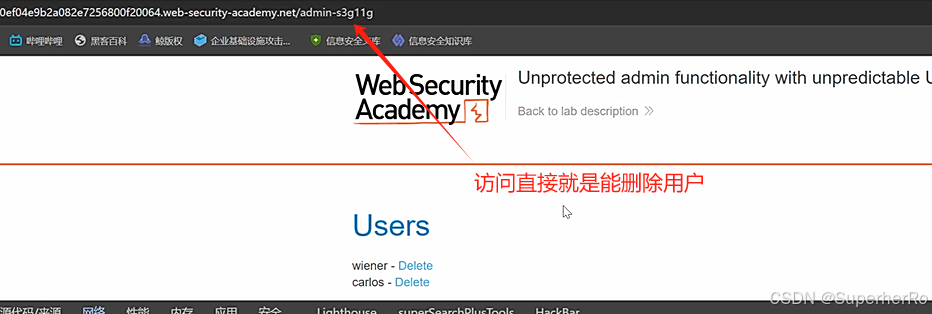

1、未授权访问(访问控制不当)

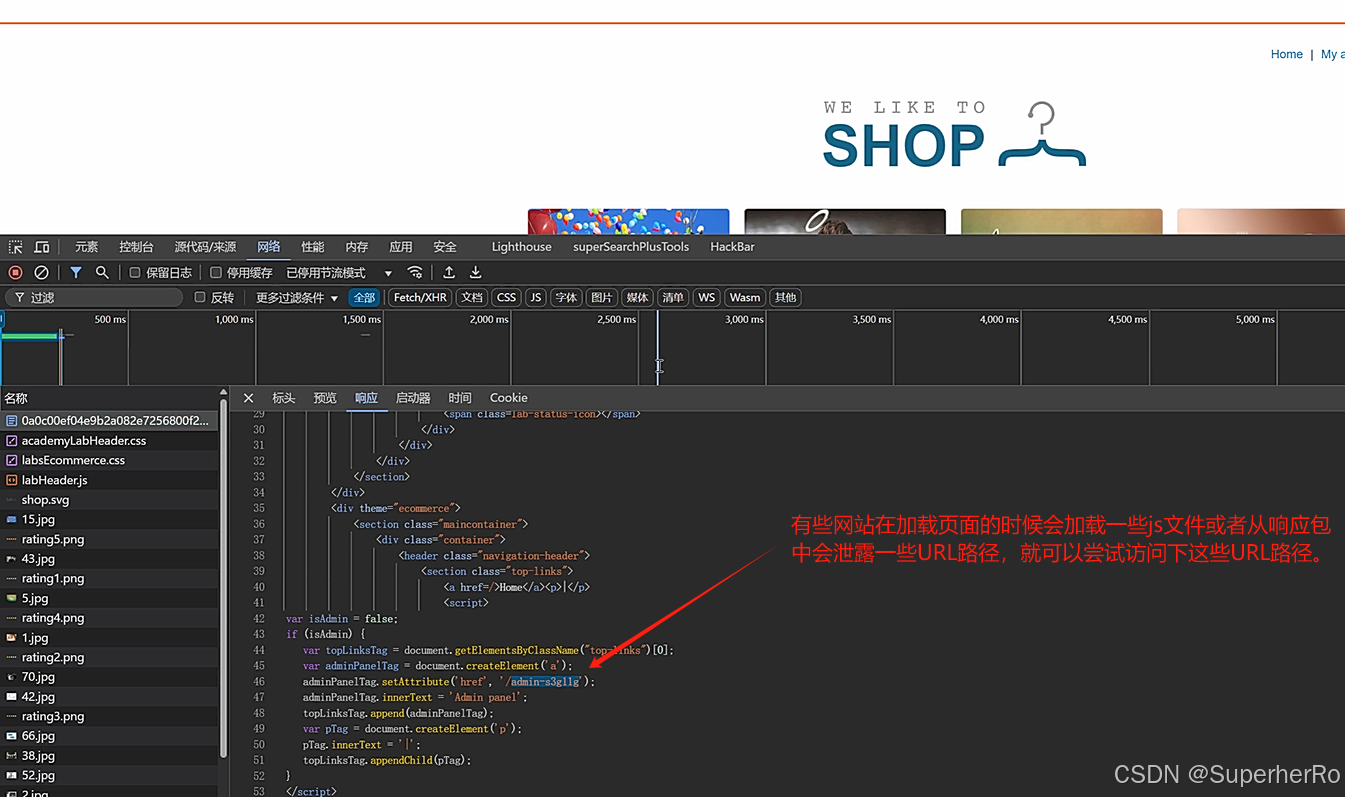

实验:未知提取或泄露的URL访问

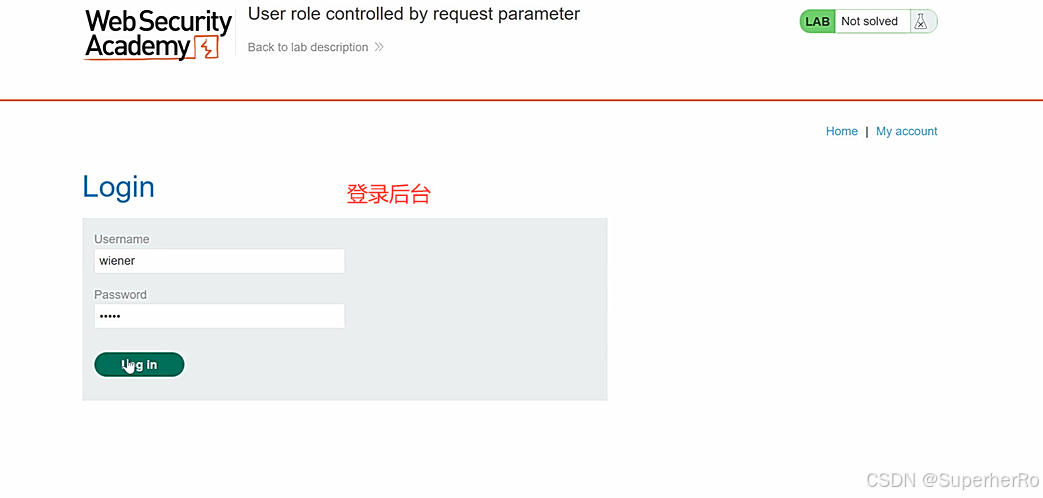

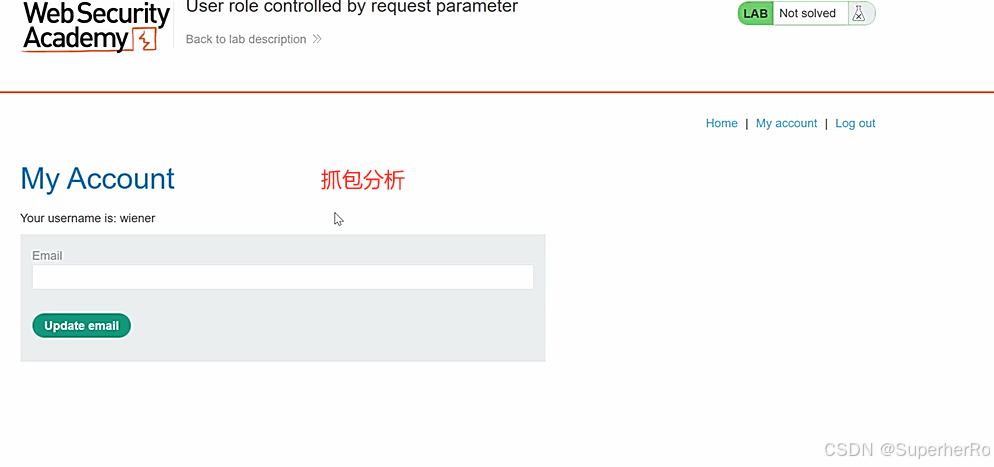

实验:Cookie会话脆弱性验证

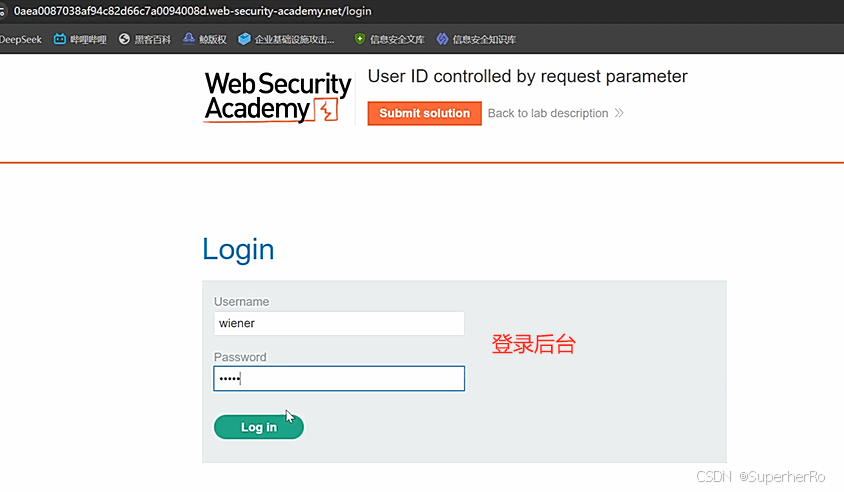

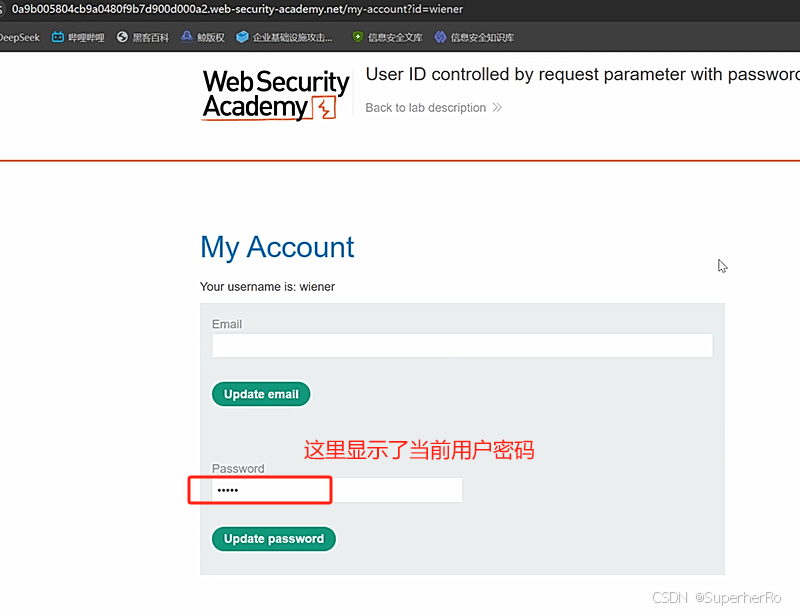

2、水平越权

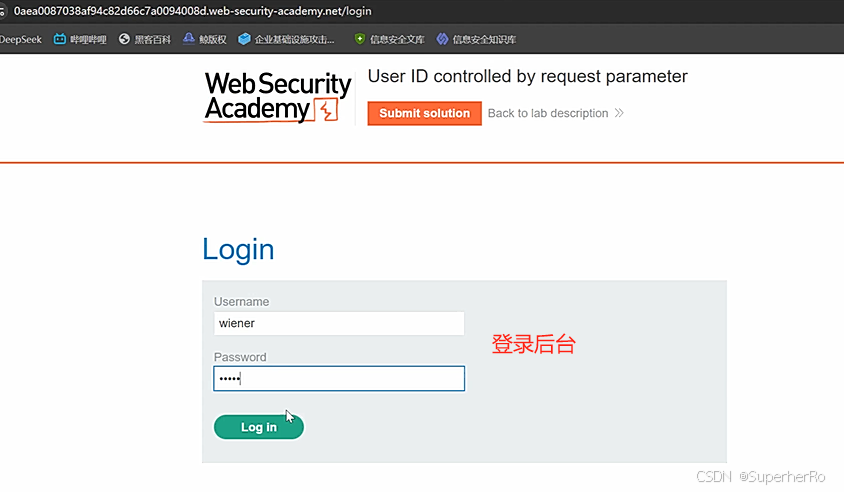

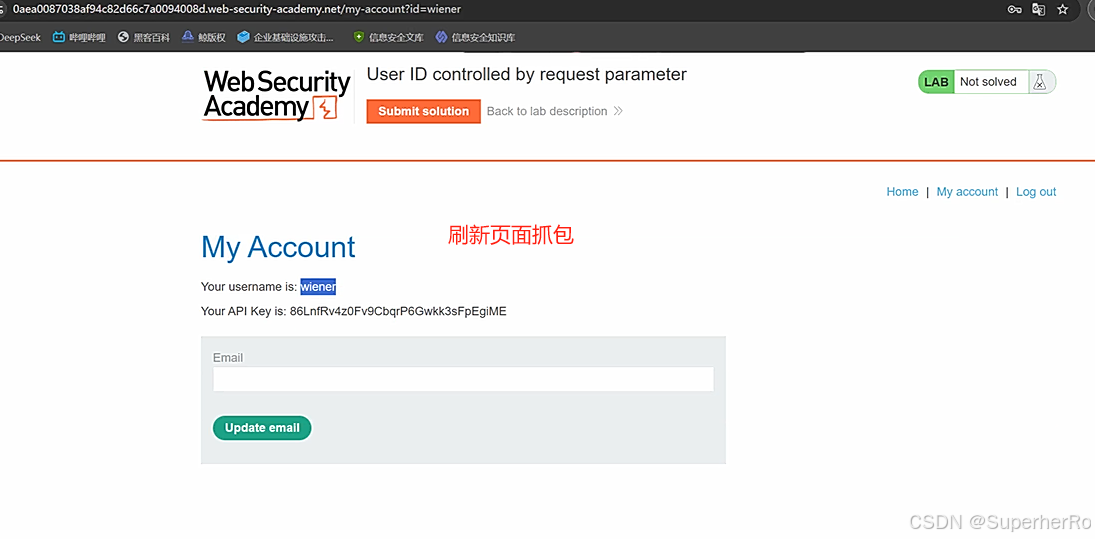

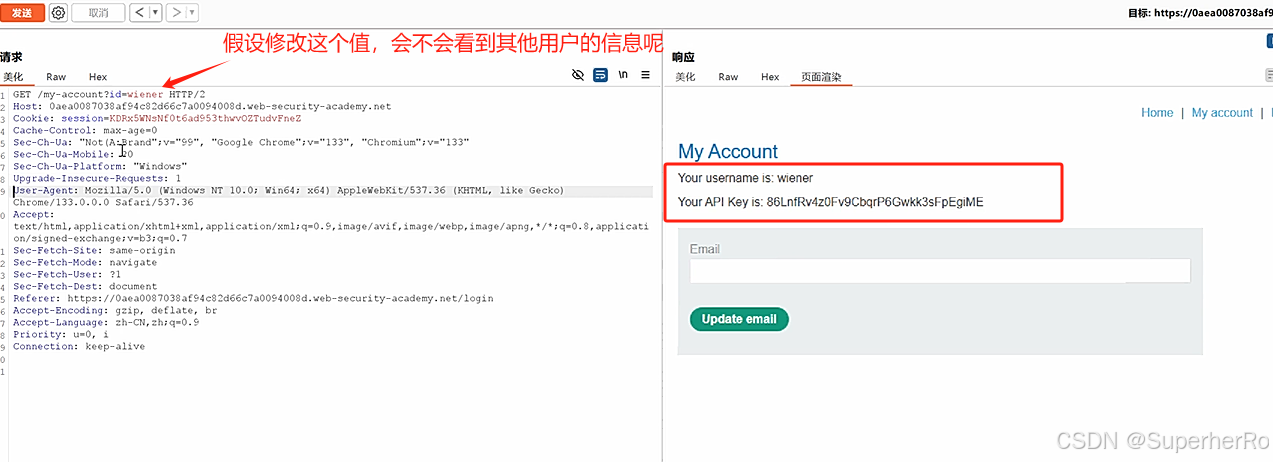

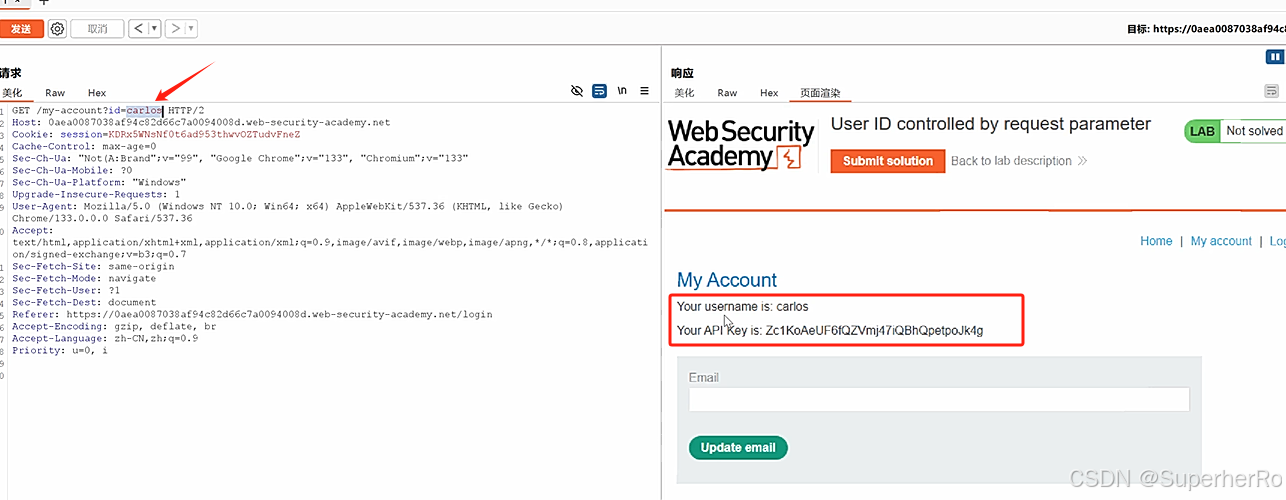

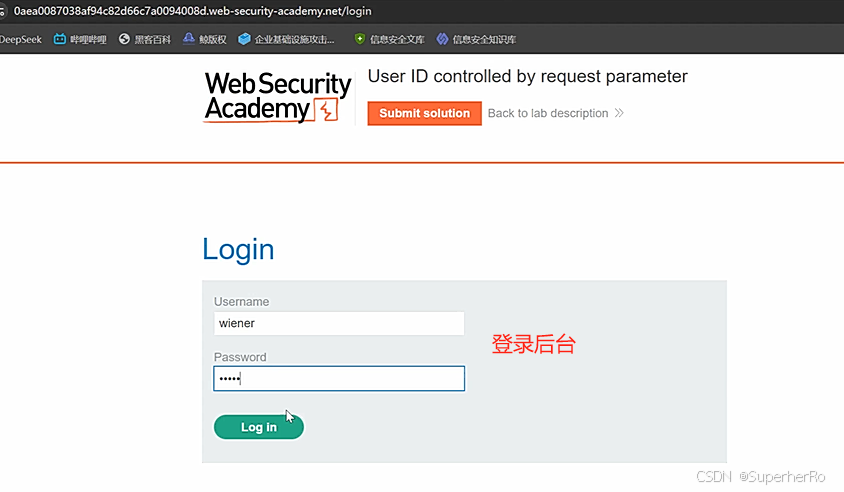

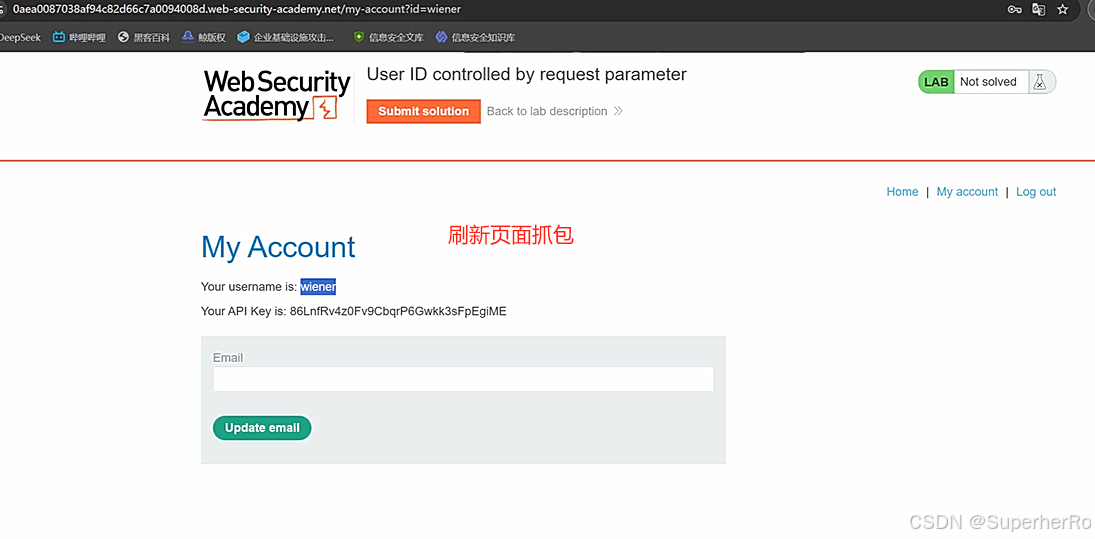

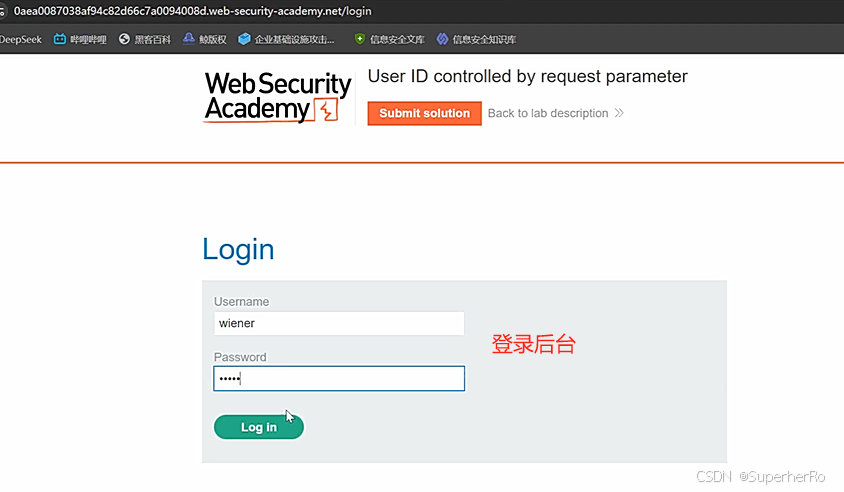

实验:用户ID值为用户名

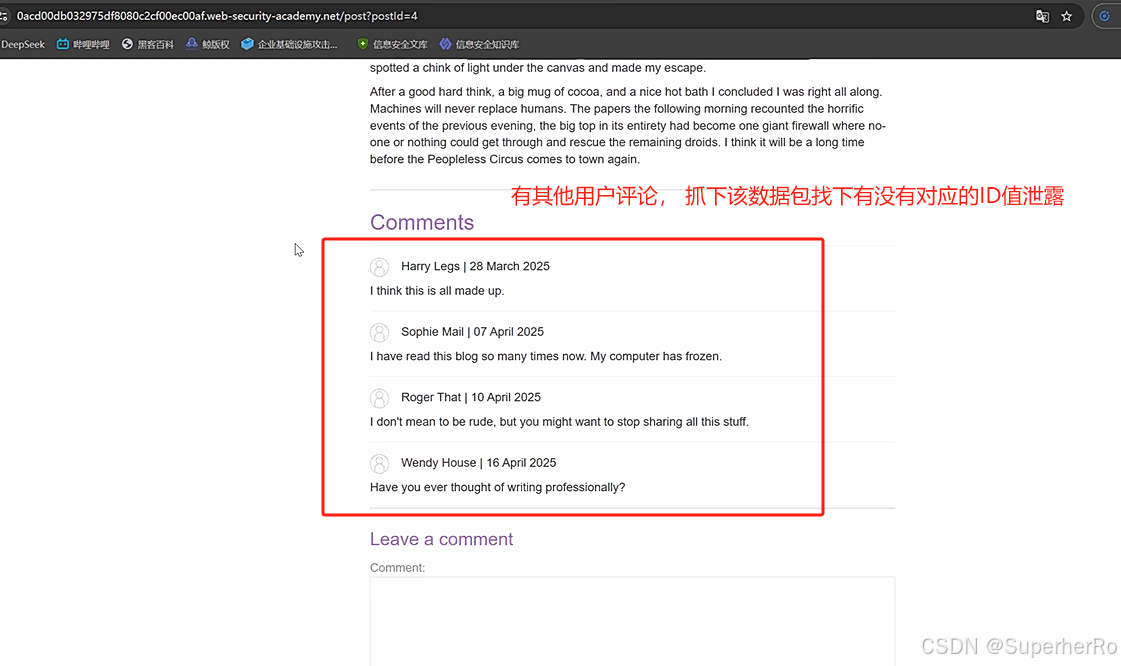

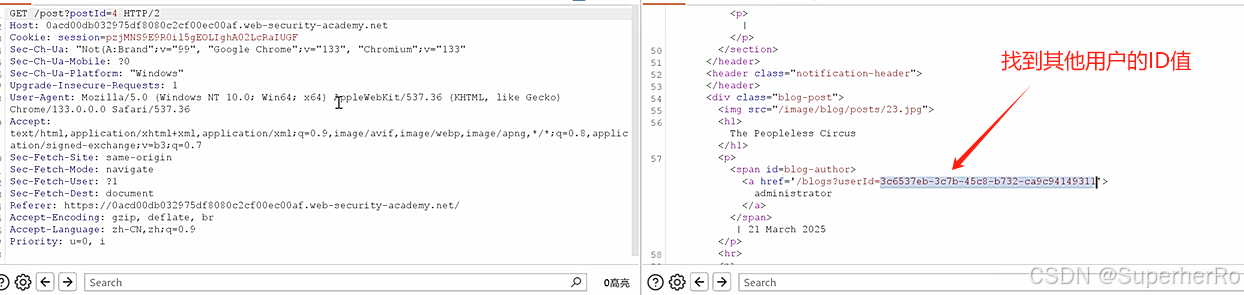

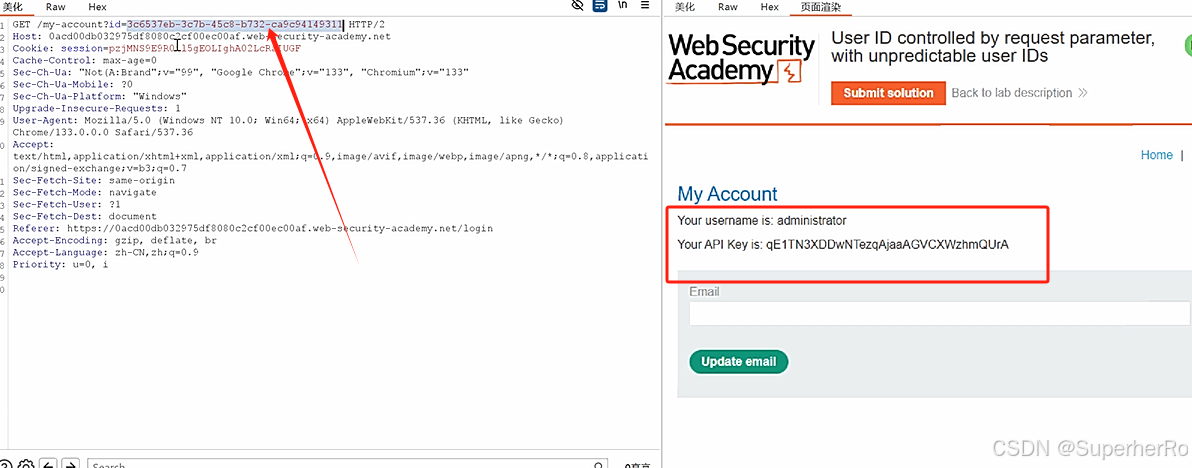

实验:用户ID值为不规则ID且不可预测

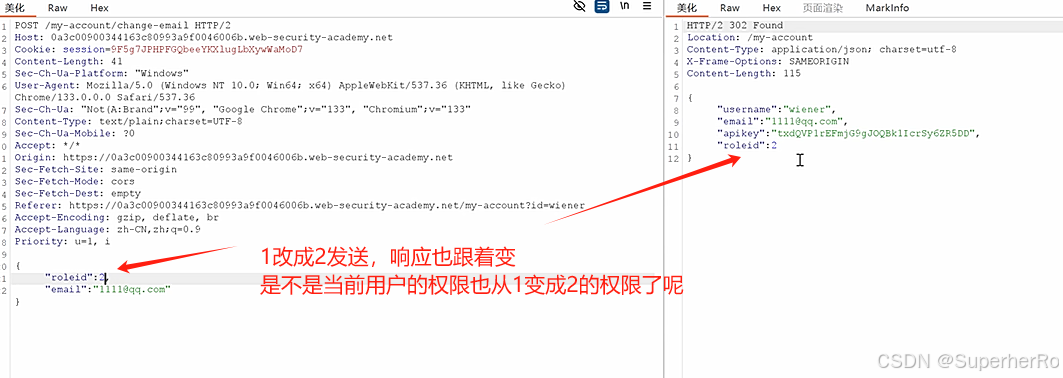

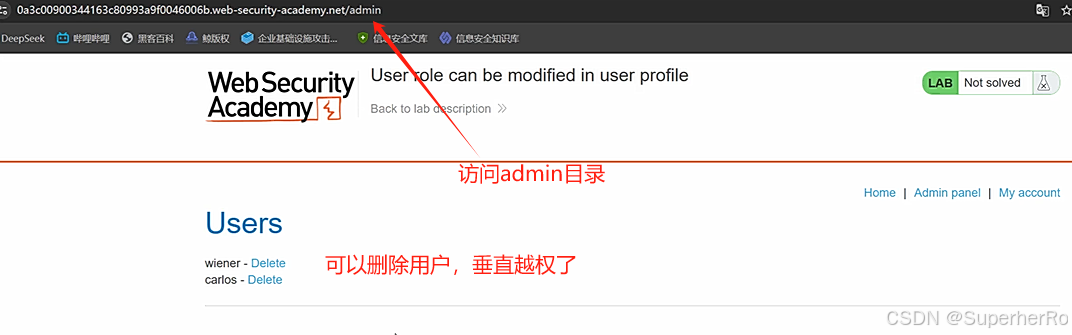

3、垂直越权

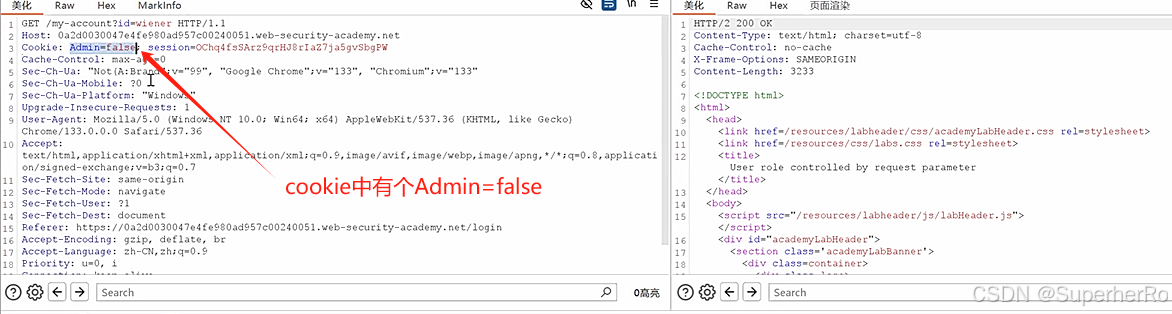

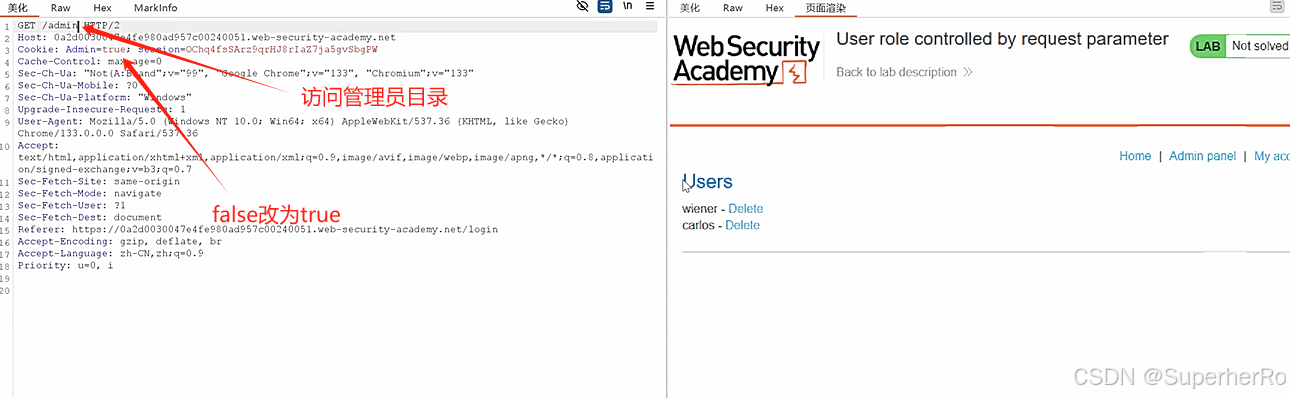

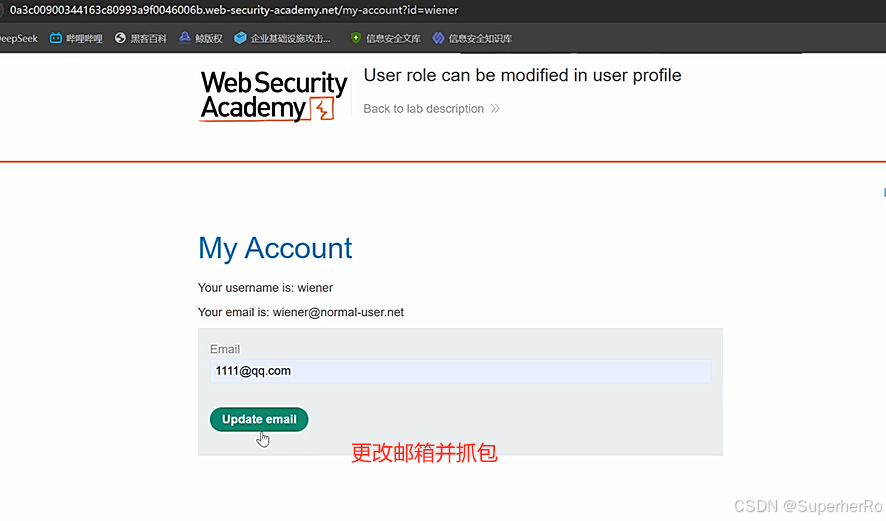

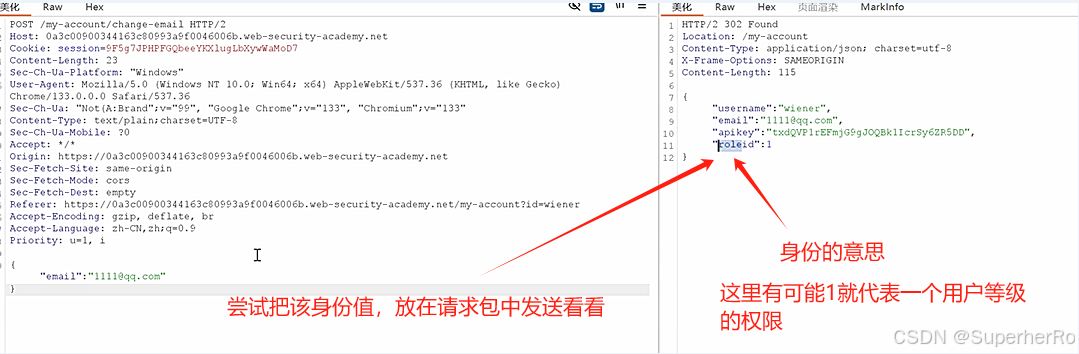

实验:请求包新增参数值修改指向权限

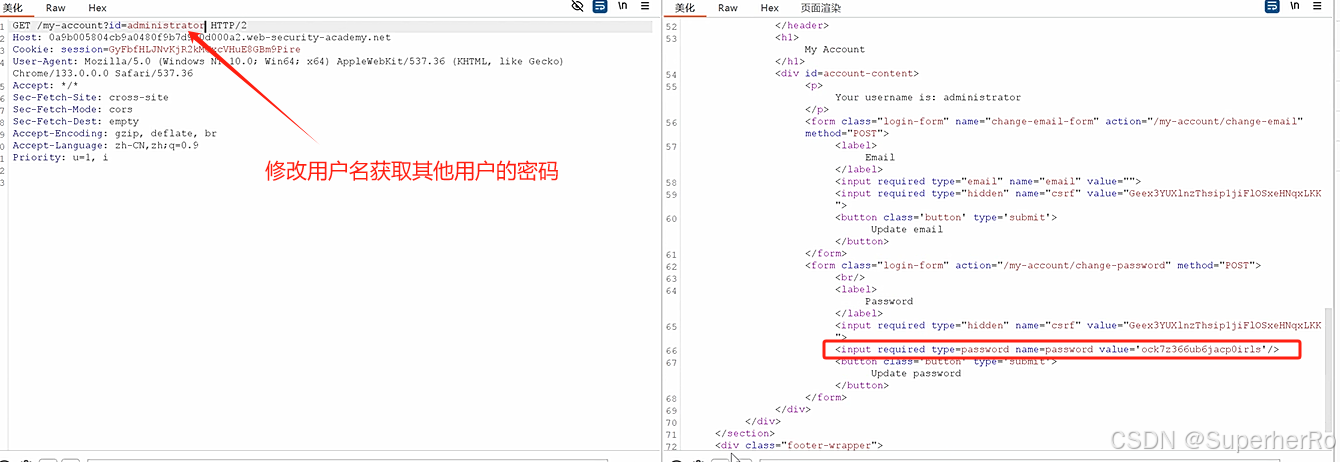

实验:修改用户ID值造成其他用户密码泄露

挖掘总结

1、关注到URL及参数数据,找到所有和用户相关的参数名和参数值提交测试

2、涉及到JS中提取URL或数据,在返回包中提取参数名和参数值,FUZZ技术等

二、演示案例-WEB攻防-业务逻辑-检测项目

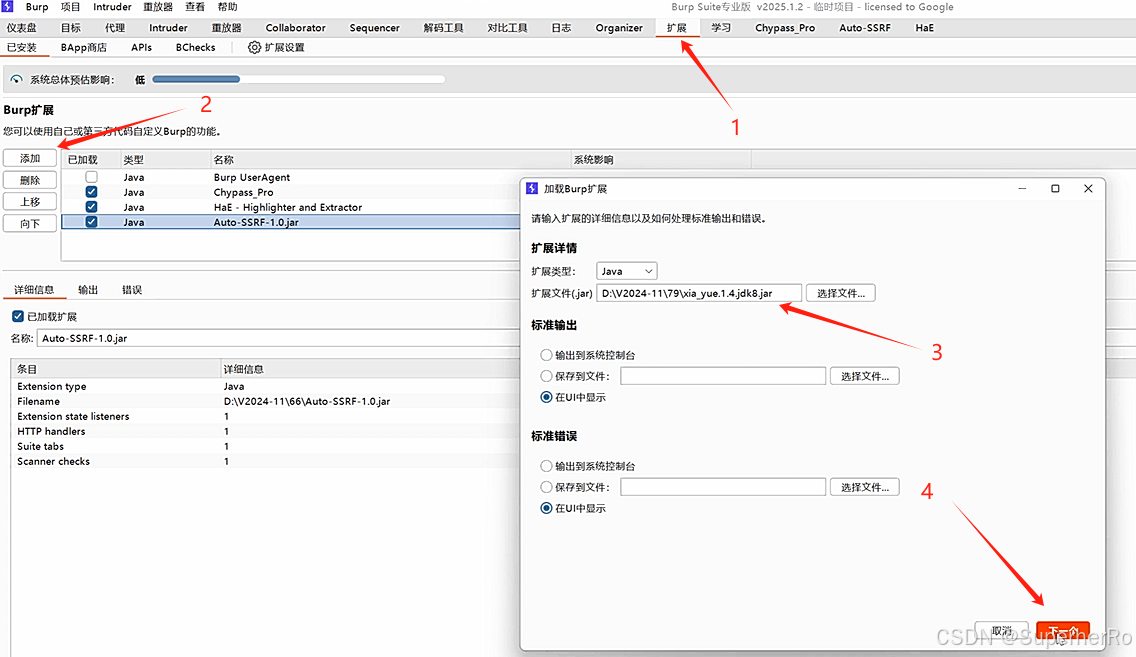

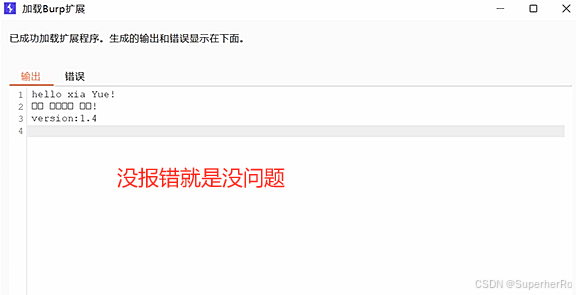

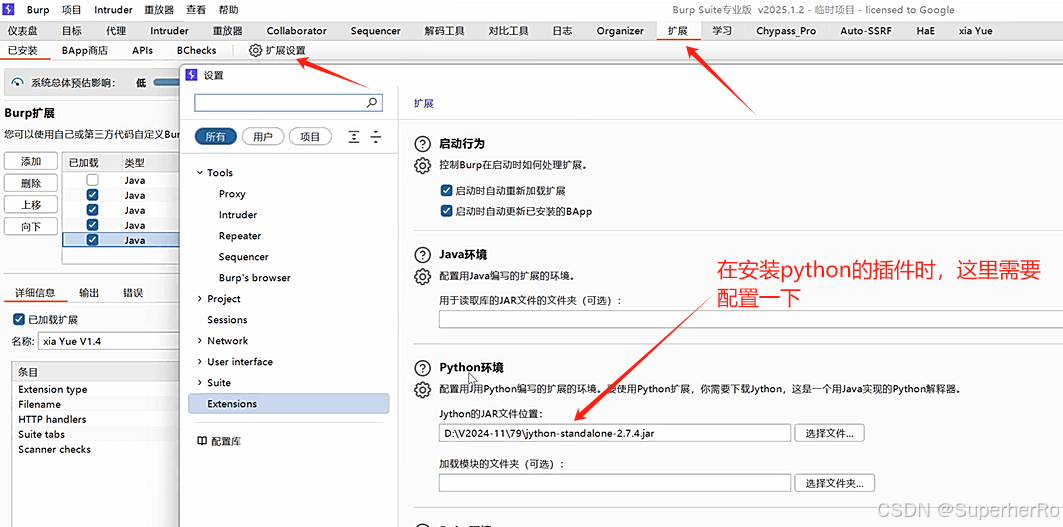

1、xia_Yue

项目地址:https://github.com/smxiazi/xia_Yue

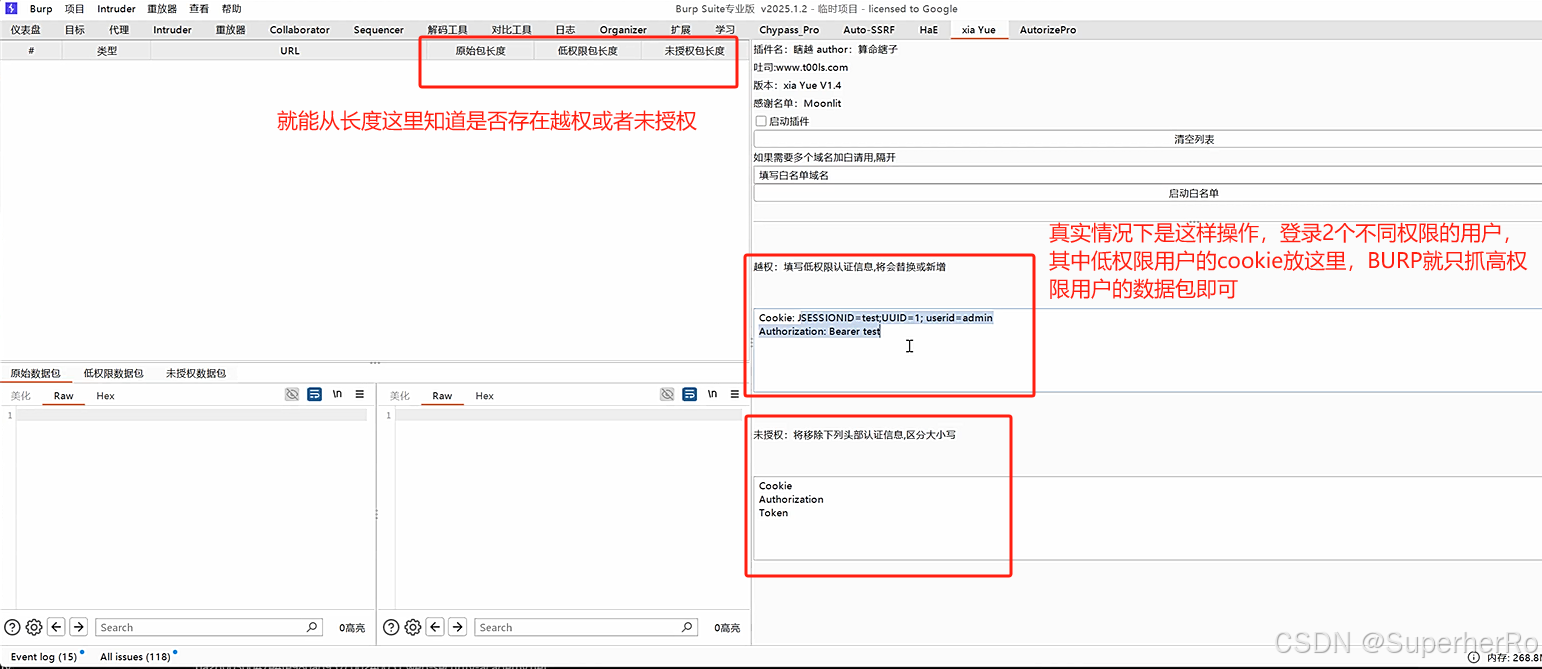

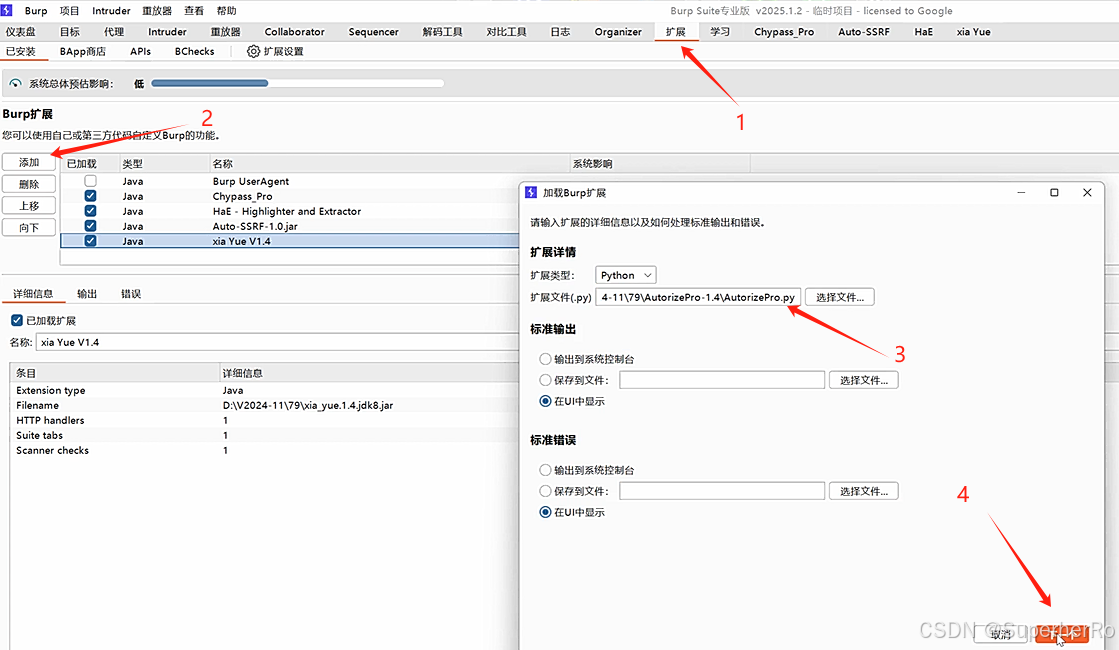

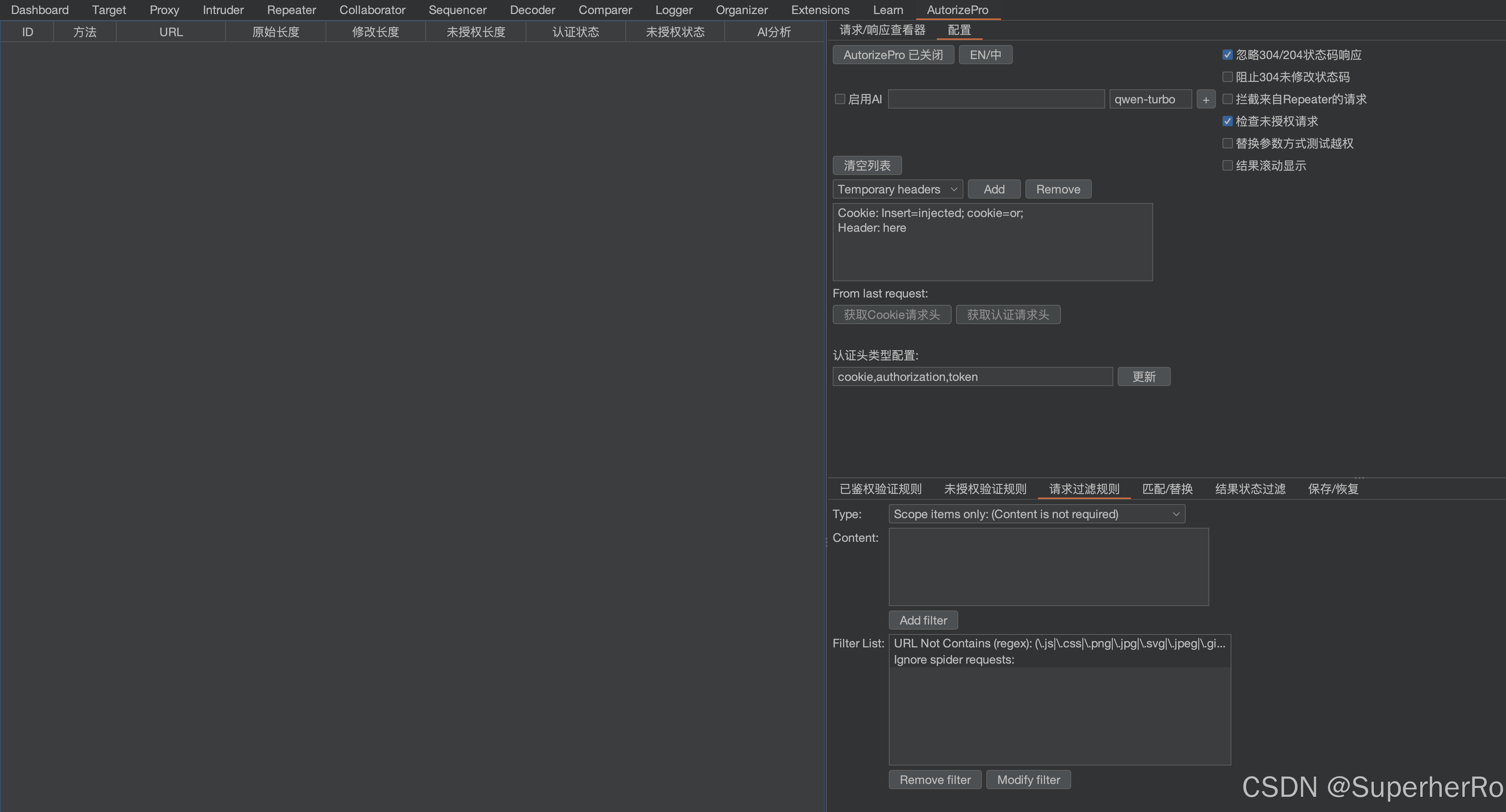

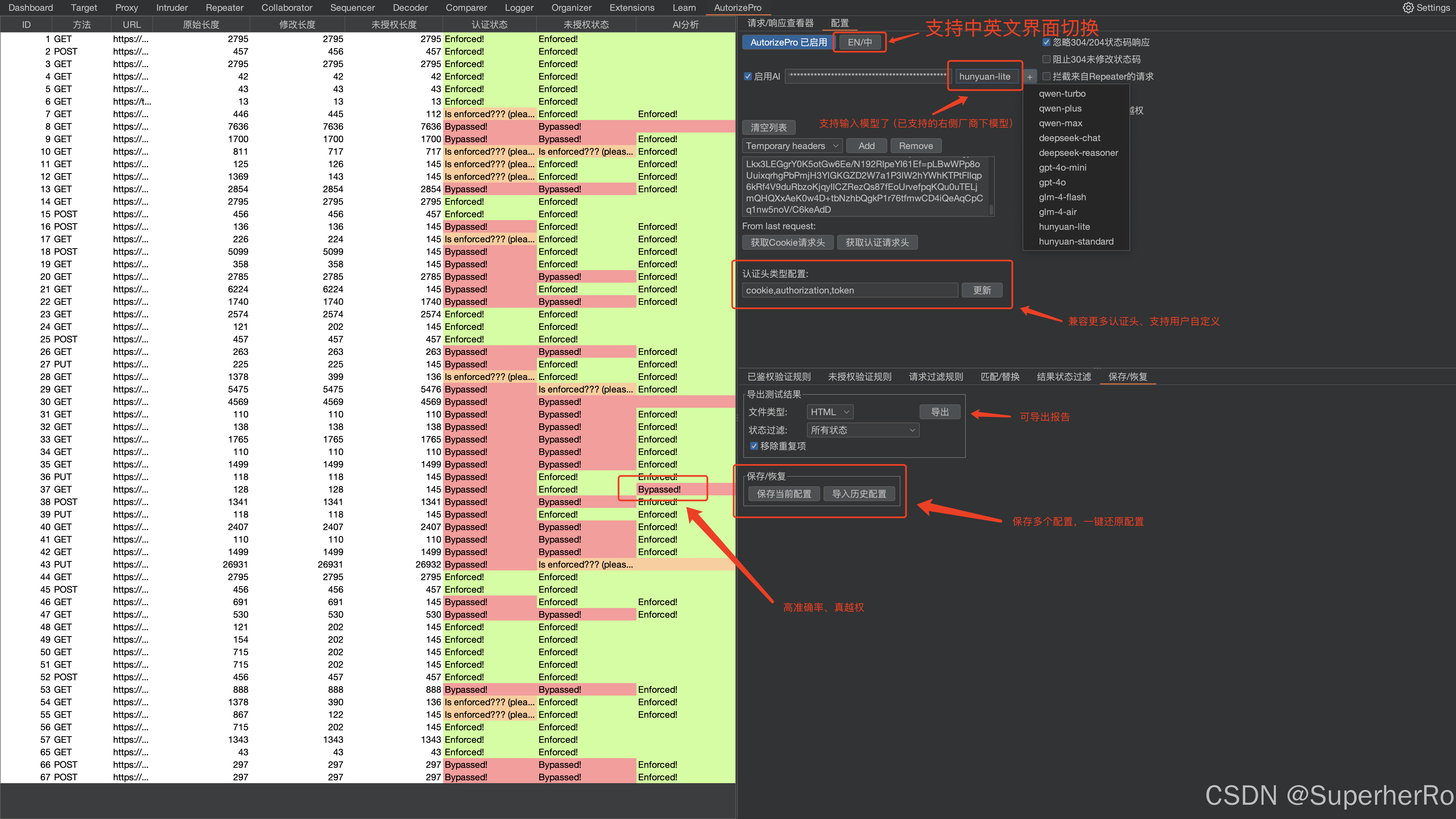

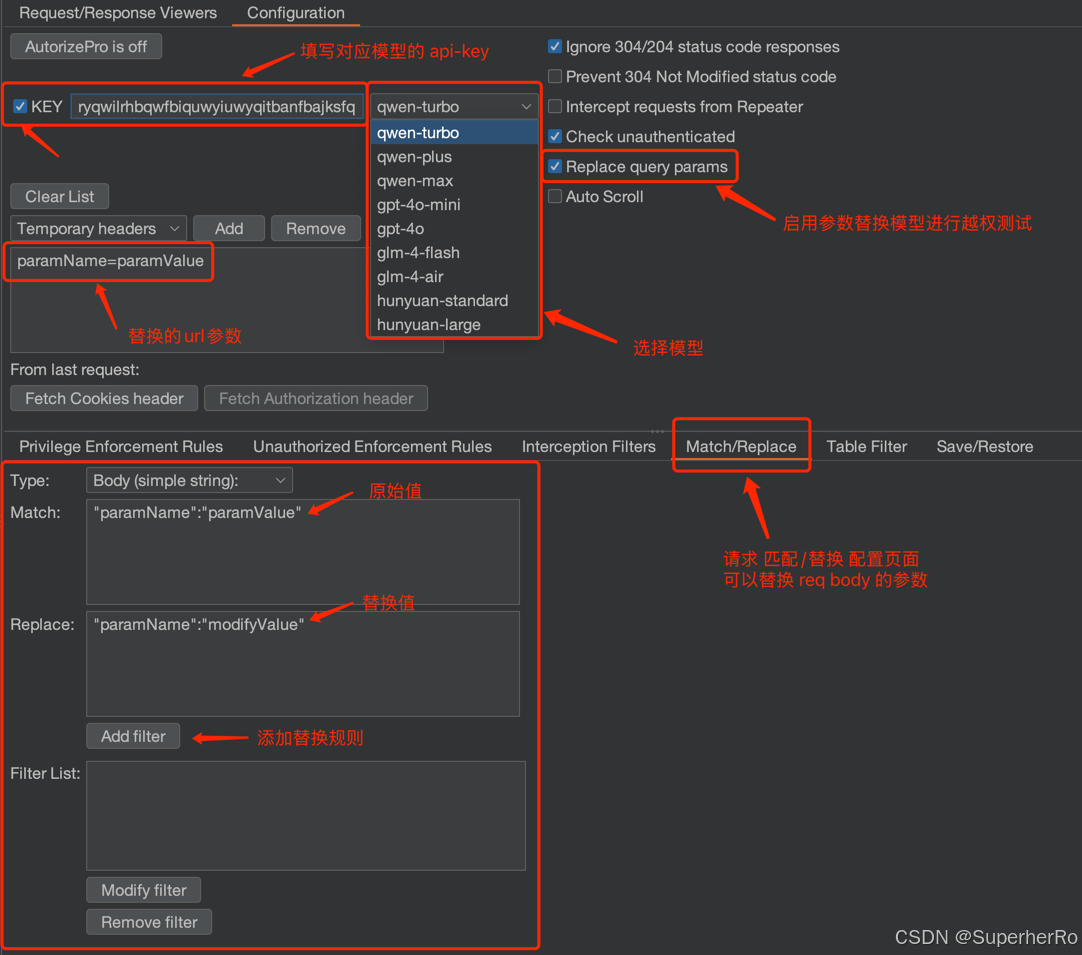

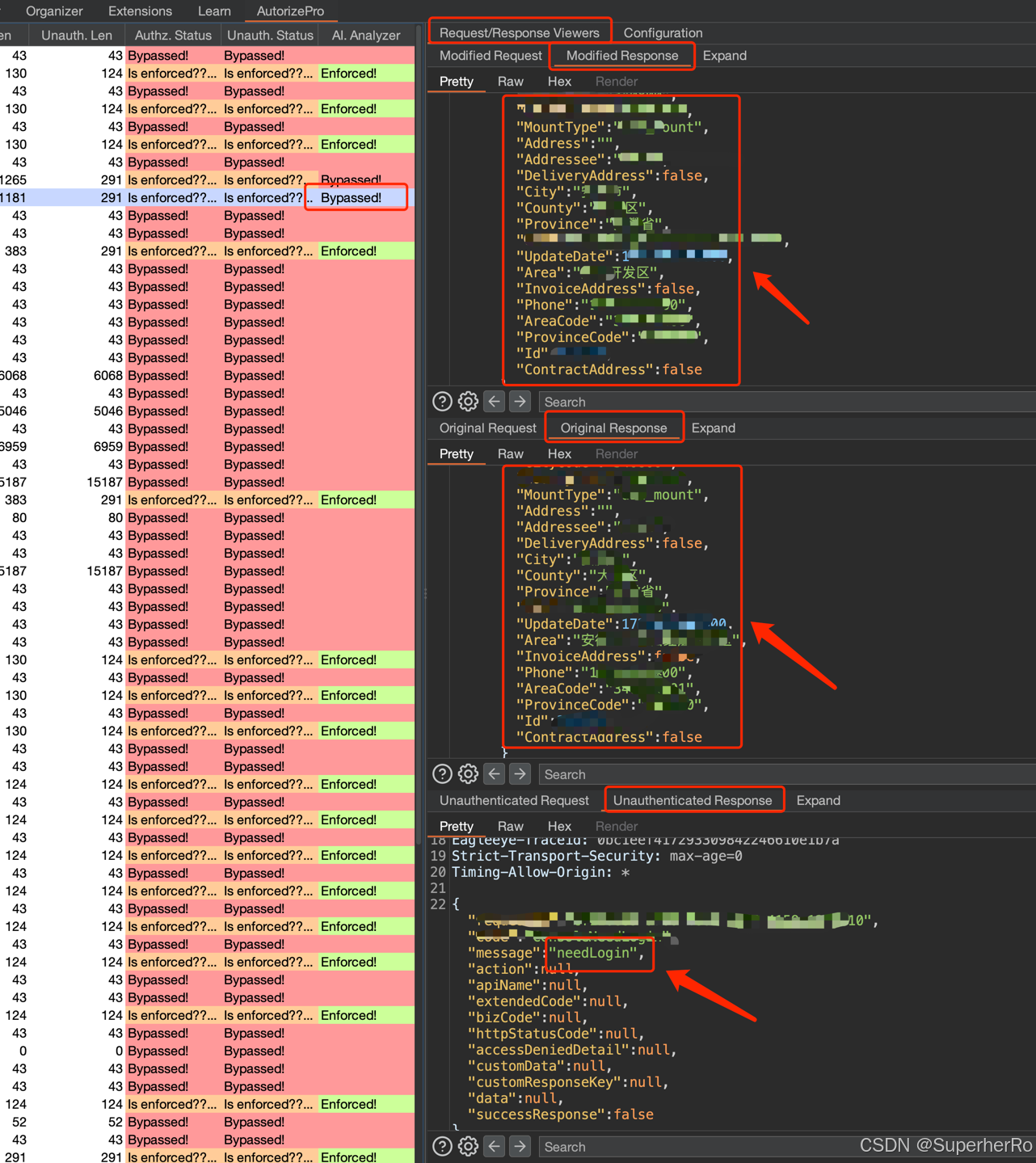

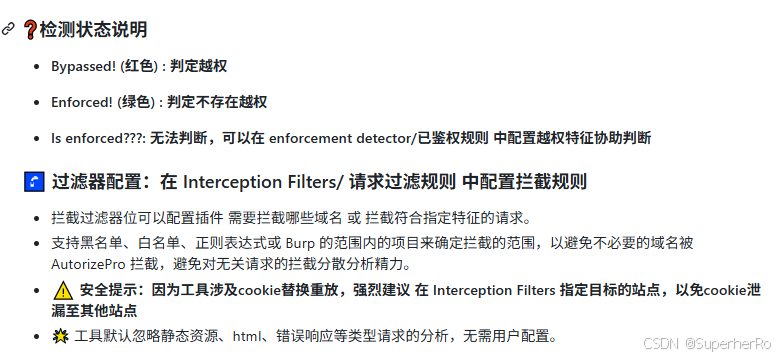

2、AutorizePro

项目地址:https://github.com/WuliRuler/AutorizePro

替换cookie方式测试越权

替换参数方式测试越权

查看选中条目的具体请求信息,可同时展示越权请求、原始请求、未授权请求,方便对比差异。

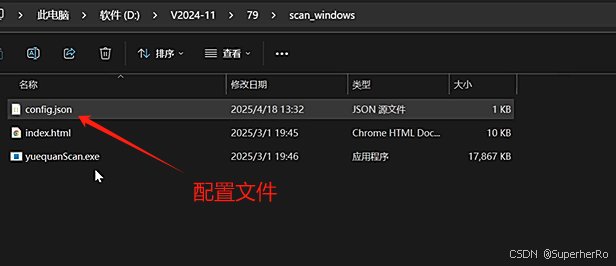

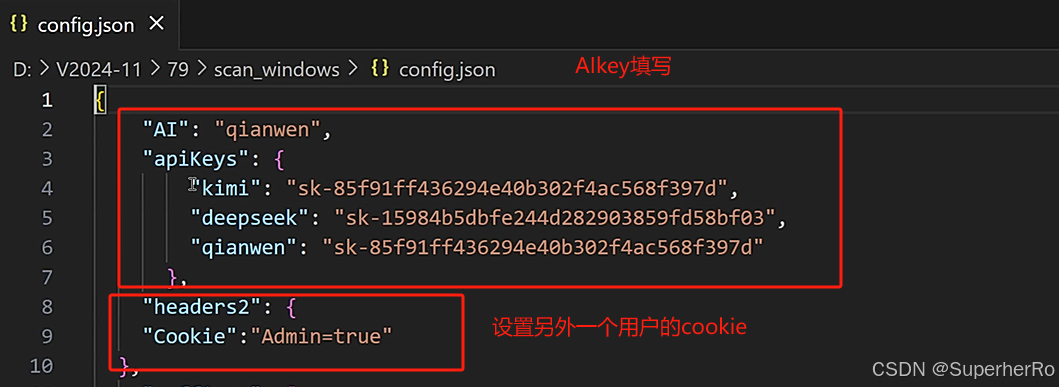

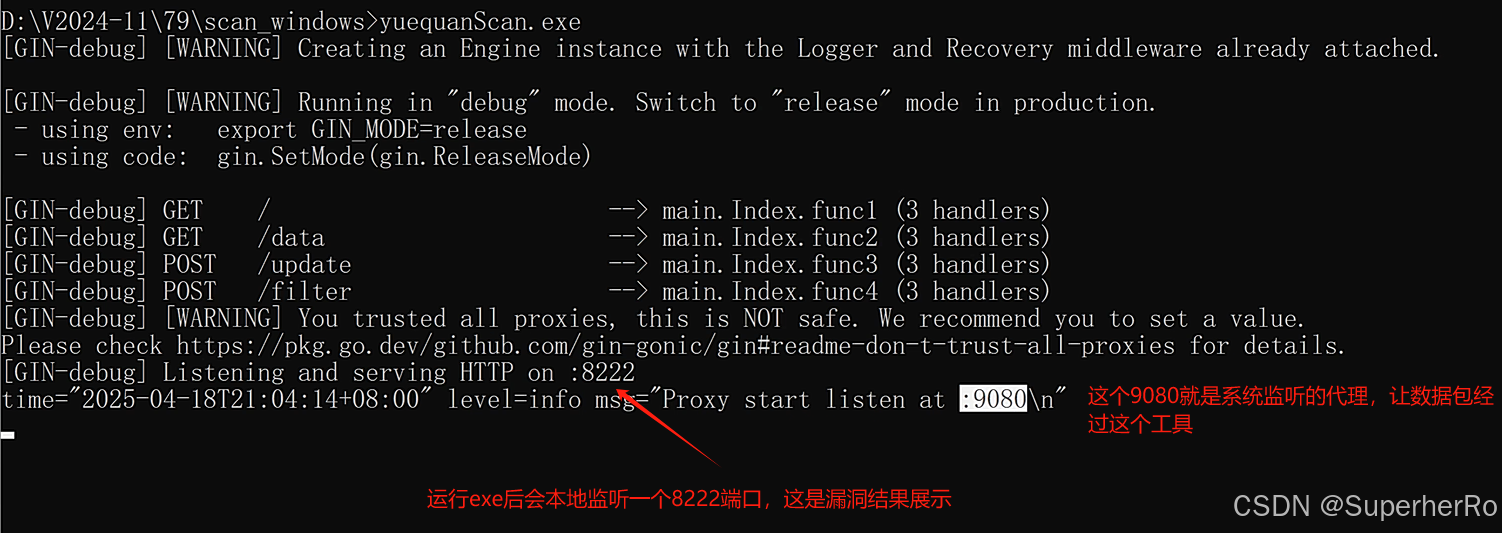

3、PrivHunterAI

项目地址:https://github.com/Ed1s0nZ/PrivHunterAI

三、演示案例-WEB攻防-业务逻辑-SRC挖掘思路报告

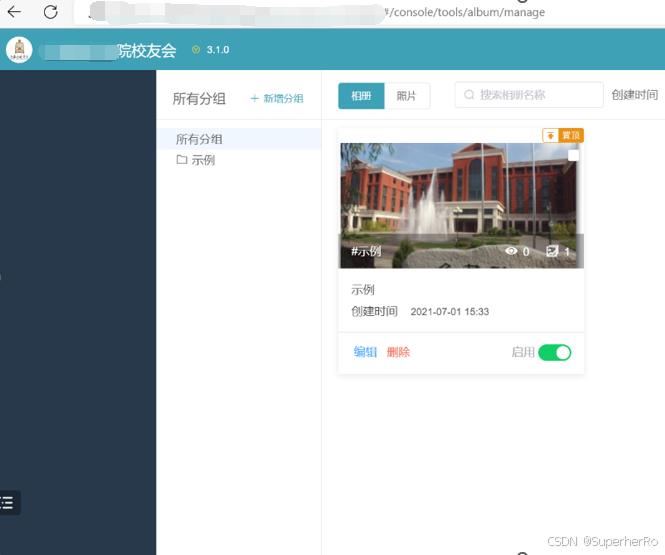

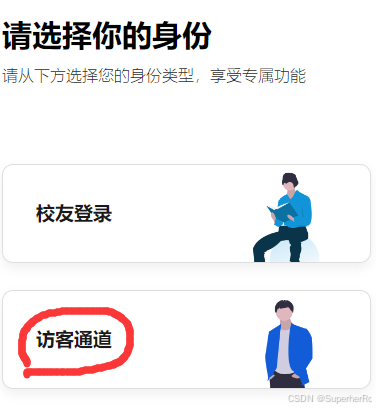

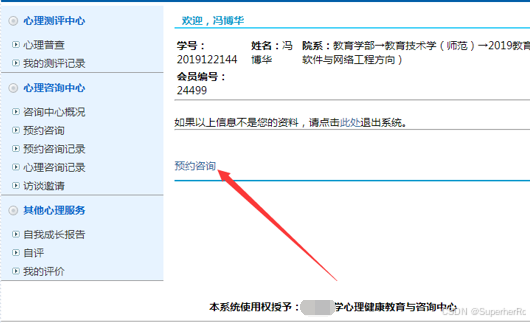

案例1:垂直越权-小程序

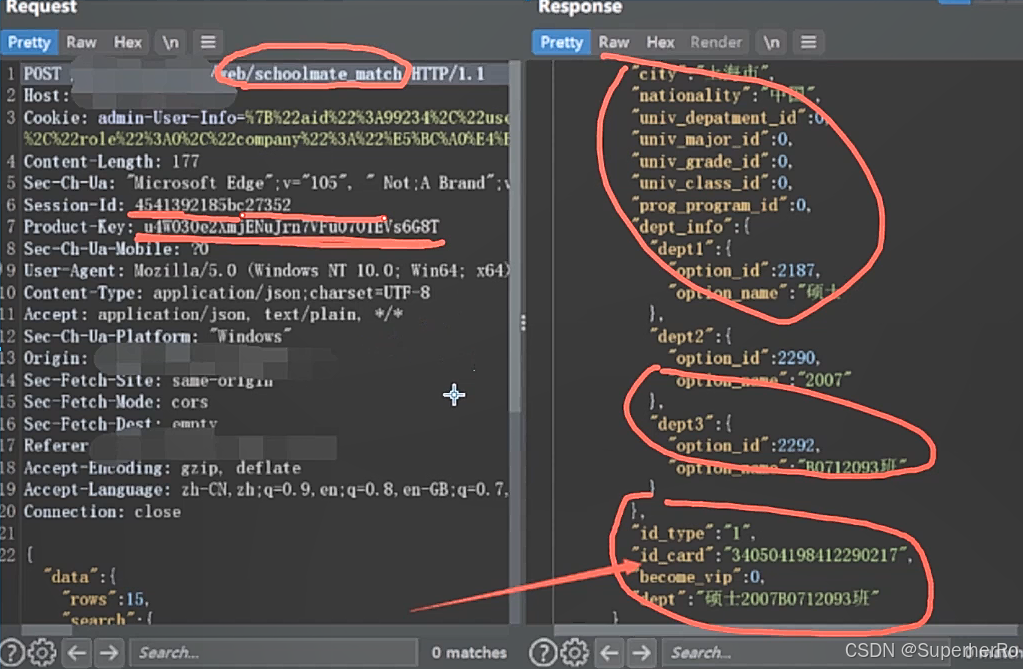

游客身份进入后未授权获取系统内部信息

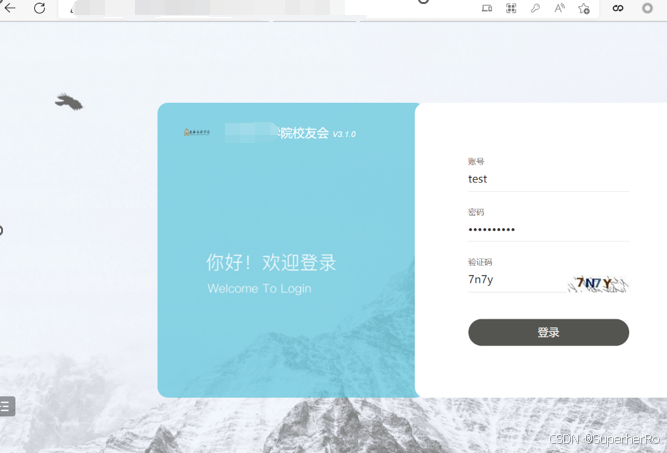

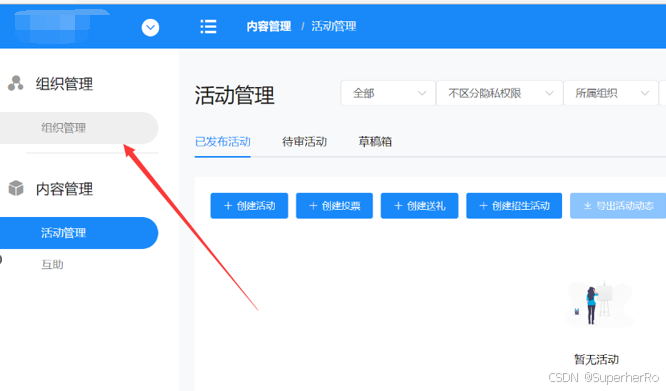

扫了小程序二维码之后就是下面这张图界面

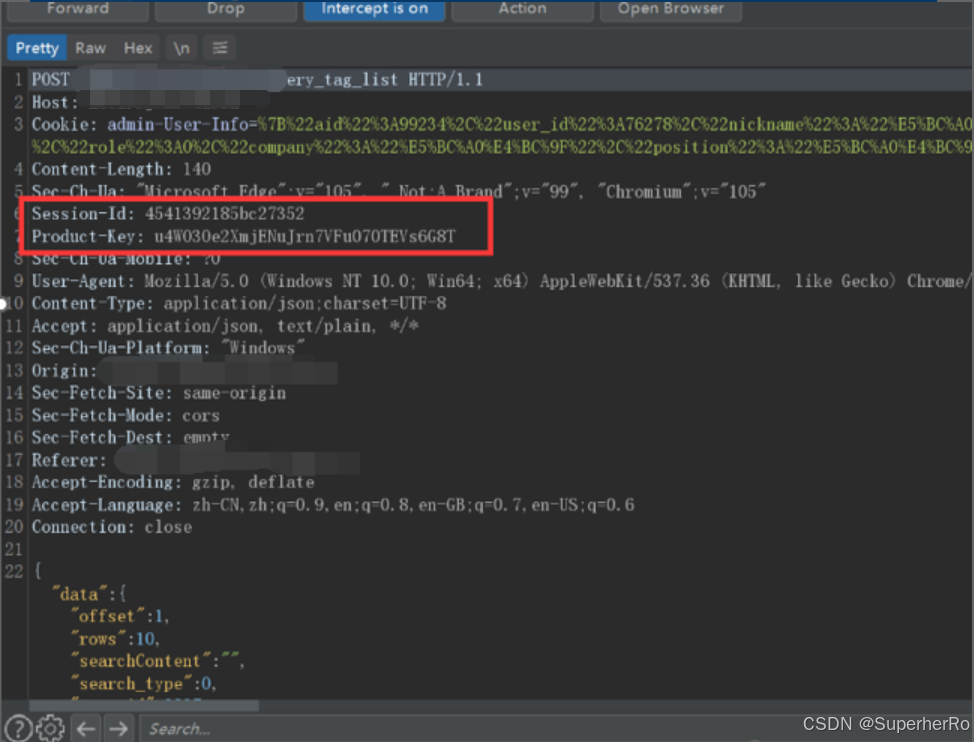

抓取组织管理的数据包,猜测数据包红色框框里的值可能是当前用户身份信息凭证。

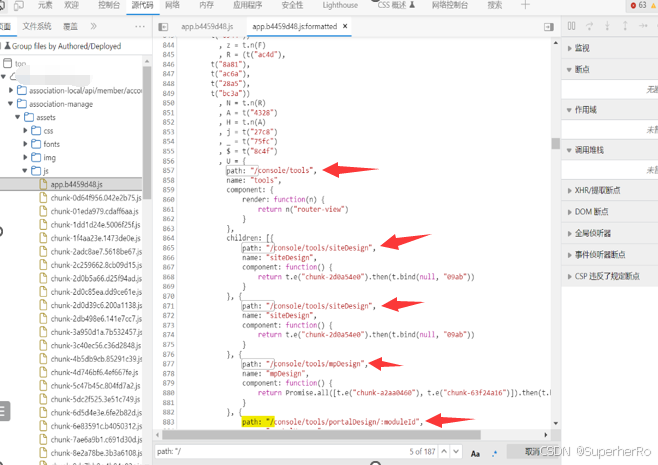

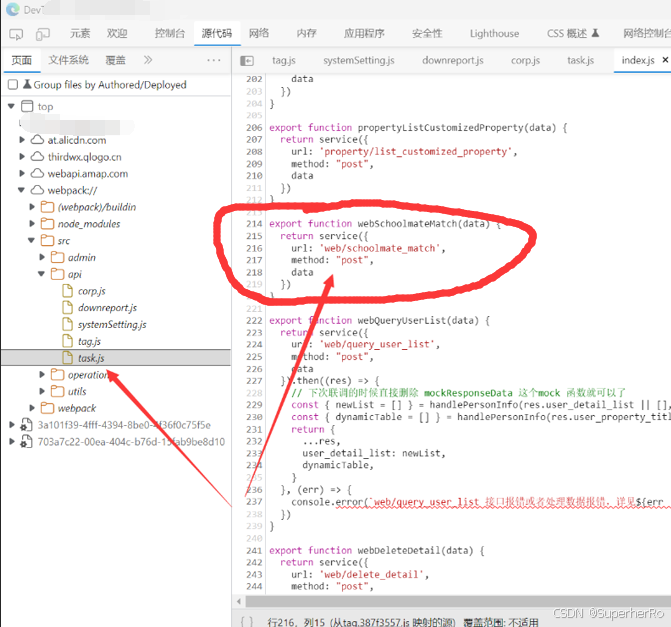

通过JS文件中找到一些路径接口。

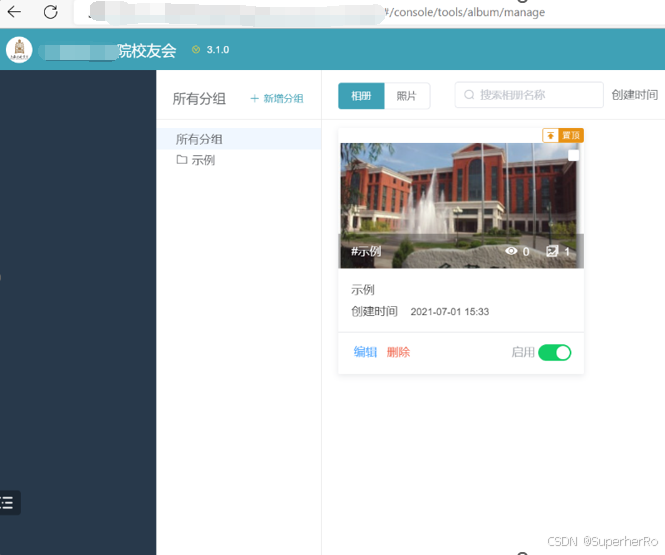

然后直接用游客的身份cookie去访问这个接口,从而获取到一些敏感信息。

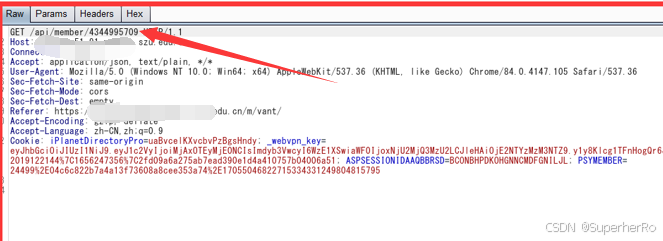

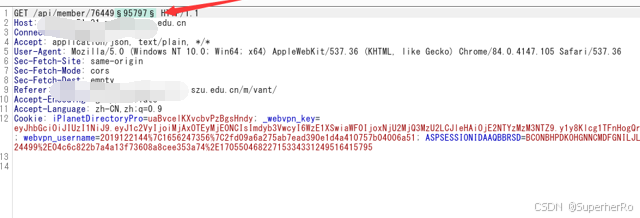

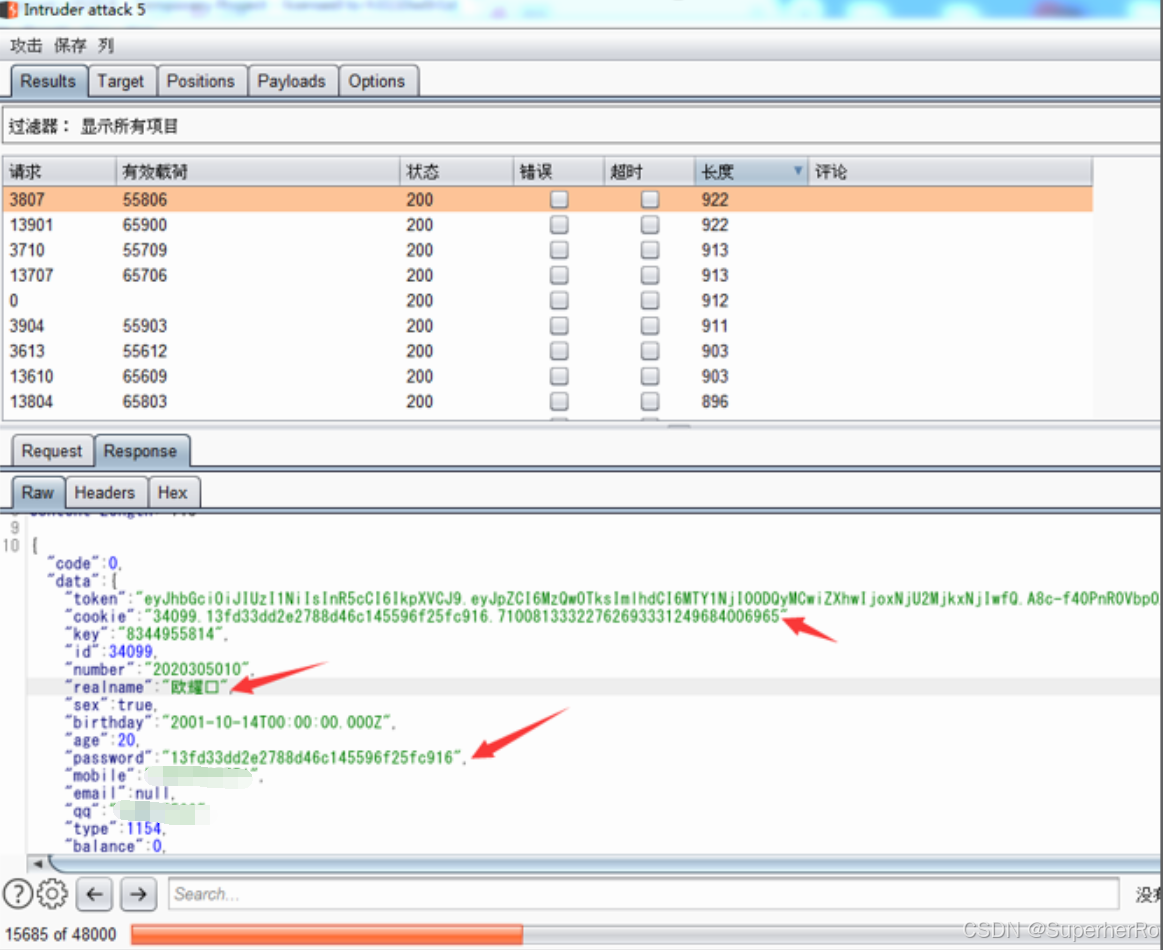

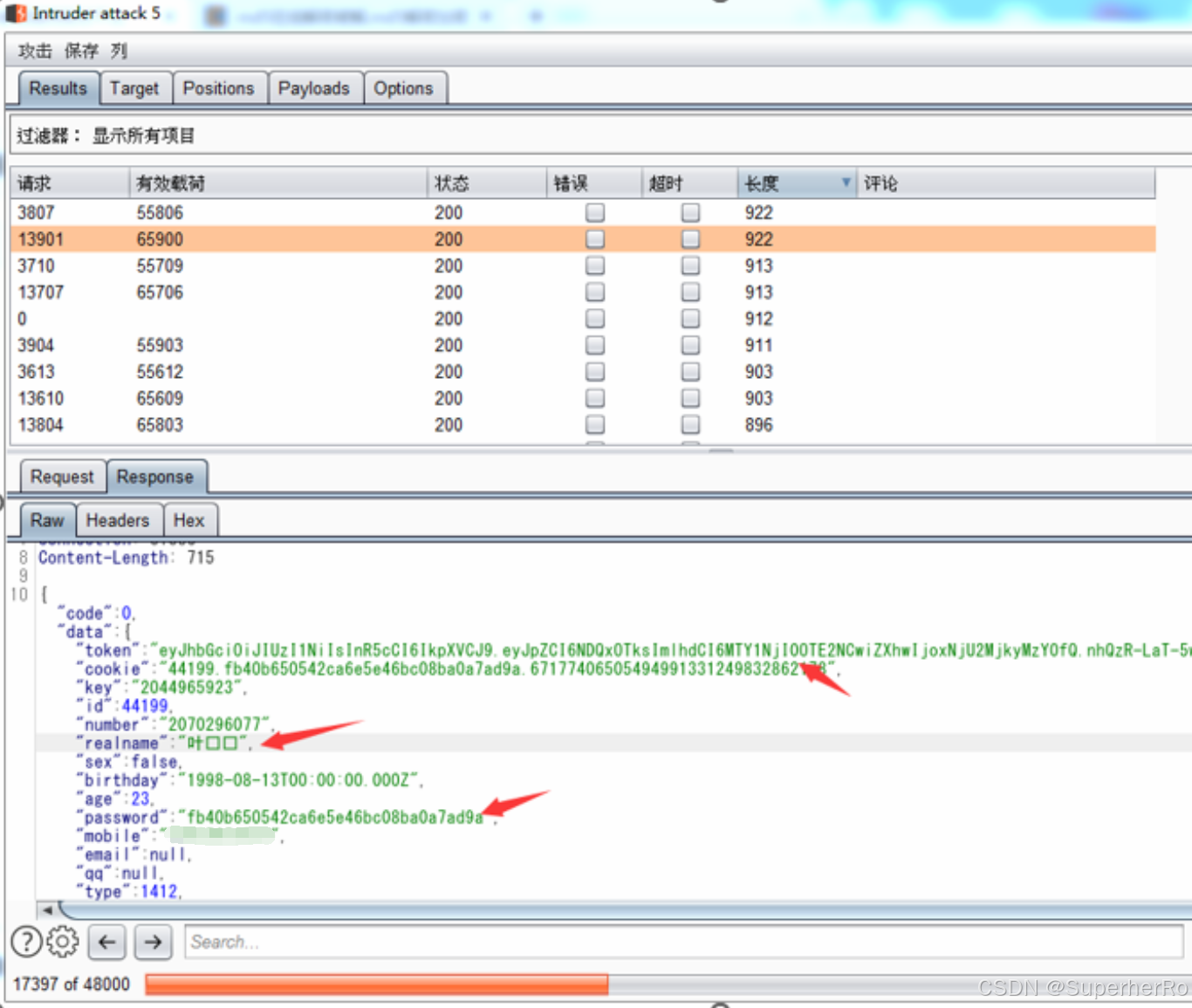

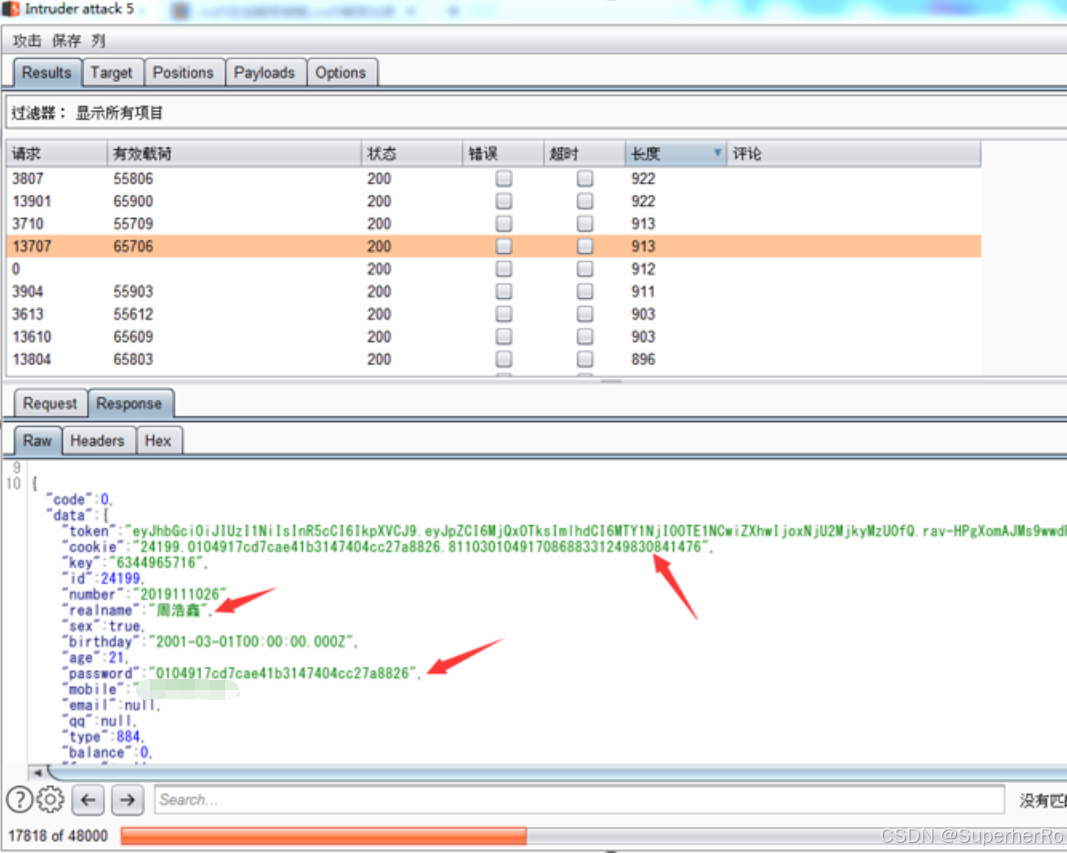

案例2:水平越权

用户身份ID编号遍历导致信息泄漏

案例3:未授权访问

测试账号直接访问系统配置页面