玄机-第五章 Windows 实战-evtx 文件分析的测试报告

目录

一、测试环境

二、测试目的

三、操作过程

Flag1

Flag2

Flag3

Flag4

Flag5

四、结论

一、测试环境

靶场介绍:国内厂商设置的玄机靶场,以应急响应题目著名。

地址:https://xj.edisec.net/challenges/71

靶机简介:

二、测试目的

分析Windows日志,根据题目要求,找出对应flag并提交。

三、操作过程

Flag1

成功登录的日志在安全日志中,日志id:4624

登录的IP地址会在源忘了地址后面显示,不过过滤日志id后仍然有79条事件。为了减少排查时间和精力,可以将筛选过的日志文件另存为txt文件。

这里保存为4624.txt文件,可以使用正则表达式匹配源网络地址后面的IP,进行统计

cat 4624.txt | grep -E '源网络地址:\s*([0-9]+\.[0-9]+\.[0-9]+\.[0-9]+)' | sort | uniq -c | sort -nr可以看到有三个IP地址,提交192.168.36.133为正确答案

Flag1:flag{192.168.36.133}

Flag2

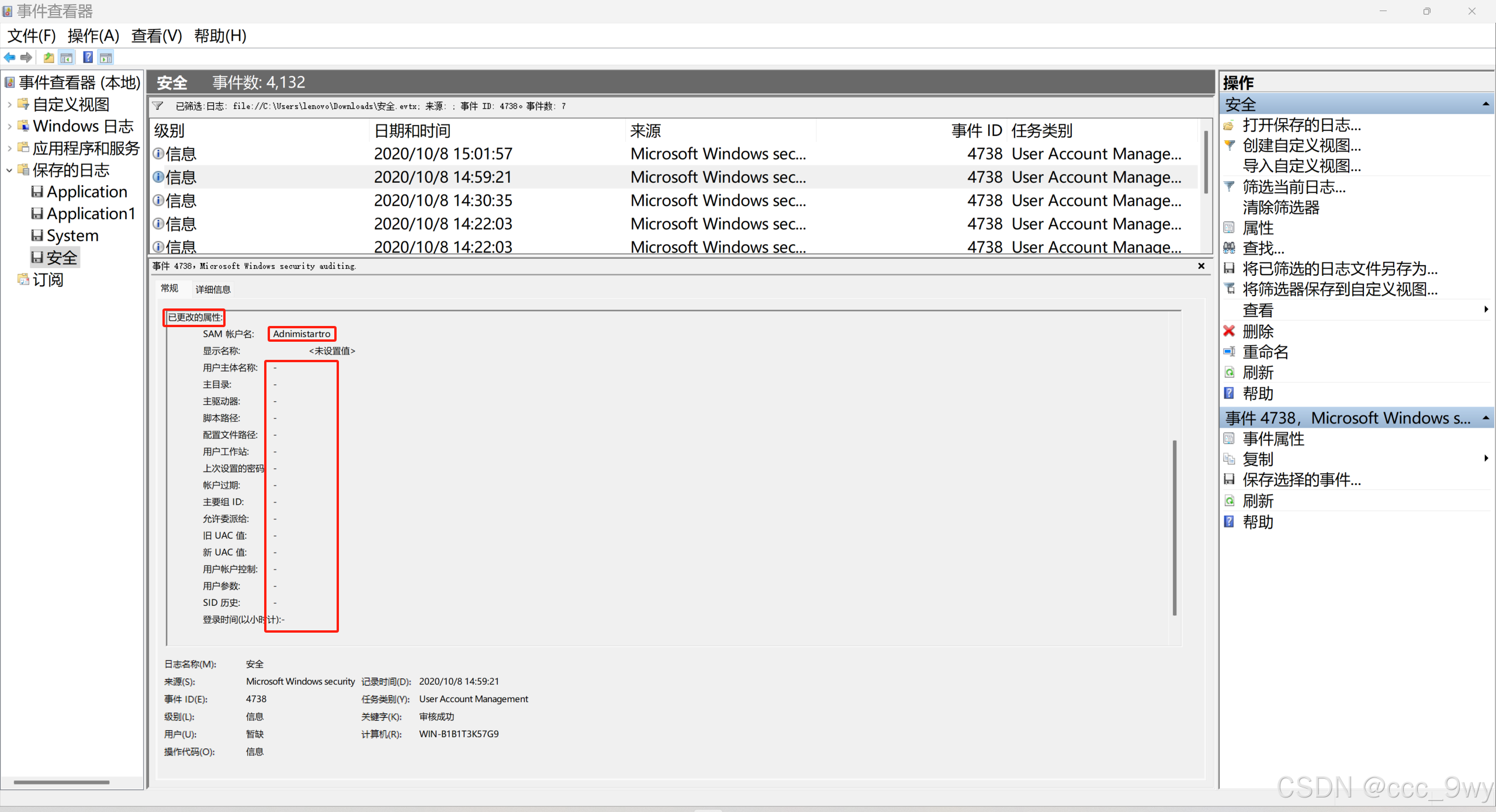

同样在安全日志中,事件id:4738,它是用来创建、删除、修改等,专门用于记录用户账户被修改的事件,包括但不限于用户名的修改。

过滤后只有7条信息,经过翻看,只有三个账户名:administrator、Adnimistartro、Guest

查看Adnimistartro用户更改的属性,均为 - ,很可疑,可能没做任何修改,只是改了用户名。提交为正确答案

Flag2:flag{Adnimistartro}

Flag3

同样在安全日志中,事件id:4663,它是Windows事件日志中用来记录对象访问尝试的安全审计事件,特别是文件和目录的访问尝试。

过滤后仍有206条数据,将其导出为4663.txt

使用正则表达式匹配访问的文件

cat 4663.txt | grep -E '对象名:\s*(\w:\\[^ ]+)' | sort | uniq -c | sort -nr可以看到访问次数最多的文件是Windows系统中一个重要的配置文件,这个文件平时不经常被访问,这里很反常。而且只有它有后缀名,题目特意强调了提交flag不包含后缀,提交为正确答案

Flag3:flag{SCHEMA}

Flag4

在应用程序日志中,事件id:100,通常用于记录应用程序的启动信息

按照日期和时间进行降序排序,

向下找,可以发现第一个进程号是1052,但是提交并不正确。之后可以通过右侧的查找,使用进程号的关键词匹配下一个进程号

查找下一个进程号,下一个进程id是8820,提交为正确答案。

猜测题目应该是让提交2020/10/8当天最后一次重启数据库的进程号

Flag4:flag{8820}

Flag5

在系统日志中,事件id:1074,用于记录由用户、进程或系统管理员启动的系统重启、关闭或注销事件。

筛选完成后,一共9条记录,手动排查即可

修改后的用户名:Adnimistartro,有该用户的重新启动类型即可算一次,一共三次。

Flag5:flag{3}

四、结论

主要考察Windows事件查看器的日志分析方法,记住各种类型的id号。结合筛选技巧,即可快速找出需要的信息。