基于ASP身份认证服务器实现远程办公VPN双因素认证的架构与实践

摘要:随着远程办公常态化,企业对VPN接入的安全性提出更高要求。仅依赖用户名+密码的单因素认证已无法抵御钓鱼、撞库等攻击。双因素认证(2FA)成为远程访问的标配。然而,如何在不更换现有VPN设备的前提下,快速、低成本地集成2FA?本文提出一种基于ASP(Authentication Service Platform)的统一身份认证架构,通过标准协议(RADIUS、SAML、OIDC)对接主流VPN网关,实现“密码+动态令牌/USB Key/生物识别”的双因素认证。文章详细拆解ASP与VPN的集成逻辑、认证流程、高可用设计及合规要点,并结合金融、制造等行业实践,说明如何在保障用户体验的同时,满足等保2.0、ISO 27001对“强身份认证”的要求。

1. 引言:远程办公安全的“第一道防线”为何失守?

新冠疫情加速了远程办公的普及,企业VPN成为员工访问内网资源的“数字大门”。然而,传统VPN普遍采用静态密码认证,存在严重安全隐患:

- 密码复用:员工在多个平台使用相同密码,一旦泄露,VPN即被攻破;

- 钓鱼攻击:伪造登录页窃取凭证;

- 暴力破解:针对弱密码的自动化攻击;

- 凭证共享:账号多人共用,责任无法追溯。

据Verizon《2024年数据泄露调查报告》,83%的 breaches 涉及 stolen credentials。因此,双因素认证(2FA)——即“你知道的”(密码)+“你拥有的”(令牌/手机/USB Key)——成为远程访问安全的底线要求。

然而,企业面临现实困境:

- 现有VPN设备(如Cisco ASA、FortiGate、深信服)不支持内置2FA;

- 更换VPN成本高、周期长;

- 多种2FA方式(短信、OTP、FIDO2、USB Key)难以统一管理。

本文提出:通过部署独立的ASP身份认证服务器,作为VPN的认证后端,实现灵活、可扩展的双因素认证能力。

2. 什么是ASP身份认证服务器?

ASP(Authentication Service Platform)是一种企业级统一身份认证中间件,核心能力包括:

- 支持多种认证方式:静态密码、TOTP(Google Authenticator)、短信验证码、FIDO2安全密钥、国密USB Key、生物识别等;

- 提供标准协议接口:RADIUS、LDAP、SAML、OIDC、CAS;

- 实现认证策略引擎:多因素组合、风险自适应、登录锁定;

- 集成用户目录:AD/LDAP、HR系统、自建用户库;

- 审计与合规:记录认证日志,支持等保、GDPR。

关键价值:将认证逻辑从应用/设备中解耦,实现“一次建设,多处复用”。

3. ASP与VPN集成的技术架构

3.1 核心思想:认证代理模式

大多数企业级VPN支持外部认证源,常见方式为RADIUS。ASP作为RADIUS服务器,接收VPN转发的认证请求,执行双因素验证后返回结果。

[远程用户] │ ▼

[VPN网关] ←─ 用户输入:用户名 + 密码 + 动态码 │ ▼ (RADIUS Access-Request)

[ASP身份认证服务器] ├─ 验证密码(对接AD/LDAP) ├─ 验证第二因素(如TOTP/USB Key) └─ 返回 Accept/Reject │ ▼ (RADIUS Access-Accept)

[VPN网关] → 建立隧道,放行访问

3.2 支持的VPN设备类型

| 厂商 | 协议支持 | 配置要点 |

|---|---|---|

| Cisco ASA/Firepower | RADIUS | 配置AAA Server Group |

| Fortinet FortiGate | RADIUS | 在User Group中指定RADIUS服务器 |

| Palo Alto | RADIUS / SAML | 支持SAML IdP模式(需浏览器) |

| 深信服SSL VPN | RADIUS / LDAP | 支持双因素字段拼接(如密码+OTP) |

| OpenVPN | PAM / RADIUS | 通过插件调用RADIUS |

注意:部分VPN要求将“密码”与“第二因素”合并为一个字段(如

password123456),ASP需支持字段拆分策略。

4. 双因素认证流程设计

4.1 典型流程(以TOTP为例)

- 用户在VPN客户端输入用户名、密码(如

zhangsan/MyPass123); - 同时打开Google Authenticator,获取6位动态码(如

789012); - 将动态码附加到密码后(或单独字段),提交至VPN;

- VPN将完整凭证通过RADIUS发送至ASP;

- ASP:

- 从凭证中分离密码与OTP;

- 用密码查询AD验证身份;

- 用OTP与用户绑定的密钥验证TOTP;

- 若两者均通过,返回RADIUS Accept;否则 Reject。

4.2 支持多种第二因素

| 第二因素 | 用户体验 | 安全性 | 适用场景 |

|---|---|---|---|

| TOTP(Authenticator) | 高(无需网络) | 中高 | 通用办公 |

| 短信验证码 | 高 | 低(SIM劫持风险) | 临时用户 |

| FIDO2安全密钥 | 极高(无密码) | 极高 | 高安全岗位 |

| 国密USB Key | 高(插拔+PIN) | 极高 | 政务、金融 |

| 生物识别(指纹/人脸) | 极高 | 高 | 移动端 |

策略建议:核心岗位强制USB Key/FIDO2,普通员工可用TOTP。

5. 高可用与灾备设计

5.1 ASP集群部署

- 多节点部署,负载均衡(如Nginx + Keepalived);

- 用户会话与OTP状态同步(Redis集群);

- RADIUS共享密钥统一管理。

5.2 降级策略

- 网络中断:启用“应急码”(一次性备用码);

- ASP宕机:VPN可配置回退至本地密码认证(需审批);

- USB Key丢失:管理员远程吊销并重置绑定。

5.3 性能指标

- 单节点支持5000+ TPS(RADIUS认证);

- 认证延迟 < 500ms;

- 支持10万+用户规模。

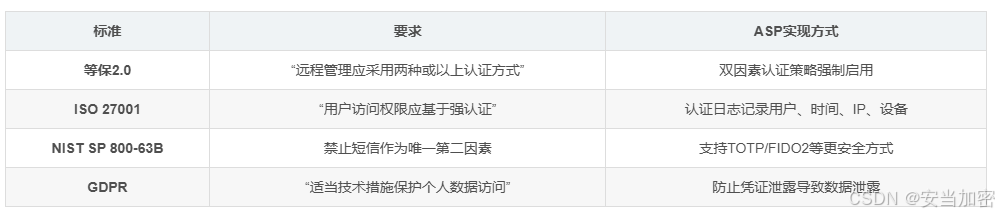

6. 合规性与审计要求

审计日志字段:

- 用户名、认证时间、源IP、VPN设备ID;

- 使用的第二因素类型(TOTP/USB Key);

- 认证结果(成功/失败/锁定);

- 设备指纹(可选)。

7. 某大型制造企业实践:全球员工安全接入

背景

该企业有2万员工,分布于中国、东南亚、欧洲。使用Cisco AnyConnect VPN,原仅支持AD密码认证。需满足:

- 全球员工强制2FA;

- 支持离线场景(工厂无网络);

方案设计

- 部署ASP集群:北京、新加坡双活,对接全球AD;

- 第二因素策略:

- 办公室员工:TOTP(Google Authenticator);

- 工厂员工:预发应急码(因无手机信号);

- IT管理员:国密USB Key;

- VPN集成:

- Cisco ASA配置RADIUS指向ASP;

- 密码字段格式:

password+OTP;

- 自助服务:

- 员工通过Web门户绑定/重置2FA;

- 管理员可查看认证日志。

成果

- 钓鱼攻击拦截率100%(测试期间模拟攻击均失败);

- VPN登录成功率99.8%;

- 一次性通过等保测评。

8. 自研 vs 商用ASP:如何选择?

| 维度 | 自研方案 | 商用ASP平台 |

|---|---|---|

| 开发成本 | 高(需实现RADIUS、OTP、FIDO2等) | 低(开箱即用) |

| 多因素支持 | 有限(通常仅OTP) | 全面(USB Key/FIDO2/生物识别) |

| 合规就绪 | 需自行开发审计模块 | 内置等保/GDPR模板 |

| 运维复杂度 | 高(证书、密钥、高可用) | 低(厂商提供支持) |

| 国密支持 | 需额外集成 | 内置SM2/USB Key支持 |

建议:若企业需快速上线、支持国密、降低长期运维风险,采用专业ASP平台是更稳妥的选择。

安当ASP(Authentication Service Platform)正是面向此类场景的企业级身份认证中间件。其支持RADIUS/LDAP/SAML多协议,兼容主流VPN设备,提供TOTP、短信、FIDO2、国密USB Key等多种2FA方式,并内置等保2.0合规策略模板,已在金融、制造、能源等领域落地。

典型应用:

- 某银行通过安当ASP实现全球分行SSL VPN双因素认证;

- 某车企研发中心强制USB Key登录研发VPN;

- 某省级政务云满足“远程运维双因子”合规要求。

9. 未来演进:从2FA到零信任身份治理

随着零信任架构普及,ASP将不再仅是“认证服务器”,而是身份智能引擎:

- 风险自适应认证(RBA):根据IP、设备、行为动态调整认证强度;

- 与IAM集成:基于角色自动分配2FA策略;

- 无密码化:全面转向FIDO2/生物识别;

- 云原生支持:在K8s中以微服务部署,支持SaaS应用认证。

而这一切的基础,是一个灵活、可扩展、合规的身份认证底座。

10. 结语

远程办公的安全,始于身份。双因素认证不是可选项,而是企业数字防线的“最低配置”。通过ASP身份认证服务器与现有VPN的集成,企业可在不更换基础设施的前提下,快速构建强身份认证能力,既堵住安全漏洞,又保障业务连续性。

真正的安全,不是让用户感到麻烦,而是在无感中建立信任。选择合适的技术路径,让每一次远程登录,都成为一次安全的旅程。

认证不是障碍,而是信任的起点;而起点,必须坚实。