物联网设备安全接入管理系统的设计与核心功能

设计一个物联网设备安全接入管理系统(IoT Secure Onboarding & Access Management System)是构建可信物联网生态的核心环节。该系统需解决设备身份可信、通信安全、权限控制、生命周期管理等关键问题,尤其在面对海量、异构、资源受限、常离线的物联网终端时,挑战尤为突出。

以下从设计目标、核心架构、关键技术、安全策略、合规要求五个维度,系统阐述如何设计一套高可用、可扩展、合规的物联网设备安全接入管理系统。

一、设计目标:解决什么问题?

| 问题 | 系统目标 |

|---|---|

| 设备身份伪造 | 实现唯一、不可克隆的设备身份认证 |

| 通信被窃听/篡改 | 建立端到端加密安全通道 |

| 非法设备接入 | 实施零信任接入控制(Zero Trust) |

| 密钥管理困难 | 提供自动化密钥全生命周期管理 |

| 设备被物理拆解 | 支持安全存储与防提取机制(SE/TEE/白盒) |

| 监管合规缺失 | 满足等保2.0、密评(GB/T 39786)、GDPR、UN R156等要求 |

✅ 终极目标:让合法设备安全接入,让非法设备寸步难行。

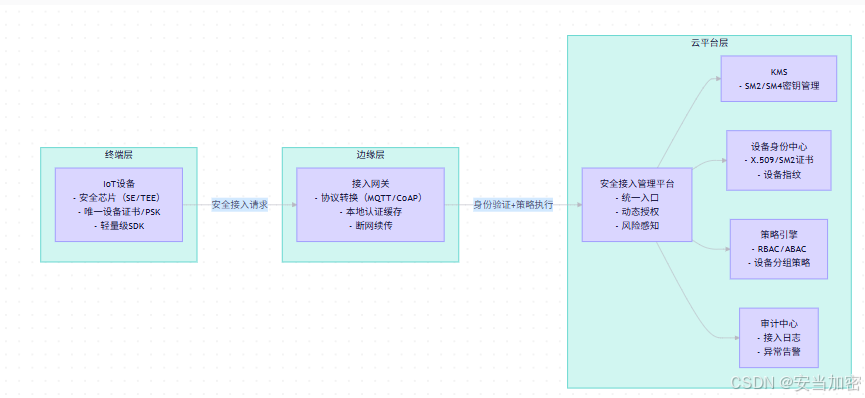

二、整体架构:端-边-云协同模型

三、核心模块详解

1. 设备身份注册与发放(Onboarding)

- 唯一身份标识:

- 方案1:X.509证书(基于ECC或国密SM2);

- 方案2:预共享密钥(PSK) + 设备ID(适用于MCU);

- 方案3:SM9标识密码(免证书,适合海量设备)。

- 安全发放方式:

- 产线烧录(通过HSM注入密钥);

- 安全激活码(用户扫码绑定);

- 零接触注册(Zero-Touch Provisioning, ZTP)。

📌 关键:私钥/PSK 不得通过网络明文传输,必须通过安全通道或物理注入。

2. 安全接入认证(Authentication)

支持多模式认证,按设备能力动态适配:

| 设备类型 | 认证方式 | 协议支持 |

|---|---|---|

| 高性能设备(网关、摄像头) | 双向TLS(mTLS) | TLS 1.2/1.3 |

| 中端设备(智能电表) | DTLS + PSK/证书 | CoAP over DTLS |

| 低功耗设备(传感器) | 轻量级Token + MAC | 自定义协议 + HMAC-SM3 |

- 国密支持:使用 TLCP(国密SSL) 或 GM/T 0024-2014 标准。

3. 动态授权与访问控制(Authorization)

- 基于角色的访问控制(RBAC):

- 角色:

sensor-reader、gateway-admin、ota-updater;

- 角色:

- 基于属性的访问控制(ABAC):

- 策略示例:

IF device.group == "factory-A" AND time < 18:00 THEN allow data.upload;

- 策略示例:

- 设备分组策略:

- 按区域、型号、安全等级分组,批量授权。

✅ 支持最小权限原则,设备仅能访问必要资源。

4. 密钥与证书全生命周期管理

- 自动轮换:证书/密钥到期前自动更新(通过OTA或安全通道);

- 远程吊销:

- 实时吊销列表(CRL/OCSP);

- 边缘缓存吊销状态,支持断网验证;

- 前向安全性:每次会话使用临时密钥(ECDHE/SM2-ECDH)。

5. 安全存储与防提取

- 高安全设备:使用安全芯片(SE)(如NXP SE050、华大电子CIU98);

- 中端设备:使用TEE(如TrustZone);

- 低端设备:采用白盒加密库,将密钥与代码混淆,防内存提取。

6. 审计与风险监控

- 接入日志:记录设备ID、IP、时间、认证结果;

- 异常检测:

- 同一设备多地登录;

- 频繁认证失败;

- 使用已吊销证书;

- 联动响应:自动隔离高风险设备,通知运维。

四、关键技术选型建议

| 功能 | 推荐技术 |

|---|---|

| 身份认证 | X.509 + SM2(国密) / ECC(国际) |

| 通信加密 | TLS 1.3 / DTLS / TLCP(国密SSL) |

| 密钥管理 | 专用IoT KMS(支持SM4/SM9) |

| 边缘代理 | 基于eKuiper或EdgeX Foundry扩展 |

| 设备管理 | LwM2M、OMA DM 或自研轻量协议 |

| 安全存储 | SE > TEE > 白盒加密 |

五、合规与标准对标

| 标准 | 系统需满足的要求 |

|---|---|

| GB/T 39786-2021(密评) | 使用SM2/SM4,密钥由KMS管理,审计日志留存6个月 |

| 等保2.0(第三级) | 设备接入需身份鉴别、访问控制、安全审计 |

| ISO/IEC 27001 | 建立设备接入安全策略与流程 |

| UN R156(SUMS) | 软件更新需验证来源合法性(依赖安全接入) |

| NIST SP 800-213 | IoT设备安全基线(身份、加密、更新) |

📌 特别提示:在中国,政务、电力、交通、车联网等领域必须使用国密算法,否则无法通过验收。

六、国产化落地建议(中国场景)

-

算法国产化:

- 证书:SM2;

- 加密:SM4-GCM;

- 哈希:SM3;

- 标识密码:SM9(适合海量设备)。

-

芯片国产化:

- 安全芯片:华大电子、国民技术、宏思科技;

- MCU:兆易创新、乐鑫ESP32-C(支持国密)。

-

平台国产化:

- 接入平台:华为OceanConnect、阿里云IoT、安当安全接入网关;

- 操作系统:RT-Thread、AliOS Things、OpenHarmony。

七、典型部署场景示例

场景1:智能电网(千万级电表)

- 身份:SM2证书 + 设备指纹;

- 接入:DTLS over CoAP;

- 管理:按台区分组,主站批量授权;

- 安全:电表内置国密SE芯片。

场景2:智能家居(摄像头/门锁)

- 身份:PSK + 用户绑定Token;

- 接入:TLS 1.3 + 动态令牌;

- 安全:白盒加密保护密钥;

- 用户控制:App端授权临时访问。

场景3:工业物联网(工厂内网)

- 身份:X.509证书(内网CA签发);

- 接入:边缘网关本地认证,断网可用;

- 策略:按产线分组,禁止跨区访问。

八、总结:设计原则

一套优秀的物联网设备安全接入管理系统,应遵循:

🔹 身份可信:唯一、防克隆、可审计;

🔹 接入可控:零信任、最小权限、动态授权;

🔹 通信保密:端到端加密,国密优先;

🔹 管理高效:自动化、可扩展、支持亿级终端;

🔹 合规就绪:满足等保、密评、行业监管。