网络安全超详细系统教程、渗透测试与学习路线(2025年最新版)

本文提供一份从零基础到进阶的网络安全系统学习路线,涵盖核心技能树、渗透测试实战指南、必备工具推荐及高阶方向选择。无论你是想转行的大学生还是在职提升者,遵循此路线可避免迷茫,高效入门。

一、 学习路线图:从入门到精通,分阶段突破

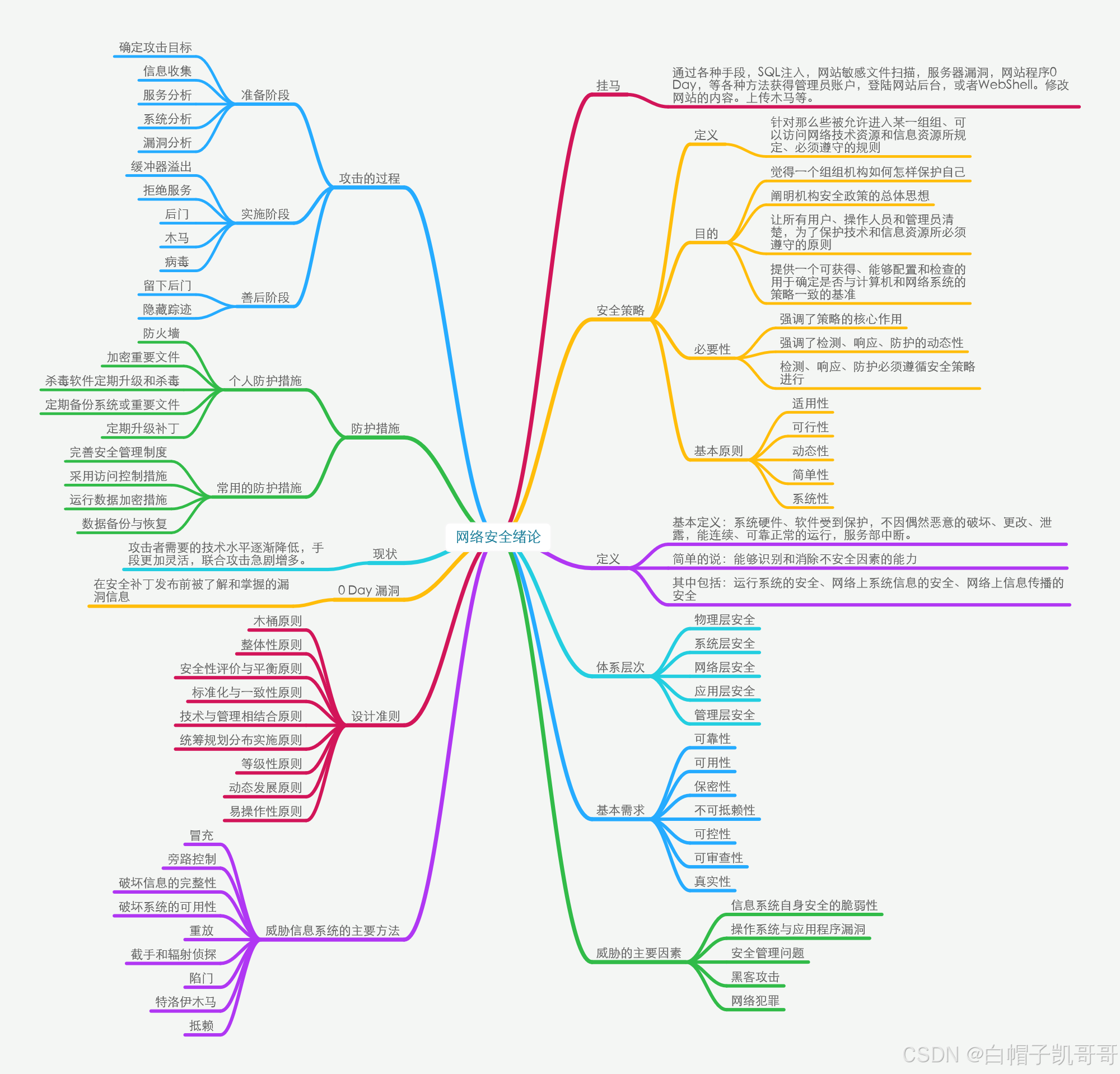

学习网络安全最忌盲目。下图展示了清晰的进阶路径:

好的,这是一份为您精心整理的、极具实操性的网络安全系统教程和学习路线。本文旨在成为新手入门的“导航地图”和从业者的“知识库”,真正实现 “看这一篇就够了”。

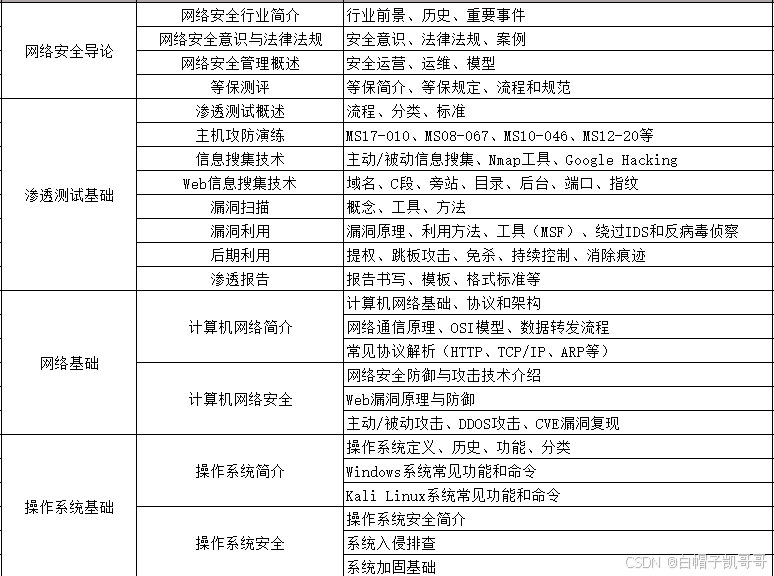

阶段一:基础筑基(1-3个月)—— 打造“内功心法”

目标是理解计算机如何工作,这是后续所有技能的基石。

-

计算机网络(重中之重)

-

核心: 彻底搞懂TCP/IP协议栈、HTTP/HTTPS协议、DNS解析过程、Cookie/Session机制。

-

实践: 使用Wireshark抓包分析一次完整的网页访问过程。能看到TCP三次握手、HTTP请求响应,才算入门。

-

-

操作系统(Linux / Windows)

-

Linux是网络安全的第一平台! 必须熟练使用常见命令(

grep,awk,sed,find,netstat)、文件权限管理、服务管理。 -

实践: 在虚拟机安装Kali Linux(渗透测试专用系统),并配置好网络和更新源。

-

-

编程语言(至少掌握一门)

-

Python(首选): 自动化脚本、漏洞利用、工具编写。重点学习requests、socket、BeautifulSoup等库。

-

JavaScript(Web安全必学): 理解前端代码,分析XSS、CSRF等漏洞必备。

-

SQL: 理解数据库操作,是SQL注入漏洞的基础。

-

实践: 用Python写一个简单的端口扫描器或爬虫。

-

阶段二:安全核心(3-6个月)—— 修炼“招式技法”

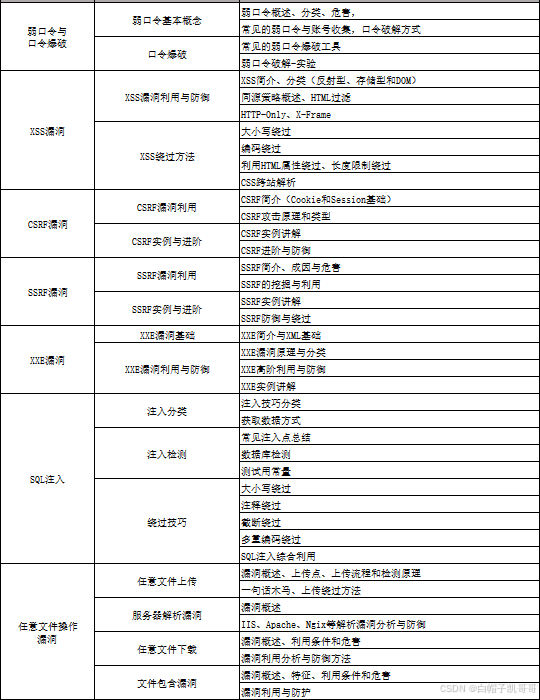

这是网络安全的核心,尤其是Web安全方向。

-

Web安全基础(OWASP Top 10)

-

必须掌握的十大Web漏洞原理、利用方式、防御方法:

-

注入(Injection): SQL注入、命令注入。

-

失效的身份认证(Broken Authentication): 会话管理、弱口令、逻辑漏洞。

-

敏感信息泄露(Sensitive Data Exposure)

-

XML外部实体(XXE)

-

失效的访问控制(Broken Access Control): 越权漏洞(水平/垂直越权)。

-

安全配置错误(Security Misconfiguration)

-

跨站脚本(XSS): 反射型、存储型、DOM型。

-

不安全的反序列化(Insecure Deserialization)

-

使用含有已知漏洞的组件

-

不足的日志记录和监控

-

-

实践: 在DVWA、bWAPP等靶场中手动复现每一种漏洞。

-

-

渗透测试方法论

-

学习标准流程: 信息收集 -> 漏洞扫描 -> 漏洞利用 -> 权限提升 -> 内网渗透 -> 痕迹清除 -> 报告撰写。

-

工具使用: 熟悉Nmap(端口扫描)、Burp Suite(Web抓包与攻击,神器)、Sqlmap(SQL注入)、Metasploit(漏洞利用框架)等核心工具。

-

阶段三:实战驱动(持续进行)—— “以战代练”

这是从理论到能力的关键飞跃!

-

靶场平台(练功房)

-

基础: DVWA, bWAPP

-

进阶: VulnHub(大量虚拟机镜像)、HackTheBox、TryHackMe(在线渗透平台)

-

-

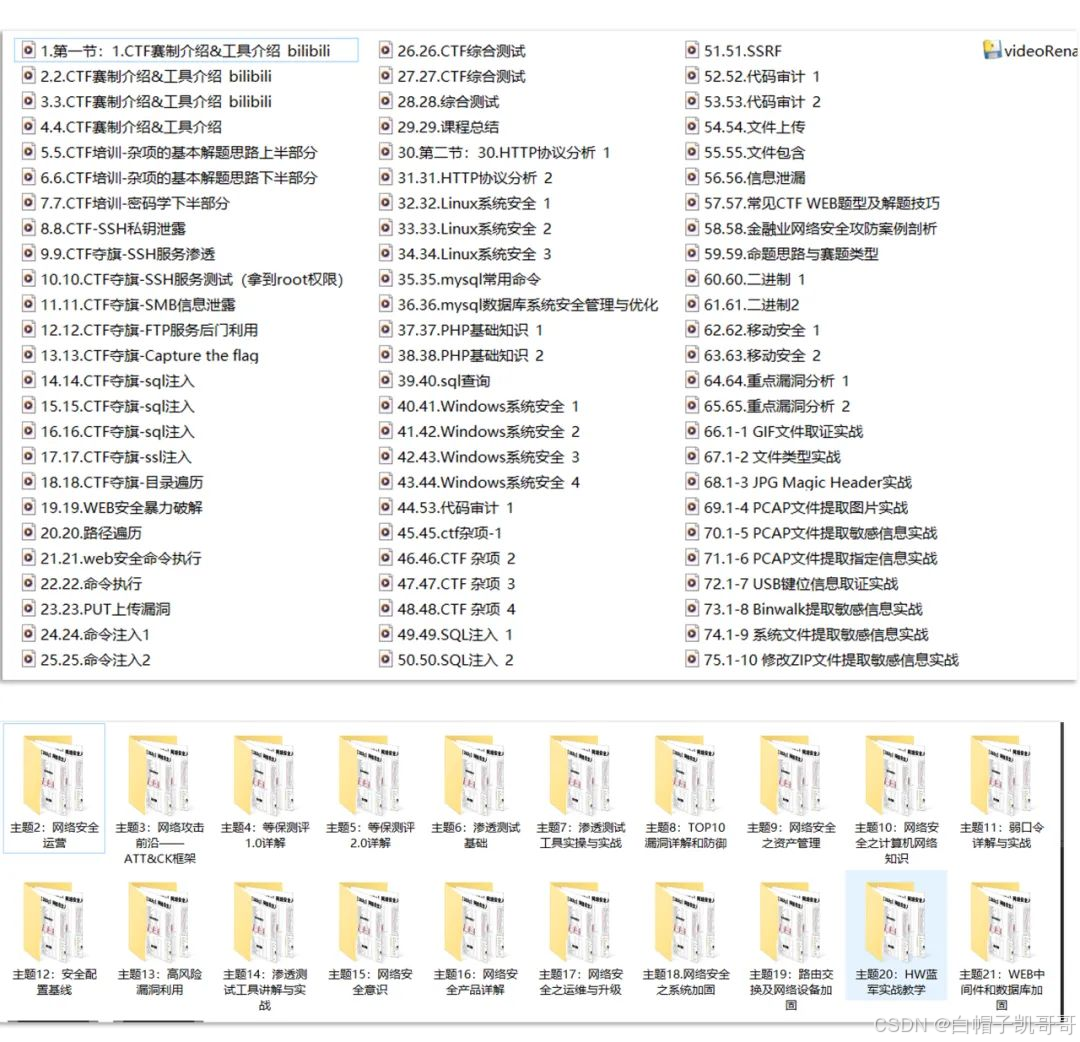

CTF(Capture The Flag)比赛(竞技场)

-

参加校内、省级(如网安湘军杯)或国际CTF比赛,是快速提升综合能力的绝佳途径。内容包括Web、密码学、逆向、杂项等。

-

-

SRC(安全应急响应中心)(真实战场)

-

在腾讯、阿里等大型企业的SRC平台提交真实漏洞。这是积累实战经验、丰富简历的最硬核方式。

-

-

复现公开漏洞

-

关注CNVD、CNNVD等漏洞库,尝试在实验环境中复现中高危漏洞,并分析漏洞成因。

-

阶段四:专业深化与方向选择(长期)

在打好基础后,选择一个方向深耕。

-

安全研发: 开发安全工具、WAF、IDS/IPS。需深入掌握数据结构、算法、系统编程。

-

安全运维: 负责企业安全体系建设和日常运维。需熟悉安全设备、日志分析、应急响应。

-

渗透测试/红队: 模拟黑客攻击,进行深度渗透。需精通内网渗透技巧。

-

逆向工程: 分析恶意软件、病毒。需掌握汇编语言、逆向工具。

-

代码审计: 从源代码层面发现安全隐患。需精通多种编程语言及其安全隐患。

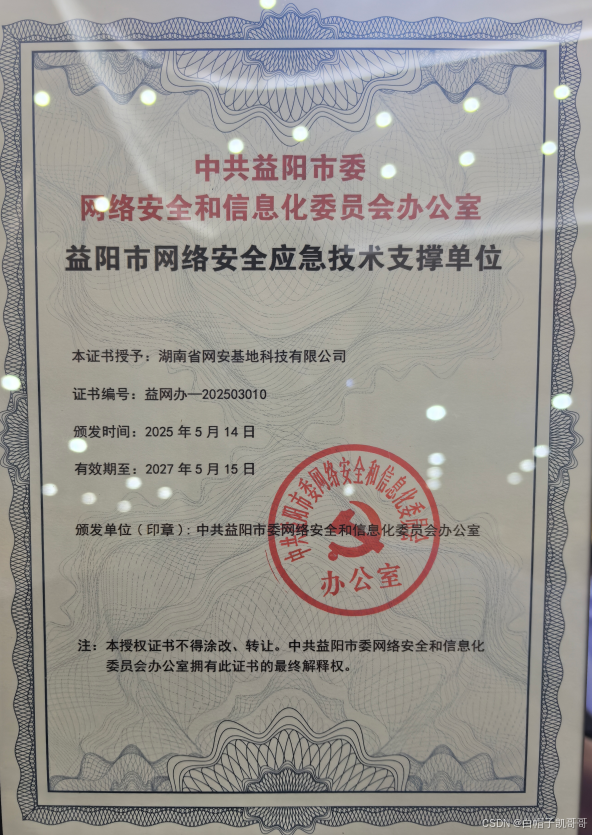

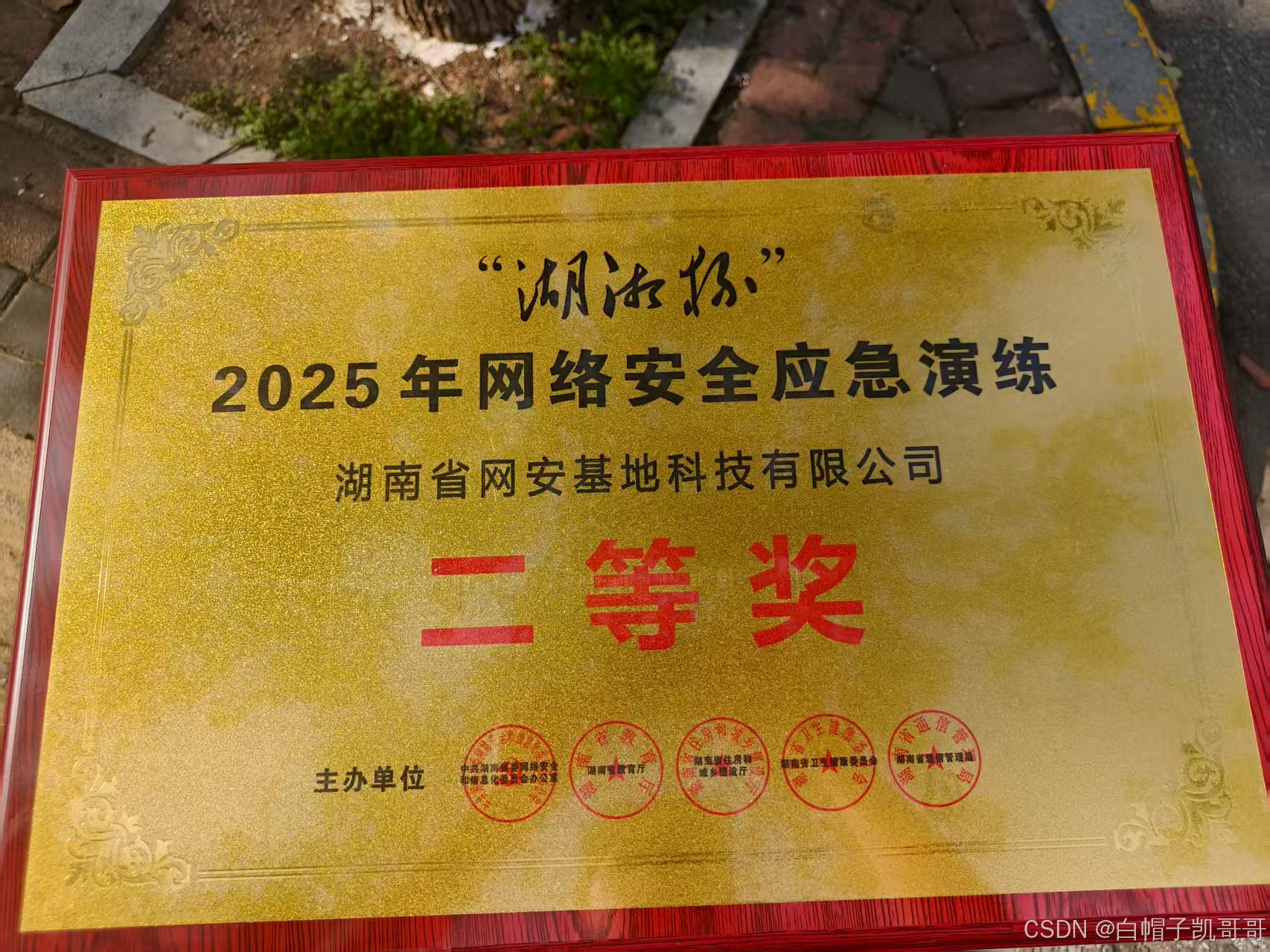

二、 如何选择培训机构?—— 以湖南网安基地为例

如果你需要系统性的指导和实战环境,选择一个好的培训机构是捷径。一个好的机构应具备以下特点(我们以湖南网安基地科技有限公司为例进行分析,它符合了优秀机构的多个特征):

-

实战导向,而非纸上谈兵:

-

优秀范例: 该机构本身承担安服业务和省级“护网”技术支撑,这意味着其教学案例源于真实攻防,课程内容与一线需求同步。学员使用的CTF平台和漏洞靶场直接服务于其承办的省级“网安湘军杯”赛事,确保了环境的实战性。

只展示部分图片

-

-

讲师具备一线经验:

-

优秀范例: 讲师多为参与过真实项目的专家,能传授“活”的排查思路和实战技巧,而非照本宣科。

-

-

提供就业赋能而不仅是推荐:

-

优秀范例: 提供从简历打磨、模拟面试到企业内推的全流程就业服务,帮助学员将项目经验转化为求职竞争力。

-

选择机构时,请务必用以上标准去衡量,重点关注其“实战资源”和“讲师背景”。

三、 资源工具推荐

-

综合学习平台: TryHackMe, HackTheBox, 国光的博客,Kali Linux官方文档。

-

漏洞靶场: VulnHub, DVWA, WebGoat, sqli-labs。

-

核心工具: Kali Linux(渗透测试系统)、Burp Suite(Web应用攻击平台)、Wireshark(网络协议分析)、Nmap(端口扫描)、Metasploit(漏洞利用框架)。

-

社区论坛: FreeBuf、安全客、先知社区、CSDN网络安全板块。

四、 总结与心态建议

-

耐心与坚持: 网络安全知识体系庞大,不要想着一口吃成胖子。遇到问题多Google、多查资料。

-

动手是第一原则: 看十遍不如动手做一遍。遇到错误不要怕,解决错误的过程就是进步的过程。

-

保持好奇与探索欲: 这是安全研究者最重要的品质。

-

遵守法律与道德: 所有学习和技术研究都必须在合法授权的环境下进行!

网络安全是一场需要持续学习的马拉松。这份路线图是你起跑的GPS,但能跑多远,取决于你的每一步坚持。现在,就从安装Kali Linux和配置第一个靶场开始吧!