安全渗透靶场环境搭建

安全渗透靶场环境搭建

- 一.DVWA环境搭建

- 简介

- 下载地址

- 部署步骤

- 二.Sql-Lab靶场环境搭建

- 简介

- 下载地址

- 部署步骤

- 三.Upload-Labs靶场环境搭建

- 简介

- 部署步骤

- 四.pikachu靶场环境搭建

- 简介

- 下载地址

- 部署步骤

- 五.Vulhub 靶场环境搭建

- 简介

- 下载地址

- 部署步骤

- 示例

- Docker 常用命令

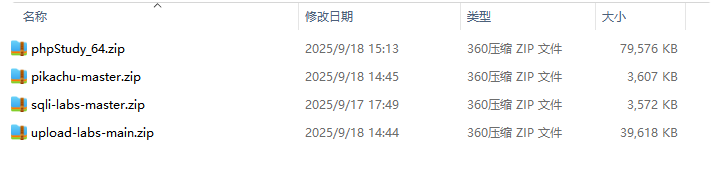

- 靶场环境下载地址

一.DVWA环境搭建

简介

DVWA是最常见的基于PHP+MySQL的web安全入门级漏洞靶场环境

下载地址

https://github.com/digininja/DVWA

部署步骤

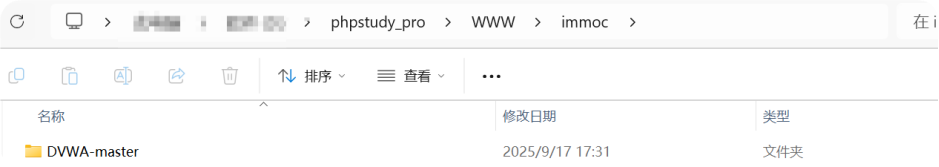

1.下载完后解压到phpstudy www/immoc目录下如下图

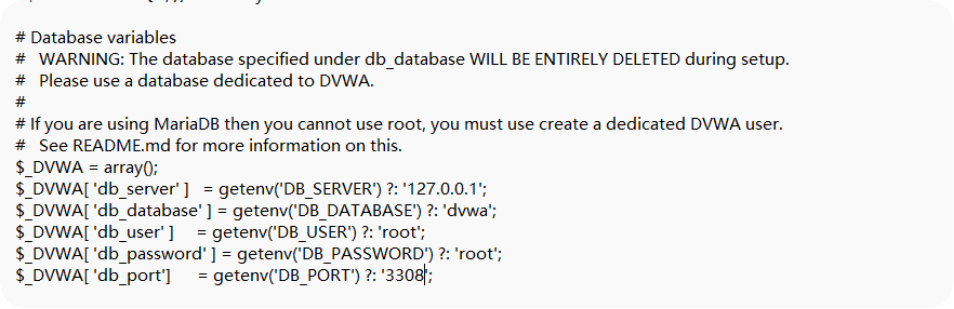

2.修改config目录中config.inc.php.dist文件名为config.inc.php,并修改其中的MySQL账号密码,改为和phpstudy 中一样的用户名,密码和端口号

提示:phpstudy mysql启动失败大概率是因为端口被占用

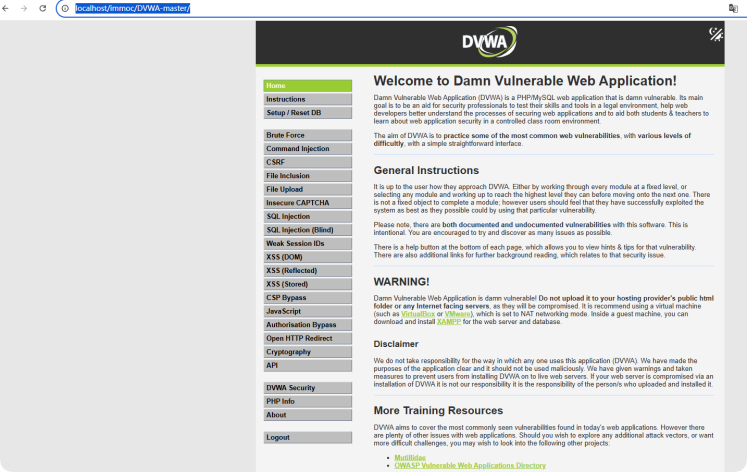

3.浏览器访问http://localhost/immoc/DVWA-master/

默认的用户名和密码为 admin/password

注意:此靶场环境和其他靶场环境共用端口会出问题

二.Sql-Lab靶场环境搭建

简介

Sqli-Labs 是一个基于PHP+MySQL的SQL注入靶场环境

下载地址

https://github.com/Audi-1/sqli-labs

部署步骤

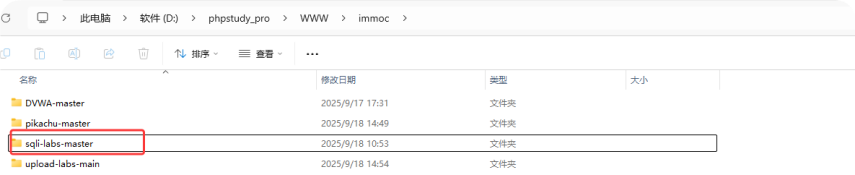

1.下载完后解压到phpstudy www/immoc目录下如下图

注意:不要解压成immoc/sqli-labs-master/sqli-labs-master 只能有一层,否则访问会报错

2 修改sql-connections目录中db-creds.inc文件的数据库账

号密码

3.浏览器访问http://localhost/immoc/sqli-labs-master/

注意:windows 解除80 端口被占用的问题可以在cmd中执行net stop http 命令

三.Upload-Labs靶场环境搭建

简介

Upload-Labs是一个基于PHP的文件上传漏洞靶场环境

部署步骤

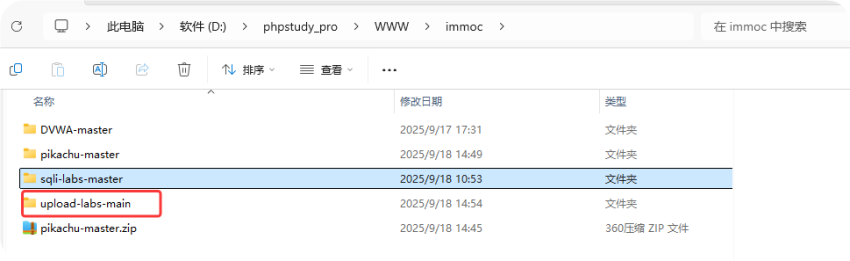

1.下载完后解压到phpstudy www/immoc目录下如下图

2.不需要修改任何东西直接浏览器访问http://localhost/immoc/upload-labs-main

四.pikachu靶场环境搭建

简介

Pikachu是一款常见的基于PHP的Web安全漏洞靶场环境

下载地址

https://github.com/admin360bug/upload-labs

部署步骤

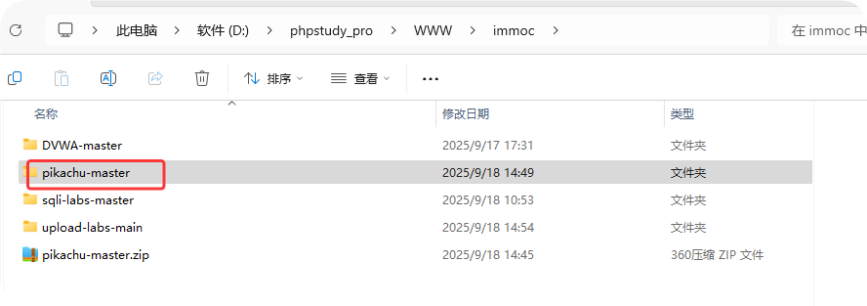

1.下载完后解压到phpstudy www/immoc目录下如下图

2.修改inc文件夹config.inc.php 文件中数据库的信息

3.浏览器访问http://localhost/immoc/pikachu-master

五.Vulhub 靶场环境搭建

简介

Vulhub是.个基于docker和docker-compose的漏洞环境

集合

下载地址

https://github.com/vulhub/vulhub

前提需要安装好ubuntu系统

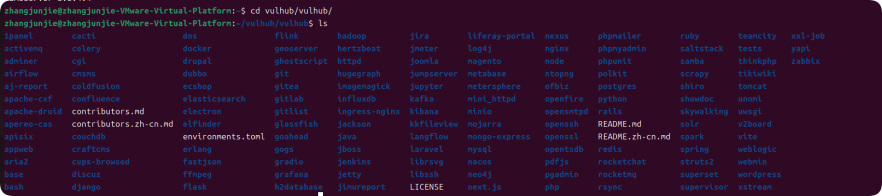

部署步骤

- 在Ubuntu系统创建存放vulhub代码的文件夹

- 进入上面创建好的文件夹执行 git clone https://github.com/vulhub/vulhub

- 进入vulhub 目录对应的漏洞环境执行docker-compose up -d命令

示例

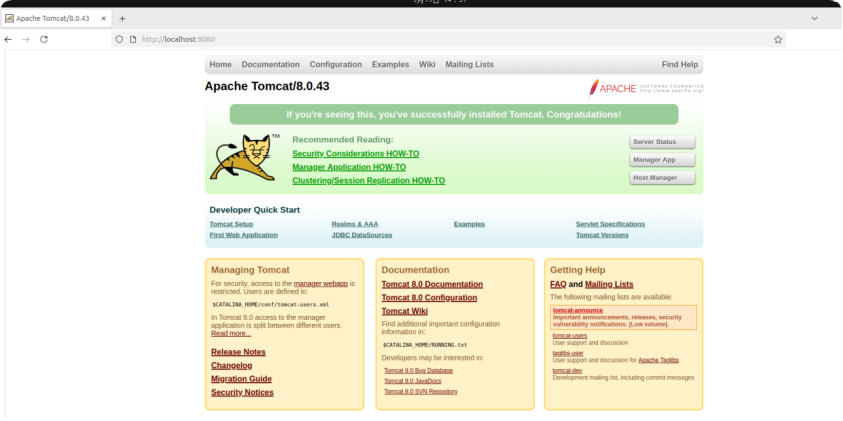

以tomcat8漏洞为例

-

进入tomcat 目录

-

执行docker-compose up -d

-

执行完执行docker -ps 查看下进程运行的状态

-

执行完后用浏览器访问localhost:8080

执行docker-compose up -d报错处理步骤参考博文:

https://blog.csdn.net/weixin_37689012/article/details/151863727?spms=1001.2014.3001.5501

Docker 常用命令

- 查看进程:docker ps

- 停止服务 docker stop CONTAINER ID

- 查看已经停止的镜像 docker ps -a

- 删除容器 docker rm 容器名称

- 查看拉取的镜像 docker images

- 删除镜像 docker rmi 镜像id

靶场环境下载地址

https://pan.baidu.com/s/1p8DYaUv5AzwE8yVo9rj_eg 提取码: +wei 13011192573