整数转字符串 itoa_s () 安全指南

在 C/C++ 开发中,“内存安全” 是企业级应用、金融系统及嵌入式设备的核心诉求 —— 而传统itoa()函数因缺乏缓冲区溢出检查,常成为内存漏洞的温床。itoa_s()作为itoa()的安全增强版,通过强制参数校验、缓冲区边界检查与明确错误反馈,解决了前者的安全隐患,成为 Windows 平台及遵循 C11 安全标准项目的首选工具。

目录

一、函数简介

二、函数原型

三、函数实现

四、使用场景:哪些场景必须用 itoa_s ()?

五、注意事项

六、示例代码:3 个实战场景的完整实现

七、深度对比:itoa_s () vs itoa (),该如何选择?

一、函数简介

itoa_s()(全称为 Integer to ASCII Safe)是带安全检查的整数转字符串函数,最早由微软作为itoa()的替代方案在 MSVC 中推出,后被 C11 标准纳入 “可选安全库”(Annex K),核心目标是解决itoa()的两大致命问题:缓冲区溢出与参数非法无反馈。

1. 核心安全特性

| 安全特性 | 具体说明 |

| 缓冲区溢出检查 | 强制传入缓冲区大小size,转换前计算所需长度,若超出size则返回错误 |

| 全参数合法性校验 | 检查buf是否为 NULL、base是否在 2~36 之间、size是否大于 0,非法则报错 |

| 明确错误码返回 | 不再返回缓冲区指针,而是返回整数错误码(如 0 表示成功,非 0 表示具体错误) |

| 强制添加字符串结束符 | 无论转换是否成功(仅参数合法时),均确保buf[0]或目标位置有\0,避免野字符串 |

2. 解决的实际问题(对比 itoa)

- itoa 的隐患:若传入char buf[5],转换12345(需 6 个字符:5 位数字 +\0),会导致缓冲区溢出,覆盖相邻内存,引发程序崩溃或安全漏洞;

- itoa_s 的应对:转换前计算所需长度(如12345需 6 字节),若size=5,则返回ERANGE(范围错误),不修改缓冲区,避免溢出。

二、函数原型

itoa_s()虽被 C11 Annex K 标准化,但不同编译器的实现仍有差异(尤其是参数顺序与错误码定义),使用前需精准适配平台。

1. 主流编译器原型对比

| 编译器 / 标准 | 函数原型(完整声明) | 核心差异说明 |

| MSVC(Windows) | errno_t _itoa_s(int value, char* buffer, size_t sizeInCharacters, int radix); | 前缀为_(微软惯例),sizeInCharacters为缓冲区总字节数,返回errno_t错误码 |

| MinGW(Windows) | errno_t itoa_s(int value, char* buffer, size_t bufsz, int base); | 无前缀,bufsz即缓冲区大小,错误码兼容 MSVC |

| C11 Annex K(标准) | errno_t itoa_s(int value, char * restrict s, size_t n, int base); | restrict修饰s(确保无别名),n为缓冲区大小,错误码遵循 C11 标准 |

| GCC(Linux) | 无内置itoa_s(),需手动实现或使用snprintf_s()(C11 安全版格式化函数) | Linux 平台更推荐snprintf_s,itoa_s需依赖第三方安全库 |

2. 关键参数深度解析

| 参数名 | 类型 | 作用与约束 |

| value(或num) | int | 待转换的整数(支持正负,如-9876、54321),部分实现支持long(ltoa_s) |

| buffer(或s) | char* | 存储结果的缓冲区,必须非 NULL(否则返回EINVAL) |

| sizeInCharacters(或n) | size_t | 缓冲区总字节数(含符号位和\0),必须≥转换所需最小长度(否则返回ERANGE) |

| radix(或base) | int | 目标进制(必须在 2~36 之间,否则返回EINVAL),超过 10 进制用 a-z 表示 10~35 |

| 返回值(errno_t) | int | 0 = 成功;非 0 = 错误码(如EINVAL= 参数无效,ERANGE= 缓冲区不足) |

3. 错误码说明(以 MSVC 为例)

| 错误码 | 含义 | 触发场景示例 |

| 0 | 转换成功 | _itoa_s(123, buf, 5, 10)(buf需 4 字节:123+\0,size=5足够) |

| EINVAL | 参数无效 | buffer=NULL、base=1或base=37、size=0 |

| ERANGE | 缓冲区不足(转换所需长度>size) | 转换-2147483648(需 12 字节:-+10 位数字 +\0),size=11 |

| EILSEQ | 非法字符(极少触发,仅当进制转换产生无效 ASCII 时) | 理论上不存在(base在 2~36 时仅产生 0-9、a-z) |

三、函数实现

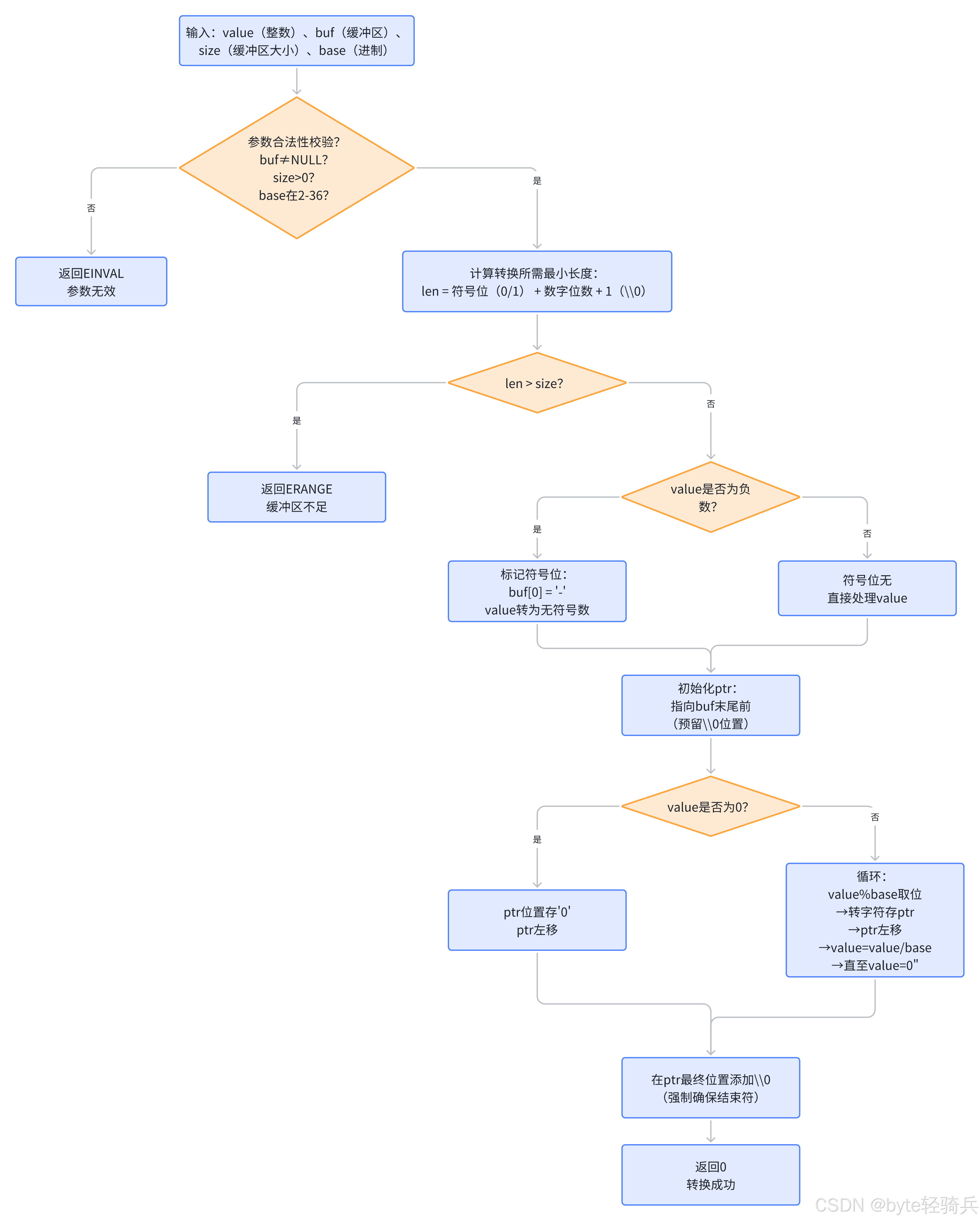

itoa_s()的实现逻辑在itoa基础上,新增了三层安全防护:参数合法性校验、缓冲区大小预检查、错误码反馈。以下是符合 C11 安全标准的伪代码实现与流程解析。

1. 实现流程图

2. 伪代码实现(符合 C11 安全标准)

FUNCTION itoa_s(value, buf, size, base) : errno_t// 第一层防护:参数合法性校验IF buf == NULL OR size == 0 OR base < 2 OR base > 36:RETURN EINVAL // 参数无效// 初始化变量:计算所需长度、处理负数is_negative = FALSErequired_len = 1 // 至少需要1字节存\0unsigned_value = (unsigned int)value// 处理负数:增加符号位长度,转为无符号数避免溢出IF value < 0:is_negative = TRUErequired_len = required_len + 1 // 符号位占1字节unsigned_value = (unsigned int)(-value) // 安全处理-2^31// 计算数字位数(不含符号位和\0)temp_value = unsigned_valueIF temp_value == 0:required_len = required_len + 1 // 0需1位数字ELSE:WHILE temp_value > 0:required_len = required_len + 1temp_value = temp_value / base// 第二层防护:缓冲区大小检查IF required_len > size:buf[0] = '\0' // 强制置空,避免野字符串RETURN ERANGE // 缓冲区不足// 第三层防护:安全转换(从低位到高位存位)ptr = buf + required_len - 1 // 指向\0位置*ptr = '\0' // 先存结束符,确保安全// 处理0(避免循环不执行)IF unsigned_value == 0:ptr = ptr - 1*ptr = '0'ELSE:// 循环取模存位WHILE unsigned_value > 0:remainder = unsigned_value % base// 余数转字符(0-9→'0'-'9',10-35→'a'-'z')IF remainder < 10:*(--ptr) = '0' + remainderELSE:*(--ptr) = 'a' + (remainder - 10)unsigned_value = unsigned_value / base// 添加符号位(若有)IF is_negative:*(--ptr) = '-'// 转换成功RETURN 03. 核心安全实现细节

- 参数校验优先:所有转换逻辑前先检查buf非空、size有效、base合法,避免无效参数导致的内存访问错误;

- 缓冲区预计算:通过required_len计算转换所需的最小字节数(符号位 + 数字位 +\0),若超过size直接返回错误,从源头杜绝溢出;

- 强制结束符:无论转换是否开始,只要参数合法,均确保buf中有\0(如size不足时置buf[0]='\0'),避免产生无结束符的 “野字符串”;

- 负数安全处理:用unsigned int存储负数的绝对值,避免-2^31取反溢出(32 位系统中-(-2147483648)会溢出,转为无符号数后可安全处理)。

四、使用场景:哪些场景必须用 itoa_s ()?

itoa_s()的 “安全属性” 决定了其在对内存安全要求极高的场景中不可替代,以下是其核心应用场景:

1. Windows 平台企业级开发

- 场景说明:MSVC 编译器将_itoa_s作为推荐的整数转字符串函数,Windows 桌面应用(如 Office 插件、浏览器插件)、服务端程序(如 IIS 模块)需遵循微软安全规范,禁止使用无安全检查的itoa;

- 实例:开发 Windows 金融客户端时,将用户账户余额(如123456)转为字符串显示,需用_itoa_s确保缓冲区不溢出,避免因内存漏洞导致账户信息泄露。

2. 需遵循 C11 安全标准的项目

- 场景说明:医疗设备、航空航天软件等需符合行业安全标准(如 ISO 26262、IEC 61508),这些标准强制要求使用 C11 Annex K 安全函数,itoa_s是整数转字符串的唯一选择;

- 实例:嵌入式医疗监护仪将心率值(如88)转为字符串显示在 LCD 上,用itoa_s检查缓冲区大小,避免溢出导致设备死机。

3. 处理不可信输入的场景

- 场景说明:当转换的整数来自用户输入(如表单提交的 ID、网络传输的数值)时,itoa无法应对输入超出预期长度的情况,itoa_s的缓冲区检查可防止恶意输入引发的溢出攻击;

- 实例:Web 服务器接收客户端发送的用户 ID(如999999999),用itoa_s转换为字符串存入日志,若 ID 长度超出缓冲区,直接返回错误并记录异常,避免缓冲区溢出漏洞被利用。

4. 多线程共享缓冲区的场景

- 场景说明:itoa_s的参数校验和错误反馈机制,可减少多线程共享缓冲区时的异常(如某线程传入 NULL 缓冲区,itoa_s直接返回错误,不影响其他线程);

- 实例:多线程日志系统中,多个线程同时将整数 ID 转为字符串写入共享缓冲区,itoa_s先检查缓冲区是否可用、大小是否足够,避免因单个线程的非法参数导致整个日志系统崩溃。

五、注意事项

itoa_s()虽安全,但因平台差异和参数约束,使用时仍需注意以下要点,否则可能引发新的问题:

1. 必须检查返回值(不可忽略错误码)

错误示例:

char buf[10];

_itoa_s(12345, buf, 10, 10); // 忽略返回值,若buf大小不足则无感知正确做法:

char buf[10];

errno_t err = _itoa_s(12345, buf, 10, 10);

if (err != 0) {if (err == EINVAL) {printf("错误:参数无效(如base非法)\n");} else if (err == ERANGE) {printf("错误:缓冲区不足\n");}// 错误处理:如终止程序或使用默认值

}原因:itoa_s不返回缓冲区指针,仅通过错误码告知结果,忽略返回值会导致未察觉的转换失败(如缓冲区不足时buf可能被置空)。

2. 缓冲区大小需包含 “结束符 + 符号位”

错误示例:转换-2147483648(需 12 字节:-+10 位数字 +\0),用char buf[11],size=11,导致required_len=12>11,返回ERANGE;

正确做法:

- 十进制转换:缓冲区最小长度 = 12(适配-2^31~2^31-1:1 符号位 + 10 数字位 + 1 结束符);

- 二进制转换:缓冲区最小长度 = 34(32 位 + 1 符号位 + 1 结束符);

- 通用公式:size ≥ 符号位(0或1) + log_base(value) + 2(+2 为数字位上限和结束符)。

3. 平台差异导致的函数名与参数顺序不同

问题场景:在 MSVC 中使用_itoa_s(参数顺序:value, buf, size, base),但在 MinGW 的安全版中可能是itoa_s(参数顺序相同),而 GCC 无内置itoa_s;

解决方法:

#ifdef _MSC_VER // 判断是否为MSVC编译器

#define SAFE_ITOA _itoa_s

#else // 其他编译器(如MinGW)

#define SAFE_ITOA itoa_s

#endifchar buf[12];

errno_t err = SAFE_ITOA(-2147483648, buf, sizeof(buf), 10);4. 处理long/long long类型需用对应安全函数

问题:itoa_s仅处理int类型,转换long(如9223372036854775807)需用ltoa_s,转换long long需用lltoa_s;

正确示例:

long long num = 9223372036854775807LL;

char buf[20]; // 足够存储-9223372036854775808(1符号位+19数字位+1结束符)

errno_t err = _lltoa_s(num, buf, sizeof(buf), 10); // MSVC中用_lltoa_s5. 避免缓冲区 “恰好等于” 所需长度(留冗余)

问题:若required_len=12,size=12,虽能转换成功,但后续若修改代码增加字符(如添加单位),会导致缓冲区不足;

建议:缓冲区大小预留 1~2 字节冗余,如required_len=12时,设size=14,避免后续维护时的溢出风险。

六、示例代码:3 个实战场景的完整实现

以下示例代码基于 MSVC 编译器(使用_itoa_s),涵盖嵌入式显示、日志记录、用户输入处理三大场景,可直接复制运行。

示例 1:嵌入式 Windows CE 设备的 LCD 温度显示

#include <stdio.h>

#include <stdlib.h> // 包含_itoa_s声明

#include "lcd_wince.h" // Windows CE LCD驱动库// 安全转换温度值到字符串(支持正负温度)

int safe_temp_to_str(int32_t temp, char* buf, size_t buf_size) {errno_t err = _itoa_s(temp, buf, buf_size, 10);if (err != 0) {lcd_show_string(0, 0, "温度转换错误"); // LCD显示错误return -1;}// 拼接温度单位(需确保buf有足够空间)size_t str_len = strlen(buf);if (str_len + 2 > buf_size) { // "+2"为"℃"和\0lcd_show_string(0, 0, "缓冲区不足");return -1;}strcat_s(buf, buf_size, "℃"); // 安全拼接(用strcat_s而非strcat)return 0;

}int main() {char temp_buf[15]; // 预留足够空间:-99.9℃(字符数少,整数转换更足够)lcd_init(); // 初始化LCDwhile (1) {int32_t temp = sensor_read_temp(); // 读取温度(如25、-10)if (safe_temp_to_str(temp, temp_buf, sizeof(temp_buf)) == 0) {lcd_show_string(0, 1, "当前温度:");lcd_show_string(8, 1, temp_buf); // LCD第2行显示温度}Sleep(1000); // 1秒刷新一次}return 0;

}示例 2:Windows 服务端安全日志记录(用户 ID 转换)

#include <stdio.h>

#include <stdlib.h>

#include <pthread.h>// 线程安全的用户ID转换(多线程共享日志文件)

void log_user_id(int32_t user_id, FILE* log_fp) {char id_buf[20];errno_t err = _itoa_s(user_id, id_buf, sizeof(id_buf), 10);if (err != 0) {// 记录错误日志,不终止线程fprintf(log_fp, "[错误] 用户ID转换失败,错误码:%d\n", err);fflush(log_fp);return;}// 安全写入日志(加互斥锁避免多线程写冲突)static pthread_mutex_t log_mutex = PTHREAD_MUTEX_INITIALIZER;pthread_mutex_lock(&log_mutex);fprintf(log_fp, "[日志] 用户登录,ID:%s\n", id_buf);fflush(log_fp);pthread_mutex_unlock(&log_mutex);

}// 模拟多线程日志写入

void* thread_log(void* arg) {int32_t user_id = *(int32_t*)arg;FILE* log_fp = fopen("user_log.txt", "a");if (log_fp == NULL) {printf("日志文件打开失败\n");return NULL;}log_user_id(user_id, log_fp);fclose(log_fp);return NULL;

}int main() {int32_t user_ids[] = {1001, 1002, 999999999, -1}; // 包含异常ID(-1)pthread_t threads[4];// 创建4个线程同时记录日志for (int i = 0; i < 4; i++) {pthread_create(&threads[i], NULL, thread_log, &user_ids[i]);}for (int i = 0; i < 4; i++) {pthread_join(threads[i], NULL);}return 0;

}示例 3:处理用户输入的整数转换(避免恶意输入)

#include <stdio.h>

#include <stdlib.h>

#include <string.h>// 安全转换用户输入的字符串为整数,再转为目标进制字符串

int safe_convert_user_input(const char* input_str, char* output_buf, size_t output_size, int target_base) {// 1. 先将用户输入的字符串转为整数(用安全函数strtol_s)long input_num;char* end_ptr;errno_t err = strtol_s(input_str, &end_ptr, 10, &input_num); // 10进制输入if (err != 0 || *end_ptr != '\0') { // 转换失败或输入有非数字字符printf("错误:输入不是合法整数(如包含字母)\n");return -1;}// 2. 用itoa_s将整数转为目标进制字符串err = _itoa_s((int)input_num, output_buf, output_size, target_base);if (err != 0) {printf("错误:转换失败,错误码:%d\n", err);return -1;}return 0;

}int main() {char input[50];char output[34]; // 足够存储32位二进制+符号位+结束符printf("请输入一个整数:");fgets(input, sizeof(input), stdin);input[strcspn(input, "\n")] = '\0'; // 去除换行符// 转换为二进制字符串if (safe_convert_user_input(input, output, sizeof(output), 2) == 0) {printf("二进制结果:%s\n", output);}// 转换为十六进制字符串if (safe_convert_user_input(input, output, sizeof(output), 16) == 0) {printf("十六进制结果:%s\n", output);}return 0;

}七、深度对比:itoa_s () vs itoa (),该如何选择?

itoa_s与itoa的核心差异在于 “安全” 与 “效率” 的权衡,以下从 7 个维度展开对比,帮助你根据场景选择:

| 对比维度 | itoa_s() | itoa() |

| 标准性 | C11 Annex K 可选标准,微软扩展(主流支持) | 非标准,仅编译器扩展(如 MSVC、MinGW) |

| 安全性 | 高(参数校验、缓冲区溢出检查、强制结束符) | 低(无任何安全检查,易溢出、野字符串) |

| 参数要求 | 需传入缓冲区大小size,参数更多 | 无需size,仅需num、buf、base |

| 返回值 | 返回errno_t错误码(0 = 成功,非 0 = 错误) | 返回缓冲区指针(失败返回 NULL,难判断原因) |

| 跨平台性 | 中等(Windows 平台友好,Linux 需第三方库) | 低(GCC 无内置,不同编译器差异大) |

| 效率 | 略低(安全检查增加少量开销) | 略高(无安全检查,直接转换) |

| 错误处理 | 精细化(区分参数无效、缓冲区不足等错误) | 粗糙(仅返回 NULL,无法定位错误原因) |

选择建议:

1. 优先选 itoa_s () 的场景:

- Windows 平台开发、需遵循 C11 安全标准、处理不可信输入、企业级 / 安全敏感项目;

2. 可选 itoa () 的场景:

- 嵌入式非安全场景(如裸机开发,无内存溢出风险)、性能极致优化场景(如高频转换且输入可控)、Linux GCC 环境(无 itoa_s 时,需自定义安全实现);

3. 折中方案:

#ifdef _WIN32

#define INT_TO_STR _itoa_s

#else

#define INT_TO_STR(num, buf, size, base) snprintf_s(buf, size, size-1, (base==10)?"%d":(base==16)?"%x":(base==8)?"%o":"%d", num)

#endif- 若需跨平台且兼顾安全与效率,可封装通用函数:Windows 用itoa_s,Linux 用snprintf_s(C11 安全版格式化函数),示例:

八、经典面试题

面试题 1:itoa_s () 通过哪些机制实现比 itoa () 更高的安全性?

答案:

itoa_s () 通过三层核心机制实现安全,解决了 itoa () 的致命隐患:

- 参数合法性全校验:转换前强制检查buf非空、size>0、base在 2~36 之间,非法参数直接返回EINVAL,避免无效指针访问或非法进制导致的异常;

- 缓冲区溢出预检查:计算转换所需最小长度(符号位 + 数字位 +\0),若超过size则返回ERANGE,不修改缓冲区,从源头杜绝溢出;

- 强制安全收尾:无论转换是否成功(仅参数合法时),均确保缓冲区有\0(如size不足时置buf[0]='\0'),避免产生无结束符的 “野字符串”,同时返回错误码而非指针,强制开发者处理异常。

面试题 2:在 MSVC 中调用_itoa_s () 时,若传入的缓冲区大小恰好等于转换所需长度,会成功吗?为什么?

答案:

会成功,原因如下:

- _itoa_s()计算的required_len已包含 “符号位 + 数字位 +\0”,若size == required_len,则缓冲区刚好能容纳所有字符(无冗余但无溢出);

- 示例:转换-123(required_len=5:-+123+\0),传入size=5,_itoa_s()会成功将"-123\0"存入缓冲区,返回 0;

- 注意:虽能成功,但建议预留 1~2 字节冗余,避免后续代码修改(如拼接单位)导致溢出。

面试题 3:为什么 itoa_s () 返回错误码(errno_t)而非缓冲区指针?这种设计的优缺点是什么?

答案:

设计原因:itoa () 返回指针无法传递错误信息(仅能返回 NULL,无法区分 “参数无效”“缓冲区不足” 等错误),itoa_s () 作为安全函数,需通过错误码精细化反馈异常,强制开发者处理风险。

优点:

- 错误定位精准:不同错误返回不同码(如EINVAL= 参数错,ERANGE= 缓冲区不足),便于调试;

- 强制安全意识:开发者必须检查返回值,避免忽略潜在风险(如 itoa () 常被忽略返回值导致溢出)。

缺点:

- 调用复杂度增加:需额外代码处理错误码,无法像 itoa () 那样 “一行调用”;

- 无法链式调用:itoa () 可直接作为函数参数(如printf("%s", itoa(123, buf, 10))),itoa_s () 因返回错误码无法链式使用。