基于PostgreSQL的TDE透明加密解决方案:构建数据全生命周期的国密合规安全体系

引言:数据库是企业的“数字心脏”,也是攻击的首要目标

在数字化转型浪潮下,数据库已成为企业最核心的资产之一。一份客户名单、一张财务报表、一组用户行为数据,都可能成为黑客觊觎的目标。

据《2024年中国网络安全态势报告》显示,全年共发生数据泄露事件超3.2万起,其中67%涉及数据库未加密或弱加密。某知名电商平台因PostgreSQL数据库未启用加密,导致数千万用户手机号、收货地址被窃取,最终被处以千万元级罚款。

与此同时,国家监管日益严格:

《网络安全法》《数据安全法》明确要求:

“关键信息基础设施运营者应采取密码技术保障重要数据的机密性”。

而等保2.0更是将“数据存储加密”列为三级系统必测项。

面对这一挑战,传统“应用层加密”方案因改造成本高、性能损耗大、维护复杂,难以大规模推广。透明数据加密(Transparent Data Encryption, TDE)因其“对应用透明、无需修改业务代码”的优势,正成为数据库安全建设的首选路径。

本文将深入探讨:

如何基于PostgreSQL,结合国密SM4算法与集中式密钥管理,构建一个合规、高效、可审计的TDE透明加密体系。

说明:本文为技术实践分析,内容基于国家密码标准、PostgreSQL扩展机制与数据库安全架构,不特指任何商业产品。文中提及的“KSP密钥管理平台”为一类支持HSM集成的密钥服务系统通用代称,用于说明密钥集中管理的技术路径。企业可搜索“KSP密钥管理平台”或“PostgreSQL TDE 国密解决方案”进行技术选型。

一、什么是TDE?为什么它是数据库加密的最佳选择?

1.1 TDE定义与工作原理

透明数据加密(TDE)是一种在数据写入磁盘时自动加密、读取时自动解密的安全机制。其核心特点包括:

- 对应用透明:应用程序无需感知加密过程,SQL语句无需修改;

- 全覆盖保护:加密对象包括数据文件、WAL日志、表空间、备份文件;

- 即时生效:数据库启动时加载密钥,所有I/O操作自动加解密。

加密流程示意图:

+-------------------+ +------------------+ +------------------+

| 应用程序 | | PostgreSQL | | 磁盘存储 |

| SELECT * FROM ... |<--->| - 查询解析 |<--->| - .data文件 |

| | | - 执行引擎 | | - WAL日志 |

| | | - TDE插件 (SM4) | | - 备份文件 (.dump)|

+-------------------+ +------------------+ +------------------+↑|+------------------+| 密钥管理平台 || (主密钥/DEK) |+------------------+

1.2 TDE vs 其他加密方案对比

| 方案 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

| TDE | 透明、性能影响小、覆盖全表 | 需数据库原生或插件支持 | OLTP、OLAP核心库 |

| 应用层加密 | 灵活、可控、支持细粒度 | 改造成本高、密钥分散 | 少量敏感字段 |

| 列加密 | 可对特定字段加密 | 性能差、索引失效、排序困难 | 身份证、银行卡号 |

结论:对于大规模、高并发、核心业务数据库,TDE是性价比最高、落地最快的选择。

二、PostgreSQL的TDE实现路径

2.1 官方是否支持TDE?

PostgreSQL官方版本并未内置TDE功能,但提供了强大的扩展机制,可通过以下方式实现:

- pgcrypto扩展:提供基础加密函数,需手动调用,非透明;

- pg_tde社区插件:部分开源项目尝试实现TDE,但功能有限;

- 第三方商业TDE插件:由安全厂商提供,支持国密算法、HSM集成、集中管理。

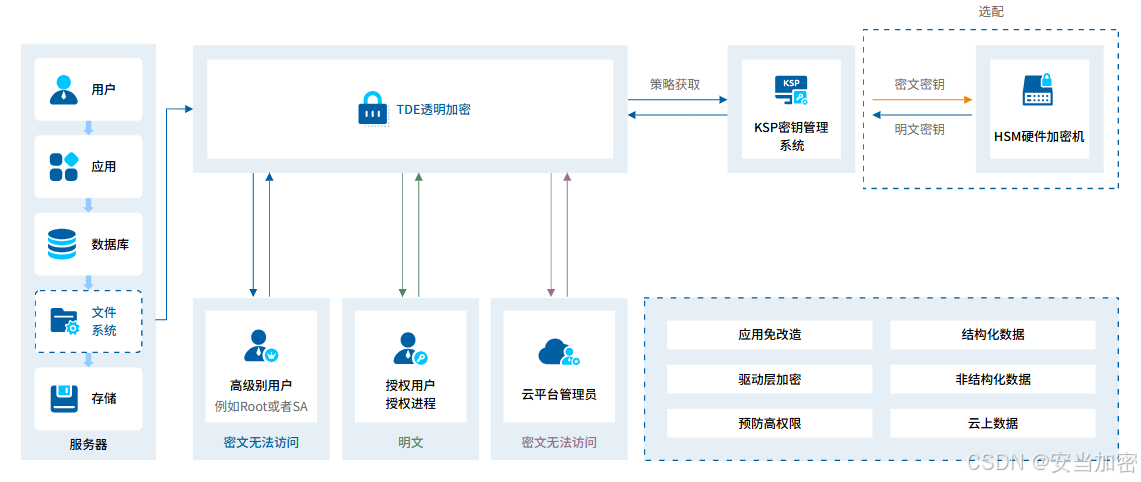

2.2 推荐架构:TDE插件 + 国密算法 + 外部密钥管理

为满足合规与性能需求,推荐采用以下架构:

+---------------------+ +----------------------------+ +------------------+

| PostgreSQL实例 | | 国密TDE插件 (SM4) | | KSP密钥平台 |

| - 数据文件 +<--->+ - 加密表空间 +<--->+ - HSM集群 |

| - WAL日志 | | - 加密WAL | | - 主密钥生成 |

| - 备份 | | - 与KSP对接 | | - 密钥轮换 |

+---------------------+ +----------------------------+ +------------------+

该架构具备以下优势:

- 使用国密SM4算法,满足合规要求;

- 密钥由外部平台集中管理,避免私钥泄露;

- 支持高可用、集群部署。

三、为何必须使用国密SM4而非AES?

3.1 合规强制要求

根据《GB/T 39786-2021 信息系统密码应用基本要求》,第三级及以上信息系统必须满足:

“应采用SM2、SM3、SM4等国家商用密码算法实现数据机密性保护”。

这意味着,使用AES进行加密的系统,在“密评”中将直接判定为“不符合”。

3.2 SM4在TDE中的性能优势

| 指标 | SM4-CBC | AES-256-CBC |

|---|---|---|

| 加密速度(MB/s) | ~1.2 GB/s | ~900 MB/s |

| 解密速度(MB/s) | ~1.3 GB/s | ~950 MB/s |

| CPU占用率 | 较低 | 较高 |

在PostgreSQL高并发写入场景下,SM4的性能优势更为明显,尤其适合金融、电信等对延迟敏感的行业。

3.3 信创生态兼容性

- SM4与国产CPU(鲲鹏、飞腾)、操作系统(麒麟、统信)、HSM(江南科友、三未信安)无缝集成;

- 支持全栈国产化替代。

四、TDE的核心挑战:密钥管理

TDE的成败,不在加密算法,而在密钥管理。

4.1 密钥分层模型

TDE通常采用双层密钥结构:

- 主密钥(Master Key):由密钥管理平台生成,用于加密DEK;

- 数据加密密钥(DEK):由TDE插件生成,用于加密实际数据块;

- DEK本身用主密钥加密后,存储于数据库头文件或配置表中。

🔐 安全原则:主密钥永不以明文形式出现在数据库服务器上。

4.2 密钥存储安全

| 存储方式 | 安全等级 | 说明 |

|---|---|---|

| 文件存储 | 低 | 明文或弱加密,易泄露 |

| 数据库存储 | 中 | 依赖数据库自身安全 |

| HSM托管 | 高 | 私钥永不导出,防物理提取 |

| TPM/SE | 高 | 适用于单机或边缘设备 |

推荐:生产环境必须使用HSM(硬件安全模块)或KSP类密钥管理平台托管主密钥。

4.3 密钥轮换与吊销

- 定期轮换:每季度更换主密钥,重新加密所有DEK;

- 紧急吊销:员工离职或密钥泄露时,立即停用旧密钥;

- 审计追溯:记录每次密钥操作,满足等保“安全审计”要求。

技术提示:企业可搜索“KSP密钥管理平台”或“支持国密的数据库密钥管理系统”进行技术选型,重点关注HSM集成能力与审计功能。

五、系统架构设计与工作流程

5.1 整体架构

+---------------------+ +----------------------------+ +------------------+

| PostgreSQL实例 | | 国密TDE插件 (SM4) | | KSP密钥平台 |

| - 数据文件 +<--->+ - 加密表空间 +<--->+ - HSM集群 |

| - WAL日志 | | - 加密WAL | | - 主密钥生成 |

| - 备份 | | - 与KSP对接 | | - 密钥轮换 |

+---------------------+ +----------------------------+ +------------------+|v+------------------+| 审计日志中心 || (Syslog/SIEM) |+------------------+

5.2 工作流程详解

- 数据库启动:PostgreSQL加载TDE插件;

- 请求密钥:插件向KSP平台发起HTTPS请求,获取加密后的主密钥;

- 解密主密钥:KSP平台在HSM内使用私钥解密,返回明文主密钥(仅内存持有);

- 加载DEK:插件使用主密钥解密数据库中的加密DEK;

- 数据加解密:

- 写入:数据 → SM4加密 → 写入磁盘;

- 读取:磁盘数据 → SM4解密 → 返回应用;

- 备份保护:

pg_dump或物理备份时,数据仍为密文; - 审计上报:所有密钥操作记录发送至SIEM系统。

六、某银行核心数据库TDE落地实践

6.1 实施背景

- 业务系统:信贷审批、客户管理、交易流水;

- 数据库:PostgreSQL 14 + Citus分布式集群,共120个实例;

- 合规要求:通过等保三级“密评”。

6.2 技术选型

- TDE插件:定制化国密TDE插件,支持SM4-CBC/GCM模式;

- 密钥平台:部署KSP类密钥管理平台,集成2台国密HSM;

- 通信协议:国密TLS 1.1,双向证书认证。

6.3 实现功能

- 全库加密:120个实例全部启用TDE,覆盖率100%;

- 性能监控:平均查询延迟增加8.3%,TPS下降6.7%,在可接受范围;

- 密钥轮换:每季度自动轮换主密钥,全程无停机;

- 审计合规:密钥操作日志保留180天,对接SOC平台。

6.4 成果

- 顺利通过“密评”认证;

- 数据泄露风险等级从“高”降至“低”;

- 满足银保监会《银行业数据安全指引》要求。

技术提示:该方案支持与企业AD/LDAP集成,实现“谁有权限访问密钥”的精细化控制。企业在选型时,可搜索“PostgreSQL TDE 国密插件”或“数据库透明加密解决方案”进行对比,重点关注多租户支持、集群兼容性与故障恢复能力。

七、部署建议与合规检查清单

7.1 部署步骤

步骤1:评估与规划

- 梳理需加密的数据库实例;

- 评估I/O性能影响,预留资源余量。

步骤2:环境准备

- 部署KSP密钥管理平台,配置HSM;

- 在PostgreSQL服务器安装国密TDE插件。

步骤3:测试验证

- 在测试库验证加密功能、性能影响;

- 模拟密钥轮换、HSM故障切换。

步骤4:上线实施

- 分批次启用TDE;

- 监控系统稳定性与性能指标。

步骤5:持续运维

- 定期轮换密钥;

- 审查审计日志。

7.2 等保2.0合规检查清单

| 检查项 | 是否满足 | 备注 |

|---|---|---|

| 是否使用国密SM4加密数据文件 | □ 是 □ 否 | 替代AES |

| 是否集中管理加密密钥 | □ 是 □ 否 | 统一平台 |

| 是否支持密钥轮换机制 | □ 是 □ 否 | 自动化 |

| 是否记录密钥操作审计日志 | □ 是 □ 否 | 不可篡改 |

| 是否通过商用密码应用安全性评估 | □ 是 □ 否 | 三级必须 |

建议:企业可搜索“数据库透明加密 国密”或“KSP平台 数据库安全”,对比主流供应商的技术能力与合规认证情况,选择符合自身发展需求的方案。

八、未来展望:从“静态加密”到“动态防护”

- 列级加密:对身份证、手机号等字段单独加密,支持模糊查询;

- 查询脱敏:结合RBAC,实现“不同角色看到不同数据”;

- 零信任融合:数据库连接需“身份+设备+行为”多因素验证;

- AI辅助审计:识别异常密钥访问模式,提前预警。

九、结语:TDE不是“可选项”,而是“必选项”

在数据即资产的时代,

每一行数据都值得被加密,

而基于国密SM4的TDE方案,

正是守护数据库“最后一公里”的坚实防线。

它不仅是合规的“入场券”,

更是对用户信任的庄严承诺。

十、参考资料

- GB/T 39786-2021《信息安全技术 信息系统密码应用基本要求》

- GM/T 0054-2018《信息系统密码应用测评要求》

- PostgreSQL官方文档:Extensions & Security

- 《数据库安全白皮书》——中国信通院

- 《商用密码管理条例》(2023年修订版)

- NIST SP 800-125B:Recommendations for Securing Virtualization Technologies