Cobalt Strike

一、Cobalt Strike 是什么?

简单来说,Cobalt Strike 是一个为渗透测试人员和红队操作设计的商业化攻击平台(也称为“攻击模拟平台”)。

你可以把它理解为:

一个“网络军火库”:它集成了多种先进的攻击技术、漏洞利用和后渗透工具。

一个“指挥控制中心”:攻击者可以通过它一个中心服务器,同时管理和控制多台被入侵的计算机。

一个“角色扮演平台”:红队使用它来模拟真实世界的高级持续性威胁(APT)攻击者的行为、技术和流程,以检验蓝队的防御能力。

关键点: 它本身是一个合法的商业软件,但因其功能强大,也常被恶意黑客广泛滥用。

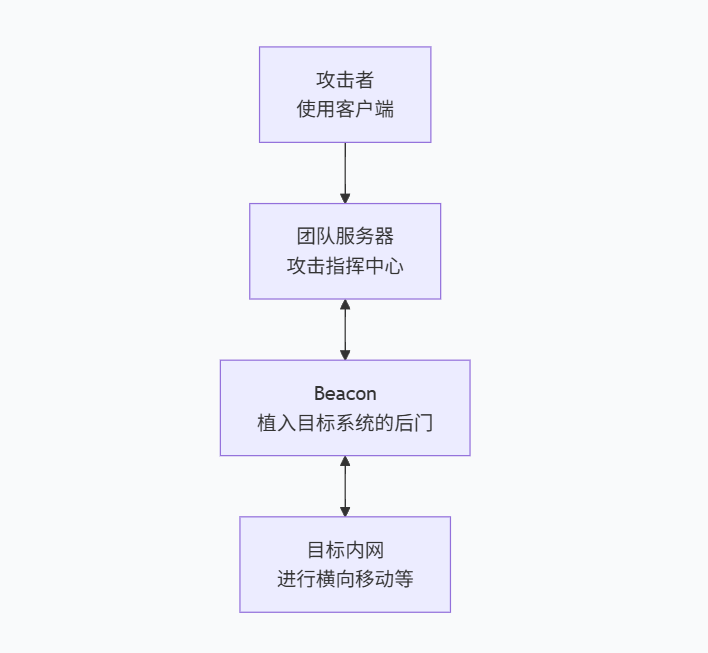

二、核心架构与工作流程

Cobalt Strike 的工作模式通常是 客户端-服务器 架构,包含三个核心组件:

团队服务器

这是攻击的“大脑”,运行在攻击者控制的一台服务器上。

它负责与植入目标系统的恶意程序(Beacon)进行通信,接收数据并下发指令。

所有攻击者都通过客户端连接到这个服务器来协同工作。

Beacon

这是植入到目标系统中的有效载荷,也就是你在上一个问题中了解到的后门。

它非常灵活,可以配置为多种通信模式(如 HTTP、HTTPS、DNS、SMB),并以低频率、隐蔽的方式与团队服务器通信,以避免被发现。

Beacon 负责在目标系统上执行攻击者发来的所有命令。

客户端

这是攻击者使用的图形化界面。

渗透测试人员通过客户端连接到团队服务器,查看被控主机列表、下发任务、使用各种攻击模块等。

基本工作流程如下:

初始入侵 -> 投放并执行 Beacon -> Beacon 回连团队服务器 -> 攻击者通过客户端下发指令 -> 横向移动/权限提升/数据窃取

三、主要功能模块

你的截图和之前的对话中已经提到了其中一些功能,下面进行系统性的归类:

1. 攻击与初始访问

鱼叉式网络钓鱼:Cobalt Strike 可以快速生成恶意的 Office 文档、PDF 或可执行文件,并通过邮件发送给目标员工,诱骗他们点击。

网站克隆:复制一个合法的网站(如公司邮箱登录页面),诱骗用户输入凭证。

脚本攻击:生成各种格式的有效载荷(如 .exe, .dll, .js, .vbs, PowerShell 脚本等),用于利用系统漏洞。

2. 后渗透与权限提升

这是 Cobalt Strike 最强大的部分,一旦 Beacon 上线,攻击者可以:

执行命令:通过命令行与系统交互。

文件系统操作:浏览、上传、下载文件。

权限提升:利用系统漏洞或配置弱点(如 MS14-068, ZeroLogon等)从普通用户提升至 SYSTEM 或域管理员权限。

凭证窃取:使用

mimikatz等工具直接从内存中抓取密码和哈希。令牌模仿:窃取其他用户的登录令牌来冒充其身份,如你截图中提到的“创建 a token for GOD\Administrator”。

3. 横向移动

在拿下第一台机器后,攻击者会向内网其他机器扩散:

PsExec:使用窃取的凭证在远程机器上执行命令并植入新的 Beacon(如你截图中的

Jump psexec)。WMI:通过 Windows 管理规范执行远程命令。

Pass the Hash/Ticket:使用窃取的密码哈希或 Kerberos 票证来访问其他资源,而无需知道明文密码。

SSH:如果环境中有 Linux 机器,也可以进行横向移动。

4. 侦察与持久化

内网侦察:通过 Beacon 执行命令来探测内网结构、发现共享、查找域控制器等。

持久化:将 Beacon 配置为在系统重启后依然能自动运行(如创建计划任务、服务、注册表 run key 等)。

5. 流量伪装与规避

Malleable C2 Profile:这是 Cobalt Strike 的一个关键特性。它允许攻击者自定义 Beacon 与团队服务器之间通信的流量,使其伪装成正常的网站流量(如 Google、百度等),从而绕过网络流量检测设备和杀毒软件。

6. 协同作战与报告

会话共享:多个红队成员可以同时连接到一个团队服务器,协同进行攻击。

日志记录:所有操作都会被自动记录,便于后续撰写渗透测试报告,向客户展示攻击路径和风险。

四、在网络安全领域的角色

对红队(攻击方):它是终极武器,能够高效、逼真地模拟高级攻击者,检验企业防御体系的有效性。

对蓝队(防御方):它是需要重点研究和防御的对象。理解 Cobalt Strike 的工作原理、流量特征和行为模式,是检测和响应此类攻击的关键。

对威胁攻击者(黑产/APT组织):因为它功能强大且易于使用,成为了他们进行真实网络攻击的常用工具。

五、工具与载荷

巨龙拉冬、梼杌、LSTAR、欧拉、谢公子的插件 ......

可以分为三类:

免杀加载器:用于处理CS原始载荷,绕过杀毒软件。

C2配置文件:用于伪装CS的通信流量,绕过网络检测。

功能增强插件:用于扩展CS的攻击能力。

1. 免杀加载器

这类工具的核心作用是:将Cobalt Strike生成的原始、容易被查杀的可执行文件或Shellcode,转换成一个难以被杀毒软件和EDR检测的新文件。

巨龙拉冬

定位:顶级的、功能全面的CS免杀加载器。

功能:

Shellcode加密/混淆:对载荷进行多层加密,避免静态特征扫描。

内存操作:使用各种API(如

VirtualAlloc、CreateThread)在内存中加载和执行Shellcode,实现“无文件”落地。反沙箱/反分析:检测虚拟机、沙箱环境,如果发现是分析环境则不会执行恶意行为。

系统调用:使用直接系统调用来绕过EDR在用户态的监控。

形象比喻:就像一个专业的武器改装师,把一把普通的步枪(原始CS载荷)改装成一把隐形、消音、自带伪装的高级武器。

梼杌

定位:与“拉冬”齐名的另一款顶级免杀加载器。

功能:技术上与拉冬高度重叠,同样具备强大的加密、内存加载、反分析、系统调用等功能。

区别与关系:

可以看作是拉冬的主要竞争对手。

两者在具体的技术实现、代码风格、侧重点上可能有所不同。有些红队人员可能会觉得在特定环境下,其中一个的免杀效果更好。

在中文社区,它们就像是武林中的“两大高手”,各有拥趸。

形象比喻:另一个门派的武器改装大师,改装理念和手艺与拉冬的师傅略有不同,但最终目标都是打造“神兵利器”。

2. C2配置文件

这类文件用于控制Beacon与团队服务器之间的通信行为和特征,使其看起来不像恶意流量。

LSTAR

定位:一个Malleable C2 Profile文件。

功能:

流量伪装:定义Beacon通信时使用的HTTP头、URI参数、证书、数据编码方式等,将其伪装成某种正常的互联网流量(例如,模仿某个云服务商、办公软件或浏览器的流量)。

行为控制:可以设置Beacon的睡眠时间、抖动等,改变其行为模式,使其更隐蔽。

如何使用:在创建CS团队服务器时,通过

./teamserver [ip] [password] [profile].profile来加载。形象比喻:给Beacon通信穿上了一件定制化的“隐身衣”,让网络监控设备以为这只是普通的网页访问。

欧拉

定位:与LSTAR一样,是另一个Malleable C2 Profile文件。

功能:和LSTAR完全相同,只是伪装的目标和具体的流量特征规则不同。

区别与关系:

红队人员通常会准备多个不同的Profile(如LSTAR、欧拉等),在不同的攻击阶段或针对不同的目标网络环境时切换使用,以降低被流量模型检测到的风险。

可以理解为另一件不同款式的“隐身衣”。

3. 功能增强插件

这类工具直接扩展Cobalt Strike客户端的功能,提供更多的攻击脚本和自动化工具。

谢公子的插件

定位:由国内知名红队专家“谢公子”开发的一系列Cobalt Strike Aggressor Script插件。

功能:极大地丰富了CS的攻击库,主要包括:

信息收集:一键化收集系统信息、网络信息、密码哈希等。

提权利用:集成了大量本地提权和域提权漏洞的利用模块(如MS14-068, CVE-2021-42287等),可以图形化点击利用。

横向移动:提供了多种横向移动的方法和Payload投递方式。

凭证窃取:更方便地导出和解析各种密码凭证。

权限维持:集成多种后门植入技术。

形象比喻:给Cobalt Strike这个“作战平台”安装了一个多功能、一体化的“武器挂架”和“自动化战术脚本”,让操作者能更快、更狠地打击目标。

总结与关系

一个典型的红队攻击流程,可能会这样使用这些工具:

准备阶段:

选择一个C2配置文件,比如欧拉,来配置团队服务器,伪装通信流量。

使用巨龙拉冬或梼杌,生成一个免杀的Beacon可执行文件。

初始入侵:

通过钓鱼等方式,将免杀后的Beacon投递到目标主机并执行。

内网拓展:

Beacon上线后,操作者进入会话。

加载谢公子的插件,利用其丰富的功能进行快速的信息收集、提权、窃取凭证和横向移动,从而增加新的会话。

持续控制:

在横向移动时,可能会使用新的C2配置文件(如LSTAR)来生成新的Payload,以适应不同的内网环境。

简单来说:

拉冬/梼杌 解决 “进得去”(免杀执行)的问题。

LSTAR/欧拉 解决 “联得通”(流量隐藏)的问题。

谢公子的插件 解决 “打得狠”(功能强大)和 “跑得快”(自动化)的问题。

它们共同构成了一个在中文红队圈内非常流行和高效的Cobalt Strike作战体系。

总结

Cobalt Strike 是一个集成了从初始入侵、持久化、后渗透到横向移动整个攻击链所有环节的综合性平台。 它之所以强大,不仅在于其丰富的攻击功能,更在于其高度的可定制性和隐蔽性,使其成为现代网络攻防演练中一个无法忽视的核心工具。