风险 评估

一.风险评估概述

1.风险评估是对信息资产(即某事件或事物所具有的信息集)所面临的威胁、存在的弱点、造成的影响,以及三者综合作用所带来风险的可能性的评估。作为风险管理的基础,风险评估是组织确定信息安全需求的一个重要途径,属于组织信息安全管理体系策划的过程。

2.风险评估参考标准

GB/T20984-2022《信息安全技术 信息安全风险评估方法》

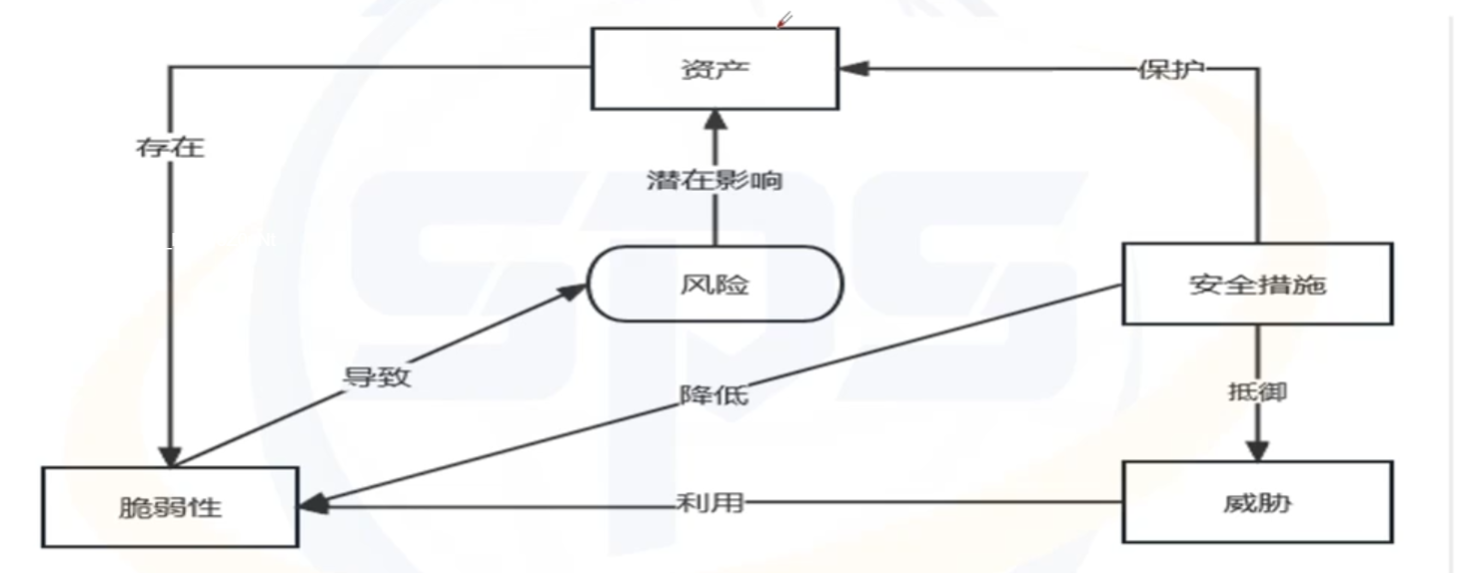

3.风险要素关系

4.风险分析原理

a)根据威胁的来源、种类、动机等,并结合威胁相关安全事件、日志等历史数据统计,确定威胁的能力和频率;

b)根据脆弱性访问路径、触发要求等,以及已实施的安全措施及其有效性确定脆弱性被利用难易程度;

c)确定脆弱性被威胁利用导致安全事件发生后对资产所造成的影响程度;

d)根据威胁的能力和频率,结合脆弱性被利用难易程度,确定安全事件发生的可能性;

e)根据资产在发展规划中所处的地位和资产的属性,确定资产价值

f)根据影响程度和资产价值,确定安全事件发生后对评估对象造成的损失;

g)根据安全事件发生的可能性以及安全事件造成的损失,确定评估对象的风险值;

h)依据风险评价准则,确定风险等级,用于风险决策

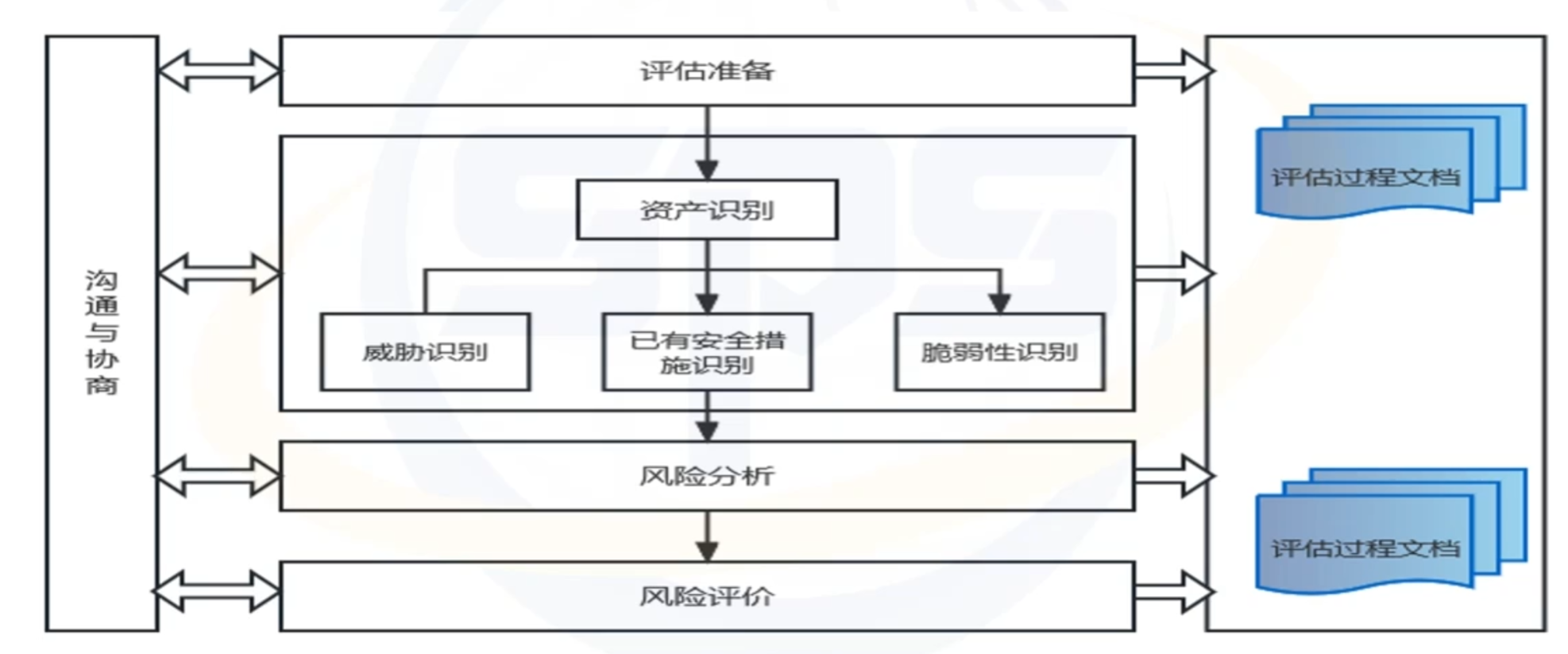

二.风险评估流程

三.风险评估实施

评估准备

a)在考虑风险评估的工作形式、在生命周期中所处阶段和被评估单位的安全评估需求的基础上,确定风险评估目标。

b)确定风险评估的对象、范围和边界。

c)组建评估团队、明确评估工具。

d)开展前期调研

e)确定评估依据

f)建立风险评价准则:组织应在考虑国家法律法规要求及行业背景和特点的基础上,建立风险评价准则,以实现对风险的控制与管理

g)制定评估方案

h)获得最高管理者支持。评估方案需得到组织最高管理者的支持和批准

风险评估工作形式

自评估:

自评估是指评估对象的拥有、运营或使用单位发起的对本单位进行的风险评估;自评估可由发起方实施或委托风险评估服务技术支持方实施

检查评估

检查评估是指评估对象上级管理部门组织的或国家有关职能部门开展的风险评估

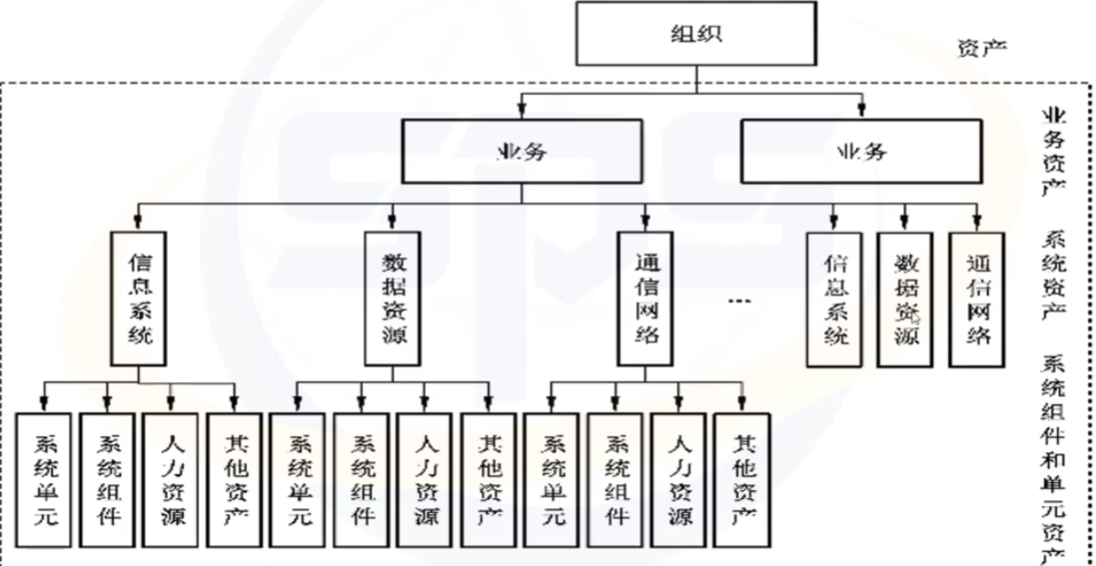

资产识别

业务识别

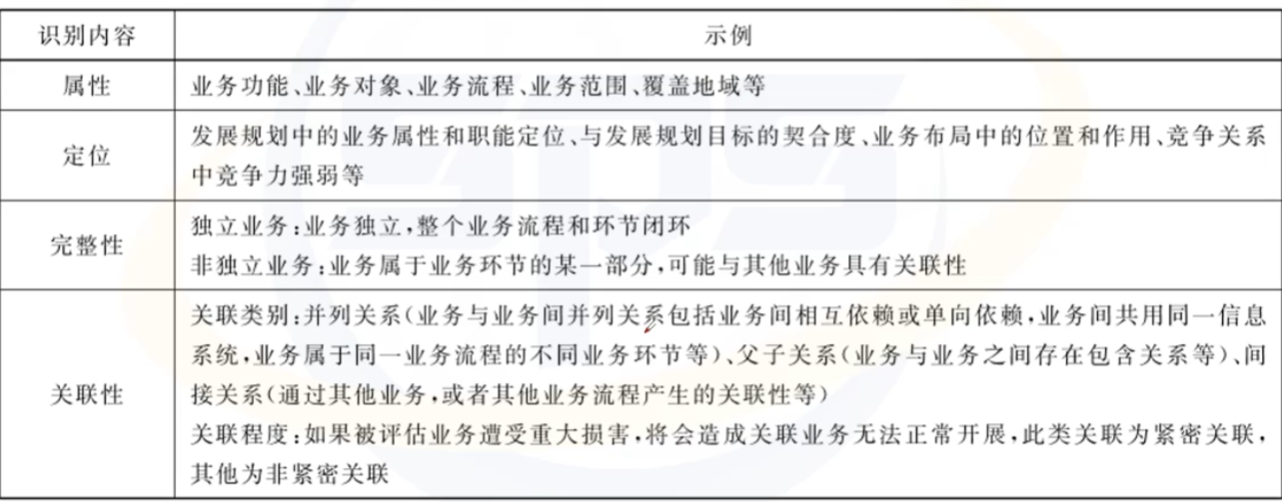

1.识别内容

业务识别内容包括业务的属性、定位、完整性和关联性识别。业务识别主要识别业务的功能、对象、流程和范围等业务的定位主要识别业务在发展规划中的地位。业务的完整性主要识别其为独立业务或非独立业务。业务的关联性识别主要识别与其他业务之间的关系

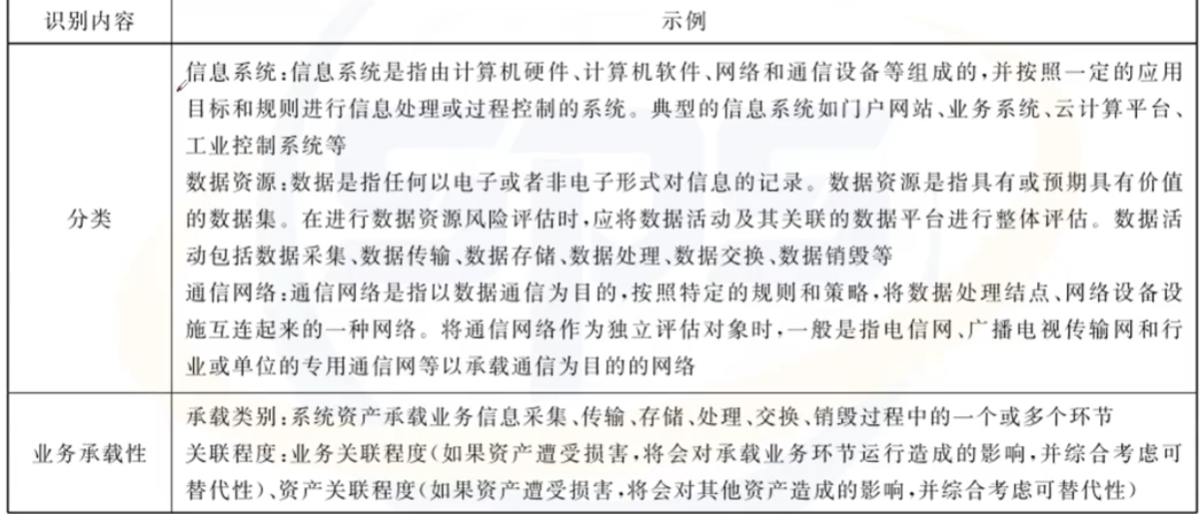

业务识别内容表

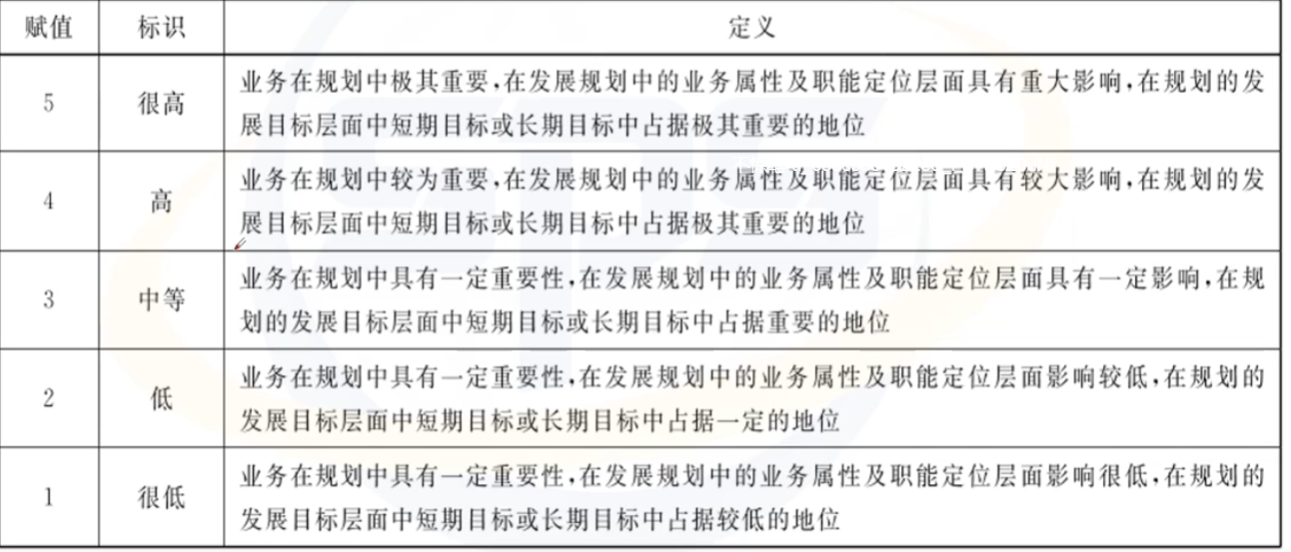

业务重要性赋值表

系统资产识别

1.识别内容

系统资产识别包括资产分类和业务承载性识别两个方面。

2.系统资产分类:包括信息系统、数据资源和通信网络,业务承载性包括承载类别和关联程度。

系统资产识别表

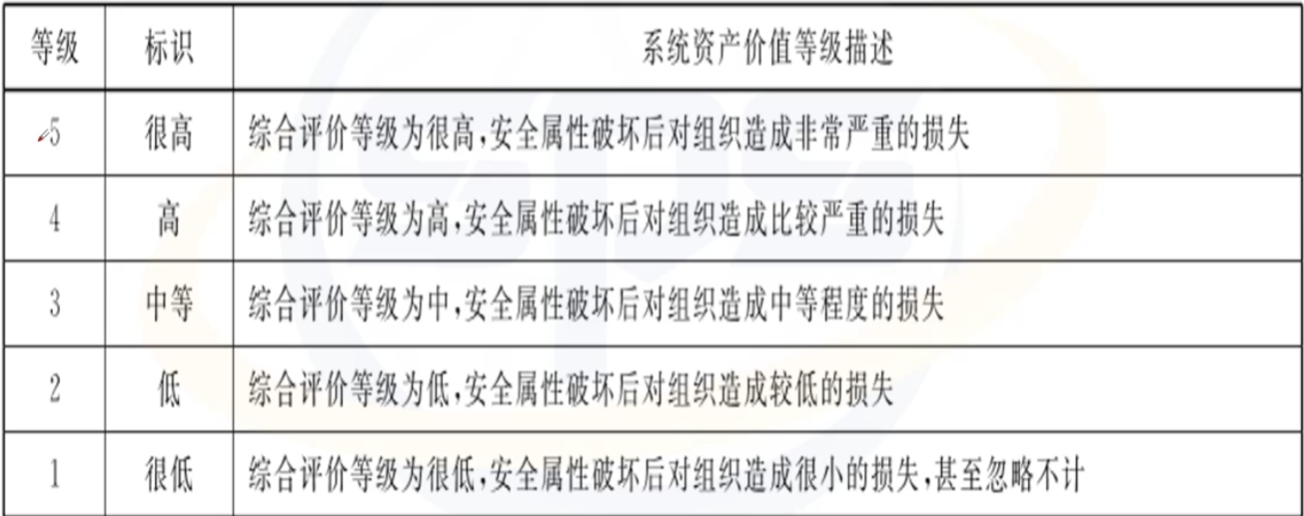

系统资产价值赋值

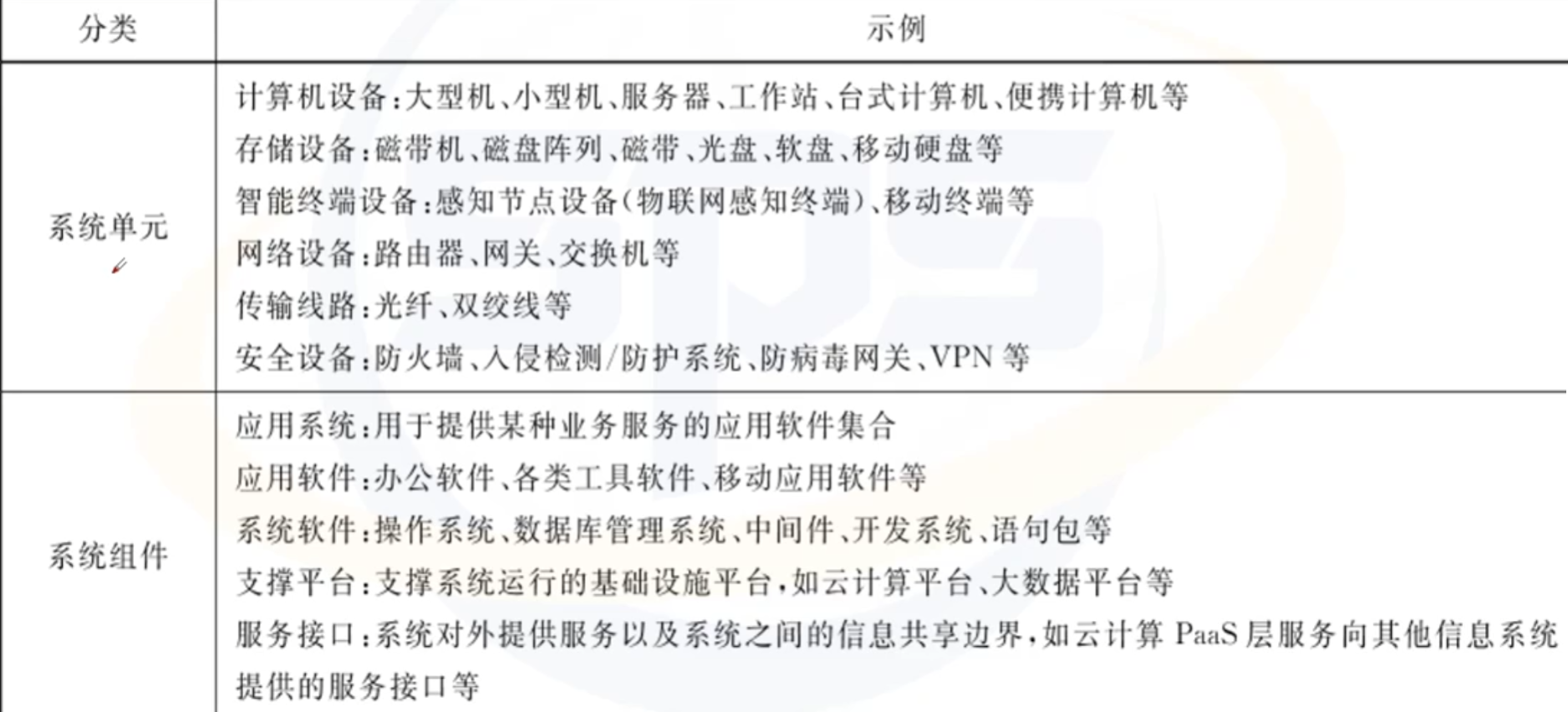

系统组件和单元资产识别

1.识别内容

系统组件和单元资产应分类识别

2.系统组件和单元资产分类

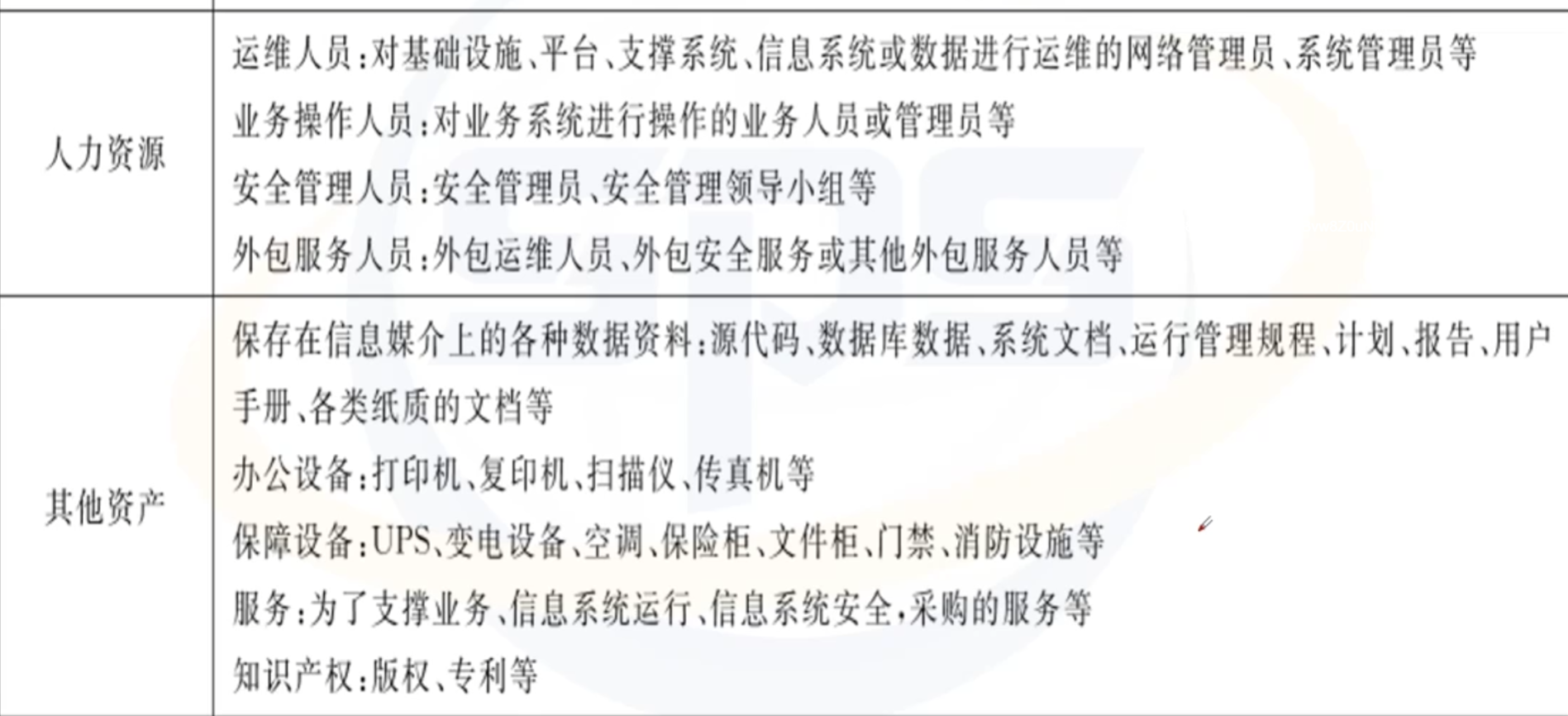

包括系统组件、系统单元、人力资源和其他资

系统组件和单元资产识别表

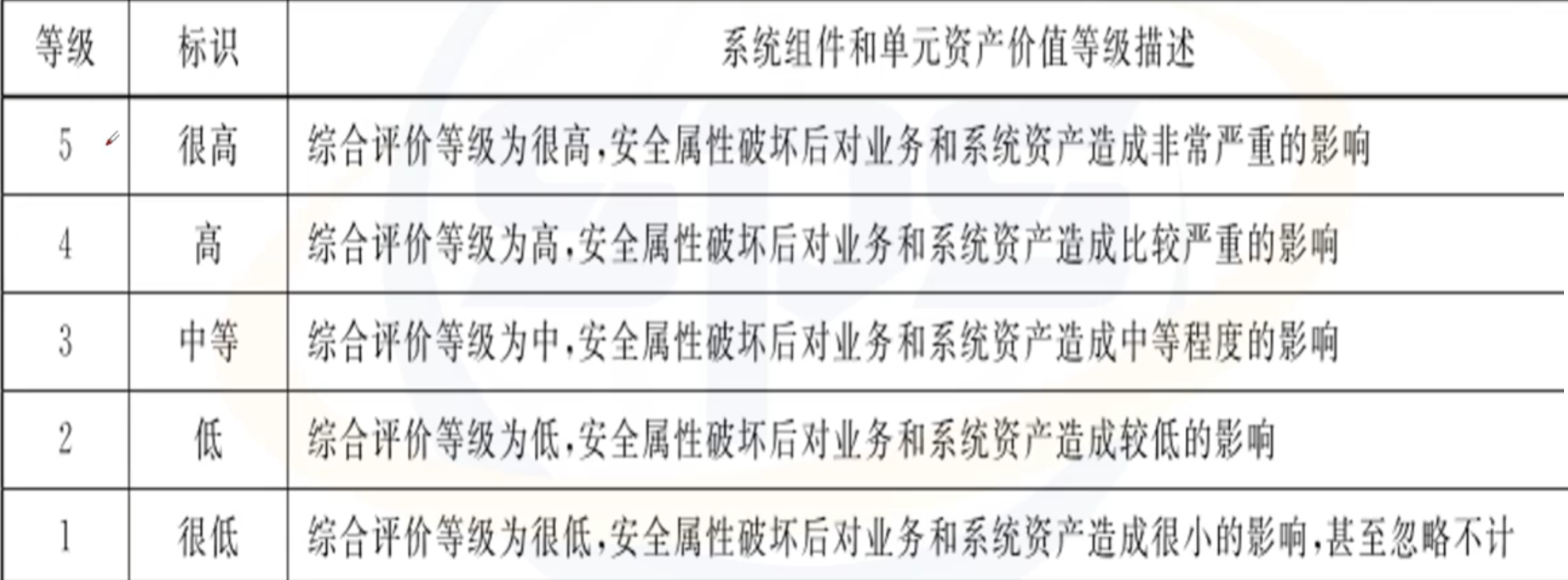

系统组件和单元资产价值等级表

威胁识别

1.识别内容

威胁的来源、主体、种类、动机、时机和频率

2.威胁来源:环境、意外、人为

3.威胁主体:

依据人为和环境进行区分,人为的分为国家、组织团体和个人,环境的分为一般的自然灾害、较为严重的自然灾害和严重的自然灾害。

4.威胁动机:指引导、激发.为威胁进行某种活动,对组织业务、资产产生影响的内部动力和原因威胁动机可划分为恶意和非恶意,恶意包括攻击、破坏、窃取等,非恶意包,括误操作、好奇心等。

5.威胁时机:普通时期、特殊时期和自然规律。

6.威胁频率:

(主要考虑以下四方面)

a)以往安全事件报告中出现过的威胁及其频率统计;

b)实际环境中通过检测工具以及各种日志发现的威胁及其

频率统计;

c)实际环境中监测发现的威胁及其频率统计;

d)近期公开发布的社会或特定行业威胁及其频率统计,以及发布的威胁预警

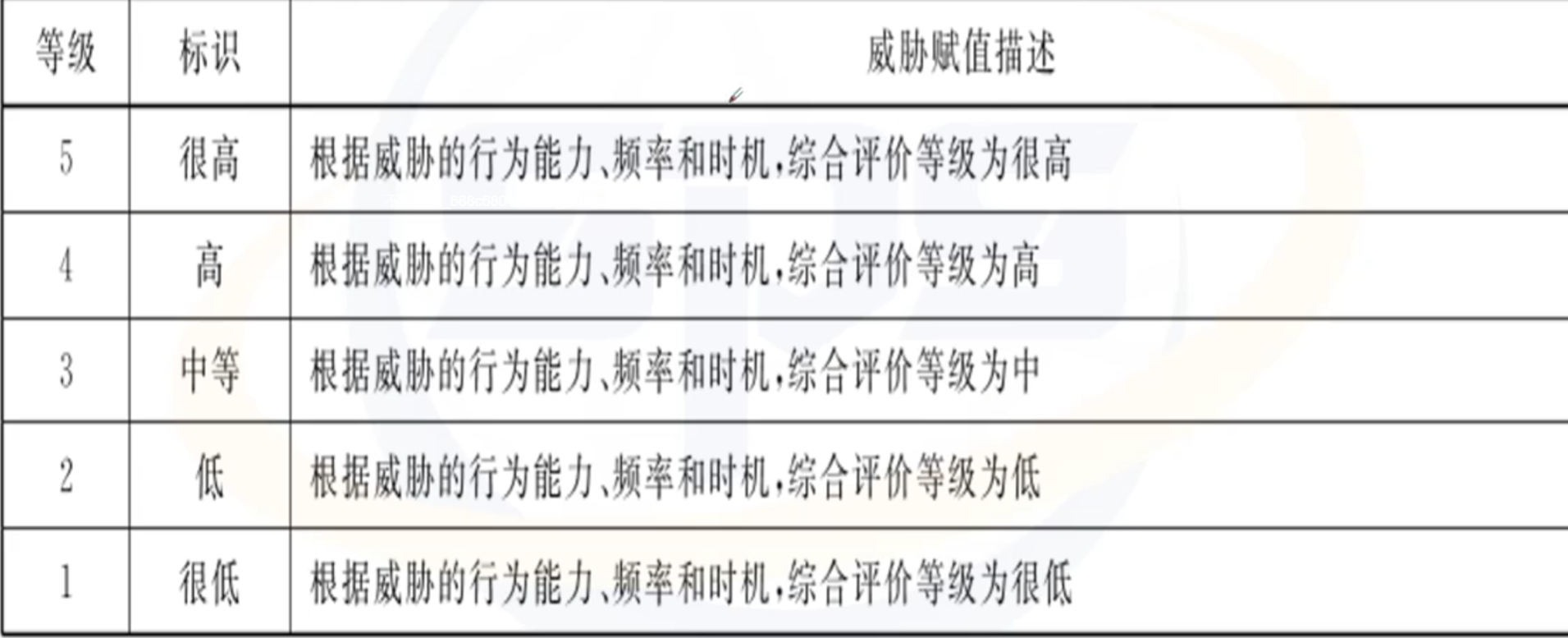

威胁赋值表

脆弱性识别

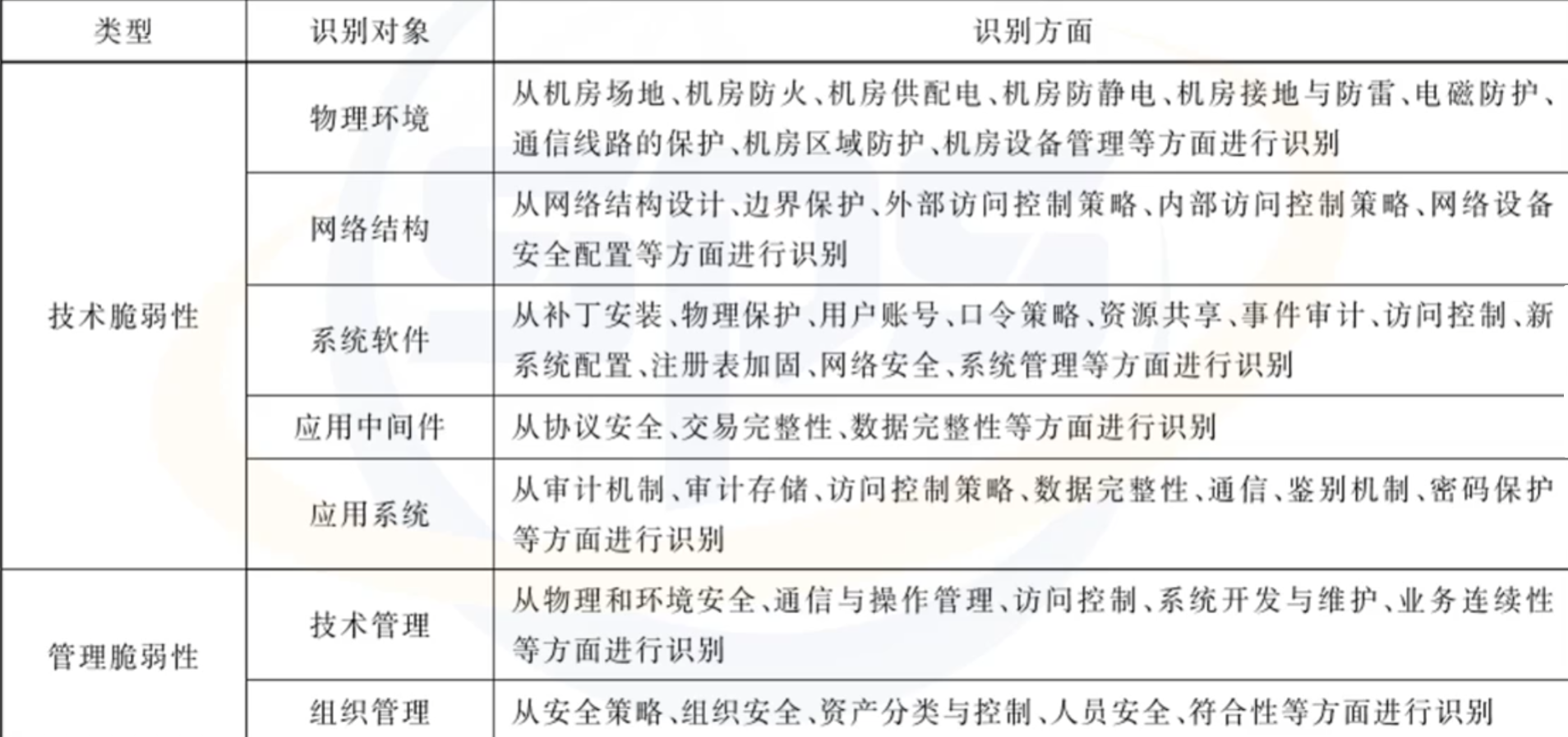

脆弱性可从技术和管理两个方面进行审视。

技术脆弱性涉及I环境的物理层、网络层、系统层应用层等各个层面的安全问题或隐患。

管理脆弱性又可分为技术管理脆弱性和组织管理脆弱性两方面,前者与具体技术活动相关,后者与管理环境相关。

脆弱性识别技术手段

脆弱性识别内容表

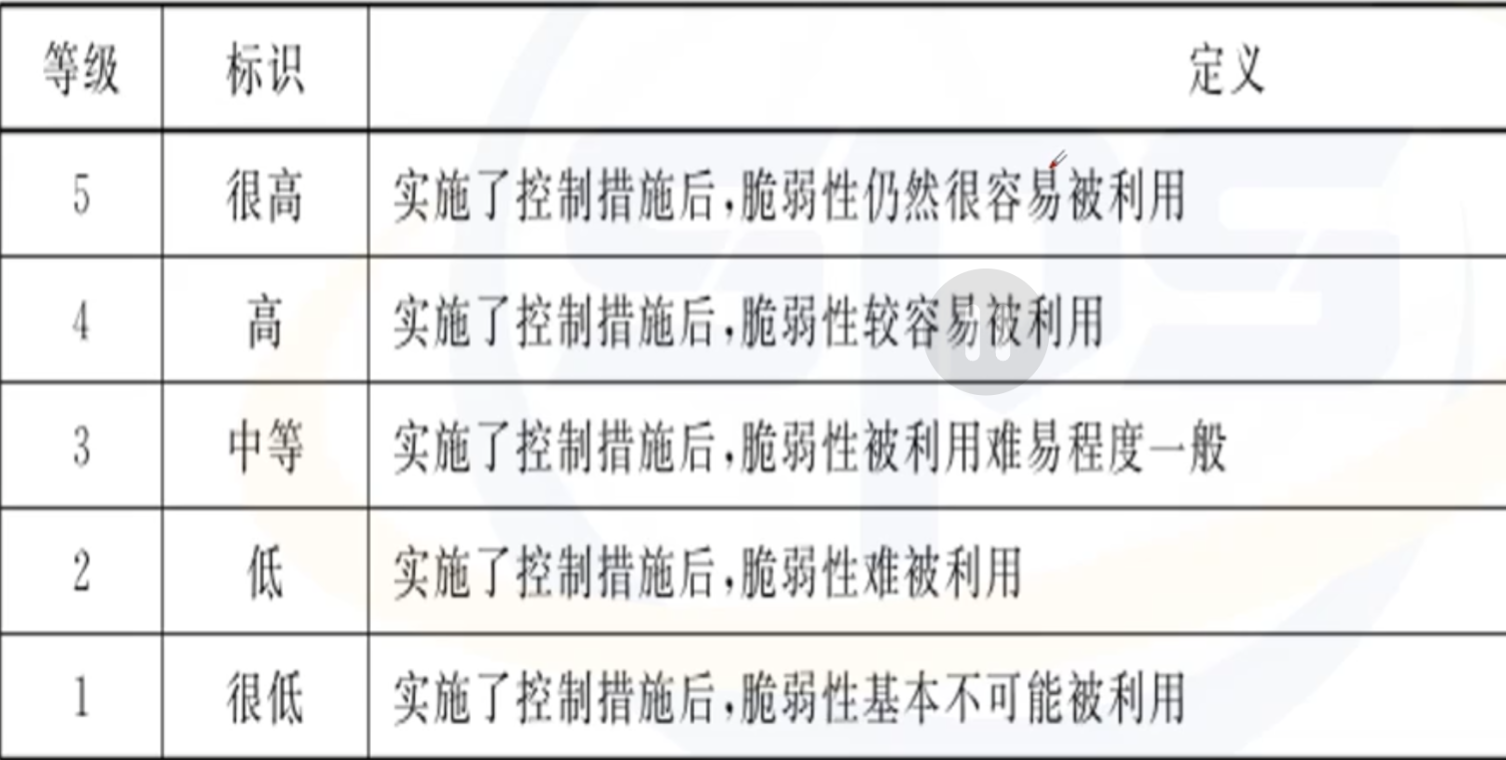

脆弱性被利用难易程度赋值表

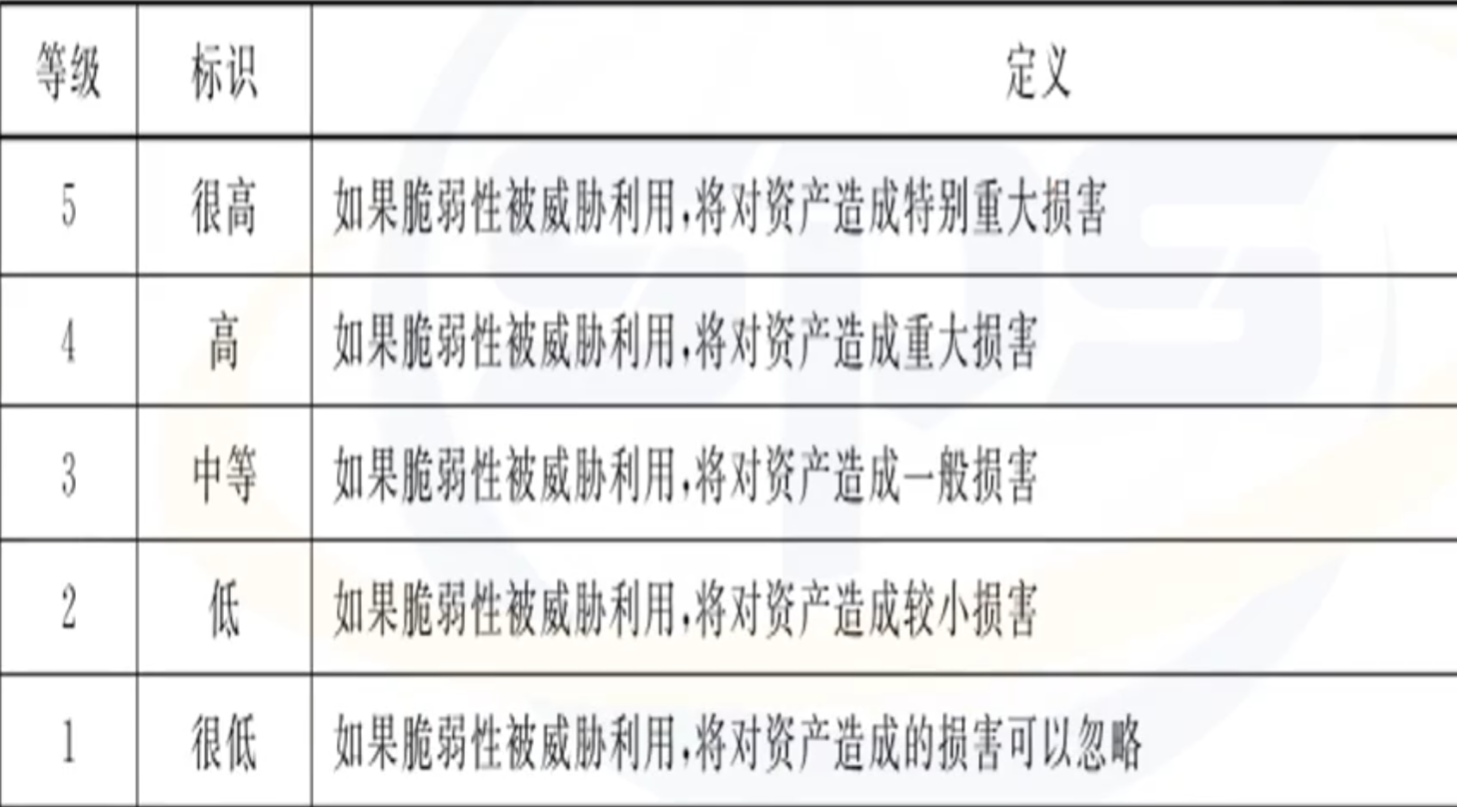

影响程度赋值表

风险评估文档记录要求

a)确保文档发布前是得到批准的;

b)确保文档的更改和现行修订状态是可识别的(有版本控制措施);

确保文档的分发得到适当控制,并确保在使用时可获得

c)有关版本的适用文档;

d)防止作废文档的非预期使用,若因任何目的需保留作废文档时,应对这些文档进行适当的标识。

风险评估文档

风险评估方案

威胁列表

风险列表

资产识别清单

已有安全措施列表

风险评估报告

重要资产清单

脆弱性列表

风险评估记录