金融级虚拟机安全:虚拟化平台5大安全风险与国产化防护实践

中国网络空间安全协会(CSAC)发布最新消息,称2024年境外国家级APT组织对中国重要单位实施超过600起网络攻击事件,网络战的阴影已笼罩数字中国建设进程。在数字中国建设全面深化、企业加速上云的背景下,国产虚拟化平台的安全防护将面临着更复杂多样化的挑战。

图注:中国网络空间安全协会发布的通知

虚拟化5大安全风险

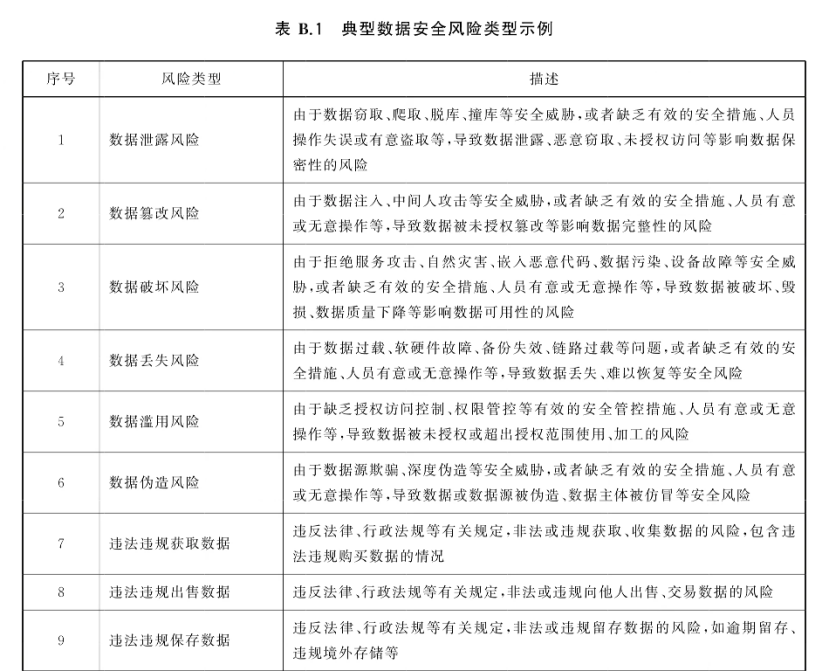

根据最新发布的《数据安全技术 数据安全风险评估方法》(GB/T 45577—2025)国家标准,除常见的APT攻击,数据安全还有更多维的安全风险。

来源:《数据安全技术 数据安全风险评估方法》

一:“算不清”的防护账本

虚拟化安全资源(如安全虚拟机、vCPU/vMEM配额)普遍存在利用率低下问题。同时,基于代理的传统安全方案自身消耗大量宿主资源,显著增加整体拥有成本,投入产出难以平衡。

二:“拦不住”的数据泄露

虚拟环境中数据流动路径复杂,敏感信息易通过非授权通道(如虚拟介质、共享存储)泄露。缺乏细粒度、针对虚拟化特性的数据管控手段,使得数据防护存在显著缺口。

三:“看不见”的隐形威胁

虚拟化环境内部(东西向)网络流量缺乏有效监控与可视化。虚拟机之间的恶意通信、攻击扩散等行为难以被及时察觉,导致内部安全隐患长期潜伏,构成严重威胁。

四:“追不到”的攻击链条

虚拟化环境动态性强、边界模糊,攻击一旦发生,人工溯源效率低下。难以快速精准定位攻击源头、还原传播路径,导致响应滞后,重复感染风险居高不下。

五:“跟不上的”合规节奏

等保要求日益严格,安全合规复杂度高。传统安全策略在虚拟化环境中部署困难、周期冗长,且策略分散、难以统一管理和审计,合规成本与风险剧增。

构建全栈安全架构,多维安全防护

云宏作为深耕虚拟化十余年的国产厂商,通过无代理架构、安全域划分、多维安全防护、安全审计、一键安全合规等功能,构建起覆盖“云-管-边-端”的立体安全防御体系。

无代理防病毒

云宏采用轻量化无代理架构,将安全能力深度集成于虚拟化内核。通过VDDK接口直接扫描虚拟磁盘数据流,无需在每台虚拟机安装代理,较传统方案资源消耗降低超30%。融合Veritas防篡改存储库、AI驱动的异常行为扫描与CNware内核级DDoS攻击拦截技术,形成三重防护网,有效阻断99.9%的勒索软件攻击。

安全域划分

针对虚拟机东西向攻击隐蔽性强的问题,CNware设计“三网六域”隔离模型。通过VLAN微隔离,为不同属性集群设立管理网、业务网、运维网等隔离网络,并在虚拟化层动态实施安全组策略,实现跨租户、跨业务系统的精细隔离。即便攻击突破边界,安全域划分也能有效遏制横向渗透,将威胁控制在最小范围,尤其适用于金融多租户云平台对业务隔离的严苛要求。

多维度安全防护

云宏产品原生支持国家密码管理局认可的国密算法,为数据加密、传输安全提供了坚实的保障,并打造一站式数据安全解决方案,通过身份鉴别、访问控制、入侵防范、虚拟机备份、风险行为告警,主机DDoS防护等多重安全防护措施,识别并抵御SYN Flood、UDP泛洪等4大类14种攻击。双因子认证+三员权限分离,能有效降低超级管理员滥用风险,满足等保三级“权限最小化”硬性要求。

安全审计

云宏CNware可对网络边界、重要网络节点进行安全审计,从虚拟机启动、迁移到策略调整,操作者IP、时间及行为轨迹全程留痕。审计记录定期备份,留存时间6个月以上且不中断。通过三员分权机制实现操作可追溯,结合威胁路径分析功能,精准定位病毒传入源头。

一键安全合规

针对等保三级种目繁多的技术条款,CNware将身份鉴别、访问控制、安全审计、入侵防范、恶意代码防范、数据完整性保护等关键要求预置为集中化、标准化模块。用户可通过一键启用/调整,快速、便捷地完成安全合规基线环境配置,将合规基础配置时间从“月级”缩短到“小时级”。

随着数字建设的持续深化,数据成为了企业重要资产。保障虚拟机安全,是企业开展业务的基础。云宏作为已取得等保密评的国产虚拟化厂商,将持续深化全周期安全体系,助力网络安全“防火墙”愈加牢固,为企业数字化转型筑牢可信赖的“数字地基”。