社招面试BSP:BootROM知识一文通

BootROM

什么是BootROM?

在嵌入式系统和微控制器领域,理解启动过程的细节至关重要。Boot ROM作为基本组件,扮演着初始化系统的关键角色。

Boot ROM代表启动只读存储器。它是一种存储在ROM中的只读程序,作为固件或软件,在您打开计算机时运行。根据您计算机的类型,固件也被称为BIOS(基本输入/输出系统)或UEFI(统一可扩展固件接口)。

固件负责初始化计算机的硬件组件,如CPU、内存、磁盘驱动器、键盘、鼠标等。它还执行一些基本测试,以检查一切是否正常工作。然后,它从启动设备(如硬盘驱动器或USB闪存驱动器)加载操作系统(OS)。

启动设备包含一个名为引导程序的特殊文件,它告诉固件在哪里找到操作系统以及如何将其加载到内存中。然后操作系统接管并运行您在计算机上使用的应用程序。

Boot ROM作为设备启动序列的关键环节,确保了用户连接、编程和定制他们的微控制器或微处理器的安全和可靠的基础。

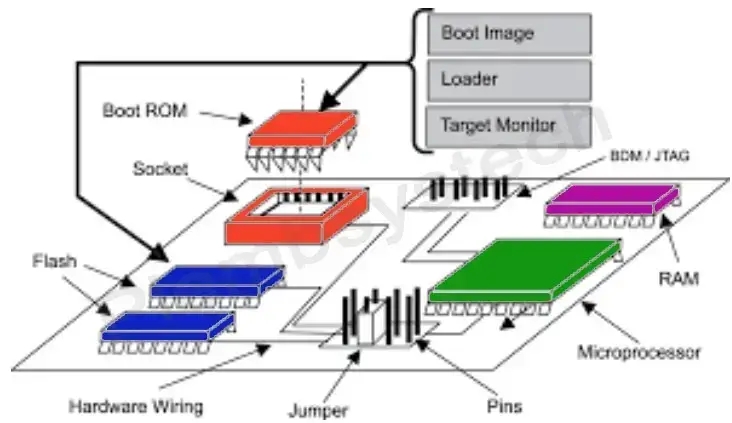

BootROM结构

Boot ROM存储在芯片上的掩模ROM中,并在通电或复位后执行。它负责从外部非易失性存储器(NVM)加载用户应用程序或第二阶段引导程序到内部SRAM中。

为什么BootRom要固化在芯片?

BootROM(启动只读存储器)必须固化在芯片内部(通常为掩模ROM或OTP存储器),其核心原因可归纳为以下三点,涵盖可靠性、安全性与系统效率的底层逻辑:

⚙️ 一、可靠性基石:提供绝对确定的启动起点

- 非易失性与硬件级保障

CPU上电时,外部RAM尚未初始化,外部Flash需接口配置才能访问,而BootROM作为芯片内部ROM,无需依赖任何外部条件即可直接执行。其代码在制造时通过掩模工艺刻录(Mask ROM),断电不丢失,物理不可修改,确保设备每次上电都能从唯一固定地址(如ARM的0x00000000)开始执行。 - 抗干扰与容错能力

外部存储设备(如SD卡、Flash)可能因物理损坏、数据错误或接口接触不良导致启动失败,而内部BootROM完全规避此类风险,尤其适用于工业控制、医疗设备等对可靠性要求严苛的场景。

🔒 二、安全信任根:构建不可篡改的信任链起点

- 物理防篡改性

BootROM的不可修改特性使其成为硬件信任根(Root of Trust)。它通过熔丝(eFuse)存储公钥哈希,在加载下一级程序(如Bootloader)前验证其数字签名,确保只有经厂商授权的代码才能执行,从源头防御恶意代码注入。 - 安全启动(Secure Boot)的核心

若BootROM检测到签名验证失败,可触发锁定机制或进入恢复模式(如通过USB/UART重刷固件),避免设备因软件漏洞变砖。典型案例如苹果Secure Enclave和ARM TrustZone的信任链均以BootROM为起点。

⚡ 三、系统效率优化:最小化启动延迟与成本

- 极速启动与资源精简

BootROM与CPU同处芯片内部,访问延迟近乎为零。其代码高度精简(通常2–64KB),仅包含基础硬件初始化(时钟、内存控制器)和启动设备检测逻辑,可在毫秒级完成初始化,远快于从外部Flash加载引导程序。 - 降低系统复杂度与成本

省去外部引导存储芯片,简化电路设计,减少物料成本(BOM)。尤其在量产时,掩模ROM成本被芯片数量分摊,经济性显著。

💎 总结:固化设计的本质是硬件与软件的终极权衡

BootROM固化于芯片是可靠性、安全性、效率三重需求的必然结果:

- ✅ 可靠性:提供无外部依赖的启动基点(解决“从零启动”问题);

- ✅ 安全性:以物理不可变性捍卫信任链源头(抵御供应链攻击);

- ✅ 效率:以片上集成实现毫秒级启动,同时降低系统复杂度。

⚠️ 固化代价:一旦存在漏洞无法修复(如iPhone Checkm8漏洞),但这一风险恰恰反向印证其作为“安全锚点”的关键性——若可随意修改,信任链即崩塌。

为什么需要BootROM?

BootROM(启动只读存储器)是计算机和嵌入式系统启动过程中的关键组件,其必要性源于它在硬件初始化、系统安全和启动可靠性等方面的核心作用。以下是BootROM存在的核心原因及功能总结:

⚙️ 一、解决“从零启动”的硬件初始化问题

当设备通电瞬间,CPU需要执行的第一条指令必须立即可用,但此时外部RAM未初始化、存储设备未配置,系统处于“混沌状态”。BootROM固化在芯片内部(如掩模ROM或OTP存储器),提供物理上绝对可靠的启动起点:

- 基础硬件初始化:配置CPU时钟、内存控制器、中断控制器等核心组件,为后续代码执行搭建基础环境。

- 无需外部依赖:与外部存储器不同,BootROM在芯片制造时已写入,上电即用,规避了外部存储设备接触不良或数据损坏的风险。

🔒 二、构建安全信任链的硬件锚点

BootROM的物理不可篡改性使其成为系统安全的核心基石:

- 安全启动(Secure Boot):

- 通过熔丝(eFuse)存储公钥哈希,验证下一阶段代码(如Bootloader)的数字签名,确保仅执行授权代码。

- 典型应用:苹果Secure Enclave、高通的PBL(Primary BootLoader)均以BootROM为信任根。

- 抵御恶意攻击:

- 调试接口(如JTAG/UART)默认关闭,防止未授权访问。

- 若BootROM存在漏洞(如iPhone的Checkm8),将导致永久性安全风险,反向印证其作为“安全锚点”的关键性。

🛡️ 三、保障系统可靠性与恢复能力

- 故障恢复机制:

- 当主引导程序损坏时,BootROM可触发恢复模式(如通过USB/UART接口),支持重新刷写固件,避免设备变砖。

- 启动一致性:

- 所有同型号芯片的BootROM代码完全相同,确保启动流程标准化,降低硬件兼容性问题。

- 快速启动优化:

- 代码精简(通常2–64KB),片上访问延迟近乎为零,实现毫秒级初始化,远快于从外部存储加载。

💎 总结:BootROM的不可替代性

BootROM是硬件与软件之间的唯一桥梁,解决了三个根本问题:

- 初始化从零开始:在硬件未就绪时提供首个可执行代码;

- 信任链的起点:以物理不可变性抵御供应链攻击;

- 系统生存保障:通过恢复模式挽救损坏的系统。

💡 本质价值:若没有BootROM,设备通电后将无法自主“苏醒”——如同失去心跳的生命体,无法激活肌肉与大脑。其固化设计是可靠性、安全性与效率的终极权衡结果。

BootROM是必须的吗?

BootROM(启动只读存储器)是现代计算设备(包括嵌入式系统、移动设备和PC)启动过程中的必要组件。其存在必要性源于硬件初始化、系统安全和启动可靠性的底层需求,具体原因如下:

🔧 一、解决“从零启动”的硬件初始化问题(核心必要性)

- 第一条指令的执行基础:

设备通电瞬间,CPU需立即执行第一条指令,但此时外部RAM未初始化、存储设备未配置,系统处于“混沌状态”。BootROM固化在芯片内部(如掩模ROM或OTP存储器),提供物理上绝对可靠的启动起点,CPU直接从固定地址(如ARM的0x00000000)执行其代码。 - 基础硬件初始化:

BootROM负责初始化CPU核心、时钟、内存控制器等关键组件,为后续加载更复杂的引导程序(如U-Boot)搭建基础环境。若没有BootROM,CPU无法自主“苏醒”。

🔒 二、构建安全信任链的硬件锚点(安全必要性)

- 物理防篡改性:

BootROM在芯片制造时写入,流片后无法修改,这使其成为系统信任根(Root of Trust)。它通过熔丝(eFuse)存储公钥哈希,验证下一级程序(如Bootloader)的数字签名,确保仅执行授权代码,抵御恶意固件注入。 - 安全启动的核心:

例如iPhone的Secure Boot和ARM TrustZone均以BootROM为起点构建信任链。若BootROM缺失,攻击者可轻易替换引导程序,导致系统完全失控。

⚡ 三、保障启动可靠性与恢复能力(系统生存必要性)

- 启动容错与恢复:

当外部引导程序损坏时,BootROM可触发恢复模式(如通过USB/UART接口重刷固件),避免设备变砖。例如嵌入式SoC通过BootROM从eMMC加载U-Boot,而非依赖外置BIOS芯片。 - 统一启动流程:

所有同型号芯片的BootROM代码完全相同,确保启动流程标准化,降低硬件兼容性问题。

⚠️ 四、例外场景:BootROM的可替代性探讨

尽管BootROM在多数场景不可或缺,但存在两类特例:

- 极简微控制器(MCU):

部分低端MCU(如51单片机)将基础引导代码集成在片内Flash而非独立ROM,功能类似BootROM但可擦写,牺牲安全性换取灵活性。 - 外置BIOS的传统PC:

x86架构PC使用外置SPI Flash存储BIOS/UEFI固件,而非CPU内置BootROM。这是因为x86外设可扩展(如PCIe设备),需板级管理初始化,但BIOS仍承担BootROM的职能(如第一条指令执行)。

💎 本质区别:

-

嵌入式/SoC → BootROM必须内置(高度集成外设控制器)

-

x86 PC → 功能等效于BootROM的BIOS外置(开放外设生态)

✅ 总结:BootROM为何是必需的?

- 硬件层面:提供CPU上电后的第一条指令执行环境,初始化关键硬件组件。

- 安全层面:作为不可篡改的信任根,构建安全启动链条。

- 系统层面:实现故障恢复与启动标准化,保障设备可靠性。

⚙️ 技术隐喻:

BootROM如同计算机的“基因代码”——固化在硬件中,定义了系统如何“诞生”与“生存”。缺失它,设备将丧失自主启动能力,沦为无生命力的电子元件。

那有没有启动不用BootRom的?

是的,存在不需要传统BootROM的启动方式,但这些方案通常需要其他机制承担BootROM的核心功能(如硬件初始化、启动加载),或在特定场景下才能实现。以下是四种典型替代方案及其技术原理和限制:

⚙️ 一、UEFI替代传统BIOS/BootROM(x86架构)

- 原理:UEFI是BIOS的现代替代品,集成在主板SPI Flash芯片中,承担初始化硬件、加载操作系统的职责。它本身具备BootROM的核心功能(如硬件检测、信任根验证),但以外置固件形式存在。

- 优势:支持图形界面、安全启动(Secure Boot)、大容量硬盘(>2.2TB),启动速度更快。

- 限制:仅适用于x86架构PC,嵌入式系统(如ARM SoC)仍需内置BootROM。

🖥️ 二、直接硬件编程启动(嵌入式裸机系统)

- 原理:在低复杂度MCU(如51单片机)中,开发者可直接将引导代码写入片内Flash,跳过独立BootROM。CPU上电后直接从Flash固定地址执行代码。

- 示例:

- 无操作系统的嵌入式设备(如温控器)。

- 开发者通过JTAG/SWD接口直接烧录引导程序到Flash。

- 代价:牺牲安全性(无硬件级防篡改)和恢复能力(无恢复模式)。

💾 三、虚拟化启动(vfloppy或虚拟机)

- 原理:通过软件模拟启动环境,无需物理BootROM芯片:

- vfloppy:在操作系统层虚拟软驱设备,加载软盘映像文件启动系统(如旧版Windows恢复)。

- 虚拟机:由Hypervisor(如VMware)模拟硬件环境,直接加载Guest OS内核。

- 适用场景:系统维护、旧软件兼容测试,或云服务器快速部署。

- 限制:依赖宿主机的硬件初始化能力,无法用于物理设备冷启动。

🧩 四、定制化Bootloader替代(高级嵌入式系统)

- 原理:在支持XIP(eXecute-In-Place)的芯片中,可将U-Boot等Bootloader直接烧录至SPI NOR Flash,CPU上电后直接从Flash执行代码,跳过BootROM阶段。

- 关键条件:

- Flash需映射到CPU启动地址(如

0x00000000)。 - Bootloader需包含硬件初始化代码(时钟、内存控制器)。

- Flash需映射到CPU启动地址(如

- 风险:一旦Bootloader损坏则设备变砖(无BootROM恢复机制)。

💎 方案对比与本质规律

| 方案 | 技术原理 | 适用场景 | 核心代价 |

|---|---|---|---|

| UEFI固件 | 外置SPI Flash替代内置BootROM | x86 PC、服务器 | 依赖主板硬件支持 |

| 直接硬件编程 | 引导代码写入片内Flash | 低端MCU、简单嵌入式设备 | 安全性弱、无故障恢复 |

| 虚拟化启动 | 软件模拟启动环境 | 系统维护、云服务器 | 依赖宿主系统初始化 |

| 定制Bootloader | XIP从Flash直接执行引导程序 | 支持XIP的嵌入式芯片 | 无硬件级安全验证 |

🔥 本质结论:

- 物理设备冷启动必须依赖某种“启动基石”——无论是内置BootROM、外置UEFI,还是预置Bootloader,其核心功能(第一条指令执行、硬件初始化)无法省略。

- 安全性、可靠性与灵活性不可兼得:BootROM的固化设计保障了安全与可靠,而替代方案多以牺牲这两者为代价换取灵活性。

若彻底移除所有启动机制,设备通电后将无法执行任何指令,成为“电子砖块”。

BootRom的工作内容?

BootROM(启动只读存储器)是嵌入式系统启动过程中最先执行的底层固件,其工作内容涵盖硬件初始化、安全验证、启动控制等核心环节。以下是其核心工作内容的系统化归纳:

⚙️ 一、硬件初始化:构建基础运行环境

-

CPU与核心组件激活

- 设备上电后,BootROM 唤醒 CPU,配置基本寄存器(如程序计数器、栈指针),设置时钟频率(PLL 锁相环)和电源管理单元(PMU)。

- 示例:ARM 架构中,CPU 从固定地址(如

0x00000000)取第一条指令执行 BootROM 代码。

-

内存控制器配置

- 初始化片内 SRAM 作为临时运行空间,配置 RAM(如 DDR/SDRAM)的时序参数,确保后续代码可加载至内存执行。

- 关键性:若内存未初始化,CPU 无法访问 RAM,导致启动失败。

-

关键外设使能

- 配置基础 I/O 接口(如 GPIO 引脚模式)、调试串口(UART)用于日志输出,并关闭 MMU/Cache 以直接操作物理地址。

🔍 二、启动设备检测与介质初始化

-

引导顺序决策

- 扫描预设启动源(如 eMMC、SD 卡、USB、网络),顺序由硬件引脚(Boot Mode)或熔丝(eFuse)配置决定。

- 示例:树莓派 BootROM 优先检测 SD 卡的

bootcode.bin。

-

存储控制器初始化

- 根据所选启动介质(如 SD 卡/NAND Flash),配置对应接口控制器(如 SPI、MMC)的时序参数。

🔒 三、安全启动(Secure Boot)验证

-

信任根(Root of Trust)建立

- 读取芯片熔丝(eFuse)存储的公钥哈希值,验证下一阶段代码(如 Bootloader)的数字签名,确保代码未被篡改。

- 签名机制:对镜像哈希值(如 SHA-256)进行非对称加密签名(如 RSA/SM2),而非整个镜像(因非对称算法效率低)。

-

防攻击机制

- 默认关闭调试接口(JTAG/SWD),防止未授权访问;若验证失败则拒绝执行并触发错误码。

⚡ 四、加载并移交控制权

-

代码加载与校验

- 从存储设备固定位置(如 SD 卡第 1 扇区)读取 Bootloader(如 U-Boot)至内存(SRAM 或 DDR),并校验完整性。

- 示例:i.MX6ULL 将 U-Boot 加载至 DDR 地址

0x87800000。

-

权限切换与跳转

- 切换 CPU 运行模式(如 ARM Secure Monitor 转非特权模式),通过汇编指令(如

BX R0)跳转至 Bootloader 入口地址。

- 切换 CPU 运行模式(如 ARM Secure Monitor 转非特权模式),通过汇编指令(如

🛠️ 五、故障恢复与应急处理

-

恢复模式触发

- 若主引导程序损坏,检测特定按键(如音量键+电源键)或硬件信号,进入恢复模式通过 USB/UART 重刷固件。

- 示例:Android 设备通过

Recovery Mode修复系统。

-

低级别诊断

- 通过 LED 闪烁或串口输出错误码(如内存初始化失败代码),辅助硬件故障排查。

💎 BootROM 工作流程全景

| 阶段 | 关键动作 | 技术实现 |

|---|---|---|

| 上电复位 | CPU 从固定地址执行第一条指令 | 硬件复位信号触发,PC 指针指向 BootROM 起始地址(如 ARM 0x00000000)。 |

| 硬件初始化 | 配置时钟、内存、基础外设 | 汇编代码直接操作寄存器(如设置 PLL 时钟)。 |

| 启动源选择 | 扫描 Boot Mode 引脚或 eFuse 配置 | 读取 GPIO 电平决定启动介质(如 SD 卡 vs. eMMC)。 |

| 安全验证 | 校验 Bootloader 签名 | 对比 eFuse 存储的公钥哈希与镜像签名。 |

| 控制权移交 | 加载并跳转至 Bootloader | 将代码复制到 RAM,执行 JUMP 指令。 |

| 故障处理 | 进入恢复模式或输出错误码 | 检测启动失败后切换至备用接口(如 UART 刷机)。 |

本质作用:BootROM 是硬件与软件的唯一桥梁,在系统“混沌状态”下提供确定性启动起点,并作为安全信任链的硬件锚点。其不可修改性(流片后固化)既是安全优势(防篡改),也是风险点(漏洞无法修复,如 iPhone Checkm8)。

BootROM类型

BootROM(启动只读存储器)的类型可从存储介质、镜像格式和功能定位三个维度划分,具体如下:

⚙️ 一、按存储介质分类

-

掩模ROM(Mask ROM)

- 特性:数据在芯片制造时通过掩膜工艺写入,不可修改。

- 优势:成本低(大批量生产)、稳定性高、抗干扰性强。

- 应用场景:消费电子产品(电视、音响)、固定启动代码的嵌入式系统。

-

电可擦除ROM(EEPROM/NOR Flash)

- 特性:支持多次电信号擦写,可通过软件更新。

- 优势:灵活性高,支持现场升级。

- 应用场景:计算机主板BIOS、需频繁更新的工业设备、调试开发环境。

🧠 二、按镜像格式分类

(常见于嵌入式系统,影响启动速度与资源占用)

-

压缩镜像(COMPRESS)

- 工作方式:仅保留少量未压缩代码(如初始化程序),主体代码压缩存储;启动时解压至RAM执行。

- 特点:镜像体积小,但解压消耗时间。

- 适用场景:存储空间受限的系统(如IoT设备)。

-

非压缩镜像(UNCOMPRESS)

- 工作方式:完整代码直接复制到RAM执行,无解压步骤。

- 特点:启动速度快,但占用更多存储空间。

- 适用场景:对启动延迟敏感的应用(工业实时控制)。

-

常驻镜像(ROM_RESIDENT)

- 工作方式:仅数据段复制到RAM,代码段在ROM中执行。

- 特点:RAM占用最少,但执行速度慢(因ROM访问延迟高)。

- 适用场景:内存资源极少的低成本MCU。

🛡️ 三、按功能定位分类

-

基础型BootROM

- 功能:仅完成硬件初始化(时钟、内存)及加载引导程序(如U-Boot)。

- 代表芯片:恩智浦LPC系列微控制器。

-

增强型BootROM

- 功能:集成安全启动(如签名验证)、多启动源选择(SD/USB/UART)及恢复模式。

- 代表芯片:

- 苹果iPhone:内置RSA验证,支持DFU恢复模式。

- TI OMAP4:支持FAT32解析,可直接加载Linux内核。

-

全功能型BootROM(替代Bootloader)

- 功能:直接承担操作系统加载任务,无需独立Bootloader。

- 特点:代码复杂度高,集成文件系统解析、网络协议栈等。

- 代表场景:部分SoC(如OMAP)可直接启动Linux。

💎 各类型对比与适用场景

| 分类维度 | 类型 | 核心特点 | 典型应用场景 |

|---|---|---|---|

| 存储介质 | 掩模ROM | 不可改写,低成本 | 电视固件、批量生产设备 |

| EEPROM/NOR Flash | 可多次更新 | 主板BIOS、工业控制器 | |

| 镜像格式 | 压缩镜像 | 体积小,解压耗时 | 存储受限的嵌入式设备 |

| 非压缩镜像 | 启动快,占用空间大 | 实时控制系统 | |

| 常驻镜像 | RAM占用少,执行慢 | 超低成本MCU | |

| 功能定位 | 基础型 | 仅初始化硬件 | 简单微控制器 |

| 增强型 | 集成安全验证与多启动源 | 手机、安全设备 | |

| 全功能型 | 直接加载OS,无需Bootloader | 高集成度SoC |

💡 技术趋势与演进方向

- 安全增强:集成硬件级加密(如抗侧信道攻击)、远程 attestation(远程证明)机制。

- OTA支持:直接支持无线固件更新,减少物理访问依赖。

- 异构启动:适配新兴存储技术(如ReRAM/FeRAM),提升能效比。

- 边缘优化:针对边缘计算优化冷启动时间,支持间歇性网络连接。

设计建议:

- 对安全性要求高的场景(如支付设备)优先选择增强型Mask ROM;

- 资源受限设备宜采用压缩镜像+常驻模式组合;

- 工业控制器推荐EEPROM+非压缩镜像以保证实时性。

BootROM和OTP的协同关系

BootROM(启动只读存储器)与OTP(One-Time Programmable Memory,一次性可编程存储器)的协同是嵌入式系统安全启动的核心机制,两者通过硬件级配合构建了不可篡改的信任根(Root of Trust)。以下是其协同关系的详细分析:

🔒 1. 信任链的硬件基础

- BootROM的安全验证依赖OTP

BootROM在启动时需验证引导程序(如U-Boot)或操作系统的合法性,但验证所需的公钥哈希或安全配置需存储在物理防篡改的介质中。OTP作为熔丝(eFuse)存储这些敏感数据,例如:- 根公钥哈希(用于验证数字签名)

- 安全启动使能标志(如

ABS_DONE_0) - 设备唯一ID(用于密钥派生)

例如,BootROM读取OTP中的公钥哈希,校验引导程序签名,若无效则拒绝启动。

- OTP的物理不可逆性

OTP的比特位只能从0烧写为1(熔断),无法回退。一旦写入安全配置(如密钥或策略),即使攻击者物理访问芯片也无法修改,确保信任根稳固。

⚙️ 2. 协同工作流程

阶段1:首次启动配置

- 生成并烧录密钥

- 设备首次启动时,BootROM生成随机密钥(如

secure boot key),将其写入OTP永久保存。 - 同时计算引导程序的签名(如

secure digest),与随机数IV一同存储至外部Flash。

- 设备首次启动时,BootROM生成随机密钥(如

- 锁定安全启动

烧写OTP中的使能标志(如ABS_DONE_0),永久激活安全启动。此后所有启动均需验证签名。

阶段2:后续启动验证

- BootROM读取OTP策略

检测到OTP中ABS_DONE_0已烧写,则从Flash读取签名和IV。 - 硬件级校验

使用OTP存储的密钥重新计算签名,与Flash中的值比对。若不一致,启动终止。 - 动态扩展验证

校验通过后,BootROM移交控制权给引导程序,后者可继续用OTP中的设备唯一ID派生密钥,验证后续阶段(如OS内核)。

🛡️ 3. 功能扩展与容错

- 自定义引导支持

若标准BootROM不支持特定启动方式(如24位SPI Flash),开发者可将定制引导程序烧录至OTP。BootROM检测到OTP启动模式后,直接跳转执行自定义代码。 - 抗回滚攻击

OTP存储固件最低版本号,BootROM在启动时校验新固件版本不得低于该值,防止恶意降级。 - 恢复模式触发

当主引导程序损坏时,BootROM通过OTP中预设的恢复标志(如特定GPIO电平组合)进入刷机模式,通过USB/UART重烧固件。

⚠️ 4. 安全与成本的权衡

- 优势

- 物理安全性:OTP与BootROM均位于芯片内部,无外部接口暴露风险。

- 确定性验证:验证逻辑由硬件执行,无软件延迟或漏洞。

- 局限性

- 不可逆操作:OTP烧写错误将导致芯片报废。

- 漏洞永久化:若BootROM存在设计漏洞(如iPhone Checkm8),因无法修改需召回硬件。

💎 总结:协同的本质

BootROM与OTP的协同是安全性与可靠性的硬件级解决方案:

- BootROM:作为执行引擎,提供可预测的启动流程和安全策略强制执行。

- OTP:作为信任锚点,存储关键密钥与配置,确保策略不可篡改。

两者共同构建了从芯片上电第一刻开始的信任链,成为现代安全启动(Secure Boot)不可替代的基石。

BootROM怎么确认启动方式?

BootROM(启动只读存储器)通过硬件引脚配置、熔丝(eFuse)状态以及存储设备检测机制来确定启动方式,其核心流程可分为以下四步:

🔌 1. 硬件引脚配置(Boot Mode Pins)

- 引脚电平采样

芯片上电或复位时,BootROM会立即读取特定GPIO引脚的电平状态(如Zynq的MIO[5:3]、STM32的BOOT0/BOOT1引脚),这些引脚连接至外部电阻网络(上拉/下拉),形成高低电平组合。- 示例:

- Zynq的MIO[5:3]组合定义启动源(如

000=QSPI Flash,001=SD卡)。 - STM32的BOOT0=0且BOOT1=0时从内部Flash启动。

- Zynq的MIO[5:3]组合定义启动源(如

- 示例:

- 时序要求

引脚电平仅在复位瞬间被锁存,后续变化不影响启动决策。

🔒 2. 熔丝配置(eFuse/OTP)

- 固化启动策略

部分芯片通过一次性可编程熔丝(eFuse)存储启动配置:- 启动顺序优先级(如优先SD卡,次选eMMC)。

- 安全启动使能标志(如

ABS_DONE_0),强制要求验证签名。

- 不可逆性

熔丝烧写后无法修改,确保启动策略的防篡改性(例如苹果设备通过eFuse存储公钥哈希)。

🔍 3. 存储设备检测与验证

- 接口初始化

根据引脚或熔丝指定的启动源,BootROM初始化对应控制器:- SD卡 → 初始化MMC控制器时序。

- SPI Flash → 配置SPI通信协议。

- 镜像有效性校验

在存储设备的固定位置搜索引导镜像头(如SD卡第1扇区、QSPI Flash的0x0000地址):- 签名验证:若启用安全启动,用eFuse存储的公钥哈希校验镜像签名(如RSA/SHA-256)。

- 完整性检查:校验镜像CRC或哈希值,失败则尝试下一启动源。

⚠️ 4. 故障处理与回退机制

- 多源轮询

若首选启动源无效(如SD卡未插入),BootROM按预设顺序尝试备选源(如eMMC→UART)。 - 恢复模式触发

所有启动源均失败时,检测特定硬件信号(如按键组合)进入恢复模式,通过UART/USB重新烧写固件。

💎 设计注意事项

- 硬件设计

Boot引脚需外接上拉/下拉电阻,避免悬空导致误判。 - 安全与灵活性权衡

eFuse固化策略提升安全性,但牺牲了用户自定义启动的自由度。 - 调试支持

开发阶段可强制引脚为JTAG模式,直接接管CPU控制权。

⚙️ 典型芯片实现对比

| 芯片型号 | 配置方式 | 启动源示例 |

|---|---|---|

| Xilinx Zynq | MIO[5:3]引脚 + eFuse | QSPI Flash, SD卡, JTAG |

| STM32 | BOOT0/BOOT1引脚 | 内部Flash, 系统存储器, SRAM |

| NXP i.MX | BOOT_MODE[1:0]引脚 + OTP熔丝 | eMMC, NAND, USB |

💡 总结:BootROM通过 “硬件引脚→熔丝策略→存储设备检测→安全验证” 四层逻辑确定启动方式,兼顾效率与安全性。其设计本质是硬件级的状态机,确保系统从混沌状态可靠过渡至可执行环境。

如何保证BootRom的安全

BootROM作为系统启动的信任根(Root of Trust),其安全性直接影响整个系统的可信性。以下是保障BootROM安全的核心策略及技术实现,结合硬件防护、密码学机制和系统设计进行分层解析:

🔒 一、物理不可篡改性:固化与隔离

- 掩模ROM或OTP存储

BootROM代码通过掩模工艺刻入芯片(Mask ROM)或烧录至一次性可编程存储器(OTP),流片后无法修改,杜绝软件篡改风险。例如苹果Secure Enclave的BootROM采用物理固化设计,即使越狱也无法修改。 - 内存映射隔离

完成启动后,BootROM从系统内存映射中移除,阻止后续程序或攻击者访问其代码。部分芯片通过寄存器控制BootROM可见性,如ARM TrustZone在跳转至Bootloader前隐藏BootROM地址空间。

🔐 二、信任链构建:安全启动(Secure Boot)

- 数字签名验证

- 公钥锚点:公钥哈希值预烧录至OTP/eFuse(如熔丝熔断机制),作为硬件信任根。BootROM使用非对称加密(RSA/ECC)验证下一级代码(如Bootloader)的签名。

- 哈希签名优化:对引导程序计算哈希值(如SHA-256)而非完整镜像签名,兼顾效率与安全(非对称算法性能低,哈希验签速度更快)。

- 验证失败处理:签名无效则终止启动,触发错误码或进入恢复模式。

- 抗回滚攻击

OTP存储固件最低版本号,BootROM拒绝加载旧版本固件,防止利用已知漏洞降级攻击。

🛡️ 三、硬件级防护机制

- 熔丝(eFuse)锁定策略

- 关键安全配置(如安全启动使能标志

ABS_DONE_0)通过熔丝烧写,一旦启用无法回退。 - 芯片唯一ID和根密钥存储于eFuse,仅安全引擎(如ARM TrustZone)可访问,防止密钥泄露。

- 关键安全配置(如安全启动使能标志

- 调试接口动态管控

- 默认关闭JTAG/SWD接口,仅在安全验证后按需开放(如开发模式)。苹果设备因未彻底关闭调试接口,导致永久性越狱漏洞(Checkm8)。

- 物理不可克隆功能(PUF)

利用芯片制造差异生成唯一密钥,增强密钥存储的防物理攻击能力(如侧信道攻击防护)。

⚡ 四、运行时安全与容错机制

- 加密镜像保护

- 对称加密(AES-256)引导程序,密钥存储于硬件加密模块。性能权衡:大容量固件需牺牲加密以支持XIP(原地执行)。

- 多阶段验证扩展

分层递进验证:BootROM → Bootloader → OS内核,每阶段均需签名校验(如ARM ATF的BL1→BL2→BL31信任链)。 - 恢复与应急处理

- 主引导失败时,检测特定信号(如按键组合)进入恢复模式,通过UART/USB重刷合法固件(如Android Recovery Mode)。

- A/B双系统备份:主系统验证失败时自动切换至备份镜像,避免设备变砖(汽车ECU常用)。

⚠️ 漏洞风险与应对

- 历史教训:

- Checkm8漏洞:因BootROM未彻底关闭调试接口,导致iOS设备永久越狱,需硬件迭代修复。

- 熔丝误烧:OTP错误写入可能导致芯片报废,需冗余设计或预烧录测试。

- 防护建议:

- 形式化验证BootROM代码逻辑,减少设计漏洞。

- 采用PUF替代固定密钥存储,提升防物理攻击能力。

💎 各防护层级对比与最佳实践

| 防护层级 | 核心技术 | 优势 | 典型应用 |

|---|---|---|---|

| 物理层 | 掩模ROM/OTP固化 | 防篡改、高稳定性 | 消费电子、安全设备 |

| 信任链层 | eFuse公钥锚点 + 签名验证 | 建立硬件信任根 | 苹果Secure Enclave |

| 运行时层 | 内存隐藏 + 调试接口管控 | 减少攻击面 | ARM TrustZone |

| 容错层 | 恢复模式 + A/B备份 | 防设备变砖 | 工业控制器、汽车ECU |

🔧 总结:安全与成本的平衡

BootROM安全需 “物理隔离 + 密码学信任链 + 硬件加固” 三重协同:

- 物理固化(Mask ROM/OTP)确保代码不可篡改;

- 信任链构建(eFuse锚点 + 分层签名)阻断恶意代码加载;

- 硬件防护(熔丝锁定 + PUF)抵御物理与接口攻击。

⚖️ 本质矛盾:

BootROM的不可更新性虽带来漏洞修复难题(如Checkm8),但正是这种 “牺牲灵活性换取确定性” 的设计,使其成为系统安全的终极锚点。安全需在成本、效率与风险间动态权衡——例如消费电子倾向OTP固化,工业设备则需加强恢复容错。

BootRom如何确保引导的镜像可信

BootROM 作为系统启动的信任根(Root of Trust),通过以下核心机制确保引导镜像的可信性,涵盖硬件级防护、密码学验证和流程控制:

🔒 一、信任根构建:硬件锚点与密钥固化

-

OTP/eFuse 存储公钥哈希

BootROM 从芯片内部的 OTP(一次性可编程存储器)或 eFuse 中读取预烧录的根公钥哈希值(如 SHA-256)。该值作为硬件信任根,用于验证后续镜像的签名。物理熔断机制确保密钥哈希不可篡改。- 示例:苹果 Secure Enclave 的 BootROM 通过 eFuse 存储公钥哈希,验证引导加载程序(如 iBoot)的合法性。

-

抗密钥替换攻击

公钥本身不直接存储于 OTP,而是存储其哈希值。BootROM 先验证镜像附加公钥的哈希是否与 OTP 值匹配,再使用该公钥验签,双重防护防止密钥被替换。

🔍 二、验证执行流程:签名与完整性校验

-

数字签名验证(非对称加密)

- BootROM 对镜像的哈希值(如 SHA-256)进行验签:

- 用公钥解密镜像附带的签名,得到原始哈希值

H1。 - 重新计算镜像的哈希值

H2,若H1 = H2则通过验证。

- 用公钥解密镜像附带的签名,得到原始哈希值

- 支持算法:RSA、ECDSA 等,兼顾效率与安全性。

- BootROM 对镜像的哈希值(如 SHA-256)进行验签:

-

分层递进验证(信任链扩展)

BootROM 仅验证下一级引导程序(如 U-Boot),后者继续验证操作系统内核(如 Linux),形成 BL1 → BL2 → Kernel 的信任链。每一级均需验签,确保恶意代码无法插入。

🛡️ 三、防篡改与隔离设计

-

物理不可修改性

BootROM 代码固化在 Mask ROM 或 OTP 中,流片后无法修改,杜绝软件篡改风险。启动完成后,其内存映射被移除,阻止后续程序访问。 -

调试接口管控

默认关闭 JTAG/SWD 等调试接口,仅在安全模式下按需开放,避免未授权访问导致信任根泄露(如 iPhone Checkm8 漏洞因未彻底关闭调试接口)。

⚠️ 四、安全扩展机制

-

抗回滚攻击(Anti-rollback)

OTP 存储固件最低版本号。BootROM 拒绝加载版本更低的镜像,防止利用旧版本漏洞(如已修复的安全缺陷)。 -

恢复模式与冗余备份

- 主镜像验证失败时,触发恢复模式(如 Android 的 Recovery Mode),通过 USB/UART 重新烧写合法固件。

- 汽车电子等场景采用 A/B 双镜像分区,主分区损坏时自动切换至备份分区。

💎 验证流程全景与技术对比

| 阶段 | 核心操作 | 技术实现 | 安全目标 |

|---|---|---|---|

| 密钥准备 | 读取 OTP 中的公钥哈希 | eFuse 熔断机制,哈希值比对 | 信任根防篡改 |

| 镜像加载 | 从存储介质读取引导程序 | 初始化 SD/eMMC 控制器,定位镜像头 | 确保来源可信 |

| 签名验证 | 解密签名 + 计算哈希比对 | RSA-2048/SHA-256 或 ECDSA/SHA-384 | 完整性与真实性 |

| 信任链传递 | 移交控制权至已验证的下一级程序 | PC 指针跳转至 BL2 入口,移除 BootROM 内存映射 | 隔离攻击面 |

| 故障处理 | 回退至备份镜像或恢复模式 | GPIO 按键检测 + UART 刷机协议 | 系统可靠性保障 |

⚙️ 本质逻辑:

BootROM 通过 “硬件信任锚点 + 密码学验证链 + 物理隔离” 构建可信启动:

- 硬件级固化(OTP/Mask ROM)确保自身不可篡改;

- 非对称加密验签阻断未授权代码执行;

- 信任链分层扩展最小化攻击面。

若完全跳过 BootROM(如直接 XIP 启动),系统将丧失信任根,安全启动链条彻底失效。因此,其设计是安全性与可靠性的终极平衡——牺牲灵活性换取确定性,成为系统安全的“基因代码”。

BootRom如何保证整系统的安全

BootROM 作为系统启动的硬件信任根(Root of Trust),通过以下多层级机制保障整系统安全,其设计本质是 “物理不可篡改 + 密码学验证 + 硬件隔离” 的综合防护体系:

🔒 一、信任根构建:物理不可篡改性与密钥固化

-

物理不可修改性

BootROM 代码通过 掩模 ROM(Mask ROM) 或 OTP(一次性可编程存储器) 固化在芯片内部。流片后无法修改,杜绝软件篡改风险,确保初始代码绝对可信。- 示例:苹果 Secure Enclave 的 BootROM 采用掩模 ROM,即使设备越狱也无法修改其代码。

-

硬件密钥锚点

根公钥哈希值预烧录至 eFuse/OTP(熔丝机制),作为验证链起点。BootROM 读取该哈希值验证后续代码签名,防止密钥替换攻击。- 双重防护:BootROM 先验证镜像附加公钥的哈希是否匹配 OTP 值,再用该公钥验签,双重杜绝密钥伪造。

🔍 二、验证执行流程:分层签名与信任链扩展

-

安全启动(Secure Boot)

- 数字签名验证:使用非对称加密(如 RSA/ECC)验证引导程序(如 U-Boot)的签名。

- 对镜像计算哈希值(如 SHA-256),用公钥解密签名比对,确保完整性与真实性。

- 抗回滚攻击:OTP 存储固件最低版本号,BootROM 拒绝加载旧版本,防止利用已知漏洞降级。

- 数字签名验证:使用非对称加密(如 RSA/ECC)验证引导程序(如 U-Boot)的签名。

-

信任链分层递进

BootROM 仅验证下一级程序(如 Bootloader),后者继续验证 OS 内核,形成 BL1 → BL2 → Kernel 的信任链。每一级均需验签,阻断恶意代码插入。- 案例:RV 芯片 BootROM 验证 MiniLoaderAll.bin,后者再验证 U-Boot,最终由 U-Boot 加载并验证 Linux 内核。

🛡️ 三、硬件级防护与运行时隔离

-

调试接口动态管控

- 默认关闭 JTAG/SWD 等调试接口,仅在安全验证后按需开放(如开发模式),防止未授权访问导致信任根泄露。

- 漏洞教训:iPhone Checkm8 漏洞因未彻底关闭调试接口,导致永久性越狱风险。

-

内存映射隔离

启动完成后,BootROM 从系统内存地址空间移除,阻止后续程序或攻击者访问其代码。例如 ARM TrustZone 在跳转至 Bootloader 前隐藏 BootROM 地址。 -

加密启动镜像

部分场景使用对称加密(如 AES-256)保护引导程序,密钥存储于硬件安全模块(HSM)。性能权衡下,大容量固件可能牺牲加密以支持 XIP(原地执行)。

⚠️ 四、故障容错与恢复机制

-

恢复模式(Recovery Mode)

主引导程序验证失败时,检测特定信号(如按键组合)进入恢复模式,通过 USB/UART 重刷合法固件。例如 Android 设备通过“音量键+电源键”触发恢复。 -

A/B 双系统备份

存储两套引导镜像,主系统验证失败时自动切换至备份分区(如汽车 ECU),避免设备变砖。 -

硬件级诊断与锁定

- 通过串口/LED 输出错误码(如内存初始化失败),辅助故障排查。

- 验证失败时触发 HSM 密钥锁定,防止敏感数据泄露。

💎 行业最佳实践对比

| 安全机制 | 技术实现 | 代表案例 | 防护目标 |

|---|---|---|---|

| 硬件信任根 | OTP 存储公钥哈希 + 签名验证 | 苹果 Secure Enclave | 防供应链攻击 |

| 加密启动镜像 | AES-256 加密 + HSM 密钥存储 | Xilinx Zynq | 防固件窃取与篡改 |

| 调试接口管控 | JTAG 默认关闭,验证后按需开放 | ARM TrustZone | 防物理攻击与调试漏洞 |

| 多阶段信任链 | BootROM → BL2 → Kernel 分层验证 | RV 芯片安全启动 | 最小化攻击面 |

⚙️ 总结:安全与可靠性的终极平衡

BootROM 是系统安全的 “基因代码”,其设计以 “牺牲灵活性换取确定性” 为核心:

- 物理层:固化代码(ROM/OTP)提供不可篡改的信任起点;

- 验证层:硬件密钥锚点 + 分层签名构建信任多米诺骨牌;

- 防护层:运行时隔离与调试管控封堵物理攻击路径;

- 容错层:恢复模式与冗余备份保障系统生存性。

🔥 本质矛盾:

BootROM 的不可更新性使其成为 “安全锚点”,但一旦存在漏洞(如 Checkm8)则需硬件迭代修复。这种矛盾恰恰体现安全与成本的动态权衡——消费电子倾向固化设计,工业设备则需强化恢复容错。