新型APT组织“嘈杂熊“针对哈萨克斯坦能源部门发起网络间谍活动

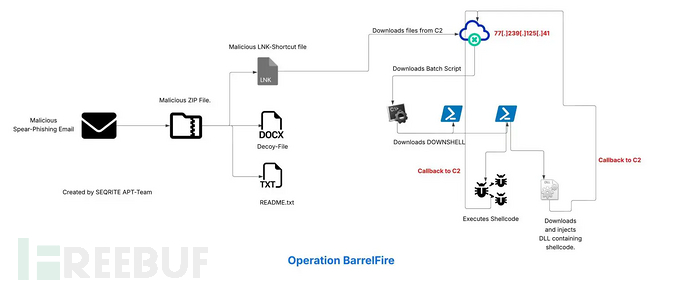

感染链图示 | 图片来源:Seqrite实验室APT研究团队

Seqrite实验室APT研究团队近日发布了一份深度分析报告,披露了一个自2025年4月起活跃的新型威胁组织"嘈杂熊"(Noisy Bear)。该组织主要针对哈萨克斯坦石油天然气行业,攻击手法结合了鱼叉式钓鱼、PowerShell加载器和DLL植入技术,并精心制作了伪装成哈萨克斯坦国家石油天然气公司(KazMunaiGas,简称KMG)内部通讯的诱饵文档。

攻击手法分析

Seqrite报告指出:"该威胁组织主要针对中亚地区的实体机构,特别是哈萨克斯坦的石油天然气或能源部门。攻击活动针对KMG员工,通过发送伪造的KMG IT部门文件来模仿官方内部通讯,主题涉及政策更新、内部认证程序和薪资调整等内容。"

"嘈杂熊"组织利用被入侵的KMG企业邮箱发送鱼叉式钓鱼邮件。邮件主题通常设置为"紧急!请查阅更新后的薪资表"等具有紧迫性的内容,并附有包含恶意快捷方式文件(График зарплат.lnk)的ZIP压缩包(График.zip)。

攻击流程详解

邮件内容精心设计成人力资源部门的内部通知格式,特别强调截止日期为2025年5月15日以制造紧迫感。Seqrite指出:"邮件主要内容是关于工作安排、薪资和激励政策相关信息的更新,要求收件人进行查阅。"

当受害者打开ZIP文件后,会看到一个带有KMG标志的双语(俄语和哈萨克语)诱饵PDF文件。文件中指示受害者解压另一个ZIP文件(KazMunayGaz_Viewer.zip)并运行其中的可执行程序,同时忽略弹出的控制台窗口。

报告解释道:"诱饵文档还特别提醒用户等待控制台窗口出现,并明确建议不要关闭或与之交互,以此降低目标的怀疑。"

四阶段攻击技术链

Seqrite的技术分析将整个攻击过程分解为四个阶段:

初始阶段 - 恶意快捷方式:恶意快捷方式文件利用PowerShell的LOLBins功能从hxxps://77.239.125.41:8443下载批处理脚本(123.bat)。

第一阶段 - 批处理脚本:123.bat和it.bat等脚本下载PowerShell加载器(support.ps1, a.ps1),这些加载器被命名为DOWNSHELL。

第二阶段 - DOWNSHELL加载器:这些PowerShell脚本会禁用AMSI扫描功能,并使用从PowerSploit复制的技术将Meterpreter shellcode注入explorer.exe进程。Seqrite解释称:"通过修改这个标志位,可以让PowerShell认为AMSI初始化失败,从而使DOWNSHELL家族的其他恶意脚本能够绕过扫描并顺利执行。"

最终阶段 - DLL植入:一个64位DLL使用信号量防止多实例运行,然后劫持rundll32.exe的线程上下文来执行反向shell。

基础设施与归属分析

"嘈杂熊"组织的攻击载荷和工具(包括Metasploit和PowerSploit等开源渗透框架)托管在俄罗斯主机提供商Aeza Group LLC的基础设施上,该公司因协助网络犯罪而受到制裁。

Seqrite还发现了一些可疑域名,这些域名托管着面向俄罗斯用户的健康和健身主题网站,很可能被用作基础设施的伪装。

虽然Seqrite在归属问题上持谨慎态度,但报告指出了与俄罗斯运营者的强烈关联:

- 脚本中包含俄语注释

- 使用受制裁的俄罗斯主机提供商

- 工具和基础设施与之前俄罗斯相关的APT活动存在重叠

正如报告所述:"我们认为该威胁组织很可能源自俄罗斯。""嘈杂熊"代表了一场针对哈萨克斯坦关键能源基础设施的有针对性的APT活动,结合了社会工程学、开源攻击工具和多层感染链。