⸢ 肆 ⸥ ⤳ 默认安全建设方案:c-1.增量风险管控

👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

| 序号 | 主题 | 内容简述 |

|---|---|---|

| 1 | 安全架构概述 | 全局安全架构设计,描述基础框架。 |

| 👉2 | 默认安全 | 标准化安全策略,针对已知风险的标准化防控(如基线配置、补丁管理)。 |

| 3 | 可信纵深防御 | 多层防御体系,应对未知威胁与高级攻击(如APT攻击、零日漏洞)。 |

| 4 | 威胁感知与响应 | 实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。 |

| 5 | 实战检验 | 通过红蓝对抗演练验证防御体系有效性,提升安全水位。 |

| 6 | 安全数智化 | 运用数据化、自动化、智能化(如AI)提升安全运营(各部分)效率。 |

目录

编辑

4.默认安全建设方案

4.3 增量风险管控:不让“小变更”酿成“大问题”

4.3.1 变更感知与管控

1. 第一步:变更渠道收敛:关掉不必要的“后门”

2. 第二步:变更全面感知:一双“看见所有变化”的眼睛

3. 第三步:统一安全管控:智能又高效的风险拦截网

4. 特别点:移动端变更感知与管控

4.3.2 风险剖析与处置:让安全“自动驾驶”

1. 标准化安全评估:给安全工程师一本“操作手册”

2. 自动化与智能化风险发现:打造7x24小时的“安全流水线”

(1) 安全自动化:嵌入研发流程的“检查点”

(2) 智能风险决策:从“人拉肩扛”到“AI辅助决策”

(3) 应用接口画像:为智能决策打下“数据地基”

3. 实践案例:风险剖析与处置流程

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

👀写在前面的话:本专栏发出后,收到不少朋友们的反馈:语言内容还是有些“严肃”,后续内容我尽量用更加通俗、生动的描述,具备更好的可读性、具备更好的人体工学~

4.默认安全建设方案

4.3 增量风险管控:不让“小变更”酿成“大问题”

现实中的安全事件,往往不是来自什么高深莫测的黑客技术,而是由已知漏洞没修、高危端口没关这种“小事”引起的。虽然听起来简单,但要想完全杜绝却非常困难——因为这背后是一整套系统工程。

在默认安全体系中,管控风险的“增量” 尤为关键。所谓“增量”,指的就是:系统、配置、人员等各类实体的变化。只有管住变化,才能控制风险。

4.3.1 变更感知与管控

安全风险绝大多数来自“变更”。因此首先搞清楚:“什么变了?”、“谁变了?”、“怎么变的?”

我们将可能引入风险的变化对象总结为以下7类:

| 🔍 变更类型 | 📦 举例 |

|---|---|

| 需求设计 | 产品需求、新功能、重点项目 |

| 应用迭代 | 新应用上线、代码修改、依赖库更新 |

| 网络资源 | IP/域名、端口、SLB、CDN的增删 |

| 计算资源 | ECS、容器、镜像、物理机的创建与释放 |

| 存储资源 | MySQL、OSS、HBase等存储服务的申请 |

| 策略配置 | ACL规则、业务开关、基线设置 |

| 人力资源 | 员工入职、离职、转岗(含外包) |

任何以上类型的“增、删、改”,我们都视为变更,而管控的第一步就是:

1. 第一步:变更渠道收敛:关掉不必要的“后门”

首先要识别出所有能进行线上变更的入口——我们称之为“变更渠道”。然后制定《变更渠道风险收敛表》,重点回答:

-

❓ 有哪些渠道可能引发风险?

-

❓ 是否存在纯手工黑屏操作?

-

❓ 是否有已废弃但仍可操作的渠道?

-

❓ 相同变更是否有多个入口?

-

❓ 是否有审批流程与安全节点?

-

❓ 是否有操作日志审计?

基于分析,可从五个方面推进收敛:

| ✅ 措施 | 🛠️ 具体做法 |

|---|---|

| 推动下线 | 清理老旧、废弃渠道,避免无人维护带来的风险 |

| 规范约束 | 对无管控的小众渠道,要求变更前必须安全评估 |

| 权限治理 | 遵循最小权限原则,临时权限按时回收,高风险操作权限收紧 |

| 流程审批 | 所有变更需经非操作人审批,确保风险被二次确认 |

| 日志审计 | 所有操作留痕,问题可追溯、可回滚 |

《变更渠道风险收敛表》样式:

2. 第二步:变更全面感知:一双“看见所有变化”的眼睛

光有收敛不够,还得能实时感知到变更的发生。

最初我们可能在每个变更流程中插入“安全审批”节点,但随着系统越来越多,人工审批根本忙不过来——切换系统、评估标准不统一、结论难留存……怎么办呢?我们建立了更优雅的机制:

-

建立统一安全管控平台,所有评估流程和结论集中管理;

-

制定标准接口,各平台自行对接安全管控平台,安全团队不用一个个推动;

-

明确各类变更需监听的关键信息,精准判断风险。

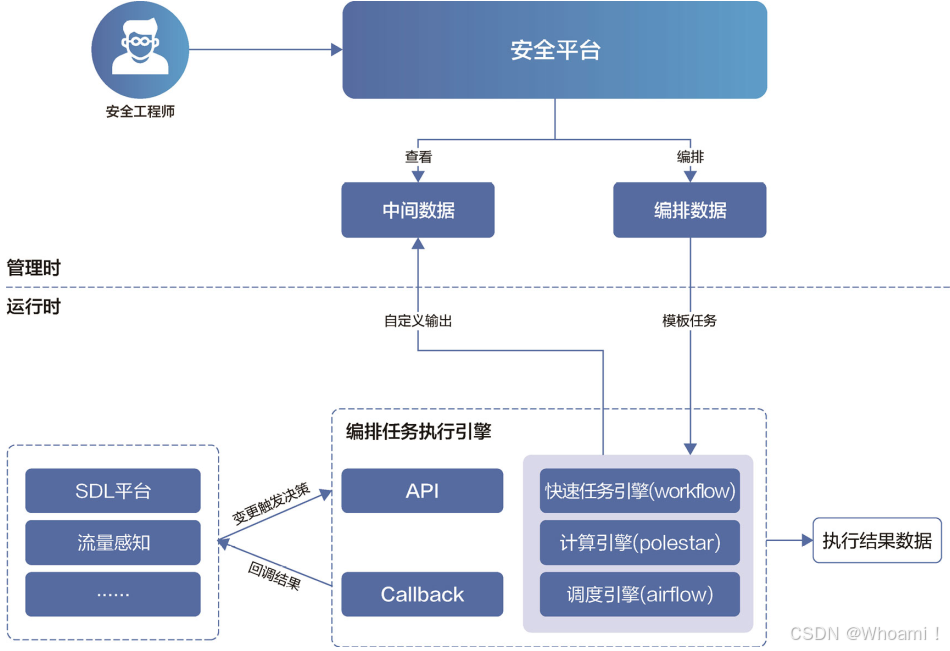

[变更发生] → [平台通知安全中心] → [安全平台分析] → [评估风险]这样一来,安全团队就能在第一时间知晓变更内容,并判断是否存在风险。

统一安全管控平台界面:

3. 第三步:统一安全管控:智能又高效的风险拦截网

感知后更要管控。

为每类变更明确风险类型+评估项+责任归属,避免安全团队内部职责不清。

但问题又来了:变更工单太多,根本审不过来!

于是我们引入自动化审批,这样既保障安全,又大幅提升效率。

✅ 对低风险变更(如符合历史通过策略、非重点类型等),系统自动通过;

✅ 仅对可疑或高风险变更发起人工审核。

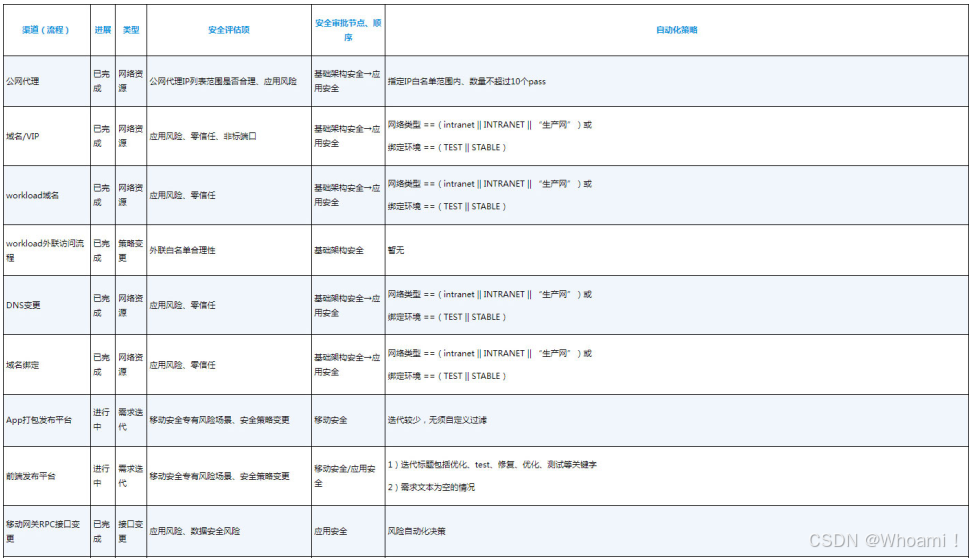

《变更统一安全管控表》---自动化策略示例:

4. 特别点:移动端变更感知与管控

移动端(App、小程序、H5)的变更管控和传统Web、服务端应用不同,

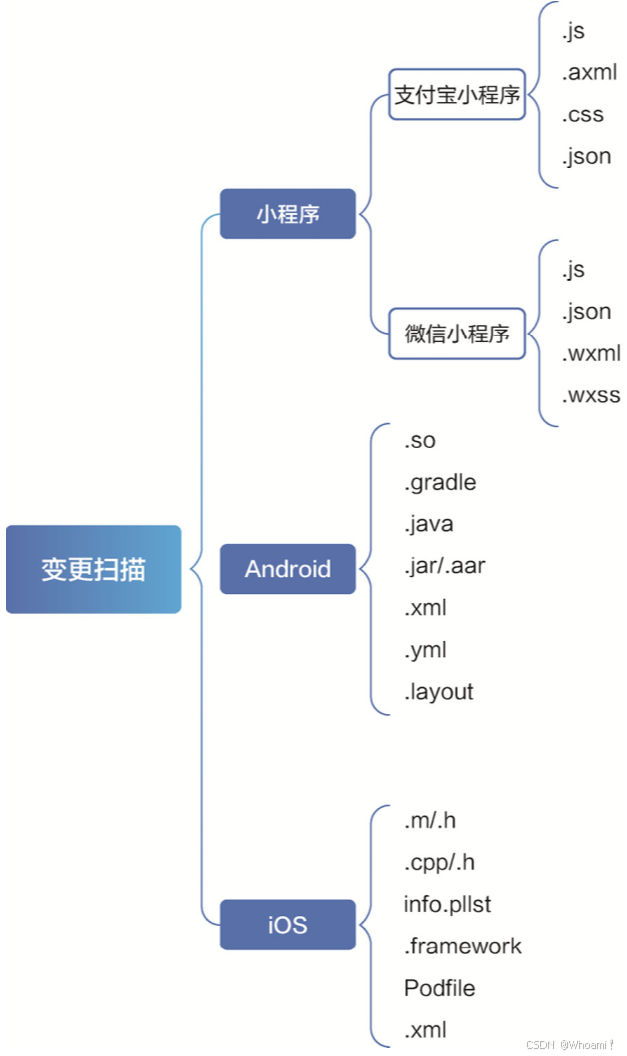

移动端变更感知组件:类似于白盒扫描器,根据不同扫描对象大致有以下几类文件需要关注:

| 扫描平台 | 代码文件类型 | 配置文件 & 资源类型 |

|---|---|---|

| 通用二进制 | .so, .aar, .framework 等 | - |

| Android | .java, .c, .cpp (JNI/NDK) | .gradle, .xml, .yml (构建配置) |

| iOS | .m, .c, .cpp, .h (源代码与头文件) | .plist (信息配置), Podfile (依赖管理) |

| 小程序/H5 | .js (逻辑), .css (样式), .html (结构) | .json (全局配置、页面配置等) |

移动端变更感知组件:集成在安全中心,通过后台管理页面动态下发检测规则。

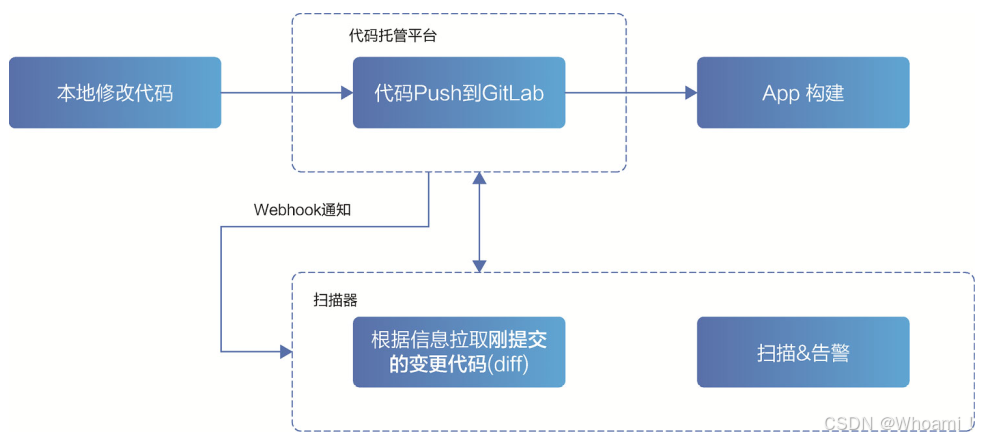

变更扫描被触发的流程如下:

在代码分发平台的代码仓库中注册Webhook → 监听代码Push操作(一旦发现代码Push操作)

→ 相关信息会通过Webhook同步至安全中心 → 由安全中心唤起变更感知组件对本次变更分析。

4.3.2 风险剖析与处置:让安全“自动驾驶”

如果说感知变更是发现了潜在的危险,那么风险剖析与处置就是主动出击、将危险扼杀在摇篮里的核心环节。这就像是给系统装上一个“智能安全大脑”,让它能自动识别、分析并处理风险。

1. 标准化安全评估:给安全工程师一本“操作手册”

过去,安全评估就像“中医问诊”,非常依赖工程师的个人经验和水平,不同的人可能会对同一个需求给出完全不同的风险评估。

为了解决这个问题,我们制定了一套详细的安全评估规范,相当于给所有安全工程师提供了一本标准化的“操作手册”和“检查清单”。

五大类核心基础规范包括:

| 规范名称 | 📚 涵盖场景 |

|---|---|

| 需求安全评估规范 | 新功能、新产品的初始设计风险 |

| 架构安全评审规范 | 系统架构设计中的安全缺陷 |

| 安全测试规范 | 上线前的渗透测试、漏洞扫描 |

| 开源软件安全评估规范 | 引入第三方开源组件的安全审计 |

| 三方外采应用引入规范 | 采购外部系统或服务的安全评估 |

此外,还针对前沿技术(如隐私计算、AI安全、区块链等)制定了专门的安全指南,确保在使用新技术时也能“有法可循”。

新兴安全技术规范一览表:

| 安全领域 | 关键技术/关注点 | 核心价值与应用场景 |

|---|---|---|

| 数据安全 | 加解密、签名/验签、数字证书、敏感信息脱敏、用户权限管控 | 保障数据全生命周期的机密性、完整性、可用性和不可否认性,是信息安全的基础。 |

| 云安全 | 云平台基础设施安全、虚拟化安全、容器安全、云原生应用防护、云服务配置合规性 | 确保在云计算环境中的数据、应用和基础设施安全,实现责任共担模型下的全面防护。 |

| IoT安全 | 终端设备身份认证、固件安全、通信加密、漏洞管理、轻量级安全协议 | 保护海量、资源受限的物联网终端设备及其产生的数据安全,防止其成为网络攻击的跳板。 |

| AI安全 | 人脸识别模型防伪(对抗样本)、风控模型公平性与鲁棒性、训练数据投毒防护、模型窃取保护 | 确保人工智能模型的可靠性、公平性和隐私性,防止模型被恶意利用或出现歧视性输出。 |

| 区块链安全 | 智能合约漏洞审计、共识机制安全、加密货币盗窃防护、私钥安全管理 | 保障分布式账本的不可篡改性、交易的真实性与完整性,以及数字资产的安全。 |

| 隐私安全计算 | 同态加密:允许对密文直接进行计算 多方安全计算(MPC):多方协同计算而不泄露各自输入 零知识证明(ZKP):证明某断言为真而不泄露任何信息 可信执行环境(TEE):硬件隔离环境中处理数据 | 实现“数据可用不可见”,在保护个人隐私的前提下,最大限度地释放数据价值,用于联合风控、联合建模 |

💡 效果:极大减少因人员经验不足导致的评估差异,让安全评估结论一致、可靠、可追溯。

2. 自动化与智能化风险发现:打造7x24小时的“安全流水线”

光有规范还不够,数字业务需要“小步快跑”,安全也必须跟上这个速度。

目标是:在不妨碍效率的前提下,实现全面的安全覆盖。

(1) 安全自动化:嵌入研发流程的“检查点”

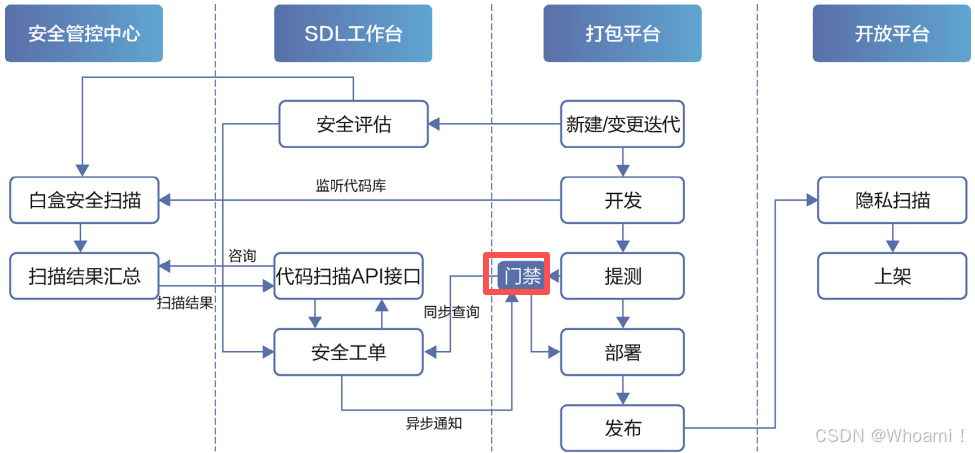

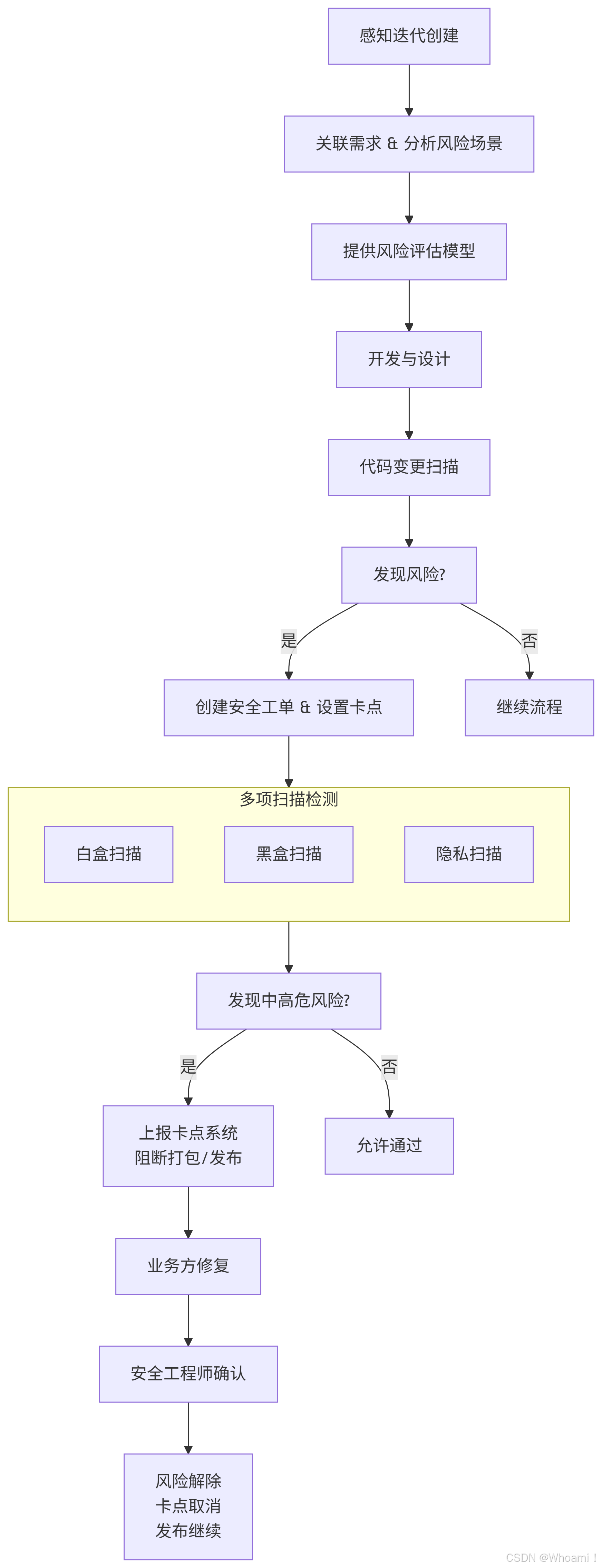

我们將安全检测能力像“检查点”一样,嵌入到研发的每一个关键环节。以移动端小程序打包发布为例,其全自动安全流程如下:

通过这套自动化流水线,安全真正成为了研发流程中不可或缺的一环,而非事后补救的“绊脚石”。

(2) 智能风险决策:从“人拉肩扛”到“AI辅助决策”

随着工单量的爆炸式增长,纯“人工+自动化工具”的模式也顶不住了。工具误报高,专家精力有限,我们急需一个更聪明的“大脑”。于是,开始打造智能风险决策引擎。

-

它的目标:

-

✅ 零遗漏:保证每个变更都被评估,避免人为遗漏。

-

✅ 降误报:融合多种工具结果,智能判断,减少无效告警。

-

✅ 提效率:安全工程师不再埋头审代码,而是审AI提供的精准风险线索和证据。

-

-

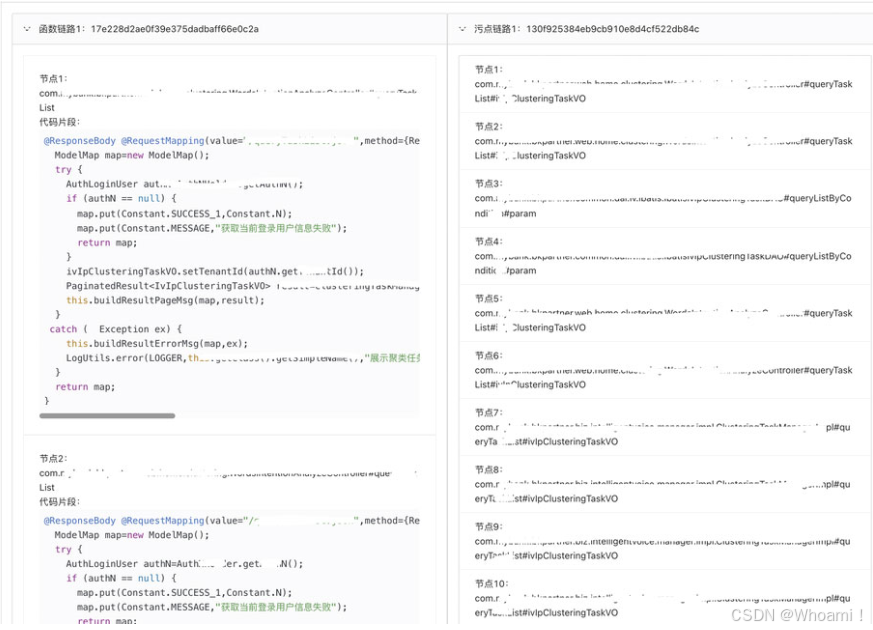

它是如何工作的?(以代码接口变更为例)

-

✅ 当开发人员完成需求开发后,将代码合并时,自动分析代码变更的真实影响面(用了静态分析+真实流量)。

-

✅ 精准识别出有变化的HTTP/RPC接口。

-

✅ 将这些接口信息同步给智能决策中心(见下图)。

-

✅ 决策中心像一位“首席安全官”,根据预设的规则:

-

调度各种扫描器(黑盒、白盒、流量)去检测常规漏洞。

-

对于工具难以发现的逻辑漏洞,它会返回函数调用链、数据流图、关键代码片段等“证据”,辅助人工判断。

-

-

✨ 价值:让安全工程师从重复劳动中解放出来,去做更重要的攻防研究和复杂业务风险判断。

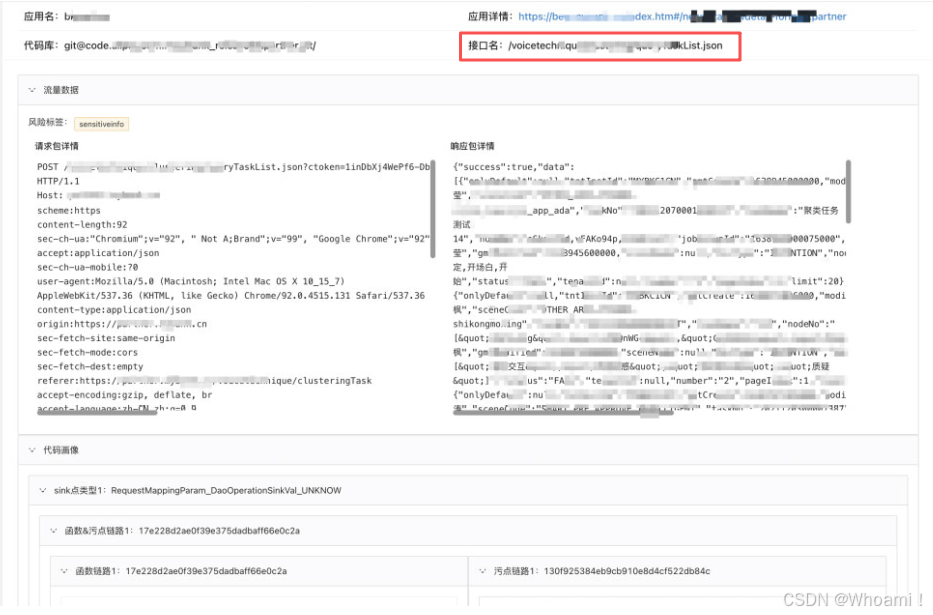

(3) 应用接口画像:为智能决策打下“数据地基”

在训练AI大脑之前,需要先给它喂大量数据。我们通过应用接口画像来积累这些数据。

简单说,就是为一个接口建立一份全面的“体检档案”,这份档案能回答安全工程师最关心的问题:

| 🔍 核心风险评估项 | 📊 需要采集的数据证据 |

|---|---|

| 是否对公网开放? | 应用架构图、网络策略 |

| 有无SQL注入等漏洞? | 黑白盒扫描器结果 |

| 鉴权逻辑是否牢固? | 鉴权代码片段、流量包 |

| 是否存在越权风险? | 函数调用链路、污点传播分析 |

| 是否影响资金安全? | 影响的资金服务/数据表信息 |

| 是否会泄露用户隐私? | 接口出参、脱敏策略 |

| 能否防住“薅羊毛”? | 人机对抗组件接入情况 |

把所有这些数据关联起来,就形成了清晰的接口安全画像。安全工程师一眼就能看清全局,评估效率飙升。这同时也是未来智能决策引擎最宝贵的“数据燃料”。接口安全画像示例:

最终目的:实现默认安全,让安全能力像水电一样,无形、无缝、无处不在,默默守护着每一次变更。

3. 实践案例:风险剖析与处置流程

为了让大家对风险剖析与处置有更直观的理解,通过两个移动端最常见的发布场景,来看看这套机制是如何落地运行的。

📱 案例一:移动App小版本发布

📲 案例二:移动端小程序开发发布

尽管两者场景不同,但其默认安全的核心管控逻辑是统一且一致的,都遵循以下闭环流程:

| 步骤 | 核心动作 | 关键内容与目的 |

|---|---|---|

| 1. 迭代感知与工单创建 | SDL工作台感知新迭代,通知创建者填单 | 关联需求链接与计划版本号,启动安全流程 |

| 2. 风险场景分析 | (半自动化)解析需求内容 | 初步识别本次迭代可能涉及的业务风险场景 |

| 3. 风险评估模型调用 | 系统自动匹配预设模型 | 根据具体场景(如支付、登录),调出对应的安全评估清单与规范 |

| 4. 安全方案设计 | 系统设计者依据模型设计 | 参照评估模型中的要求,完成技术方案的安全设计 |

| 5. 代码变更实时扫描 | 每次代码提交触发扫描器 | 监控敏感变更(如增插件、改配置、注释修复代码),发现风险则自动创建安全工单并设置发布卡点 |

| 6. 多重扫描与卡点生成 | 三大扫描器并行工作,上报风险 | 白盒(高覆盖/高误报)、黑盒(高准确/低覆盖)、隐私扫描(CodeQL增强解析)发现中高危风险即同步卡点系统 |

| 7. 卡点执行与发布阻断 | 卡点系统在打包关键环节拦截 | 对未处置的风险(如问题JS库)强制阻断打包流程,必须修复并经安全确认后方可解除 |

流程核心目标

通过 自动化工具链 与 强制卡点机制,确保任何中高风险在发布前必须修复,实现安全流程的常态化、自动化运营,最终为业务高效、安全发布提供保障。

在上述流程中,安全扫描是发现风险的核心技术能力。各有优劣,需组合使用以实现最佳效果。

| 扫描类型 | 工作原理 | ✅ 优点 | ⚠️ 缺点 | 🎯 优化方向 |

|---|---|---|---|---|

| 白盒扫描 | 通过数据流、控制流分析源码,寻找潜在漏洞模式 | 覆盖率全,能发现深层代码隐患 | 误报率高,需要大量人工研判 | 持续优化规则,降低误报率 |

| 黑盒扫描 | 分析打包产物(apk/ipa/amr),模拟攻击进行测试 | 准确率高,基本零误报,发现即真实漏洞 | 覆盖率依赖资产数据,可能遗漏死角 | 结合资产数据,提升覆盖广度 |

| 隐私扫描 | 使用静态分析(如CodeQL)或切面技术,追踪敏感数据流向 | 事前预防能力强,能有效避免合规风险 | 技术实现复杂,覆盖所有场景难度大 | “静态+运行时”结合,动态下发热补丁及时止血 |

💡 核心要点:卡点策略 是整个流程的“刹车系统”。它确保:只要存在未处置的高危风险,发布流程就会被自动阻断,从而强制要求修复,真正实现“安全左移”。

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥