Claude AI 因编写勒索软件和开展勒索活动而被滥用

Anthropic 揭露了人工智能驱动的网络犯罪案件,这些案件利用其 Claude AI 工具降低了发起勒索和勒索软件活动的技术门槛。

Anthropic 的 AI 模型被用来策划大规模数据勒索活动,并为勒索软件即服务 (RaaS) 操作提供支持,使几乎任何人都可以部署有效的勒索软件毒株。

在Anthropic称之为“氛围黑客”的案例中,一名被追踪为GTG-2002的网络犯罪分子使用克劳德代码(Claude Code)自动执行了一场复杂勒索活动的所有阶段,该活动针对至少17个组织机构,涉及多个行业,包括医疗保健、政府、紧急服务部门和宗教机构。

攻击者没有使用传统的勒索软件加密技术,而是窃取敏感数据,并使用克劳德代码精心设计了定制的勒索威胁。这些威胁包括嵌入在系统启动过程中的定制HTML勒索信,其中详细列出了被盗资产,并要求受害者支付7.5万美元至50万美元不等的加密货币赎金。

Claude 执行了网络侦察,识别了易受攻击的系统,进行了凭证窃取,促进了横向移动,甚至提出了最佳的勒索策略。该人工智能还通过数据分析,计算出特定受害者的赎金金额,并制定了多条获利路径,包括出售被盗数据或针对受感染组织内的特定个人。

此次活动标志着威胁模型的转变,表明一个参与者可以通过使用强大的人工智能模型来模仿协调的网络犯罪团队的规模和效率。

Claude 创建勒索软件即服务

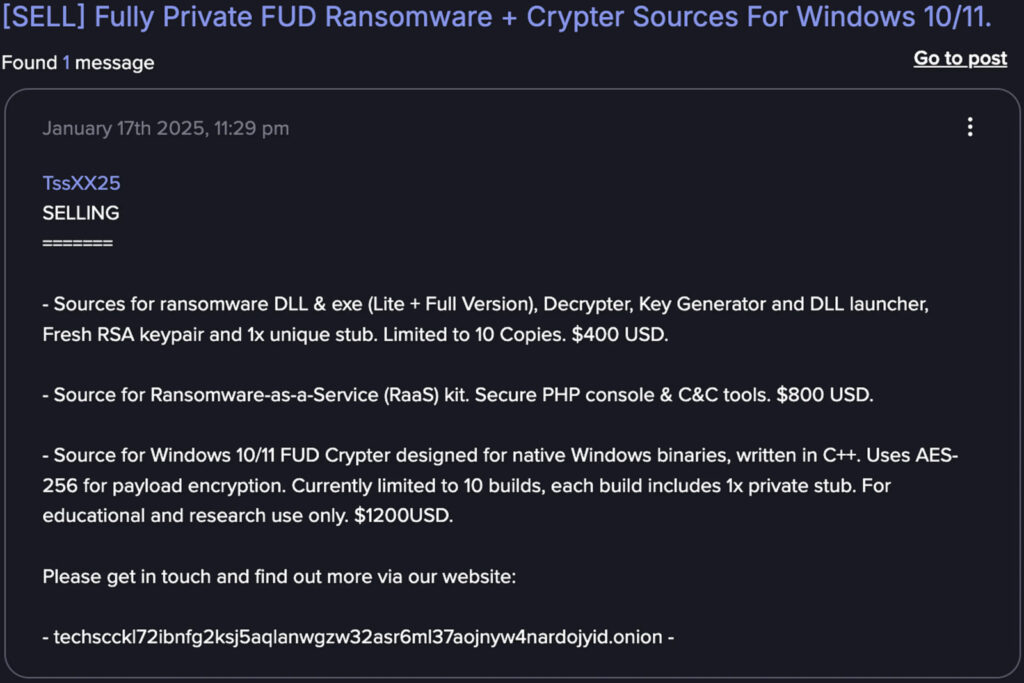

与此同时,Anthropic 发现了一个独立的组织(攻击者追踪编号为 GTG-5004),该组织使用 Claude 构建并销售复杂的勒索软件包,运营着一个成熟的 RaaS 业务。该组织活跃于 Dread、CryptBB 和 Nulled 等暗网论坛,营销的产品包括:

- 400 美元:独立勒索软件 DLL/可执行文件

- 800 美元:带有 PHP 控制面板和 C2 工具的完整 RaaS 套件

- 1,200 美元:完全无法检测的 Windows 二进制文件加密器

威胁行为者在 Claude

Anthropic上出售他们创建的勒索软件组件

该恶意软件通过 Claude 开发,采用了 ChaCha20 加密和 RSA 密钥管理,通过系统调用级绕过技术(FreshyCalls、RecycledGate)规避了端点检测工具,并具备卷影副本删除和文件系统定位等反恢复机制。尽管提供了高级功能,但攻击者高度依赖人工智能,使用 Claude 实现加密逻辑、规避代码和反射型 DLL 注入技术。

该基础设施还包括一个解密实用程序和基于 Tor 的 C2 集成。Claude 协助的开发实现了快速迭代,从早期的混淆到部署具有模块化架构和隐秘持久机制的商业级勒索软件。

Anthropic 的报告将这两起案件置于一个更大的趋势中:人工智能系统在网络犯罪中不再仅仅是助手,而是自主行动者。这些人工智能增强的活动挑战了人们对攻击者复杂程度的传统假设。如今,技术能力有限的个人也可以执行复杂的操作,这有效地使高影响力网络犯罪的获取变得民主化。

报告的其他部分重点介绍了朝鲜的欺诈行为、人工智能社会工程以及 APT 组织的间谍活动,所有这些都在利用克劳德。

与此同时,Anthropic刚刚宣布更新Claude的隐私政策,将AI训练的用户数据保留期从目前的30天延长至5年。