OpenSCA开源社区每日安全漏洞及投毒情报资讯|22th-24th Aug. , 2025

公开漏洞精选

1.1 NextChat HTML Preview 组件跨站脚本漏洞

漏洞详情

发布日期:2025-08-22

漏洞编号:CVE-2025-50733

漏洞描述:NextChat的HTML预览组件(位于artifacts.tsx中)存在跨站脚本(XSS)漏洞。当AI聊天界面渲染HTML内容时,攻击者可借此执行任意JavaScript代码。该漏洞源于用户影响的HTML内容(来自AI响应)被渲染到带有'allow-scripts'沙盒权限的iframe中,且未进行适当净化处理。攻击者可通过精心设计的提示语,诱导AI生成恶意HTML/JavaScript代码。当用户查看HTML预览时,注入的JavaScript会在用户的浏览器上下文中执行,可能允许攻击者外泄敏感信息(包括存储在localStorage中的API密钥)、代表用户执行操作,以及窃取会话数据。

漏洞类型:跨站脚本(XSS)

漏洞评级:中危

利用方式:远程

PoC状态:已公开

影响范围:

NextChat < v2.16.0

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-50733

1.2 lunary-ai/lunary Analytics组件存储型跨站脚本漏洞

漏洞详情

发布日期:2025-08-23

漏洞编号:CVE-2025-5352

漏洞描述:在lunary-ai/lunary版本1.9.23及之前版本的Analytics组件中,存在一个关键的存储型跨站脚本(XSS)漏洞。该漏洞源于NEXT_PUBLIC_CUSTOM_SCRIPT环境变量未经任何清理或验证,直接通过 dangerouslySetInnerHTML方法注入到DOM中。攻击者若能在部署过程中或通过攻破服务器的方式控制该环境变量,即可在所有用户浏览器中执行任意JavaScript代码。此漏洞可能导致账户完全接管、数据外泄、恶意软件传播,并在环境变量未被清除前持续影响所有用户。该问题已在1.9.25版本中修复。

漏洞类型:跨站脚本(XSS)

利用方式:远程

漏洞评级:高危

PoC状态:已公开

影响范围:lunary-ai < 1.9.25

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://huntr.com/bounties/f1d3dbce-3c3e-480e-b81e-0e8afa05c491

https://nvd.nist.gov/vuln/detail/CVE-2025-5352

1.3 n8n 'Read/Write File' 节点符号链接遍历漏洞

漏洞详情

发布日期:2025-08-20

漏洞编号:CVE-2025-57749

漏洞描述:n8n 是一个工作流自动化平台,其 'Read/Write File' 节点用于文件读写操作。在版本 1.106.0 之前,该节点存在符号链接遍历漏洞。尽管该节点尝试限制对敏感目录和文件的访问,但其未正确处理符号链接(symlinks)。攻击者可以通过创建符号链接(例如使用 'Execute Command' 节点)绕过目录访问限制,读取或写入原本不可访问的路径。值得注意的是,n8n.cloud 的用户不受此漏洞影响。

漏洞类型:目录遍历

利用方式:远程

漏洞评级:高危

PoC状态:未公开

影响范围:

n8n (, 1.106.0)

修复方案

官方补丁:已发布。

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-57749

组件投毒情报

2.1 NPM组件oracle-agent 窃取Linux系统密码文件及平台信息

投毒详情

投毒概述:

组件 oracle-agent 的package.json文件包含恶意shell命令,其主要功能用于收集Linux系统密码文件(/etc/passwd)以及系统平台信息(包括公网出口IP地址、主机名等),窃取的数据发送到攻击者控制的服务器:https://aaoozah838onyjtjfsehddop6gc70yon.oastify.com。

投毒编号:XMIRROR-MAL45-5AEAE5AD

项目主页:

https://www.npmjs.com/package/oracle-agent

投毒版本:99.0.9

发布日期:2025-08-24

总下载量:68次

修复方案

在项目目录下使用 npm list oracle-agent 查询是否已安装该组件,或使用 npm list -g oracle-agent 查询是否全局安装该投毒版本组件,如果已安装请立即使用 npm uninstall oracle-agent 或 npm uninstall -g oracle-agent 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

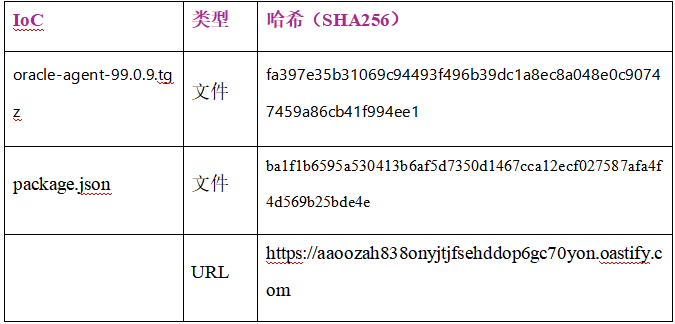

IOC信息:

2.2 Python组件anrk远程下载执行EXE恶意木马程序

投毒详情

投毒概述:组件 anrk 在源码包 Anr/__init__.py 和 Anr/main.__py 文件中植入恶意代码,其主要功能用于远程下载并执行Windows系统EXE恶意木马程序(https://github.com/deprosinal/didactic-octo-funicular/raw/refs/heads/main/Payload.exe)。

投毒编号:XMIRROR-MAL45-2F082575

项目主页:https://pypi.org/project/anrk

投毒版本:0.1.1

发布日期:2025-08-24

总下载量:166次

修复方案

开发者可通过命令 pip show anrk 在项目目录下使用查询是否已安装存在恶意投毒的组件版本,如果已安装请立即使用 pip uninstall anrk -y 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

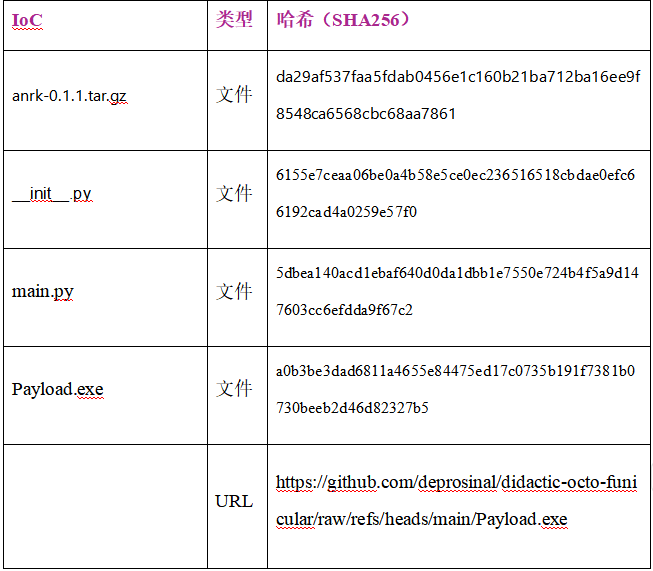

IoC信息: