黑客窃取 EDR 检测未检测到的 Windows 机密和凭证

一位网络安全研究人员公布了一种提取 Windows 凭据和机密的复杂新方法,该方法成功逃避了目前在企业环境中部署的大多数端点检测和响应 (EDR) 解决方案的检测。

这项被称为“静默收割”的技术利用模糊的 Windows API 来访问敏感的注册表数据,而不会触发常见的安全警报。

这一突破代表了红队行动的重大进步,并凸显了安全解决方案监控系统活动方面的关键差距。

与现代防御系统越来越多地检测和阻止的传统凭证收集方法不同,这种方法完全在内存中运行,不会产生 EDR 产品通常监控的告密痕迹。

凭证窃取检测率上升

随着安全解决方案的发展,传统的 Windows 凭证提取技术变得越来越不可靠。

大多数现有方法依赖于众所周知的方法,例如创建敏感注册表配置单元的备份副本、启用远程注册表访问或直接与受到严格监控的本地安全机构子系统服务 (LSASS) 进程进行交互。

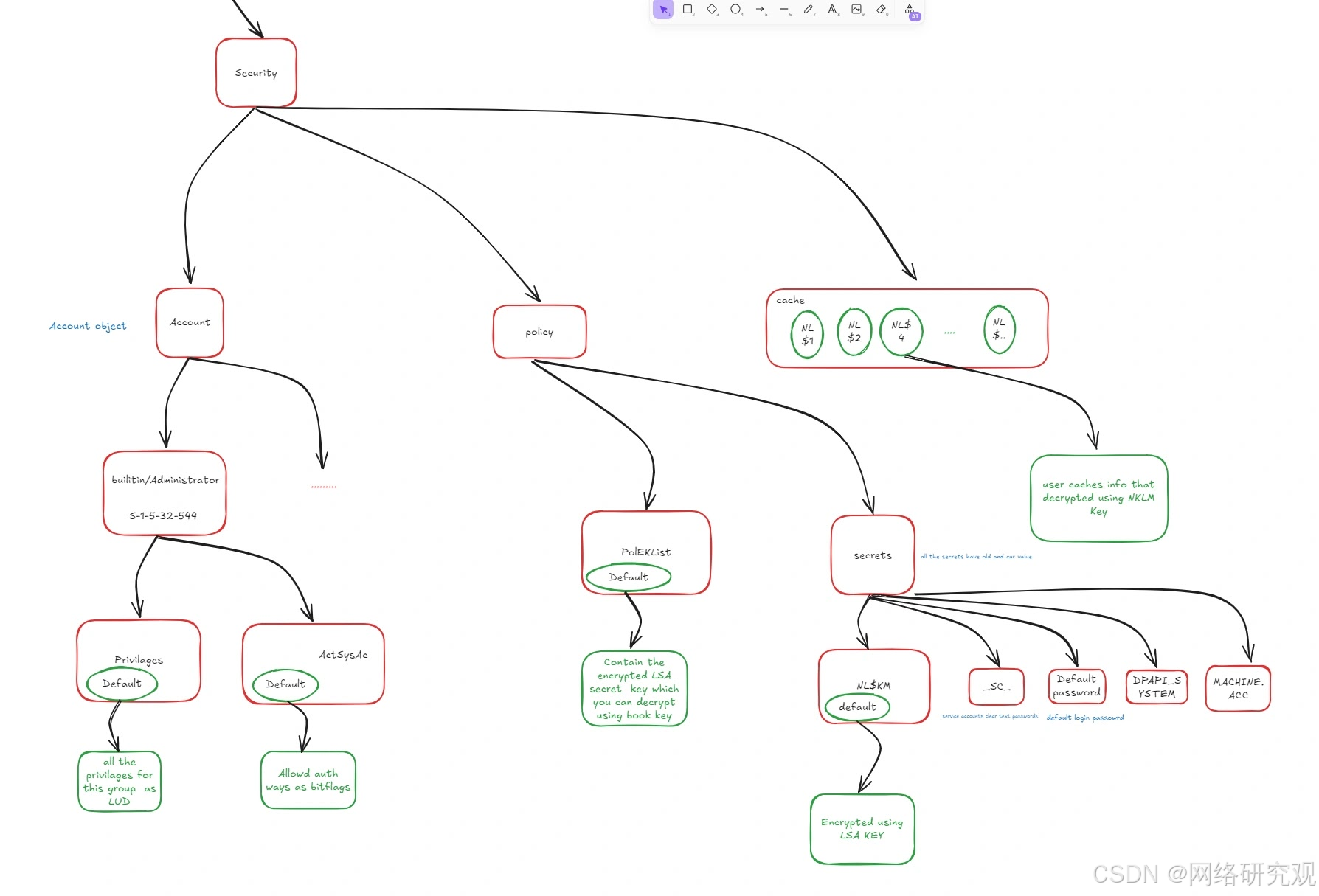

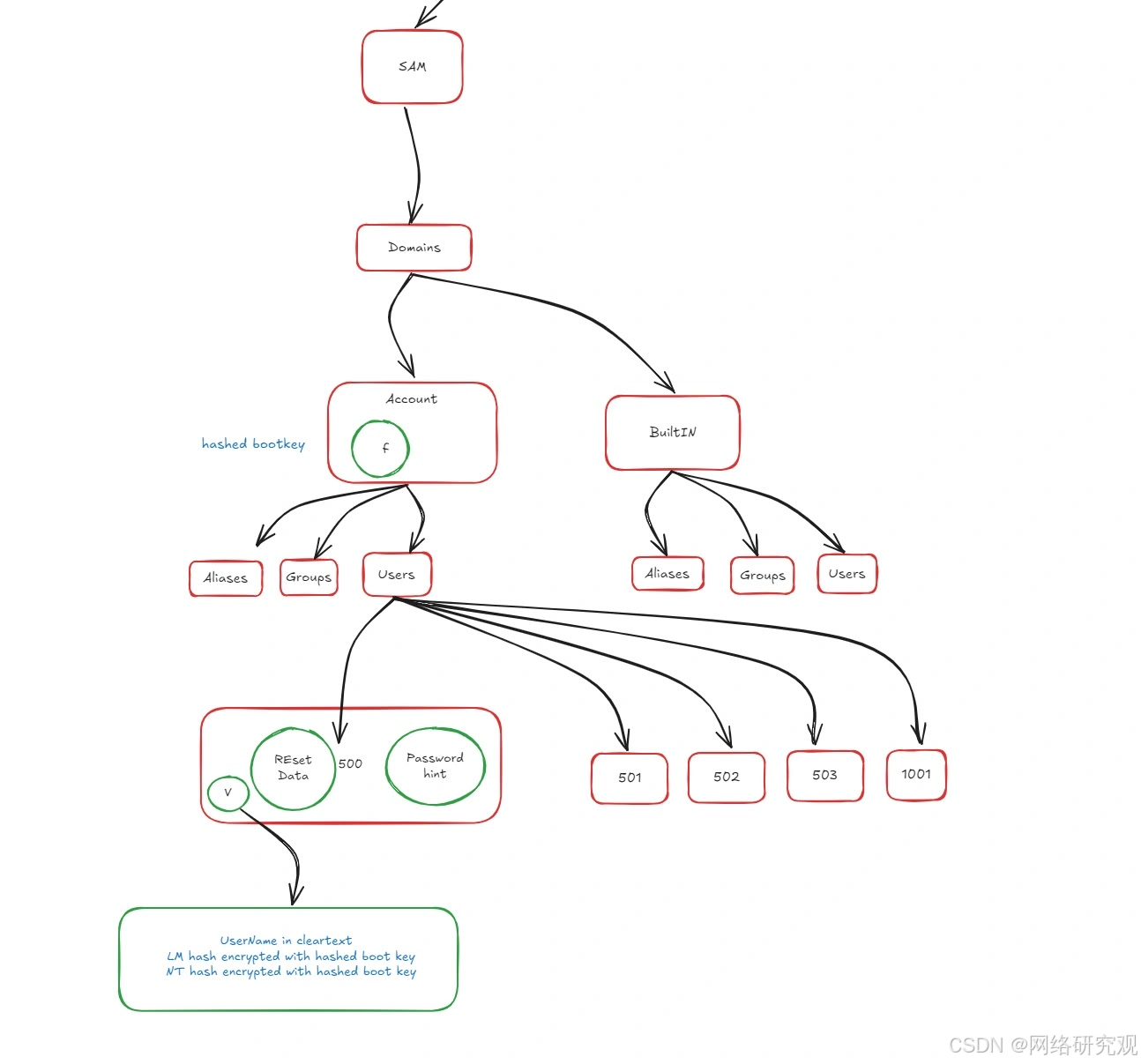

Windows 本地安全机构通过两个关键组件管理凭据:

- SAM 数据库:以加密格式存储 Windows 用户、组和本地凭据。

- 安全策略数据库:包含缓存的域凭据、机器密钥和 LSA 机密。

- 注册表存储:两个数据库都对应于磁盘上受保护的 SAM 和 SECURITY 注册表配置单元。

- 访问要求:标准访问通常需要系统级权限才能进行直接注册表交互。

然而,访问这些受保护的注册表配置单元通常需要系统级权限,并会生成重要的取证证据。

当前的方法通常涉及在磁盘上创建注册表配置单元的备份副本或启用远程注册表服务,这两种方法都会留下明显的泄露迹象,现代安全工具很容易检测到。

现代 EDR 解决方案采用以监控关键系统事件的内核模式回调例程为中心的复杂检测机制。

这些安全产品使用 CmRegisterCallbackEx 等函数向 Windows 内核注册回调,以便在发生注册表操作时接收通知。

当尝试访问注册表时,内核会向 EDR 驱动程序提供详细的上下文信息,包括特定的操作类型和目标注册表项或值的完整路径。

这使得安全解决方案能够识别针对敏感位置(例如 HKLM\SAM 和 HKLM\SECURITY)的可疑活动。

为了维持系统性能,EDR 产品有选择地仅监控与安全最相关的注册表操作,而不是跟踪每个系统事件。

这种重点方法使他们能够检测凭证收集尝试,同时最大限度地减少对正常系统操作的性能影响。

通过 Windows API 进行静默收割

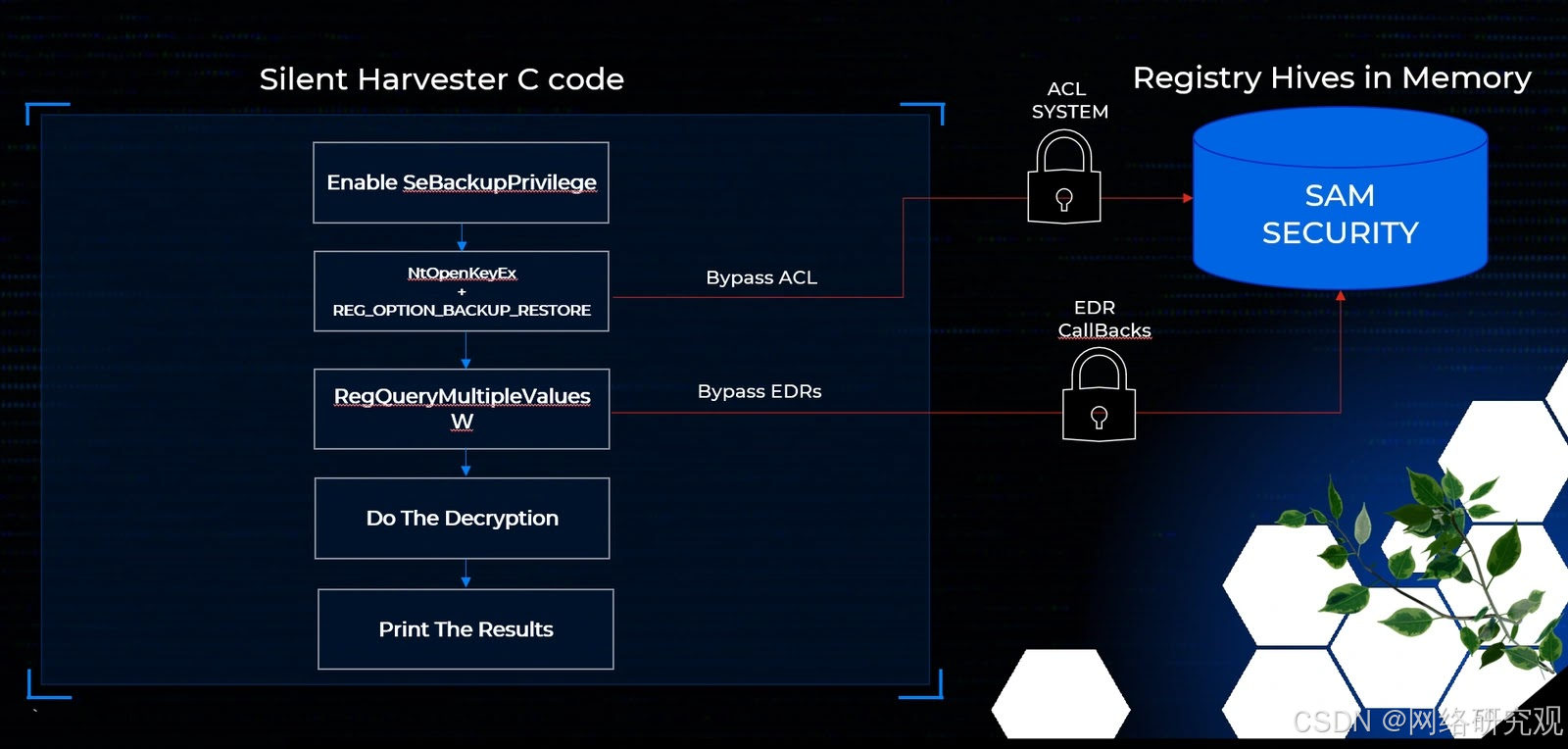

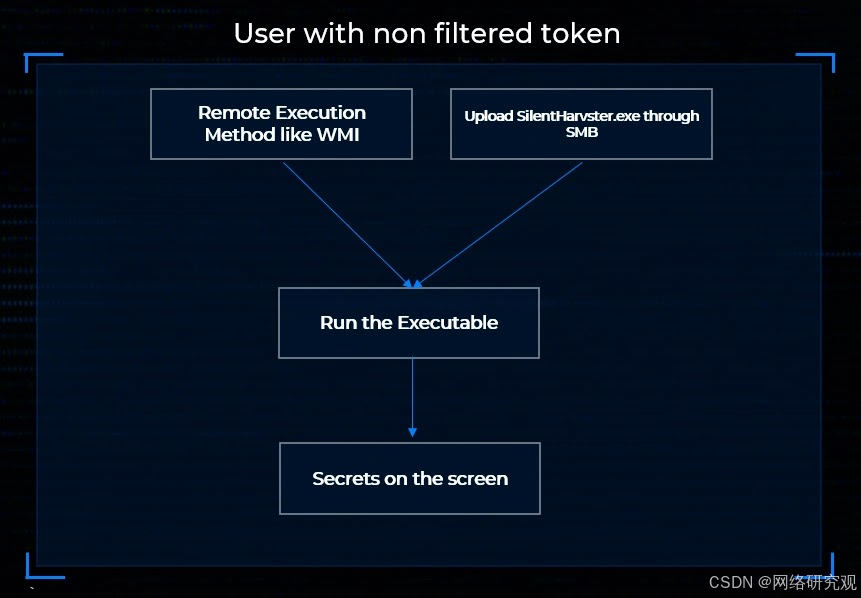

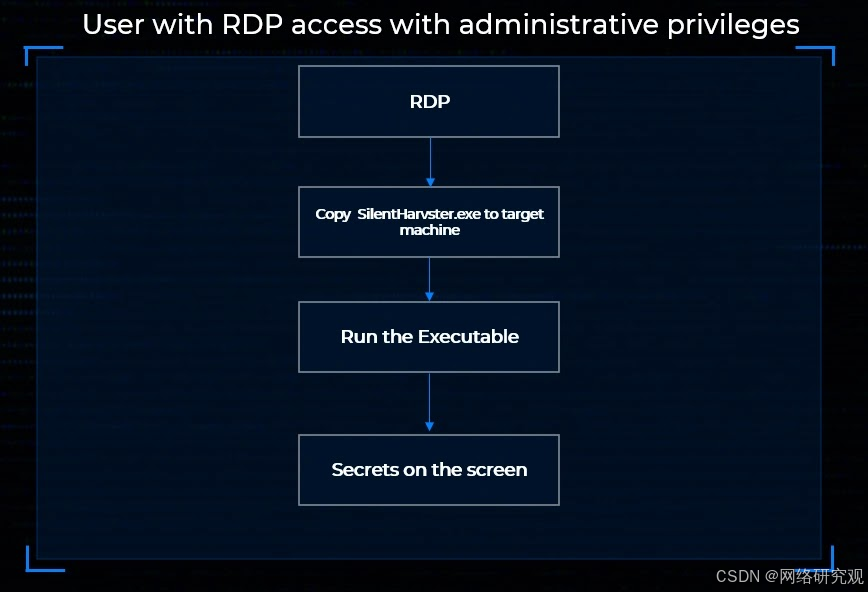

新的 Silent Harvest 方法通过结合两个未充分利用的 Windows API 来绕过访问控制限制和 EDR 检测。

该技术使用带有 REG_OPTION_BACKUP_RESTORE 标志的 NtOpenKeyEx,当调用者启用 SeBackupPrivilege 时,它会绕过正常的访问控制列表 (ACL) 检查。

更重要的是,该方法采用 RegQueryMultipleValuesW 来读取注册表值,而不是使用 RegQueryValueExW 或 NtQueryValueKey 等常见的监控 API。

EDR 供应商在制定监控规则时似乎忽略了这个很少使用的功能,从而允许其访问敏感数据而不会触发安全警报。

在多个 EDR 平台上进行的测试证实,针对高度敏感的注册表值的 RegQueryMultipleValuesW 调用未生成任何安全警报。

Silent Harvest: Extracting Windows Secrets Under the Radar

整个操作发生在内存中,无需创建注册表配置单元备份或调用经常监控的 API,这使得当前的安全解决方案很难检测。

这项研究强调了安全研究人员和防御技术之间正在进行的猫捉老鼠游戏,强调了被忽视的系统功能如何为绕过已建立的安全控制提供新的途径。