聚铭安全管家平台2.0实战解码 | 安服篇(四):重构威胁追溯体系

在企业安全运营中,两类问题常常让团队陷入被动

1、“看得见威胁,却追不到源头”

明明检测到多台内网设备遭攻击,却迟迟找不到攻击源头,更说不清攻击者用了什么手法,导致无法及时封禁或隔离。

2、“找到了源头,却控不住蔓延”

好不容易定位到攻击源,却摸不清它影响了多少设备,甚至不知道受害设备是否已成为新的攻击跳板——等反应过来时,攻击者可能已潜伏数月,造成更大损失。

溯源分析从来不是“找到一个源头就结束”,而是要彻底理清攻击链、定位所有受影响范围、根除威胁的过程。但靠人工逐台核查,不仅耗时耗力,更难做到全面精准。

对此,聚铭安全管家平台2.0带来了全新解决方案。平台推出的「溯源分析」功能,依托智能关联引擎与动态追踪技术,实现全流程智能化监控,同时支持从攻击者、受害者等多视角分析威胁事件,快速精准锁定所有关联设备的影响范围,助力团队高效处置威胁。

功能详解

01 多角度追溯,关联事件全掌握

依托7×24小时持续监控机制,平台对与溯源对象相关的安全事件进行全维度聚合分析,包括攻击向量、数据来源、事件类型等核心要素。支持基于攻击特征开展同源性分析,实现关联威胁的快速定位,并可对目标进行联动处置,实时阻断攻击链传导。

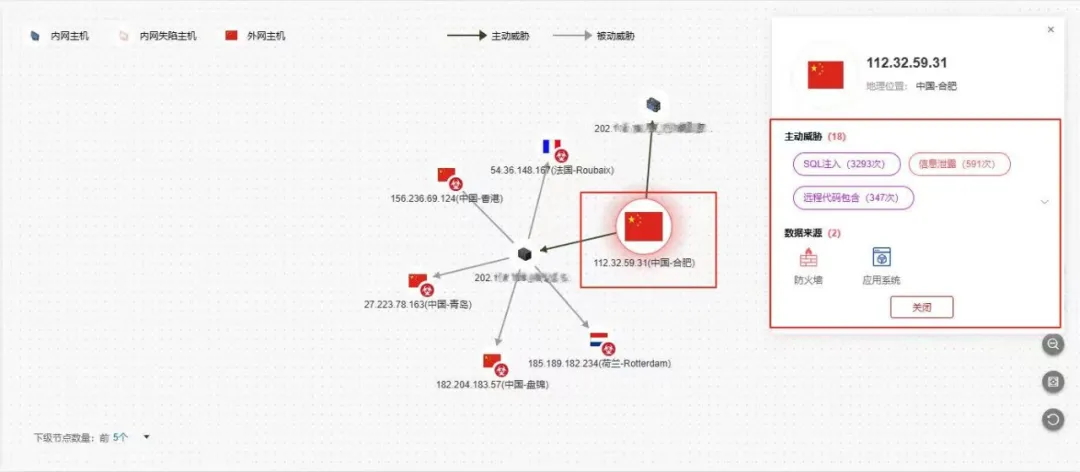

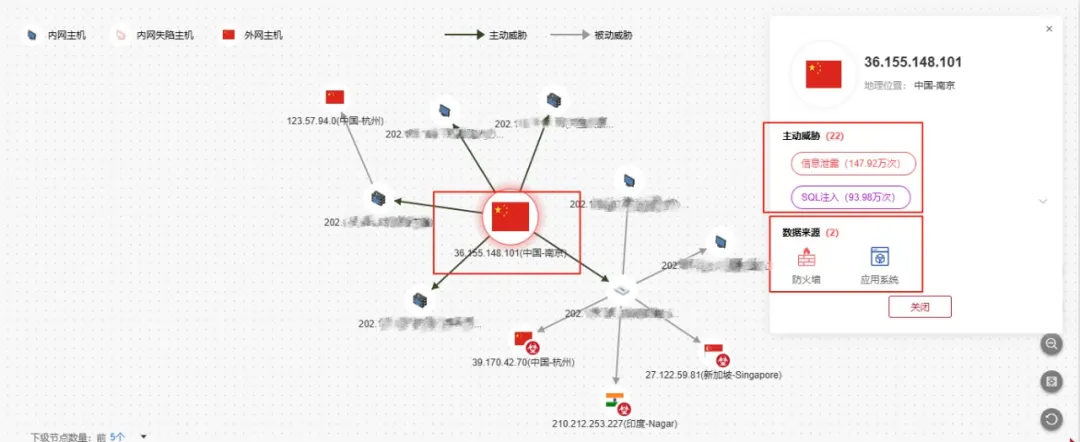

02 攻击者视角:追踪外部威胁扩散路径

从攻击者视角出发,通过溯源外部地址,可快速分析该攻击者入侵的内网设备范围,并进一步追踪受感染设备的横向移动及外联行为。若该IP确认为恶意地址,系统将直接标记告警。所有关联路径均支持下钻查询,以便深入分析具体的安全事件。

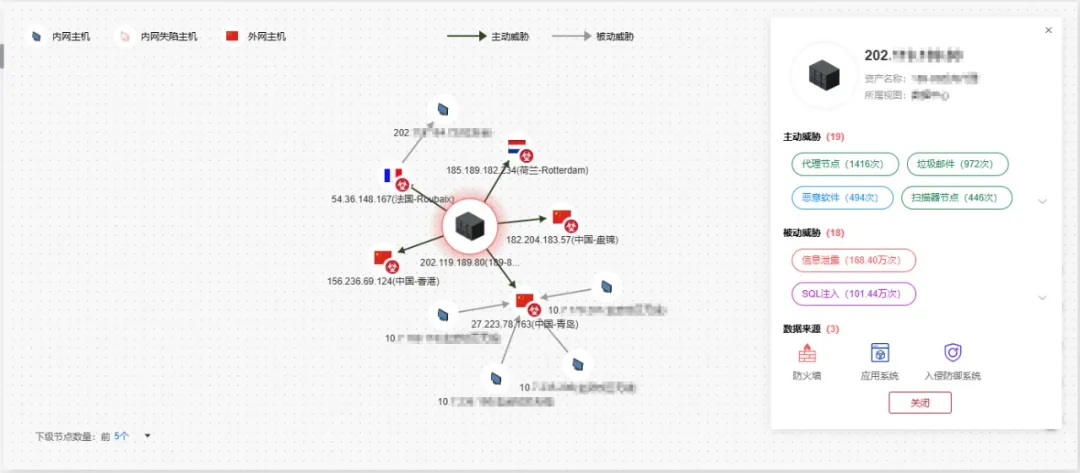

03 受害者视角:锁定内网主机扩散链条

从内网主机出发,快速定位其回连的C2或可疑外部地址,追踪对内网其他资产的横向攻击行为,并关联分析受影响设备的次级扩散路径。恶意IP自动标红,所有连接支持下钻,可查看具体安全事件、日志及ATT&CK技术细节,一键还原攻击链条。

04 全场景安全运营支撑,构建闭环体系

全景监控全网态势,自动生成涵盖失陷主机、安全事件、脆弱性、处置进展与修复建议的运营报告,全面呈现风险与成效,支撑“可观测、可处置、可优化”的闭环安全运营。

为什么选择聚铭安全管家平台2.0?

✅ 精准定位攻击源:彻底告别“看得见威胁、找不到源头”的困境;

✅ 多视角溯源分析:从攻击者与受害者双视角切入,攻击链、影响面一目了然;

✅ 全天候主动监控:7×24小时威胁可见,变“事后补救”为“事前防御”;

✅ 根因闭环治理:定位→分析→处置,形成运营闭环,根除安全隐患。

聚铭安全管家平台2.0「溯源分析」功能,将碎片化告警串联为完整攻击链,让威胁源头可查、影响范围可知、处置过程可闭环,真正实现看得清、追得着、防得住。

本期内容到此结束,感谢您的阅读。