管道魔法再现:卡巴斯基发现与CVE-2025-29824漏洞利用相关的进化版后门程序

卡巴斯基实验室最新报告揭示了名为PipeMagic的复杂后门程序构成的持续威胁。该恶意软件近期在针对沙特阿拉伯和巴西组织的攻击中再次出现,并与已修复的微软零日漏洞CVE-2025-29824的利用相关联。PipeMagic最初于2022年被发现,展现出极强的适应性和持久性。

恶意软件的演变历程

卡巴斯基表示:"该漏洞的利用是通过PipeMagic恶意软件执行的,我们最初在2022年12月的RansomExx勒索软件活动中发现了它。"

PipeMagic首次出现于2022年12月东南亚的一场工业间谍活动中,攻击者利用臭名昭著的CVE-2017-0144漏洞(曾被WannaCry使用),并部署了特洛伊化的Rufus版本作为加载器。该恶意软件兼具远程访问后门和网络网关功能,支持多种间谍和破坏命令。

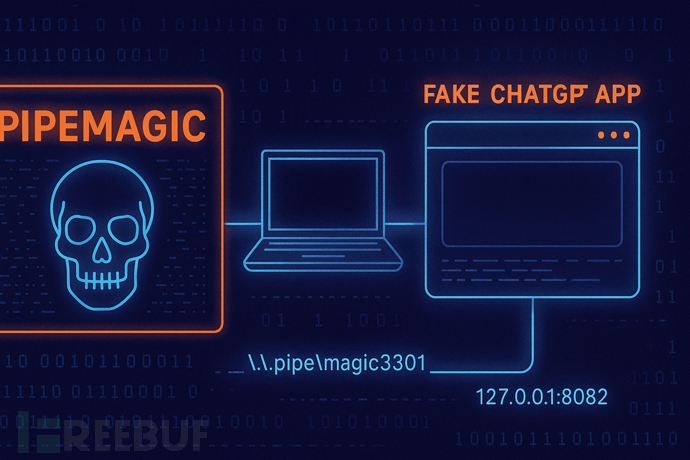

2024年10月,攻击者创新性地使用基于Rust语言和Tauri框架开发的虚假ChatGPT应用来传播PipeMagic。卡巴斯基描述称:"这款虚假应用使用Rust编写...启动时仅显示空白屏幕。"在空白界面背后,恶意软件解密并执行隐藏的shellcode,通过巧妙运用FNV-1a哈希和动态API解析绕过检测。

2025年最新攻击手法

2025年,卡巴斯基报告了与PipeMagic相关的新活动。新的加载器样本伪装成微软帮助索引文件(metafile.mshi)和DLL劫持有效载荷,这些技术反映了攻击者在隐蔽性和持久性策略上的升级。

攻击者将命令控制(C2)基础设施托管在微软Azure上,使用类似以下域名:

hxxp://aaaaabbbbbbb.eastus.cloudapp.azure[.]com

这种做法不仅提高了基础设施的韧性,还有助于将恶意流量与合法的云服务流量混在一起。

技术特征与功能模块

更新版的后门保留了其标志性的命名管道通信机制(如\\.\pipe\magic3301),同时仍利用127.0.0.1:8082的本地监听器。这种设计确保了在受感染环境中建立稳健且隐蔽的通信渠道。

卡巴斯基研究人员在2025年的攻击中发现了三个新的PipeMagic插件:

- 异步通信模块 - 实现I/O队列和完成端口,用于管理文件操作

- 加载器模块 - 将额外有效载荷注入内存,包括带有基于DLL命令接口的64位可执行文件

- 注入器模块 - 执行.NET有效载荷,通过修补AMSI函数(AmsiScanString和AmsiScanBuffer)使其始终返回安全结果,从而绕过微软的反恶意软件扫描接口(AMSI)

这些增强功能为攻击者提供了文件操作、有效载荷传递和凭据窃取的灵活选项。

攻击手法与影响

最令人担忧的战术之一是攻击者滥用重命名为dllhost.exe的ProcDump工具来转储LSASS内存。该技术使他们能够获取凭据并在受害者网络中横向移动。报告指出:"在2025年的攻击中,攻击者使用重命名为dllhost.exe的ProcDump工具从LSASS进程中提取内存——类似于微软在描述利用CVE-2025-29824漏洞时提到的方法。"

PipeMagic攻击活动展示了高级威胁行为者的持久性,以及他们在多年间重复使用、调整和完善恶意软件的能力。通过结合零日漏洞利用、云托管基础设施、虚假应用和AMSI绕过技术,攻击者已将PipeMagic打造成勒索软件操作和间谍活动的强大工具。

卡巴斯基警告称:"在沙特阿拉伯组织遭受的攻击中反复检测到PipeMagic,以及它在巴西的出现,表明该恶意软件仍然活跃,攻击者持续开发其功能。"